電子メールのなりすましとは何ですか? 説明

サイバー犯罪者が人々をだましたり操作したりするために使用する最も一般的な戦術の1つは、電子メールのなりすましです。 なりすましとは、権限を確立してレバレッジを得るために、何かまたは誰かを別の正当なエンティティとして提示することを意味します。 なりすましの最終的な目標は、多くの場合、金銭的利益のために犠牲者をだますことです。 もちろん、なりすましは複数の手段によって発生する可能性があります: 電子メール、電話、SMSテキストメッセージ、ドメインのなりすまし、さらにはアプリのなりすまし。 しかし、今日ここで焦点を当てるのは、具体的には電子メールのなりすましです。

なりすましメール攻撃の数は毎年増加しており、被害者に回復不能な被害をもたらしています。 IC3は、CFO、CEO、弁護士、またはベンダーからの電子メールのように見えるように偽装された電子メールが、企業をターゲットにするために頻繁に使用されることを観察しました。 これは、ビジネスメールの侵害(BEC)詐欺で一般的に使用される戦術です。 IC3の2020インターネット犯罪報告書のデータによると、BEC詐欺は19,369件の苦情に大きな影響を与え、合計で18億ドルの調整損失が発生しました。

これらの数字と不正な電子メールが企業にどのように影響するかを考慮すると、電子メールのなりすましを理解し、この戦術が組織に対して正常に使用されないように適切な措置を講じることが重要です。 それをすべて打破しましょう。

電子メールのなりすましとは何ですか?

誰かが電子メールを使用して自分自身を他の正当なエンティティとして不正に表現する場合、これは電子メールのなりすましの例です。 より技術的な意味では、詐欺的な電子メールが本物であると信じるように人々をだますために偽の電子メールの送信者情報を製造することについ

ここではすぐに電子メールのなりすましを説明する素晴らしいビデオです:

2021年2月10日、IRS(内国歳入庁)は、彼らを標的とした詐欺について税務専門家に警告するための公式の警告を発表しました。 なりすましの電子メールは、おそらく”IRS税の電子申告”から送信され、件名”電子申告の前にあなたのEFINを確認する”を実施しました。”IRSはまた、特に言った電子メールに応答して電子メールに記載されている任意の手順を実行しないように警告しています。

ここでは、これらの危険な電子メールのいずれかからの抜粋です:

“お客様とお客様のクライアントの両方を不正/不正行為から保護するために、IRSは、当社のシステムを通じて返品を送信する前に、すべての承認された つまり、eファイルを作成する前に、EFIN(eファイル識別番号)の確認と運転免許証が必要です。

efin受諾書(過去12ヶ月以内の5880C手紙)の現在のPDFコピーまたは画像、またはIRS EFIN申請概要のコピーをお持ちください。IRS.gov、および運転免許証の前面と背面は、検証プロセスを完了するために電子メールで送信されました。 メール: (偽のメールアドレス)

あなたのEFINが私たちのシステムによって検証されていない場合、あなたの資格情報がIRSとeファイルに良好な状態であることを示”

これはフィッシングメールの教科書の例です。 電子メールが詐欺的であることを伝える赤い旗のいくつかは次のとおりです:

- 送信者のメールアドレスが偽装されています。

- それは緊急の言葉を使用して、発疹の行動を取るようにプッシュします。

- “返信先”メールアドレスが送信者のメールアドレスとは異なります。

- あなたがすぐに行動しないと罰則であなたを脅かします。

- 電子メールはIRSからのものであると主張しているが、IRSが既に所有している情報(および場合によっては文書のコピー)を要求している。

- 電子メールはIRSからのものである。

もちろん、電子メールが偽物か本物かを知る方法をカバーする記事をすでに書いており、追加情報についてもその電子メールをチェックしてください。

電子メールのなりすましはどのように機能しますか?

サイバー犯罪者が電子メールをなりすます方法は複数あります。

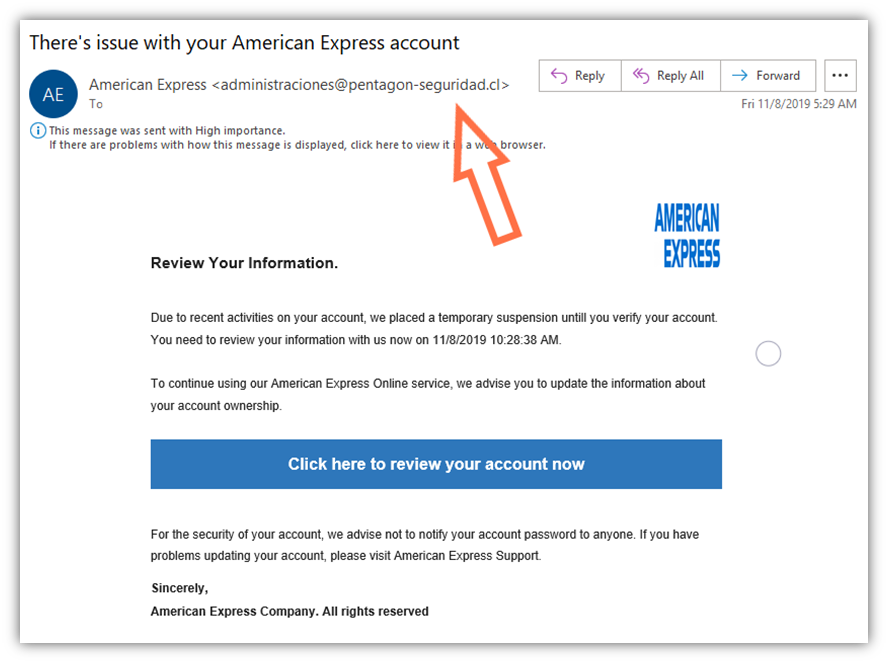

送信者の表示名のなりすまし

これは、電子メールのなりすましの最も基本的で最も一般的な形式です。 送信者は、単に電子メールの表示名を変更する必要があります。 ざっと見ると、受信者は電子メールが正当な送信者からのものであると信じるでしょう。 ただし、送信者の電子メールアドレスを確認すると、電子メールアドレスが送信者の名前や会社と一致しないため、詐欺は崩壊します。

このタイプの電子メールのなりすましは非常に簡単で、攻撃者がこの詐欺を実行するためにコンピュータプログラミングを知る必要はありません。 また、この詐欺の人気は非常に安くて簡単にできるため上昇しています。 悪者は彼らの茶番のために落ちるためにわずか数人の無実の犠牲者を必要とします。

このタイプの電子メールのなりすましの例をいくつか紹介します:

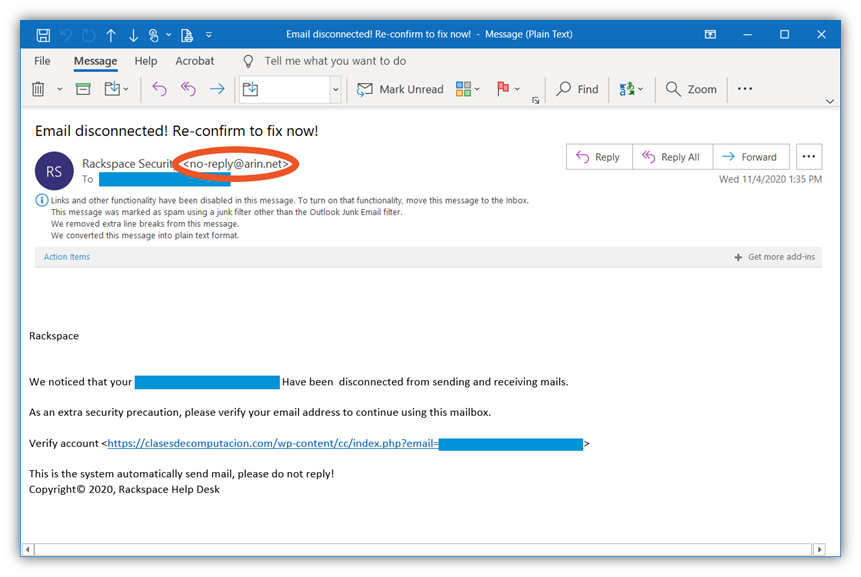

ドメイン名のなりすまし:

ドメイン名のなりすましには、偽装している組織のドメインに類似したドメインに関連付けられた電子メールアドレスを作成する詐欺師が含まれます。 多くのtyposquatting戦術のように、サイバー犯罪者は、電子メールアドレスが注意を払っていないか、急いでいる人に正当に見えるようにするために基本的なトリック いくつかの例は次のとおりです:

- 文字”m”の代わりに”in”を交換する、”l”の代わりに”1″を使用する、”o”の代わりに”o”を置き換える、または

- 電子メールドメインに余分な数字、文字、または単語を追加

たとえば、正当な宅配業者の名前がSafe Expressであり、そのドメイン名が次のようになっているとしますsafeexpress.com….. 悪者が顧客を詐欺するために会社をなりすますために電子メールのなりすましを使用したいと思えば危険な範囲を作成できるsafexpress.com それは非常に似て見え、フィッシングメールを送信するためにそれを使用します。

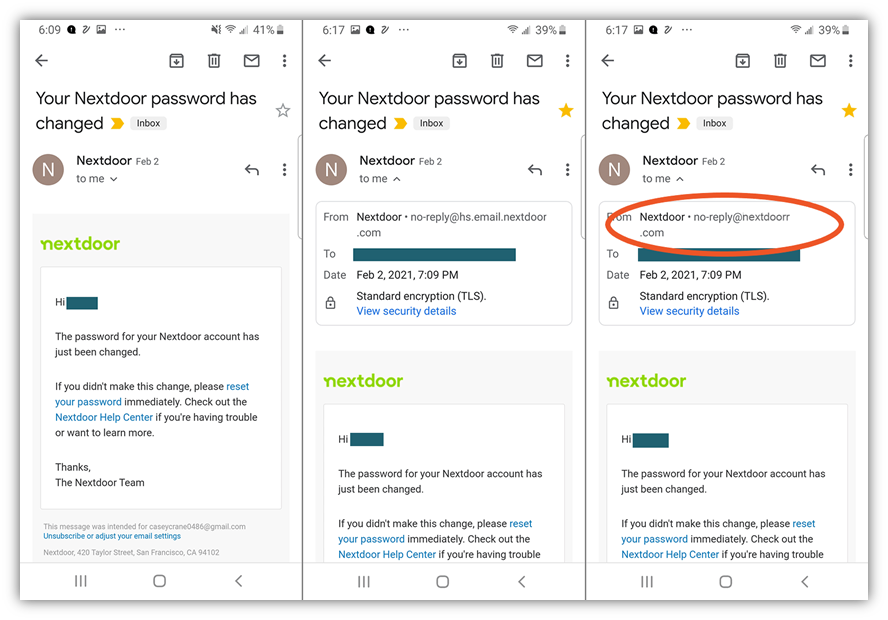

Nextdoorからのメールを使用したドメインスプーフィングの例を次に示します:

最初の画像(左)は、矢印をクリックして送信者のメール情報を展開しないと、メールを受信したときにメールがどのように表示されるかを示しています。 第二のスクリーンショット(中央)は、Nextdoorからの正当な電子メールの例です—電子メールが”@”で終わるアドレスからどのように来ているかに注意してくださhs.email.nextdoor.com”3番目のスクリーンショット(右)は、非常に説得力のあるスプーフィングされたドメインの例です。 「Nextdoor」の最後に「.com」の前に余分な「r」があります。

本物のドメインを使用して電子メールを作成する

なりすましのあまり一般的ではありませんが、おそらく最も恐 送信者のアドレスのドメイン名が正当なものであるため、電子メールは本物の人から来たように見えます。 この脆弱性は、ほとんどの企業がSENDER Policy Framework(SPF)とDomain Key Identified Mail(DKIM)をDNS設定で使用して、権限のない人がスプーフィングのためにドメイン名を使用するのを防ぐため、もう開かれたままにされていません。 これらのプロトコルについては、記事の後半で説明します。

BEC詐欺のための電子メールのなりすまし

ビジネス電子メールの侵害、またはBECは、通常、電子メールが会社のCEOまたはCFOから来たように見えるように電子メールの送信者の情報をなりすますことによって行われます。 電子メール詐欺のこのタイプは、多くの場合、攻撃者に属する銀行口座に膨大な量を転送するために受信者を指示することが含まれます。 それは被害者の上司からのもののように電子メールが見えるように、従業員は多くの質問をすることなく、電子メール内の指示に従うことができます。

一部の詐欺師は、企業のCeoになりすまして従業員に慈善団体への寄付を依頼することもできました。 言うまでもなく、ここで言った”慈善団体”は、攻撃者の銀行口座にあります。

電子メールがなりすましに対して脆弱になる理由は何ですか?

電子メールのなりすましを可能にする主な脆弱性は、Simple Mail Transfer Protocol(SMTP)での認証の欠如です。 メールのなりすましを防ぐための認証プロトコルは存在しますが、広く採用されていません。 2018年の学術調査の結果によると、Alexaの上位100万ドメインの40%だけがSPFを持ち、1%だけがDMARCを持っていました。 これにより、次のようなサイバー攻撃のリスクが増加します:

- フィッシング攻撃、ITシステム内の

- マルウェアの侵入、および

- ランサムウェア攻撃。

電子メールのなりすまし攻撃を防ぐ方法

なりすまし攻撃が非常に危険な場合、それらをチェックするためにできることがあるはずですよね? GoogleのGmailやMicrosoftのOutlookのような電子メールサービスプロバイダは、あなたの受信トレイに通って来るから電子メールスパムや迷惑メールを防ぐために役立つビ 受信者は、潜在的なスパムまたはなりすました電子メールを受信するように警告されます。

スパムとしてマークされた電子メールを開く前に、誰もが常に警戒する必要があります。 いくつかの正当な電子メールは、セキュリティテストに合格し、スパムフォルダに終わることはありませんが、ほとんどの場合、電子メールサービスプロバ

しかし、それを言っても、あなたの電子メールサービスプロバイダのセキュリティ対策だけに頼るだけでは十分ではありません。 彼らはすべての後に、完璧ではない、となりすました電子メールは、彼らの知識がなくてもあなたの受信トレイに方法を見つけるかもしれません。

そうは言っても、あなたのドメインを使用してから電子メールのなりすまし攻撃を防ぐために使用できる特定のプロトコルが存在します。 また、これらのプロトコルを電子メールセキュリティ保護の一環として使用すると、これらの攻撃を抑制し、ブランドとドメインに代わってフィッシングメールを送信することを防ぐことができます。

このセクションでは、今実装できる3つの電子メールプロトコルについて説明します。 また、電子メールセキュリティ防御にレイヤーを追加するためにできる他の2つのことも共有します。 もちろん、これらの保護があなたに何か良いことをするためには、適切に実装され、構成されている必要があることに言及することが重要です。 私たちは、これらのツールの技術的な”ハウツー”や実装の側面に入るつもりはありません。 しかし、私たちがカバーすることは、これらの電子メールセキュリティ方法のそれぞれが何であるか、それはあまりにも、あなたの組織とその外部の受信者の電子メールセキュリティを向上させる方法です。

Sender Policy Framework(SPF)

SPFは、特定のドメインに代わって電子メールを送信することが許可されているサーバーまたはIPアドレス(内部および外部の両方)を通信するため これは、基本的に受信者の電子メールクライアントが電子メールがあなたから来たことを知ることができますドメインネームシステム(DNS)レ

だから、DNSレコードに含まれているIPアドレスのいずれかから電子メールが送信されている限り、それはOKと見なされます。 IPアドレスがDNSレコードにない別のIPアドレスから来ている場合、それはブロックされます。

会社のドメインの所有者として、1つ以上のDNS TXTレコードを作成してSPFを有効にすることができます。 これにより、特定のIPアドレスがドメインに代わって電子メールを送信することを承認し、他の誰かがそうすることを禁止することができます。 詐欺師があなたのドメイン名から電子メールを送信すると、SPFはIPアドレスを識別し、詐欺の可能性があることを受信者の電子メールサーバーに警告します。

Domain Keys Identified Mail(DKIM)

最も単純な意味では、dkimはドメインが受信者の電子メールサーバーとの信頼を確立するのを助けることです。 ドメインキー識別メールは、ドメイン上のすべての送信メッセージの電子メールヘッダーにデジタル署名を適用することにより、なりすましを防ぐのに役立ち これにより、受信者のメールサーバーは、そのドメインからのメッセージが正当なユーザーのものであるかどうか、または送信者の情報が偽造されているかどうかを検出することができます。

DKIMがしないことは、電子メールデータを暗号化することです。 ただし、メッセージの整合性は保証されます。 これは、チェックサムを使用して、送信後にメッセージが変更されていないことを受信者の電子メールサーバーに証明することによって行われます。

DKIMは電子メールをフィルタリングしませんが、電子メールドメインのスパムスコアを減らすのに役立ちます。 DKIM署名が検証できない場合、受信者に警告するために電子メールをスパムに送信することができます。

DKIMを実装するには、送信者としてサーバーを変更する必要があります。 送信者は、暗号化された公開鍵と秘密鍵を作成し、それらをサーバーにインストールし、公開鍵を含むDNS TXTレコードを作成します。 送信メッセージは、秘密キーを使用して署名されます。 電子メールの受信者は、公開キーを使用して電子メールの信頼性を検証できます。

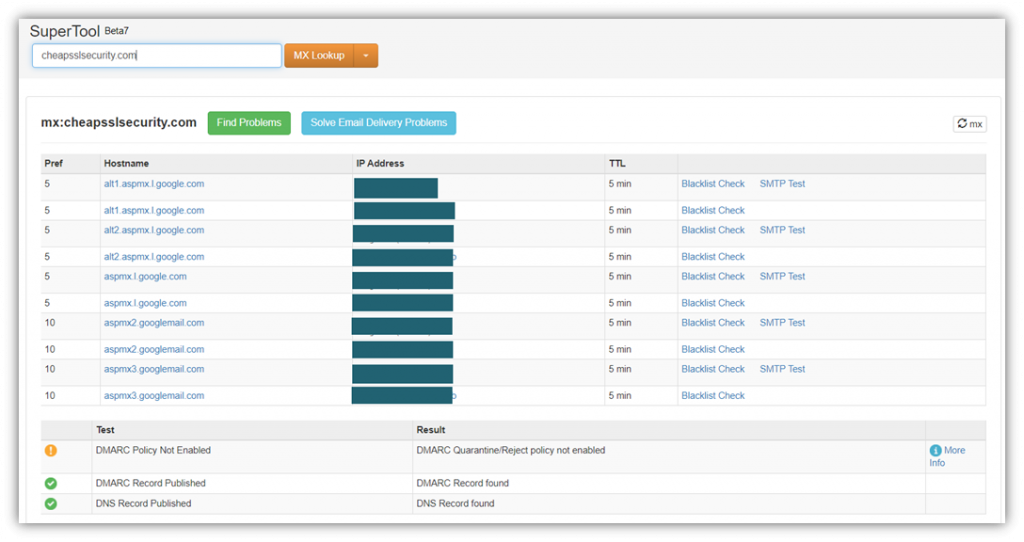

ドメインベースのメッセージ認証、レポート、および準拠(DMARC)

DMARCは、メール受信者に、ドメインからのメールがSPFとDKIMのいずれかまたは両方であることを通知し、メッセージが正当であるかどうかを判断するのに役立 このようにして、認証に合格した場合、電子メールは正当なものでなければならず、ユーザーはそれを信頼することができます。 ただし、認証が失敗した場合は、受信者にメッセージを拒否または迷惑メールにするように指示します。

DMARCが行う他の何かは、認証に失敗した場合に送信者が推奨するものを受信者のサーバーに知らせることです。 たとえば、送信者として、受信者に次の操作を実行させるかどうかを指定できます:

- 認証されていないメールをスパムフォルダに送信する;

- 受信者のクライアントに到達する前にそのような電子メールを拒否し、および/または

- DMARC認証に合格または失敗した電子メールを送信者に送信します。

DMARCが何であるかを分解するCiscoからのこの素晴らしいビデオをチェックしてください:

電子メール署名証明書

電子メール署名証明書は、S/MIME証明書とも呼ばれ、送信者が電子メールにデジタル署名するために使用できるものです。 このタイプのX。509デジタル証明書を使用すると、受信者は、電子メールがあなたによって送信されたかどうか(詐欺師ではない)、送信後に変更されていないことを確認で また、2人のS/MIME証明書ユーザー間で共有されるメッセージも暗号化されます。 (暗号化された電子メールの送信を開始する前に、受信者の公開鍵のコピーを取得するだけです。)

電子メール署名証明書の基本的な目的は次のとおりです:

- 電子メール送信者の認証、

- 電子メールメッセージの暗号化(他のS/MIME証明書ユーザーと対応する場合)、および

- メッセージの整合性の確保。

意識トレーニングを通じて組織のサイバー衛生aを増やす

馬鹿防止システムのために上記のすべての措置を採用するだけで十分ですか? 答えはノーです。 毎日、サイバー犯罪者は、古い攻撃方法のための新しいスピンだけでなく、私たちの防御を侵害しようとする全く新しい攻撃方法を思い付きます。 そのため、私たちは積極的に、私たちが湾でそれらを維持するために実行するすべてのタスクに留意する必要があります。

サイバー衛生について従業員を訓練することは、サイバーセキュリティの取り組み全体を支援し、従業員の知識を高めるために不可欠です。 結局のところ、それだけで本格的なサイバー攻撃やデータ侵害のための従業員から一つの間違ったクリックを取ります。 すべてのサイバー意識トレーニングをカバーする必要がありますいくつかの重要なトピックは次のとおりです:

- 一般的なフィッシング詐欺と戦術(電子メールのなりすましやソーシャルエンジニアリングの例を含む)、

- その他のタイプのサイバー攻撃、

- アカウ

常に覚えておいてください、訓練は一度だけ行われた取引ではありません。 サイバーセキュリティ意識に関する復習コースは、最新の脅威を認識していることを確認するために定期的に実施する必要があります。 他の企業への最近のサイバー攻撃は、彼らがどのように実施され、どのように防止されている可能性があるかについての情報を持っているように、従業員と議論する必要があります。

サイバーセキュリティをテーマにしたクイズ、ゲーム、パズル、オンラインゲームも、従業員のサイバー意識を高めるための楽しさと魅力的な方法です。 あなた自身を守るためにサイバー犯罪者に対する防御を構築することがあなたの優先事項でなければなりません。

電子メールのなりすましに関する最後の言葉

電子メールのなりすましとは何かを理解したので、このような攻撃を防ぐ最善の方法は、従業員やスタッ 危険な電子メールを開かない、添付ファイルやリンクをクリックしない、さらにはそのような電子メールに返信しないことは、電子メールのなりすまし攻撃からあなたを保護するために長い道のりを行くことができます。

また、誰かが電子メールのなりすましキャンペーンの一環としてドメインを使用しないようにするための技術的な措置を講じる必要があります。 あなたが発見したように、これはSPF、DKIM、DMARCなどのプロトコルと組み合わせてDNSレコードを最大限に活用することを意味します。

Leave a Reply