CHAP(Challenge-Handshake Authentication Protocol)

CHAP(Challenge-Handshake Authentication Protocol)とは何ですか?

CHAP(Challenge-Handshake Authentication Protocol)は、Point-to-Point Protocol(PPP)サーバーがリモートユーザーのidを検証するために使用するチャレンジおよびレスポンス認証方式です。 CHAP認証は、リモートユーザがPPPリンクを開始した後に開始されます。

CHAPを使用すると、リモートユーザーはパスワードを公開することなく、認証システムに自分自身を識別できます。 CHAPでは、認証システムは共有秘密パスワードを使用して、MD5メッセージダイジェストアルゴリズムを使用して暗号化ハッシュを作成します。

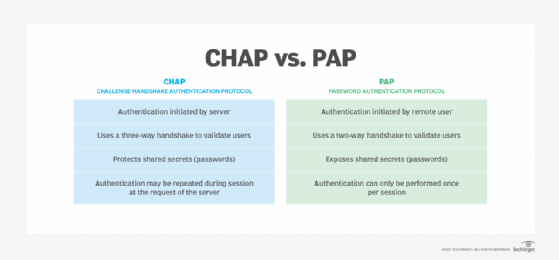

CHAPは、ユーザーのidを検証および認証するために三方ハンドシェイクを使用しますが、Password Authentication Protocol(PAP)は、リモートユーザーとPPPサーバー間の認証に双方向ハンドシェイクを使

リモートユーザを認証するためにPPPと一緒に使用するように設計されており、CHAPはリモートセッション中に定期的に適用され、ユーザを再認証します。 PAPおよびCHAPは主にダイヤルアップ回線または転換された回路上の遠隔関係のために、また熱心なリンクのために意図されている。

PAPとCHAPは、インターネットサービスプロバイダへのネットワーク接続をネゴシエートするために一般的に使用されます。 CHAPは、Request for Comments1994で指定されています。

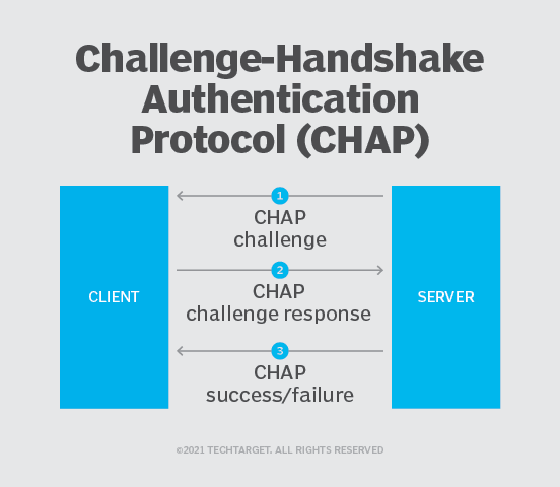

CHAPはどのように機能しますか?

:

- リンクが作成されると、サーバーはチャレンジメッセージを接続要求者に送信します。

- リクエスタは、MD5と呼ばれる一方向のハッシュ関数を使用して取得した値で応答します。

- サーバーは、期待されるハッシュ値の独自の計算と比較することによって応答をチェックします。 値が一致する場合は認証が確認され、それ以外の場合は通常接続が終了します。

サーバーは、セッション中にランダムに新しいチャレンジを要求者に送信して、要求者を再認証することができます。 その後、手順1~3を繰り返します。

サーバはいつでも、接続先に新しいチャレンジメッセージの送信を要求することができます。 CHAP識別子は頻繁に変更され、認証はいつでもサーバーによって要求できるため、CHAPはPAPよりもセキュリティを強化します。

CHAPパケットの種類

PPPは認証子と要求元の間でCHAPパケットを搬送します。 CHAPパケットはヘッダーで構成され、次のものが含まれます:

- 送信されるCHAPパケットの種類を識別する八ビットコードを含むコードフィールド-有効な値は1から4です;

- Identifierフィールドは、認証シーケンスに属するパケットを識別する任意の八ビットIDであり、

- Lengthフィールドは、CHAPパケットのバイト数を含む。

- Dataフィールドは、要求されるデータを含む。または送信され、搬送されるchapパケットのタイプに応じて値が設定されます。

続きを読む

CHAPとPAPは、セキュアなリモートアクセスを実装する最初の試みの一つであり、CHAPとPAPの違いを理解することは、最初のステップにすぎません。

CHAPは、リモート認証ダイヤルインユーザーサービス(RADIUS)プロトコルと統合されます。 Kerberosは、リモートユーザー認証のためのより高度で安全なツールを提供します。

CHAPとExtensible Authentication Protocol、Lightweight Extensible Authentication Protocol、およびWi-Fi Protected Accessバージョン2プロトコルの違いを学ぶことは、IT担当者が最良の決定を下すのに役立ちます。

CHAPは、パケットの四つの異なるタイプで動作します。 各パケットは、次のように、そのコードフィールドの値によって識別されます:

- 認証システム(通常はネットワークアクセスサーバーまたはスイッチ)は、認証プロセスを開始するためにCHAPチャレンジパケットを送信します。 PPPセッションが開始された後、アクセスされているシステムまたはネットワークは、リモートユーザの認証を要求できます。 チャレンジには、認証者のホスト名が含まれます。

- リモートユーザーのシステムは、チャレンジに応答してCHAP応答パケットを送信する必要があります。 リモートシステムは、応答パケット内のリモートユーザーのパスワードに基づいてセキュアハッシュを送信します。 認証者は、ユーザーのパスワードのハッシュを期待値と比較します。 一致する場合はリモートユーザーが認証され、一致しない場合は認証に失敗します。

- 認証システム-ネットワークアクセスサーバー-リモートユーザーのハッシュがサーバーによって期待されるハッシュと一致する場合、CHAP Successパケットを送信します。

- リモートユーザーのパスワードハッシュがユーザーから送信された値と一致しない場合、認証システムはCHAP失敗パケットを送信します。

リモートシステムがチャレンジパケットへの応答に失敗した場合、認証者はこのプロセスを繰り返すことができます。 認証子は、リモートユーザーが認証できない場合、リモートユーザーのアクセスを終了します。

PAP

CHAPは、PAPよりもシステムに接続するためのより安全な手順です。

PAPおよびCHAP認証方式は、もともとPPPを使用してネットワークまたはシステムに接続するリモートユーザーを認証するために指定されていました。 CHAPの三方ハンドシェイクプロトコルは、PAPの双方向ハンドシェイクよりもパスワード推測や盗聴攻撃に対する強力な保護を提供します。

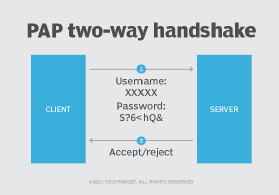

PAPを使用した認証では、リモートユーザーがユーザー名とパスワードを送信する必要があり、認証システムはこれらの資格情報に基づいてユーザーアクセスを許可ま

CHAPは、より高度なプロトコルを使用して認証プロセスを保護します。 CHAPは、ホストがリモートリソースとのPPP接続を確立した後に使用される三方向ハンドシェイクプロトコルを実装します。

PAPは、リモートユーザーがリモートアクセスを開始するための双方向ハンドシェイクを定義します:

- リモートシステムはユーザー名とパスワードを送信し、ネットワークアクセスサーバーが応答するまで送信を繰り返します。

- ネットワークアクセスサーバーは、資格情報が認証されている場合、認証確認を送信します。 資格情報が認証されていない場合、ネットワークアクセスサーバーは否定的な確認応答を送信します。

PAPは、リモートユーザーがネットワーク接続を開始できるようにするための最低限のプロトコルとして使用できますが、CHAPはより安全な認証プロトコルを提

Leave a Reply