CHAP (Challenge-Handshake Authentication Protocol)

Hva er CHAP (Challenge-Handshake Authentication Protocol)?

Chap (Challenge-Handshake Authentication Protocol) er en utfordring og respons godkjenningsmetode Som Point-to-Point Protocol (PPP) servere bruker til å bekrefte identiteten til en ekstern bruker. CHAP-godkjenning begynner etter at den eksterne brukeren starter EN PPP-kobling.

CHAP gjør det mulig for eksterne brukere å identifisere seg til et autentiseringssystem uten å utsette passordet. Med CHAP bruker autentiseringssystemer en delt hemmelighet-passordet – for å lage en kryptografisk hash ved HJELP AV MD5 message digest-algoritmen.

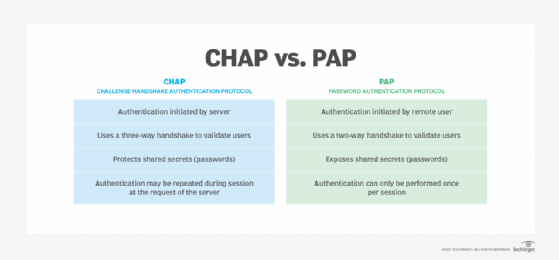

CHAP bruker et treveis håndtrykk for å verifisere og godkjenne brukerens identitet, mens Pap (Password Authentication Protocol) bruker et toveis håndtrykk for godkjenning mellom den eksterne brukeren og PPP-serveren.

Designet for å brukes MED PPP for godkjenning av eksterne brukere, BRUKES CHAP regelmessig under en ekstern økt for å autentisere brukeren på nytt. PAP og CHAP er primært ment for eksterne tilkoblinger over oppringte linjer eller svitsjede kretser, samt for dedikerte koblinger.

PAP og CHAP brukes ofte for å forhandle en nettverkstilkobling til en internett-leverandør. KAP er spesifisert I Request For Comments 1994.

hvordan FUNGERER CHAP?

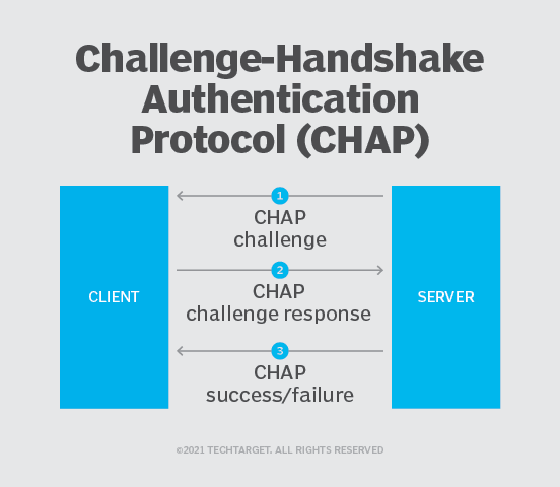

SLIK FUNGERER CHAP:

- når koblingen er gjort, sender serveren en utfordringsmelding til tilkoblingsforespørselen.

- forespørgeren svarer med en verdi oppnådd ved å bruke EN enveis hash-funksjon kjent SOM MD5.

- serveren sjekker svaret ved å sammenligne det med sin egen beregning av forventet hash-verdi. Hvis verdiene samsvarer, godkjennes godkjenningen, ellers avsluttes tilkoblingen vanligvis.

serveren kan sende en ny utfordring til forespørgeren tilfeldig i løpet av økten for å godkjenne forespørselen på nytt. Trinn 1 til 3 gjentas deretter.

serveren kan når som helst be den tilkoblede parten om å sende en ny utfordringsmelding. FORDI CHAP-identifikatorer endres ofte og godkjenning kan bli forespurt av serveren når som helst, GIR CHAP mer sikkerhet enn PAP.

TYPER CHAP-pakker

PPP bærer CHAP-pakker mellom godkjenneren og forespørselen. CHAP-pakker består av en overskrift, som inkluderer følgende:

- Kodefelt, som inneholder en åtte-biters kode som identifiserer TYPEN CHAP-pakke som sendes-gyldige verdier er 1 til 4;

- Identifikasjonsfelt, som er en vilkårlig åtte-biters ID som identifiserer pakken som tilhørende en godkjenningssekvens;

- Lengdefelt, som inneholder antall byte i chap-pakken; og

- datafelt, som inkluderer alle data som blir forespurt eller innsendt og verdier avhengig av typen chap pakke det blir gjennomført i.

Videre lesing

CHAP og PAP var blant de første forsøkene på å implementere sikker ekstern tilgang, og å forstå forskjellene MELLOM CHAP og PAP er bare det første trinnet.

CHAP integreres Med Remote Authentication Dial-In User Service, eller RADIUS, protokoll. Kerberos tilbyr et mer sofistikert og sikkert verktøy for ekstern brukerautentisering.

Lære forskjellene MELLOM CHAP Og Extensible Authentication Protocol, Lightweight Extensible Authentication Protocol Og wi-Fi Protected Access versjon 2-protokollen vil HJELPE IT-profesjonelle ta den beste avgjørelsen.

CHAP arbeider med fire forskjellige typer pakke. Hver pakke er identifisert av verdien av Kodefeltet, som følger:

- autentiseringssystemet-vanligvis en nettverkstilgangsserver eller-bryter-sender EN KAP-Utfordringspakke for å starte godkjenningsprosessen. Etter AT EN PPP-økt er startet, kan systemet eller nettverket som åpnes, kreve at den eksterne brukeren godkjenner. Utfordringen inkluderer godkjennerens vertsnavn.

- den eksterne brukerens system må sende EN CHAP Responspakke som svar på En Utfordring. Det eksterne systemet sender en sikker hash basert på den eksterne brukerens passord i Responspakken. Autentiserings sammenligner hash av brukerens passord med forventet verdi. Den eksterne brukeren godkjennes hvis de samsvarer, ellers mislykkes godkjenningen.

- godkjenningssystemet-nettverkstilgangsserveren-sender EN CHAP – suksesspakke hvis den eksterne brukerens hash samsvarer med hash som forventes av serveren.

- godkjenningssystemet sender EN CHAP-Feilpakke hvis den eksterne brukerens passord-hash ikke samsvarer med verdien som sendes av brukeren.

hvis det eksterne systemet ikke svarer på En Utfordringspakke, kan autentiseringen gjenta prosessen. Godkjenneren avslutter den eksterne brukerens tilgang hvis de ikke kan godkjenne.

KAP vs. PAP

CHAP er en sikrere prosedyre for tilkobling til et system enn PAP.

PAP-og CHAP-godkjenningsordningene ble begge opprinnelig angitt for godkjenning av eksterne brukere som koblet til nettverk eller systemer ved HJELP AV PPP. CHAPS treveis håndtrykkprotokoll gir sterkere beskyttelse mot passordgissing og avlyttingsangrep enn PAPS toveis håndtrykk.

Godkjenning med PAP krever at den eksterne brukeren sender inn brukernavn og passord, og godkjenningssystemet tillater eller nekter brukertilgang basert på disse legitimasjonene.

CHAP sikrer godkjenningsprosessen ved hjelp av en mer sofistikert protokoll. CHAP implementerer en treveis håndtrykkprotokoll som skal brukes etter at verten etablerer EN PPP-tilkobling med den eksterne ressursen.

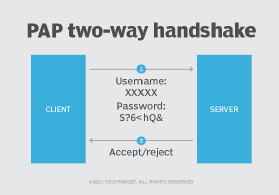

PAP definerer et toveis håndtrykk for en ekstern bruker for å starte ekstern tilgang:

- det eksterne systemet sender et brukernavn og passord, og gjentar overføringen til nettverkstilgangsserveren svarer.

- nettverkstilgangsserveren overfører en godkjenningsbekreftelse hvis legitimasjonen er godkjent. Hvis legitimasjonen ikke er godkjent, sender nettverkstilgangsserveren en negativ bekreftelse.

MENS PAP kan brukes som en minimumsprotokoll for å aktivere en ekstern bruker til å starte en nettverkstilkobling, gir CHAP en sikrere godkjenningsprotokoll.

Leave a Reply