Extensible Authentication Protocol (Eap)

Hva er Extensible Authentication Protocol?

Extensible Authentication Protocol (Eap) er en protokoll for trådløse nettverk som utvider autentiseringsmetodene Som Brukes Av Point-to-Point Protocol (PPP), en protokoll som ofte brukes når du kobler en datamaskin til internett. EAP brukes på krypterte nettverk for å gi en sikker måte å sende identifiserende informasjon for å gi nettverksautentisering. Den støtter ulike autentiseringsmetoder, inkludert som token kort, smartkort, sertifikater, engangspassord og offentlig nøkkel kryptering.

eap-metoder beskytter en bestemt portal slik at bare brukere med en autentiseringsnøkkel eller et passord kan få nettverkstilgang. Disse metodene begrenser antall brukere og bidrar til å forhindre nettverksbelastning, noe som gjør nettverk raskere og sikrere. Organisasjoner kan bruke eap-metoder for å tilpasse seg spesifikke personvernbehov og selskapets retningslinjer.

Utvidbarhet er et viktig trekk VED eap-rammen. Noen hovedtrekk i protokollen inkluderer følgende:

- det gir rammen der de ulike autentiseringsmetodene fungerer.

- den tilpasser seg fremtidige sikkerhetsbehov.

- Det kan holdes enkelt hvis det er det som er ønsket.

hvordan fungerer EAP?

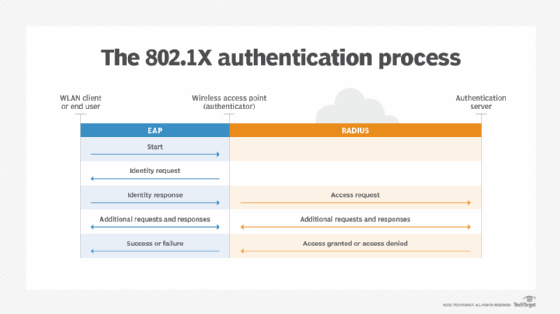

EAP bruker 802.1 x-standarden som autentiseringsmekanisme over et lokalt nettverk eller et trådløst LAN (WLAN). Det er tre primære komponenter av 802.1 x-godkjenning:

- brukerens trådløse enhet;

- det trådløse tilgangspunktet (AP) eller authenticator; og

- godkjenningsdatabasen eller godkjenningsserveren.

organisasjonen eller brukeren må velge HVILKEN TYPE EAP som skal brukes basert på deres krav. EAP overfører autentiseringsinformasjon mellom brukeren og autentiseringsdatabasen eller serveren.

EAP-prosessen fungerer som følger:

- en bruker ber om tilkobling til et trådløst nettverk gjennom EN AP-en stasjon som overfører og mottar data, noen ganger kjent som en transceiver.

- AP ber om identifikasjonsdata fra brukeren og overfører disse dataene til en godkjenningsserver.

- godkjenningsserveren ber AP om bevis på gyldigheten av identifikasjonsinformasjonen.

- AP henter verifisering fra brukeren og sender den tilbake til godkjenningsserveren.

- brukeren er koblet til nettverket som forespurt.

avhengig AV HVILKEN TYPE EAP som brukes, kan prosessen variere. Nedenfor er en oversikt over de vanligste eap-metodene.

Tunnelerte eap-metoder

det er i overkant av 40 EAP-metoder, inkludert flere vanlige metoder som ofte kalles indre metoder eller tunnelerte eap-metoder. Disse inkluderer følgende.

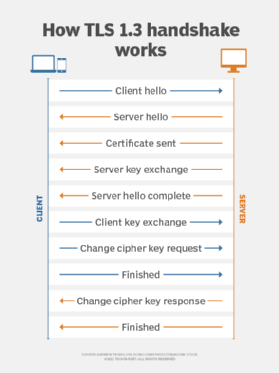

Eap-Tls (Transport Layer Security)

EAP-TLS gir sertifikatbasert, gjensidig godkjenning av nettverket og klienten. Både klienten og serveren må ha sertifikater for å utføre denne godkjenningen. EAP-TLS genererer tilfeldig øktbaserte, brukerbaserte Kablede Ekvivalente Personvernnøkler (WEP). Disse nøklene sikrer kommunikasjon mellom AP og wlan-klienten.

en ulempe MED EAP-TLS er at serveren og klientsiden begge må administrere sertifikatene. Dette kan være utfordrende for organisasjoner med et omfattende WLAN.

Eap-Ttls (Tunneled TLS)

SOM EAP-TLS tilbyr EAP-TTLS en utvidet sikkerhetsmetode med sertifikatbasert gjensidig godkjenning. Men i stedet for både klienten og serveren som krever et sertifikat, gjør bare serversiden det. EAP-TTLS gjør Det mulig For Wlan-Er å gjenbruke eldre brukergodkjenningsdatabaser på en sikker måte, for eksempel Active Directory.

LEAP (Lightweight EAP)

Cisco opprettet denne proprietære eap-godkjenningstypen for gjensidig klient – og servergodkjenning på Wlan-Ene. LEAP-serveren sender klienten en tilfeldig utfordring, og klienten returnerer et hashed passord. Når autentisert, ber klienten serveren om et passord, og en nøkkelutveksling følger.

PEAP (Beskyttet EAP)

PEAP ble opprettet som en sikrere versjon AV LEAP. SOM EAP-TTLS, GODKJENNER PEAP klienter ved hjelp av server-side sertifikater. Det skaper EN tls-tunnel fra serveren til klienten, slik at klienten kan godkjennes gjennom den krypterte tunnelen. I motsetning TIL EAP-TTLS, MED PEAP, må klienten bruke en annen EAP-type.

Eap-FAST (Fleksibel Autentisering Via Sikker Tunnelering)

Cisco opprettet EAP-FAST for å erstatte LEAP. EAP-FAST bruker en tunnel for å gi gjensidig godkjenning SOM PEAP og EAP-TTLS. EAP-FAST har ikke serveren godkjenne seg selv med et digitalt sertifikat. I stedet bruker Den En Beskyttet Tilgangslegitimasjon, som oppretter en engangs klargjøringsutveksling med en delt hemmelig eller PAC-nøkkel. PAC-nøkkelen håndterer autentiseringen.

Eap-SIM (Subscriber Identity Module)

denne autentiseringstypen er basert På Global System For Mobile communication (GSM) SIM-kort som brukes i mobiltelefoner. Den bruker en wep-nøkkel per økt for å kryptere dataene. Denne godkjenningsmetoden krever at klienten angir en bekreftelseskode for å aktivere kommunikasjon MED SIM-KORTET. EAP-SIM 802.1x forespørsler går gjennom en operatørs roaming gateway til EN GSM-autentiseringsserver. Den brukes til å godkjenne enheter som streifer mellom kommersielle 802.11 hotspots og GSM-nettverk.

EAP-MD5 (Message Digest 5)

EAP-MD5 tilbyr et basisnivå for støtte og anbefales ikke når du implementerer ET WLAN. Det er lettere for trusselaktører å bestemme brukerens eller klientens passord med denne metoden. Det gir også bare enveisautentisering i stedet for gjensidig godkjenning, og det er ingen måte å utvikle WEP-nøkler per økt eller tilby kontinuerlig rotasjon og distribusjon AV wep-nøkler. Manuell vedlikehold AV wep-tastene kan by på utfordringer.

takeaway

Sikkerhet er et kritisk aspekt av offentlig nettverksarkitektur. Dette er viktigere enn noen gang gitt hvor raskt telekommunikasjonsteknologi endrer seg og utviklingen AV 5G. Sikkerhetsfunksjoner i 5G inkluderer innfødt støtte TIL EAP. Autentisering I 5G-nettverk er access-agnostiker, så de samme metodene brukes til 3. Generasjons Partnerskapsprosjekt og ikke-3gpp-tilgangsnettverk.

Finn ut hvordan 3gpp-spesifikasjonen ble opprettet for 5G-sikkerhet.

Leave a Reply