Hva Er E-Post Spoofing? En Forklaring

en av de vanligste taktikkene nettkriminelle bruker til å lure eller manipulere folk, er e-postspoofing. Spoofing betyr å presentere noe eller noen som en annen legitim enhet for å etablere autoritet og få innflytelse. Det endelige målet med spoofing er ofte å lure ofre for økonomisk gevinst. Selvfølgelig, spoofing kan skje på flere måter: e-post, telefonsamtaler, SMS-tekstmeldinger, domene spoofing, og selv app spoofing. Men den vi skal fokusere på her i dag, er e-postspoofing spesielt.

antall spoofing e-angrep øker hvert år, forårsaker uopprettelig skade på ofrene. IC3 observert at e-post forfalsket, som gjør e-post ser ut som de kom FRA CFO, CEO, advokater, eller leverandører, er ofte brukt til å målrette foretak. Det er en taktikk som ofte brukes i business email compromise (BEC) svindel. DATA FRA IC3S 2020 Internet Crime Report viser AT BEC-svindel hadde stor innvirkning med 19.369 klager som resulterte i 1, 8 milliarder dollar i totalt justerte tap.

med tanke på disse tallene og hvordan falske e-postmeldinger kan påvirke bedrifter, er det viktig at du forstår e-postforfalskning og tar nødvendige skritt for å forhindre at denne taktikken blir brukt mot organisasjonen. La oss bryte det hele ned.

Hva Er E-Postspoofing?

når noen bruker e-post til å svikaktig representere seg selv som en annen legitim enhet, er dette et eksempel på e-postspoofing. I en mer teknisk forstand, e-postspoofing om å produsere falsk e-post avsenderinformasjon for å lure folk til å tro at falske e-postmeldinger er autentiske.

her er en flott video som raskt forklarer e-postspoofing:

den 10. februar 2021 utgav IRS (Internal Revenue Services) en offisiell advarsel for å varsle skattefagfolk om en svindel rettet mot dem. Spoofing e-postene ble angivelig sendt fra “IRS Tax E-Filing” og gjennomført emnelinjen ” Verifisere DIN EFIN før e-filing.”IRS advarer også om ikke å ta noen skritt som er nevnt i e-posten, spesielt å svare på den nevnte e-posten.

Her er et utdrag fra en av disse dodgy e-postene:

“FOR å bidra til å beskytte både deg og dine kunder mot uautoriserte/bedragerske aktiviteter, KREVER IRS at DU bekrefter alle autoriserte e-filopphavere før overføring av retur gjennom vårt system. Det betyr at VI trenger DIN EFIN (e-file identification number) verifisering og Førerkort før du e-fil.

vennligst ha en gjeldende PDF-kopi eller bilde AV EFIN-akseptbrevet (5880c-Brev datert i løpet av de siste 12 månedene) eller en kopi AV IRS EFIN-Søknadssammendraget, funnet på e-Services-kontoen din på IRS.gov, Og Foran Og Bak På Førerkort sendt for å fullføre bekreftelsesprosessen. E: (falsk e-postadresse)

HVIS DIN EFIN ikke er verifisert av vårt system, vil din evne til e-fil bli deaktivert til du gir dokumentasjon som viser at legitimasjonene dine er i god stand til e – fil med IRS.”

Dette er et lærebok eksempel på en phishing-e-post. Noen av de røde flaggene som forteller deg e-posten er uredelig er:

- e-postadressen til avsenderen er forfalsket.

- den bruker haster språk for å presse deg til å ta utslett handlinger.

- e-postadressen” svar på ” er forskjellig fra avsenderens e-postadresse.

- det truer deg med straffer hvis du ikke tar umiddelbar handling.

- e-posten hevder å være FRA IRS, men ber om informasjon (og noen ganger kopier av dokumenter)SOM IRS allerede ville ha.

selvfølgelig har Vi allerede skrevet en artikkel som dekker hvordan du forteller om en e-post er falsk eller ekte, og inviterer deg til å sjekke den ut også for ytterligere informasjon.

Hvordan Fungerer E-Postspoofing?

det er flere måter som nettkriminelle kan forfalske e-post.

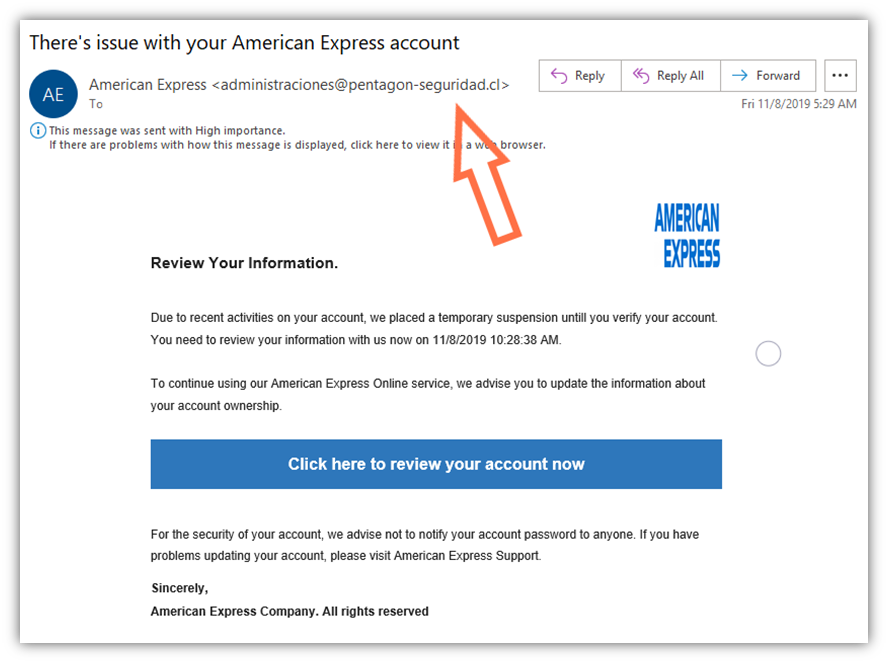

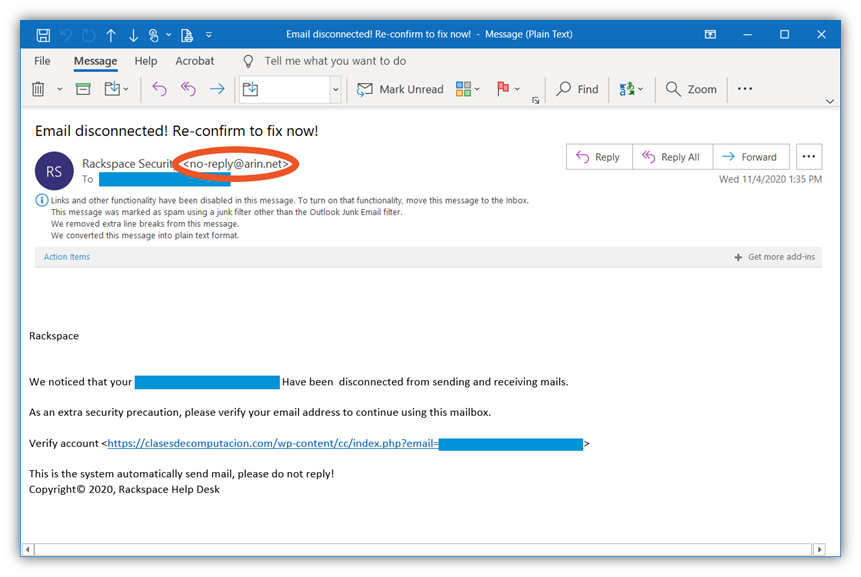

Spoofing Avsenderens Visningsnavn

Dette er den mest grunnleggende og vanligste formen for e-postspoofing. Det krever avsenderen å bare endre deres e-visningsnavn. På et overfladisk blikk, mottakeren vil tro at e-posten er fra en legitim avsender. Men hvis de sjekker avsenderens e-postadresse, vil svindelen falle fra hverandre da e-postadressen ikke samsvarer med avsenderens navn eller firma.

Denne typen e-postspoofing er superenkelt og krever ikke at angriperen kjenner noen form for dataprogrammering for å utføre denne svindelen. Også populariteten til denne svindelen øker fordi den er så billig og enkel å gjøre. Skurkene vil kreve bare noen få uskyldige ofre til å falle for sin farse.

Her er et par flere eksempler på denne typen e-postspoofing:

Forfalskning Av Domenenavnet:

forfalskning av Domenenavn innebærer at svindlere oppretter e-postadresser som er knyttet til domener som ligner på organisasjonen de utgir seg for. I likhet med typosquatting taktikk, bruker cyberkriminelle grunnleggende triks for å få e-postadresser til å se legitime ut for folk som ikke betaler oppmerksomhet eller rushing. Noen eksempler er:

- Bytte” in “i stedet for bokstaven”m”,

- Ved å Bruke” 1 “i stedet for “l”,

- Erstatte “o” i stedet for “o” eller

- Legge til ekstra tall, tegn eller ord i e-postdomener.

Anta for eksempel at navnet På et legitimt budbyrå Er Safe Express, og domenenavnet er safeexpress.com. Hvis skurkene ønsker å bruke e-post spoofing å etterligne selskapet å svindle sine kunder, de kan lage en dodgy domene safexpress.com det ser utrolig likt ut og bruker det til å sende ut phishing-e-post.

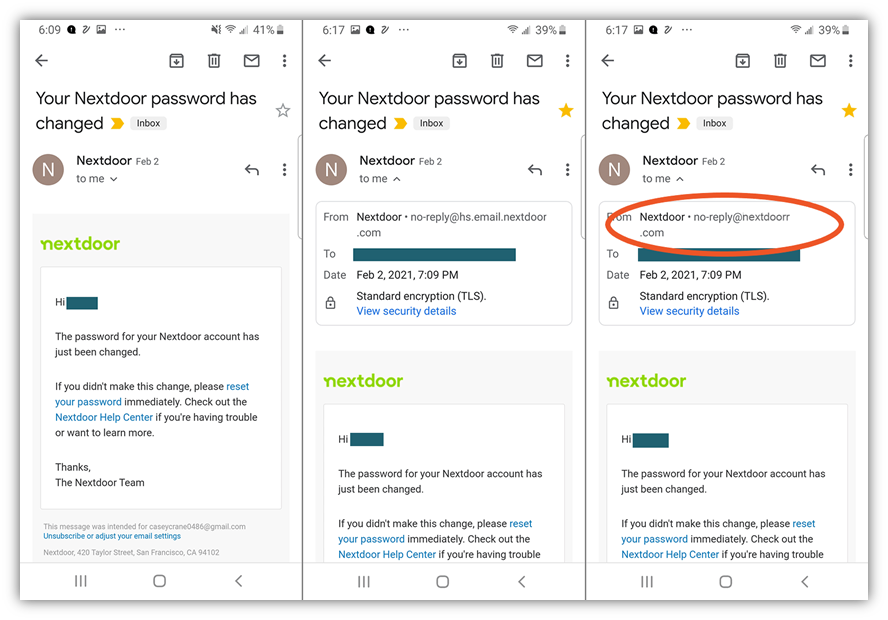

her er et eksempel på domeneforfalskning ved hjelp av En e-post Fra Nextdoor:

det første bildet (til venstre) viser hvordan e-posten vises når du mottar e-posten hvis du ikke klikker på pilen for å utvide avsenderens e-postinformasjon. Det andre skjermbildet (midten) er et eksempel på en legitim e-post Fra Nextdoor-legg merke til hvordan e-posten kommer fra en adresse som slutter på “@hs.email.nextdoor.com. ” det tredje skjermbildet (til høyre) er et eksempel på et spoofed domene som ser veldig overbevisende ut. Det er en ekstra “r” på slutten av “nextdoor” før “.com.”

Opprette En E-Post Ved Hjelp Av Et Ekte Domene

Til Tross for at det er en mindre vanlig form for spoofing, er det kanskje den mest skremmende. E-posten ser ut som den har kommet fra en ekte person som domenenavnet på avsenderens adresse er legitim. Dette sikkerhetsproblemet er ikke åpen lenger som de fleste selskaper bruker Sender Policy Framework (SPF) Og Domain Key Identified Mail (Dkim) i DNS-innstillingen for å hindre uvedkommende fra å bruke domenenavnet for forfalskning. Disse protokollene er forklart senere i artikkelen.

E-Postspoofing for BEC-Svindel

Business email compromise, ELLER BEC, gjøres vanligvis ved å forfalske e-postavsenderens informasjon for å se ut som e-posten har kommet fra KONSERNSJEF eller CFO i selskapet. Denne typen e-svindel vil ofte innebære å lede mottakeren til å overføre et stort beløp til en bankkonto som tilhører angriperen. Som e-post ser ut som det er fra offerets sjef, kan den ansatte være i samsvar med instruksjonene i e-posten uten å stille mange spørsmål.

Noen svindlere har også klart å etterligne Administrerende Direktører for bedrifter for å be ansatte om å donere til en veldedighet. Unødvendig å si, den nevnte “veldedighet” her er til angriperens bankkonto.

Hva Gjør E-Poster Sårbare for Forfalskning?

det viktigste sikkerhetsproblemet som gjør e-postspoofing mulig, er mangelen på godkjenning I Simple Mail Transfer Protocol (SMTP). Selv om godkjenningsprotokoller for å hindre e-postspoofing eksisterer, er de ikke allment vedtatt. Ifølge resultatene fra en akademisk studie i 2018 hadde bare 40% Av Alexas topp 1 millioner domener SPF og bare 1% hadde DMARC. Dette fører til økt risiko for cyberangrep, inkludert:

- Phishing-angrep,

- malware infiltrasjon I SINE IT-systemer, og

- Ransomware angrep.

Hvordan Hindre En E-Post Spoofing Angrep

Hvis spoofing angrep er så farlig, bør det være noe vi kan gjøre for å sette en sjekk på dem, ikke sant? E-postleverandører som Googles Gmail og Microsofts Outlook har innebygde systemer som bidrar til å forhindre at e-post spam og søppelpost kommer gjennom til innboksen din. Mottakeren blir varslet om å motta potensiell spam eller en falsk e-post.

Alle bør alltid være årvåken før du åpner e-poster merket som spam. Selv om noen legitime e-postmeldinger kanskje ikke passerer sikkerhetstesten og ender opp i spam-mappen, har e-postleverandørene i de fleste tilfeller rett i trusseloppdagelsen.

men når det er sagt, er det ikke nok å stole på e-postleverandørens sikkerhetstiltak alene. De er ikke perfekte, tross alt, og falske e-postmeldinger kan finne en vei inn i innboksen din uten deres kunnskap.

når det er sagt, finnes det visse protokoller som du kan bruke til å hindre e-postspoofing-angrep fra å bruke domenet ditt. Og hvis du bruker disse protokollene som en del av e-postsikkerhetsbeskyttelsen din, kan du dempe disse angrepene og forhindre at noen sender phishing-e-poster på vegne av merkevaren og domenet ditt.

i denne delen dekker vi tre e-postprotokoller du kan implementere nå. Vi deler også to andre ting du kan gjøre for å legge til flere lag i forsvaret for e-postsikkerhet. Selvfølgelig er det viktig å nevne at de må være riktig implementert og konfigurert for disse beskyttelsene for å gjøre deg noe bra. Vi kommer ikke til å komme inn i det tekniske” how-to ” eller implementeringsaspektet av disse verktøyene. Men det vi vil dekke, er hva hver av disse e-postsikkerhetsmetodene er, og hvordan det forbedrer e-postsikkerheten for organisasjonen din og dens eksterne mottakere også.

Sender Policy Framework (SPF)

SPF ER en protokoll utviklet for å kommunisere hvilke servere eller IP-adresser (både interne og eksterne) som er autorisert til å sende e-post på vegne av et bestemt domene. Dette gjøres ved hjelp av domain name system (DNS) – poster, som i utgangspunktet lar mottakernes e-postklienter vite at e-posten kom fra deg.

Så lenge en e-post stammer fra EN AV IP-adressene som er inkludert I DNS-posten, blir DEN sett PÅ SOM OK. HVIS IP-adressen kommer fra en ANNEN IP-adresse som ikke er I DNS-posten, blir den blokkert.

som eier AV firmaets domene kan DU aktivere SPF ved å opprette EN ELLER flere DNS TXT-poster. Dette gjør at du kan autorisere bestemte IP-adresser til å sende e-post på vegne av domenet ditt mens du forbyr noen andre fra å gjøre det. HVIS en svindler sender en e-post fra domenenavnet ditt, VIL SPF identifisere IP-adressen og advare mottakerens e-postserver om en mulig svindel.

Domenenøkler Identifisert E-Post (Dkim)

I den enkleste forstand HANDLER DKIM om å hjelpe domenet ditt med å etablere tillit med mottakernes e-postservere. Domenenøkler identifisert e-post bidrar til å forhindre forfalskning ved å bruke en digital signatur på e-posthoder for alle utgående meldinger på et domene. Dette gjør det mulig for mottakerens e-postservere å oppdage om meldinger som kommer fra det domenet, er fra en av dets legitime brukere, eller om avsenderens informasjon har blitt forfalsket.

HVA DKIM ikke gjør, er imidlertid kryptere e-postdata. Det sikrer imidlertid meldingsintegritet. Den gjør dette ved å bruke et sjekksum for å bevise for mottakerens e-postserver at meldingen ikke har blitt endret etter at den ble sendt.

SELV OM DKIM ikke filtrerer e-post, bidrar det sikkert til å redusere e-postdomenets spam-score. Hvis DKIM-signaturen ikke kan bekreftes, kan e-posten sendes til spam for å advare mottakeren.

for å implementere DKIM må du endre serveren din som avsender. Avsenderen oppretter kryptografiske offentlige og private nøkler, installerer dem på serveren og oppretter EN DNS TXT-post som inneholder den offentlige nøkkelen. De utgående meldingene signeres ved hjelp av den private nøkkelen. Mottakeren av e-posten kan bruke den offentlige nøkkelen til å verifisere ektheten av e-posten.

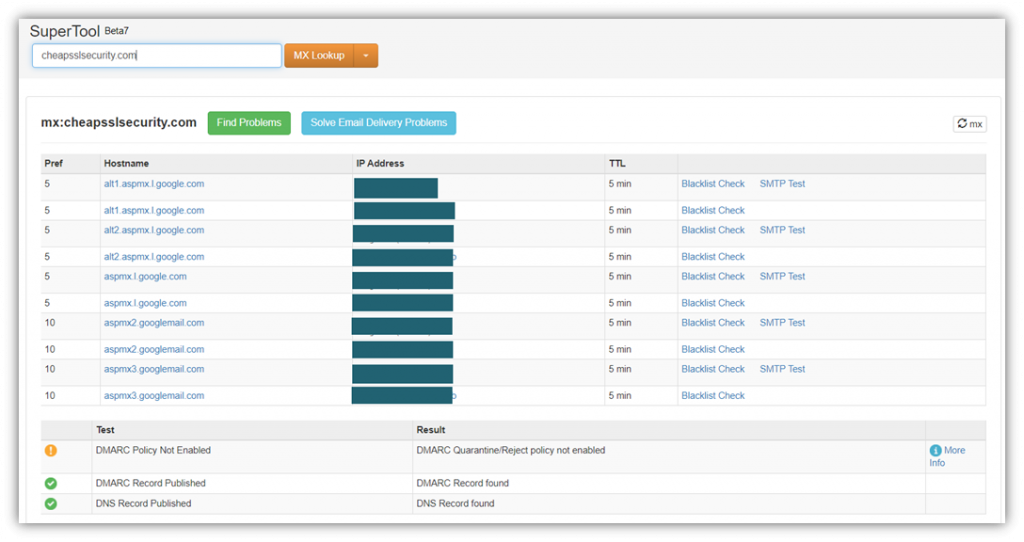

Domenebasert Meldingsgodkjenning, Rapportering og Samsvar (DMARC)

DMARC er en protokoll som informerer e-postmottakere om at e-post fra domenet enten ELLER BÅDE SPF og DKIM for å hjelpe dem med å avgjøre om meldingene deres er legitime. På denne måten vet det at hvis autentiseringen går, bør e-posten være legitim, og brukeren er god til å stole på den. Men hvis godkjenningen mislykkes, ber den mottakeren om å avvise eller slette meldingen.

NOE ANNET SOM DMARC gjør, er å la mottakerens server vite hva avsenderen anbefaler i tilfelle mislykket godkjenning. Som avsender kan du for eksempel angi om du vil at mottakeren skal:

- Gi ingen spesiell behandling til e-postene som mislykkes godkjenning;

- Send ikke-godkjente e-poster til spam-mappen;

- Avvis slike e-poster før de når mottakerens klient; og/eller

- Send en e-post til avsenderen om bestått ELLER mislykket dmarc-godkjenning.

Sjekk ut denne flotte videoen Fra Cisco som bryter ned HVA DMARC er:

E-Postsigneringssertifikater

e-postsigneringssertifikater, også kjent som S / MIME-sertifikater, er det du som avsender kan bruke til å signere e-postene dine digitalt. Denne Typen X.509 digitalt sertifikat lar mottakerne dine bekrefte om e-posten ble sendt av deg (ikke en bedrager), og at den ikke har blitt endret på noen måte siden du sendte den. Den krypterer også meldinger som deles mellom to s / MIME-sertifikatbrukere. (Du må bare få en kopi av mottakerens offentlige nøkkel før du kan begynne å sende krypterte e-poster.)

det grunnleggende formålet med et e-postsigneringssertifikat er å:

- Godkjenn e-post avsenderen,

- Krypter e-postmeldingen (når den korresponderer med andre s/MIME-sertifikatbrukere) Og

- Kontroller meldingsintegritet.

Øke Organisasjonens Cyber Hygiene a Gjennom Bevissthetstrening

er det nok å bruke alle de ovennevnte tiltakene for et idiotsikkert system? Svaret er nei. Hver dag kommer nettkriminelle med nye spinn for gamle angrepsmetoder, samt helt nye angrepsmetoder for å prøve å bryte vårt forsvar. Som sådan må vi være proaktive og oppmerksomme på hver oppgave vi utfører for å holde dem i sjakk.

Opplæring av dine ansatte om cyberhygiene er avgjørende for å støtte din generelle cybersikkerhetsinnsats og for å øke medarbeidernes kunnskap. Tross alt tar det bare ett feil klikk fra en ansatt for et fullverdig cyberangrep eller datainnbrudd. Noen viktige emner som alle cyber awareness treninger bør dekke inkluderer:

- Vanlige svindelforsøk og taktikker (inkludert eksempler på e-postspoofing og sosialteknikk),

- Andre typer cyberangrep,

- Metoder For Konto-Og passordsikkerhet,

- generell beste praksis for cybersikkerhet Og

- Hva De bør gjøre når de opplever eller mistenker et cyberangrep eller brudd.

husk alltid, trening er ikke en en-og-ferdig avtale. Oppfriskningskurs om cybersikkerhetsbevissthet må gjennomføres regelmessig for å sikre at de er klar over de nyeste truslene. Nylige cyberangrep på andre selskaper bør diskuteres med de ansatte slik at de har informasjon om hvordan de ble utført og hvordan de kunne vært forhindret.

spørrekonkurranser, spill, puslespill og nettspill med tema For cybersikkerhet er også morsomme og engasjerende måter å øke medarbeidernes cyberbevissthet på. Bygge ditt forsvar mot nettkriminelle for å beskytte deg selv bør være din prioritet.

Siste Ord På E-Post Spoofing

Nå som du forstår hva e-post spoofing er, kan du innse at den beste måten å hindre slike angrep er å øke bevisstheten blant ansatte og ansatte om det. Ikke åpne dodgy e-poster, ikke klikke på vedlegg eller koblinger, og ikke engang svare på slike e-poster kan gå en lang vei å beskytte deg mot e-spoofing angrep.

du må også være villig til å ta tekniske skritt for å hindre at noen bruker domenet ditt som en del av deres e-postforfalskningskampanjer. Som du oppdaget, betyr dette at DU bruker DNS-poster i forbindelse med protokoller SOM SPF, DKIM og DMARC til full fordel.

Leave a Reply