Cyber Warfare

Wat Is Cyber Warfare?Cyber warfare wordt meestal gedefinieerd als een cyberaanval of een reeks aanvallen die gericht zijn op een land. Het heeft het potentieel om verwoesting aan te richten op de overheid en civiele infrastructuur en kritieke systemen te ontwrichten, wat resulteert in schade aan de staat en zelfs verlies van mensenlevens.

er is echter een debat onder cybersecurity-experts over wat voor soort activiteit cyberoorlog is. Het Amerikaanse Ministerie van Defensie (DoD) erkent de bedreiging voor de nationale veiligheid die wordt veroorzaakt door het kwaadwillige gebruik van het Internet, maar biedt geen duidelijkere definitie van cyber oorlogsvoering. Sommigen beschouwen cyberoorlog als een cyberaanval die kan leiden tot de dood.Bij Cyberoorlogen gaat het meestal om een natiestaat die cyberaanvallen pleegt op een ander, maar in sommige gevallen worden de aanvallen uitgevoerd door terroristische organisaties of niet-overheidsactoren die het doel van een vijandige natie nastreven. Er zijn verschillende voorbeelden van vermeende cyber oorlogsvoering in de recente geschiedenis, maar er is geen universele, formele, definitie voor hoe een cyber aanval een daad van oorlog kan vormen.

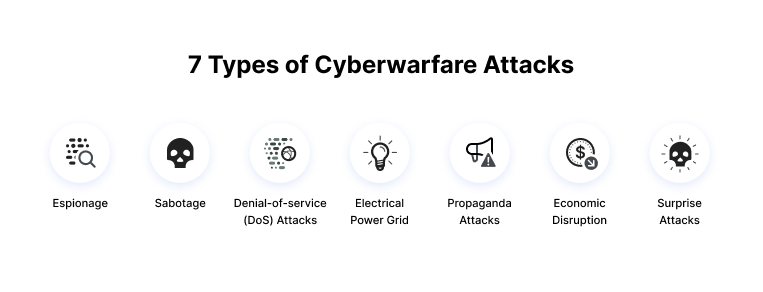

7 soorten Cyberoorlogsaanvallen

hier zijn enkele van de belangrijkste soorten cyberoorlogsaanvallen.

Spionage

verwijst naar het controleren van andere landen om geheimen te stelen. In cyber warfare, dit kan het gebruik van botnets of spear phishing-aanvallen te compromitteren gevoelige computersystemen voordat het exfiltreren van gevoelige informatie.

Sabotage

overheidsorganisaties moeten gevoelige informatie en de risico ‘ s bepalen als deze in het gedrang komt. Vijandige regeringen of terroristen kunnen informatie stelen, vernietigen, of misbruik maken van insider bedreigingen zoals ontevreden of onzorgvuldige werknemers, of overheidsmedewerkers met banden met het aanvallende land.

Denial-of-service (DoS) – aanvallen

DoS-aanvallen voorkomen dat legitieme gebruikers toegang krijgen tot een website door deze te overspoelen met valse verzoeken en de website te dwingen deze verzoeken af te handelen. Dit type aanval kan worden gebruikt om kritieke operaties en systemen te verstoren en de toegang tot gevoelige websites te blokkeren door burgers, militairen en beveiligingspersoneel, of onderzoeksinstellingen.

elektriciteitsnet

door het elektriciteitsnet aan te vallen, kunnen aanvallers kritieke systemen uitschakelen, infrastructuur verstoren en mogelijk tot lichamelijke schade leiden. Aanvallen op het elektriciteitsnet kunnen ook de communicatie verstoren en diensten zoals SMS-berichten en communicatie onbruikbaar maken.

Propaganda-aanvallen

pogingen om de gedachten en gedachten van mensen die in of vechten voor een doelland te controleren. Propaganda kan worden gebruikt om beschamende waarheden bloot te leggen, leugens te verspreiden om mensen het vertrouwen in hun land te laten verliezen, of om de kant van hun vijanden te kiezen.

economische ontwrichting

de meeste moderne economische systemen werken met behulp van computers. Aanvallers kunnen computernetwerken van economische instellingen zoals aandelenmarkten, betalingssystemen en banken richten om geld te stelen of mensen te blokkeren van de toegang tot de fondsen die ze nodig hebben.

verrassingsaanvallen

Dit is het cyber-equivalent van aanvallen zoals Pearl Harbor en 9/11. Het punt is om een massale aanval uit te voeren die de vijand niet verwacht, waardoor de aanvaller zijn verdediging kan verzwakken. Dit kan gedaan worden om de grond voor te bereiden op een fysieke aanval in de context van hybride oorlogsvoering.

voorbeelden van Cyber Warfare operaties

hier zijn een aantal voorbeelden van cyber warfare in de afgelopen tijd.

Stuxnet Virus

Stuxnet was een worm die het Iraanse nucleaire programma aanviel. Het is een van de meest geavanceerde cyberaanvallen in de geschiedenis. De malware verspreid via geà nfecteerde Universele Seriële Bus-apparaten en gerichte data-acquisitie en toezicht controlesystemen. Volgens de meeste berichten heeft de aanval het vermogen van Iran om kernwapens te produceren ernstig aangetast.Een aanval op Sony Pictures volgde op de release van de film “The Interview”, die een negatief beeld gaf van Kim Jong Un. De aanval wordt toegeschreven aan Noord-Koreaanse overheid hackers. De FBI vond overeenkomsten met eerdere malware-aanvallen door Noord-Koreanen, waaronder code, encryptie-algoritmen en mechanismen voor het verwijderen van gegevens.In 2007 verplaatste Estland een standbeeld dat geassocieerd was met de Sovjet-Unie, de Bronzen Soldaat, van het centrum van de hoofdstad Tallinn naar een militaire begraafplaats in de buurt van de stad. Estland leed een aantal belangrijke cyberaanvallen in de volgende maanden. Estlandse overheidswebsites, media en banken werden overbelast met verkeer in massale denial of service (DoS) aanvallen en werden bijgevolg offline gehaald.CrowdStrike beweert dat de Russische georganiseerde cybercriminaliteitsgroep Fancy Bear tussen 2014 en 2016 het doelwit was van Oekraïense rakettroepen en artillerie. De malware werd verspreid via een geà nfecteerde Android-applicatie die wordt gebruikt door de D-30 houwitser artillerie eenheid om targeting gegevens te beheren.Oekraïense officieren maakten veel gebruik van de app, die de x-Agent spyware bevatte. Dit wordt beschouwd als een zeer succesvolle aanval, resulterend in de vernietiging van meer dan 80% van de Oekraïense D-30 houwitsers.Elliott Broidy, een Amerikaanse Republikeinse fondsenwerver, klaagde de regering van Qatar aan in 2018, en beschuldigde hen van het stelen en lekken van zijn e-mails in een poging hem in diskrediet te brengen. De Qatari ‘ s zagen hem als een obstakel om hun positie in Washington te verbeteren.Volgens de rechtszaak zou de broer van de Qatarese Emir een cyber oorlogsvoering georganiseerd hebben, samen met anderen in de Qatarese leiding. 1200 mensen werden het doelwit van dezelfde aanvallers, waarvan veel bekend zijn als “vijanden van Qatar”, waaronder hoge functionarissen uit Egypte, Saudi-Arabië, De Verenigde Arabische Emiraten en Bahrein.

hoe cyberoorlog te bestrijden

de juridische status van dit nieuwe gebied is nog steeds onduidelijk omdat er geen internationaal recht is dat het gebruik van cyberwapens regelt. Dit betekent echter niet dat cyber warfare niet wordt aangepakt door de wet.Het Cooperative Cyber Defense Center of Excellence (CCDCoE) heeft de Tallinn Manual gepubliceerd, een handboek dat zeldzame maar ernstige cyberdreigingen behandelt. Deze handleiding legt uit wanneer cyberaanvallen het internationale recht schenden en hoe landen op dergelijke schendingen kunnen reageren.

risicobeoordelingen uitvoeren met Cyber Wargames

de beste manier om na te gaan of een land klaar is voor cyber wargames is het uitvoeren van een echte oefening of simulatie, ook bekend als een cyber wargame.

een wargame kan testen hoe overheden en particuliere organisaties reageren op een cyberoorlogscenario, leemten in de verdediging blootleggen en de samenwerking tussen entiteiten verbeteren. Het belangrijkste is dat een wargame verdedigers kan helpen snel te handelen om kritieke infrastructuur te beschermen en levens te redden.

Cyber wargames kunnen steden, Staten of landen helpen de paraatheid voor cyber warfare te verbeteren door:

- het testen van verschillende situaties – zoals het detecteren van aanvallen in een vroeg stadium, of het beperken van risico ‘ s nadat kritieke infrastructuur al in gevaar is gebracht.

- het testen van ongebruikelijke scenario ‘ s-aanvallen worden nooit “volgens het boekje”uitgevoerd. Door de oprichting van een rode team dat fungeert als de aanvallers en probeert om creatieve manieren om een doelsysteem te breken te vinden, de verdedigers kunnen leren hoe je echte bedreigingen te beperken.

- arbeidsverdeling en samenwerkingsmechanismen-cyber warfare vereist veel individuen van verschillende organisaties en overheidseenheden om samen te werken. Een cyber wargame kan die mensen, die elkaar misschien niet kennen, bij elkaar brengen en hen helpen beslissen hoe samen te werken in het geval van een crisis.

- verbeterend beleid-overheden kunnen beleid inzake cyberoorlogsvoering vaststellen, maar moeten dit in de praktijk testen. Een cyber wargame kan de effectiviteit van het beleid testen en een kans bieden om het te verbeteren.

het belang van gelaagde Defensie

onder druk van cyberoorlogen hebben regeringen van veel landen een operationeel nationaal veiligheidsbeleid uitgevaardigd om hun informatie-infrastructuur te beschermen. Dit beleid meestal gebruik maken van een gelaagde verdediging aanpak, die omvat:

- beveiliging van het cyberecosysteem

- bewustmaking voor cyberveiligheid

- bevordering van open standaarden voor de bestrijding van cyberdreigingen

- implementatie van een nationaal kader voor cyberbeveiliging

- samenwerken met particuliere organisaties om hun cyberbeveiligingscapaciteiten te verbeteren

beveiliging van de particuliere Sector

een strategische factor in cyberoorlog is de veerkracht van lokale bedrijven tegen cyberaanvallen. Bedrijven moeten hun veiligheidsmaatregelen aanscherpen om de voordelen van een aanval op een natiestaat te verminderen. Het volgende is een reeks maatregelen om corporate cybersecurity te waarborgen, die de nationale veiligheid kan bevorderen:

- belemmeringen creëren om het netwerk te doorbreken

- webapplicatie firewalls (WAF) gebruiken om kwaadaardig verkeer snel op te sporen, te onderzoeken en te blokkeren

- snel reageren op een inbreuk en bedrijfsactiviteiten herstellen

- samenwerking tussen de publieke en private sector vergemakkelijken

- lokale hackers gebruiken als hulpmiddel om te helpen beschermen tegen buitenlandse cyberdreigingen

Imperva cyberwarfare Protection

Imperva kan organisaties helpen zichzelf te beschermen tegen cyberwarfare door een uitgebreide cybersecurity-oplossing te implementeren, inclusief zowel applicatie-en gegevensbeveiliging.

Imperva Application Security

Imperva biedt uitgebreide bescherming voor applicaties, API ‘ s en microservices:

Web Application Firewall – voorkom aanvallen met analyse van webverkeer naar uw applicaties van wereldklasse.

Runtime Application Self-Protection (RASP) – real-time attack detection and prevention from your application runtime environment go where your applications go. Stop externe aanvallen en injecties en verminder uw kwetsbaarheid achterstand.

API-beveiliging-geautomatiseerde API-bescherming zorgt ervoor dat uw API-eindpunten worden beschermd wanneer ze worden gepubliceerd, waardoor uw toepassingen worden beschermd tegen exploitatie.

geavanceerde Botbescherming-voorkom zakelijke logicaaanvallen vanaf alle toegangspunten-websites, mobiele apps en API ‘ s. Krijg naadloze zichtbaarheid en controle over botverkeer om online fraude te stoppen door accountovername of concurrerende prijsschraping.

DDoS-bescherming-blokkeer aanvalsverkeer aan de rand om de bedrijfscontinuïteit te garanderen met gegarandeerde uptime en geen invloed op de prestaties. Beveilig uw bedrijfsmiddelen of cloudgebaseerde assets-of u nu gehost wordt in AWS, Microsoft Azure of Google Public Cloud.Attack Analytics-zorgt voor volledige zichtbaarheid met machine learning en domeinexpertise over de beveiligingsstack van toepassingen om patronen in de ruis te onthullen en applicatie-aanvallen te detecteren, zodat u aanvalscampagnes kunt isoleren en voorkomen.

Client-Side Protection-krijg zichtbaarheid en controle over JavaScript-code van derden om het risico op supply chain fraude te verminderen, datalekken en aanvallen aan de client-side te voorkomen.

Imperva Data Security

Imperva beschermt alle cloud-based data stores om compliance te garanderen en de flexibiliteit en kostenvoordelen te behouden die u krijgt van uw cloud-Investeringen

Cloud Data Security-vereenvoudig het beveiligen van uw cloud databases om de DevOps in te halen en bij te houden. Imperva ‘ s oplossing stelt gebruikers van cloud managed services in staat om snel inzicht te krijgen in en controle te krijgen over clouddata.

Databasebeveiliging-Imperva levert analytics, bescherming en respons voor al uw gegevens, on-premise en in de cloud – waardoor u zicht hebt op risico ‘ s om datalekken te voorkomen en compliance-incidenten te voorkomen. Integreer met elke database om direct zichtbaarheid te krijgen, universeel beleid te implementeren en de time to value te versnellen.

data Risk Analysis-Automatiseer de detectie van niet-conforme, risicovolle of schadelijke toegang tot gegevens in al uw databases in de hele onderneming om herstel te versnellen.

Leave a Reply