DNS Doctoring on ASA Configuration Example

Introduction

dit document laat zien hoe DNS Doctoring wordt gebruikt op de Adaptive Security Appliance (ASA) om de ingesloten IP-adressen in DNS-reacties (Domain Name System) te wijzigen, zodat clients verbinding kunnen maken met het juiste IP-adres van servers.

vereisten

vereisten

DNS Doctoring vereist de configuratie van Network Address Translation (NAT) op de ASA, evenals het mogelijk maken van de DNS-inspectie.

gebruikte componenten

de informatie in dit document is gebaseerd op het Adaptive Security Appliance.

de informatie in dit document is gemaakt van de apparaten in een specifieke labomgeving. Alle apparaten die in dit document worden gebruikt, zijn gestart met een gewist (standaard) configuratie. Als uw netwerk live is, zorg er dan voor dat u de mogelijke impact van een commando begrijpt.

conventies

zie Cisco Technical Tips Conventions voor meer informatie over document conventions.

DNS Doctoring Examples

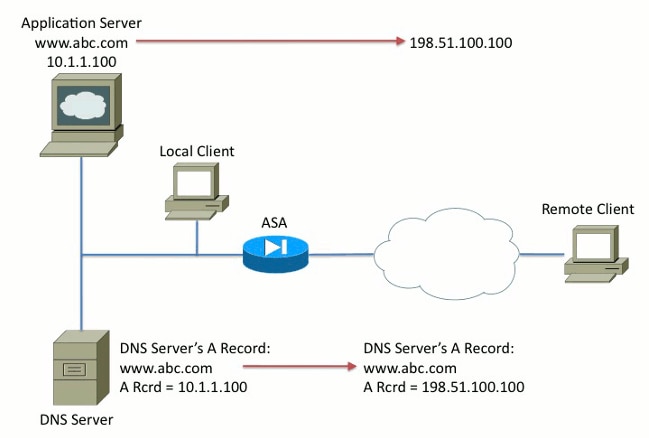

DNS Server on the Inside of ASA

figuur 1

nat (inside,outside) source static 10.1.1.100 198.51.100.100 dns!policy-map global_policy class inspection_default inspect dns

in Figuur 1 wordt de DNS-server beheerd door de lokale beheerder. De DNS-server moet een privé-IP-adres uitdelen, het echte IP-adres dat aan de toepassingsserver is toegewezen. Hierdoor kan de lokale client rechtstreeks verbinding maken met de toepassingsserver.

helaas heeft de externe client geen toegang tot de toepassingsserver met het privéadres. Als gevolg hiervan is DNS Doctoring geconfigureerd op de ASA om het ingesloten IP-adres in het DNS-antwoordpakket te wijzigen. Dit zorgt ervoor dat wanneer de externe client een DNS-verzoek doet voor www.abc.com, het antwoord dat ze krijgen is voor het vertaalde adres van de toepassingsserver. Zonder het DNS-trefwoord in het nat-statement probeert de externe client verbinding te maken met 10.1.1.100, wat niet werkt omdat dat adres niet via internet kan worden gerouteerd.

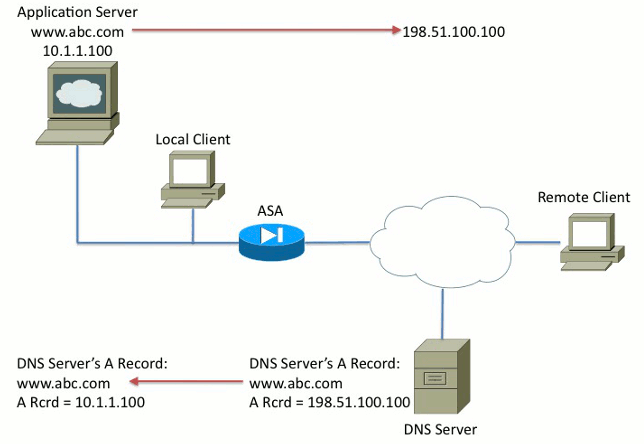

DNS-Server aan de buitenkant van de ASA

Figuur 2

nat (inside,outside) source static 10.1.1.100 198.51.100.100 dns!policy-map global_policy class inspection_default inspect dns

in Figuur 2 wordt de DNS-server beheerd door de ISP of een vergelijkbare serviceprovider. De DNS-server moet het openbare IP-adres uitdelen, dat wil zeggen het vertaalde IP-adres van de toepassingsserver. Hierdoor kunnen alle internetgebruikers toegang krijgen tot de toepassingsserver via internet.

helaas heeft de lokale client geen toegang tot de toepassingsserver met het openbare adres. Als gevolg hiervan is DNS Doctoring geconfigureerd op de ASA om het ingesloten IP-adres in het DNS-antwoordpakket te wijzigen. Dit zorgt ervoor dat wanneer de lokale client een DNS-verzoek doet voor www.abc.com, het ontvangen antwoord is het echte adres van de toepassingsserver. Zonder het DNS-sleutelwoord op het nat-statement probeert de lokale client verbinding te maken met 198.51.100.100. Dit werkt niet omdat dit pakket naar de ASA wordt gestuurd, die het pakket laat vallen.

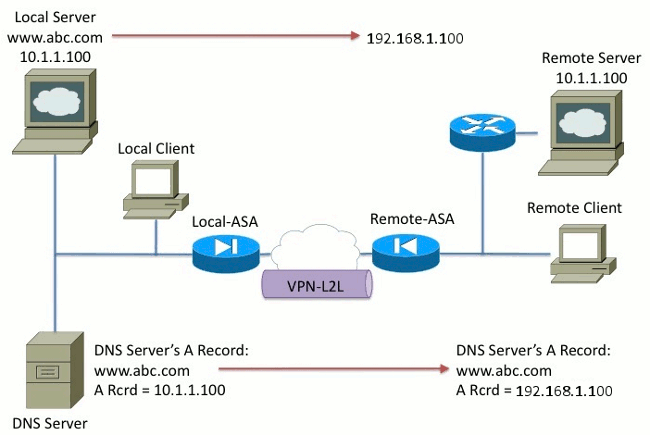

VPN NAT en DNS Doctoring

Figuur 3

denk aan een situatie waarin er netwerken zijn die elkaar overlappen. In deze toestand, het adres 10.1.1.100 woont op zowel de externe kant en de lokale kant. Als gevolg hiervan moet je NAT uitvoeren op de lokale server zodat de remote client er nog steeds toegang toe heeft met het IP-adres 192.1.1.100. Om dit goed te laten werken, is DNS Doctoring vereist.

DNS Doctoring kan niet worden uitgevoerd in deze functie. Het DNS-trefwoord kan alleen worden toegevoegd aan het einde van een object NAT of bron NAT. De tweemaal NAT ondersteunt het DNS-trefwoord niet. Er zijn twee mogelijke configuraties en beide falen.

Mislukte Configuratie 1: Als je de bottom line configureert, vertaalt het 10.1.1.1 naar 192.1.1.1, niet alleen voor de externe client, maar voor iedereen op het internet. Aangezien 192.1.1.1 geen internet routable is, heeft niemand op het internet toegang tot de lokale server.

nat (inside,outside) source static 10.1.1.100 192.168.1.100 dnsnat (inside,outside) source static 10.1.1.100 192.168.1.100 destination REMOTE_CLIENT REMOTE_CLIENT

mislukte Configuratie 2: Als u de DNS Doctoring NAT-regel configureert na de noodzakelijke twee keer NAT-regel, veroorzaakt dit een situatie waarin de DNS Doctoring nooit werkt. Als gevolg hiervan probeert de externe client toegang te krijgen tot www.abc.com met het IP-adres 10.1.1.100, wat niet werkt.

Leave a Reply