Extensible Authentication Protocol (EAP)

Wat is het Extensible Authentication Protocol?

het Extensible Authentication Protocol (EAP) is een protocol voor draadloze netwerken dat de verificatiemethoden uitbreidt die worden gebruikt door het Point-to-Point Protocol (PPP), een protocol dat vaak wordt gebruikt bij het verbinden van een computer met het internet. EAP wordt op versleutelde netwerken gebruikt om een veilige manier te bieden om identificerende informatie te verzenden om netwerkverificatie te bieden. Het ondersteunt verschillende verificatiemethoden, waaronder als token kaarten, smartcards, certificaten, eenmalige wachtwoorden en publieke sleutel encryptie.

EAP-methoden beschermen een specifiek portaal, zodat alleen gebruikers met een authenticatiesleutel of wachtwoord toegang tot het netwerk kunnen krijgen. Deze methoden beperken het aantal gebruikers en helpen netwerkcongestie te voorkomen, waardoor netwerken sneller en veiliger worden. Organisaties kunnen EAP-methoden gebruiken om zich aan te passen aan specifieke privacybehoeften en bedrijfsrichtlijnen.Uitbreidbaarheid is een belangrijke eigenschap van het EAP-kader. Enkele belangrijke kenmerken van het protocol zijn de volgende:

- het biedt het kader waarbinnen de verschillende verificatiemethoden werken.

- het past zich aan de toekomstige veiligheidsbehoeften aan.

- het kan eenvoudig gehouden worden als dat is wat gewenst is.

Hoe werkt het EAP?

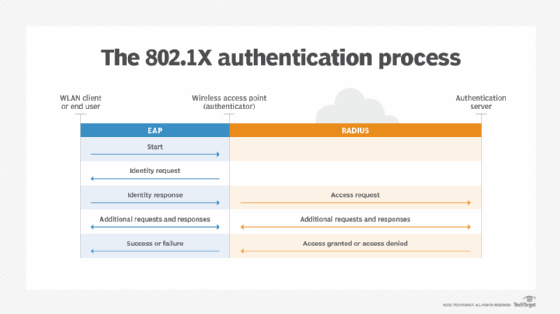

EAP gebruikt de 802.1 x-standaard als authenticatiemechanisme via een lokaal netwerk of een WLAN. Er zijn drie primaire componenten van 802.1 X authenticatie:

- het draadloze apparaat van de gebruiker;

- het draadloze toegangspunt (AP) of authenticator; en

- de authenticatiedatabase of de authenticatieserver.

de organisatie of gebruiker moet kiezen welk type EAP te gebruiken op basis van hun vereisten. EAP draagt verificatiegegevens over tussen de gebruiker en de verificatiedatabase of-server.

het EAP-proces werkt als volgt:

- een gebruiker vraagt verbinding aan met een draadloos netwerk via een ap-een station dat gegevens verzendt en ontvangt, ook wel een transceiver genoemd.

- het AP verzoekt de gebruiker om identificatiegegevens en stuurt die gegevens door naar een authenticatieserver.

- de authenticatieserver vraagt het AP om bewijs van de geldigheid van de identificatie-informatie.

- het AP verkrijgt verificatie van de gebruiker en stuurt het terug naar de authenticatieserver.

- de gebruiker is verbonden met het netwerk zoals gevraagd.

afhankelijk van het type EAP dat wordt gebruikt, kan het proces variëren. Hieronder vindt u een overzicht van de meest voorkomende EAP-methoden.

getunnelde EAP-methoden

er zijn meer dan 40 EAP-methoden, waaronder een aantal veelgebruikte methoden die vaak innerlijke methoden of getunnelde EAP-methoden worden genoemd. Deze omvatten het volgende.

EAP-TLS (Transport Layer Security)

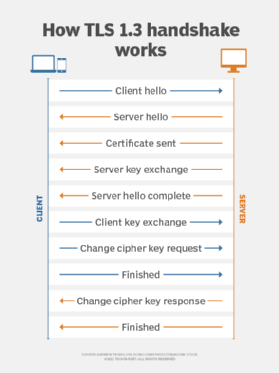

EAP-TLS biedt op certificaten gebaseerde wederzijdse authenticatie van het netwerk en de client. Zowel de client als de server moeten certificaten hebben om deze verificatie uit te voeren. EAP-TLS genereert willekeurig session-based, user-based Wired Equivalent Privacy (WEP) keys. Deze sleutels beveiligen de communicatie tussen de AP en de WLAN-client.

een nadeel van EAP-TLS is dat zowel de server als de client de certificaten moeten beheren. Dit kan een uitdaging zijn voor organisaties met een uitgebreid WLAN.

EAP-TTLS (Tunneled TLS)

net als EAP-TLS biedt EAP-TTLS een uitgebreide beveiligingsmethode met op certificaten gebaseerde wederzijdse authenticatie. Echter, in plaats van zowel de client als de server die een certificaat nodig heeft, doet alleen de server dat. Met EAP-TTLS kunnen WLAN ‘ s verouderde gebruikersverificatiedatabases, zoals Active Directory, veilig hergebruiken.

LEAP (Lightweight EAP)

Cisco heeft dit eigen EAP-authenticatietype gemaakt voor wederzijdse client-en server-authenticatie op zijn WLAN ‘ s. De LEAP server stuurt de client een willekeurige uitdaging, en de client geeft een gehasht wachtwoord. Na verificatie vraagt de client de server om een wachtwoord en volgt een sleuteluitwisseling.

PEAP (Protected EAP)

PEAP werd gemaakt als een veiligere versie van LEAP. Net als EAP-TTLS verifieert PEAP clients met behulp van servercertificaten. Het maakt een TLS-tunnel van de server naar de client, zodat de client kan worden geverifieerd via die versleutelde tunnel. In tegenstelling tot EAP-TTLS moet de client bij PEAP een ander EAP-type gebruiken.

EAP-FAST(flexibele authenticatie via Secure Tunneling)

Cisco heeft EAP-FAST gemaakt om LEAP te vervangen. EAP-FAST gebruikt een tunnel om wederzijdse authenticatie te bieden, zoals PEAP en EAP-TTLS. EAP-FAST heeft geen authenticatie van de server met een digitaal certificaat. In plaats daarvan maakt het gebruik van een beveiligde toegang Credential, die een eenmalige provisioning uitwisseling met een gedeeld geheim, of PAC sleutel creëert. De PAC-sleutel behandelt de authenticatie.

EAP – SIM (Subscriber Identity Module)

dit authenticatietype is gebaseerd op de GSM-SIM-kaart (Global System for Mobile communication) die in mobiele telefoons wordt gebruikt. Het maakt gebruik van een per-sessie WEP-sleutel om de gegevens te versleutelen. Voor deze verificatiemethode moet de client een verificatiecode invoeren om communicatie met de SIM mogelijk te maken. EAP-SIM 802.1x aanvragen gaan via de roaming gateway van een provider naar een GSM-authenticatieserver. Het wordt gebruikt om apparaten te authenticeren die roamen tussen commerciële 802.11 hotspots en GSM-netwerken.

EAP-MD5 (Message Digest 5)

EAP-MD5 biedt een basisniveau van ondersteuning en wordt niet aanbevolen bij het implementeren van een WLAN. Het is gemakkelijker voor bedreiging acteurs om het wachtwoord van de gebruiker of client met deze methode te bepalen. Het biedt ook alleen eenrichtingsauthenticatie in plaats van wederzijdse authenticatie, en er is geen manier om per sessie WEP-sleutels te ontwikkelen of een continue rotatie en distributie van WEP-sleutels aan te bieden. Het handmatig onderhoud van de WEP-sleutels kan uitdagingen opleveren.

De afhaalmaaltijden

veiligheid is een cruciaal aspect van de architectuur van openbare netwerken. Dit is belangrijker dan ooit gezien hoe snel telecommunicatietechnologie verandert en de ontwikkeling van 5G. beveiligingsfuncties in 5G omvatten native ondersteuning van EAP. Authenticatie in 5G-netwerken is access-agnostisch, dus dezelfde methoden worden gebruikt voor 3e generatie partnerschap Project en niet-3GPP toegangsnetwerken.

ontdek hoe de 3GPP-specificatie is gemaakt voor 5G-beveiliging.

Leave a Reply