Wat Is E-Mail Spoofing? Een verklaring

een van de meest voorkomende tactieken die cybercriminelen gebruiken om mensen te misleiden of te manipuleren is e-mail spoofing. Spoofing betekent iets of iemand presenteren als een andere legitieme entiteit om autoriteit te vestigen en leverage te krijgen. Het uiteindelijke doel van spoofing is vaak om slachtoffers te bedriegen voor financieel gewin. Natuurlijk kan spoofing op meerdere manieren plaatsvinden: e-mails, telefoontjes, SMS-berichten, domein spoofing, en zelfs app spoofing. Maar waar we ons vandaag op gaan richten is e-mail spoofing specifiek.

het aantal spoofing-e-mailaanvallen neemt elk jaar toe en veroorzaakt onherstelbare schade aan slachtoffers. De IC3 waargenomen dat e-mails vervalst, waardoor e-mails eruit zien alsof ze afkomstig zijn van CFO, CEO, advocaten, of leveranciers, wordt vaak gebruikt om zakelijke ondernemingen te richten. Het is een tactiek die vaak wordt gebruikt in zakelijke e-mail compromis (BEC) oplichting. Gegevens uit de IC3 2020 Internet Crime Report blijkt dat BEC oplichting had een enorme impact met 19.369 klachten resulterend in $ 1,8 miljard in de totale aangepaste verliezen.

gezien deze cijfers en hoe frauduleuze e-mails bedrijven kunnen beïnvloeden, is het van cruciaal belang dat u e-mailspoofing begrijpt en passende stappen onderneemt om te voorkomen dat deze tactiek succesvol tegen uw organisatie wordt gebruikt. Laten we het allemaal afbreken.

Wat Is E-Mailspoofing?

wanneer iemand E-Mail gebruikt om zichzelf op frauduleuze wijze te vertegenwoordigen als een andere legitieme entiteit, is dit een voorbeeld van e-mail spoofing. In een meer technische zin, e-mail spoofing over het fabriceren van valse e-mail afzender informatie om mensen te laten geloven dat frauduleuze e-mails authentiek zijn.

hier is een geweldige video die snel e-mail spoofing uitlegt:

op Februari 10, 2021, de IRS (Internal Revenue Services) vrijgegeven een officiële waarschuwing om fiscale professionals te waarschuwen over een scam gericht op hen. De spoofing e-mails werden zogenaamd verzonden van “IRS Tax E-Filing” en droeg de onderwerpregel “het verifiëren van uw EFIN voor e-filing.”De IRS waarschuwt ook geen stappen genoemd in de e-mail vooral reageren op de genoemde e-mail.

hier is een uittreksel uit een van deze onbetrouwbare e-mails:

“om zowel u als uw klanten te beschermen tegen ongeautoriseerde/frauduleuze activiteiten, vereist de IRS dat u alle geautoriseerde e-file originators controleert voordat u retourzendingen via ons systeem verzendt. Dat betekent dat we uw EFIN (e-file identification number) verificatie en rijbewijs nodig hebben voordat u e-file.

een actuele PDF-kopie of afbeelding van uw EFIN-acceptatiebrief (5880C-brief gedateerd in de afgelopen 12 maanden) of een kopie van uw IRS EFIN-Applicatiesamenvatting, te vinden op uw e-Services-account op: IRS.gov, en voor-en achterkant van het rijbewijs gemaild om het verificatieproces te voltooien. Mail: (nep-e-mailadres)

als uw EFIN niet wordt geverifieerd door ons systeem, wordt uw mogelijkheid om e-file worden uitgeschakeld totdat u documentatie waaruit blijkt dat uw referenties zijn in goede staat om e-file met de IRS.”

Dit is een schoolvoorbeeld van een phishing-e-mail. Sommige van de rode vlaggen die u vertellen dat de e-mail is frauduleus zijn:

- het e-mailadres van de afzender is vervalst.

- het gebruikt dringende taal om u te pushen tot rash-acties.

- het e-mailadres” antwoord naar ” verschilt van het e-mailadres van de afzender.

- het bedreigt u met straffen als u niet onmiddellijk actie onderneemt.

- de e-mail beweert van IRS te zijn, maar vraagt om informatie (en soms kopieën van documenten) die de IRS al zou bezitten.

natuurlijk hebben we al een artikel geschreven dat beschrijft hoe je kunt zien of een e-mail nep of echt is en we nodigen je uit om die ook te controleren voor aanvullende informatie.

Hoe Werkt E-Mailspoofing?

er zijn meerdere manieren waarop cybercriminelen e-mails kunnen vervalsen.

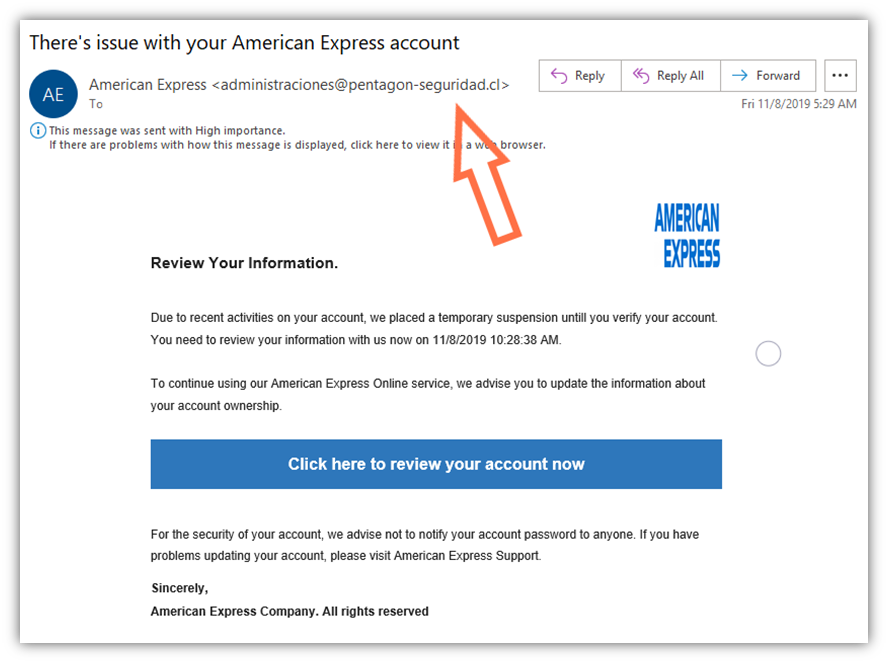

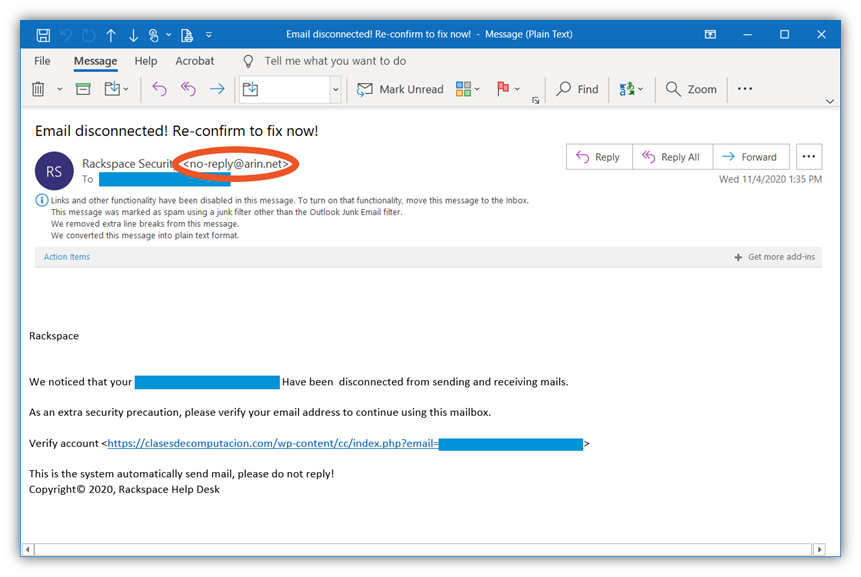

Spoofing de weergavenaam van de afzender

Dit is de meest basale en meest voorkomende vorm van e-mail spoofing. Het vereist dat de afzender om alleen hun e-mail display naam te veranderen. Op een vluchtige blik, de ontvanger zal geloven dat de e-mail is van een legitieme afzender. Echter, als ze controleren e-mailadres van de afzender, de zwendel zal uit elkaar vallen als het e-mailadres zal niet overeenkomen met de naam of het bedrijf van de afzender.

dit type e-mail spoofing is super eenvoudig en vereist niet dat de aanvaller enige vorm van computerprogrammering kent om deze scam uit te voeren. Ook, de populariteit van deze zwendel stijgt omdat het zo goedkoop en gemakkelijk te doen. Slechteriken zullen slechts een paar onschuldige slachtoffers nodig hebben om voor hun klucht te vallen.

hier zijn nog een paar voorbeelden van dit type e-mail spoofing:

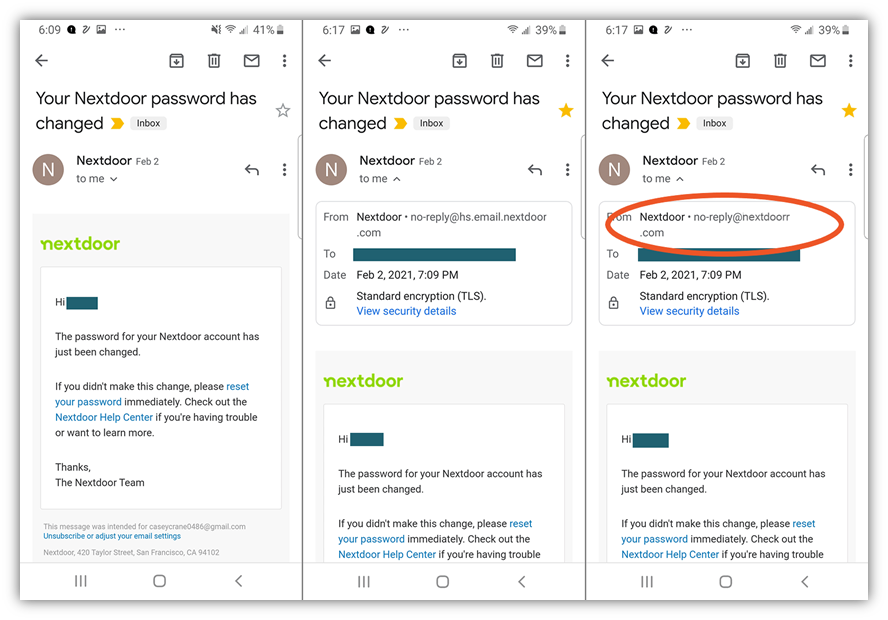

Spoofing de domeinnaam:

domeinnaam spoofing houdt in dat oplichters e-mailadressen creëren die geassocieerd zijn met domeinen die vergelijkbaar zijn met die van de organisatie die ze imiteren. Net als typosquatting tactieken, cybercriminelen gebruiken basis trucs om e-mailadressen lijken legitiem voor mensen die niet opletten of haasten. Enkele voorbeelden zijn::

- wisselen van ” in ” in plaats van de letter “m,”

- met “1” in plaats van “l,”

- vervangen van “o” in plaats van “o,” of

- extra getallen, tekens of woorden toevoegen aan e-maildomeinen.

Stel bijvoorbeeld dat de naam van een legitiem koeriersbedrijf Safe Express is en hun domeinnaam safeexpress.com. Als slechteriken willen e-mail spoofing gebruiken om het bedrijf te imiteren om scam hun klanten, ze kunnen een dodgy domein te creëren safexpress.com dat ziet er ongelooflijk vergelijkbaar en gebruiken om phishing e-mails te verzenden.

hier is een voorbeeld van domeinspoofing met behulp van een e-mail van Nextdoor:

de eerste afbeelding (links) toont hoe de e-mail verschijnt wanneer u de e-mail ontvangt als u niet op de pijl klikt om de e-mailinformatie van de afzender uit te breiden. De tweede screenshot (midden) is een voorbeeld van een legitieme e — mail van Nextdoor-merk op hoe de e-mail komt van een adres dat eindigt op “@hs.email.nextdoor.com. ” de derde screenshot (rechts) is een voorbeeld van een vervalste domein dat ziet er zeer overtuigend. Er is een extra “r” aan het einde van “nextdoor” voor de “.com.”

het creëren van een e-mail met behulp van een echt domein

hoewel het een minder voorkomende vorm van spoofing is, is het misschien wel de meest angstaanjagende. De e-mail ziet eruit alsof het afkomstig is van een echte persoon als de domeinnaam op het adres van de afzender is legitiem. Deze kwetsbaarheid is niet meer open gelaten als de meeste bedrijven gebruiken Sender Policy Framework (SPF) en Domain Key Identified Mail (DKIM) in hun DNS-instelling om te voorkomen dat een onbevoegde persoon van het gebruik van hun domeinnaam voor spoofing. Deze protocollen worden later in het artikel uitgelegd.

e-mail Spoofing voor BEC oplichting

Business email compromise, of BEC, wordt meestal gedaan door de informatie van de e-mailafzender te spoofen zodat het lijkt alsof de e-mail afkomstig is van de CEO of de CFO van het bedrijf. Dit soort e-mail scam zal vaak betrekking hebben op het leiden van de ontvanger om een enorm bedrag over te dragen naar een bankrekening die behoren tot de aanvaller. Als de e-mail lijkt alsof het van de baas van het slachtoffer, de werknemer kan voldoen aan de aanwijzingen in de e-mail zonder veel vragen te stellen.

sommige oplichters zijn er ook in geslaagd zich voor te doen als CEO van ondernemingen om werknemers te vragen om aan een goed doel te doneren. Onnodig te zeggen, de genoemde “liefdadigheid” hier is op de bankrekening van de aanvaller.

wat maakt e-mails kwetsbaar voor Spoofing?

de belangrijkste kwetsbaarheid die e-mail spoofing mogelijk maakt is het gebrek aan authenticatie in Simple Mail Transfer Protocol (SMTP). Hoewel er authenticatieprotocollen bestaan om spoofing van mail te voorkomen, worden ze niet algemeen toegepast. Volgens de resultaten van een 2018 academische studie, slechts 40% van Alexa ‘ s top 1 miljoen domeinen had SPF en slechts 1% had DMARC. Dit leidt tot een verhoogd risico op cyberaanvallen, waaronder:

- Phishing-aanvallen,

- malware-infiltratie in hun IT-systemen, en

- Ransomware-aanvallen.

hoe een e-mail Spoofing-aanval te voorkomen

als de spoofing-aanvallen zo gevaarlijk zijn, moeten we iets kunnen doen om ze te controleren, toch? E-mailserviceproviders zoals Google ‘s Gmail en Microsoft’ s Outlook hebben ingebouwde systemen die helpen voorkomen dat e-mail spam en ongewenste e-mails door naar uw inbox komen. De ontvanger wordt gewaarschuwd voor het ontvangen van potentiële spam of een vervalste e-mail.

iedereen moet altijd waakzaam zijn voor het openen van e-mails die als spam zijn gemarkeerd. Hoewel sommige legitieme e-mails misschien niet door de beveiligingstest en eindigen in de map spam, in de meeste gevallen, de e-mail service providers zijn recht in hun bedreiging detectie.

maar dat gezegd hebbende, vertrouwen op de beveiligingsmaatregelen van uw e-mail service provider alleen is niet genoeg. Ze zijn niet perfect, Immers, en vervalste e-mails kunnen een weg vinden in uw inbox zonder hun medeweten.

dit gezegd zijnde, bestaan er bepaalde protocollen die u kunt gebruiken om te voorkomen dat e-mail spoofing aanvallen uw domein gebruiken. Als u deze protocollen gebruikt als onderdeel van de beveiliging van uw e-mail, kunt u deze aanvallen beteugelen en voorkomen dat iemand namens uw merk en domein phishing-e-mails verzendt.

in deze sectie behandelen we drie e-mailprotocollen die u nu kunt implementeren. We delen ook twee andere dingen die u kunt doen om extra lagen toe te voegen aan uw e-mailbeveiliging. Natuurlijk, het is belangrijk om te vermelden dat ze goed moeten worden geïmplementeerd en geconfigureerd voor deze beveiligingen om u enig goed te doen. We gaan niet in op de technische “how-to” Of implementatie aspect van deze tools. Maar wat we zullen behandelen is wat elk van deze e-mail beveiligingsmethoden is en hoe het verbetert e-mailbeveiliging voor uw organisatie en haar externe ontvangers, ook.

Sender Policy Framework (SPF)

SPF is een protocol dat is ontworpen om te communiceren welke servers of IP-adressen (zowel intern als extern) gemachtigd zijn om e-mails te verzenden namens een bepaald domein. Dit wordt gedaan met behulp van domain name system (DNS) records, die in principe laat ontvangers e-mailclients weten dat de e-mail kwam van u.

dus zolang een e-mail afkomstig is van een van de IP-adressen in de DNS-record, zal het als OK worden gezien. Als het IP-adres afkomstig is van een ander IP-adres dat niet in de DNS-record staat, wordt het Geblokkeerd.

als eigenaar van het domein van uw bedrijf kunt u SPF inschakelen door een of meer DNS TXT-records aan te maken. Hiermee kunt u bepaalde IP-adressen machtigen om e-mails namens uw domein te verzenden, terwijl u anderen verbiedt dit te doen. Als een oplichter een e-mail van uw domeinnaam stuurt, zal de SPF het IP-adres identificeren en de e-mailserver van de ontvanger waarschuwen voor een mogelijke oplichting.

Domain Keys Identified Mail (DKIM)

in de eenvoudigste zin, DKIM is alles over het helpen van uw domein vertrouwen met de e-mailservers van uw ontvangers. Domain keys identified mail helpt om spoofing te voorkomen door een digitale handtekening toe te passen op e-mailheaders voor alle uitgaande berichten op een domein. Hiermee kunnen de e-mailservers van ontvangers detecteren of berichten uit dat domein afkomstig zijn van een van de legitieme gebruikers of dat de informatie van de afzender is vervalst.

wat DKIM echter niet doet, is e-mailgegevens versleutelen. Het zorgt echter wel voor de integriteit van berichten. Het doet dit door een checksum te gebruiken om aan de e-mailserver van een ontvanger te bewijzen dat het bericht niet is gewijzigd nadat het is verzonden.

hoewel DKIM geen e-mails filtert, helpt het zeker om de spamscore van uw e-maildomein te verminderen. Als de DKIM-handtekening niet kan worden geverifieerd, kan de e-mail naar spam worden verzonden om de ontvanger te waarschuwen.

om DKIM te implementeren, moet u uw server als afzender wijzigen. De afzender maakt cryptografische publieke en private sleutels, installeert ze op hun server en maakt een DNS TXT-record die de publieke sleutel bevat. De uitgaande berichten worden ondertekend met behulp van de persoonlijke sleutel. De ontvanger van de e-mail kan de openbare sleutel gebruiken om de authenticiteit van de e-mail te verifiëren.

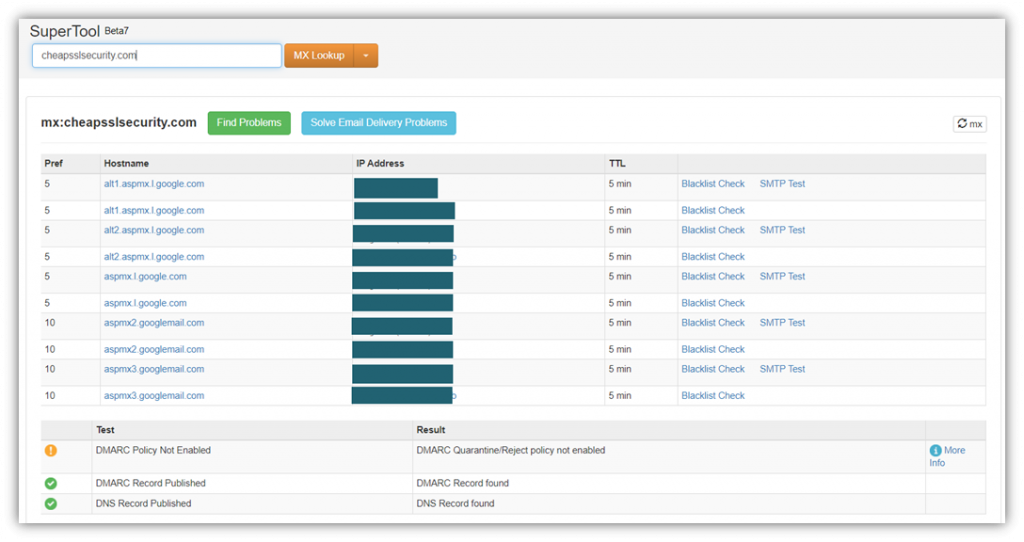

Domeingebaseerde authenticatie, rapportage en conformiteit van berichten (DMARC))

DMARC is een protocol dat e-mailontvangers informeert dat e-mails van het domein SPF en DKIM ontvangen om hen te helpen bepalen of hun berichten legitiem zijn. Op deze manier, het weet dat als de authenticatie passeert, de e-mail moet legitiem zijn en de gebruiker is goed om te gaan om het te vertrouwen. Maar als de authenticatie mislukt, vertelt het de ontvanger om het bericht te weigeren of te spam.

iets anders dat DMARC doet is de server van de ontvanger laten weten wat de afzender aanbeveelt in het geval van mislukte authenticatie. Als de afzender, bijvoorbeeld, kunt u opgeven of u wilt dat de ontvanger:

- geef geen speciale behandeling aan de e-mails die niet voldoen aan de authenticatie;

- Stuur niet-geverifieerde e-mails naar de spammap;

- weiger dergelijke e-mails voordat ze de client van de ontvanger bereiken; en/of

- stuur een e-mail naar de afzender over geslaagd of mislukt DMARC-authenticatie.

bekijk deze geweldige video van Cisco die uiteenzet wat DMARC is:

certificaten voor e-mail ondertekenen

certificaten voor e-mail ondertekenen, ook bekend als S/MIME-certificaten, zijn wat u als afzender kunt gebruiken om uw e-mails digitaal te ondertekenen. Dit type X.509 digital certificate stelt uw ontvangers in staat om te controleren of de e-mail door u is verzonden (niet een bedrieger) en dat het op geen enkele manier is gewijzigd sinds u het hebt verzonden. Het versleutelt ook berichten die worden gedeeld tussen twee S / MIME-certificaatgebruikers. (U hoeft alleen maar een kopie van de publieke sleutel van de ontvanger te krijgen voordat u kunt beginnen met het verzenden van versleutelde e-mails.)

het fundamentele doel van een e-mail ondertekeningscertificaat is om:

- authenticeer de afzender van de e-mail,

- Versleutel e-mailberichten (wanneer deze overeenkomen met andere gebruikers van S/MIME-certificaten), en

- Verzeker de integriteit van het bericht.

de Cyber Hygiene van uw organisatie verhogen door middel van Bewustmakingstraining

is het voldoende om alle bovengenoemde maatregelen te gebruiken voor een fool-proof systeem? Het antwoord is nee. Elke dag, cybercriminelen komen met nieuwe spins voor oude aanval methoden evenals geheel nieuwe aanval methoden om te proberen om onze verdediging te breken. Daarom moeten we proactief zijn en ons bewust zijn van elke taak die we uitvoeren om hen op afstand te houden.

het opleiden van uw medewerkers over cyberhygiëne is van cruciaal belang om uw algehele cyberbeveiligingsinspanningen te ondersteunen en om de kennis van uw medewerkers te vergroten. Immers, het duurt slechts een verkeerde klik van een werknemer voor een volwaardige cyber-aanval of datalek. Een aantal belangrijke onderwerpen die alle cyber awareness trainingen moeten behandelen zijn::

- gemeenschappelijke phishing-oplichting en-tactieken (met inbegrip van voorbeelden van e-mailspoofing en social engineering),

- andere soorten cyberaanvallen,

- Account-en wachtwoordbeveiligingsmethoden,

- algemene best practices op het gebied van cyberbeveiliging, en

- wat ze moeten doen wanneer ze een cyberaanval of-inbreuk ervaren of vermoeden.

onthoud altijd dat training geen eenmalig gegeven is. Er moeten regelmatig opfriscursussen over cybersecurity awareness worden georganiseerd om ervoor te zorgen dat zij zich bewust zijn van de meest actuele bedreigingen. Recente cyberaanvallen op andere bedrijven moeten worden besproken met de werknemers, zodat ze informatie hebben over hoe ze zijn uitgevoerd en hoe ze hadden kunnen worden voorkomen.

quizzen, games, puzzels en online games met een cybersecurity-thema zijn ook leuke en boeiende manieren om het cyberbewustzijn van uw medewerkers te vergroten. Het bouwen van uw verdediging tegen cybercriminelen om jezelf te beschermen moet uw prioriteit zijn.

Laatste Woorden Over e-Mailspoofing

Nu u begrijpt wat e-mailspoofing is, kunt u zich realiseren dat de beste manier om dergelijke aanvallen te voorkomen is om uw werknemers en medewerkers hiervan bewust te maken. Niet openen dodgy e-mails, niet klikken op de bijlagen of de links, en zelfs niet antwoorden op dergelijke e-mails kan een lange weg te gaan om u te beschermen tegen e-mail spoofing aanvallen.

u moet ook bereid zijn om technische stappen te nemen om te voorkomen dat iemand uw domein gebruikt als onderdeel van hun e-mail spoofing campagnes. Zoals u ontdekte, betekent dit het gebruik van DNS-records in combinatie met protocollen zoals SPF, DKIM en DMARC in uw voordeel.

Leave a Reply