Adam Automator

jeśli już uruchamiasz polecenia zdalne za pomocą ZDALNEGO ZDALNEGO ZDALNEGO ZDALNEGO ZDALNEGO ZDALNEGO ZDALNEGO ZDALNEGO ZDALNEGO ZDALNEGO ZDALNEGO ZDALNEGO ZDALNEGO ZDALNEGO ZDALNEGO ZDALNEGO ZDALNEGO ZDALNEGO ZDALNEGO ZDALNEGO ZDALNEGO ZDALNEGO ZDALNEGO ZDALNEGO ZDALNEGO ZDALNEGO ZDALNEGO ZDALNEGO ZDALNEGO ZDALNEGO ZDALNEGO ZDALNEGO ZDALNEGO ZDALNEGO ZDALNEGO ZDALNEGO ZDALNEGO ZDALNEGO ZDALNEGO ZDALNEGO ZDALNEGO Możesz połączyć się z jednym lub kilkoma komputerami zdalnymi i zarządzać nimi tak, jakby były lokalne. PSRemoting zależy od zdalnego zarządzania systemem Windows (WinRm), aby tak się stało, a jeśli nie używasz WinRM przez SSL, możesz otwierać się na pewne problemy z bezpieczeństwem.

w tym praktycznym samouczku dowiesz się, jak skonfigurować System Windows na kliencie i serwerze, aby używać WinRM przez HTTPS (SSL) i jak używać certyfikatów do uwierzytelniania podczas korzystania z WinRM przez HTTPS.

spis treści

wymagania wstępne

jeśli chcesz śledzić ten samouczek, upewnij się, że masz następujące informacje:

- maszyna z systemem Windows 7 + lub Server 2008 R2 służąca jako maszyna kliencka. Ten samouczek użyje systemu Windows 10.

- maszyna z systemem Windows 7+ lub Server 2008 R2+ służąca jako maszyna serwerowa. W tym samouczku będzie używany System Windows Server 2019.

- dostęp do lokalnego konta administracyjnego lub konta z lokalnymi uprawnieniami administracyjnymi zarówno na komputerach klienckich, jak i serwerowych.

- skonfigurowano infrastrukturę klucza publicznego usługi Active Directory Certificate Services (ADCS). Byłoby to pomocne, jeśli zaimplementowane ADCS dla implementacji produkcyjnych, ale jest to opcjonalne dla tego samouczka i testowania. Samouczek zakłada, że PKI jest skonfigurowany jako przedsiębiorstwo lub samodzielny CA.

dlaczego warto używać WinRM zamiast SSL?

PSRemoting, po wyjęciu z pudełka, wykorzystuje WinRM i pozwala zdalnie zarządzać maszynami klienckimi. Gdy PSRemoting ustanawia sesję przez WinRM, szyfruje całą komunikację z Klienta na serwer. Ponadto procedura konfiguracji implementacji PSRemoting bez HTTPS jest dość prosta.

jeśli PSRemoting szyfruje już komunikację sesji, po co męczyć się z konfiguracją czegoś takiego jak ADC i zarządzaniem certyfikatami, skoro są już zaszyfrowane?

ponieważ podczas procesu uwierzytelniania poświadczenia mogą być wysyłane w niezabezpieczonych formatach w zależności od użytego typu uwierzytelniania.

jednym z najprostszych sposobów na zwiększenie bezpieczeństwa Psremotingu jest użycie WinRM przez HTTPS zamiast HTTP. HTTPS zakrywa cały strumień połączenia, w tym uwierzytelnianie w warstwie szyfrowania, której WinRM już używa. HTTPS jednocześnie zapewnia sposób na sprawdzenie, czy serwer, z którym się łączysz, jest tym, co myślisz.

Konfigurowanie WinRM z certyfikatem z podpisem własnym

przejdźmy teraz do demonstracji. Pierwsza sztuczka, dowiesz się, jak skonfigurować szyfrowanie komunikacji PSRemoting z WinRm przez SSL za pomocą certyfikatu z podpisem własnym.

używanie certyfikatu z podpisem własnym to świetny sposób na skonfigurowanie środowiska testowego bez martwienia się o PKI, takie jak ADC. Kiedy używasz certyfikatu z podpisem własnym, generujesz certyfikat, który sam serwer podpisuje, który w zasadzie ręczy za siebie.

istnieją certyfikaty, które zazwyczaj wykonują dwa zadania; uwierzytelniają połączenie i szyfrują je. Użycie certyfikatu z podpisem własnym implementuje tylko ten drugi. Aby zweryfikować tożsamość serwera, należy zawsze używać certyfikatów dostarczanych przez PKI. Certyfikaty dostarczane przez PKI zapewniają jedno źródło zaufania, a nie konieczność ręcznego zaufania każdemu certyfikatowi podpisanemu samodzielnie.

Konfigurowanie WinRM przez SSL z certyfikatem z podpisem własnym wymaga czterech kroków wysokiego poziomu:

- Tworzenie własnoręcznie podpisanego certyfikatu na maszynie docelowej.

- Konfigurowanie serwera WinRM webserver (listener) w celu używania certyfikatu z podpisem własnym do uwierzytelniania.

- otwieranie odpowiednich portów w Zaporze systemu Windows komputera docelowego.

- wykonywanie polecenia inicjującego zdalne połączenie z klientem za pomocą polecenia cmdlet PowerShell, takiego jak

Enter-PSSession.

przejdźmy teraz przez każdy krok.

Tworzenie certyfikatu z podpisem własnym

pierwszym krokiem jest wygenerowanie certyfikatu z podpisem własnym na serwerze. Podczas łączenia PSRemoting użyje tego certyfikatu do szyfrowania całej komunikacji.

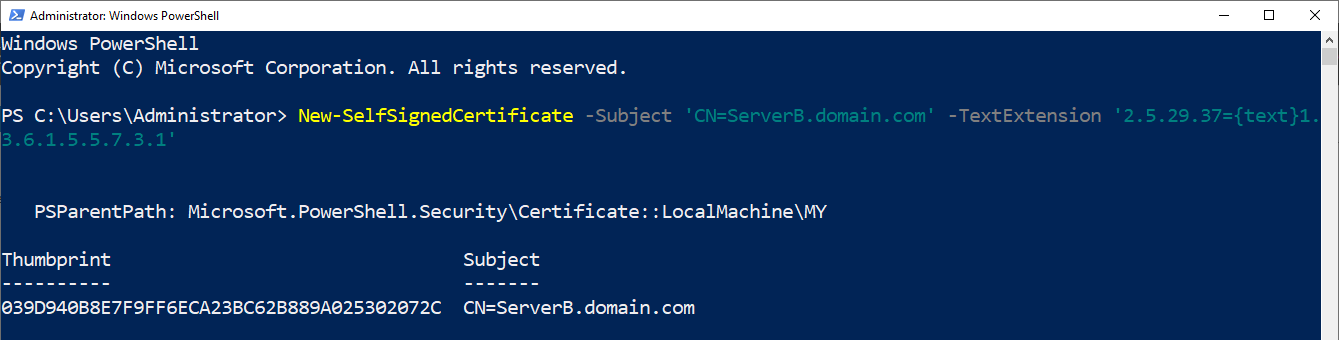

na serwerze z konsolą Windows PowerShell Otwórz jako administrator, uruchom polecenie polecenia New-SelfSignedCertificate, jak pokazano poniżej. Uruchomienie poniższego polecenia generuje certyfikat dla ServerB.domain.com w lokalnym sklepie z certyfikatami.

New-SelfSignedCertificate -Subject 'CN=ServerB.domain.com' -TextExtension '2.5.29.37={text}1.3.6.1.5.5.7.3.1'

parametr Subject powinien być w pełni kwalifikowaną nazwą domeny serwera. WinRm używa podmiotu do weryfikacji tożsamości serwera.

nawet jeśli serwer jest w grupie roboczej, zawsze podaj nazwę domeny, np. domain.com albo laboratorium.lokalne. Podczas łączenia się z komputerem docelowym Nazwa DNS, z którą się łączysz, musi dokładnie odpowiadać tej nazwie tematu, ponieważ połączenie nie powiedzie się.

TextExtension pozwala zdefiniować użycie klucza certyfikatu (2.5.29.37), który określa, do czego certyfikat może być używany. Zdefiniuj użycie klucza do uwierzytelniania serwera ({text}1.3.6.1.5.5.7.3.1), aby upewnić się, że certyfikat może być używany tylko do uwierzytelniania tożsamości serwera.

po uruchomieniu

New-SelfSignedCertificateszwróci odcisk kciuka wygenerowanego certyfikatu. Zapisz to, ponieważ będzie to potrzebne do następnego polecenia.

Konfigurowanie odbiornika WinRM

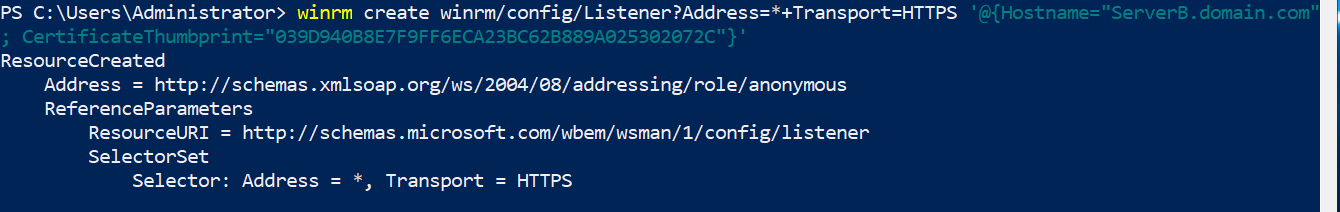

po utworzeniu certyfikatu z podpisem własnym na serwerze skonfiguruj odbiornik WinRm, aby zaczął używać tego certyfikatu do uwierzytelniania. Aby to zrobić, użyj polecenia winrm create, jak pokazano poniżej.

Address=* w poniższym poleceniu informuje słuchacza, aby słuchał na dowolnym adresie IP skonfigurowanym na serwerze. Jeśli serwer ma skonfigurowanych wiele adresów IP, można tutaj zdefiniować konkretny adres IP.

pamiętaj, aby zastąpić symbol zastępczy

<cert thumbprint here>odciskiem kciuka zwróconym w ostatnim kroku.

winrm create winrm/config/Listener?Address=*+Transport=HTTPS '@{Hostname="ServerB.domain.com"; CertificateThumbprint="<cert thumbprint here>"}'

otwarcie portu zapory SSL WinRM

następnie, jeśli używasz zapory systemu Windows, Musisz zezwolić na ruch HTTPS przychodzący do serwera przez domyślny port HTTPS 5986.

Otwórz port zapory dla WinRM przez HTTPS przy użyciu PowerShell, uruchamiając poniższe polecenie.

$FirewallParam = @{ DisplayName = 'Windows Remote Management (HTTPS-In)' Direction = 'Inbound' LocalPort = 5986 Protocol = 'TCP' Action = 'Allow' Program = 'System'}New-NetFirewallRule @FirewallParamłączenie się z serwerem przez SSL

teraz skonfigurowano zdalny serwer Windows tak, aby akceptował połączenia WinRM przez SSL. W tym czasie wróć do klienta i zainicjuj wszelkie polecenia PSRemoting, które chcesz przetestować. Na przykład możesz wypróbować polecenie polecenia Enter-PSSessionlub Invoke-Command . Tylko teraz łączysz się nieco inaczej niż z domyślnym połączeniem HTTP.

łączenie się przez HTTPS zazwyczaj wymaga pojedynczego parametru UseSSL. Ten parametr mówi poleceniu, aby szukało odbiornika HTTPS WinRM w porównaniu z odbiornikiem HTTP, tak jak domyślnie. Parametr UseSSL jest dostępny dla więcej poleceń PSRemoting.

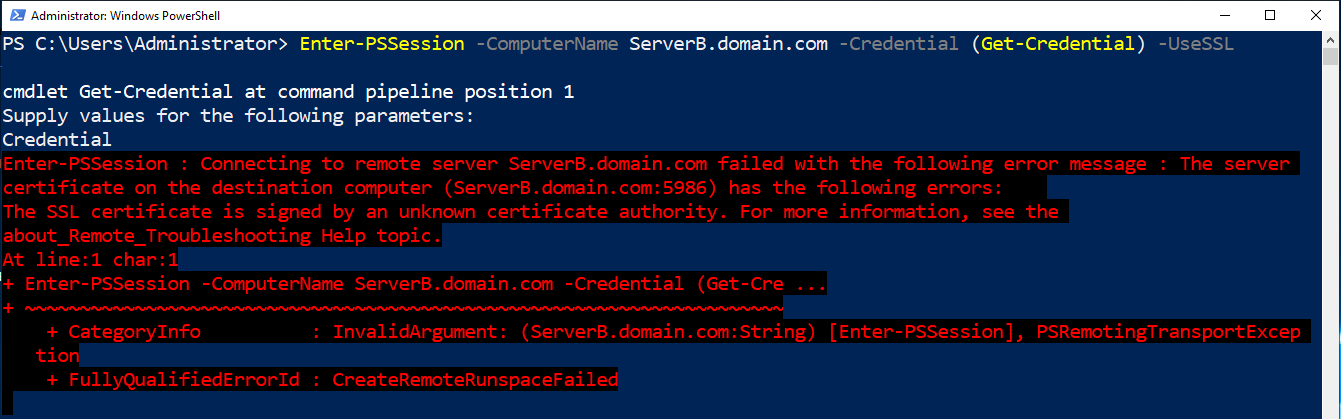

w celu przetestowania Uruchom Enter-PSSession, podając FQDN serwera zdefiniowany przez podmiot certyfikatu z podpisem własnym, obiekt PSCredential do definiowania nazwy użytkownika i hasła, a na koniec parametr przełącznika UseSSL.

Enter-PSSession -ComputerName ServerB.domain.com -Credential (Get-Credential) -UseSSLjeśli uruchomisz powyższe polecenie, otrzymasz komunikat o błędzie, ponieważ skonfigurowałeś odbiornik WinRM na serwerze tak, aby używał certyfikatu z podpisem własnym. Za każdym razem, gdy klient PSRemoting próbuje uwierzytelnić się na serwerze, próbuje zweryfikować certyfikat, ale nie może. Certyfikat z podpisem własnym nie ma łańcucha zaufania, który może śledzić polecenie, i nie powiedzie się.

aby połączyć się z serwerem za pomocą certyfikatu z podpisem własnym, należy zastąpić sprawdzanie zaufania certyfikatu. Możesz to zrobić, tworząc PSSessionOption o nazwie SkipCACheck za pomocą polecenia cmdlet New-PSSessionOption i przekazując go do polecenia, jak pokazano poniżej.

$PSSessionOption = New-PSSessionOption -SkipCACheckEnter-PSSession -ComputerName ServerB -Credential (Get-Credential) -SessionOption $PSSessionOption -UseSSLmożesz zdefiniować wiele różnych obiektów PSSessionOption, aby dodać opcje dla połączenia zdalnego, które nie są zawarte bezpośrednio w poleceniu polecenia

Enter-PSSession.

spróbuj połączyć się ponownie, a PowerShell powinien teraz poprosić o podanie poświadczeń. Po dostarczeniu, powinieneś teraz połączyć się z serwerem za pomocą WinRM przez SSL!

Konfigurowanie WinRM z certyfikatem podpisanym przez CA

jeśli zamierzasz używać PSRemoting przy użyciu WinRM w produkcji i chcesz pozostać jak najbardziej bezpieczny, musisz skupić się na WinRM zamiast SSL przy użyciu certyfikatu podpisanego przez urząd certyfikacji (CA).

certyfikaty podpisane przez CA utrzymują łańcuch zaufania i są bezpieczniejsze niż zwykłe certyfikaty podpisane samodzielnie, ponieważ sprawdzają tożsamość wystawcy certyfikatu.

jeśli korzystasz ze środowiska Active Directory, jednym z najczęstszych sposobów skonfigurowania urzędu certyfikacji jest użycie ADC. Za pomocą ADC można wdrażać certyfikaty na urządzeniach i konfigurować WinRM do ich używania.

ten samouczek zakłada, że masz już skonfigurowane ADC i pracujesz w swoim środowisku.

aby szybko skonfigurować, możesz postępować zgodnie z dokumentacją firmy Microsoft, ale w przypadku wdrożenia produkcyjnego powinieneś dokładnie zbadać konfigurację, ponieważ urząd certyfikacji znajduje się w centrum wysiłków szyfrowania organizacji.

Tworzenie żądania certyfikatu

pierwszym krokiem w użyciu certyfikatu wydanego przez urząd certyfikacji jest utworzenie certyfikatu. Aby utworzyć certyfikat, należy najpierw wysłać żądanie certyfikatu za pomocą żądania podpisywania certyfikatu (CSR). Po wygenerowaniu ten CSR może zostać wysłany do urzędu certyfikacji w celu wydania certyfikatu.

kroki tej sekcji będą działać na wdrożeniach ADCS, gdy jest to urząd certyfikacji przedsiębiorstwa lub samodzielny urząd certyfikacji. Jeśli korzystasz z korporacyjnego urzędu certyfikacji zintegrowanego z reklamą, możesz przyspieszyć rejestrację certyfikatów bez przechodzenia przez czynności opisane w tej sekcji, korzystając z automatycznej rejestracji certyfikatu lub szablonów certyfikatów.

na serwerze (ServerB w tym samouczku) Utwórz CSR:

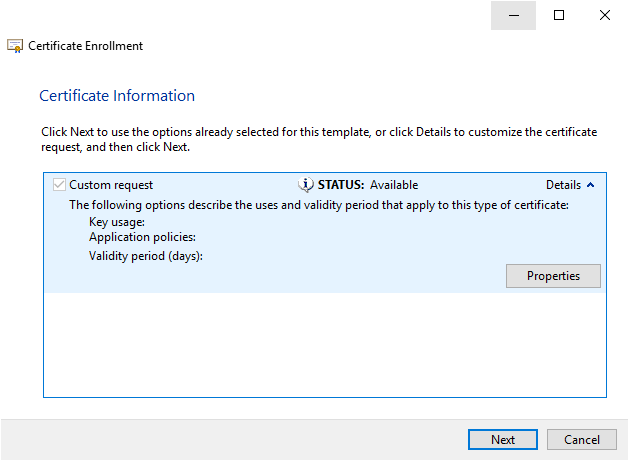

- Uruchom certlm.msc, aby otworzyć Menedżera certyfikatów systemu Windows.

2. Kliknij prawym przyciskiem myszy Sklep osobisty i wybierz Wszystkie zadania – > zaawansowane operacje – > utwórz niestandardowe żądanie.

3. W tym samouczku pozostaw wszystkie pola jako domyślne, dopóki nie przejdziesz do strony informacji o certyfikacie widocznej poniżej. Po dotarciu do tego miejsca kliknij listę rozwijaną szczegóły i wybierz Właściwości.

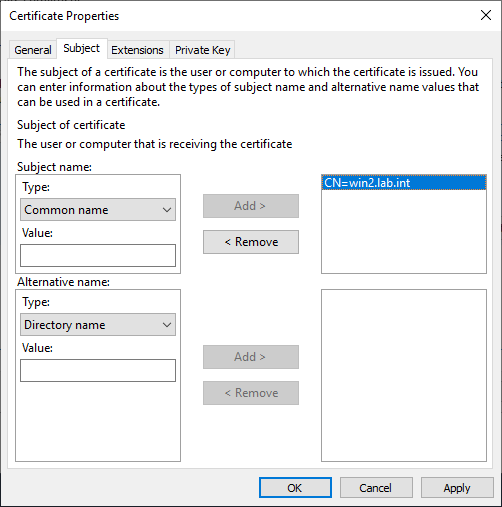

4. Kliknij kartę temat i zmień typ na nazwę zwyczajową.

5. Teraz wprowadź w pełni kwalifikowaną nazwę domeny serwera, jeśli jest ona połączona z domeną lub po prostu nazwę hosta, jeśli nie, i kliknij Dodaj.

zauważ, że do użycia z odbiornikiem SSL WinRM, musisz użyć wspólnej nazwy. Inne opcje z listy mogą być uwzględnione, ale nie są wymagane do tego wdrożenia.

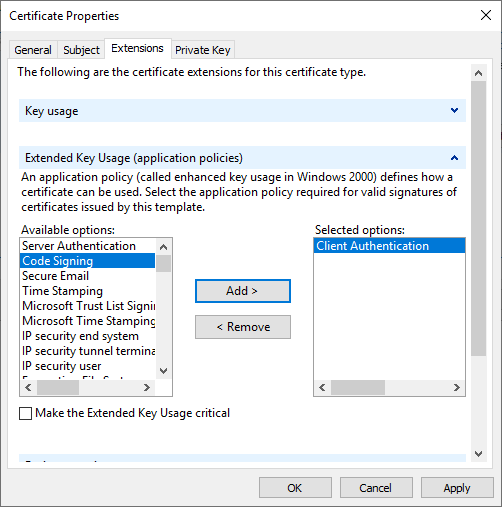

6. Kliknij kartę Rozszerzenia.

7. Jeśli nie używasz uwierzytelniania opartego na certyfikatach, które zostanie omówione później, rozwiń nagłówek extended key usage i dodaj Uwierzytelnianie serwera. Ten typ użycia klucza informuje System Windows, że certyfikat powinien być używany do uwierzytelniania serwera. Inne opcje obejmują uwierzytelnianie klienta, podpisywanie kodu i szyfrowanie dokumentów.

8. Jeśli chcesz skonfigurować uwierzytelnianie oparte na certyfikatach, upewnij się, że wybrałeś uwierzytelnianie klienta, jak pokazano poniżej.

9. Następnie kliknij kartę klucz prywatny i zwróć uwagę na Opcje klucza. Zmień domyślny rozmiar klucza z 1024 na co najmniej 2048, aby wzmocnić bezpieczeństwo pary kluczy.

istnieją również silniejsi dostawcy kryptografii dostępni w systemie Windows, ale możesz napotkać niekompatybilność ze Starszym oprogramowaniem.

10. Zamknij okno Właściwości certyfikatu i zapisz ustawienia, klikając OK i kliknij Dalej, aby kontynuować z monitami.

11. Teraz podaj ścieżkę do wyprowadzenia żądania certyfikatu, gdzie możesz je później pobrać i kliknij Zakończ.

po zakończeniu powinieneś mieć plik żądania certyfikatu.

żądanie certyfikatu

po utworzeniu żądania należy je przesłać do urzędu certyfikacji, który wygeneruje certyfikat. Aby to zrobić:

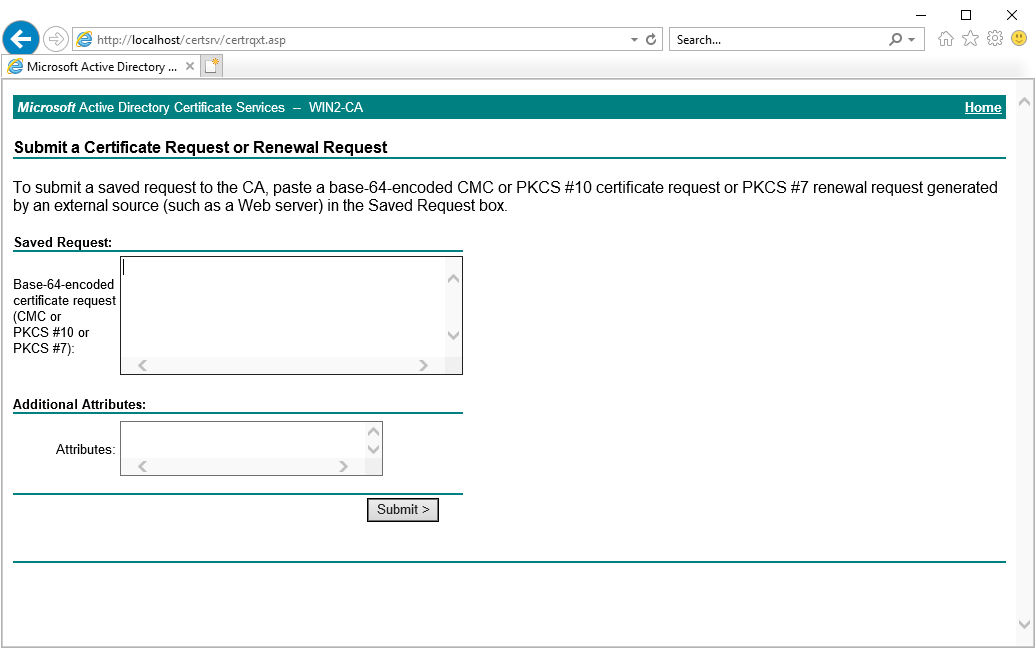

- przejdź do serwera ADCS pod adresem http://<server nazwa FQDN> /certsrv / certrqxt.asp.

2. Otwórz plik żądania certyfikatu utworzony wcześniej za pomocą Notatnika i skopiuj tekst z pliku żądania certyfikatu do pola żądania. Dodatkowe atrybuty tego certyfikatu nie są wymagane.

3. Kliknij Prześlij. To prześle wniosek do urzędu certyfikacji. Następnie powinien pojawić się identyfikator żądania, który będzie wymagany później. Zachowaj to! Przyda Ci się później.

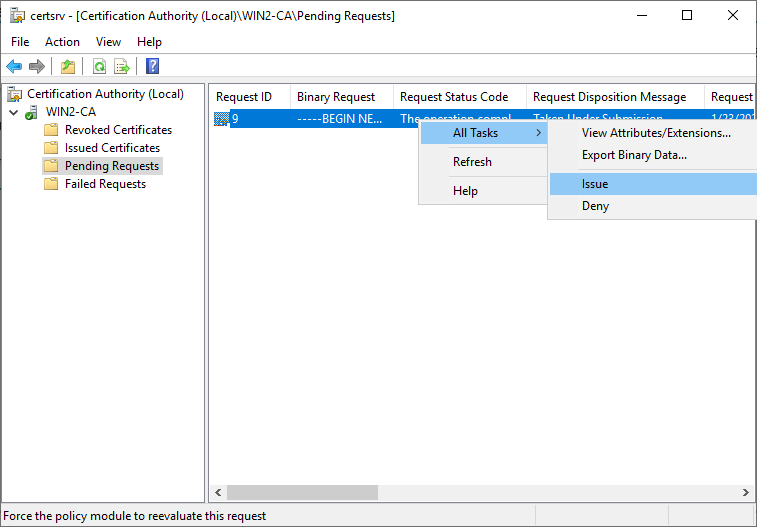

4. Teraz połącz się z serwerem CA będącym częścią środowiska ADCS za pomocą Menedżera certyfikatów systemu Windows na komputerze lokalnym lub za pomocą protokołu RDP, uruchamiając certsrv.msc.

5. Kliknij oczekujące zgłoszenia.

6. Kliknij prawym przyciskiem myszy oczekujące żądanie, kliknij Wszystkie zadania i kliknij problem. Spowoduje to zatwierdzenie przesłanego żądania na podstawie identyfikatora żądania z wcześniejszego kroku.

rejestracja certyfikatu

po wydaniu certyfikatu w urzędzie certyfikacji nadszedł czas, aby zarejestrować certyfikat na serwerze, na którym konfigurujesz WinRM. Aby to zrobić:

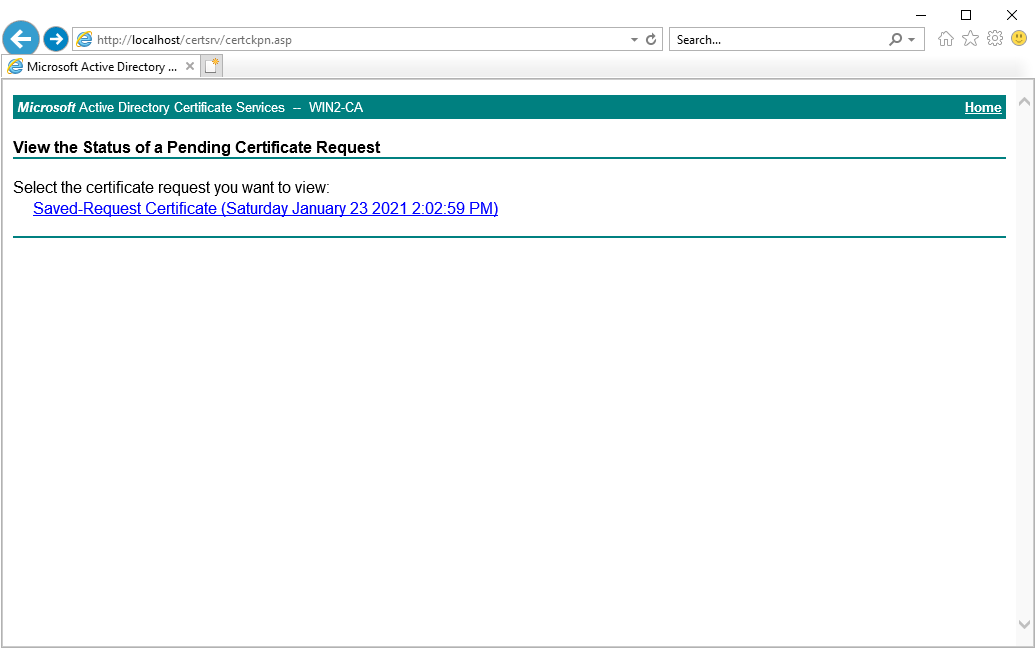

- z serwera, na którym konfigurujesz WinRM przez SSL, przejdź do http://<servernazwa FQDN> /certckpn.asp. Powinieneś zobaczyć jedno oczekujące żądanie certyfikatu.

w razie potrzeby możesz pobrać certyfikat publiczny z innego komputera,ale zaczynając od serwera, który konfigurujesz dla WinRM przez HTTPS, proces ten upraszcza.

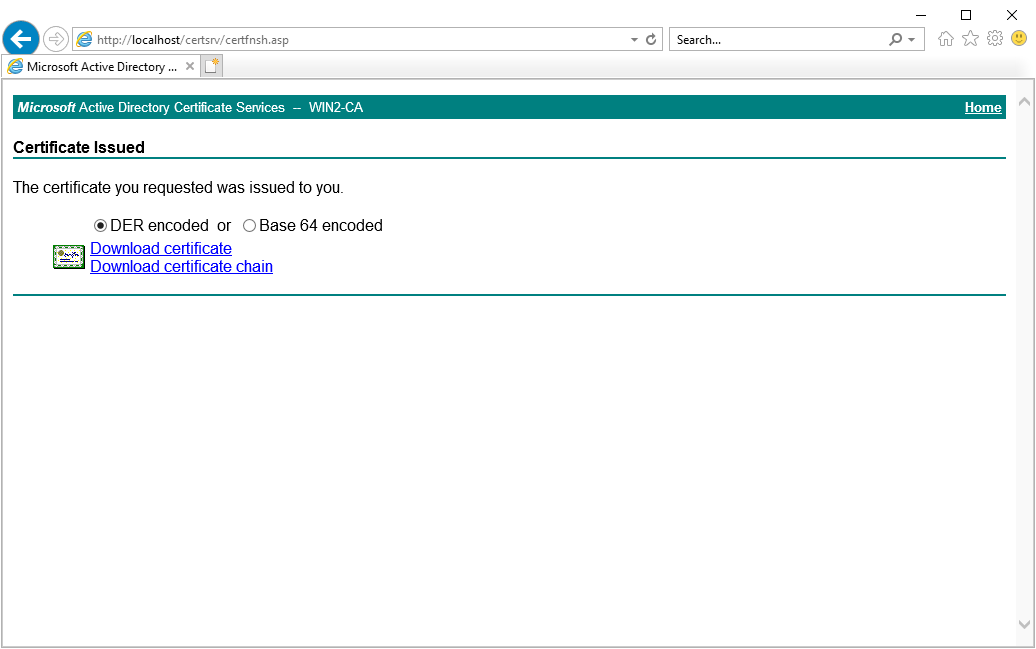

2. Wybierz z listy przesłane żądanie i pobierz łańcuch certyfikatów. Powinieneś pobrać cały łańcuch certyfikatów, jeśli serwer, który konfigurujesz WinRM przez HTTPS, ma twój urząd certyfikacji jako serwer główny.

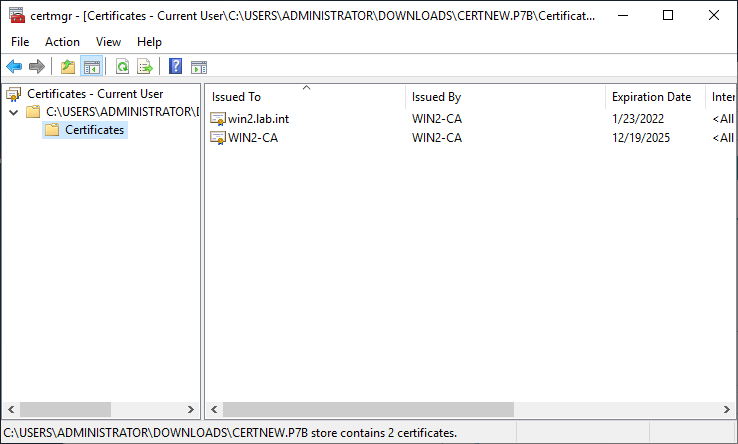

3. Otwórz plik łańcucha certyfikatów. Powinieneś zobaczyć certyfikat dla swojego serwera i wszelkie certyfikaty urzędu certyfikacji wyższe w łańcuchu. Poniżej win2.laboratorium.int jest żądanym certyfikatem, a WIN2-CA jest certyfikatem dla urzędu certyfikacji, który wydał certyfikat dla win2.lab.int.

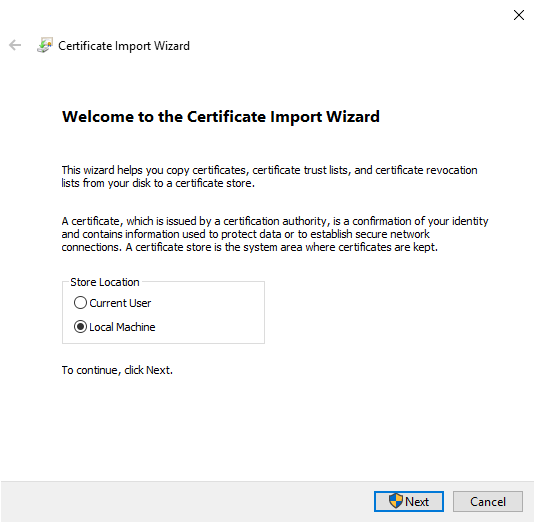

4. Kliknij dwukrotnie jeden z certyfikatów,a w oknie, które się otworzy, kliknij przycisk Zainstaluj certyfikat. Ponieważ ten certyfikat będzie używany przez serwer, a nie przez konkretnego użytkownika, Zmień opcję na Maszyna lokalna.

5. Kontynuuj przez monit pozostawiając wszystko jako domyślne. Ustawienia domyślne powinny umieszczać certyfikat w zaufanym magazynie certyfikatów głównych.

6. Teraz powtórz kroki 3-5 dla każdego z pozostałych Certyfikatów na liście. Jeśli posiadasz więcej niż jeden certyfikat, upewnij się, że wszystkie pozostałe certyfikaty są umieszczone w magazynie pośrednich organów certyfikujących.

Utwórz i skonfiguruj Odbiornik HTTPS WinRM

teraz, gdy wszystkie certyfikaty są zainstalowane, nadszedł czas, aby skonfigurować WinRM na serwerze, aby używać tego certyfikatu dla odbiornika.

z PowerShell open na serwerze WinRm:

- uruchom poniższe polecenie, aby automatycznie skonfigurować odbiornik WinRm. Polecenie

winrmrobi to, przeszukując lokalny magazyn certyfikatów maszyn w poszukiwaniu certyfikatu, który odpowiada wymaganiom WinRM.

winrm quickconfig -transport:https2. Zapora systemu Windows domyślnie zablokuje Port https WinRM 5986. Aby upewnić się, że firewall zezwala na port przychodzący 5986, uruchom następujące polecenie PowerShell:

$FirewallParam = @{ DisplayName = 'Windows Remote Management (HTTPS-In)' Direction = 'Inbound' LocalPort = 5986 Protocol = 'TCP' Action = 'Allow' Program = 'System' } New-NetFirewallRule @FirewallParamtestowanie połączenia SSL WinRM

w tym momencie jesteś gotowy do połączenia. Korzystając z ulubionych poleceń cmdlet PSRemoting, takich jak Invoke-Command lub Enter-PSSession, połącz się z serwerem i użyj parametru UseSSL.

Enter-PSSession -ComputerName ServerB.domain.com -UseSSL -Credential (Get-Credential)zawsze upewnij się, że wartość parametru

ComputerNamejest dokładnie zgodna z nazwą zwyczajową podaną podczas tworzenia certyfikatu. Jeśli spróbujesz połączyć się z inną nazwą hosta lub adresem IP hosta, zostanie wyświetlony błąd niedopasowania certyfikatu powodujący awarię połączenia.

Konfigurowanie uwierzytelniania opartego na certyfikatach

do tej pory powinieneś mieć już skonfigurowany odbiornik WinRM do korzystania z HTTPS. Jeśli tak, możesz również użyć certyfikatu uwierzytelniania użytkownika, aby uwierzytelnić się jako użytkownik lokalny na serwerze zdalnym. Korzystanie z certyfikatu użytkownika jest jednym z najbezpieczniejszych, ale konfiguracja zajmuje trochę czasu. Przekonasz się, że jest to również wiele powtarzanych prac, ponieważ każdy certyfikat jest unikalny dla indywidualnej maszyny klienta.

uwierzytelnianie oparte na certyfikatach działa tylko z lokalnymi kontami użytkowników, a nie z użytkownikami domeny.

zakładając, że zażądałeś certyfikatu do uwierzytelniania klienta zgodnie z sekcją Tworzenie żądania certyfikatu, Czytaj dalej:

Włączanie uwierzytelniania certyfikatów i mapowanie użytkownika na serwerze

- na serwerze uruchom polecenie

Set-Item, aby zezwolić na uwierzytelnianie oparte na certyfikatach.

Set-Item WSMan:\localhost\Service\Auth\Certificate -Value $true2. Następnie uruchom Get-ChildItem, aby przejrzeć magazyn zaufanych głównych urzędów certyfikacji, aby znaleźć odcisk kciuka urzędu certyfikacji, który wydał certyfikat uwierzytelniania klienta. Aby to zrobić, filtruj certyfikaty według tematu zawierającego nazwę urzędu certyfikacji.

Get-ChildItem Cert:\LocalMachine\Root | Where-Object {$_.Subject -like 'CA-Name'}3. Uruchom poniższe polecenie, w którym SubjectName jest przedmiotem certyfikatu użytkownika podanego podczas tworzenia certyfikatu

CAThumbprint jest odciskiem kciuka urzędu certyfikacji zebranym za pomocą poprzedniego polecenia, a następnie monit o poświadczenia to nazwa użytkownika i hasło użytkownika lokalnego, które będą używane do uwierzytelniania opartego na certyfikacie.

New-Item WSMan:\localhost\ClientCertificate -Subject SubjectName -URI * -Issuer CAThumbprint -Credential (Get-Credential)testowanie uwierzytelniania opartego na certyfikatach

po skonfigurowaniu mapowania certyfikatu na użytkownika użyj certyfikatu na komputerze klienckim do uwierzytelniania bez podawania poświadczeń.

na kliencie w programie PowerShell uzyskaj odcisk kciuka certyfikatu klienta, szukając w magazynie osobistych certyfikatów.

Get-ChildItem Cert:\CurrentUser\Myteraz określ odcisk kciuka w parametrze CertificateThumbprint w poleceniu PSRemoting, jak poniżej.

Enter-PSSession -ComputerName ServerName -CertificateThumbprint <Thumbprint>zauważ, że ponieważ uwierzytelnianie oparte na certyfikatach jest możliwe tylko z odbiornikiem HTTPS

-UseSSL, w przeciwieństwie do innych metod uwierzytelniania, w których musisz określić, aby używać protokołu SSL.

teraz, gdy nauczyłeś się konfigurować WinRM przez SSL, dowiedz się więcej o PSRemoting w naszym PowerShell Remoting: The Ultimate Guide post!

chcesz dowiedzieć się więcej o PowerShell w ogóle, w tym wiele o PSRemoting? Sprawdź PowerShell dla Sysadmins, The book!

Leave a Reply