Czym Jest Spoofing Poczty E-Mail? Wyjaśnienie

jedną z najczęstszych taktyk, których cyberprzestępcy używają do oszukiwania lub manipulowania ludźmi, jest fałszowanie wiadomości e-mail. Spoofing oznacza prezentowanie czegoś lub kogoś jako innego legalnego podmiotu w celu ustanowienia autorytetu i uzyskania dźwigni finansowej. Ostatecznym celem fałszowania jest często oszukiwanie ofiar dla korzyści finansowych. Oczywiście spoofing może mieć miejsce na wiele sposobów: e-maile, rozmowy telefoniczne, wiadomości tekstowe SMS, fałszowanie domen, a nawet fałszowanie aplikacji. Ale dziś skupimy się na fałszowaniu e-maili.

liczba fałszywych ataków e-mail rośnie z roku na rok, powodując nieodwracalne szkody dla ofiar. IC3 zauważył, że e-maile sfałszowane, co sprawia, że e-maile wyglądają tak, jakby pochodziły od CFO, CEO, prawników lub dostawców, są często używane do kierowania przedsiębiorstw. Jest to taktyka, która jest powszechnie stosowana w oszustwach business email compromise (BEC). Dane z raportu IC3 z 2020 Internet Crime report pokazują, że oszustwa BEC miały ogromny wpływ na skargi 19,369, co spowodowało całkowite skorygowane straty w wysokości 1,8 miliarda USD.

biorąc pod uwagę te liczby i to, jak fałszywe wiadomości e-mail mogą wpłynąć na firmy, ważne jest, aby zrozumieć fałszowanie wiadomości e-mail i podjąć odpowiednie kroki, aby zapobiec skutecznemu użyciu tej taktyki przeciwko twojej organizacji. Wyjaśnijmy to sobie.

Co To Jest Spoofing Poczty?

gdy ktoś używa poczty e-mail do fałszywego reprezentowania siebie jako innego legalnego podmiotu, jest to przykład fałszowania wiadomości e-mail. W bardziej technicznym sensie fałszowanie e-maili o wytwarzaniu fałszywych informacji o nadawcy wiadomości e-mail, aby przekonać ludzi, że fałszywe wiadomości e-mail są autentyczne.

oto świetny film, który szybko wyjaśnia fałszowanie e-maili:

w Lutym 10, 2021, IRS (Internal Revenue Services) opublikował oficjalne ostrzeżenie, aby ostrzec specjalistów podatkowych o oszustwie skierowanym na nich. Fałszywe e-maile zostały rzekomo wysłane z “IRS Tax e-Filing” i nosiły temat ” weryfikacja EFIN przed e-filing.”Urząd Skarbowy ostrzega również, aby nie podejmować żadnych kroków wymienionych w e-mailu, szczególnie odpowiadając na wspomniany e-mail.

oto fragment jednego z tych podejrzanych maili:

“aby chronić zarówno Ciebie, jak i Twoich klientów przed nieautoryzowanymi/oszukańczymi działaniami, IRS wymaga weryfikacji wszystkich autoryzowanych twórców plików elektronicznych przed przekazaniem zwrotów za pośrednictwem naszego systemu. Oznacza to, że potrzebujemy Twojej weryfikacji EFIN (e-file identification number) i prawa jazdy przed złożeniem e-wniosku.

prosimy o aktualną kopię w formacie PDF lub zdjęcie swojego listu akceptacyjnego EFIN (pismo 5880C datowane w ciągu ostatnich 12 miesięcy) lub kopię podsumowania wniosku IRS EFIN, znajdującą się na koncie e-usług pod adresem IRS.gov, oraz z przodu Iz Tyłu prawa jazdy e-mailem w celu zakończenia procesu weryfikacji. E-mail: (fałszywy adres e-mail)

jeśli twój EFIN nie zostanie zweryfikowany przez nasz system, twoja zdolność do E-pliku zostanie wyłączona, dopóki nie dostarczysz dokumentacji pokazującej, że Twoje poświadczenia są w dobrej kondycji do E-pliku w urzędzie skarbowym.”

jest to podręcznikowy przykład wiadomości e-mail typu phishing. Niektóre z czerwonych flag, które mówią, że e-mail jest oszukańczy są:

- adres e-mail nadawcy jest sfałszowany.

- używa pilnego języka, aby zmusić cię do podjęcia pochopnych działań.

- adres e-mail “Odpowiedz na” różni się od adresu e-mail nadawcy.

- grozi ci karą, jeśli nie podejmiesz natychmiastowych działań.

- e-mail twierdzi, że pochodzi z urzędu skarbowego, ale prosi o informacje (a czasami kopie dokumentów), które Urząd Skarbowy już posiadał.

oczywiście napisaliśmy już artykuł, który opisuje, jak sprawdzić, czy wiadomość e-mail jest fałszywa, czy prawdziwa i zapraszamy do sprawdzenia tego, aby uzyskać dodatkowe informacje.

Jak Działa Spoofing E-Maili?

istnieje wiele sposobów, w jakie cyberprzestępcy mogą fałszować wiadomości e-mail.

fałszowanie wyświetlanej nazwy nadawcy

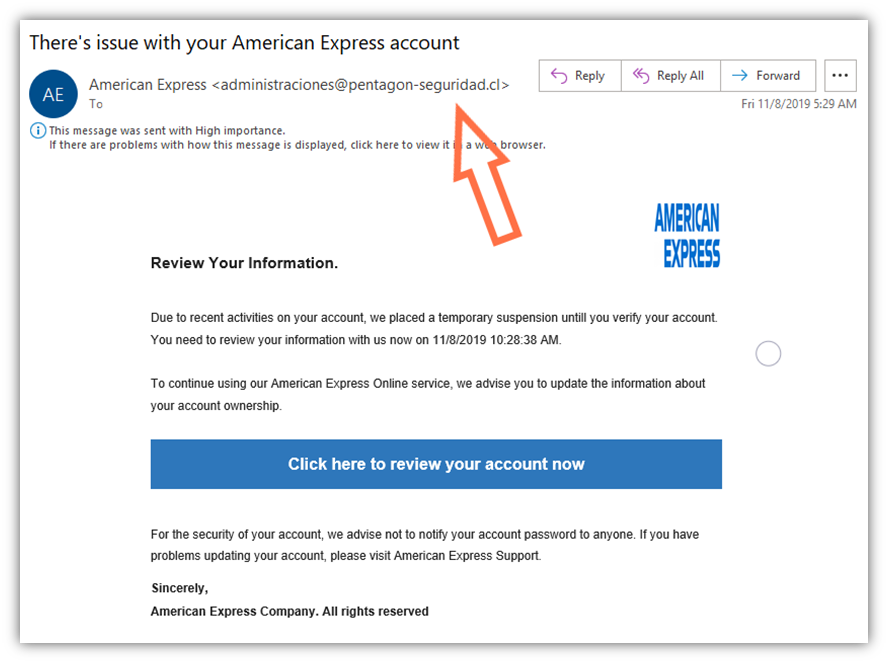

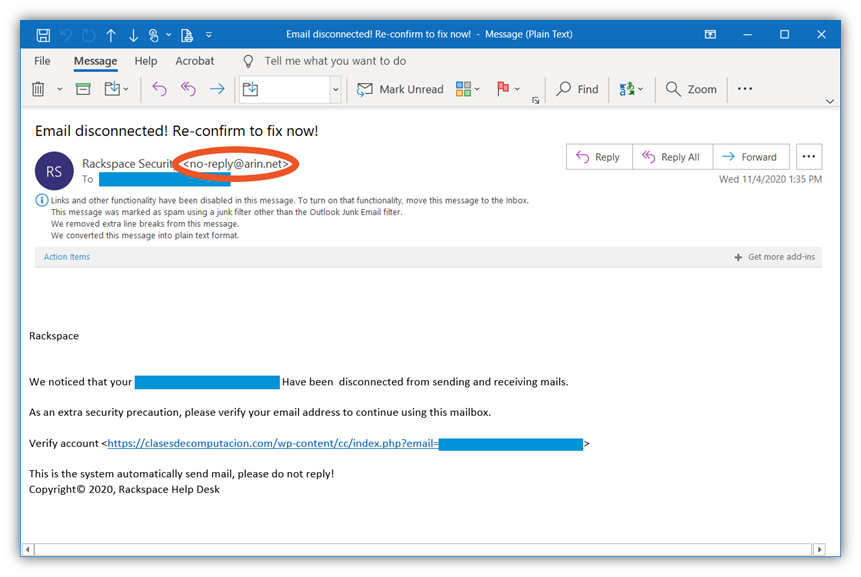

jest to najbardziej podstawowa i najczęstsza forma fałszowania wiadomości e-mail. Wymaga to od nadawcy jedynie zmiany wyświetlanej nazwy e-mail. Po pobieżnym spojrzeniu odbiorca uwierzy, że wiadomość e-mail pochodzi od legalnego nadawcy. Jeśli jednak sprawdzą adres e-mail nadawcy, oszustwo rozpadnie się, ponieważ adres e-mail nie będzie pasował do nazwiska lub firmy nadawcy.

ten rodzaj fałszowania wiadomości e-mail jest bardzo łatwy i nie wymaga od atakującego znajomości jakiegokolwiek oprogramowania komputerowego w celu przeprowadzenia tego oszustwa. Ponadto popularność tego oszustwa rośnie, ponieważ jest tak tanie i łatwe do zrobienia. Źli ludzie będą potrzebowali tylko kilku niewinnych ofiar, by nabrać się na swoją farsę.

oto kilka przykładów tego typu fałszowania wiadomości e-mail:

fałszowanie nazwy domeny:

fałszowanie nazwy domeny polega na tworzeniu przez oszustów adresów e-mail powiązanych z domenami podobnymi do organizacji, pod którą się podszywają. Podobnie jak taktyki typosquattingu, cyberprzestępcy używają podstawowych sztuczek, aby adresy e-mail wyglądały na legalne dla osób, które nie zwracają uwagi lub się spieszą. Kilka przykładów to:

- zamienia “w” zamiast litery “m”,

- używając “1” zamiast “l”,

- zastępując “o” zamiast “o” lub

- dodając dodatkowe liczby, znaki lub słowa do domen e-mail.

Załóżmy na przykład, że nazwa legalnej agencji kurierskiej to Safe Express, a jej nazwa domeny to safeexpress.com. Jeśli źli faceci chcą używać fałszowania poczty e-mail, aby podszywać się pod firmę, aby oszukać swoich klientów, mogą stworzyć podejrzaną domenę safexpress.com wygląda niesamowicie podobnie i używa go do wysyłania wiadomości phishingowych.

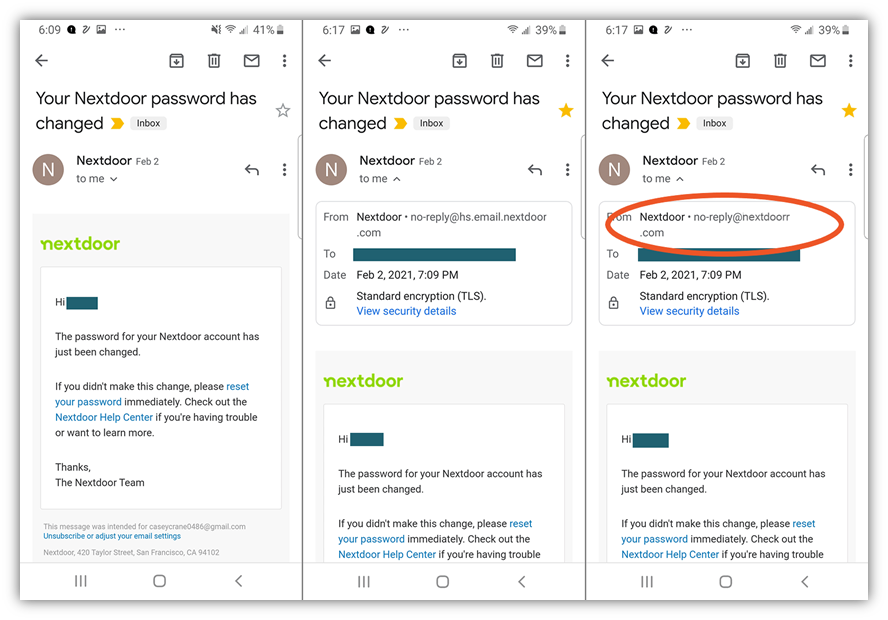

oto przykład fałszowania domen za pomocą e-maila z Nextdoor:

pierwszy obraz (po lewej) pokazuje, jak wiadomość e-mail pojawia się po otrzymaniu wiadomości e-mail, jeśli nie klikniesz strzałki, aby rozwinąć informacje o wiadomości e-mail nadawcy. Drugi zrzut ekranu (środkowy) jest przykładem legalnego e-maila z Nextdoor-zauważ, jak e-mail pochodzi z adresu, który kończy się na “@hs.email.nextdoor.com. ” trzeci zrzut ekranu (po prawej) to przykład sfałszowanej domeny, która wygląda bardzo przekonująco. Jest dodatkowe “r”na końcu “nextdoor” przed”. com”.

Tworzenie wiadomości e-mail przy użyciu prawdziwej domeny

pomimo że jest mniej popularną formą spoofingu, jest to prawdopodobnie najbardziej przerażające. E-mail wygląda na to, że pochodzi od prawdziwej osoby, ponieważ nazwa domeny na adresie nadawcy jest legalna. Ta luka nie jest już otwarta, ponieważ większość firm używa Sender Policy Framework (SPF) i domain Key Identified Mail (DKIM) w swoich ustawieniach DNS, aby zapobiec nieautoryzowanemu użyciu nazwy domeny do fałszowania. Protokoły te są wyjaśnione w dalszej części artykułu.

fałszowanie wiadomości e-mail w przypadku oszustw BEC

kompromis e-mail Biznesowy, czyli BEC, zwykle odbywa się poprzez fałszowanie informacji nadawcy wiadomości e-mail, aby wyglądać, jakby wiadomość e-mail pochodziła od CEO lub dyrektora finansowego firmy. Ten rodzaj oszustwa e-mailowego często wiąże się z skierowaniem odbiorcy do przekazania ogromnej kwoty na konto bankowe należące do atakującego. Ponieważ e-mail wygląda jak od szefa ofiary, pracownik może postępować zgodnie ze wskazówkami w e-mailu bez zadawania wielu pytań.

niektórym oszustom udało się również podszywać pod Prezesów przedsiębiorstw, aby prosić pracowników o darowiznę na cele charytatywne. Nie trzeba dodawać, że wspomniana “dobroczynność” jest tutaj na konto bankowe napastnika.

co sprawia, że e-maile są podatne na fałszowanie?

główną luką, która umożliwia fałszowanie wiadomości e-mail, jest brak uwierzytelnienia w Simple Mail Transfer Protocol (SMTP). Chociaż istnieją protokoły uwierzytelniania zapobiegające fałszowaniu poczty, nie są one powszechnie stosowane. Zgodnie z wynikami badania akademickiego 2018, tylko 40% najlepszych 1 milionów domen Alexa miało SPF, a tylko 1% miało DMARC. Prowadzi to do zwiększonego ryzyka cyberataków, w tym:

- ataki phishingowe,

- Infiltracja złośliwego oprogramowania w ich systemach IT i

- ataki Ransomware.

jak zapobiec atakowi Spoofing e-mail

jeśli ataki spoofing są tak niebezpieczne, powinno być coś, co możemy zrobić, aby je sprawdzić, prawda? Dostawcy usług poczty e-mail, tacy jak Gmail Google i Microsoft Outlook, mają wbudowane systemy, które pomagają zapobiegać wysyłaniu spamu i wiadomości-śmieci do skrzynki odbiorczej. Odbiorca jest powiadamiany o otrzymaniu potencjalnego spamu lub fałszywej wiadomości e-mail.

każdy powinien zawsze być czujny przed otwarciem wiadomości e-mail oznaczonych jako spam. Chociaż niektóre uzasadnione wiadomości e-mail mogą nie przejść testu bezpieczeństwa i skończyć w folderze spamu, w większości przypadków dostawcy usług poczty e-mail mają rację w wykrywaniu zagrożeń.

ale to powiedziawszy, poleganie na samych środkach bezpieczeństwa dostawcy usług poczty e-mail nie wystarczy. W końcu nie są idealne, a fałszywe e-maile mogą znaleźć sposób na Twoją skrzynkę odbiorczą bez ich wiedzy.

mimo to istnieją pewne protokoły, których możesz użyć, aby zapobiec atakom fałszowania poczty e-mail z wykorzystaniem Twojej domeny. A jeśli używasz tych protokołów jako części zabezpieczeń poczty e-mail, możesz ograniczyć te ataki i uniemożliwić wysyłanie e-maili phishingowych w imieniu Twojej marki i domeny.

w tej sekcji omówimy trzy protokoły e-mail, które możesz teraz zaimplementować. Udostępnimy również dwie inne rzeczy, które możesz zrobić, aby dodać dodatkowe warstwy do zabezpieczeń poczty e-mail. Oczywiście ważne jest, aby wspomnieć, że muszą one być odpowiednio zaimplementowane i skonfigurowane, aby te zabezpieczenia mogły przynieść ci korzyści. Nie będziemy wchodzić w TECHNICZNE “how-to” lub aspekt implementacji tych narzędzi. Omówimy jednak, czym jest każda z tych metod zabezpieczeń poczty e-mail i w jaki sposób poprawia to bezpieczeństwo poczty e-mail dla Twojej organizacji i jej zewnętrznych odbiorców.

Sender Policy Framework (SPF)

SPF to protokół Zaprojektowany do komunikowania, które serwery lub adresy IP (zarówno wewnętrzne, jak i zewnętrzne) są upoważnione do wysyłania wiadomości e-mail w imieniu określonej domeny. Odbywa się to za pomocą rekordów domain name system (DNS), które zasadniczo pozwalają klientom poczty e-mail odbiorców wiedzieć, e-mail pochodzi od Ciebie.

tak długo, jak wiadomość e-mail pochodzi z jednego z adresów IP zawartych w rekordzie DNS, będzie ona wyświetlana jako OK. Jeśli adres IP pochodzi z innego adresu IP, który nie znajduje się w rekordzie DNS, zostanie zablokowany.

jako właściciel firmowej domeny możesz włączyć SPF, tworząc jeden lub więcej rekordów DNS TXT. Pozwala to na autoryzację niektórych adresów IP do wysyłania wiadomości e-mail w imieniu domeny, jednocześnie zakazując innym robienia tego. Jeśli oszust wyśle wiadomość e-mail z twojej nazwy domeny, SPF zidentyfikuje adres IP i ostrzeże serwer poczty e-mail odbiorcy o możliwym oszustwie.

Klucze domeny Identified Mail (DKIM)

w najprostszym tego słowa znaczeniu DKIM polega na pomaganiu domenie w budowaniu zaufania do serwerów pocztowych odbiorców. Poczta identyfikowana za pomocą kluczy domeny pomaga zapobiegać fałszowaniu, stosując podpis cyfrowy do nagłówków wiadomości e-mail dla wszystkich wiadomości wychodzących w domenie. Dzięki temu Serwery Pocztowe odbiorców mogą wykryć, czy wiadomości pochodzące z tej domeny pochodzą od jednego z jej legalnych użytkowników lub czy informacje nadawcy zostały sfałszowane.

to, czego DKIM nie robi, to szyfrowanie danych e-mail. Zapewnia jednak integralność wiadomości. Robi to za pomocą sumy kontrolnej, aby udowodnić serwerowi poczty e-mail odbiorcy, że wiadomość nie została zmieniona po jej wysłaniu.

chociaż DKIM nie filtruje wiadomości e-mail, z pewnością pomaga zmniejszyć wynik spamu w domenie e-mail. Jeśli podpis DKIM nie może zostać zweryfikowany, e-mail może zostać wysłany do spamu, aby ostrzec odbiorcę.

aby zaimplementować DKIM, musisz zmodyfikować swój serwer jako nadawcę. Nadawca tworzy kryptograficzne klucze publiczne i prywatne, instaluje je na swoim serwerze i tworzy rekord TXT DNS zawierający klucz publiczny. Wiadomości wychodzące są podpisywane przy użyciu klucza prywatnego. Odbiorca wiadomości e-mail może użyć klucza publicznego, aby zweryfikować autentyczność wiadomości e-mail.

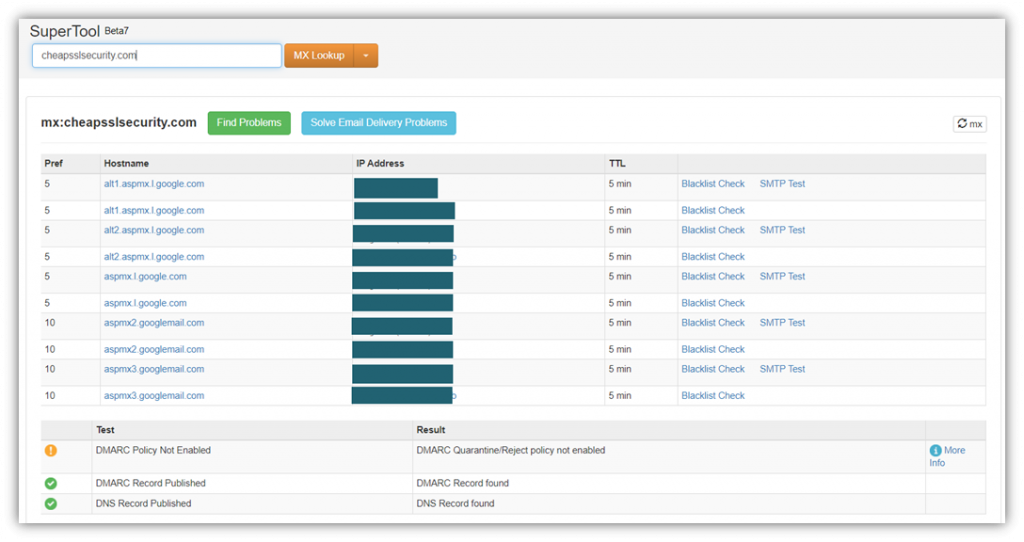

uwierzytelnianie, raportowanie i zgodność wiadomości oparte na domenie (DMARC)

DMARC jest protokołem, który informuje odbiorców wiadomości e-mail o tym, że wiadomości e-mail z jego domeny, albo zarówno SPF, jak i DKIM, pomagają im określić, czy ich wiadomości są zgodne z prawem. W ten sposób wie, że jeśli uwierzytelnienie przejdzie, e-mail powinien być zgodny z prawem, a użytkownik jest dobry, aby mu zaufać. Ale jeśli uwierzytelnienie nie powiedzie się, powie odbiorcy, aby odrzucił lub usunął wiadomość.

co innego robi DMARC, to informuje serwer odbiorcy o tym, co zaleca nadawca w przypadku nieudanego uwierzytelnienia. Jako nadawcę, na przykład, możesz określić, czy chcesz, aby odbiorca:

- nie traktuj e-maili, które nie uwierzytelniają się;

- wysyłaj nie uwierzytelnione e-maile do folderu spam;

- Odrzuć takie wiadomości e-mail, zanim dotrą do klienta odbiorcy; i/lub

- Wyślij wiadomość e-mail do nadawcy o przeszłym lub nieudanym uwierzytelnieniu DMARC.

sprawdź ten świetny film od Cisco, który psuje to, czym jest DMARC:

Certyfikaty podpisywania wiadomości e-mail

certyfikaty podpisywania wiadomości e-mail, znane również jako certyfikaty S/MIME, są tym, czego nadawca może używać do cyfrowego podpisywania wiadomości e-mail. Ten typ X.Certyfikat cyfrowy 509 pozwala odbiorcom sprawdzić, czy wiadomość e-mail została wysłana przez Ciebie (nie jest oszustem) i czy nie została w żaden sposób zmieniona od momentu wysłania. Szyfruje również wiadomości współdzielone między dwoma użytkownikami certyfikatu S / MIME. (Musisz tylko uzyskać kopię klucza publicznego odbiorcy, zanim zaczniesz wysyłać zaszyfrowane wiadomości e-mail.

podstawowym celem certyfikatu podpisywania wiadomości e-mail jest:

- Uwierzytelnij nadawcę wiadomości e-mail,

- Zaszyfruj wiadomość e-mail (gdy odpowiadasz innym użytkownikom certyfikatu S/MIME) i

- Zapewnij integralność wiadomości.

zwiększenie poziomu higieny cybernetycznej w Twojej organizacji poprzez szkolenie uświadamiające

czy wystarczy zastosować wszystkie powyższe środki, aby stworzyć system odporny na błędy? Odpowiedź brzmi nie. Każdego dnia cyberprzestępcy wymyślają nowe spiny dla starych metod ataku, a także zupełnie nowe metody ataku, aby spróbować przełamać naszą obronę. W związku z tym musimy być proaktywni i świadomi każdego zadania, które wykonujemy, aby utrzymać ich w ryzach.

szkolenie pracowników w zakresie cyberbezpieczeństwa ma kluczowe znaczenie dla wspierania ogólnych działań w zakresie cyberbezpieczeństwa i zwiększania wiedzy pracowników. W końcu wystarczy jedno błędne kliknięcie od pracownika, aby uzyskać pełny cyberatak lub naruszenie danych. Niektóre ważne tematy, które powinny obejmować wszystkie szkolenia z zakresu cyberprzestrzeni, to:

- typowe oszustwa i taktyki phishingowe (w tym przykłady fałszowania poczty e-mail i inżynierii społecznej),

- inne rodzaje cyberataków,

- metody bezpieczeństwa konta i hasła,

- ogólne najlepsze praktyki bezpieczeństwa cybernetycznego i

- co powinni zrobić, gdy doświadczają lub podejrzewają cyberatak lub naruszenie.

zawsze pamiętaj, że trening to nie jedna sprawa. Kursy odświeżające na temat świadomości w zakresie bezpieczeństwa cybernetycznego muszą być prowadzone regularnie, aby zapewnić, że są świadomi najbardziej aktualnych zagrożeń. Niedawne ataki cybernetyczne na inne firmy powinny być omówione z pracownikami, aby mieli informacje o tym, jak zostały przeprowadzone i jak można było im zapobiec.

quizy, gry, łamigłówki i gry online o tematyce cyberbezpieczeństwa to również zabawne i angażujące sposoby na zwiększenie świadomości cybernetycznej pracowników. Budowanie obrony przed cyberprzestępcami w celu ochrony siebie powinno być twoim priorytetem.

Ostatnie słowa na temat fałszowania wiadomości e-mail

teraz, gdy rozumiesz, czym jest fałszowanie wiadomości e-mail, możesz zdać sobie sprawę, że najlepszym sposobem zapobiegania takim atakom jest podniesienie świadomości na ten temat wśród pracowników i pracowników. Nie otwieranie podejrzanych wiadomości e-mail, nie klikanie załączników lub linków, a nawet nie odpowiadanie na takie wiadomości e-mail może przejść długą drogę, aby chronić Cię przed atakami fałszowania wiadomości e-mail.

musisz również być gotów podjąć kroki techniczne, aby uniemożliwić komuś korzystanie z Twojej domeny w ramach swoich kampanii fałszowania poczty e-mail. Jak odkryłeś, oznacza to Korzystanie z rekordów DNS w połączeniu z protokołami takimi jak SPF, DKIM i DMARC dla twojej pełnej korzyści.

Leave a Reply