Czym Są Narzędzia Do Skanowania Sieci?

nowoczesne firmy nie mogą funkcjonować bez wewnętrznej sieci, w której dane i pliki są przechowywane i udostępniane przez pracowników.Firmy, zarówno duże, jak i małe, potrzebują doświadczonych pracowników IT, aby chronić sieć firmy przed kradzieżą i ingerencją w dane. Jeśli uważasz, że twój biznes jest zbyt mały, aby cyberprzestępcy mogli to zauważyć, nadszedł czas, aby przejrzeć środki bezpieczeństwa. Zgodnie ze statystykami opublikowanymi przez Verizon 2019 Data BreachInvestigations Report (Dbir), około 43% wszystkich cyberataków zaatakowało małe firmy.

hakerzy wykorzystują Skanery luk w zabezpieczeniach do wyszukiwania luk w sieci. Sieć podatna na ataki jest łatwa do zhakowania i może stwarzać ogromne zagrożenie dla systemu i poufnych informacji. Dlatego konieczne jest rygorystyczne i regularne sprawdzanie bezpieczeństwa sieci.

regularne skanowanie sieci pozwala śledzić urządzenia w sieci, zobaczyć, jak działają, wykryć wady i zrozumieć przepływ ruchu między podłączonymi urządzeniami i aplikacjami. Tak więc skanowanie sieciowe jest procesem pomagającym administratorom gromadzić informacje ze wszystkich urządzeń lub punktów końcowych w sieci. Podczas skanowania sieciowego wszystkie aktywne urządzenia w sieci wysyłają sygnały, a po otrzymaniu odpowiedzi skaner ocenia wyniki i sprawdza, czy nie występują niezgodności.

skanowanie sieci umożliwia firmom:

- Zachowaj kartę dostępnych sieci UDP i TCP

- Uzyskaj dostęp do używanych systemów operacyjnych poprzez monitorowanie odpowiedzi IP

- Zidentyfikuj systemy filtrowania między węzłami

skanowanie sieci obejmuje skanowanie portów sieciowych i skanowanie luk w zabezpieczeniach.

podczas skanowania portów skaner wysyła pakiety danych do określonego numeru portu serwisowego przez sieć. Pomaga to zidentyfikować dostępne usługi sieciowe w danym systemie w celu rozwiązywania problemów.

skanowanie luk pozwala skanerowi wykryć znane luki w systemach komputerowych dostępnych w sieci. Proces ten pomaga skanerowi zidentyfikować konkretne słabe punkty w aplikacjachsoftware lub systemie operacyjnym.

zarówno port sieciowy, jak i skanowanie luk pobierają istotne informacje z sieci. Informacje te, gdy są wykorzystywane przezautoryzowany personel, stanowią poważne zagrożenie dla firmy.

skanowanie sieciowe jest również ściśle związane z pakietami lub pasywnym skanowaniem.

pasywne skanowanie przechwytuje i śledzi przepływ pakietów danych przez sieć. Ruch na poziomie pakietów w Twojej sieci może być zwiększony poprzez wdrożenie czujników na urządzeniach i użycie narzędzi do łatwego przenoszenia danych na istotne informacje. Dzięki takiemu podejściu skaner ocenia przepływ ruchu, gdy tylko urządzenia zaczną wysyłać wiadomości do sieci, bez konieczności pingowania urządzeń osobno.

chociaż pasywne skanowanie jest ważną częścią Twojego zestawu narzędzi, ma pewne ograniczenia. Pasywny skaner nie może wykryć tych urządzeń lub aplikacji, które nie komunikują się.

jak działa skanowanie sieci?

skanowanie sieci pomaga wykryć wszystkie activehosty w sieci i mapować je na ich adresy IP. Skanery sieciowe wysyłają apacket lub ping na każdy możliwy adres IP i oczekują odpowiedzi na określenie stanu aplikacji lub urządzeń (hostów). Hosty odpowiedzi są uważane za aktywne, podczas gdy inne są uważane za martwe lub nieaktywne.Odpowiedzi te są następnie skanowane w celu wykrycia niespójności.

korzystając ze skanowania protokołu ARP (Address Resolution Protocol), administratorzy mogą ręcznie pingować podsieć. Ale aby uzyskać szerszy zasięg we wszystkich podsieciach, lepiej jest użyć narzędzi zdolnych do automatycznego uruchamiania skanowania i odkrywania urządzeń. Skanowanie protokołu ICMP (Internet Control Message Protocol) umożliwia mapowanie topologii sieci.

aby systemy sieciowe działały i działały, firmy muszą polegać na solidnych narzędziach do skanowania sieci. Narzędzie do skanowania sieci jest niezbędne dla firm, które mają dużą sieć z wieloma podsieciami. Firmy muszą zawsze inwestować w Skanery zapewniające elastyczność w dostosowywaniu się do zmieniających się wymagań. Wybrany skaner sieciowy powinien mieć możliwość łatwego skalowania w czasie zgodnie z wymogami bezpieczeństwa sieci, bez konieczności ponoszenia znacznych dodatkowych kosztów. Niektóre z najlepszych narzędzi skanujących dostępnych na rynku to Swascan, Spyse, Acunetix, SolarWinds® IP Address Manager, SolarWinds Network Performance Monitor i Nikto. Poniżej szczegółowo omówiliśmy kilka z tych narzędzi:

Monitor wydajności sieci SolarWinds (NPM)

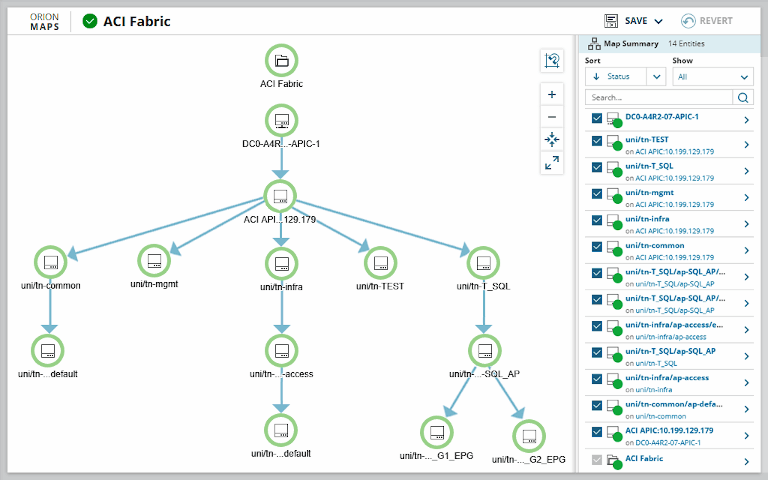

Monitor wydajności sieci SolarWinds może automatycznie skanować sieć. To narzędzie wykorzystuje pasywne skanowanie, aby pokazać krytyczne informacje dotyczące sieci. Narzędzie to działa również jako narzędzie do wykrywania sieci i zarządzania wydajnością. Pozwala firmom tworzyć topologie sieci i pomaga kontrolować urządzenia i aplikacje w sieci. Dzięki funkcjom takim jak mapy ciepła i wykresy porównawcze do inteligentnych wizualizacji można zrozumieć sieć z perspektywy węzła po węźle. Informacje o sieci pobierane z tego narzędzia mogą być dodatkowo wykorzystywane do wykrywania ewentualnych anomalii.

SolarWinds IP Address Manager (IPAM)

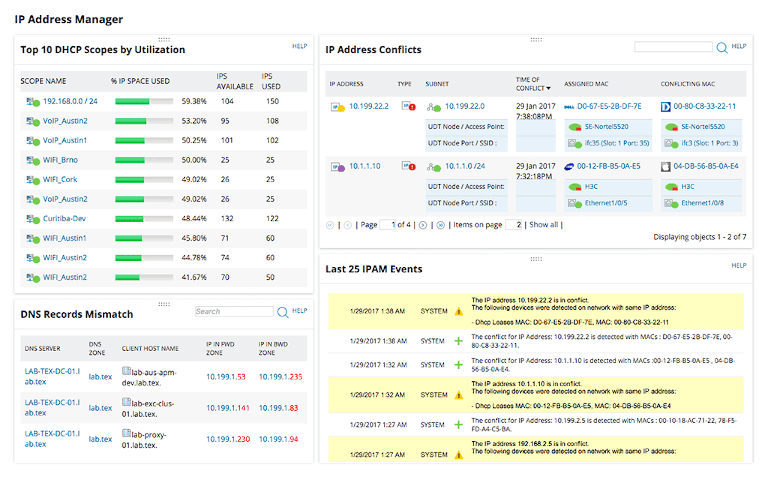

SolarWinds IP Address Manager to narzędzie do skanowania sieci, które wykorzystuje adresy IP do zarządzania urządzeniami. Firmy mogą pozbyć się nieporęcznych arkuszy kalkulacyjnych śledzenia IP i używać tego narzędzia do aktywnego skanowania i odkrywania adresów IPv4 i IPv6 w podsieciach.

- korzystając z protokołu IPAM, firmy mogą monitorować wykorzystanie adresów IP, wykrywać niedopasowane wpisy DNS i szybko usuwać problemy związane z pojemnością podsieci i konfliktami adresów IP.

- IPAM umożliwia administratorom zarządzanie serwerami DHCP i DNS z poziomu scentralizowanej konsoli. Administratorzy mogą również monitorować rekordy zasobów i zarządzać strefami DNS.

- IPAM umożliwia użytkownikom tworzenie, modyfikowanie i usuwanie rekordów IP w środowiskach IPv4 i IPv6. Korzystając z interfejsu API, użytkownicy mogą również tworzyć nowe podsieci w IPAM i tworzyć, aktualizować lub usuwać wpisy DNS.

- użytkownicy mogą automatycznie rezerwować adresy IP, korzystając z wbudowanego formularza żądania IP.

- IPAM zapewnia szczegółową historię wszystkich przeszłych i aktualnych adresów IP wraz ze statusem podsieci, aby skutecznie przydzielić je na przyszłość.

- zaawansowane narzędzia alarmowania w IPAM pomagają administratorom sieci natychmiast wykrywać problemy związane z IP. Oprogramowanie SolarWinds IP tracker pozwala administratorom łatwo monitorować różne zmiany adresów MAC i konflikty IP.

podsumowanie

w dzisiejszym świecie każda firma, czy to duża, czy mała, z trudem stara się zabezpieczyć swoje urządzenia i systemy przed nieautoryzowanym dostępem. Firmy muszą mieć pod ręką Plan prewencji, aby uniknąć przyszłych ataków w sieci. Muszą zainwestować w solidne narzędzia do skanowania sieci, aby zabezpieczyć swój system przed potencjalnymi cyberatakami bez uszczerbku dla wydajności. Przed wyborem narzędzia muszą poświęcić trochę czasu, aby zrozumieć, który Typ narzędzia skanującego jest idealny dla ich sieci. Administratorzy muszą wdrożyć odpowiednie czujniki i narzędzia, aby chronić systemy przed włamaniem za pomocą solidnego skanera, aby przetłumaczyć dane pakietów NA łatwo czytelne informacje.

Leave a Reply