Extensible Authentication Protocol (EAP)

co to jest Extensible Authentication Protocol?

Extensible Authentication Protocol (EAP) jest protokołem dla sieci bezprzewodowych, który rozszerza metody uwierzytelniania używane przez Point-to-Point Protocol (PPP), protokół często używany podczas łączenia komputera z Internetem. EAP jest używany w szyfrowanych sieciach, aby zapewnić bezpieczny sposób wysyłania informacji identyfikacyjnych w celu zapewnienia uwierzytelniania sieci. Obsługuje różne metody uwierzytelniania, w tym karty tokenowe, karty inteligentne, certyfikaty, hasła jednorazowe i szyfrowanie klucza publicznego.

metody EAP chronią określony portal, dzięki czemu dostęp do sieci mogą uzyskać tylko użytkownicy posiadający klucz uwierzytelniający lub hasło. Metody te ograniczają liczbę użytkowników i pomagają zapobiegać przeciążeniom sieci, dzięki czemu sieci są szybsze i bezpieczniejsze. Organizacje mogą korzystać z metod EAP w celu dostosowania się do konkretnych potrzeb w zakresie prywatności i wytycznych firmy.

rozszerzalność jest kluczową cechą frameworka EAP. Niektóre główne cechy protokołu obejmują następujące:

- zapewnia ramy, w których działają różne metody uwierzytelniania.

- dostosowuje się do przyszłych potrzeb w zakresie bezpieczeństwa.

- to może być proste, jeśli o to chodzi.

jak działa EAP?

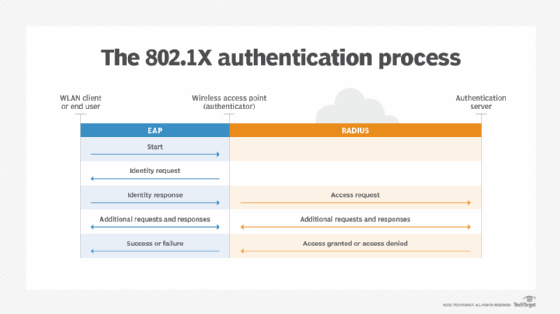

EAP używa standardu 802.1 x jako mechanizmu uwierzytelniania w sieci lokalnej lub bezprzewodowej SIECI LAN (WLAN). Istnieją trzy podstawowe komponenty uwierzytelniania 802.1 X:

- urządzenie bezprzewodowe użytkownika;

- bezprzewodowy punkt dostępu (AP) lub authenticator; i

- bazy danych uwierzytelniania lub serwera uwierzytelniania.

organizacja lub użytkownik musi wybrać rodzaj EAP do użycia w oparciu o swoje wymagania. EAP przesyła informacje uwierzytelniające między Użytkownikiem a bazą danych lub serwerem authenticatora.

proces EAP działa w następujący sposób:

- użytkownik żąda połączenia z siecią bezprzewodową za pośrednictwem AP-stacji, która przesyła i odbiera dane, czasami znanej jako nadajnik-odbiornik.

- AP żąda danych identyfikacyjnych od użytkownika i przesyła je do serwera uwierzytelniania.

- serwer uwierzytelniania prosi AP o potwierdzenie ważności informacji identyfikacyjnych.

- punkt dostępu uzyskuje weryfikację od użytkownika i odsyła ją z powrotem do serwera uwierzytelniania.

- użytkownik jest podłączony do sieci zgodnie z żądaniem.

w zależności od rodzaju zastosowanego EAP proces może się różnić. Poniżej znajduje się przegląd najczęstszych metod EAP.

tunelowane metody EAP

istnieje ponad 40 metod EAP, w tym kilka powszechnie używanych, które są często nazywane metodami wewnętrznymi lub tunelowanymi metodami EAP. Należą do nich:

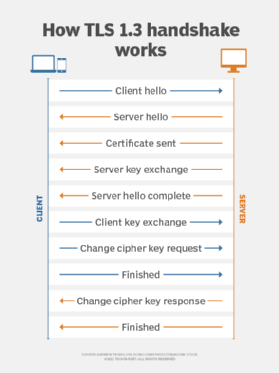

EAP-TLS (Transport Layer Security)

EAP-TLS zapewnia oparte na certyfikatach wzajemne uwierzytelnianie sieci i klienta. Zarówno klient, jak i serwer muszą posiadać certyfikaty do przeprowadzenia tego uwierzytelniania. EAP-TLS losowo generuje klucze WEP (Wired Equivalent Privacy) oparte na sesji. Klucze te zabezpieczają komunikację między punktem dostępowym a klientem sieci WLAN.

wadą EAP-TLS jest to, że zarówno serwer, jak i klient muszą zarządzać certyfikatami. Może to być trudne dla organizacji posiadających rozległą sieć WLAN.

EAP-TTLS (Tunelowany TLS)

podobnie jak EAP-TLS, EAP-TTLS oferuje rozszerzoną metodę zabezpieczeń z wzajemnym uwierzytelnianiem opartym na certyfikatach. Jednak zamiast zarówno Klienta, jak i serwera wymagającego certyfikatu, robi to tylko strona serwera. EAP-TTLS umożliwia sieciom WLAN bezpieczne ponowne wykorzystywanie starszych baz danych uwierzytelniania użytkowników, takich jak Active Directory.

LEAP (Lightweight EAP)

firma Cisco stworzyła ten zastrzeżony typ uwierzytelniania EAP do wzajemnego uwierzytelniania klientów i serwerów w swoich sieciach WLAN. Serwer LEAP wysyła klientowi losowe wyzwanie, a klient zwraca hashowane hasło. Po uwierzytelnieniu Klient prosi serwer o hasło, a następnie następuje wymiana kluczy.

PEAP (Protected EAP)

PEAP został stworzony jako bezpieczniejsza wersja LEAP. Podobnie jak EAP-TTLS, PEAP uwierzytelnia klientów za pomocą certyfikatów po stronie serwera. Tworzy tunel TLS z serwera do klienta, dzięki czemu klient może zostać uwierzytelniony przez zaszyfrowany tunel. W przeciwieństwie do EAP-TTLS, z PEAP, klient musi używać innego typu EAP.

EAP-FAST (elastyczne uwierzytelnianie poprzez bezpieczne tunelowanie)

Cisco stworzyło EAP-FAST, aby zastąpić LEAP. EAP-FAST wykorzystuje tunel do wzajemnego uwierzytelniania, taki jak PEAP i EAP-TTLS. EAP-FAST nie posiada serwera uwierzytelniającego się certyfikatem cyfrowym. Zamiast tego korzysta z chronionych poświadczeń dostępu, które tworzą jednorazową wymianę rezerw z udostępnionym tajnym kluczem PAC. Klucz PAC obsługuje uwierzytelnianie.

EAP-SIM (Subscriber Identity Module)

ten typ uwierzytelniania jest oparty na karcie SIM globalnego systemu komunikacji mobilnej (GSM) używanej w telefonach komórkowych. Używa klucza WEP na sesję do szyfrowania danych. Ta metoda uwierzytelniania wymaga od klienta wprowadzenia kodu weryfikacyjnego, aby umożliwić komunikację z kartą SIM. EAP-SIM 802.Żądania 1X przechodzą przez bramę roamingową operatora do serwera uwierzytelniania GSM. Służy do uwierzytelniania urządzeń, które poruszają się między komercyjnymi hotspotami 802.11 a sieciami GSM.

EAP-MD5 (Message Digest 5)

EAP-MD5 oferuje podstawowy poziom wsparcia i nie jest zalecany podczas wdrażania sieci WLAN. Za pomocą tej metody łatwiej jest podmiotom zagrożonym określić hasło użytkownika lub klienta. Zapewnia również tylko jednokierunkowe uwierzytelnianie, a nie wzajemne uwierzytelnianie, i nie ma sposobu na opracowanie kluczy WEP na sesję ani oferowanie ciągłej rotacji i dystrybucji kluczy WEP. Ręczna konserwacja kluczy WEP może stanowić wyzwanie.

bezpieczeństwo jest kluczowym aspektem architektury sieci publicznej. Jest to ważniejsze niż kiedykolwiek biorąc pod uwagę, jak szybko zmienia się technologia telekomunikacyjna i rozwój 5G. funkcje bezpieczeństwa w 5G obejmują natywną obsługę EAP. Uwierzytelnianie w sieciach 5G jest niezależne od dostępu, więc te same metody są stosowane w projektach partnerskich trzeciej generacji i sieciach dostępowych innych niż 3GPP.

dowiedz się, jak stworzono specyfikację 3GPP dla bezpieczeństwa 5G.

Leave a Reply