integralność danych: co to znaczy i jak ją utrzymać

w dzisiejszej erze informacji bezwzględnie ważne jest egzekwowanie zasad, które chronią jakość gromadzonych danych, ponieważ obecnie przechowywanych i analizowanych jest więcej informacji niż kiedykolwiek.

pierwszym krokiem w kierunku zapewnienia bezpieczeństwa danych jest nauczenie się podstaw integralności danych.

Co To Jest Integralność Danych?

jak wyjaśniono w naszym słowniku cyberbezpieczeństwa, integralność danych odnosi się do własności informacji, które nie zostały zmienione ani zmodyfikowane przez nieupoważnioną osobę. Termin ten jest używany w odniesieniu do jakości informacji w bazie danych, hurtowni danych lub innych miejscach online.

dzięki zastosowaniu standardowych protokołów i wytycznych integralność danych jest zwykle narzucana podczas procesu projektowania i tworzenia repozytorium danych. Jest on zachowywany przez zastosowanie różnych metod i protokołów walidacji do sprawdzania błędów.

integralność danych oceniana jest na podstawie ich autentyczności, kompletności i przejrzystości. Ponadto integralność danych wymaga również zapewnienia, że organizacje przestrzegają obowiązujących przepisów i identyfikują przerwy w zabezpieczeniach. Status ten uzyskuje się poprzez egzekwowanie szeregu protokołów, instrukcji i kryteriów. Zasadniczo integralność danych jest utrzymywana poprzez zaprojektowanie struktury, w której dane nie mogą być manipulowane lub majsterkowane.

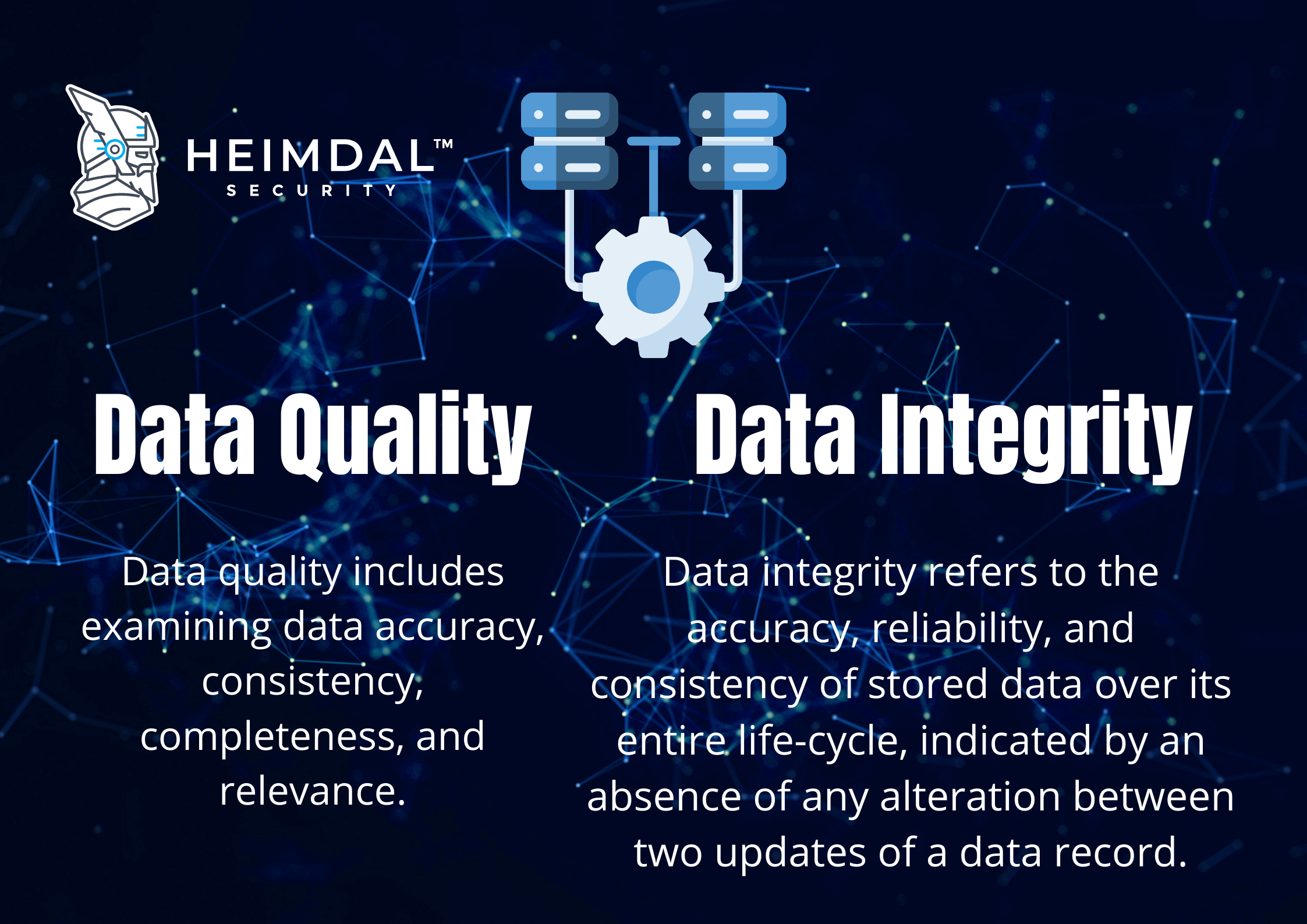

integralność danych a jakość danych

dane mogą być najważniejszym zasobem dla firmy – ale tylko wtedy, gdy są to dane, na których można polegać.

niedokładne spostrzeżenia, stronnicze obserwacje i nierozważne sugestie mogą być wynikiem nierzetelnych danych.

jak już wcześniej wspomniałem, integralność danych jest podstawową cechą bezpieczeństwa informacji i odnosi się do jakości i trwałości danych zawartych w bazie danych, centrum danych itp. Pojęcie integralności danych może być używane do określenia stanu, procedury lub funkcji i jest czasami używane zamiennie z “jakością danych”.

jednak ” integralność danych “i” jakość danych ” to dwa różne pojęcia.

aby podejmować świadome decyzje, każda firma próbująca poprawić jakość, spójność i ważność swoich danych musi zrozumieć różnicę między integralnością danych a jakością danych.

jakość danych

wiarygodność danych odnosi się do jakości danych. Jakość danych jest składnikiem integralności danych. Aby dane mogły być uznane za posiadające jakość, muszą charakteryzować się:

- dokładność: dane muszą być wystarczająco dokładne dla zamierzonego zastosowania i chociaż mogą mieć wiele zastosowań, powinny być zebrane tylko raz.

- Ważność: dane muszą być gromadzone i wykorzystywane zgodnie z obowiązującymi warunkami, w tym z właściwym stosowaniem przepisów lub norm. Aspekt ten utrzyma spójność, oceniając, co ma być mierzone, w różnych okresach i wśród powiązanych grup.

- niezawodność: dane muszą wykazywać stabilne i przejrzyste procesy podczas gromadzenia ich przez punkty gromadzenia i w czasie.

- aktualność: dane muszą być zbierane jak najszybciej po określonym działaniu i dostępne w rozsądnym czasie na planowane wykorzystanie. Aby sprostać wymaganiom i nie wpływać na decyzje dotyczące usług lub zarządzania, dane muszą być łatwo i szybko dostępne.

- trafność: w całej bazie danych dane muszą być stale aktualne.

- : Wymogi dotyczące danych powinny być szczegółowo określone na podstawie potrzeb informacyjnych organizacji, a także procedur przetwarzania danych związanych z tymi wymogami.

jakość danych powinna spełniać wszystkie powyższe warunki – w przeciwnym razie brakuje aspektu jakości danych.

jednak samo zajmowanie się jakością danych nie oznacza, że byłyby one cenne dla przedsiębiorstwa. Na przykład możesz prowadzić wiarygodną i odpowiednią bazę danych danych kontaktowych użytkowników, ale jeśli możesz nie mieć wystarczających informacji uzupełniających, które zapewniają tło dla niektórych klientów i ich interakcji z Twoją firmą, rejestr ten może nie być tak pomocny.

tutaj integralność danych zaczyna mieć znaczenie.

integralność danych

chociaż jakość danych zależy od tego, czy informacje są poprawne i wiarygodne, integralność danych przewyższa jakość danych. Integralność danych musi zapewniać kompletność, wiarygodność, przejrzystość i istotność danych.

integralność danych jest tym, co naprawdę sprawia, że dane są cenne dla operatora. Częścią tego jest jakość danych, ale nie jest to jej jedyny składnik.

integralność danych opiera się na czterech głównych zasadach:

- Integracja: niezależnie od źródła podstawowego dane muszą być łatwo scalane ze starszymi strukturami, systemami bazodanowymi lub centrami danych w chmurze, aby uzyskać szybki wgląd.

- jakość: aby dane były cenne dla podejmowania decyzji, muszą być kompletne, odpowiednie, dokładne, terminowe i wiarygodne.

- Analiza lokalizacji zapewnia identyfikację danych opartych na lokalizacji przez organizacje i zwiększa przejrzystość danych, zapewniając lepszą precyzję i ciągłość.

- wzbogacanie: wzbogacając wewnętrzne dane o informacje z wielu źródeł, dodaje im więcej znaczenia, głębi i znaczenia. Włączenie różnych informacji, takich jak dane o firmie, kliencie lub lokalizacji, zapewnia pełniejszą i bardziej właściwą perspektywę wyników organizacji.

dane są nieocenionym towarem biznesowym, a dla firm, które chcą dokonywać wyborów opartych na danych, zarówno dokładność danych, jak i integralność danych mają kluczowe znaczenie. Jakość danych jest silnym początkowym krokiem, jednak integralność danych zwiększa stopień trafności i inteligencji w przedsiębiorstwie, a ostatecznie prowadzi do lepszych strategii.

najpierw należy naprawić problemy z jakością danych, aby móc skutecznie przejść do integralności danych. Firmy, które podejmują systematyczne próby rozwiązania problemów związanych z jakością i integralnością danych, z pewnością doświadczą wyższej wydajności.

rodzaje integralności danych

integralności fizycznej

omawiając fizyczną integralność danych, odnosimy się do ochrony całości i dokładności tych danych, ponieważ są one przechowywane i odzyskiwane. W przypadku klęsk żywiołowych, utraty przytomności lub cyberataków integralność fizyczna jest zagrożona. Ponadto błędy ludzkie, erozja pamięci masowej i cała masa problemów mogą również uniemożliwić uzyskanie dokładnych danych.

integralność logiczna

za każdym razem, gdy dane są zarządzane i przetwarzane, istnieje możliwość, że mogą zostać uszkodzone – złośliwie lub przypadkowo. Zachowanie integralności danych pomaga zapewnić, że informacje pozostają niezmienione i niezmienione przez cały okres ich życia. Na przykład użytkownik może błędnie wstawić numer telefonu do sekcji daty. Gdyby baza danych zachowała integralność danych, zapobiegłoby to wystąpieniu tych błędów.

zachowanie integralności danych powinno stać się priorytetem przy budowaniu baz danych. Z tego powodu, gdy jest to możliwe, odpowiednia baza danych narzuca integralność danych.

w odniesieniu do baz danych istnieją cztery kategorie logicznej integralności:

#1. Integralność encji

integralność encji zapewnia, że każdy wiersz wewnątrz tabeli jest unikalny (dwa wiersze nigdy nie mogą być identyczne). W tym celu można ustalić podstawową wartość klucza. W polu Klucz podstawowy będzie unikalny identyfikator, a dwa wiersze nie będą miały tego samego unikalnego identyfikatora.

#2. Integralność referencyjna

integralność referencyjna jest powiązana z relacjami, co sugeruje, że musimy zagwarantować, że wartość klucza obcego jest zgodna z wartością klucza podstawowego przez cały czas, gdy dwie lub więcej tabel ma relację. Należy unikać sytuacji, w której w tabeli podstawowej wartość klucza obcego nie ma odpowiadającej wartości klucza podstawowego, ponieważ doprowadzi to do osierocenia rekordu.

integralność referencyjna uniemożliwi użytkownikom dołączanie rekordów do powiązanej tabeli, jeśli tabela główna nie ma powiązanego rekordu, zmianę wartości, które skutkują osieroconymi rekordami w powiązanej tabeli w tabeli głównej lub usunięcie rekordów z tabeli głównej, jeśli podobne rekordy są dopasowane.

#3. Integralność domeny

integralność domeny wiąże się z autentycznością wpisów dla określonej kolumny. Pierwszym krokiem do zachowania integralności domeny jest wybór odpowiedniego typu danych dla kolumny. Dodatkowe działania mogłyby obejmować stworzenie odpowiednich ograniczeń i reguł w celu określenia formatu danych i/lub ograniczenia liczby potencjalnych wartości.

#4. Integralność zdefiniowana przez użytkownika

integralność zdefiniowana przez użytkownika umożliwia użytkownikowi stosowanie reguł, które nie są chronione przez żadną z trzech pozostałych form integralności danych bazy danych.

zagrożenia integralności danych

- awarie zabezpieczeń są częstym zagrożeniem dla integralności danych, z którym boryka się wiele organizacji. Ponieważ skutki luk w zabezpieczeniach danych są bardzo krytyczne, firmy będą musiały również zastosować dodatkowe środki ochrony bezpieczeństwa. Na przykład Equifax zainwestował w Pakiety ochrony tożsamości dla swoich klientów po ich notorycznym naruszeniu danych.

- Innym typowym zagrożeniem dla integralności danych jest nieprzestrzeganie przepisów dotyczących danych. Organizacje, które nie przestrzegają niektórych przepisów, takich jak RODO, nakładają znaczne grzywny. W niektórych przypadkach, oprócz tych dużych płatności, mogą one być również ścigane.

- niewiarygodne dane – zmniejsza konkurencyjność i wydajność organizacji. Odnosi się do rekordowych zwolnień, niekompletnych danych i niemożliwych do zidentyfikowania źródeł danych, które ograniczają organizacje do przeprowadzania precyzyjnych ocen, co prowadzi do dodatkowych kosztów operacyjnych.

- błąd ludzki (wprowadzanie nieprawidłowych danych, powielanie danych, przypadkowe ich usunięcie itp.) jest również jednym z najczęstszych zagrożeń integralności danych.

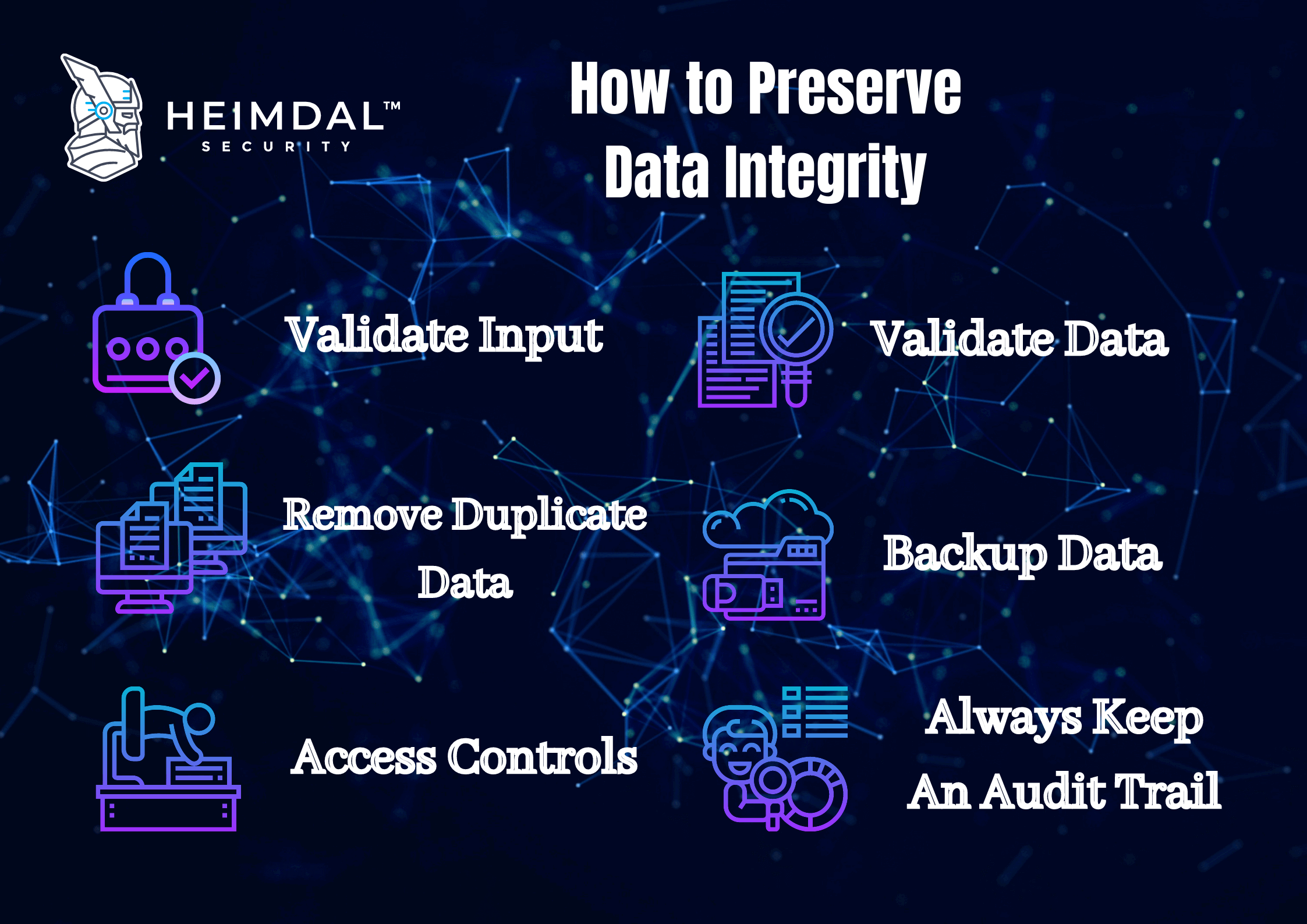

jak zachować integralność danych

ponieważ zagrożenie integralnością danych stało się tak szkodliwe dla organizacji i systemów informatycznych, należy wprowadzić szereg działań taktycznych w celu zminimalizowania tych zagrożeń. Niemniej jednak, ponieważ wyeliminowanie wszystkich zagrożeń jednym ciosem byłoby niemożliwe, zalecamy stosowanie kombinacji różnych strategii i narzędzi.

Poniżej znajdziesz 10 najlepszych środków, które zmniejszają zagrożenia dla integralności danych.

#1. Edukowanie pracowników i promowanie kultury uczciwości

wspieranie środowiska uczciwości zmniejsza na wiele sposobów ryzyko integralności danych. Pomaga, zachęcając pracowników do uczciwości w odniesieniu do własnej pracy, a także wysiłków swoich kolegów. Pracownicy społeczności opartej na integralności danych są często bardziej skłonni do ujawniania przypadków, gdy ludzie zachowują się nieodpowiedzialnie lub nie wykonują swoich zadań zgodnie z zasadami integralności danych.

#2. Wprowadzenie środków na rzecz zapewnienia jakości

mechanizmy kontroli jakości wymagają od osób i procedur weryfikacji, czy pracownicy działają zgodnie z danymi, z zachowaniem poufności i zgodnie z polityką zarządzania danymi.

#3. Posiadanie ścieżki audytu

ścieżka audytu jest szczególnie skutecznym sposobem zminimalizowania ryzyka utraty integralności danych. Na różnych etapach ich cyklu życia ścieżki audytu są niezbędne do zrozumienia, co stało się z danymi, a mianowicie skąd pochodzą i jak zostały przekształcone i wykorzystane.

#4. Procesy mapowania danych

organizacje mają lepszą kontrolę nad swoimi zasobami, mapując je-najlepiej przed użyciem jakichkolwiek danych. Mapy te mają zasadnicze znaczenie dla wdrożenia skutecznych środków w zakresie bezpieczeństwa i egzekwowania przepisów.

#5. Usuwanie luk w zabezpieczeniach

aby pomóc złagodzić zagrożenia integralności danych związane z zabezpieczaniem danych, konieczne jest usunięcie luk w zabezpieczeniach. To podejście redukujące ryzyko obejmuje identyfikację znanych luk w zabezpieczeniach i egzekwowanie kroków mających na celu ich usunięcie, na przykład poprzez terminowe instalowanie poprawek zabezpieczeń.

po aktywowaniu automatycznych aktualizacji nasi klienci, którzy korzystają z Heimdal ™ Patch & Asset Management, mogą być pewni, że są bezpieczni i zgodni przez cały czas. Każdego miesiąca prawie 50% naszych użytkowników instaluje poprawki bezpieczeństwa w ciągu 3 dni od wydania, podczas gdy reszta ma tendencję do wstrzymywania procesu łatania zgodnie z własnym harmonogramem.

#6. Po wdrożeniu procesu tworzenia kopii zapasowych

sugerujemy wdrożenie planu tworzenia kopii zapasowych i przywracania danych w przypadku awarii urządzenia, błędu programu lub usunięcia danych. Dzięki kopii zapasowej odzyskiwanie i przywracanie brakujących plików danych może odbywać się płynniej, pomagając zachować integralność danych przywróconych rekordów.

#7. Szyfrowanie danych

szyfrowanie jest najpotężniejszym sposobem utrzymania bezpieczeństwa plików. W ten sposób, nawet jeśli Twoje dane zostaną naruszone, staną się niedostępne dla złośliwych podmiotów.

#8. Wdrażanie uwierzytelniania wieloczynnikowego

w czasach, w których prosta ochrona hasłem nie jest już wystarczająca, jesteśmy stale narażeni na zagrożenia hasłem, takie jak ataki wypełniania poświadczeń lub Rejestratory kluczy. Dlatego oprócz wdrożenia silnej polityki haseł w celu uniknięcia typowych błędów w zabezpieczeniach hasłem, uwierzytelnianie wieloczynnikowe ma kluczowe znaczenie dla dzisiejszego bezpieczeństwa przedsiębiorstwa.

#9. Egzekwowanie zasady zarządzania najmniejszymi przywilejami i uprzywilejowanym dostępem

konta, do których intruzi chcą uzyskać dostęp w większości, są kontami uprzywilejowanymi. Wielu specjalistów IT nie rozumie w pełni zagrożeń związanych z naruszeniem i nadużyciami na koncie uprzywilejowanym, co czyni ich (a tym samym organizacje, w których pracują) bardziej podatnymi na ataki.

ze względu na nieograniczony dostęp, który oferują, konta uprzywilejowane są przedmiotem zainteresowania złośliwych hakerów i niestety, wiele firm ułatwiło pracę atakującym, przyznając lokalne prawa administracyjne większości pracowników. Aby dowiedzieć się więcej o tym zagrożeniu, proponuję również zajrzeć do artykułu, w którym mój kolega wyjaśnił, na czym polega zasada najmniejszego przywileju.

Heimdal™ Privileged Access Management eliminuje obciążenie związane z zarządzaniem prawami administratora i zapewnia skalowalność, zgodność z przepisami dotyczącymi ochrony danych i nie tylko. W połączeniu z programem Heimdal™ Next-gen Endpoint Antivirus lub Heimdal ™ Threat Prevention staje się jedynym na rynku narzędziem PAM, które automatycznie usuwa uprawnienia administratora po wykryciu zagrożeń na komputerze.

#10. Proaktywne polowanie, wykrywanie i blokowanie znanych i nieznanych zagrożeń

polowanie na zagrożenia cybernetyczne powinno być wykonywane przez organizacje stawiające czoła rosnącej liczbie potencjalnych zagrożeń. Nie tylko to, ale również przedsiębiorstwa powinny wybrać odpowiednie mechanizmy wykrywania i reagowania, aby reagować na pojawiające się zagrożenia. To tutaj EPDR wchodzi w grę.

EPDR (Endpoint Prevention, Detection, and Response) jest jednym z najnowszych osiągnięć w dziedzinie cyberbezpieczeństwa i jedną z najlepszych metod bezpieczeństwa, na których możesz polegać w zakresie proaktywnego bezpieczeństwa w czasie rzeczywistym. EPDR firmy Heimdal oferuje zabezpieczenia oparte na uczeniu maszynowym, HIPS / HIDS i IOAs / IOCs, integrację z różnymi narzędziami, automatyczne łatanie luk i zarządzanie prawami administratora, aby chronić organizację pod wieloma kątami i zachować integralność danych.

podsumowanie

bezsprzecznie działamy w świecie opartym na danych, w którym dane są podstawą dzisiejszej gospodarki i otoczenia biznesowego. Organizacje są stale zależne od danych dotyczących ich działalności, klientów, działalności finansowej i tak dalej. Ten rosnący trend został spowodowany wykładniczym wzrostem technologii. Niemniej jednak, ponieważ ilość danych, które otrzymujemy i wykorzystujemy, wzrosła niezwykle szybko, integralność danych nie jest zbyt często brana pod uwagę.

organizacje muszą zapewnić, że ich zasady dotyczące integralności danych są właściwie wdrażane, rozumiane i akceptowane w całej firmie. Ponieważ dane stały się nieocenionym zasobem organizacyjnym, zapewnienie ich integralności musi być twoim priorytetem. Ostatecznie im lepiej zachowasz integralność danych, tym bardziej wpłynie to pozytywnie na Twoją firmę.

Leave a Reply