kontrola stanu

co to jest kontrola stanu w sieci?

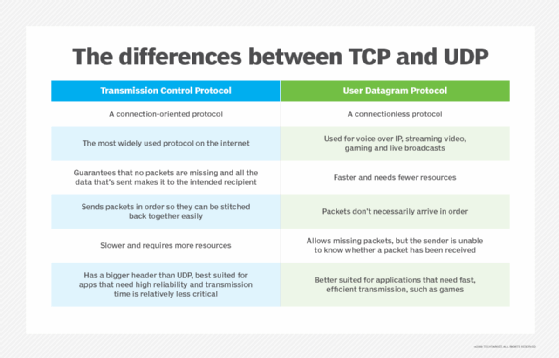

inspekcja stanu, znana również jako dynamiczne filtrowanie pakietów, jest technologią zapory sieciowej, która monitoruje stan aktywnych połączeń i wykorzystuje te informacje do określenia, które pakiety sieciowe mają zezwolić przez zaporę sieciową. Kontrola stanu jest powszechnie stosowana zamiast kontroli bezstanowej lub statycznego filtrowania pakietów i dobrze nadaje się do protokołu kontroli transmisji (TCP) i podobnych protokołów, chociaż może również obsługiwać protokoły takie jak User Datagram Protocol (UDP).

inspekcja stanu jest technologią zapory sieciowej używaną do filtrowania pakietów danych na podstawie stanu i kontekstu. Firma Check Point Software Technologies opracowała tę technikę na początku lat 90., aby rozwiązać ograniczenia kontroli bezpaństwowej. Kontrola stanu stała się standardem branżowym i jest obecnie jedną z najczęściej używanych technologii zapór ogniowych.

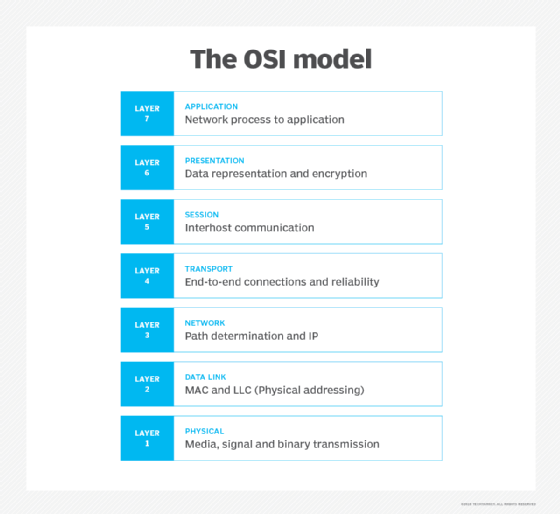

kontrola stanu działa przede wszystkim na warstwach transportowych i sieciowych modelu Open Systems Interconnection (OSI), w jaki sposób aplikacje komunikują się w sieci, chociaż może również badać ruch warstwy aplikacji, choćby w ograniczonym stopniu. Filtrowanie pakietów opiera się na informacji o stanie i kontekście, które zapora sieciowa wywodzi z pakietów sesji:

- Stan. Stan połączenia określony w pakietach sesji. Na przykład w TCP stan jest odzwierciedlany w określonych flagach, takich jak SYN, ACK i FIN. Zapora przechowuje informacje o stanie w tabeli i regularnie je aktualizuje.

- Informacje takie jak adresy i porty źródłowe i docelowe protokołu internetowego (IP), numery sekwencji i inne rodzaje metadanych. Zapora przechowuje również informacje kontekstowe i regularnie je aktualizuje.

śledząc zarówno informacje o stanie, jak i informacje kontekstowe, kontrola stanu może zapewnić większy stopień bezpieczeństwa niż w przypadku wcześniejszych podejść do ochrony zapory. Stanowa zapora sieciowa kontroluje ruch przychodzący na wielu warstwach stosu sieciowego, zapewniając jednocześnie bardziej szczegółową kontrolę nad sposobem filtrowania ruchu. Zapora może również porównywać pakiety przychodzące i wychodzące z przechowywanymi danymi sesji, aby ocenić próby komunikacji.

co to jest inspekcja stanowa i bezpaństwowa?

kontrola stanu w dużej mierze zastąpiła inspekcję bezstanową, starszą technologię, która sprawdza tylko nagłówki pakietów. Bezstanowa zapora sieciowa używa predefiniowanych reguł, aby określić, czy pakiet powinien być dozwolony, czy odrzucony. Opiera się tylko na najbardziej podstawowych informacjach, takich jak źródłowe i docelowe adresy IP oraz numery portów, i nigdy nie patrzy poza nagłówek pakietu, co ułatwia atakującym penetrację obwodu.

na przykład atakujący może przekazać złośliwe dane przez zaporę po prostu wskazując “odpowiedz” w nagłówku.

kontrola stanu może monitorować znacznie więcej informacji o pakietach sieciowych, dzięki czemu możliwe jest wykrywanie zagrożeń, których nie zauważy bezstanowa zapora sieciowa. Zapora stanowa zachowuje kontekst we wszystkich swoich bieżących sesjach, zamiast traktować każdy pakiet jako izolowany byt, jak to ma miejsce w przypadku zapory bezstanowej. Jednak zapora stanowa wymaga więcej zasobów przetwarzania i pamięci do utrzymania danych sesji i jest bardziej podatna na niektóre rodzaje ataków, w tym odmowę usługi.

w przypadku inspekcji bezstanowej operacje wyszukiwania mają znacznie mniejszy wpływ na zasoby procesora i pamięci, co skutkuje szybszą wydajnością, nawet jeśli ruch jest duży. Mimo to, bezstanowa zapora ogniowa jest bardziej zainteresowana klasyfikowaniem pakietów danych niż ich sprawdzaniem, traktując każdy pakiet w izolacji bez kontekstu sesji, który jest dostarczany z kontrolą stanu. Skutkuje to również zmniejszeniem możliwości filtrowania i większą podatnością na inne rodzaje ataków sieciowych.

jak działa kontrola stanu?

kontrola stanu monitoruje Pakiety komunikacyjne przez pewien okres czasu i bada zarówno pakiety przychodzące, jak i wychodzące. Zapora sieciowa śledzi Pakiety wychodzące, które żądają określonych typów pakietów przychodzących i umożliwia im przejście tylko wtedy, gdy stanowią właściwą odpowiedź.

zapora stanowa monitoruje wszystkie sesje i weryfikuje wszystkie pakiety, chociaż proces, którego używa, może się różnić w zależności od technologii zapory i używanego protokołu komunikacyjnego.

na przykład, gdy protokołem jest TCP, zapora przechwytuje informacje o stanie i kontekście pakietu i porównuje je z istniejącymi danymi sesji. Jeśli pasujący wpis już istnieje, pakiet może przejść przez zaporę sieciową. Jeśli nie zostanie znalezione dopasowanie, pakiet musi zostać poddany specyficznej kontroli zasad. W tym momencie, jeśli pakiet spełnia wymagania zasad, zapora sieciowa zakłada, że dotyczy nowego połączenia i przechowuje dane sesji w odpowiednich tabelach. Następnie pozwala na przekazanie pakietu. Jeśli pakiet nie spełnia wymagań zasad, jest odrzucany.

proces działa nieco inaczej dla UDP i podobnych protokołów. W przeciwieństwie do TCP, UDP jest protokołem bezpołączeniowym, więc firewall nie może polegać na typach flag państwowych właściwych TCP. Zamiast tego musi korzystać z informacji kontekstowych, takich jak adresy IP i numery portów, wraz z innymi typami danych. W efekcie zapora sieciowa przyjmuje pseudostanowe podejście do przybliżenia tego, co może osiągnąć dzięki TCP.

w zaporze, która korzysta ze stanu inspekcji, administrator sieci może ustawić parametry, aby spełnić określone potrzeby. Na przykład administrator może włączyć rejestrowanie, blokować określone typy ruchu IP lub ograniczać liczbę połączeń do lub z jednego komputera.

w typowej sieci porty są zamykane, chyba że przychodzące pakiety żądają połączenia do określonego portu, a następnie otwiera się tylko ten port. Ta praktyka zapobiega skanowaniu portów, znanej technice hakowania.

Leave a Reply