kryptografia

co to jest kryptografia?

kryptografia jest metodą ochrony informacji i komunikacji poprzez wykorzystanie Kodów, tak aby tylko ci, dla których informacje są przeznaczone, mogli je odczytać i przetworzyć.

w informatyce kryptografia odnosi się do bezpiecznych technik informacyjnych i komunikacyjnych wywodzących się z pojęć matematycznych i zestawu obliczeń opartych na regułach zwanych algorytmami, które przekształcają wiadomości w sposób trudny do rozszyfrowania. Te deterministyczne algorytmy są używane do generowania kluczy kryptograficznych, podpisywania cyfrowego, weryfikacji w celu ochrony prywatności danych, przeglądania stron internetowych w Internecie i poufnej komunikacji, takiej jak transakcje kartą kredytową i poczta e-mail.

techniki kryptograficzne

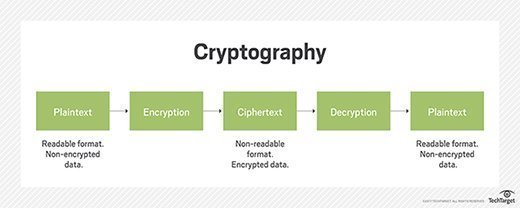

kryptografia jest ściśle związana z dyscyplinami kryptologii i kryptoanalizy. Obejmuje techniki takie jak mikrodoty, Łączenie słów z obrazami i inne sposoby ukrywania informacji podczas przechowywania lub przesyłania. Jednak w dzisiejszym świecie komputerowym kryptografia jest najczęściej kojarzona z szyfrowaniem tekstu jawnego (zwykłego tekstu, czasami określanego jako cleartext) do tekstu zaszyfrowanego (proces zwany szyfrowaniem), a następnie z powrotem (znany jako deszyfrowanie). Osoby, które praktykują tę dziedzinę, są znane jako kryptografowie.

współczesna kryptografia zajmuje się następującymi czterema celami:

- poufność. Informacje te nie mogą być zrozumiane przez nikogo, dla kogo były niezamierzone.

- Informacje nie mogą być zmieniane podczas przechowywania lub przesyłania między nadawcą a zamierzonym odbiorcą bez wykrycia zmiany.

- niekaralność. Twórca / nadawca informacji nie może na późniejszym etapie zaprzeczyć ich intencjom w tworzeniu lub przekazywaniu informacji.

- uwierzytelnianie. Nadawca i odbiorca mogą potwierdzić swoją tożsamość oraz pochodzenie / miejsce przeznaczenia informacji.

procedury i protokoły spełniające niektóre lub wszystkie powyższe kryteria są znane jako kryptosystemy. Często uważa się, że kryptosystemy odnoszą się tylko do procedur matematycznych i programów komputerowych; jednak obejmują one również regulację ludzkich zachowań, takich jak wybór trudnych do odgadnięcia haseł, wylogowanie nieużywanych systemów i nie omawianie poufnych procedur z osobami postronnymi.

algorytmy kryptograficzne

Systemy kryptograficzne wykorzystują zestaw procedur znanych jako algorytmy kryptograficzne lub szyfry do szyfrowania i deszyfrowania wiadomości w celu zabezpieczenia komunikacji między systemami komputerowymi, urządzeniami i aplikacjami.

pakiet szyfrów używa jednego algorytmu do szyfrowania, innego algorytmu do uwierzytelniania wiadomości i innego do wymiany kluczy. Proces ten, osadzony w protokołach i napisany w oprogramowaniu działającym na systemach operacyjnych (OSE) i sieciowych systemach komputerowych, obejmuje:

- generowanie kluczy publicznych i prywatnych w celu szyfrowania/deszyfrowania danych

- podpisywanie cyfrowe i weryfikacja w celu uwierzytelniania wiadomości

- Wymiana kluczy

rodzaje kryptografii

algorytmy szyfrowania pojedynczego lub symetrycznego tworzą stałą długość bitów znaną jako szyfr blokowy z tajnym kluczem, który twórca/nadawca używa do szyfrowania danych (szyfrowanie), a odbiorca do ich rozszyfrowania. Jednym z przykładów kryptografii klucza symetrycznego jest Advanced Encryption Standard (AES). AES jest specyfikacją ustanowioną w listopadzie 2001 roku przez National Institute of Standards and Technology (NIST) jako federalny Standard przetwarzania informacji (FIPS 197) w celu ochrony poufnych informacji. Standard jest nakazany przez rząd USA i szeroko stosowany w sektorze prywatnym.

w czerwcu 2003 r.AES został zatwierdzony przez rząd USA w zakresie informacji niejawnych. Jest to specyfikacja royalty-free zaimplementowana w oprogramowaniu i sprzęcie na całym świecie. AES jest następcą standardu szyfrowania danych (DES) i DES3. Używa dłuższych kluczy – 128-bit, 192-bit, 256-bit-aby zapobiec atakom siłowym i innym.

algorytmy szyfrowania klucza publicznego lub klucza asymetrycznego używają pary kluczy, klucza publicznego powiązanego z twórcą/nadawcą do szyfrowania wiadomości i klucza prywatnego, o którym wie tylko inicjator (chyba że zostanie ujawniony lub zdecyduje się go udostępnić) do odszyfrowania tych informacji.

przykłady kryptografii klucza publicznego obejmują:

- RSA, powszechnie stosowany w Internecie

- algorytm podpisu cyfrowego krzywej eliptycznej (ECDSA) używany przez Bitcoin

- algorytm podpisu cyfrowego (DSA) przyjęty jako federalny Standard przetwarzania informacji dla podpisów cyfrowych przez NIST w FIPS 186-4

- Diffie-Hellman key exchange

aby zachować integralność danych w kryptografii, funkcje skrótu, które zwracają deterministyczne dane wyjściowe z wartości wejściowej, są używane do mapowania danych do stałego rozmiaru danych. Typy kryptograficznych funkcji skrótu obejmują SHA-1 (Secure Hash Algorithm 1), SHA-2 i SHA-3.

kryptografia dotyczy

atakujący mogą ominąć kryptografię, włamać się do komputerów odpowiedzialnych za szyfrowanie i deszyfrowanie danych oraz wykorzystać słabe implementacje, takie jak użycie kluczy domyślnych. Jednak kryptografia utrudnia atakującym dostęp do wiadomości i danych chronionych algorytmami szyfrującymi.

rosnące obawy dotyczące mocy obliczeniowej komputerów kwantowych w celu złamania obecnych standardów szyfrowania kryptografii doprowadziły NIST do ogłoszenia w 2016 r.zaproszenia do zgłaszania prac wśród społeczności matematyczno-naukowej na nowe standardy kryptografii klucza publicznego.

w przeciwieństwie do dzisiejszych systemów komputerowych, obliczenia kwantowe wykorzystują bity kwantowe (kubity), które mogą reprezentować zarówno 0, jak i 1, a zatem wykonywać dwa obliczenia na raz. Podczas gdy wielkoskalowy komputer kwantowy może nie zostać zbudowany w następnej dekadzie, istniejąca infrastruktura wymaga standaryzacji publicznie znanych i zrozumiałych algorytmów, które oferują bezpieczne podejście, według NIST. Ostateczny termin nadsyłania zgłoszeń upłynął w listopadzie 2017 r., analiza wniosków ma potrwać od trzech do pięciu lat.

Historia kryptografii

słowo “kryptografia” pochodzi od greckiego kryptos, co oznacza ukryty.

prefiks “crypt-” oznacza “ukryty” lub “skarbiec”, a przyrostek “-graphy” oznacza “pisanie.”

pochodzenie kryptografii jest zwykle datowane na około 2000 r.p. n. e., z egipską praktyką hieroglifów. Składały się one ze złożonych piktogramów, których pełne znaczenie znane było tylko nielicznym elitom.

pierwszym znanym użyciem współczesnego szyfru był Juliusz Cezar (100 p. n. e.do 44 p. n. e.), który nie ufał swoim posłańcom, komunikując się ze swoimi gubernatorami i oficerami. Z tego powodu stworzył system, w którym każdy znak w jego przekazach został zastąpiony znakiem trzy pozycje przed nim w alfabecie Rzymskim.

w ostatnich czasach kryptografia stała się polem bitwy najlepszych matematyków i informatyków na świecie. Zdolność do bezpiecznego przechowywania i przesyłania poufnych informacji okazała się kluczowym czynnikiem sukcesu w wojnie i biznesie.

ponieważ rządy nie chcą, aby niektóre podmioty w ich krajach i poza nimi miały dostęp do sposobów odbierania i wysyłania ukrytych informacji, które mogą stanowić zagrożenie dla interesów narodowych, kryptografia była przedmiotem różnych ograniczeń w wielu krajach, począwszy od ograniczeń użycia i eksportu oprogramowania do publicznego rozpowszechniania pojęć matematycznych, które mogłyby być wykorzystane do rozwoju kryptosystemów.

jednak internet pozwolił na rozprzestrzenianie potężnych programów i, co ważniejsze, podstawowych technik kryptografii, tak że dzisiaj wiele najbardziej zaawansowanych kryptosystemów i idei jest teraz w domenie publicznej.

Leave a Reply