wojna cybernetyczna

czym jest wojna cybernetyczna?

wojna cybernetyczna jest zwykle definiowana jako atak cybernetyczny lub seria ataków wymierzonych w dany kraj. Może siać spustoszenie w infrastrukturze rządowej i cywilnej oraz zakłócać krytyczne systemy, powodując szkody dla państwa, a nawet straty w ludziach.

wśród ekspertów ds. cyberbezpieczeństwa toczy się jednak debata na temat tego, jaki rodzaj działalności stanowi cyberwojna. Departament Obrony Stanów Zjednoczonych (DoD) uznaje zagrożenie dla bezpieczeństwa narodowego wynikające z złośliwego korzystania z Internetu, ale nie zapewnia jaśniejszej definicji wojny cybernetycznej. Niektórzy uważają wojnę cybernetyczną za cyberatak, który może doprowadzić do śmierci.

cyberwojna zazwyczaj obejmuje państwo narodowe dokonujące cyberataków na inne, ale w niektórych przypadkach ataki są przeprowadzane przez organizacje terrorystyczne lub podmioty niepaństwowe dążące do dalszego celu wrogiego narodu. Istnieje kilka przykładów rzekomej wojny cybernetycznej w najnowszej historii, ale nie ma uniwersalnej, formalnej definicji tego, jak atak cybernetyczny może stanowić akt wojny.

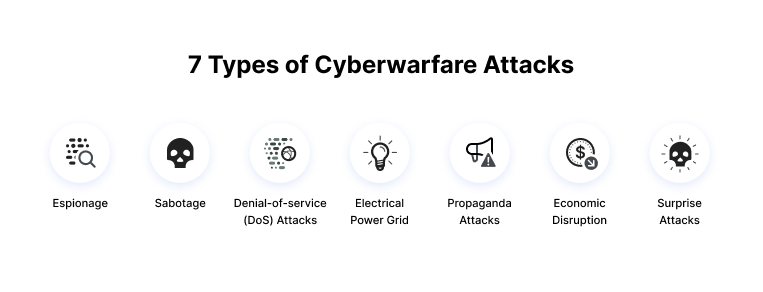

7 rodzajów ataków cybernetycznych

oto niektóre z głównych rodzajów ataków cybernetycznych.

szpiegostwo

odnosi się do monitorowania innych krajów w celu kradzieży tajemnic. W cyberwojnie może to obejmować użycie botnetów lub ataków typu spear phishing w celu skompromitowania wrażliwych systemów komputerowych przed usunięciem poufnych informacji.

Sabotaż

organizacje rządowe muszą określić poufne informacje i ryzyko, jeśli zostaną naruszone. Wrogie rządy lub terroryści mogą wykraść informacje, zniszczyć je lub wykorzystać wewnętrzne zagrożenia, takie jak niezadowoleni lub nieostrożni pracownicy lub pracownicy rządowi powiązani z atakującym krajem.

ataki typu Denial-of-service (DoS)

ataki typu DoS uniemożliwiają legalnym użytkownikom dostęp do witryny, zalewając ją fałszywymi żądaniami i zmuszając witrynę do obsługi tych żądań. Ten rodzaj ataku może być używany do zakłócania krytycznych operacji i systemów oraz blokowania dostępu do wrażliwych stron internetowych przez cywilów, wojskowych i pracowników ochrony lub jednostki badawcze.

sieć elektroenergetyczna

atakowanie sieci elektroenergetycznej umożliwia atakującym wyłączenie krytycznych systemów, zakłócenie infrastruktury i potencjalnie uszkodzenie ciała. Ataki na sieć energetyczną mogą również zakłócać komunikację i uniemożliwiać korzystanie z takich usług, jak wiadomości tekstowe i komunikacja.

ataki propagandowe

próby kontrolowania umysłów i myśli ludzi żyjących w kraju docelowym lub walczących o niego. Propaganda może być używana do ujawniania wstydliwych prawd, szerzenia kłamstw, aby ludzie stracili zaufanie do swojego kraju lub stali po stronie wrogów.

zakłócenia ekonomiczne

większość nowoczesnych systemów ekonomicznych działa przy użyciu komputerów. Atakujący mogą atakować sieci komputerowe instytucji gospodarczych, takich jak rynki akcji, systemy płatności i banki, aby ukraść pieniądze lub zablokować ludziom dostęp do potrzebnych im funduszy.

ataki z zaskoczenia

to cyber odpowiednik ataków takich jak Pearl Harbor i 9/11. Chodzi o przeprowadzenie zmasowanego ataku, którego wróg się nie spodziewa, umożliwiając atakującemu osłabienie obrony. Można to zrobić, aby przygotować grunt do fizycznego ataku w kontekście wojny hybrydowej.

przykłady operacji cyberwojny

oto kilka dobrze nagłośnionych przykładów cyberwojny w ostatnich czasach.

wirus Stuxnet

Stuxnet był robakiem, który zaatakował irański program nuklearny. Jest to jeden z najbardziej wyrafinowanych cyberataków w historii. Złośliwe oprogramowanie rozprzestrzenia się za pośrednictwem zainfekowanych urządzeń Universal Serial Bus oraz ukierunkowanych systemów akwizycji danych i kontroli Nadzorczej. Według większości doniesień atak poważnie uszkodził zdolność Iranu do produkcji broni jądrowej.

Sony Pictures Hack

atak na Sony Pictures nastąpił po premierze filmu “The Interview”, który przedstawiał negatywną postać Kim Dzong Una. Atak przypisywany jest hakerom rządowym Korei Północnej. FBI znalazło podobieństwa do wcześniejszych ataków złośliwego oprogramowania przez Koreańczyków, w tym kodu, algorytmów szyfrowania i mechanizmów usuwania danych.

Bronze Soldier

w 2007 roku Estonia przeniosła pomnik związany ze Związkiem Radzieckim, Bronze Soldier, z centrum stolicy Tallina na cmentarz wojskowy w pobliżu miasta. W kolejnych miesiącach Estonia doznała szeregu poważnych cyberataków. Estońskie strony internetowe rządu, Media i banki były przeciążone ruchem w masowych atakach typu DoS (denial of service) i w konsekwencji zostały wyłączone z sieci.

Fancy Bear

CrowdStrike twierdzi, że rosyjska zorganizowana grupa cyberprzestępczości Fancy Bear zaatakowała ukraińskie siły rakietowe i artylerię w latach 2014-2016. Złośliwe oprogramowanie zostało rozpowszechnione za pośrednictwem zainfekowanej aplikacji na Androida używanej przez jednostkę artylerii haubicy D-30 do zarządzania danymi celowania.

ukraińscy funkcjonariusze szeroko korzystali z aplikacji, która zawierała oprogramowanie szpiegujące X-Agent. Uważa się to za bardzo udany atak, w wyniku którego zniszczono ponad 80% Ukraińskich haubic D-30.

wrogowie Kataru

Elliott Broidy, Amerykański republikański fundraiser, pozwał rząd Kataru w 2018 roku, oskarżając go o kradzież i wyciek jego e-maili w celu zdyskredytowania go. Katarczycy uznali go za przeszkodę w polepszeniu swojej pozycji w Waszyngtonie.

zgodnie z pozwem, brat emira Kataru został oskarżony o zorganizowanie kampanii wojny cybernetycznej, wraz z innymi przywódcami Kataru. 1200 osób zostało zaatakowanych przez tych samych napastników, z których wielu było znanych jako “wrogowie Kataru”, w tym wyżsi urzędnicy z Egiptu, Arabii Saudyjskiej, Zjednoczonych Emiratów Arabskich i Bahrajnu.

jak walczyć z Cyber Warfare

status prawny tej nowej dziedziny jest nadal niejasny, ponieważ nie ma międzynarodowego prawa regulującego użycie cyber broni. Nie oznacza to jednak, że cyberwojna nie jest uregulowana przez prawo.

Cooperative Cyber Defense Center Of Excellence (CCDCoE) opublikował podręcznik Tallinna, podręcznik, który dotyczy rzadkich, ale poważnych zagrożeń cybernetycznych. Niniejszy podręcznik wyjaśnia, kiedy ataki cybernetyczne naruszają prawo międzynarodowe i w jaki sposób kraje mogą reagować na takie naruszenia.

przeprowadzanie oceny ryzyka za pomocą gier cybernetycznych

najlepszym sposobem oceny gotowości narodu do walki cybernetycznej jest przeprowadzenie ćwiczenia lub symulacji w prawdziwym życiu, znanej również jako gra cybernetyczna.

gra wojenna może sprawdzić, w jaki sposób rządy i prywatne organizacje reagują na scenariusz wojny cybernetycznej, ujawnić luki w obronie i poprawić współpracę między podmiotami. Co najważniejsze, gra wojenna może pomóc obrońcom nauczyć się działać szybko, aby chronić krytyczną infrastrukturę i ratować życie.

gry cybernetyczne mogą pomóc miastom, państwom lub krajom poprawić gotowość do walki cybernetycznej poprzez:

- testowanie różnych sytuacji-takich jak wykrywanie ataków na wczesnym etapie lub ograniczanie ryzyka po tym, jak infrastruktura krytyczna została już naruszona.

- testowanie nietypowych scenariuszy-ataki nigdy nie są przeprowadzane “według książki”. Tworząc drużynę red, która działa jako atakujący i próbuje znaleźć kreatywne sposoby na przełamanie systemu celu, obrońcy mogą nauczyć się łagodzić rzeczywiste zagrożenia.

- podział pracy i mechanizmy współpracy – cyberwojna wymaga współpracy wielu osób z różnych organizacji i jednostek rządowych. Cyberwojna gra może połączyć tych ludzi, którzy mogą się nie znać i pomóc im zdecydować, jak współpracować w przypadku kryzysu.

- poprawa polityki-rządy mogą ustanowić politykę walki cybernetycznej, ale muszą ją przetestować w praktyce. Cyberwojna gra może przetestować skuteczność polityk i zapewnić możliwość ich ulepszenia.

Znaczenie obrony warstwowej

pod presją wojny cybernetycznej rządy wielu krajów wydały operacyjną politykę bezpieczeństwa narodowego w celu ochrony swojej infrastruktury informatycznej. Zasady te zazwyczaj wykorzystują warstwowe podejście obronne, które obejmuje:

- zabezpieczanie ekosystemu cybernetycznego

- podnoszenie świadomości w zakresie cyberbezpieczeństwa

- promowanie otwartych standardów zwalczania zagrożeń cybernetycznych

- wdrażanie krajowych ram zapewniania bezpieczeństwa cybernetycznego

- Współpraca z organizacjami prywatnymi w celu poprawy ich możliwości w zakresie bezpieczeństwa cybernetycznego

zabezpieczanie sektora prywatnego

strategicznym czynnikiem w cyberwojnie jest odporność lokalnych firm na ataki cybernetyczne. Firmy muszą zaostrzyć środki bezpieczeństwa, aby zmniejszyć korzyści z ataku na państwo narodowe. Poniżej przedstawiono zestaw środków mających na celu zapewnienie cyberbezpieczeństwa korporacyjnego, które mogą promować bezpieczeństwo narodowe:

- twórz przeszkody w naruszeniu sieci

- użyj zapór aplikacji internetowych (WAF), aby szybko wykryć, zbadać i zablokować złośliwy ruch

- szybko reaguj na naruszenie i przywracaj operacje biznesowe

- ułatwiaj współpracę między sektorem publicznym i prywatnym

- użyj lokalnych hakerów jako źródła do ochrony przed zagranicznymi zagrożeniami cybernetycznymi

Imperva cyber warfare Protection

Imperva może pomóc organizacjom chronić się przed cyberwojną, wdrażając kompleksowe rozwiązanie w zakresie cyberbezpieczeństwa, w tym Bezpieczeństwo aplikacji i danych.

Imperva Application Security

Imperva zapewnia kompleksową ochronę aplikacji, interfejsów API i mikroserwisów:

Zapora aplikacji internetowych – Zapobiegaj atakom dzięki światowej klasy analizie ruchu internetowego do aplikacji.

Runtime Application Self-Protection (RASP) – wykrywanie i zapobieganie atakom w czasie rzeczywistym ze środowiska uruchomieniowego aplikacji wszędzie tam, gdzie są aplikacje. Powstrzymaj ataki zewnętrzne i zastrzyki i zmniejsz zaległości w lukach.

bezpieczeństwo API-zautomatyzowana Ochrona API zapewnia ochronę punktów końcowych API w momencie ich publikacji, chroniąc aplikacje Przed eksploatacją.

Zaawansowana ochrona botów-Zapobiegaj atakom logiki biznesowej ze wszystkich punktów dostępowych-stron internetowych – aplikacji mobilnych i interfejsów API. Zyskaj płynną widoczność i kontrolę nad ruchem botów, aby powstrzymać oszustwa online poprzez przejęcie konta lub konkurencyjne skrobanie cen.

Ochrona przed atakami DDoS – Blokuj ruch ataku na krawędzi, aby zapewnić ciągłość działania z gwarantowanym czasem pracy i bez wpływu na wydajność. Zabezpiecz swoje zasoby lokalne lub chmurowe-niezależnie od tego, czy korzystasz z AWS, Microsoft Azure czy Google Public Cloud.

Analiza ataków – zapewnia pełny wgląd dzięki uczeniu maszynowemu i wiedzy z zakresu domen w całym stosie zabezpieczeń aplikacji, aby ujawniać wzorce szumów i wykrywać ataki aplikacji, umożliwiając izolowanie i zapobieganie kampaniom ataków.

Ochrona po stronie klienta-zyskaj wgląd i kontrolę nad kodem JavaScript innych firm, aby zmniejszyć ryzyko oszustw w łańcuchu dostaw, zapobiec naruszeniom danych i atakom po stronie klienta.

Imperva Data Security

Imperva chroni wszystkie magazyny danych w chmurze, aby zapewnić zgodność i zachować elastyczność oraz korzyści finansowe wynikające z inwestycji w chmurę

bezpieczeństwo danych w chmurze-Uprość zabezpieczanie baz danych w chmurze, aby nadrobić zaległości i nadążyć za DevOps. Rozwiązanie Imperva umożliwia użytkownikom usług zarządzanych w chmurze szybkie uzyskanie wglądu i kontroli nad danymi w chmurze.

bezpieczeństwo baz danych-Imperva zapewnia analizę, ochronę i reagowanie w zasobach danych, lokalnie i w chmurze-zapewniając widoczność ryzyka, aby zapobiec naruszeniom danych i incydentom zgodności. Zintegruj się z dowolną bazą danych, aby uzyskać natychmiastowy wgląd, wdrożyć uniwersalne zasady i przyspieszyć czas na osiągnięcie wartości.

Analiza ryzyka danych – zautomatyzuj wykrywanie niezgodnych, ryzykownych lub złośliwych zachowań w zakresie dostępu do danych we wszystkich bazach danych w całym przedsiębiorstwie, aby przyspieszyć działania naprawcze.

Leave a Reply