zrozumienie protokołów zarządzania siecią

protokoły zarządzania siecią: przewodnik, aby je zrozumieć

zrozumienie protokołów zarządzania siecią może być żmudnym zadaniem.

łatwo jest przegapić termin techniczny, różne procedury, różne sposoby formatowania danych, Wiele opcji itp.

aby ułatwić to zadanie, proponujemy postępować zgodnie z tym prostym przewodnikiem.

protokoły Zarządzania Siecią to protokoły sieciowe

protokoły administracji siecią działają w dziedzinie sieci i dlatego są protokołami sieciowymi.

teraz ważne jest, aby odróżnić je od tych protokołów sieciowych, które umożliwiają przesyłanie danych między dwoma urządzeniami, takimi jak TCP, UDP, SMTP, CSMA / CD itp.

w sieci oba protokoły transmisji danych i protokoły administracyjne będą współistnieć, dzieląc zasoby, takie jak CPU i przepustowość łącza.

warto więc pamiętać, że protokoły zarządzania siecią wpływają również na ogólną wydajność platformy.

bądź JASNY o podejściu protokołu

łatwo zrozumieć, że im bardziej złożona i heterogeniczna Platforma, tym większe trudności znajdziemy w jej administracji.

administracja sieci zmierzyła się z tą złożonością z trzech stron:

- usterki: w tym obszarze chodzi o to, aby mieć procedury wykrywania usterek i schemat ich zgłaszania.

- : tutaj chodzi o to, aby uzyskać dane na temat zachowania platformy, które pozwalają nam wnioskować o jej wydajności.

- akcje: wiele protokołów zarządzania obejmuje możliwość wykonywania działań na zarządzanych elementach.

kiedy próbujemy zrozumieć protokół, ważne jest, aby zatrzymać się na chwilę i pomyśleć o tym, jaki kąt proponuje protokół lub z jakim kątem chcemy go użyć.

protokoły zarządzania siecią i ich architektura

wszystkie protokoły zarządzania proponują architekturę i procedury wyodrębniania, gromadzenia, przesyłania, przechowywania i raportowania informacji o zarządzaniu z zarządzanych elementów.

ważne jest zrozumienie architektury i procedur, jeśli chodzi o zrozumienie protokołu zarządzania, i niezbędne przy wdrażaniu rozwiązania opartego na tym protokole.

protokoły zarządzania siecią i organizacja danych

kolejnym fundamentalnym punktem jest sposób, w jaki protokoły administracji siecią formatują i zarządzają danymi zarządzania.

podstawą jest to, w jaki sposób definiują i identyfikują elementy, które mają być administrowane. Zawsze warto wspomnieć: jaki element mogę administrować za pomocą tego protokołu? Tylko sprzęt, czy dotyczy to również np. aplikacji?

następnie chodzi o określenie, jakie informacje mogę wyodrębnić z zarządzanych elementów i jakie akcje mogę wykonać, jeśli mogę wykonać jakiekolwiek.

jaki format jest używany do obsługi danych? I jak jest przechowywany, czy jest przechowywany.

wreszcie, jakie są opcje, aby uzyskać dostęp do tych informacji?

teraz, w dalszej części tego artykułu przejrzymy trzy najpopularniejsze protokoły administracyjne, starając się skoncentrować na wyżej wymienionych punktach: skupieniu, architekturze i organizacji danych.

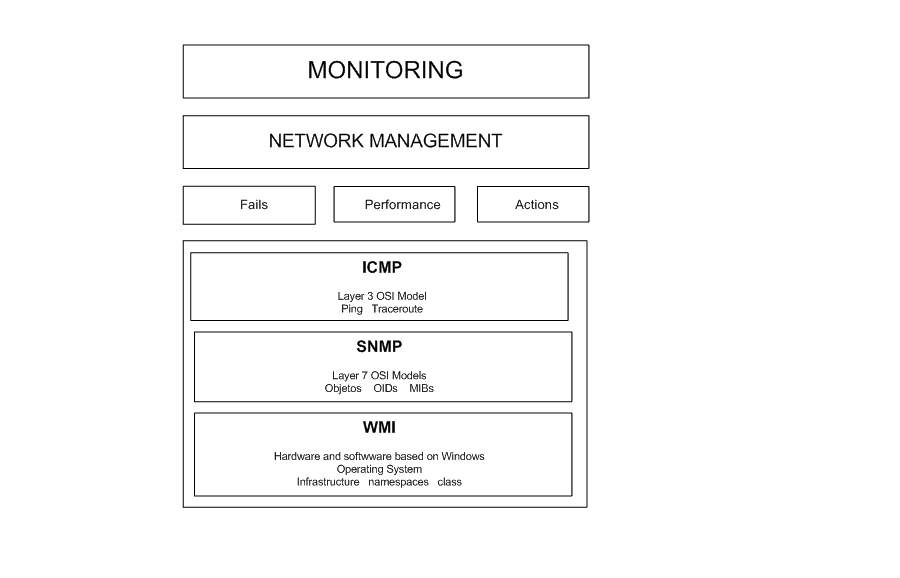

do tej recenzji weźmiemy następujący diagram jako przewodnik:

Diagram: administracja sieciami i ich protokołami.

ICMP

ICMP (Internet Control Message Protocol) to protokół warstwy sieciowej, który jest częścią grupy podprotokołów powiązanych z protokołem IP.

ICMP działa w dziedzinie walidacji błędów, a także umożliwia obliczanie pewnych wskaźników wydajności.

czytnik może przeczytać o szczegółowej specyfikacji protokołu w RFC792.

procedura proponowana przez ICMP opiera się na wykryciu stanu błędu i wysłaniu wiadomości o tym stanie.

tak więc kluczowym elementem są wiadomości rozważane przez ICMP, które są zwykle klasyfikowane w dwóch kategoriach:

- komunikaty o błędach: używane do zgłaszania błędu w transmisji pakietów.

- komunikaty sterujące: używane do raportowania stanu urządzeń.

Architektura, z którą działa ICMP jest bardzo elastyczna, ponieważ każde urządzenie w sieci może wysyłać, odbierać lub przetwarzać wiadomości ICMP.

w praktyce jest używany dla routerów i przełączników do raportowania do hosta, który pochodzi Pakiet, że pakiet nie może być dostarczony z powodu błędu sieciowego.

ponadto ICMP jest również używany do wykonywania obliczeń metryk dotyczących wydajności, takich jak między innymi poziomy opóźnienia, Czas odpowiedzi lub utrata pakietów.

SNMP

SNMP (Simple Network Management Protocol) to protokół warstwy aplikacji, który obejmuje obszary awarii, wydajności i działań.

SNMP oferuje schemat gromadzenia, organizowania i przekazywania informacji zarządczych między urządzeniami tworzącymi sieć.

ten schemat jest wspólny dla dużej liczby komponentów sprzętowych, obsługujących:

- różnorodność urządzeń: od urządzeń sieciowych, takich jak routery, przełączniki, zapory sieciowe lub punkty dostępowe, po urządzenia użytkowników końcowych, takie jak drukarki, skanery, stacje lub serwery.

- różnorodność znaków: większość marek, prezentując produkt, upewnij się, że ten produkt ma wsparcie dla SNMP.

czytelnik zainteresowany przeczytaniem formalnych specyfikacji SNMP powinien przejrzeć kilka dokumentów RFC, ale zalecamy rozpoczęcie od RFC 1157.

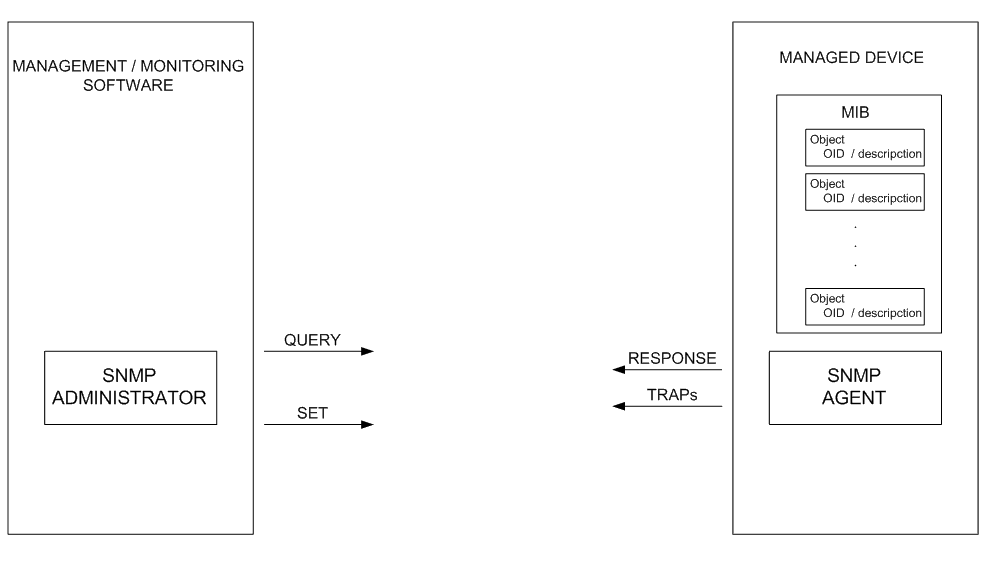

Architektura SNMP

Architektura SNMP opiera się na dwóch podstawowych komponentach: agenci SNMP i administratorzy SNMP. Na poniższym diagramie przedstawiamy podstawowy zarys tej architektury SNMP:

opis: Podstawowa Architektura SNMP

agenci SNMP to programy działające na zarządzanych elementach. Są one odpowiedzialne za zbieranie danych na urządzeniu. Następnie, gdy administratorzy SNMP zażądają takich danych poprzez zapytania, agent wyśle odpowiednie dane.

agenci SNMP mogą również wysyłać do Menedżera SNMP informacje, które nie odpowiadają zapytaniu, ale tej części zdarzenia, która występuje w urządzeniu i która wymaga powiadomienia. Następnie mówi się, że agent SNMP proaktywnie wysyła pułapkę powiadomień.

Administratorzy SNMP znajdują się jako część narzędzia do zarządzania lub monitorowania i są zaprojektowani do działania jako Konsole, w których wszystkie dane przechwytywane i wysyłane przez agentów SNMP są scentralizowane.

Organizacja danych w SNMP

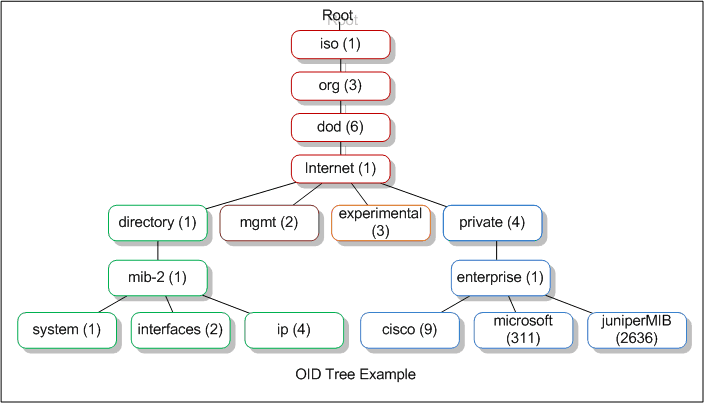

w SNMP elementami do zarządzania są tzw. obiekty.

OID (Object Identifier) to elementy, których używamy do jednoznacznej identyfikacji obiektów. Z pewnością widziałeś OID w formacie liczbowym, takim jak:

w rzeczywistości liczby te są wyodrębniane z systemu hierarchicznej organizacji, który zaczyna się od identyfikacji producenta urządzenia, a następnie identyfikacji urządzenia i wreszcie obiektu. Na poniższym obrazku widzimy przykład schematu:

opis: Architektura NetFlow

pobrana z: https://www.networkmanagementsoftware.com/snmp-tutorial-part-2-rounding-out-the-basics/

MIBs (Management Information Base) to formaty, które będą zgodne z danymi wysyłanymi przez agentów SNMP do menedżerów SNMP.

w praktyce mamy ogólny szablon z tym, czego potrzebujemy do zarządzania dowolnym urządzeniem, a następnie mamy zindywidualizowane MIB-y dla każdego urządzenia, z ich konkretnymi parametrami i wartościami, które te parametry mogą osiągnąć.

jeśli chcesz dowiedzieć się więcej o SNMP i monitorowaniu w oparciu o ten protokół, zapraszamy do przejrzenia na tym blogu artykułu napisanego przez Carlę Andrés na ten temat.

WMI

dzięki WMI (Windows Management Instrumentation) będziemy poruszać się we wszechświecie złożonym z urządzeń, które obsługują niektóre systemy operacyjne Windows i aplikacje zależne od tego systemu operacyjnego.

w rzeczywistości WMI proponuje model, dzięki któremu możemy reprezentować, uzyskiwać, przechowywać i udostępniać informacje o sprzęcie i oprogramowaniu opartym na systemie Windows, zarówno lokalnie, jak i zdalnie.

z drugiej strony, oprócz tego, co jest związane z informacjami zarządczymi, WMI pozwala również na wykonywanie określonych działań.

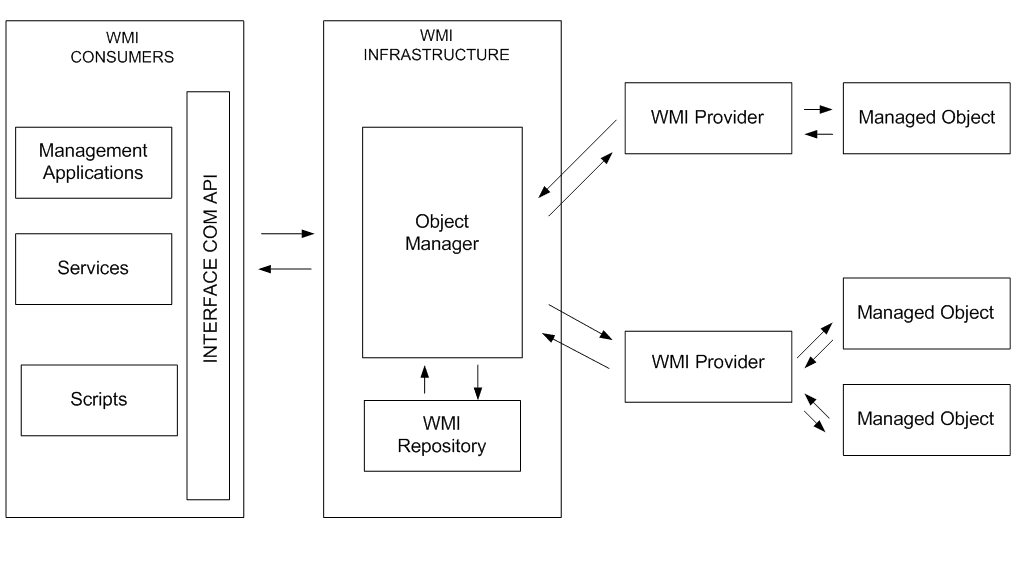

Architektura WMI

Architektura WMI składa się z trzech podstawowych jednostek. Spójrzmy na poniższy diagram:

opis: Architektura Podstawowa WMI

dostawcy WMI: dostawca jest elementem odpowiedzialnym za uzyskiwanie informacji zarządczych z jednego lub więcej obiektów.

Infrastruktura WMI działa jako pośrednik między dostawcami a narzędziami zarządzania. Do jego obowiązków należy::

- pozyskiwanie danych generowanych przez dostawców w zaplanowany sposób.

- utrzymanie repozytorium ze wszystkimi danymi uzyskanymi w zaplanowany sposób.

- aby dynamicznie znaleźć dane wymagane przez Narzędzia administracyjne, najpierw zostanie przeprowadzone wyszukiwanie w repozytorium, a jeśli żądane dane nie zostaną znalezione, zostanie przeprowadzone wyszukiwanie wśród odpowiednich dostawców.

aplikacje administracyjne odpowiadają aplikacjom, usługom lub skryptom, które używają i przetwarzają informacje o zarządzanych obiektach.

WMI udaje się zaoferować jednolity interfejs, za pomocą którego można uzyskać aplikacje, usługi i skrypty żądające danych i wykonujące działania zaproponowane przez dostawców WMI na administrowanych obiektach.

Organizacja danych w WMI

WMI opiera się na CIM (Common Information Model), który jest modelem wykorzystującym techniki obiektowe do opisywania różnych części firmy.

jest to szeroko stosowany model w produktach Microsoft; w rzeczywistości, na przykład, gdy zainstalowany jest pakiet Microsoft Office lub serwer Exchange, automatycznie instalowane jest rozszerzenie modelu odpowiadającego produktowi.

tylko to rozszerzenie, które jest dostarczane z każdym produktem, jest znane jako klasa WMI. Klasa opisuje obiekt do zarządzania i wszystko, co można z nim zrobić.

ten opis zaczyna się od atrybutów, które klasa obsługuje, takich jak:

- właściwości, które odnoszą się do właściwości własnych obiektów, takich jak na przykład ich nazwa.

- metody, które odnoszą się do akcji, które mogą być wykonane na obiekcie, takie jak trzymanie w przypadku obiektu, który jest usługą.

- skojarzenia, które odnoszą się do możliwych skojarzeń między obiektami.

teraz, gdy dostawcy WMI używają klas obiektów do zbierania informacji zarządczych i te informacje przechodzą do infrastruktury WMI, konieczne jest zorganizowanie ich w jakiś sposób.

ta organizacja jest osiągana za pomocą logicznych kontenerów zwanych przestrzeniami nazw, które są zdefiniowane przez obszar administracyjny i zawierają dane pochodzące z powiązanych obiektów.

Przestrzenie nazw są zdefiniowane w hierarchicznym schemacie przypominającym schemat, po którym następują foldery na dysku. Tak więc, przestrzeń nazw root jest szczytem tego hierarchicznego schematu, a root / CIMv2 jest domyślną przestrzenią nazw.

jedną analogią używaną przez wielu autorów do wyjaśnienia organizacji danych w WMI jest porównanie WMI z bazami danych.

wiemy więc, że klasy odpowiadają tabelom, przestrzenie nazw bazom danych, a Infrastruktura WMI obsłudze bazy danych.

więc to jest przegląd protokołów administracji sieciowej. Na koniec musimy zaznaczyć, że wszystkie narzędzia monitorujące wykorzystują co najmniej jeden protokół administracyjny sieci, aby osiągnąć swoje cele.

Pandora FMS współpracuje z tymi trzema protokołami, oferując szerokie i elastyczne narzędzie do monitorowania ogólnego przeznaczenia.

jeśli nadal nie znasz wielu zalet, które Pandora FMS może zaoferować Twojej organizacji i ma ponad 100 urządzeń do monitorowania, porozmawiaj z zespołem sprzedaży Pandora FMS, aby uzyskać bezpłatną wersję próbną najbardziej elastycznego oprogramowania monitorującego na rynku: https://pandorafms.com/free-demo/

Pamiętaj również, że jeśli twoje potrzeby monitorowania są bardziej ograniczone, masz do dyspozycji OpenSource ‘ ową wersję Pandora FMS. Więcej informacji znajdziesz tutaj: https://pandorafms.org/

nie wahaj się wysłać swoich pytań. Nasz zespół Pandora FMS z przyjemnością Ci pomoże!

zespół autorów Pandora FMS składa się z zestawu pisarzy i specjalistów IT z jednym wspólnym: pasją monitorowanie systemów komputerowych.

Pandora FMS’s editorial team is made up of a group of writers and IT professionals with one thing in common: their passion for computer system monitoring.

Leave a Reply