Protocolo de Autenticación Extensible (EAP)

¿Qué es el Protocolo de Autenticación Extensible?

El Protocolo de Autenticación Extensible (EAP) es un protocolo para redes inalámbricas que expande los métodos de autenticación utilizados por el Protocolo Punto a Punto (PPP), un protocolo que se usa a menudo cuando se conecta un ordenador a Internet. EAP se utiliza en redes cifradas para proporcionar una forma segura de enviar información de identificación para proporcionar autenticación de red. Admite varios métodos de autenticación, incluidas tarjetas token, tarjetas inteligentes, certificados, contraseñas de un solo uso y cifrado de clave pública.

Los métodos EAP protegen un portal específico para que solo los usuarios con una clave o contraseña de autenticación puedan obtener acceso a la red. Estos métodos limitan el número de usuarios y ayudan a evitar la congestión de la red, lo que hace que las redes sean más rápidas y seguras. Las organizaciones pueden utilizar los métodos EAP para adaptarse a las necesidades de privacidad específicas y a las directrices de la empresa.

La extensibilidad es un rasgo clave del marco de EAP. Algunas de las principales características del protocolo son las siguientes::

- Proporciona el marco en el que funcionan los diversos métodos de autenticación.

- Se adapta a las necesidades de seguridad futuras.

- Se puede mantener simple si eso es lo que se quiere.

¿Cómo funciona la PAE?

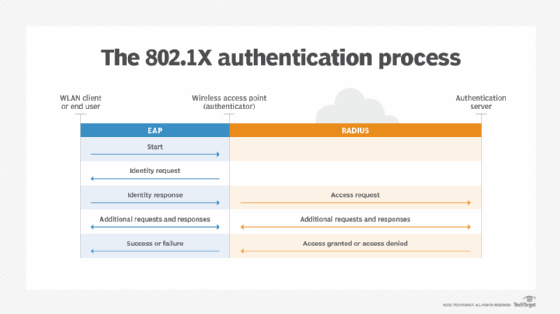

EAP utiliza el estándar 802.1 x como mecanismo de autenticación a través de una red de área local o una LAN inalámbrica (WLAN). Hay tres componentes principales de la autenticación 802.1 X:

- el dispositivo inalámbrico del usuario;

- el punto de acceso inalámbrico (AP) o el autenticador; y

- la base de datos de autenticación o el servidor de autenticación.

La organización o el usuario deben elegir qué tipo de EAP usar en función de sus requisitos. EAP transfiere información de autenticación entre el usuario y la base de datos o servidor del autenticador.

El proceso del PAE funciona de la siguiente manera:

- Un usuario solicita la conexión a una red inalámbrica a través de un AP, una estación que transmite y recibe datos, a veces conocida como transceptor.

- El punto de acceso solicita datos de identificación del usuario y transmite esos datos a un servidor de autenticación.

- El servidor de autenticación solicita al AP una prueba de la validez de la información de identificación.

- El punto de acceso obtiene la verificación del usuario y la envía de vuelta al servidor de autenticación.

- El usuario está conectado a la red según lo solicitado.

Dependiendo del tipo de PAE utilizado, el proceso puede variar. A continuación se muestra una descripción general de los métodos de PAE más comunes.

Túnel métodos EAP

Hay más de 40 métodos EAP, incluyendo varios de los más comúnmente utilizados que son a menudo llamados métodos internos o de túnel métodos EAP. Estos incluyen los siguientes.

EAP-TLS (Seguridad de la capa de transporte)

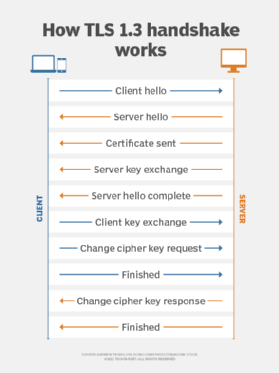

EAP-TLS proporciona autenticación mutua basada en certificados de la red y el cliente. Tanto el cliente como el servidor deben tener certificados para realizar esta autenticación. EAP-TLS genera aleatoriamente claves de privacidad equivalente cableada (WEP) basadas en sesión y basadas en el usuario. Estas claves aseguran las comunicaciones entre el punto de acceso y el cliente WLAN.

Una desventaja de EAP-TLS es que el servidor y el cliente deben administrar los certificados. Esto puede ser un desafío para las organizaciones con una amplia WLAN.

EAP-TTLS (TLS en túnel)

Al igual que EAP-TLS, EAP-TTLS ofrece un método de seguridad extendido con autenticación mutua basada en certificados. Sin embargo, en lugar de que tanto el cliente como el servidor requieran un certificado, solo lo hace el lado del servidor. EAP-TTLS permite a las WLAN reutilizar de forma segura bases de datos de autenticación de usuarios heredadas, como Active Directory.

LEAP (EAP ligero)

Cisco creó este tipo de autenticación EAP propietario para la autenticación mutua de clientes y servidores en sus WLAN. El servidor LEAP envía al cliente un desafío aleatorio y el cliente devuelve una contraseña con hash. Una vez autenticado, el cliente le pide al servidor una contraseña, y a continuación se realiza un intercambio de claves.

PEAP (EAP protegido)

PEAP se creó como una versión más segura de LEAP. Al igual que EAP-TTLS, PEAP autentica clientes mediante certificados del lado del servidor. Crea un túnel TLS desde el servidor al cliente para que el cliente pueda autenticarse a través de ese túnel cifrado. A diferencia de EAP-TTLS, con PEAP, el cliente debe usar un tipo de EAP diferente.

EAP-FAST (Autenticación flexible a través de Túnel seguro)

Cisco creó EAP-FAST para reemplazar a LEAP. EAP-FAST utiliza un túnel para proporcionar autenticación mutua como PEAP y EAP-TTLS. EAP-FAST no tiene el servidor autenticado con un certificado digital. En su lugar, utiliza una Credencial de acceso protegido, que crea un intercambio de aprovisionamiento de una sola vez con un secreto compartido o clave PAC. La clave PAC se encarga de la autenticación.

EAP-SIM (Módulo de Identidad de Suscriptor)

Este tipo de autenticación se basa en la tarjeta SIM del Sistema Global de comunicación Móvil (GSM) utilizada en los teléfonos móviles. Utiliza una clave WEP por sesión para cifrar los datos. Este método de autenticación requiere que el cliente introduzca un código de verificación para permitir la comunicación con la SIM. EAP-SIM 802.1X las solicitudes pasan a través de la puerta de enlace móvil de un operador a un servidor de autenticación GSM. Se utiliza para autenticar dispositivos que circulan entre puntos de acceso 802.11 comerciales y redes GSM.

EAP-MD5 (Resumen de mensajes 5)

EAP-MD5 ofrece un nivel básico de soporte y no se recomienda al implementar una WLAN. Es más fácil para los actores de amenazas determinar la contraseña del usuario o cliente con este método. También solo proporciona autenticación unidireccional en lugar de autenticación mutua, y no hay forma de desarrollar claves WEP por sesión u ofrecer una rotación y distribución continuas de claves WEP. El mantenimiento manual de las llaves WEP puede plantear desafíos.

The takeaway

La seguridad es un aspecto crítico de la arquitectura de red pública. Esto es más importante que nunca, dado lo rápido que está cambiando la tecnología de telecomunicaciones y el desarrollo de 5G. Las características de seguridad en 5G incluyen soporte nativo de EAP. La autenticación en redes 5G es independiente del acceso, por lo que se utilizan los mismos métodos para el Proyecto de Asociación de 3a generación y las redes de acceso que no son 3GPP.

Descubra cómo se creó la especificación 3GPP para la seguridad 5G.

Leave a Reply