criptografia

o Que é criptografia?

a criptografia é um método de proteção de informações e comunicações por meio do uso de códigos, para que apenas aqueles a quem a informação se destina possam lê-la e processá-la.Na ciência da computação, criptografia refere-se a técnicas seguras de informação e comunicação derivadas de conceitos matemáticos e um conjunto de cálculos baseados em regras chamados algoritmos, para transformar mensagens de maneiras difíceis de decifrar. Esses algoritmos determinísticos são usados para geração de chaves criptográficas, assinatura digital, verificação para proteger a privacidade dos dados, navegação na web na internet e comunicações confidenciais, como transações com cartão de crédito e E-mail.

técnicas de criptografia

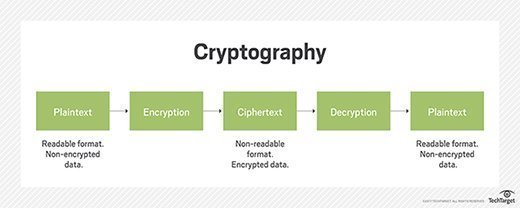

a criptografia está intimamente relacionada às disciplinas de criptologia e criptoanálise. Inclui técnicas como microdots, mesclando palavras com imagens e outras maneiras de ocultar informações em armazenamento ou trânsito. No entanto, no mundo centrado no computador de hoje, a criptografia é mais frequentemente associada a embaralhar texto simples (texto comum, às vezes referido como texto livre) em texto cifrado (um processo chamado criptografia) e, em seguida, novamente (conhecido como descriptografia). Indivíduos que praticam este campo são conhecidos como criptógrafos.

a criptografia moderna se preocupa com os quatro objetivos a seguir:

- confidencialidade. A informação não pode ser entendida por ninguém para quem não foi intencional.

- integridade.As informações não podem ser alteradas no armazenamento ou trânsito entre o remetente e o destinatário pretendido sem que a alteração seja detectada.

- não repúdio. O criador / remetente da informação não pode negar em um estágio posterior suas intenções na criação ou transmissão da informação.

- autenticação. O remetente e o destinatário podem confirmar a identidade um do outro e a origem/destino das informações.

procedimentos e protocolos que atendem a alguns ou todos os critérios acima são conhecidos como criptosistemas. Acredita-se que os criptosistemas se refiram apenas a procedimentos matemáticos e programas de computador; no entanto, eles também incluem a regulação do comportamento humano, como escolher senhas difíceis de adivinhar, fazer logoff de sistemas não utilizados e não discutir procedimentos confidenciais com estranhos.

algoritmos Criptográficos

Criptosistemas usar um conjunto de procedimentos conhecidos como algoritmos de criptografia, ou cifras, para criptografar e descriptografar mensagens para proteger as comunicações entre sistemas de computador, dispositivos e aplicações.

um conjunto de cifras usa um algoritmo para criptografia, outro algoritmo para autenticação de mensagens e outro para troca de chaves. Este processo, incorporado em protocolos e escrito em software que é executado em sistemas operacionais (sistemas operacionais) e sistemas de computador em rede, envolve:

- chave pública e privada de geração de dados para criptografia/descriptografia

- assinatura digital e de verificação de autenticação de mensagem

- troca de chaves

Tipos de criptografia

Único-chave ou criptografia de chave simétrica algoritmos de criar um comprimento fixo de bits conhecido como um bloco cifrado com uma chave secreta que o criador/remetente usa para se cifran de dados (criptografia) e o receptor usa para decifrá-lo. Um exemplo de criptografia de chave simétrica é o Advanced Encryption Standard (AES). AES é uma especificação estabelecida em novembro de 2001 pelo Instituto Nacional de padrões e Tecnologia (NIST) como um padrão Federal de processamento de informações (FIPS 197) para proteger informações confidenciais. O padrão é exigido pelo governo dos EUA e amplamente utilizado no setor privado.

em junho de 2003, a AES foi aprovada pelo governo dos EUA para informações classificadas. É uma especificação livre de royalties implementada em software e hardware em todo o mundo. AES é o sucessor do padrão de criptografia de dados (DES) e DES3. Ele usa comprimentos de chave mais longos-128 bits, 192 bits, 256 bits-para evitar Força bruta e outros ataques.

algoritmos de criptografia de chave pública ou chave assimétrica usam um par de chaves, uma chave pública associada ao criador/remetente para criptografar mensagens e uma chave privada que apenas o originador conhece (a menos que seja exposto ou decida compartilhá-lo) para descriptografar essas informações.

exemplos de criptografia de chave pública incluem:

- RSA, amplamente utilizado na internet

- Elliptic Curve Digital Signature Algorithm (algoritmo ECDSA) utilizado pelo Bitcoin

- Algoritmo de Assinatura Digital (DSA), adoptado como um Processamento de Informações Federais Padrão para assinaturas digitais pelo NIST em FIPS 186-4

- Diffie-Hellman key exchange

Para manter a integridade dos dados em criptografia, hash funções que retornam um determinista de saída a partir de um valor de entrada, são utilizados para mapear dados de um determinado tamanho de dados. Os tipos de funções de hash criptográficas incluem SHA-1 (Secure Hash Algorithm 1), SHA-2 e SHA-3.

a criptografia diz respeito a

os invasores podem ignorar a criptografia, invadir computadores responsáveis pela criptografia e descriptografia de dados e explorar implementações fracas, como o uso de chaves padrão. No entanto, a criptografia torna mais difícil para os invasores acessar mensagens e dados protegidos por algoritmos de criptografia.Preocupações crescentes sobre o poder de processamento da computação quântica para quebrar os padrões atuais de criptografia de criptografia levaram o NIST a fazer uma chamada para trabalhos entre a comunidade matemática e científica em 2016 para novos padrões de criptografia de chave pública.Ao contrário dos sistemas de computadores atuais, a computação quântica usa bits quânticos (qubits) que podem representar 0s e 1s e, portanto, realizar dois cálculos ao mesmo tempo. Embora um computador quântico em grande escala possa não ser construído na próxima década, A infraestrutura existente requer padronização de algoritmos conhecidos e compreendidos publicamente que oferecem uma abordagem segura, de acordo com o NIST. O prazo para inscrições foi em novembro de 2017, a análise das propostas deverá levar de três a cinco anos.

história da criptografia

a palavra “criptografia” é derivada do grego kryptos, que significa oculto.

o prefixo “crypt -” significa “oculto” ou “vault”, e o sufixo”- graphy “significa” escrita.”

a origem da criptografia é geralmente datada de cerca de 2000 aC, com a prática Egípcia de hieróglifos. Estes consistiam em pictogramas complexos, cujo significado completo era conhecido apenas por alguns poucos de elite.O primeiro uso conhecido de uma cifra moderna foi por Júlio César (100 aC a 44 aC), que não confiava em seus mensageiros ao se comunicar com seus governadores e oficiais. Por esse motivo, ele criou um sistema no qual cada caractere em suas mensagens foi substituído por um caractere três posições à frente dele no alfabeto romano.Nos últimos tempos, a criptografia se transformou em um campo de batalha de alguns dos melhores matemáticos e cientistas da computação do mundo. A capacidade de armazenar e transferir informações confidenciais com segurança provou ser um fator crítico no sucesso na guerra e nos negócios.

Porque os governos não querem certas entidades dentro e fora de seus países para ter acesso a formas de receber e enviar informações ocultas que podem ser uma ameaça aos interesses nacionais, a criptografia tem sido sujeita a várias restrições em muitos países, que vão desde limitações de uso e exportação de software para a disseminação de conceitos matemáticos que poderiam ser usadas para desenvolver criptosistemas.No entanto, a internet permitiu a disseminação de programas poderosos e, mais importante, as técnicas subjacentes de criptografia, de modo que hoje muitos dos criptosistemas e ideias mais avançados estão agora em Domínio público.

Leave a Reply