Extensible Authentication Protocol(EAP)

o que é o Extensible Authentication Protocol?

o Extensible Authentication Protocol (EAP) é um protocolo para redes sem fio que expande os métodos de autenticação usados pelo Point-to-Point Protocol (PPP), um protocolo frequentemente usado ao conectar um computador à internet. O EAP é usado em redes criptografadas para fornecer uma maneira segura de enviar informações de identificação para fornecer autenticação de rede. Ele suporta vários métodos de autenticação, incluindo como cartões simbólicos, cartões inteligentes, certificados, senhas únicas e criptografia de chave pública.

os métodos EAP protegem um portal específico para que apenas usuários com uma chave de autenticação ou senha possam obter acesso à rede. Esses métodos limitam o número de usuários e ajudam a evitar o congestionamento da rede, tornando as redes mais rápidas e seguras. As organizações podem usar métodos EAP para se adaptar a necessidades específicas de Privacidade e diretrizes da empresa.

a extensibilidade é um traço chave da estrutura EAP. Algumas características principais do protocolo incluem o seguinte:

- Ele fornece a estrutura dentro da qual os vários métodos de autenticação de trabalho.

- Adapta-se às necessidades futuras de segurança.

- pode ser mantido simples se for isso que é desejado.

como funciona o EAP?

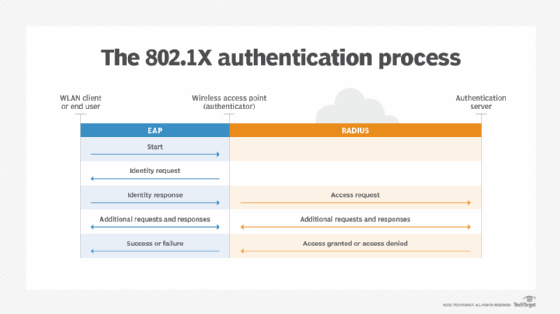

o EAP usa o padrão 802.1 x como seu mecanismo de autenticação em uma rede local ou em uma LAN sem fio (WLAN). Existem três componentes principais da autenticação 802.1 x:

- o dispositivo sem fio do Usuário;

- o ponto de acesso sem fio (AP) ou autenticador; e

- o banco de dados de autenticação ou o servidor de autenticação.

a organização ou Usuário deve escolher que tipo de EAP usar com base em seus requisitos. O EAP transfere informações de autenticação entre o Usuário e o banco de dados ou servidor do autenticador.

o processo EAP funciona da seguinte forma:

- um usuário solicita conexão a uma rede sem fio por meio de um AP-uma estação que transmite e recebe dados, às vezes conhecida como transceptor.

- o AP solicita dados de identificação do Usuário e transmite esses dados para um servidor de autenticação.

- o servidor de autenticação solicita ao AP prova da validade das informações de identificação.

- o AP obtém a verificação do Usuário e a envia de volta ao servidor de autenticação.

- o usuário está conectado à rede conforme solicitado.

dependendo do tipo de PAE utilizado, o processo pode variar. Abaixo está uma visão geral dos métodos EAP mais comuns.

métodos EAP Tunelados

existem mais de 40 métodos EAP, incluindo vários métodos comumente usados que são frequentemente chamados de métodos internos ou métodos EAP tunelados. Estes incluem o seguinte.

EAP-TLS (Transport Layer Security)

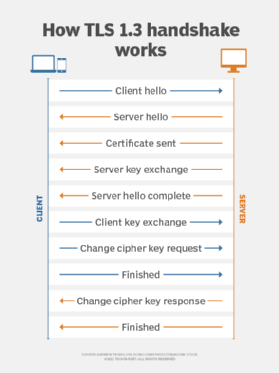

EAP-TLS fornece autenticação mútua baseada em certificado da rede e do cliente. Tanto o cliente quanto o servidor devem ter certificados para executar essa autenticação. EAP-TLS gera aleatoriamente baseado em sessão, baseado no usuário Wired Equivalent Privacy (WEP) chaves. Essas chaves protegem as comunicações entre o AP e o cliente WLAN.

uma desvantagem do EAP-TLS é que o servidor e o lado do cliente devem gerenciar os certificados. Isso pode ser um desafio para organizações com uma extensa WLAN.

EAP-TTLS (Tunneled TLS)

como EAP-TLS, EAP-TTLS oferece um método de segurança estendida com autenticação mútua baseada em certificado. No entanto, em vez de o cliente e o servidor exigirem um certificado, apenas o lado do servidor o faz. O EAP-TTLS permite que as WLANs reutilizem com segurança bancos de dados de autenticação de usuário legados, como o Active Directory.

LEAP (EAP leve)

a Cisco criou este tipo de autenticação EAP proprietário para autenticação mútua de cliente e servidor em suas WLANs. O servidor LEAP envia ao cliente um desafio Aleatório e o cliente retorna uma senha com hash. Uma vez autenticado, o cliente pede ao servidor uma senha, e uma troca de chaves segue.

PEAP (EAP protegido)

PEAP foi criado como uma versão mais segura do LEAP. Como o EAP-TTLS, o PEAP autentica clientes usando certificados do lado do servidor. Ele cria um túnel TLS do servidor para o cliente para que o cliente possa ser autenticado por meio desse túnel criptografado. Ao contrário do EAP-TTLS, com o PEAP, o cliente deve usar um tipo EAP diferente.

EAP-FAST (autenticação flexível via tunelamento seguro)

a Cisco criou o EAP-FAST para substituir o LEAP. EAP-FAST usa um túnel para fornecer autenticação mútua como PEAP e EAP-TTLS. EAP-FAST não tem o servidor autenticar – se com um certificado digital. Em vez disso, ele usa uma credencial de acesso protegido, que cria uma troca de provisionamento única com um segredo compartilhado ou chave PAC. A chave PAC lida com a autenticação.

EAP-SIM (Módulo de identidade do Assinante)

este tipo de autenticação é baseado no sistema Global de comunicação móvel (GSM) cartão SIM usado em celulares. Ele usa uma chave WEP por sessão para criptografar os dados. Este método de autenticação requer que o cliente insira um código de verificação para permitir a comunicação com o SIM. EAP-SIM 802.As solicitações 1X passam pelo gateway de roaming de uma operadora para um servidor de autenticação GSM. Ele é usado para autenticar dispositivos que vagam entre hotspots comerciais 802.11 e redes GSM.

EAP-MD5 (Message Digest 5)

EAP-MD5 oferece um nível básico de suporte e não é recomendado ao implementar uma WLAN. É mais fácil para os agentes de ameaças determinar a senha do usuário ou do cliente com esse método. Ele também fornece apenas autenticação unidirecional em vez de autenticação mútua, e não há como desenvolver chaves WEP por sessão ou oferecer uma rotação contínua e distribuição de chaves WEP. A manutenção manual das chaves WEP pode representar desafios.

o takeaway

a segurança é um aspecto crítico da arquitetura de rede pública. Isso é mais importante do que nunca, dada a rapidez com que a tecnologia de telecomunicações está mudando e o desenvolvimento do 5g. os recursos de segurança no 5G incluem suporte nativo do EAP. A autenticação em redes 5G é independente de acesso, portanto, os mesmos métodos são usados para o projeto de Parceria de 3ª geração e redes de acesso não-3GPP.

descubra como a especificação 3GPP foi criada para a segurança 5G.

Leave a Reply