guerra cibernética

o que é guerra cibernética?A guerra cibernética é geralmente definida como um ataque cibernético ou uma série de ataques que visam um país. Tem o potencial de causar estragos na infraestrutura governamental e civil e interromper sistemas críticos, resultando em danos ao estado e até perda de vidas.

há, no entanto, um debate entre especialistas em segurança cibernética sobre que tipo de atividade constitui guerra cibernética. O Departamento de defesa dos EUA (DoD) reconhece a ameaça à segurança nacional representada pelo uso malicioso da Internet, mas não fornece uma definição mais clara de guerra cibernética. Alguns consideram a guerra cibernética um ataque cibernético que pode resultar em morte.A guerra cibernética normalmente envolve um Estado-nação perpetrando ataques cibernéticos em outro, mas em alguns casos, os ataques são realizados por organizações terroristas ou atores não estatais que buscam promover o objetivo de uma nação hostil. Existem vários exemplos de suposta guerra cibernética na história recente, mas não há uma definição universal, formal, de como um ataque cibernético pode constituir um ato de guerra.

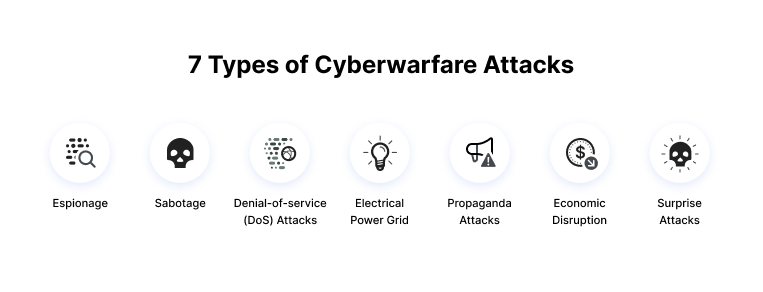

7 tipos de ataques de guerra cibernética

Aqui estão alguns dos principais tipos de ataques de guerra cibernética.

Espionagem

refere-se ao monitoramento de outros países para roubar segredos. Na guerra cibernética, isso pode envolver o uso de botnets ou ataques de spear phishing para comprometer sistemas de computador sensíveis antes de exfiltrar informações confidenciais.

sabotagem

as organizações governamentais devem determinar informações confidenciais e os riscos se estiverem comprometidos. Governos hostis ou terroristas podem roubar informações, destruí-las ou alavancar ameaças internas, como funcionários insatisfeitos ou descuidados, ou funcionários do governo com afiliação ao país atacante.

ataques de negação de serviço (DoS)

os ataques dos impedem que usuários legítimos acessem um site inundando-o com solicitações falsas e forçando o site a lidar com essas solicitações. Esse tipo de ataque pode ser usado para interromper operações e sistemas críticos e bloquear o acesso a sites confidenciais por civis, militares e pessoal de segurança ou órgãos de pesquisa.

rede elétrica

atacar a rede elétrica permite que os invasores desativem sistemas críticos, interrompam a infraestrutura e potencialmente resultem em danos corporais. Os ataques à rede elétrica também podem interromper as comunicações e tornar inutilizáveis serviços como mensagens de texto e comunicações.

ataques de Propaganda

tentativas de controlar as mentes e pensamentos das pessoas que vivem ou lutam por um país-alvo. A Propaganda pode ser usada para expor verdades embaraçosas, espalhar mentiras para fazer as pessoas perderem a confiança em seu país ou ficarem do lado de seus inimigos.

disrupção econômica

a maioria dos sistemas econômicos modernos opera usando computadores. Os atacantes podem atacar redes de computadores de estabelecimentos econômicos, como mercados de ações, sistemas de pagamento e Bancos, para roubar dinheiro ou impedir que as pessoas acessem os fundos de que precisam.

ataques surpresa

estes são o equivalente cibernético de ataques como Pearl Harbor e 9/11. O objetivo é realizar um ataque massivo que o inimigo não espera, permitindo que o atacante enfraqueça suas defesas. Isso pode ser feito para preparar o terreno para um ataque físico no contexto da guerra híbrida.

exemplos de operações de guerra cibernética

Aqui estão vários exemplos bem divulgados de guerra cibernética nos últimos tempos.

Stuxnet Virus

Stuxnet foi um worm que atacou o programa nuclear iraniano. Está entre os ataques cibernéticos mais sofisticados da história. O malware se espalhou por meio de dispositivos de Barramento Serial Universal infectados e sistemas de aquisição de dados direcionados e controle de supervisão. Segundo a maioria dos relatórios, o ataque prejudicou seriamente a capacidade do Irã de fabricar armas nucleares.

Sony Pictures Hack

um ataque à Sony Pictures seguiu o lançamento do filme “The Interview”, que apresentou um retrato negativo de Kim Jong Un. O ataque é atribuído a hackers do governo norte-coreano. O FBI encontrou semelhanças com ataques anteriores de malware por norte-coreanos, incluindo Código, algoritmos de criptografia e mecanismos de exclusão de dados.

soldado de Bronze

em 2007, a Estônia mudou uma estátua associada à União Soviética, O Soldado de Bronze, do centro de sua capital Tallinn para um cemitério militar perto da cidade. A Estônia sofreu uma série de ataques cibernéticos significativos nos meses seguintes. Sites do governo Estoniano, meios de comunicação e bancos foram sobrecarregados com tráfego em ataques massivos de negação de serviço (DoS) e, consequentemente, ficaram offline.

Fancy Bear

CrowdStrike afirma que o grupo de cibercrime organizado russo Fancy Bear teve como alvo as forças de foguetes e artilharia Ucranianas entre 2014 e 2016. O malware foi espalhado por meio de um aplicativo Android infectado usado pela unidade de artilharia Obus D-30 para gerenciar dados de segmentação.

oficiais ucranianos fizeram amplo uso do aplicativo, que continha o spyware X-Agent. Este é considerado um ataque de grande sucesso, resultando na destruição de mais de 80% dos obuseiros D-30 da Ucrânia.Elliott Broidy, um angariador de fundos Republicano Americano, processou o governo do Qatar em 2018, acusando-o de roubar e vazar seus e-mails na tentativa de desacreditá-lo. Os Qataris supostamente o viam como um obstáculo para melhorar sua posição em Washington.De acordo com o processo, o irmão do Emir do Catar foi acusado de ter orquestrado uma campanha de guerra cibernética, junto com outros na liderança do Catar. 1.200 pessoas foram alvo dos mesmos atacantes, com muitos deles sendo conhecidos como “inimigos do Qatar”, incluindo altos funcionários do Egito, Arábia Saudita, Emirados Árabes Unidos e Bahrein.

como combater a guerra cibernética

o status legal deste novo campo ainda não está claro, pois não há lei internacional que rege o uso de armas cibernéticas. No entanto, isso não significa que a guerra cibernética não seja tratada pela lei.

o Cooperative Cyber Defense Center Of Excellence (CCDCoE) publicou o Tallinn Manual, um livro didático que aborda ameaças cibernéticas raras, mas graves. Este manual explica quando os ataques cibernéticos violam o direito internacional e como os países podem responder a tais violações.A melhor maneira de avaliar a prontidão de uma nação para a guerra cibernética é realizar um exercício ou simulação da vida real, também conhecido como um jogo de guerra cibernética.Um jogo de guerra pode testar como governos e organizações privadas respondem a um cenário de guerra cibernética, expõem lacunas nas defesas e melhoram a cooperação entre entidades. Mais importante ainda, um jogo de guerra pode ajudar os defensores a aprender a agir rapidamente para proteger a infraestrutura crítica e salvar vidas.

Cyber wargames pode ajudar cidades, estados ou países a melhorar a prontidão para a guerra cibernética por:

- testar diferentes situações-como detectar ataques em estágios iniciais ou mitigar riscos após a infraestrutura crítica já ter sido comprometida.

- testando cenários incomuns-os ataques nunca são conduzidos”pelo livro”. Ao estabelecer uma equipe vermelha que atua como atacantes e tenta encontrar maneiras criativas de violar um sistema de destino, os defensores podem aprender a mitigar ameaças reais.Divisão de mecanismos de trabalho e cooperação – a guerra cibernética requer que muitos indivíduos de diferentes organizações e unidades governamentais colaborem. Um jogo de guerra cibernética pode reunir essas pessoas, que podem não se conhecer, e ajudá-las a decidir como trabalhar juntas em caso de crise.Melhorar as Políticas-os governos podem estabelecer políticas de guerra cibernética, mas precisam testá-las na prática. Um jogo de guerra cibernética pode testar a eficácia das políticas e fornecer uma oportunidade para melhorá-las.

a importância da Defesa em camadas

sob a pressão da guerra cibernética, governos de muitos países emitiram políticas operacionais de segurança nacional para proteger sua infraestrutura de informação. Essas políticas normalmente usam uma abordagem de defesa em camadas, que inclui:

- Proteger o cyber ecossistema

- a sensibilização para a segurança cibernética

- Promoção de padrões abertos para o combate a ameaças virtuais

- Implementação de um nacional de segurança cibernética quadro de garantia

- Trabalhando com organizações privadas para melhorar a sua segurança cibernética capacidades

Proteger o Setor Privado

Um fator estratégico na guerra cibernética é a resiliência das empresas locais para ataques cibernéticos. As empresas precisam reforçar suas medidas de segurança para reduzir os benefícios de um ataque a um Estado-nação. A seguir está um conjunto de medidas para garantir a segurança cibernética corporativa, que pode promover a segurança nacional:

- Criar obstáculos ao rompimento de rede

- Utilizar o web application firewalls (WAF) para rapidamente detectar, investigar, e bloquear o tráfego malicioso

- responder Rapidamente a uma violação e restauração de operações de negócios

- Facilitar a cooperação entre os sectores público e privado

- Usar hackers locais como um recurso para ajudar a proteger contra estrangeiros ameaças cibernéticas

Imperva Guerra Cibernética Proteção

a Gente pode ajudar as organizações a se protegerem contra guerra cibernética através da implementação de uma abrangente solução de segurança cibernética, incluindo segurança de aplicativos e dados.

Imperva Application Security

Imperva fornece proteção abrangente para aplicativos, APIs e microsserviços:

Firewall de aplicativos da Web – evite ataques com análise de classe mundial do tráfego da web para seus aplicativos.

Runtime Application Self-Protection – RASP)-detecção e prevenção de ataques em tempo Real de seu ambiente de tempo de execução de aplicativos vai aonde quer que seus aplicativos vão. Pare ataques externos e injeções e reduza seu atraso de vulnerabilidade.

API Security-Automated API protection garante que seus endpoints de API sejam protegidos à medida que são publicados, protegendo seus aplicativos da exploração.

Proteção Avançada de bots-evite ataques de lógica de negócios de todos os pontos de acesso – Sites, Aplicativos Móveis e APIs. Obtenha visibilidade e controle contínuos sobre o tráfego de bots para impedir fraudes on-line por meio da aquisição de contas ou da raspagem de preços competitivos.Proteção DDoS-bloqueie o tráfego de ataque na borda para garantir a continuidade dos negócios com tempo de atividade garantido e sem impacto no desempenho. Proteja seus ativos locais ou baseados em nuvem – esteja você hospedado na AWS, Microsoft Azure ou Google Public Cloud.

Attack Analytics-garante visibilidade completa com aprendizado de máquina e conhecimento de domínio em toda a pilha de segurança do aplicativo para revelar padrões no ruído e detectar ataques de aplicativos, permitindo isolar e prevenir campanhas de ataque.Proteção do lado do cliente-obtenha visibilidade e controle sobre o código JavaScript de terceiros para reduzir o risco de fraude na cadeia de suprimentos, evitar violações de dados e ataques do lado do cliente.

Imperva Data Security

Imperva protege todos os armazenamentos de dados baseados em nuvem para garantir a conformidade e preservar os benefícios de agilidade e custo que você obtém de seus investimentos em nuvem

Cloud Data Security – Simplifique a proteção de seus bancos de dados em nuvem para acompanhar e acompanhar o DevOps. A solução da Imperva permite que os usuários de serviços gerenciados em nuvem obtenham rapidamente visibilidade e controle dos dados em nuvem.

segurança de banco de dados – o Imperva oferece análises, proteção e resposta em seus ativos de dados, no local e na nuvem-dando a você a visibilidade de risco para evitar violações de dados e evitar incidentes de Conformidade. Integre-se a qualquer banco de dados para obter visibilidade instantânea, implementar políticas universais e acelerar o tempo de valor.

Análise de risco de dados – automatize a detecção de comportamento de acesso a dados não compatível, arriscado ou malicioso em todos os seus bancos de dados em toda a empresa para acelerar a correção.

Leave a Reply