inspeção com estado

o que é inspeção com estado em rede?

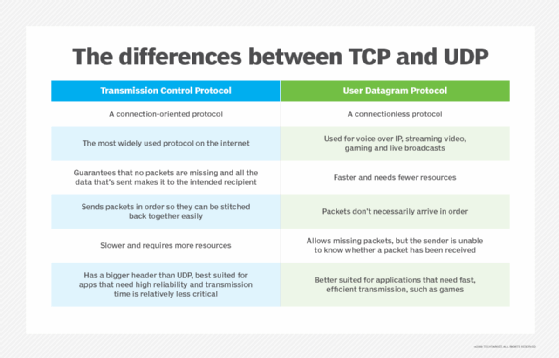

stateful inspection, também conhecido como dynamic packet filtering, é uma tecnologia de firewall que monitora o estado das conexões ativas e usa essas informações para determinar quais pacotes de rede permitir por meio do firewall. A inspeção com estado é comumente usada no lugar da inspeção sem estado, ou filtragem de pacotes estáticos, e é adequada para Protocolo de controle de transmissão (TCP) e protocolos semelhantes, embora também possa suportar protocolos como protocolo de datagrama do Usuário (UDP).

stateful inspection é uma tecnologia de firewall de rede usada para filtrar pacotes de dados com base no estado e no contexto. A Check Point Software Technologies desenvolveu a técnica no início dos anos 1990 para abordar as limitações da inspeção apátrida. Desde então, a stateful inspection emergiu como um padrão da indústria e agora é uma das tecnologias de firewall mais comuns em uso atualmente.

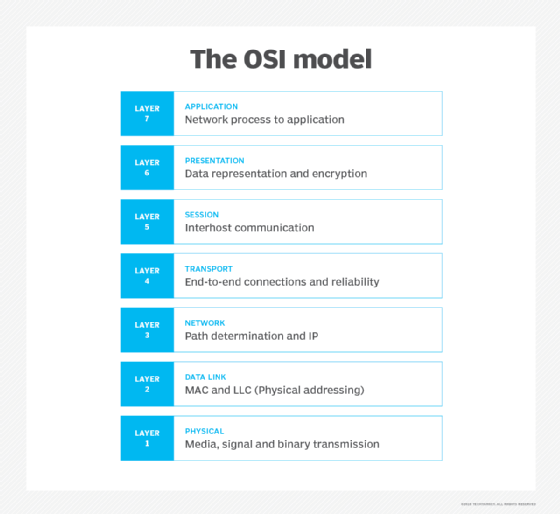

a inspeção com estado opera principalmente nas camadas de transporte e rede do modelo de interconexão de sistemas abertos (OSI) para saber como os aplicativos se comunicam em uma rede, embora também possa examinar o tráfego da camada de aplicativos, mesmo que apenas em um grau limitado. A filtragem de pacotes é baseada nas informações de estado e contexto que o firewall deriva dos pacotes de uma sessão:

- Estado. O estado da conexão, como é especificado nos pacotes de sessão. No TCP, por exemplo, o estado é refletido em sinalizadores específicos, como SYN, ACK e FIN. O firewall armazena informações de estado em uma tabela e atualiza as informações regularmente.

- contexto. Informações como endereços e portas de Protocolo de Internet de origem e destino (IP), números de sequência e outros tipos de metadados. O firewall também armazena informações de contexto e as atualiza regularmente.

ao rastrear informações de estado e contexto, a inspeção com estado pode fornecer um maior grau de segurança do que com abordagens anteriores à proteção de firewall. O firewall com estado inspeciona o tráfego de entrada em várias camadas na pilha de rede, enquanto fornece um controle mais granular sobre como o tráfego é filtrado. O firewall também pode comparar pacotes de entrada e saída com os dados de sessão armazenados para avaliar as tentativas de comunicação.

o que são inspeção stateful e stateless?

a inspeção Stateful substituiu amplamente a inspeção stateless, uma tecnologia mais antiga que verifica apenas os cabeçalhos dos pacotes. O firewall sem Estado usa regras predefinidas para determinar se um pacote deve ser permitido ou negado. Ele depende apenas das informações mais básicas, como endereços IP de origem e destino e números de porta, e nunca olha além do cabeçalho do pacote, tornando mais fácil para os invasores penetrarem no perímetro.

por exemplo, um invasor pode passar dados maliciosos pelo firewall simplesmente indicando “resposta” no cabeçalho.

a inspeção com estado pode monitorar muito mais informações sobre pacotes de rede, tornando possível detectar ameaças que um firewall sem estado perderia. Um firewall com estado mantém o contexto em todas as suas sessões atuais, em vez de tratar cada pacote como uma entidade isolada, como é o caso de um firewall sem estado. No entanto, um firewall com estado requer mais recursos de processamento e memória para manter os dados da sessão e é mais suscetível a certos tipos de ataques, incluindo negação de serviço.

com a inspeção sem estado, as operações de pesquisa têm muito menos impacto nos recursos do processador e da memória, resultando em um desempenho mais rápido, mesmo que o tráfego seja pesado. Dito isto, um firewall sem estado está mais interessado em classificar pacotes de dados do que inspecioná-los, tratando cada pacote isoladamente sem o contexto da sessão que vem com inspeção com estado. Isso também resulta em menos recursos de filtragem e maior vulnerabilidade a outros tipos de ataques de rede.

como funciona a inspeção com estado?

a inspeção Stateful monitora pacotes de comunicações durante um período de tempo e examina pacotes de entrada e saída. O firewall rastreia pacotes de saída que solicitam tipos específicos de pacotes de entrada e permite que os pacotes de entrada passem somente se constituírem uma resposta adequada.

um firewall com estado monitora todas as sessões e verifica todos os pacotes, embora o processo que ele usa possa variar dependendo da tecnologia de firewall e do protocolo de comunicação que está sendo usado.

por exemplo, quando o protocolo é TCP, o firewall captura as informações de estado e contexto de um pacote e as compara aos dados de sessão existentes. Se uma entrada correspondente já existir, o pacote poderá passar pelo firewall. Se nenhuma correspondência for encontrada, o pacote deve passar por verificações de política específicas. Nesse ponto, se o pacote atender aos requisitos de política, o firewall assume que é para uma nova conexão e armazena os dados da sessão nas tabelas apropriadas. Em seguida, permite que o pacote passe. Se o pacote não atender aos requisitos de política, o pacote será rejeitado.

o processo funciona um pouco diferente para UDP e protocolos semelhantes. Ao contrário do TCP, o UDP é um protocolo sem conexão, portanto, o firewall não pode confiar nos tipos de sinalizadores de Estado inerentes ao TCP. Em vez disso, ele deve usar informações de contexto, como endereços IP e números de porta, juntamente com outros tipos de dados. Com efeito, o firewall adota uma abordagem pseudo-stateful para aproximar o que pode alcançar com o TCP.

em um firewall que usa inspeção com estado, o administrador da rede pode definir os parâmetros para atender às necessidades específicas. Por exemplo, um administrador pode habilitar o registro, bloquear tipos específicos de tráfego IP ou limitar o número de conexões de ou para um único computador.

em uma rede típica, as portas são fechadas, a menos que um pacote de entrada solicite conexão a uma porta específica e, em seguida, apenas essa porta seja aberta. Essa prática evita a varredura de portas, uma técnica de hacking bem conhecida.

Leave a Reply