O Que É E-Mail Spoofing? Uma explicação

uma das táticas mais comuns que os cibercriminosos usam para enganar ou manipular as pessoas é a falsificação de E-mail. Spoofing significa apresentar algo ou alguém como outra entidade legítima para estabelecer autoridade e obter alavancagem. O objetivo final de falsificar é muitas vezes enganar as vítimas para obter ganhos financeiros. Claro, spoofing pode ocorrer através de vários meios: e-mails, telefonemas, mensagens de texto SMS, domínio spoofing, e até mesmo app spoofing. Mas o que vamos focar aqui hoje é a falsificação de E-mail especificamente.

o número de ataques de E-mail de spoofing está aumentando a cada ano, causando danos irreparáveis às vítimas. O IC3 observou que os e-mails falsificados, O que faz com que os e-mails pareçam ter vindo de CFO, CEO, advogados ou fornecedores, são freqüentemente usados para segmentar empresas comerciais. É uma tática comumente usada em golpes de compromisso de E-mail comercial (BEC). Dados do relatório de crimes na internet de 2020 do IC3 mostram que os golpes de BEC tiveram um enorme impacto com 19.369 reclamações, resultando em US $1,8 bilhão em perdas ajustadas totais.Considerando esses números e como os e-mails fraudulentos podem afetar as empresas, é crucial que você entenda a falsificação de E-mails e tome as medidas apropriadas para evitar que essa tática seja usada com sucesso contra sua organização. Vamos acabar com tudo.

O Que É Spoofing De E-Mail?

quando alguém usa e-mail para se representar fraudulentamente como outra entidade legítima, este é um exemplo de falsificação de E-mail. Em um sentido mais técnico, falsificação de E-mail sobre a fabricação de informações falsas do remetente de E-mail para enganar as pessoas a acreditar que e-mails fraudulentos são autênticos.

Aqui está um ótimo vídeo que explica rapidamente falsificação de e-mail:

Em 10 de fevereiro de 2021, o IRS (Internal Revenue Services) lançou uma advertência oficial para alerta de imposto de profissionais sobre um esquema de direcionamento-los. Os e-mails de falsificação foram supostamente enviados de “IRS Tax E-Filing” e carregavam a linha de assunto “verificando seu EFIN antes do E-filing.”O IRS também alerta para não tomar nenhuma medida mencionada no e-mail, especialmente respondendo ao referido e-mail.

Aqui está um trecho de um desses e-mails duvidosos:

“para ajudar a proteger você e seus clientes não autorizados/atividades fraudulentas, a receita federal exige que você verifique todos os autorizado de e-arquivo de cedentes previamente à transmissão retorna através de nosso sistema. Isso significa que precisamos da verificação e da carteira de motorista do EFIN (número de identificação do arquivo eletrônico) antes do arquivo eletrônico.

por favor, tenha uma cópia PDF atual ou imagem de sua carta de aceitação EFIN (Carta 5880c datada nos últimos 12 meses) ou uma cópia do seu resumo do aplicativo IRS EFIN, encontrada em sua conta de serviços eletrônicos em IRS.gov, e frente e Verso Da Carteira de motorista por e-mail para concluir o processo de verificação. Mail: (endereço de E-mail falso)

se o seu EFIN não for verificado pelo nosso sistema, sua capacidade de arquivo eletrônico será desativada até que você forneça documentação mostrando que suas credenciais estão em boas condições para o arquivo eletrônico com o IRS.”

este é um exemplo de livro didático de um e-mail de phishing. Algumas das bandeiras vermelhas que dizem que o e-mail é fraudulento são:

- o endereço de E-mail do remetente é falsificado.

- ele usa linguagem urgente para empurrá-lo para tomar ações precipitadas.

- o endereço de E-mail” responder a ” é diferente do endereço de E-mail do remetente.

- ameaça-o com penalidades se você não tomar medidas imediatas.

- o e-mail afirma ser do IRS, mas pede informações (e às vezes cópias de documentos) que o IRS já possuiria.

claro, já escrevemos um artigo que cobre como saber se um e-mail é falso ou real e convidamos você a verificar esse também para obter informações adicionais.

Como Funciona A Falsificação De E-Mail?

existem várias maneiras pelas quais os cibercriminosos podem falsificar e-mails.

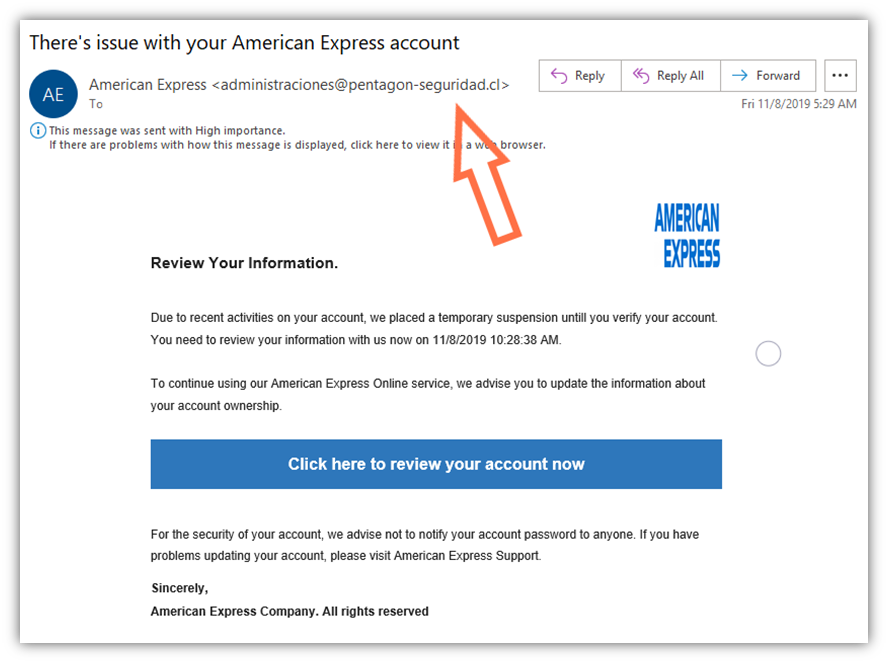

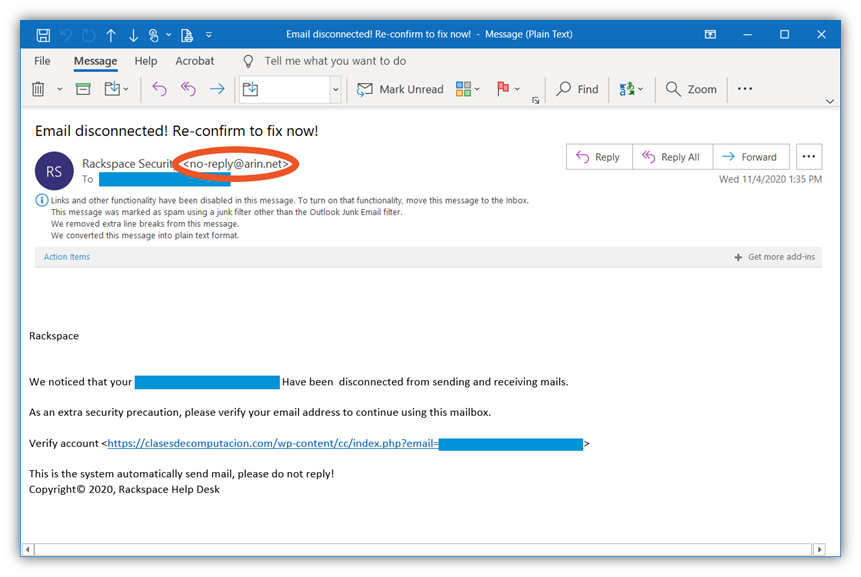

Spoofing o nome de exibição do remetente

esta é a forma mais básica e mais comum de spoofing de E-mail. Requer que o remetente apenas altere o nome de exibição do E-mail. Em um olhar superficial, o destinatário acreditará que o e-mail é de um remetente legítimo. No entanto, se eles verificarem o endereço de E-mail do remetente, o golpe desmoronará, pois o endereço de E-mail não corresponderá ao nome ou empresa do remetente.

esse tipo de falsificação de E-mail é super fácil e não exige que o invasor conheça nenhum tipo de programação de computador para realizar esse golpe. Além disso, a popularidade deste golpe está aumentando porque é tão barato e fácil de fazer. Os bandidos exigirão que apenas algumas vítimas inocentes se apaixonem por sua farsa.

Aqui estão mais alguns exemplos desse tipo de falsificação de E-mail:

falsificar o nome de domínio:

a falsificação de nome de domínio envolve golpistas que criam endereços de E-mail associados a domínios semelhantes aos da organização que estão se passando. Assim como as táticas de Digitação, os cibercriminosos usam truques básicos para fazer com que os endereços de E-mail pareçam legítimos para pessoas que não estão prestando atenção ou estão correndo. Alguns exemplos::

- a Troca de “em” no lugar da letra “m”

- Usando o “1” em vez de “l”, ”

- Substituir “o” no lugar de “s” ou

- Adicionar extra-números, caracteres ou palavras de domínios de e-mail.

suponha, por exemplo, que o nome de uma agência de courier legítima é Safe Express e seu nome de domínio é safeexpress.com. Se os bandidos quiserem usar spoofing de E-mail para se passar pela empresa para enganar seus clientes, eles podem criar um domínio desonesto safexpress.com isso parece incrivelmente semelhante e usá-lo para enviar e-mails de phishing.

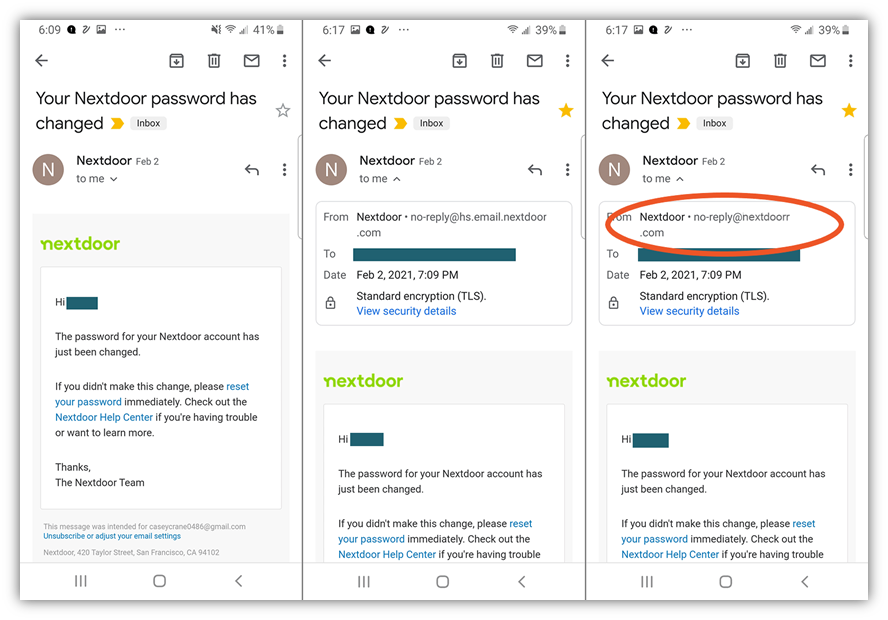

aqui está um exemplo de spoofing de domínio usando um e-mail do Nextdoor:

a primeira imagem (à esquerda) mostra como o e-mail aparece quando você recebe o e-mail se você não clicar na seta para expandir as informações de E-mail do remetente. A segunda captura de tela (meio) é um exemplo de E-mail legítimo do Nextdoor-observe como o e-mail vem de um endereço que termina em “@hs.email.nextdoor.com. ” a terceira captura de tela (à direita) é um exemplo de domínio falsificado que parece muito convincente. Há um ” R “extra no final de” nextdoor “antes do”. com. “

Criando um e-mail usando um domínio Genuíno

apesar de ser uma forma menos comum de falsificação, talvez seja a mais aterrorizante. O e-mail parece ter vindo de uma pessoa genuína, pois o nome de domínio no endereço do remetente é legítimo. Essa vulnerabilidade não é mais deixada em aberto, pois a maioria das empresas usa o Sender Policy Framework (SPF) e o Domain Key Identified Mail (DKIM) em sua configuração DNS para evitar que qualquer pessoa não autorizada use seu nome de domínio para falsificação. Esses protocolos são explicados posteriormente no artigo.

Spoofing de E-mail para golpes BEC

compromisso de E-mail comercial, ou BEC, geralmente é feito falsificando as informações do remetente do E-mail para parecer que o e-mail veio do CEO ou do CFO da empresa. Esse tipo de golpe de E-mail geralmente envolve direcionar o destinatário para transferir uma quantia enorme para uma conta bancária pertencente ao invasor. Como o e-mail parece ser do chefe da vítima, o funcionário pode cumprir as instruções no e-mail sem fazer muitas perguntas.

alguns golpistas também conseguiram se passar pelos CEOs das empresas para pedir aos funcionários que doassem para uma instituição de caridade. Escusado será dizer que a referida “caridade” aqui é para a conta bancária do atacante.

o que torna os e-mails vulneráveis a Spoofing?

a principal vulnerabilidade que torna possível a falsificação de E-mail é a falta de autenticação no Simple Mail Transfer Protocol (SMTP). Embora existam protocolos de autenticação para evitar a falsificação de E-mails, eles não são amplamente adotados. De acordo com os resultados de um estudo acadêmico de 2018, apenas 40% dos 1 milhão de domínios do Alexa tinham SPF e apenas 1% tinham DMARC. Isto leva a um aumento do risco de ataques cibernéticos, incluindo:

- ataques de Phishing

- infiltração de Malware em seus sistemas de TI, e

- ataques de Ransomware.

como evitar um ataque de falsificação de E-mail

se os ataques de falsificação forem tão perigosos, deve haver algo que possamos fazer para verificá-los, certo? Provedores de serviços de E-mail como o Gmail do Google e o Outlook da Microsoft têm sistemas integrados que ajudam a evitar que spam de E-mail e E-mails indesejados cheguem à sua caixa de entrada. O destinatário é alertado para receber spam em potencial ou um e-mail falsificado.

todos devem estar sempre atentos antes de abrir QUALQUER e-mail marcado como spam. Embora alguns e-mails legítimos possam não passar no teste de segurança e acabar na pasta spam, na maioria dos casos, os provedores de serviços de E-mail estão certos em sua detecção de ameaças.

mas tendo dito isso, confiar apenas nas medidas de segurança do seu provedor de serviços de E-mail não é suficiente. Eles não são perfeitos, afinal, e E-mails falsificados podem encontrar um caminho para sua caixa de entrada sem o conhecimento deles.

dito isso, existem certos protocolos que você pode usar para evitar que ataques de falsificação de E-mail usem seu domínio. E se você usar esses protocolos como parte de suas proteções de segurança de E-mail, poderá conter esses ataques e impedir que alguém envie e-mails de phishing em nome de sua marca e domínio.

nesta seção, abordaremos três protocolos de E-mail que você pode implementar agora. Também compartilharemos duas outras coisas que você pode fazer para adicionar camadas adicionais às suas defesas de segurança de E-mail. Claro, é importante mencionar que eles devem ser implementados e configurados corretamente para que essas proteções lhe façam qualquer bem. Não vamos entrar no aspecto técnico “how-to” ou implementação dessas ferramentas. Mas o que vamos cobrir é o que cada um desses métodos de segurança de E-mail é e como ele melhora a segurança de E-mail para sua organização e seus destinatários externos, também.

Sender Policy Framework (SPF)

SPF é um protocolo Projetado para comunicar quais servidores ou endereços IP (internos e externos) estão autorizados a enviar e-mails em nome de um domínio específico. Isso é feito usando registros do domain name system (DNS), que basicamente permite que os clientes de E-mail dos destinatários saibam que o e-mail veio de você.

portanto, desde que um e-mail se origine de um dos endereços IP incluídos no registro DNS, ele será visto como OK. Se o endereço IP vier de um endereço IP diferente que não está no registro DNS, ele será bloqueado.

como proprietário do domínio da sua empresa, você pode ativar o SPF criando um ou mais registros DNS TXT. Isso permite que você autorize determinados endereços IP a enviar e-mails em nome do seu domínio, proibindo qualquer outra pessoa de fazê-lo. Se um golpista enviar um e-mail do seu nome de domínio, o SPF identificará o endereço IP e avisará o servidor de E-mail do destinatário de uma possível fraude.

Domain Keys Identified Mail(DKIM)

no sentido mais simples, o DKIM tem tudo a ver com Ajudar seu domínio a estabelecer confiança nos servidores de E-mail de seus destinatários. O Domain keys identified mail ajuda a evitar a falsificação aplicando uma assinatura digital aos cabeçalhos de E-mail para todas as mensagens enviadas em um domínio. Isso permite que os servidores de email dos destinatários detectem se as mensagens provenientes desse domínio são de um de seus usuários legítimos ou se as informações do remetente foram Falsificadas.

o que o DKIM não faz, no entanto, é criptografar dados de E-mail. No entanto, garante a integridade da mensagem. Ele faz isso usando uma soma de verificação para provar ao servidor de E-mail de um destinatário que a mensagem não foi alterada após o envio.

embora o DKIM não filtre e-mails, certamente ajuda a reduzir a pontuação de spam do seu domínio de E-mail. Se a assinatura DKIM não puder ser verificada, o e-mail pode ser enviado para spam para avisar o destinatário.

para implementar o DKIM, você precisa modificar seu servidor como remetente. O remetente cria chaves públicas e privadas criptográficas, instala-as em seu servidor e cria um registro DNS TXT que contém a chave pública. As mensagens enviadas são assinadas usando a chave privada. O destinatário do E-mail pode usar a chave pública para verificar a autenticidade do E-mail.

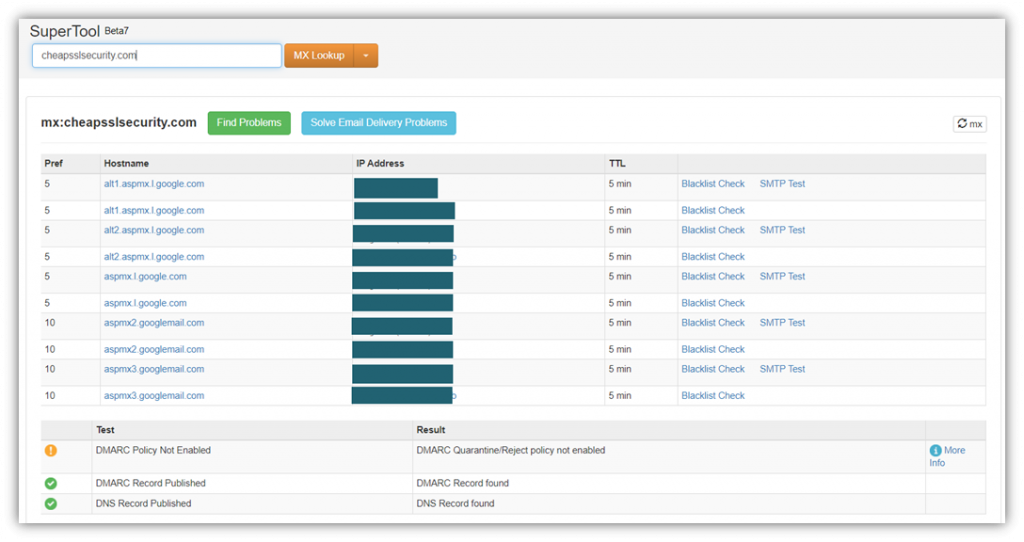

autenticação, relatório e Conformidade de mensagens baseadas em domínio (DMARC)

DMARC é um protocolo que informa aos destinatários de E-mail que e-mails de seu domínio ou SPF e DKIM para ajudá-los a determinar se suas mensagens são legítimas. Dessa forma, ele sabe que, se a autenticação passar, o e-mail deve ser legítimo e o Usuário deve confiar nele. Mas se a autenticação falhar, ela diz ao destinatário para rejeitar ou descartar a mensagem.

outra coisa que o DMARC faz é deixar o servidor do destinatário saber o que o remetente recomenda no caso de falha na autenticação. Como remetente, por exemplo, você pode especificar se deseja que o destinatário:

- não dê tratamento especial aos e-mails que falham na autenticação;

- envie e-mails não autenticados para a pasta spam;

- rejeite esses e-mails antes de chegar ao Cliente do destinatário; e/ou

- envie um e-mail para o remetente sobre a autenticação DMARC aprovada ou com falha.

confira esse ótimo vídeo da Cisco que divide o que é DMARC:

e-Mail Certificados de Assinatura

e-Mail certificados de assinatura, também conhecidas como certificados S/MIME, são o que você, como um remetente pode usar para assinar digitalmente seus e-mails. Este tipo de X.O certificado digital 509 permite que seus destinatários verifiquem se o e-mail foi enviado por você (não um impostor) e se ele não foi alterado de forma alguma desde que você o Enviou. Ele também criptografa mensagens compartilhadas entre dois usuários do certificado S / MIME. (Você só precisa obter uma cópia da chave pública do destinatário antes de começar a enviar e-mails criptografados.)

o objetivo fundamental de um certificado de assinatura de E-mail é:

- autenticar o remetente de E-mail,

- criptografar mensagem de E-mail (quando correspondente com outros usuários do certificado S/MIME), e

- garantir a integridade da mensagem.

aumentar a higiene cibernética da sua organização através do treinamento de conscientização

é suficiente empregar todas as medidas acima para um sistema à prova de idiotas? A resposta é não. Todos os dias, os cibercriminosos criam novas rodadas para métodos de ataque antigos, bem como métodos de ataque totalmente novos para tentar violar nossas defesas. Como tal, devemos ser proativos e conscientes de todas as tarefas que realizamos para mantê-los afastados.

treinar seus funcionários sobre higiene cibernética é fundamental para apoiar seus esforços gerais de segurança cibernética e aumentar o conhecimento dos funcionários. Afinal, leva apenas um clique errado de um funcionário para um ataque cibernético completo ou violação de dados. Alguns tópicos importantes que todos os treinamentos de conscientização cibernética devem cobrir incluem:

- Comum golpes de phishing e táticas (incluindo exemplos de e-mail spoofing e engenharia social),

- Outros tipos de ataques cibernéticos,

- Conta e palavra-passe de métodos de segurança,

- Geral cyber melhores práticas de segurança, e

- o Que eles devem fazer quando eles experimentam ou suspeitar de um ataque cibernético ou violação.

lembre-se sempre, o treinamento não é um negócio único. Cursos de atualização sobre conscientização sobre segurança cibernética devem ser realizados regularmente para garantir que eles estejam cientes das ameaças mais atuais. Os recentes ataques cibernéticos a outras empresas devem ser discutidos com os funcionários para que tenham informações sobre como foram realizados e como poderiam ter sido evitados.

testes, Jogos, Quebra-cabeças e jogos online com temas de segurança cibernética também são maneiras divertidas e envolventes de aumentar a conscientização cibernética de seus funcionários. Construir suas defesas contra cibercriminosos para se proteger deve ser sua prioridade.

Palavras Finais sobre Spoofing de E-mail

agora que você entende o que é spoofing de E-mail, você pode perceber que a melhor maneira de evitar tais ataques é aumentar a conscientização entre seus funcionários e funcionários sobre isso. Não abrir e-mails desonestos, Não clicar nos anexos ou nos links, e nem mesmo responder a esses e-mails pode ajudar muito a protegê-lo contra ataques de falsificação de E-mail.

você também precisa estar disposto a tomar medidas técnicas para impedir que alguém use seu domínio como parte de suas campanhas de falsificação de E-mail. Como você descobriu, isso significa usar registros DNS em conjunto com protocolos como SPF, DKIM e DMARC para sua vantagem total.

Leave a Reply