¿Qué Es la Suplantación de Correo Electrónico? Una Explicación

Una de las tácticas más comunes que utilizan los ciberdelincuentes para engañar o manipular a las personas es la suplantación de correo electrónico. Spoofing significa presentar algo o a alguien como otra entidad legítima para establecer autoridad y obtener apalancamiento. El objetivo final de la suplantación de identidad a menudo es engañar a las víctimas para obtener ganancias financieras. Por supuesto, la suplantación de identidad puede ocurrir a través de múltiples medios: correos electrónicos, llamadas telefónicas, mensajes de texto SMS, suplantación de dominio e incluso suplantación de aplicaciones. Pero en lo que nos vamos a centrar hoy aquí es en la suplantación de correo electrónico específicamente.

El número de ataques de correo electrónico de suplantación de identidad aumenta cada año, causando daños irreparables a las víctimas. El IC3 observó que los correos electrónicos falsificados, que hacen que los correos electrónicos parezcan de CFO, CEO, abogados o proveedores, se utilizan con frecuencia para dirigirse a empresas comerciales. Es una táctica que se usa comúnmente en estafas de compromiso de correo electrónico empresarial (BEC). Los datos del Informe de Delitos en Internet de 2020 de IC3 muestran que las estafas de BEC tuvieron un gran impacto con 19,369 quejas que resultaron en pérdidas ajustadas totales de $1.8 mil millones.

Teniendo en cuenta estos números y cómo los correos electrónicos fraudulentos pueden afectar a las empresas, es crucial que comprenda la suplantación de correo electrónico y tome las medidas adecuadas para evitar que esta táctica se use con éxito contra su organización. Vamos a desglosarlo todo.

¿Qué Es la Suplantación De Correo Electrónico?

Cuando alguien usa el correo electrónico para representarse fraudulentamente como otra entidad legítima, este es un ejemplo de suplantación de correo electrónico. En un sentido más técnico, la suplantación de correo electrónico sobre la fabricación de información falsa del remitente de correo electrónico para engañar a las personas para que crean que los correos electrónicos fraudulentos son auténticos.

Aquí hay un gran video que explica rápidamente la suplantación de correo electrónico:

El 10 de febrero de 2021, el IRS (Servicio de Impuestos Internos) publicó una advertencia oficial para alertar a los profesionales de impuestos sobre una estafa dirigida a ellos. Los correos electrónicos de suplantación fueron supuestamente enviados desde ” Declaración electrónica de Impuestos del IRS “y llevaban la línea de asunto” Verificar su EFIN antes de la presentación electrónica”.”El IRS también advierte que no tome ninguna de las medidas mencionadas en el correo electrónico, especialmente para responder a dicho correo electrónico.

Aquí hay un extracto de uno de estos correos electrónicos dudosos:

“Para ayudar a protegerlo a usted y a sus clientes de actividades no autorizadas/fraudulentas, el IRS requiere que verifique a todos los originadores de archivos electrónicos autorizados antes de transmitir las declaraciones a través de nuestro sistema. Eso significa que necesitamos su verificación de EFIN (número de identificación de archivo electrónico) y su licencia de conducir antes de presentar la solicitud electrónica.

Tenga una copia en PDF o una imagen actualizada de su carta de aceptación de EFIN (Carta 5880C fechada dentro de los últimos 12 meses) o una copia de su Resumen de Solicitud de EFIN del IRS, que se encuentra en su cuenta de servicios electrónicos en IRS.gov, y el Anverso y Reverso de la Licencia de Conducir enviada por correo electrónico para completar el proceso de verificación. Correo: (dirección de correo electrónico falsa)

Si nuestro sistema no verifica su EFIN, su capacidad de presentar electrónicamente se desactivará hasta que proporcione documentación que demuestre que sus credenciales están al día para presentar electrónicamente al IRS.”

Este es un ejemplo de libro de texto de un correo electrónico de phishing. Algunas de las señales de alerta que indican que el correo electrónico es fraudulento son:

- La dirección de correo electrónico del remitente es falsa.

- Utiliza un lenguaje urgente para empujarlo a tomar acciones precipitadas.

- La dirección de correo electrónico” responder a ” es diferente de la dirección de correo electrónico del remitente.

- Le amenaza con sanciones si no toma medidas inmediatas.

- El correo electrónico afirma ser del IRS, pero solicita información (y a veces copias de documentos) que el IRS ya poseería.

Por supuesto, ya hemos escrito un artículo que explica cómo saber si un correo electrónico es falso o real y te invitamos a que lo revises también para obtener información adicional.

¿Cómo Funciona la Suplantación de Correo Electrónico?

Hay varias formas en que los ciberdelincuentes pueden falsificar correos electrónicos.

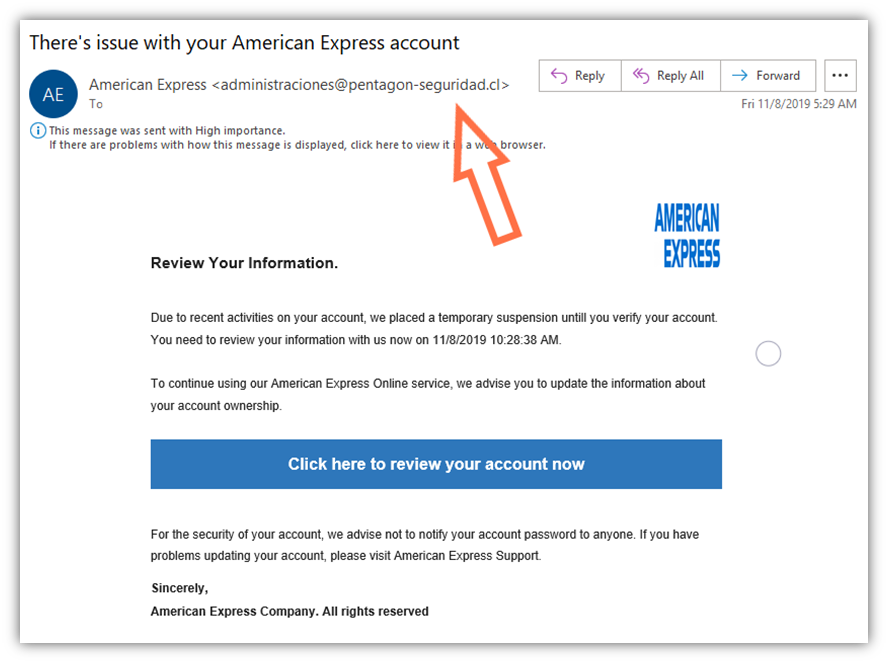

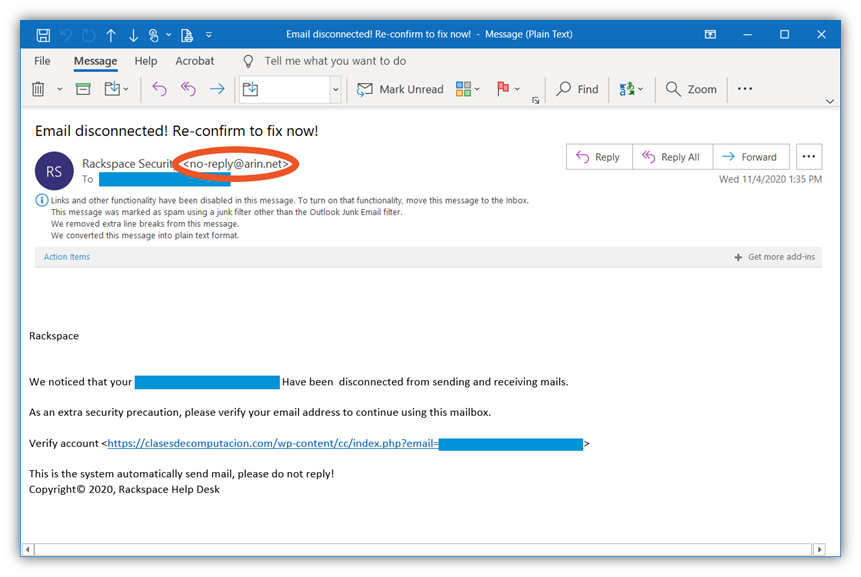

Spoofing el nombre para mostrar del remitente

Esta es la forma más básica y común de spoofing de correo electrónico. Requiere que el remitente simplemente cambie su nombre para mostrar de correo electrónico. En un vistazo superficial, el destinatario creerá que el correo electrónico es de un remitente legítimo. Sin embargo, si comprueban la dirección de correo electrónico del remitente, la estafa se desmoronará, ya que la dirección de correo electrónico no coincidirá con el nombre o la empresa del remitente.

Este tipo de suplantación de correo electrónico es súper fácil y no requiere que el atacante conozca ningún tipo de programación informática para llevar a cabo esta estafa. Además, la popularidad de esta estafa está aumentando porque es muy barata y fácil de hacer. Los malos requerirán solo unas pocas víctimas inocentes para caer en su farsa.

Aquí hay un par de ejemplos más de este tipo de suplantación de correo electrónico:

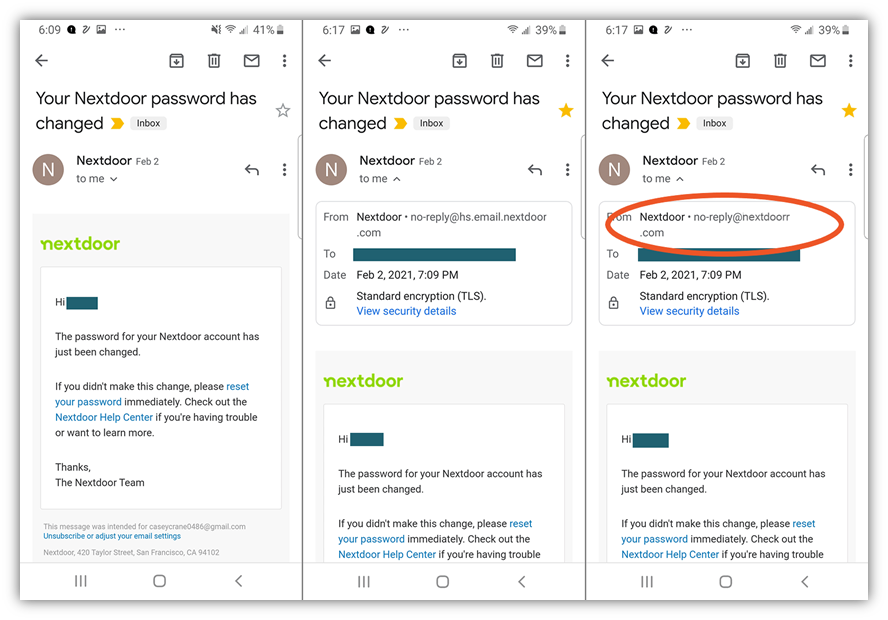

Suplantación de nombre de dominio:

La suplantación de nombre de dominio implica que los estafadores creen direcciones de correo electrónico asociadas con dominios similares a los de la organización que están suplantando. Al igual que las tácticas de tipografía, los ciberdelincuentes usan trucos básicos para hacer que las direcciones de correo electrónico parezcan legítimas para las personas que no prestan atención o se apresuran. Algunos ejemplos incluyen:

- Cambiar ” in “en lugar de la letra”m”,

- Usar” 1 “en lugar de”l”,

- Reemplazar” o “en lugar de” o ” o

- Agregar números, caracteres o palabras adicionales a los dominios de correo electrónico.

Supongamos, por ejemplo, que el nombre de una agencia de mensajería legítima es Safe Express y su nombre de dominio es safeexpress.com. Si los malos quieren usar la suplantación de correo electrónico para hacerse pasar por la empresa y estafar a sus clientes, pueden crear un dominio dudoso safexpress.com se ve increíblemente similar y lo usa para enviar correos electrónicos de phishing.

Este es un ejemplo de suplantación de dominio usando un correo electrónico de Nextdoor:

La primera imagen (izquierda) muestra cómo aparece el correo electrónico cuando lo recibe si no hace clic en la flecha para expandir la información del correo electrónico del remitente. La segunda captura de pantalla (en el medio) es un ejemplo de un correo electrónico legítimo de Nextdoor: observe cómo el correo electrónico proviene de una dirección que termina en “@hs.email.nextdoor.com. ” La tercera captura de pantalla (derecha) es un ejemplo de un dominio falso que parece muy convincente. Hay una “r” extra al final de “nextdoor” antes de “.com.”

Crear un correo electrónico Utilizando un Dominio genuino

A pesar de ser una forma menos común de suplantación de identidad, es quizás la más aterradora. El correo electrónico parece que proviene de una persona genuina, ya que el nombre de dominio en la dirección del remitente es legítimo. Esta vulnerabilidad ya no se deja abierta, ya que la mayoría de las empresas utilizan el Marco de Políticas de Remitente (SPF) y el Correo Identificado con Clave de dominio (DKIM) en su configuración de DNS para evitar que cualquier persona no autorizada use su nombre de dominio para suplantar. Estos protocolos se explican más adelante en el artículo.

La suplantación de correo electrónico para estafas de BEC

El compromiso de correo electrónico comercial, o BEC, generalmente se realiza falsificando la información del remitente del correo electrónico para que parezca que el correo electrónico proviene del CEO o del director financiero de la empresa. Este tipo de estafa por correo electrónico a menudo implica dirigir al destinatario a transferir una gran cantidad a una cuenta bancaria que pertenece al atacante. Como el correo electrónico parece que es del jefe de la víctima, el empleado puede cumplir con las instrucciones en el correo electrónico sin hacer muchas preguntas.

Algunos estafadores también han logrado hacerse pasar por los directores generales de empresas para pedir a los empleados que donen a una organización benéfica. No hace falta decir que la mencionada “caridad” aquí es para la cuenta bancaria del atacante.

¿Qué Hace que los Correos electrónicos sean Vulnerables a la Suplantación de Identidad?

La principal vulnerabilidad que hace posible la suplantación de correo electrónico es la falta de autenticación en el Protocolo de Transferencia de Correo Simple (SMTP). Aunque existen protocolos de autenticación para evitar la suplantación de correo, no están ampliamente adoptados. Según los resultados de un estudio académico de 2018, solo el 40% de los 1 millones de dominios principales de Alexa tenían SPF y solo el 1% tenía DMARC. Esto conduce a un mayor riesgo de ataques cibernéticos, que incluyen:

- Ataques de phishing, infiltración de malware

- en sus sistemas de TI y ataques de ransomware

- .

Cómo prevenir un Ataque de suplantación de correo electrónico

Si los ataques de suplantación de correo son tan peligrosos, debería haber algo que podamos hacer para verificarlos, ¿verdad? Los proveedores de servicios de correo electrónico como Gmail de Google y Outlook de Microsoft tienen sistemas integrados que ayudan a evitar que el correo no deseado y los correos electrónicos no deseados lleguen a su bandeja de entrada. El destinatario es alertado de recibir spam potencial o un correo electrónico falsificado.

Todo el mundo debe estar siempre alerta antes de abrir cualquier correo electrónico marcado como spam. Aunque es posible que algunos correos electrónicos legítimos no pasen la prueba de seguridad y terminen en la carpeta de correo no deseado, en la mayoría de los casos, los proveedores de servicios de correo electrónico están en lo correcto en su detección de amenazas.

Pero dicho esto, confiar en las medidas de seguridad de su proveedor de servicios de correo electrónico por sí solo no es suficiente. Después de todo, no son perfectos, y los correos electrónicos falsificados pueden llegar a tu bandeja de entrada sin su conocimiento.

Dicho esto, existen ciertos protocolos que puedes usar para evitar que los ataques de suplantación de correo electrónico usen tu dominio. Y si usas estos protocolos como parte de tus protecciones de seguridad de correo electrónico, puedes frenar estos ataques e impedir que alguien envíe correos electrónicos de phishing en nombre de tu marca y dominio.

En esta sección, cubriremos tres protocolos de correo electrónico que puede implementar ahora. También compartiremos otras dos cosas que puedes hacer para agregar capas adicionales a tus defensas de seguridad de correo electrónico. Por supuesto, es importante mencionar que deben implementarse y configurarse correctamente para que estas protecciones le sirvan de algo. No vamos a entrar en el aspecto técnico de “cómo hacer” o de implementación de estas herramientas. Pero lo que cubriremos es qué es cada uno de estos métodos de seguridad de correo electrónico y cómo mejora la seguridad del correo electrónico para su organización y sus destinatarios externos también.

Sender Policy Framework (SPF)

SPF es un protocolo diseñado para comunicar qué servidores o direcciones IP (tanto internas como externas) están autorizados a enviar correos electrónicos en nombre de un dominio en particular. Esto se hace utilizando registros del sistema de nombres de dominio (DNS), que básicamente permite a los clientes de correo electrónico de los destinatarios saber que el correo electrónico proviene de usted.

Así que, siempre y cuando un correo electrónico se origine desde una de las direcciones IP incluidas en el registro DNS, se verá como ACEPTABLE. Si la dirección IP proviene de una dirección IP diferente que no está en el registro DNS, se bloqueará.

Como propietario del dominio de su empresa, puede habilitar SPF creando uno o más registros TXT de DNS. Esto le permite autorizar ciertas direcciones IP para enviar correos electrónicos en nombre de su dominio, al tiempo que prohíbe que cualquier otra persona lo haga. Si un estafador envía un correo electrónico desde su nombre de dominio, el SPF identificará la dirección IP y advertirá al servidor de correo electrónico del destinatario de una posible estafa.

Correo identificado con claves de dominio (DKIM)

En el sentido más simple, DKIM se trata de ayudar a su dominio a establecer confianza con los servidores de correo electrónico de sus destinatarios. El correo identificado con claves de dominio ayuda a evitar la falsificación al aplicar una firma digital a los encabezados de correo electrónico para todos los mensajes salientes de un dominio. Esto permite a los servidores de correo de los destinatarios detectar si los mensajes que provienen de ese dominio son de uno de sus usuarios legítimos o si la información del remitente ha sido falsificada.

Lo que DKIM no hace, sin embargo, es cifrar los datos de correo electrónico. Sin embargo, asegura la integridad del mensaje. Lo hace mediante el uso de una suma de verificación para demostrar al servidor de correo electrónico del destinatario que el mensaje no se ha alterado después de que se envió.

Aunque DKIM no filtra correos electrónicos, ciertamente ayuda a reducir la puntuación de spam de su dominio de correo electrónico. Si la firma DKIM no se puede verificar, el correo electrónico se puede enviar a spam para advertir al destinatario.

Para implementar DKIM, debe modificar su servidor como remitente. El remitente crea claves criptográficas públicas y privadas, las instala en su servidor y crea un registro TXT de DNS que contiene la clave pública. Los mensajes salientes se firman mediante la clave privada. El destinatario del correo electrónico puede usar la clave pública para verificar la autenticidad del correo electrónico.

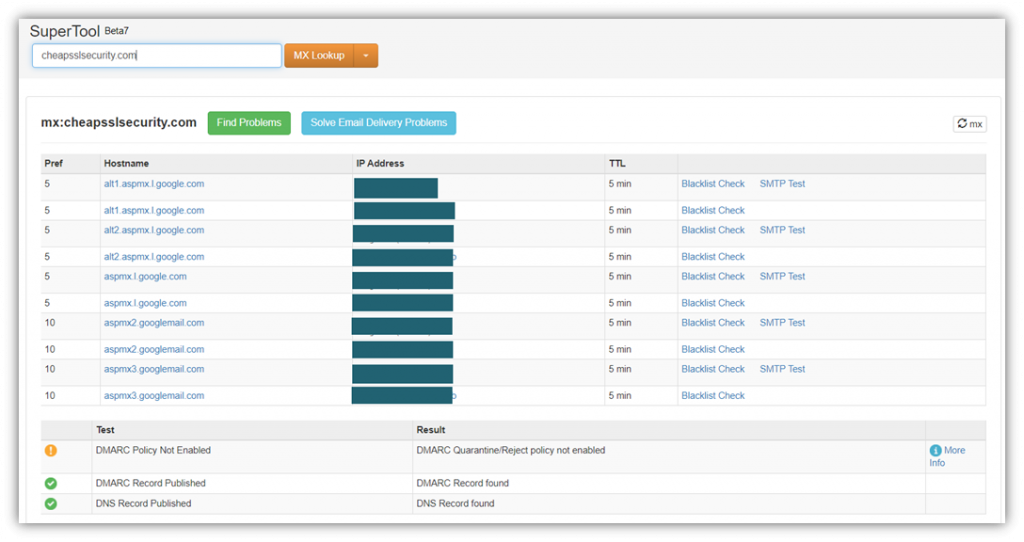

Autenticación, Informes y Conformidad de Mensajes basados en dominios (DMARC)

DMARC es un protocolo que informa a los destinatarios de correo electrónico que los correos electrónicos de su dominio SPF y DKIM o ambos para ayudarlos a determinar si sus mensajes son legítimos. De esta manera, sabe que si la autenticación pasa, el correo electrónico debe ser legítimo y el usuario es bueno para confiar en él. Pero si la autenticación falla, le dice al destinatario que rechace o deseche el mensaje.

Otra cosa que hace DMARC es informar al servidor del destinatario de lo que recomienda el remitente en caso de que falle la autenticación. Como remitente, por ejemplo, puede especificar si desea que el destinatario:

- No dar un tratamiento especial a los correos electrónicos que no se autentican;

- Enviar correos electrónicos no autenticados a la carpeta de correo no deseado;

- Rechazar dichos correos electrónicos antes de que lleguen al cliente del destinatario; y/o

- Enviar un correo electrónico al remitente sobre la autenticación DMARC pasada o fallida.

Echa un vistazo a este gran video de Cisco que analiza lo que es DMARC:

Certificados de firma de correo electrónico

Los certificados de firma de correo electrónico, también conocidos como certificados S / MIME, son lo que usted, como remitente, puede usar para firmar digitalmente sus correos electrónicos. Este tipo de X.el certificado digital 509 permite a sus destinatarios verificar si el correo electrónico fue enviado por usted (no un impostor) y que no se ha alterado de ninguna manera desde que lo envió. También cifra los mensajes que se comparten entre dos usuarios de certificados S / MIME. (Solo tiene que obtener una copia de la clave pública del destinatario antes de comenzar a enviar correos electrónicos cifrados.)

El propósito fundamental de un certificado de firma de correo electrónico es:

- Autenticar el remitente del correo electrónico,

- Cifrar el mensaje de correo electrónico (cuando corresponda con otros usuarios de certificados S / MIME) y

- Garantizar la integridad del mensaje.

Aumentar la Ciberhigiene de Su Organización a Través de la Formación de Concienciación

¿Es suficiente emplear todas las medidas anteriores para un sistema a prueba de tontos? La respuesta es no. Todos los días, los ciberdelincuentes inventan nuevos giros para métodos de ataque antiguos, así como métodos de ataque completamente nuevos para intentar romper nuestras defensas. Como tal, debemos ser proactivos y conscientes de cada tarea que llevamos a cabo para mantenerlos a raya.

Capacitar a sus empleados sobre ciberhigiene es fundamental para respaldar sus esfuerzos generales de ciberseguridad y aumentar el conocimiento de los empleados. Después de todo, solo se necesita un clic incorrecto de un empleado para un ataque cibernético completo o una violación de datos. Algunos temas importantes que todas las capacitaciones de concientización cibernética deben cubrir incluyen:

- Tácticas y estafas de phishing comunes (incluidos ejemplos de suplantación de correo electrónico e ingeniería social),

- Otros tipos de ataques cibernéticos,

- Métodos de seguridad de cuentas y contraseñas,

- Prácticas recomendadas generales de seguridad cibernética, y

- Lo que deben hacer cuando experimentan o sospechan un ataque cibernético o una violación.

Recuerde siempre que el entrenamiento no es un trato único. Los cursos de actualización sobre conciencia de seguridad cibernética deben llevarse a cabo regularmente para asegurarse de que estén al tanto de las amenazas más actuales. Los ataques cibernéticos recientes contra otras empresas deben discutirse con los empleados para que tengan información sobre cómo se llevaron a cabo y cómo se podrían haber evitado.

Los cuestionarios, juegos, rompecabezas y juegos en línea con temas de seguridad cibernética también son formas divertidas y atractivas de aumentar la conciencia cibernética de sus empleados. Construir sus defensas contra los ciberdelincuentes para protegerse debe ser su prioridad.

Últimas palabras Sobre la suplantación de correo electrónico

Ahora que entiende lo que es la suplantación de correo electrónico, puede darse cuenta de que la mejor manera de prevenir este tipo de ataques es crear conciencia entre sus empleados y miembros del personal al respecto. No abrir correos electrónicos dudosos, no hacer clic en los archivos adjuntos o los enlaces, y ni siquiera responder a dichos correos electrónicos puede ayudarlo en gran medida a protegerse contra los ataques de suplantación de correo electrónico.

También debes estar dispuesto a tomar medidas técnicas para evitar que alguien use tu dominio como parte de sus campañas de suplantación de correo electrónico. Como descubrió, esto significa usar registros DNS junto con protocolos como SPF, DKIM y DMARC para su máximo beneficio.

Leave a Reply