¿Qué Son Las Herramientas De Escaneo De Red?

Las empresas modernas no pueden funcionar sin una red interna, donde los datos y archivos se guardan y comparten con los empleados.Las empresas, grandes o pequeñas, necesitan contar con personal de TI experimentado para proteger la red de la empresa del robo de datos y la interferencia. Si crees que tu negocio es demasiado pequeño para que los ciberdelincuentes lo noten, es hora de revisar tus medidas de seguridad. Según las estadísticas publicadas por el Informe de investigaciones de violación de datos (DBIR) de Verizon 2019, aproximadamente el 43% de todos los ciberataques se dirigieron a pequeñas empresas.

Los hackers utilizan escáneres de vulnerabilidades para buscar lagunas en la red. Una red vulnerable es fácil de hackear y puede tener una gran amenaza para el sistema e información confidencial. Por lo tanto, es imperativo verificar la seguridad de su red de forma rigurosa y regular.

El escaneo regular de su red le permite realizar un seguimiento de los dispositivos de su red, ver cómo funcionan, detectar los defectos y comprender el flujo de tráfico entre los dispositivos conectados y las aplicaciones. Por lo tanto, el análisis de red es un proceso que ayuda a los administradores a recopilar información de todos los dispositivos o puntos finales de una red. Durante un escaneo de red,todos los dispositivos activos de la red envían señales, y una vez recibida la respuesta, el escáner evalúa los resultados y comprueba si hay inconsistencias.

El escaneo de red permite a las empresas:

- Mantenga una pestaña en los servicios de red UDP y TCP disponibles

- Acceda a los sistemas operativos en uso supervisando las respuestas IP

- Identifique los sistemas de filtrado entre nodos

La exploración de red implica la exploración de puertos de red y la exploración de vulnerabilidades.

En la exploración de puertos, el escáner envía paquetes de datos a un número de puerto de servicio especificado a través de la red. Esto ayuda a identificar los servicios de red disponibles en un sistema en particular para la resolución de problemas.

El análisis de vulnerabilidades permite al escáner detectar vulnerabilidades conocidas de sistemas informáticos disponibles en una red. Este proceso ayuda al escáner a identificar puntos débiles específicos en el software de aplicaciones o en el sistema operativo.

Tanto la exploración de puertos de red como la de vulnerabilidades recopilan información relevante de la red. Esta información, cuando es utilizada por personal no autorizado, representa una grave amenaza para la empresa.

El escaneo de red también está estrechamente relacionado con el escaneo de paquetes o el escaneo pasivo.

El escaneo pasivo captura y rastrea el flujo de paquetes de datos a través de la red. El tráfico a nivel de paquetes en su red puede ser rastreado mediante la implementación de sensores en los dispositivos y el uso de herramientas para traducir fácilmente los datos del paquete en información relevante. Con este enfoque, el escáner evalúa el flujo de tráfico tan pronto como los dispositivos comienzan a enviar mensajes a la red, sin tener que hacer ping a los dispositivos por separado.

Aunque el escaneo pasivo es una parte importante de su kit de herramientas, tiene algunas limitaciones. El escáner pasivo no puede detectar los dispositivos o aplicaciones que no se comunican.

¿Cómo funciona un Escaneo de Red?

El escaneo de red ayuda a detectar todos los activos de una red y los asigna a sus direcciones IP. Los escáneres de red envían un paquete o ping a todas las direcciones IP posibles y esperan una respuesta para determinar el estado de las aplicaciones o dispositivos (hosts). Los postes de respuesta se consideran activos, mientras que otros se consideran muertos o inactivos.Estas respuestas se escanean para detectar inconsistencias.

Mediante un análisis de Protocolo de Resolución de direcciones (ARP), los administradores pueden hacer ping manualmente a la subred. Pero para un alcance más amplio en todas las subredes,es mejor utilizar herramientas capaces de ejecutar escaneos y descubrir dispositivos automáticamente. Los escaneos del Protocolo de Mensajes de Control de Internet (ICMP) le permiten mapear la topología de la red.

Para mantener los sistemas de red en funcionamiento, las empresas deben confiar en sólidas herramientas de escaneo de red. Una herramienta de escaneo de red es esencial para las empresas que tienen una gran red con múltiples subredes. Las empresas siempre deben invertir en escáneres que ofrezcan flexibilidad con los requisitos cambiantes. El escáner de red elegido debe poder ampliarse fácilmente con el tiempo de acuerdo con los requisitos de seguridad de la red sin tener que incurrir en costos adicionales sustanciales. Algunas de las mejores herramientas de escaneo disponibles en el mercado incluyen Swascan, Spyse, Acunetix, Administrador de direcciones IP SolarWinds®, Monitor de Rendimiento de red SolarWinds y Nikto. Hemos discutido un par de estas herramientas en detalle a continuación:

Monitor de Rendimiento de red SolarWinds (NPM)

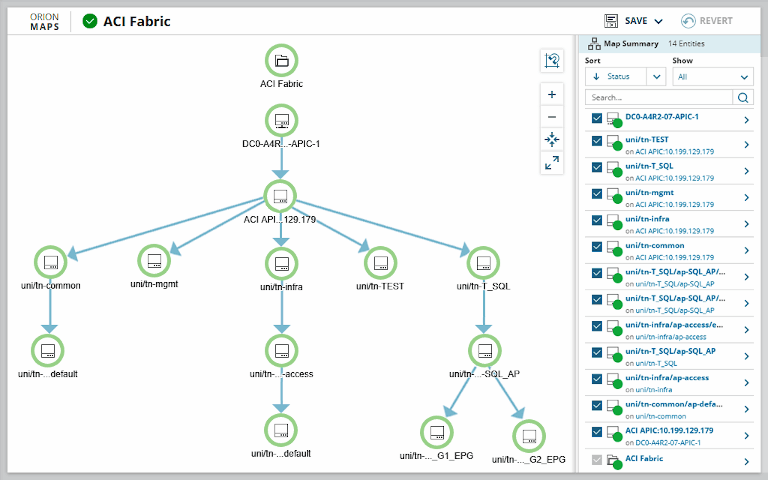

El monitor de rendimiento de red SolarWinds puede escanear su red automáticamente. Esta herramienta utiliza el escaneo pasivo para mostrar información crítica sobre su red. Esta herramienta también funciona como herramienta de detección de redes y gestión del rendimiento. Permite a las empresas crear topologías de red y ayuda a controlar los dispositivos y aplicaciones de su red. Con funciones como Mapas de Calor y Gráficos comparativos para visualizaciones inteligentes, es posible comprender la red desde una perspectiva nodo por nodo. La información de red recuperada de esta herramienta se puede utilizar para detectar posibles anomalías.

Administrador de direcciones IP de SolarWinds (IPAM)

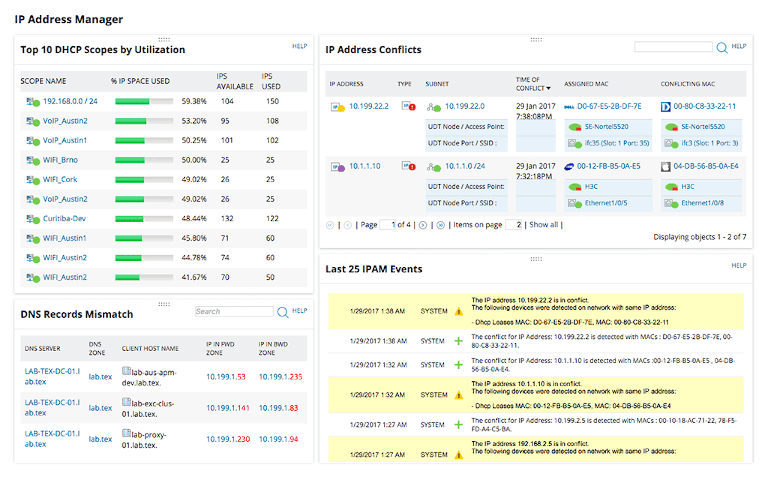

SolarWinds Administrador de direcciones IP es una herramienta de análisis de red que utiliza direcciones IP para administrar dispositivos. Las empresas pueden eliminar las voluminosas hojas de cálculo de seguimiento de IP y usar esta herramienta para escanear y descubrir direcciones IPv4 e IPv6 en subredes de forma activa.

- Con IPAM, las empresas pueden supervisar el uso de direcciones IP, detectar entradas de DNS no coincidentes y rectificar rápidamente los problemas relacionados con la capacidad de subred y los conflictos de direcciones IP.

- IPAM permite a los administradores administrar servidores DHCP y DNS desde una consola centralizada. Los administradores también pueden supervisar los registros de recursos y administrar las zonas DNS.

- IPAM permite a los usuarios crear, modificar y eliminar registros IP en entornos IPv4 e IPv6. Mediante la API, los usuarios también pueden crear subredes nuevas en IPAM y crear, actualizar o eliminar entradas DNS.

- Los usuarios pueden reservar direcciones IP automáticamente utilizando el Formulario de solicitud de IP incorporado.

- IPAM proporciona un historial detallado de todas las direcciones IP pasadas y actuales junto con el estado de las subredes para asignarlas de manera efectiva para el futuro.

- Las herramientas avanzadas de alerta de IPAM ayudan a los administradores de red a detectar problemas relacionados con IP al instante. El software de seguimiento de IP de SolarWinds permite a los administradores monitorear fácilmente diferentes cambios de dirección MAC y conflictos de IP.

Conclusión

En el mundo actual, todas las empresas, grandes o pequeñas, se esfuerzan por proteger sus dispositivos y sistemas de accesos no autorizados. Las empresas deben tener a mano un plan de prevención para evitar futuros ataques en la red. Necesitan invertir en herramientas de escaneo de red robustas para proteger su sistema contra posibles ciberataques sin comprometer el rendimiento. Antes de elegir una herramienta, deben tomarse un tiempo para comprender qué tipo de herramienta de escaneo se adapta perfectamente a su red. Los administradores necesitan implementar los sensores y herramientas adecuados para proteger los sistemas de ser hackeados, junto con un escáner robusto para traducir los datos de paquetes en información fácilmente legible.

Leave a Reply