Ce Este Spoofing-Ul Prin E-Mail? O explicație

una dintre cele mai comune tactici pe care infractorii cibernetici le folosesc pentru a păcăli sau manipula oamenii este falsificarea prin e-mail. Spoofing înseamnă a prezenta ceva sau pe cineva ca o altă entitate legitimă pentru a stabili autoritatea și a obține efectul de levier. Scopul final al falsificării este adesea de a înșela victimele pentru câștiguri financiare. Desigur, spoofing-ul poate apărea prin mai multe mijloace: e-mailuri, apeluri telefonice, mesaje text SMS, domeniu spoofing, și chiar app spoofing. Dar cel pe care ne vom concentra astăzi aici este falsificarea prin e-mail în mod specific.

numărul atacurilor de e-mail false crește în fiecare an, provocând daune ireparabile victimelor. IC3 a observat că e-mailurile falsificate, ceea ce face ca e-mailurile să pară că provin de la CFO, CEO, avocați sau furnizori, sunt frecvent utilizate pentru a viza întreprinderile de afaceri. Este o tactică care este frecvent utilizată în escrocherii de compromis prin e-mail de afaceri (BEC). Datele din raportul IC3 privind criminalitatea pe Internet din 2020 arată că înșelătoriile BEC au avut un impact imens, cu 19.369 de reclamații, rezultând pierderi totale ajustate de 1,8 miliarde de dolari.

având în vedere aceste numere și modul în care e-mailurile frauduloase pot afecta companiile, este esențial să înțelegeți falsificarea e-mailurilor și să luați măsurile adecvate pentru a preveni utilizarea cu succes a acestei tactici împotriva organizației dvs. Să-l rupe totul în jos.

Ce Este Spoofing-Ul Prin E-Mail?

când cineva folosește e-mailul pentru a se reprezenta în mod fraudulos ca o altă entitate legitimă, acesta este un exemplu de falsificare a e-mailurilor. Într-un sens mai tehnic, falsificarea e-mailurilor despre fabricarea informațiilor false despre expeditorii de e-mail pentru a păcăli oamenii să creadă că e-mailurile frauduloase sunt autentice.

Iată un videoclip minunat care explică rapid falsificarea e-mailurilor:

pe 10 februarie 2021, IRS (Internal Revenue Services) a lansat un avertisment oficial pentru a alerta profesioniștii fiscali cu privire la o înșelătorie care îi vizează. E-mailurile spoofing au fost trimise de la “IRS Tax E-Filing” și au purtat subiectul “verificarea EFIN înainte de e-filing.”IRS avertizează, de asemenea, să nu ia măsuri menționate în e-mail, în special răspunzând la e-mailul menționat.

Iată un fragment dintr-unul dintre aceste e-mailuri dubioase:

“pentru a vă proteja atât pe dvs., cât și pe clienții dvs. de activități neautorizate/frauduloase, IRS vă solicită să verificați toți inițiatorii autorizați de fișiere electronice înainte de a transmite returnări prin sistemul nostru. Asta înseamnă că avem nevoie de verificarea EFIN (e-file identification number) și permisul de conducere înainte de e-file.

vă rugăm să aveți o copie PDF curentă sau o imagine a scrisorii dvs. de acceptare EFIN (scrisoarea 5880c datată în ultimele 12 luni) sau o copie a rezumatului aplicației IRS EFIN, Găsită în contul dvs. de servicii electronice la IRS.gov, și din față și din spate a permisului de conducere prin e-mail pentru a finaliza procesul de verificare. E-mail: (adresă de e-mail falsă)

dacă EFIN-ul dvs. nu este verificat de sistemul nostru, capacitatea dvs. de e-fișier va fi dezactivată până când furnizați documentația care arată că acreditările dvs. sunt în stare bună pentru e-fișier cu IRS.”

acesta este un exemplu de manual de e-mail de phishing. Unele dintre steagurile roșii care vă spun că e-mailul este fraudulos sunt:

- adresa de e-mail a expeditorului este falsificată.

- se folosește un limbaj urgent pentru a vă împinge să ia măsuri pripite.

- adresa de e-mail “răspundeți la” este diferită de adresa de e-mail a expeditorului.

- vă amenință cu sancțiuni dacă nu luați măsuri imediate.

- e-mailul pretinde că este de la IRS, dar solicită informații (și uneori copii ale documentelor) pe care IRS le-ar deține deja.

desigur, am scris deja un articol care se referă la modul de a spune dacă un e-mail este fals sau real și vă invită să verificați că unul, precum și pentru informații suplimentare.

Cum Funcționează Spoofing-Ul Prin E-Mail?

există mai multe modalități prin care infractorii cibernetici pot falsifica e-mailurile.

falsificarea numelui afișat al expeditorului

aceasta este cea mai de bază și cea mai comună formă de falsificare a e-mailurilor. Este nevoie de expeditor pentru a schimba doar numele lor de afișare de e-mail. Pe o privire sumară, destinatarul va crede că e-mailul provine de la un expeditor legitim. Cu toate acestea, dacă verifică adresa de e-mail a expeditorului, înșelătoria se va destrăma, deoarece adresa de e-mail nu se va potrivi cu numele sau compania expeditorului.

acest tip de spoofing prin e-mail este foarte ușor și nu necesită atacatorului să cunoască niciun fel de programare pe computer pentru a efectua această înșelătorie. De asemenea, popularitatea acestei înșelătorii este în creștere, deoarece este atât de ieftină și ușor de făcut. Băieții răi vor avea nevoie doar de câteva victime nevinovate pentru a cădea pentru farsa lor.

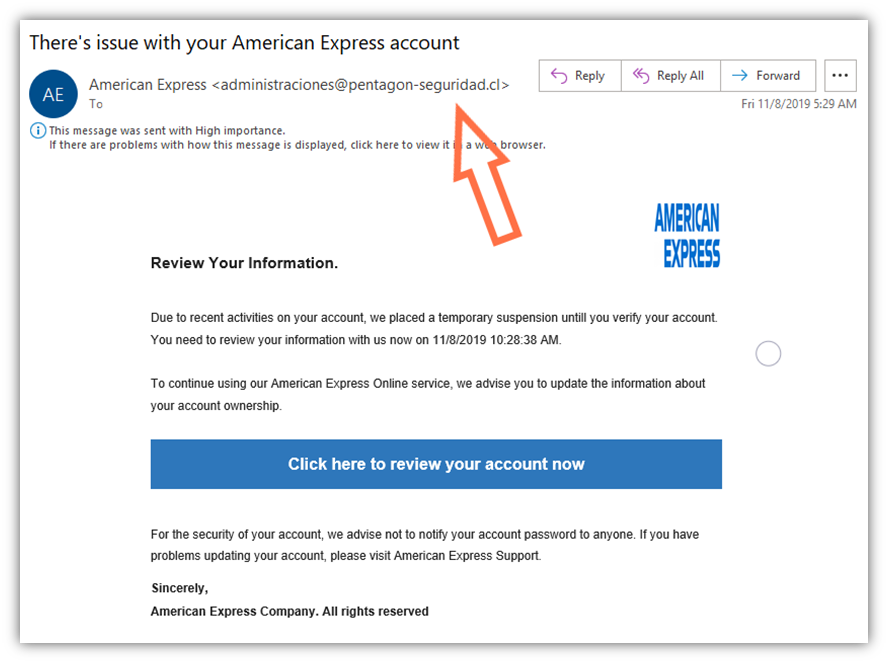

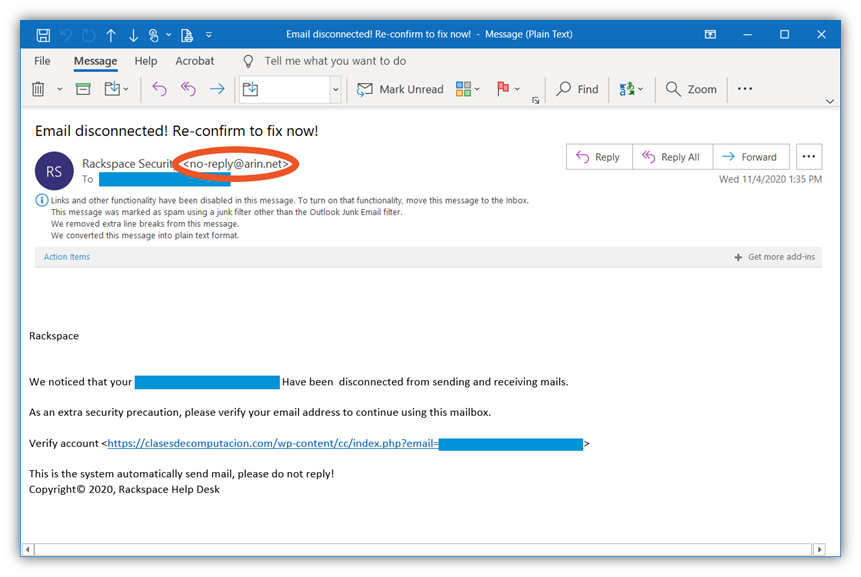

iată câteva exemple de acest tip de spoofing prin e-mail:

falsificarea numelui de domeniu:

falsificarea numelui de domeniu implică escrocii care creează adrese de e-mail asociate cu domenii care sunt similare cu cele ale organizației pe care o imită. La fel ca tacticile de typosquatting, infractorii cibernetici folosesc trucuri de bază pentru a face adresele de e-mail să pară legitime pentru persoanele care nu acordă atenție sau se grăbesc. Câteva exemple includ:

- schimbând “in “în locul literei”m”,

- folosind” 1 “în loc de”l”,

- înlocuind” o “în locul” o ” sau

- adăugând numere, caractere sau cuvinte suplimentare domeniilor de e-mail.

să presupunem, de exemplu, că numele unei agenții de curierat legitime este Safe Express, iar numele lor de domeniu este safeexpress.com. Dacă băieții răi doresc să folosească spoofing-ul prin e-mail pentru a juca rolul companiei pentru a-și înșela clienții, pot crea un domeniu dodgy safexpress.com acest lucru arată incredibil de similar și îl folosește pentru a trimite e-mailuri de phishing.

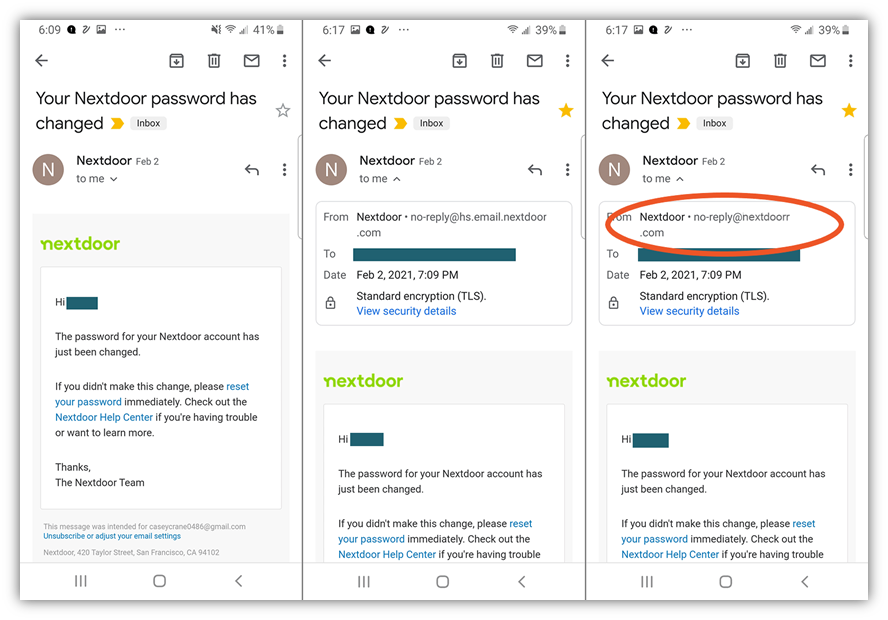

Iată un exemplu de domeniu spoofing folosind un e-mail de la Nextdoor:

prima imagine (stânga) arată cum apare e-mailul când primiți e-mailul dacă nu faceți clic pe săgeată pentru a extinde informațiile de e-mail ale expeditorului. A doua captură de ecran (mijloc) este un exemplu de e-mail legitim de la Nextdoor — observați cum e-mailul provine de la o adresă care se termină în “@hs.email.nextdoor.com. ” a treia captură de ecran (dreapta) este un exemplu de domeniu falsificat care arată foarte convingător. Există un “r” suplimentar la sfârșitul “nextdoor” înainte de “.com.”

crearea unui e-mail folosind un domeniu autentic

în ciuda faptului că este o formă mai puțin obișnuită de spoofing, este probabil cea mai terifiantă. E-mailul pare să provină de la o persoană autentică, deoarece numele de domeniu de pe adresa expeditorului este legitim. Această vulnerabilitate nu mai este lăsată deschisă, deoarece majoritatea companiilor folosesc Sender Policy Framework (SPF) și Domain Key Identified Mail (DKIM) în setarea DNS pentru a împiedica orice persoană neautorizată să-și folosească numele de domeniu pentru falsificare. Aceste protocoale sunt explicate mai târziu în articol.

e-mail Spoofing pentru escrocherii BEC

Business e-mail compromis, sau BEC, se face, de obicei, prin spoofing informațiile expeditorului de e-mail pentru a arata ca e-mail a venit de la CEO sau CFO al companiei. Acest tip de înșelătorie prin e-mail va implica adesea direcționarea destinatarului pentru a transfera o sumă imensă într-un cont bancar aparținând atacatorului. Deoarece e-mailul pare a fi de la șeful victimei, angajatul poate respecta instrucțiunile din e-mail fără a pune multe întrebări.

unii escroci au reușit, de asemenea, să se dea drept directorii executivi ai întreprinderilor pentru a cere angajaților să doneze unei organizații caritabile. Inutil să spun, a spus “caritate” aici este în contul bancar al atacatorului.

ce face e-mailurile vulnerabile la falsificare?

principala vulnerabilitate care face posibilă falsificarea e-mailurilor este lipsa autentificării în Simple Mail Transfer Protocol (SMTP). Deși există protocoale de autentificare pentru a preveni falsificarea corespondenței, acestea nu sunt adoptate pe scară largă. Conform rezultatelor unui studiu academic din 2018, doar 40% din primele 1 milion de domenii Alexa au avut SPF și doar 1% au avut DMARC. Acest lucru duce la un risc crescut de atacuri cibernetice, inclusiv:

- atacuri de Phishing,

- infiltrare Malware în sistemele lor IT și

- atacuri Ransomware.

cum să prevenim un atac de Spoofing prin e-mail

dacă atacurile de spoofing sunt atât de periculoase, ar trebui să putem face ceva pentru a le verifica, nu? Furnizorii de servicii de e-mail precum Gmail Google și Outlook Microsoft au sisteme încorporate care ajută la prevenirea trimiterii de e-mailuri spam și nedorite în căsuța de e-mail. Destinatarul este alertat cu privire la primirea unui potențial spam sau a unui e-mail falsificat.

toată lumea ar trebui să fie întotdeauna vigilentă înainte de a deschide ORICE e-mailuri marcate ca spam. Deși este posibil ca unele e-mailuri legitime să nu treacă testul de securitate și să ajungă în folderul spam, în majoritatea cazurilor, furnizorii de servicii de e-mail au dreptate în detectarea amenințărilor.

dar acestea fiind spuse, nu este suficient să vă bazați doar pe măsurile de securitate ale furnizorului dvs. de servicii de e-mail. Nu sunt perfecte, la urma urmei, iar e-mailurile falsificate ar putea găsi o cale în căsuța de e-mail fără știrea lor.

acestea fiind spuse, există anumite protocoale pe care le puteți utiliza pentru a preveni atacurile de falsificare a e-mailurilor de la utilizarea domeniului dvs. Și dacă utilizați aceste protocoale ca parte a protecției dvs. de securitate prin e-mail, atunci puteți reduce aceste atacuri și puteți împiedica pe cineva să trimită e-mailuri de phishing în numele mărcii și domeniului dvs.

în această secțiune, vom acoperi trei protocoale de e-mail pe care le puteți implementa acum. Vom împărtăși, de asemenea, alte două lucruri pe care le puteți face pentru a adăuga straturi suplimentare la apărarea dvs. de securitate a e-mailului. Desigur, este important să menționăm că acestea trebuie implementate și configurate corespunzător pentru ca aceste protecții să vă facă bine. Nu vom intra în aspectul tehnic “cum să” sau implementarea acestor instrumente. Dar ceea ce vom acoperi este ceea ce este fiecare dintre aceste metode de securitate prin e-mail și modul în care îmbunătățește securitatea e-mailului pentru organizația dvs. și destinatarii săi externi.

Sender Policy Framework (SPF)

SPF este un protocol conceput pentru a comunica ce servere sau adrese IP (atât interne, cât și externe) sunt autorizate să trimită e-mailuri în numele unui anumit domeniu. Acest lucru se face folosind înregistrări Domain name system (DNS), care practic permite clienților de e-mail ai destinatarilor să știe că e-mailul a venit de la dvs.

deci, atâta timp cât un e-mail provine de la una dintre adresele IP incluse în înregistrarea DNS, acesta va fi privit ca OK. Dacă adresa IP provine de la o altă adresă IP care nu se află în înregistrarea DNS, atunci va fi blocată.

în calitate de proprietar al domeniului companiei dvs., puteți activa SPF creând una sau mai multe înregistrări DNS txt. Acest lucru vă permite să autorizați anumite adrese IP să trimită e-mailuri în numele domeniului dvs., interzicând în același timp oricui altcineva să facă acest lucru. Dacă un escroc trimite un e-mail de la numele dvs. de domeniu, SPF va identifica adresa IP și va avertiza serverul de e-mail al destinatarului cu privire la o posibilă înșelătorie.

chei de domeniu identificate Mail (DKIM)

în cel mai simplu sens, DKIM este vorba de a ajuta domeniul dvs. să stabilească încredere cu serverele de e-mail ale destinatarilor. Cheile de domeniu identificate mail ajută la prevenirea falsificării prin aplicarea unei semnături digitale anteturilor de e-mail pentru toate mesajele trimise pe un domeniu. Acest lucru permite serverelor de e-mail ale destinatarilor să detecteze dacă mesajele care provin din acel domeniu provin de la unul dintre utilizatorii săi legitimi sau dacă informațiile expeditorului au fost falsificate.

ceea ce DKIM nu face, totuși, este criptarea datelor de e-mail. Cu toate acestea, asigură integritatea mesajului. Face acest lucru folosind o sumă de control pentru a dovedi serverului de e-mail al destinatarului că mesajul nu a fost modificat după ce a fost trimis.

deși DKIM nu filtrează e-mailurile, cu siguranță ajută la reducerea scorului de spam al domeniului dvs. de e-mail. Dacă semnătura DKIM nu poate fi verificată, e-mailul poate fi trimis la spam pentru a avertiza destinatarul.

pentru a implementa DKIM, trebuie să modificați serverul ca expeditor. Expeditorul creează chei publice și private criptografice, le instalează pe serverul lor și creează o înregistrare DNS txt care conține cheia publică. Mesajele trimise sunt semnate utilizând cheia privată. Destinatarul e-mailului poate utiliza cheia publică pentru a verifica autenticitatea e-mailului.

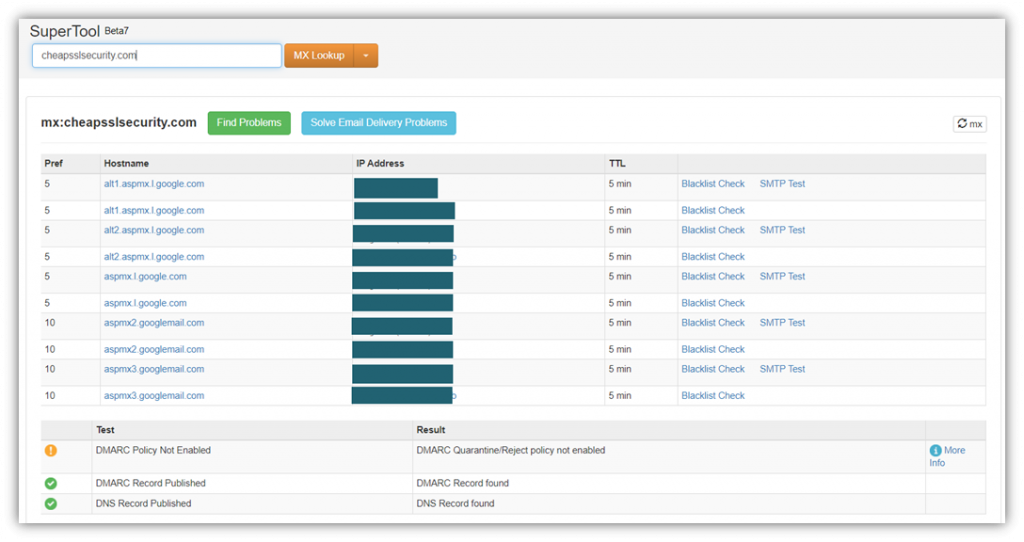

autentificarea, raportarea și conformitatea mesajelor bazate pe domeniu (DMARC)

DMARC este un protocol care informează destinatarii de e-mail că e-mailurile din domeniul său, fie sau atât SPF și DKIM pentru a le ajuta să determine dacă mesajele lor sunt legitime. În acest fel, știe că, dacă autentificarea trece, E-mailul ar trebui să fie legitim și utilizatorul este bine să aibă încredere în el. Dar dacă autentificarea eșuează, îi spune destinatarului să respingă sau să anuleze mesajul.

altceva pe care DMARC îl face este să anunțe serverul destinatarului ce recomandă expeditorul în cazul autentificării eșuate. Ca expeditor, de exemplu, puteți specifica dacă doriți ca destinatarul să:

- nu acordați un tratament special e-mailurilor care nu reușesc autentificarea;

- trimiteți e-mailuri neautentificate în folderul spam;

- respingeți astfel de e-mailuri înainte de a ajunge la clientul destinatarului; și/sau

- trimiteți un e-mail expeditorului despre autentificarea DMARC trecută sau eșuată.

Check out acest Mare video de la Cisco care descompune ceea ce este DMARC:

certificatele de semnare prin e-mail

certificatele de semnare prin e-mail, cunoscute și sub numele de certificate S/MIME, sunt ceea ce dvs., ca expeditor, puteți utiliza pentru a vă semna digital e-mailurile. Acest tip de X.Certificatul digital 509 permite destinatarilor dvs. să verifice dacă e-mailul a fost trimis de dvs. (nu de un impostor) și că nu a fost modificat în niciun fel de când l-ați trimis. De asemenea, criptează mesajele care sunt partajate între doi utilizatori de certificate S/MIME. (Trebuie doar să obțineți o copie a cheii publice a destinatarului înainte de a putea începe să trimiteți e-mailuri criptate.)

scopul fundamental al unui certificat de semnare prin e-mail este de a:

- autentificați expeditorul de e-mail,

- criptați mesajul de e-mail (când corespunde cu alți utilizatori de certificat S/MIME) și

- asigurați integritatea mesajului.

creșterea igienei cibernetice a organizației dvs. prin instruire de conștientizare

este suficient să folosiți toate măsurile de mai sus pentru un sistem prost? Răspunsul este nu. În fiecare zi, infractorii cibernetici vin cu noi rotiri pentru metode de atac vechi, precum și metode de atac complet noi pentru a încerca să ne încalce apărarea. Ca atare, trebuie să fim proactivi și atenți la fiecare sarcină pe care o îndeplinim pentru a le ține la distanță.

instruirea angajaților dvs. cu privire la igiena cibernetică este esențială pentru sprijinirea eforturilor dvs. generale de securitate cibernetică și pentru creșterea cunoștințelor angajaților. La urma urmei, este nevoie de un singur clic greșit de la un angajat pentru un atac cibernetic complet sau o încălcare a datelor. Unele subiecte importante pe care ar trebui să le acopere toate instruirile de conștientizare cibernetică includ:

- escrocherii și tactici comune de phishing (inclusiv exemple de falsificare a e-mailurilor și inginerie socială),

- alte tipuri de atacuri cibernetice,

- metode de securitate a contului și parolei,

- cele mai bune practici generale de securitate cibernetică și

- ce ar trebui să facă atunci când experimentează sau suspectează un atac cibernetic sau o încălcare.

amintiți-vă întotdeauna că antrenamentul nu este o afacere unică. Cursurile de perfecționare privind conștientizarea securității cibernetice trebuie să fie desfășurate în mod regulat pentru a se asigura că sunt conștienți de cele mai actuale amenințări. Atacurile cibernetice recente asupra altor companii ar trebui discutate cu angajații, astfel încât aceștia să aibă informații despre modul în care au fost efectuate și cum ar fi putut fi prevenite.

chestionare, jocuri, puzzle-uri și jocuri online cu tematică de securitate cibernetică sunt, de asemenea, modalități distractive și captivante de a crește gradul de conștientizare cibernetică a angajaților dvs. Construirea apărării împotriva infractorilor cibernetici pentru a vă proteja ar trebui să fie prioritatea dvs.

cuvinte finale despre Spoofing-ul prin e-mail

acum, că înțelegeți ce este spoofing-ul prin e-mail, vă puteți da seama că cel mai bun mod de a preveni astfel de atacuri este de a sensibiliza angajații și membrii personalului cu privire la aceasta. Nu deschideți e-mailuri nedorite, nu faceți clic pe atașamente sau link-uri și nici măcar nu răspundeți la astfel de e-mailuri poate merge mult pentru a vă proteja împotriva atacurilor de falsificare a e-mailurilor.

de asemenea, trebuie să fiți dispus să luați măsuri tehnice pentru a împiedica pe cineva să utilizeze domeniul dvs. ca parte a campaniilor de falsificare a e-mailurilor. După cum ați descoperit, aceasta înseamnă utilizarea înregistrărilor DNS împreună cu protocoale precum SPF, DKIM și DMARC în avantajul dvs. deplin.

Leave a Reply