DNS Doctoring on asa Configuration Example

Introducere

acest document arată modul în care DNS Doctoring este utilizat pe Adaptive Security Appliance (ASA) pentru a schimba adresele IP încorporate în răspunsurile Domain Name System (DNS), astfel încât clienții să se poată conecta la adresa IP corectă a serverelor.

cerințe preliminare

cerințe

DNS Doctoring necesită configurarea traducerii adresei de rețea (NAT) pe ASA, precum și activarea inspecției DNS.

componente utilizate

informațiile din acest document se bazează pe Adaptive Security Appliance.

informațiile din acest document au fost create de la dispozitivele dintr-un mediu de laborator specific. Toate dispozitivele utilizate în acest document au început cu o configurație eliminată (implicită). Dacă rețeaua dvs. este live, Asigurați-vă că înțelegeți impactul potențial al oricărei comenzi.

convenții

consultați convențiile Cisco Technical Tips pentru mai multe informații despre convențiile documentelor.

DNS Doctoring Exemple

server DNS pe interiorul ASA

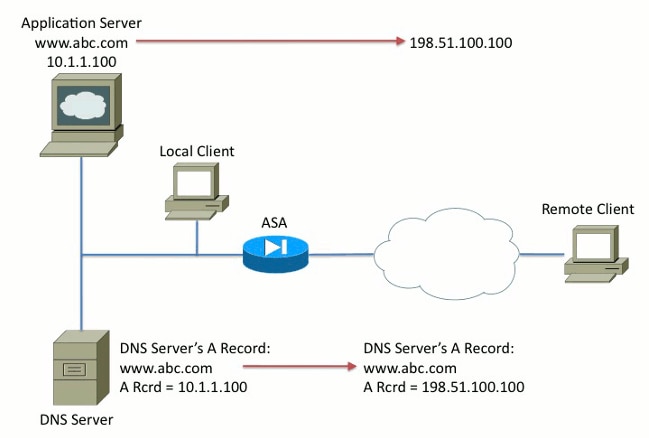

Figura 1

nat (inside,outside) source static 10.1.1.100 198.51.100.100 dns!policy-map global_policy class inspection_default inspect dns

în Figura 1, serverul DNS este controlat de administratorul local. Serverul DNS ar trebui să distribuie o adresă IP privată, care este adresa IP reală atribuită serverului de aplicații. Acest lucru permite clientului local să se conecteze direct la serverul de aplicații.

din păcate, clientul la distanță nu poate accesa serverul de aplicații cu adresa privată. Ca rezultat, DNS Doctoring este configurat pe ASA pentru a schimba adresa IP încorporată în pachetul de răspuns DNS. Acest lucru asigură că atunci când clientul la distanță face o cerere DNS pentru www.abc.com, răspunsul pe care îl primesc este pentru adresa tradusă a serverului de aplicații. Fără cuvântul cheie DNS din Instrucțiunea NAT, clientul la distanță încearcă să se conecteze la 10.1.1.100, ceea ce nu funcționează deoarece adresa respectivă nu poate fi direcționată pe internet.

server DNS pe partea exterioară a ASA

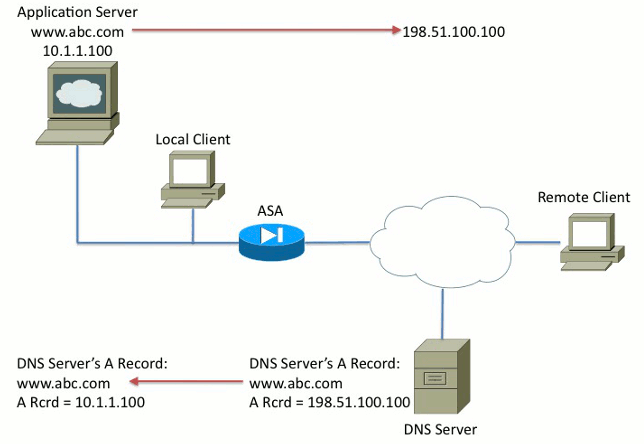

Figura 2

nat (inside,outside) source static 10.1.1.100 198.51.100.100 dns!policy-map global_policy class inspection_default inspect dns

în Figura 2, serverul DNS este controlat de ISP sau de un furnizor de servicii similar. Serverul DNS ar trebui să distribuie adresa IP publică, adică adresa IP tradusă a serverului de aplicații. Acest lucru permite tuturor utilizatorilor de internet să acceseze serverul de aplicații prin internet.

din păcate, clientul local nu poate accesa serverul de aplicații cu adresa publică. Ca rezultat, DNS Doctoring este configurat pe ASA pentru a schimba adresa IP încorporată în pachetul de răspuns DNS. Acest lucru asigură că atunci când clientul local face o solicitare DNS pentru www.abc.com, răspunsul primit este adresa reală a serverului de aplicații. Fără cuvântul cheie DNS din Instrucțiunea NAT, clientul local încearcă să se conecteze la 198.51.100.100. Acest lucru nu funcționează deoarece acest pachet este trimis la ASA, care scade pachetul.

VPN Nat și DNS Doctoring

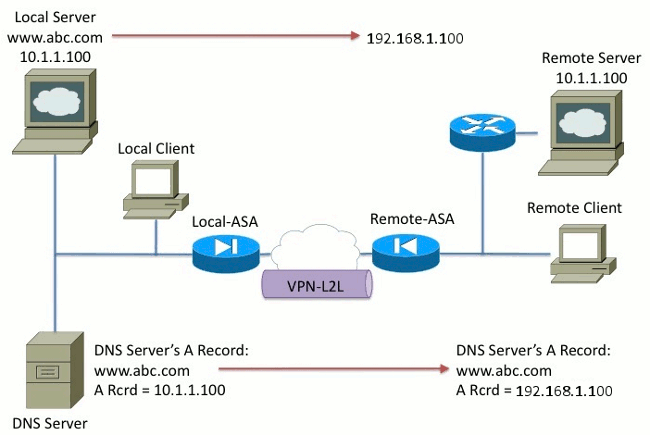

Figura 3

luați în considerare o situație în care există rețele care se suprapun. În această condiție, adresa 10.1.1.100 trăiește atât pe partea îndepărtată, cât și pe partea locală. Ca rezultat, trebuie să efectuați NAT pe serverul local, astfel încât clientul la distanță să îl poată accesa în continuare cu adresa IP 192.1.1.100. Pentru ca acest lucru să funcționeze corect, este necesară falsificarea DNS.

Doctorizarea DNS nu poate fi efectuată în această funcție. Cuvântul cheie DNS poate fi adăugat numai la sfârșitul unui obiect NAT sau sursă nat. De două ori nat nu acceptă cuvântul cheie DNS. Există două configurații posibile și ambele nu reușesc.

Configurație Eșuată 1: Dacă configurați linia de jos, se traduce 10.1.1.1 la 192.1.1.1, nu numai pentru clientul de la distanță, dar pentru toată lumea de pe internet. Deoarece 192.1.1.1 nu este rutabil pe internet, nimeni de pe internet nu poate accesa serverul local.

nat (inside,outside) source static 10.1.1.100 192.168.1.100 dnsnat (inside,outside) source static 10.1.1.100 192.168.1.100 destination REMOTE_CLIENT REMOTE_CLIENT

configurare eșuată 2: dacă configurați linia NAT DNS Doctoring după linia de două ori nat necesară, aceasta provoacă o situație în care falsificarea DNS nu funcționează niciodată. Ca urmare, clientul la distanță încearcă să acceseze www.abc.com cu adresa IP 10.1.1.100, care nu funcționează.

Leave a Reply