protocol de autentificare extensibil (EAP)

ce este protocolul de autentificare extensibil?

Extensible Authentication Protocol (EaP) este un protocol pentru rețele fără fir care extinde metodele de autentificare utilizate de Point-to-Point Protocol (PPP), un protocol folosit adesea la conectarea unui computer la internet. EAP este utilizat în rețelele criptate pentru a oferi o modalitate sigură de a trimite informații de identificare pentru a furniza autentificarea rețelei. Aceasta susține diverse metode de autentificare, inclusiv ca carduri de Jetoane, carduri inteligente, certificate, parole unice și criptare cheie publică.

metodele EAP protejează un portal specific, astfel încât numai utilizatorii cu o cheie de autentificare sau o parolă să poată avea acces la rețea. Aceste metode limitează numărul de utilizatori și ajută la prevenirea congestionării rețelei, făcând rețelele mai rapide și mai sigure. Organizațiile pot utiliza metode EAP pentru a se adapta nevoilor specifice de confidențialitate și liniilor directoare ale companiei.

extensibilitatea este o trăsătură cheie a cadrului PAE. Unele caracteristici principale ale protocolului includ următoarele:

- acesta oferă cadrul în care funcționează diferitele metode de autentificare.

- se adaptează nevoilor viitoare de securitate.

- poate fi păstrat simplu dacă asta este ceea ce se dorește.

cum funcționează EAP?

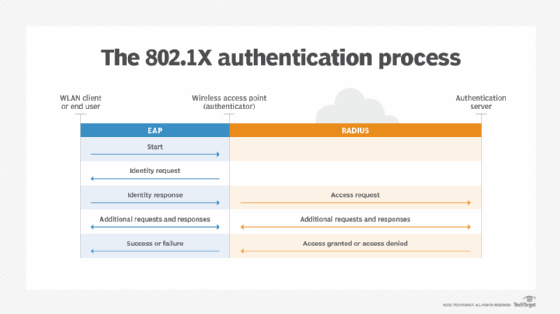

EAP utilizează standardul 802.1 x ca mecanism de autentificare printr-o rețea locală sau o rețea LAN fără fir (WLAN). Există trei componente principale ale autentificării 802.1 X:

- dispozitivul wireless al utilizatorului;

- punctul de acces wireless (AP) sau autentificatorul; și

- baza de date de autentificare sau serverul de autentificare.

organizația sau utilizatorul trebuie să aleagă ce tip de EAP să utilizeze pe baza cerințelor lor. EaP transferă informații de autentificare între utilizator și baza de date sau serverul authenticator.

procesul EAP funcționează după cum urmează:

- un utilizator solicită conectarea la o rețea fără fir printr-un AP-o stație care transmite și primește date, uneori cunoscută sub numele de transceiver.

- AP solicită date de identificare de la utilizator și transmite aceste date către un server de autentificare.

- serverul de autentificare solicită AP dovada valabilității informațiilor de identificare.

- AP obține verificarea de la utilizator și o trimite înapoi la serverul de autentificare.

- utilizatorul este conectat la rețea conform solicitării.

în funcție de tipul de EAP utilizat, procesul poate varia. Mai jos este o prezentare generală a celor mai comune metode EAP.

metode EaP tunelate

există mai mult de 40 de metode EAP, inclusiv mai multe metode utilizate în mod obișnuit, care sunt adesea numite metode interioare sau metode EaP tunelate. Acestea includ următoarele.

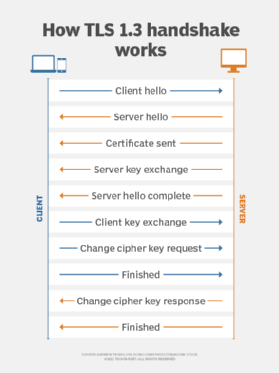

EAP-TLS (Transport Layer Security)

EAP-TLS oferă autentificare reciprocă bazată pe certificate a rețelei și a clientului. Atât clientul, cât și serverul trebuie să aibă certificate pentru a efectua această autentificare. EAP-TLS generează aleatoriu chei de Confidențialitate echivalente cu fir (WEP) bazate pe sesiuni, bazate pe utilizatori. Aceste chei asigură comunicațiile între AP și clientul WLAN.

un dezavantaj al EAP-TLS este serverul și partea client ambele trebuie să gestioneze certificatele. Acest lucru poate fi o provocare pentru organizațiile cu o rețea WLAN extinsă.

EAP-TTLS (Tunneled TLS)

la fel ca EAP-TLS, EAP-TTLS oferă o metodă de securitate extinsă cu autentificare reciprocă bazată pe certificate. Cu toate acestea, în loc atât de client și server care necesită un certificat, numai partea de server nu. EAP-TTLS permite WLAN-urilor să reutilizeze în siguranță bazele de date de autentificare a utilizatorilor vechi, cum ar fi Active Directory.

LEAP (Lightweight EAP)

Cisco a creat acest tip de autentificare EAP proprietar pentru autentificarea reciprocă a clienților și a serverului pe rețelele WLAN. Serverul LEAP trimite clientului o provocare aleatorie, iar clientul returnează o parolă hash. Odată autentificat, clientul solicită serverului o parolă și urmează un schimb de chei.

PEAP (protejat EAP)

PEAP a fost creat ca o versiune mai sigură a LEAP. La fel ca EAP-TTLS, PEAP autentifică clienții folosind certificate din partea serverului. Creează un tunel TLS de la server la client, astfel încât clientul să poată fi autentificat prin acel tunel criptat. Spre deosebire de EAP-TTLS, cu PEAP, clientul trebuie să utilizeze un alt tip EAP.

EAP-FAST (autentificare flexibilă prin tunelare sigură)

Cisco a creat EaP-FAST pentru a înlocui LEAP. EAP-FAST folosește un tunel pentru a oferi autentificare reciprocă, cum ar fi PEAP și EAP-TTLS. EAP-FAST nu are serverul se autentifica cu un certificat digital. În schimb, folosește o acreditare de acces protejată, care creează un schimb de aprovizionare unic cu un secret partajat sau o cheie PAC. Cheia PAC gestionează autentificarea.

EAP-SIM (Subscriber Identity Module)

acest tip de autentificare se bazează pe cartela SIM Global System for Mobile communication (GSM) utilizată în telefoanele mobile. Acesta utilizează o cheie WEP per sesiune pentru a cripta datele. Această metodă de autentificare impune clientului să introducă un cod de verificare pentru a permite comunicarea cu SIM. EAP-SIM 802.Cererile 1X trec prin gateway-ul de roaming al unui operator de transport către un server de autentificare GSM. Este utilizat pentru autentificarea dispozitivelor care circulă între hotspoturile comerciale 802.11 și rețelele GSM.

EAP-MD5 (Message Digest 5)

EAP-MD5 oferă un nivel de bază de asistență și nu este recomandat la implementarea unei rețele WLAN. Este mai ușor pentru actorii de amenințare să determine parola utilizatorului sau a clientului cu această metodă. De asemenea, oferă doar autentificare unidirecțională, mai degrabă decât autentificare reciprocă, și nu există nicio modalitate de a dezvolta chei WEP per sesiune sau de a oferi o rotație și distribuție continuă a cheilor WEP. Întreținerea manuală a cheilor WEP poate reprezenta provocări.

securitatea la pachet

este un aspect critic al arhitecturii rețelei publice. Acest lucru este mai important ca niciodată, având în vedere cât de rapid se schimbă tehnologia telecomunicațiilor și dezvoltarea 5G. caracteristicile de securitate din 5G includ suportul nativ al EAP. Autentificarea în rețelele 5G este acces-agnostică, astfel încât aceleași metode sunt utilizate pentru proiectul de parteneriat de generația a 3-a și rețelele de acces non-3gpp.

Aflați cum a fost creată specificația 3GPP pentru securitatea 5G.

Leave a Reply