Cyber Warfare

Vad är Cyber Warfare?

cyberkrig definieras vanligtvis som en cyberattack eller serie attacker som riktar sig mot ett land. Det har potential att orsaka kaos på regeringen och civil infrastruktur och störa kritiska system, vilket resulterar i skador på staten och till och med förlust av liv.

det finns dock en debatt bland cybersäkerhetsexperter om vilken typ av aktivitet som utgör cyberkrigföring. Det amerikanska försvarsdepartementet (DoD) erkänner hotet mot nationell säkerhet som orsakas av skadlig användning av Internet men ger inte en tydligare definition av cyberkrigföring. Vissa anser att cyberkrigföring är en cyberattack som kan leda till döden.

cyberkrigföring innebär vanligtvis en nationalstat som begår cyberattacker på en annan, men i vissa fall utförs attackerna av terroristorganisationer eller icke-statliga aktörer som försöker främja målet för en fientlig nation. Det finns flera exempel på påstådd cyberkrigföring i modern historia, men det finns ingen universell, formell definition för hur en cyberattack kan utgöra en krigshandling.

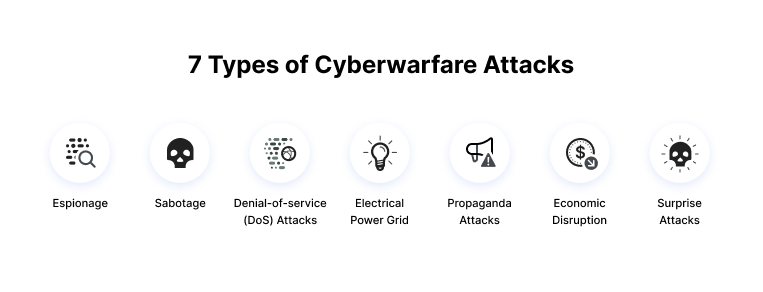

7 typer av Cyberkrigsattacker

här är några av de viktigaste typerna av cyberkrigsattacker.

spionage

avser övervakning av andra länder för att stjäla hemligheter. I cyberkrigföring kan detta innebära att man använder botnät eller spjutfiskeattacker för att kompromissa med känsliga datorsystem innan man filtrerar känslig information.

Sabotage

statliga organisationer måste bestämma känslig information och riskerna om den äventyras. Fientliga regeringar eller terrorister kan stjäla information, förstöra den eller utnyttja insiderhot som missnöjda eller slarviga anställda eller statliga anställda med anknytning till det angripande landet.

DoS-attacker (Denial-of-service)

DoS-attacker hindrar legitima användare från att komma åt en webbplats genom att översvämma den med falska förfrågningar och tvinga Webbplatsen att hantera dessa förfrågningar. Denna typ av attack kan användas för att störa kritiska operationer och system och blockera åtkomst till känsliga webbplatser av civila, militär-och säkerhetspersonal eller forskningsorgan.

elnät

att attackera elnätet gör det möjligt för angripare att inaktivera kritiska system, störa infrastruktur och potentiellt leda till kroppsskada. Attacker på elnätet kan också störa kommunikationen och göra tjänster som textmeddelanden och kommunikation oanvändbara.

Propagandaattacker

försöker kontrollera sinnen och tankar hos människor som bor i eller kämpar för ett målland. Propaganda kan användas för att avslöja pinsamma sanningar, sprida lögner för att få människor att förlora förtroende för sitt land eller sida med sina fiender.

ekonomisk störning

de flesta moderna ekonomiska system fungerar med datorer. Angripare kan rikta in sig på datanätverk av ekonomiska anläggningar som aktiemarknader, betalningssystem och banker för att stjäla pengar eller blockera människor från att få tillgång till de medel de behöver.

överraskningsattacker

dessa är cyberekvivalenten av attacker som Pearl Harbor och 9/11. Poängen är att genomföra en massiv attack som fienden inte förväntar sig, vilket gör det möjligt för angriparen att försvaga sitt försvar. Detta kan göras för att förbereda marken för en fysisk attack i samband med hybridkrigföring.

exempel på cyberkrigföring operationer

här är flera välkända exempel på cyberkrigföring på senare tid.

Stuxnet Virus

Stuxnet var en mask som attackerade det iranska kärnkraftsprogrammet. Det är bland de mest sofistikerade cyberattackerna i historien. Malware sprids via infekterade universella seriella Bussenheter och riktade datainsamlings-och övervakningssystem. Enligt de flesta rapporter skadade attacken allvarligt Irans förmåga att tillverka kärnvapen.

Sony Pictures Hack

en attack på Sony Pictures följde lanseringen av filmen “The Interview”, som presenterade en negativ skildring av Kim Jong Un. Attacken tillskrivs Nordkoreanska regeringens hackare. FBI fann likheter med tidigare skadliga attacker från nordkoreaner, inklusive kod, krypteringsalgoritmer och mekanismer för borttagning av data.

Bronssoldat

år 2007 flyttade Estland en staty associerad med Sovjetunionen, Bronssoldaten, från centrum av huvudstaden Tallinn till en militärkyrkogård nära staden. Estland drabbades av ett antal betydande cyberattacker under de följande månaderna. Estlands statliga webbplatser, medier och banker överbelastades med trafik i massiva DoS-attacker (denial of service) och togs följaktligen offline.

Fancy Bear

CrowdStrike hävdar att den ryska organiserade cyberbrottsgruppen Fancy Bear riktade ukrainska raketstyrkor och artilleri mellan 2014 och 2016. Malware sprids via en infekterad Android-applikation som används av D-30 Howitzer artillery unit för att hantera inriktningsdata.

ukrainska officerare gjorde stor användning av appen, som innehöll x-Agent spionprogram. Detta anses vara en mycket framgångsrik attack, vilket resulterar i förstörelse av över 80% av Ukrainas D-30 haubitsar.

fiender till Qatar

Elliott Broidy, en amerikansk republikansk insamling, stämde Qatars regering 2018 och anklagade den för att stjäla och läcka hans e-postmeddelanden i ett försök att diskreditera honom. Qatarierna såg honom som ett hinder för att förbättra deras ställning i Washington.

enligt rättegången påstods bror till Qatari-emiren ha orkestrerat en cyberkrigskampanj tillsammans med andra i Qatari-ledningen. 1200 personer riktades mot samma angripare, med många av dessa kända “fiender till Qatar”, inklusive högre tjänstemän från Egypten, Saudiarabien, Förenade Arabemiraten och Bahrain.

hur man bekämpar cyberkrigföring

den rättsliga statusen för detta nya område är fortfarande oklart eftersom det inte finns någon internationell lag som reglerar användningen av cybervapen. Detta betyder dock inte att cyberkrigföring inte behandlas av lagen.

Cooperative Cyber Defense Center Of Excellence (CCDCoE) har publicerat Tallinn Manual, en lärobok som behandlar sällsynta men allvarliga cyberhot. Den här handboken förklarar när cyberattacker bryter mot internationell lag och hur länder kan reagera på sådana överträdelser.

genomföra riskbedömningar med Cyberkrigsspel

det bästa sättet att bedöma en nations beredskap för cyberkrigföring är att genomföra en verklig övning eller simulering, även känd som ett cyberkrigsspel.

ett krigsspel kan testa hur regeringar och privata organisationer svarar på ett cyberkrigsscenario, avslöja luckor i försvar och förbättra samarbetet mellan enheter. Viktigast av allt kan ett krigsspel hjälpa försvarare att lära sig att agera snabbt för att skydda kritisk infrastruktur och rädda liv.

Cyberkrigsspel kan hjälpa städer, stater eller länder att förbättra beredskapen för cyberkrigföring genom att:

- testa olika situationer-som att upptäcka attacker i tidiga skeden eller mildra risker efter att kritisk infrastruktur redan har äventyrats.

- testa ovanliga scenarier-attacker utförs aldrig”av boken”. Genom att skapa ett rött lag som fungerar som angripare och försöker hitta kreativa sätt att bryta mot ett målsystem kan försvararna lära sig att mildra verkliga hot.

- arbetsfördelning och samarbetsmekanismer – cyberkrigföring kräver att många individer från olika organisationer och statliga enheter samarbetar. Ett cyberkrigsspel kan samla dessa människor, som kanske inte känner varandra, och hjälpa dem att bestämma hur de ska arbeta tillsammans i händelse av en kris.

- förbättra politik-regeringar kan upprätta politik för cyberkrigföring, men måste testa dem i praktiken. Ett cyberkrigsspel kan testa Politikens effektivitet och ge möjlighet att förbättra dem.

vikten av skiktat försvar

under trycket av cyberkrigföring har regeringar i många länder utfärdat operativ nationell säkerhetspolitik för att skydda sin informationsinfrastruktur. Dessa policyer använder vanligtvis en skiktad försvarsmetod, som inkluderar:

- säkra cyberekosystemet

- öka medvetenheten om cybersäkerhet

- främja öppna standarder för bekämpning av cyberhot

- implementera ett nationellt ramverk för cybersäkerhetssäkring

- arbeta med privata organisationer för att förbättra sina cybersäkerhetsfunktioner

säkra den privata sektorn

en strategisk faktor i cyberwarfare är lokala företags motståndskraft mot cyberattacker. Företagen måste skärpa sina säkerhetsåtgärder för att minska fördelarna med en attack mot en nationalstat. Följande är en uppsättning åtgärder för att säkerställa företagens cybersäkerhet, som kan främja nationell säkerhet:

- skapa hinder för att bryta mot nätverket

- använd web application firewalls (WAF) för att snabbt upptäcka, undersöka och blockera skadlig trafik

- snabbt svara på ett brott och återställa affärsverksamheten

- underlätta samarbete mellan den offentliga och privata sektorn

- använd lokala hackare som en resurs för att skydda mot utländska cyberhot

Imperva cyber warfare protection

Imperva kan hjälpa organisationer att skydda sig mot cyberkrig genom att implementera en omfattande cybersäkerhetslösning, inklusive både applikation och datasäkerhet.

Imperva Application Security

Imperva ger omfattande skydd för applikationer, API: er och mikrotjänster:

Web Application Firewall – förhindra attacker med världsklass analys av webbtrafik till dina applikationer.

Runtime Application Self-Protection (RASP)-realtid attack upptäckt och förebyggande från din ansökan runtime miljö går vart dina program går. Stoppa externa attacker och injektioner och minska din sårbarhet eftersläpning.

API-säkerhet-automatiserat API-skydd säkerställer att dina API-slutpunkter skyddas när de publiceras, vilket skyddar dina applikationer från exploatering.

Avancerat Botskydd-förhindra affärslogikattacker från alla åtkomstpunkter-webbplatser, mobilappar och API: er. Få sömlös synlighet och kontroll över bottrafik för att stoppa onlinebedrägerier genom kontoövertagande eller konkurrenskraftigt prisskrapning.

DDoS-skydd-Blockera attacktrafik vid kanten för att säkerställa kontinuitet i verksamheten med garanterad drifttid och ingen prestandapåverkan. Säkra dina lokala eller molnbaserade tillgångar-oavsett om du är värd i AWS, Microsoft Azure eller Google Public Cloud.

Attack Analytics-säkerställer fullständig synlighet med maskininlärning och domänkompetens över applikationssäkerhetsstacken för att avslöja mönster i bruset och upptäcka applikationsattacker, så att du kan isolera och förhindra attackkampanjer.

skydd på klientsidan-få synlighet och kontroll över JavaScript-kod från tredje part för att minska risken för bedrägeri i leveranskedjan, förhindra dataintrång och attacker på klientsidan.

Imperva datasäkerhet

Imperva skyddar alla molnbaserade datalager för att säkerställa efterlevnad och bevara smidigheten och kostnadsfördelarna du får från dina molninvesteringar

Cloud Data Security-förenkla säkra dina molndatabaser för att komma ikapp och hålla jämna steg med DevOps. Impervas lösning gör det möjligt för användare av molnhanterade tjänster att snabbt få synlighet och kontroll över molndata.

databassäkerhet-Imperva levererar analys, skydd och svar över dina datatillgångar, på plats och i molnet-vilket ger dig risksynlighet för att förhindra dataintrång och undvika efterlevnadsincidenter. Integrera med vilken databas som helst för att få omedelbar synlighet, implementera universella policyer och snabba tid till värde.

Data riskanalys-automatisera detektering av icke-kompatibla, riskabla eller skadliga dataåtkomstbeteende i alla dina databaser över hela företaget för att påskynda saneringen.

Leave a Reply