Extensible Authentication Protocol (EAP)

Vad är Extensible Authentication Protocol?

Extensible Authentication Protocol (EAP) är ett protokoll för trådlösa nätverk som utökar autentiseringsmetoderna som används av Point-to-Point Protocol (PPP), ett protokoll som ofta används när du ansluter en dator till internet. EAP används på krypterade nätverk för att ge ett säkert sätt att skicka identifierande information för att ge nätverksautentisering. Den stöder olika autentiseringsmetoder, inklusive som tokenkort, smartkort, certifikat, engångslösenord och kryptering med offentlig nyckel.

EAP-metoder skyddar en specifik portal så att endast användare med en autentiseringsnyckel eller ett lösenord kan få nätverksåtkomst. Dessa metoder begränsar antalet användare och hjälper till att förhindra överbelastning i nätverket, vilket gör nätverk snabbare och säkrare. Organisationer kan använda EAP-metoder för att anpassa sig till specifika integritetsbehov och företagsriktlinjer.

töjbarhet är ett viktigt drag i EAP-ramverket. Några huvudfunktioner i protokollet inkluderar följande:

- det ger ramen inom vilken de olika autentiseringsmetoderna fungerar.

- den anpassar sig till framtida säkerhetsbehov.

- det kan hållas enkelt om det är vad som önskas.

hur fungerar EAP?

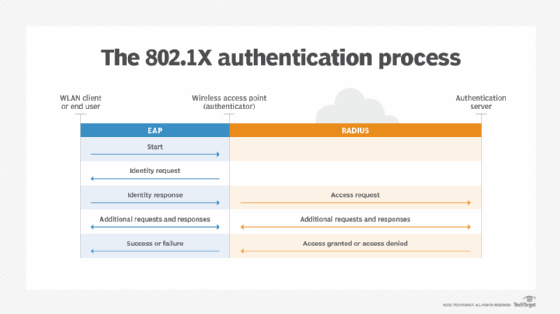

EAP använder 802.1 x-standarden som sin autentiseringsmekanism över ett lokalt nätverk eller ett trådlöst LAN (WLAN). Det finns tre primära komponenter i 802.1 x-autentisering:

- användarens trådlösa enhet;

- den trådlösa åtkomstpunkten (AP) eller autentiseraren; och

- autentiseringsdatabasen eller autentiseringsservern.

organisationen eller användaren måste välja vilken typ av EAP som ska användas baserat på deras krav. EAP överför autentiseringsinformation mellan användar-och autentiseringsdatabasen eller servern.

EAP-processen fungerar enligt följande:

- en användare begär anslutning till ett trådlöst nätverk via en AP-en station som sänder och tar emot data, ibland känd som en transceiver.

- AP begär identifieringsdata från användaren och överför dessa data till en autentiseringsserver.

- autentiseringsservern ber AP om bevis på identifieringsinformationens giltighet.

- AP erhåller verifiering från användaren och skickar den tillbaka till autentiseringsservern.

- användaren är ansluten till nätverket på begäran.

beroende på vilken typ av EAP som används kan processen variera. Nedan följer en översikt över de vanligaste EAP-metoderna.

tunnlade EAP-metoder

det finns uppemot 40 EAP-metoder, inklusive flera vanliga metoder som ofta kallas inre metoder eller tunnlade EAP-metoder. Dessa inkluderar följande.

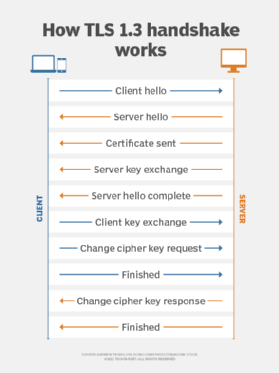

EAP-TLS (Transport Layer Security)

EAP-TLS tillhandahåller certifikatbaserad, ömsesidig autentisering av nätverket och klienten. Både klienten och servern måste ha certifikat för att utföra denna autentisering. EAP-TLS genererar slumpmässigt sessionsbaserade, användarbaserade Wired Equivalent Privacy (WEP) nycklar. Dessa nycklar säkerställer kommunikation mellan AP och WLAN-klienten.

en nackdel med EAP-TLS är att server-och klientsidan båda måste hantera certifikaten. Detta kan vara utmanande för organisationer med ett omfattande WLAN.

EAP-TTLS (Tunneled TLS)

liksom EAP-TLS erbjuder EAP-TTLS en utökad säkerhetsmetod med certifikatbaserad ömsesidig autentisering. I stället för både klienten och servern som kräver ett certifikat gör det dock bara serversidan. EAP-TTLS gör det möjligt för WLAN att säkert återanvända äldre användarautentiseringsdatabaser, till exempel Active Directory.

LEAP (Lightweight EAP)

Cisco skapade denna proprietära EAP-autentiseringstyp för ömsesidig klient-och serverautentisering på sina WLAN. LEAP-servern skickar klienten en slumpmässig utmaning, och klienten returnerar ett hashat lösenord. När autentiserad frågar klienten servern om ett lösenord och ett nyckelutbyte följer.

PEAP (skyddad EAP)

PEAP skapades som en säkrare version av LEAP. Liksom EAP-TTLS autentiserar PEAP klienter med certifikat på serversidan. Det skapar en TLS-tunnel från servern till klienten så att klienten kan autentiseras genom den krypterade tunneln. Till skillnad från EAP-TTLS, med PEAP, måste klienten använda en annan EAP-typ.

EAP-FAST (Flexibel autentisering via säker tunnling)

Cisco skapade EAP-FAST för att ersätta LEAP. EAP-FAST använder en tunnel för att ge ömsesidig autentisering som PEAP och EAP-TTLS. EAP-FAST har inte servern autentisera sig med ett digitalt certifikat. Istället använder den en skyddad åtkomstbehörighet, vilket skapar en engångsutbyte med en delad hemlighet eller PAC-nyckel. PAC-tangenten hanterar autentiseringen.

EAP-SIM (Subscriber Identity Module)

denna autentiseringstyp är baserad på det globala systemet för mobilkommunikation (GSM) SIM-kort som används i mobiltelefoner. Den använder en WEP-nyckel per session för att kryptera data. Denna autentiseringsmetod kräver att klienten anger en verifieringskod för att möjliggöra kommunikation med SIM-kortet. EAP-SIM 802.1x-förfrågningar går via en operatörs roamingport till en GSM-autentiseringsserver. Det används för att autentisera enheter som strövar mellan kommersiella 802.11 hotspots och GSM-nät.

EAP-MD5 (Message Digest 5)

EAP-MD5 erbjuder en basnivå av stöd och rekommenderas inte vid implementering av ett WLAN. Det är lättare för hotaktörer att bestämma användarens eller klientens lösenord med den här metoden. Det ger också bara envägsautentisering snarare än ömsesidig autentisering, och det finns inget sätt att utveckla WEP-nycklar per session eller erbjuda en kontinuerlig rotation och distribution av WEP-nycklar. Det manuella underhållet av WEP-nycklarna kan innebära utmaningar.

takeaway

säkerhet är en kritisk aspekt av den offentliga nätverksarkitekturen. Detta är viktigare än någonsin med tanke på hur snabbt telekommunikationstekniken förändras och utvecklingen av 5G. säkerhetsfunktioner i 5G inkluderar inbyggt stöd för EAP. Autentisering i 5G-nätverk är access-agnostiker, så samma metoder används för 3: e generationens partnerskapsprojekt och icke-3GPP-åtkomstnät.

ta reda på hur 3GPP-specifikationen skapades för 5G-säkerhet.

Leave a Reply