Vad Är E-Postspoofing? En förklaring

en av de vanligaste taktik cyberbrottslingar använder för att lura eller manipulera människor är e-post spoofing. Spoofing innebär att presentera något eller någon som en annan legitim enhet för att upprätta auktoritet och få hävstång. Det slutliga målet med spoofing är ofta att lura offer för ekonomisk vinning. Självklart, spoofing kan ske på flera sätt: e-post, telefonsamtal, SMS-meddelanden, domän spoofing, och även app spoofing. Men den vi kommer att fokusera på här idag är e-postspoofing specifikt.

antalet falska e-postattacker ökar varje år och orsakar irreparabel skada på offren. IC3 observerade att e-postmeddelanden spoofed, vilket gör att e-postmeddelanden ser ut som de kom från CFO, VD, advokater eller leverantörer, används ofta för att rikta sig till affärsföretag. Det är en taktik som ofta används i business email compromise (BEC) bedrägerier. Data från IC3: s 2020 Internet Crime Report visar att BEC-bedrägerier hade en enorm inverkan med 19 369 klagomål som resulterade i 1,8 miljarder dollar i totala justerade förluster.

med tanke på dessa siffror och hur bedrägliga e-postmeddelanden kan påverka företag är det viktigt att du förstår e-postspoofing och vidtar lämpliga åtgärder för att förhindra att denna taktik används framgångsrikt mot din organisation. Låt oss bryta ner allt.

Vad Är E-Postspoofing?

när någon använder e-post för att bedrägligt representera sig som en annan legitim enhet, är detta ett exempel på e-postspoofing. I en mer teknisk mening, e-post spoofing om att tillverka falsk e-post avsändarinformation för att lura människor att tro bedrägliga e-postmeddelanden är äkta.

här är en bra video som snabbt förklarar e-postspoofing:

den 10 februari 2021 släppte IRS (Internal Revenue Services) en officiell varning för att varna skattepersonal om en bluff som riktar sig mot dem. De falska e-postmeddelandena skickades förmodligen från” IRS Tax E-arkivering “och bar ämnesraden” verifiera din EFIN före e-arkivering.”IRS varnar också för att inte vidta några åtgärder som nämns i e-postmeddelandet, särskilt svara på nämnda e-post.

här är ett utdrag från en av dessa tvivelaktiga e-postmeddelanden:

“för att skydda både dig och dina kunder från obehöriga/bedrägliga aktiviteter kräver IRS att du verifierar alla auktoriserade e-fil upphovsmän innan du skickar avkastning via vårt system. Det betyder att vi behöver din EFIN (e-file identification number) verifiering och körkort innan du e-fil.

vänligen ha en aktuell PDF-kopia eller bild av ditt EFIN-godkännandebrev (5880c-brev daterat under de senaste 12 månaderna) eller en kopia av din IRS EFIN – Ansökningsöversikt, som finns på ditt e-Tjänstekonto på IRS.gov, och fram och bak av körkort mailade för att slutföra verifieringsprocessen. E: (falsk e-postadress)

om din EFIN inte verifieras av vårt system kommer din förmåga att e-fil att inaktiveras tills du tillhandahåller dokumentation som visar att dina uppgifter är i god status för e-fil med IRS.”

detta är ett läroboksexempel på ett phishing-e-postmeddelande. Några av de röda flaggorna som säger att e-postmeddelandet är bedrägligt är:

- avsändarens e-postadress är förfalskad.

- den använder brådskande språk för att driva dig att ta utslag åtgärder.

- e-postadressen “svara på” skiljer sig från avsändarens e-postadress.

- det hotar dig med påföljder om du inte vidtar omedelbara åtgärder.

- e-postmeddelandet påstår sig vara från IRS men ber om information (och ibland kopior av dokument) som IRS redan skulle ha.

naturligtvis har vi redan skrivit en artikel som täcker hur man berättar om ett e-postmeddelande är falskt eller riktigt och inbjuder dig att kolla in det också för ytterligare information.

Hur Fungerar E-Postförfalskning?

det finns flera sätt som cyberbrottslingar kan förfalska e-post.

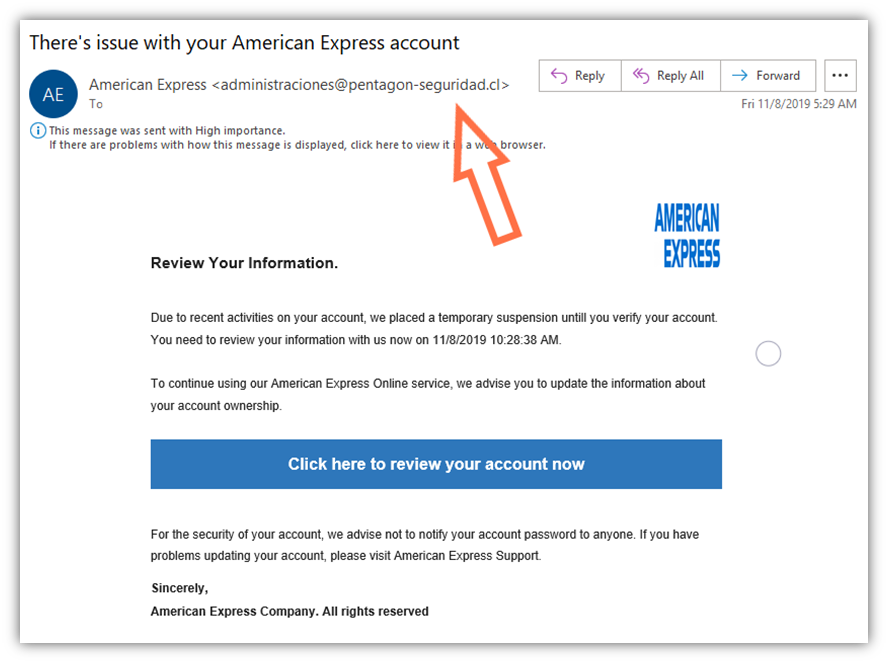

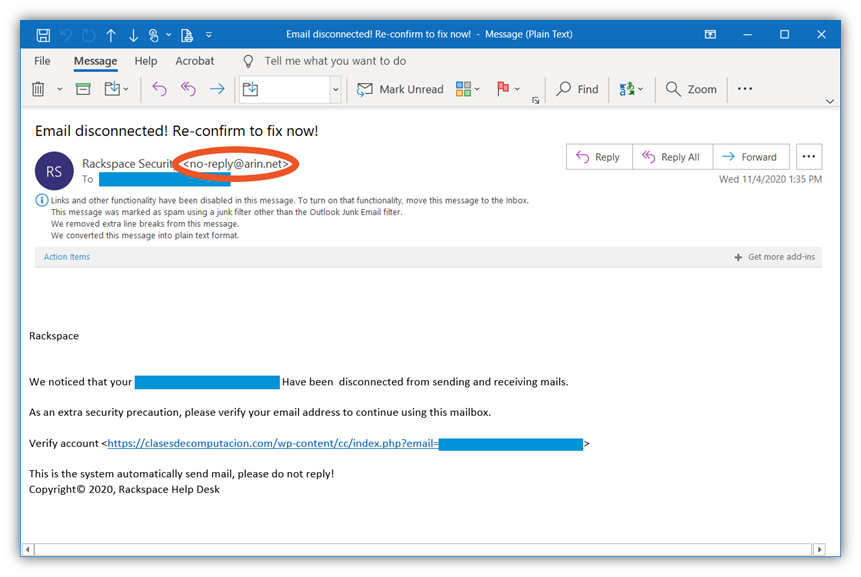

Spoofing avsändarens visningsnamn

Detta är den mest grundläggande och vanligaste formen av e-postspoofing. Det kräver att avsändaren bara ändrar sitt e-postvisningsnamn. På en kortfattad blick kommer mottagaren att tro att e-postmeddelandet kommer från en legitim avsändare. Men om de kontrollerar avsändarens e-postadress kommer bluffen att falla sönder eftersom e-postadressen inte matchar avsändarens namn eller företag.

denna typ av e-postspoofing är super lätt och kräver inte att angriparen känner till någon form av datorprogrammering för att utföra denna bluff. Populariteten för denna bluff ökar också eftersom den är så billig och lätt att göra. Skurkarna kommer att kräva bara några oskyldiga offer att falla för sin fars.

här är några fler exempel på denna typ av e-postspoofing:

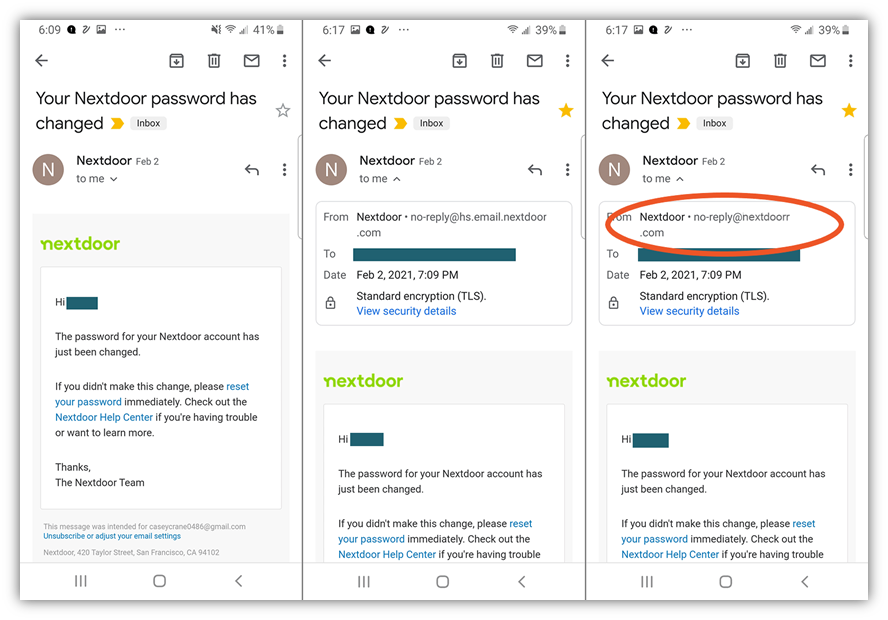

Spoofing domännamnet:

Domännamnspoofing innebär scammers som skapar e-postadresser som är associerade med domäner som liknar den organisation de efterliknar. Ungefär som typosquatting taktik, cyberbrottslingar använder grundläggande knep för att göra e-postadresser ser legitimt att människor som inte är uppmärksamma eller rusar. Några exempel är:

- byta” in “i stället för bokstaven”m “

- med” 1 “istället för”l “

- ersätta” o “i stället för” o ” eller

- lägga till extra nummer, tecken eller ord till e-postdomäner.

Antag till exempel att namnet på en legitim kurirbyrå är Safe Express, och deras domännamn är safeexpress.com. Om skurkarna vill använda e-post spoofing att imitera företaget att lura sina kunder, de kan skapa en tvivelaktiga domän safexpress.com det ser otroligt lika ut och använder det för att skicka ut phishing-e-postmeddelanden.

här är ett exempel på domänspoofing med ett e-postmeddelande från Nextdoor:

den första bilden (vänster) visar hur e-postmeddelandet visas när du får e-postmeddelandet om du inte klickar på pilen för att utöka avsändarens e-postinformation. Den andra skärmdumpen (mitten) är ett exempel på ett legitimt e-postmeddelande från Nextdoor-Lägg märke till hur e-postmeddelandet kommer från en adress som slutar på “@hs.email.nextdoor.com. ” den tredje skärmdumpen (höger) är ett exempel på en falsk domän som ser väldigt övertygande ut. Det finns en extra ” r “i slutet av” nextdoor “före”. com. ”

skapa ett e-postmeddelande med en äkta domän

trots att det är en mindre vanlig form av spoofing är det kanske den mest skrämmande. E-postmeddelandet ser ut som om det har kommit från en äkta person eftersom domännamnet på avsändarens adress är legitimt. Denna sårbarhet lämnas inte öppen längre eftersom de flesta företag använder Sender Policy Framework (SPF) och Domain Key Identified Mail (DKIM) i sin DNS-inställning för att förhindra att obehöriga använder sitt domännamn för förfalskning. Dessa protokoll förklaras senare i artikeln.

e-Postspoofing för Bec-bedrägerier

Business email compromise, eller BEC, görs vanligtvis genom att förfalska e-postsändarens information för att se ut som e-postmeddelandet har kommit från VD eller CFO för företaget. Denna typ av e-postbedrägeri innebär ofta att mottagaren ska överföra en stor summa till ett bankkonto som tillhör angriparen. Eftersom e-postmeddelandet ser ut som det är från offrets chef kan arbetstagaren följa anvisningarna i e-postmeddelandet utan att ställa många frågor.

vissa scammers har också lyckats efterlikna företagens VD för att be anställda att donera till en välgörenhet. Naturligtvis är den nämnda” välgörenhet ” här till angriparens bankkonto.

Vad gör e-postmeddelanden sårbara för Spoofing?

den huvudsakliga sårbarheten som gör e-postspoofing möjlig är bristen på autentisering i SMTP (Simple Mail Transfer Protocol). Även om autentiseringsprotokoll för att förhindra e-postförfalskning finns, är de inte allmänt antagna. Enligt resultaten från en akademisk studie från 2018 hade endast 40% av Alexas topp 1 miljoner domäner SPF och endast 1% hade DMARC. Detta leder till en ökad risk för cyberattacker, inklusive:

- nätfiskeattacker,

- Malware infiltration i sina IT-system, och

- Ransomware attacker.

hur man förhindrar en e-Postspoofing Attack

om spoofing attackerna är så farliga, borde det finnas något vi kan göra för att kontrollera dem, eller hur? E-postleverantörer som Googles Gmail och Microsofts Outlook har inbyggda system som hjälper till att förhindra skräppost och skräppost från att komma till din inkorg. Mottagaren varnas för att ta emot potentiell skräppost eller ett falskt e-postmeddelande.

alla bör alltid vara vaksamma innan du öppnar e-postmeddelanden markerade som skräppost. Även om vissa legitima e-postmeddelanden kanske inte klarar säkerhetstestet och hamnar i skräppostmappen, har e-postleverantörerna i de flesta fall rätt i sin hotdetektering.

men med det sagt är det inte tillräckligt att förlita sig på din e-postleverantörs säkerhetsåtgärder. De är inte perfekta, trots allt, och falska e-postmeddelanden kan hitta en väg in i din inkorg utan deras vetskap.

med det sagt finns det vissa protokoll som du kan använda för att förhindra att e-postspoofingattacker använder din domän. Och om du använder dessa protokoll som en del av dina e-postsäkerhetsskydd kan du begränsa dessa attacker och förhindra att någon skickar phishing-e-postmeddelanden på uppdrag av ditt varumärke och domän.

i det här avsnittet täcker vi tre e-postprotokoll som du kan implementera nu. Vi delar också två andra saker du kan göra för att lägga till ytterligare lager i ditt e-postsäkerhetsskydd. Naturligtvis är det viktigt att nämna att de måste vara korrekt implementerade och konfigurerade för att dessa skydd ska göra dig bra. Vi kommer inte att komma in i den tekniska “how-to” eller implementeringsaspekten av dessa verktyg. Men vad vi kommer att täcka är vad var och en av dessa e-postsäkerhetsmetoder är och hur det förbättrar e-postsäkerheten för din organisation och dess externa mottagare också.

Sender Policy Framework (SPF)

SPF är ett protokoll som är utformat för att kommunicera vilka servrar eller IP-adresser (både interna och externa) som har behörighet att skicka e-post på uppdrag av en viss domän. Detta görs med hjälp av DNS-poster (domain name system), som i princip låter mottagarnas e-postklienter veta att e-postmeddelandet kom från dig.

så länge ett e-postmeddelande kommer från en av IP-adresserna som ingår i DNS-posten, kommer det att ses som OK. Om IP-adressen kommer från en annan IP-adress som inte finns i DNS-posten blockeras den.

som ägare till företagets domän kan du aktivera SPF genom att skapa en eller flera DNS TXT-poster. Detta gör att du kan tillåta vissa IP-adresser att skicka e-post på uppdrag av din domän samtidigt som du förbjuder någon annan att göra det. Om en bedragare skickar ett e-postmeddelande från ditt domännamn kommer SPF att identifiera IP-adressen och varna mottagarens e-postserver för en eventuell Bluff.

Domain Keys Identified Mail (DKIM)

i den enklaste meningen handlar DKIM om att hjälpa din domän att skapa förtroende med dina mottagares e-postservrar. Domain keys identified mail hjälper till att förhindra förfalskning genom att tillämpa en digital signatur på e-posthuvuden för alla utgående meddelanden på en domän. Detta gör det möjligt för mottagarnas e-postservrar att upptäcka om meddelanden som kommer från den domänen kommer från en av dess legitima användare eller om avsändarens information har förfalskats.

vad DKIM inte gör är dock kryptera e-postdata. Det säkerställer dock meddelandets integritet. Det gör detta genom att använda en kontrollsumma för att bevisa för mottagarens e-postserver att meddelandet inte har ändrats efter det skickades.

även om DKIM inte filtrerar e-postmeddelanden, hjälper det verkligen att minska din e-postdomäns skräppostpoäng. Om DKIM-signaturen inte kan verifieras kan e-postmeddelandet skickas till spam för att varna mottagaren.

för att implementera DKIM måste du ändra din server som avsändare. Avsändaren skapar kryptografiska offentliga och privata nycklar, installerar dem på sin server och skapar en DNS TXT-post som innehåller den offentliga nyckeln. De utgående meddelandena signeras med den privata nyckeln. Mottagaren av e-postmeddelandet kan använda den offentliga nyckeln för att verifiera äktheten av e-postmeddelandet.

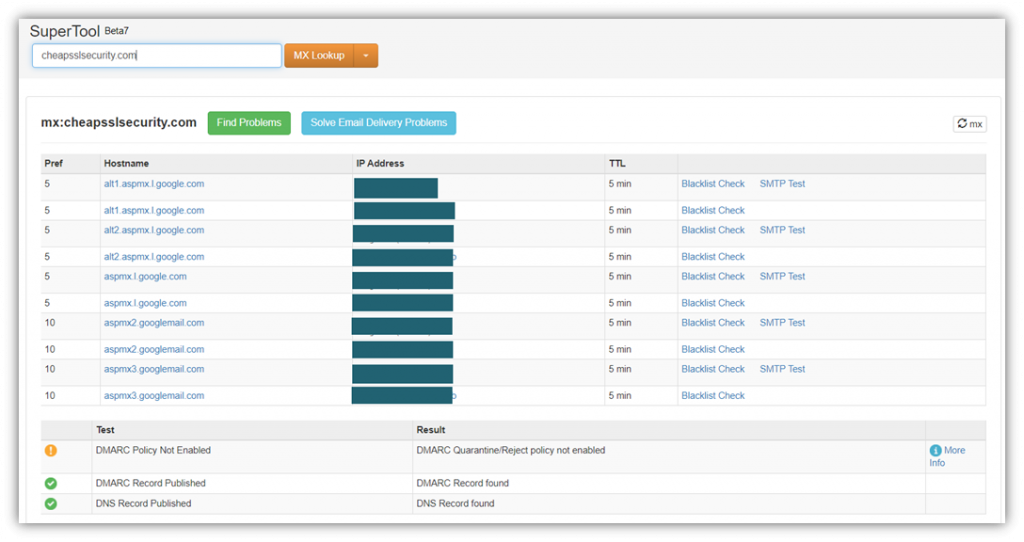

Domänbaserad Meddelandeautentisering, rapportering och överensstämmelse (DMARC)

DMARC är ett protokoll som informerar e-postmottagare som e-postmeddelanden från sin domän antingen eller både SPF och DKIM för att hjälpa dem att avgöra om deras meddelanden är legitima. På så sätt vet det att om autentiseringen passerar, ska e-postmeddelandet vara legitimt och användaren är bra att lita på det. Men om autentiseringen misslyckas berättar den mottagaren att avvisa eller skräp meddelandet.

något annat som DMARC gör är att låta mottagarens server veta vad avsändaren rekommenderar vid misslyckad autentisering. Som avsändare kan du till exempel ange om du vill att mottagaren ska:

- Ge ingen särskild behandling för e-postmeddelanden som misslyckas autentisering;

- skicka icke-autentiserade e-postmeddelanden till skräppostmappen;

- avvisa sådana e-postmeddelanden innan de når mottagarens klient; och/eller

- skicka ett e-postmeddelande till avsändaren om godkänd eller misslyckad DMARC-autentisering.

kolla in den här fantastiska videon från Cisco som bryter ner vad DMARC är:

e-Postsigneringscertifikat

e-postsigneringscertifikat, även kända som S / MIME-certifikat, är vad du som avsändare kan använda för att signera dina e-postmeddelanden digitalt. Denna typ av X.Med 509 digital certificate kan dina mottagare verifiera om e-postmeddelandet har skickats av dig (inte en bedragare) och att det inte har ändrats på något sätt sedan du skickade det. Det krypterar också meddelanden som delas mellan två S/MIME-certifikatanvändare. (Du måste bara få en kopia av mottagarens offentliga nyckel innan du kan börja skicka krypterade e-postmeddelanden.)

det grundläggande syftet med ett e-postsigneringscertifikat är att:

- autentisera e-postsändaren,

- kryptera e-postmeddelandet (när det motsvarar andra S/MIME-certifikatanvändare) och

- säkerställa meddelandets integritet.

öka din organisations Cyberhygien a genom Medvetenhetsträning

är det tillräckligt att använda alla ovanstående åtgärder för ett idiotsäkert system? Svaret är nej. Varje dag kommer cyberbrottslingar med nya snurr för gamla attackmetoder samt helt nya attackmetoder för att försöka bryta mot vårt försvar. Som sådan måste vi vara proaktiva och uppmärksamma på varje uppgift vi utför för att hålla dem i schack.

att utbilda dina anställda om cyberhygien är avgörande för att stödja dina övergripande cybersäkerhetsinsatser och för att öka medarbetarnas kunskap. När allt kommer omkring tar det bara ett felaktigt klick från en anställd för en fullfjädrad cyberattack eller dataintrång. Några viktiga ämnen som alla utbildningar om cybermedvetenhet bör omfatta inkluderar:

- vanliga nätfiskebedrägerier och-taktik (inklusive exempel på e-postspoofing och socialteknik),

- andra typer av cyberattacker,

- konto-och lösenordssäkerhetsmetoder,

- allmänna bästa praxis för cybersäkerhet och

- vad de ska göra när de upplever eller misstänker en cyberattack eller ett brott.

kom alltid ihåg att träning inte är en en-och-klar affär. Repetitionskurser om cybersäkerhetsmedvetenhet måste genomföras regelbundet för att säkerställa att de är medvetna om de senaste hoten. Nya cyberattacker mot andra företag bör diskuteras med de anställda så att de har information om hur de genomfördes och hur de kunde ha förhindrats.

frågesporter, spel, pussel och onlinespel med cybersäkerhet är också roliga och engagerande sätt att öka dina anställdas cybermedvetenhet. Att bygga ditt försvar mot cyberbrottslingar för att skydda dig själv bör vara din prioritet.

sista ord på E-Postspoofing

nu när du förstår vad e-postspoofing är kan du inse att det bästa sättet att förhindra sådana attacker är att öka medvetenheten bland dina anställda och anställda om det. Att inte öppna tvivelaktiga e-postmeddelanden, inte klicka på bilagorna eller länkarna och inte ens svara på sådana e-postmeddelanden kan gå långt för att skydda dig mot e-postspoofingattacker.

du måste också vara villig att vidta tekniska åtgärder för att förhindra att någon använder din domän som en del av sina e-postförfalskningskampanjer. Som du upptäckte betyder det att du använder DNS-poster i samband med protokoll som SPF, DKIM och DMARC till din fulla fördel.

Leave a Reply