hur man övervakar nätverkstrafik (Paketinspelning / Nätverksspårning) i Windows utan att installera några verktyg

som en Windows Active Directory-administratör måste vi göra nätverksspår för att övervaka nätverkstrafiken på Windows-servern för felsökning av problemen, vanligtvis har tredjepartsapplikationer som Wireshark använts för att fånga och analysera, hur kan vi samla nätverksspåret med Windows inbyggda verktyg utan Wireshark?

det finns ett enkelt sätt att fånga paket med Windows native tool netsh, och detta kommer att fungera i Windows server operativsystem som Windows Server 2016/2019 och även klient OS som Windows 10

Läs också: Active directory felsökning (Part1-diagnostik loggning)

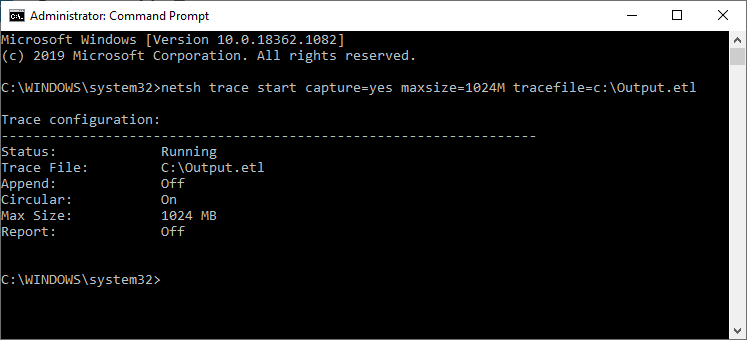

så här kör du Netsh-spåret för att samla in loggarna:

- öppna CMD-prompten som administratör

- och kör under kommandot

- netsh trace start capture=ja maxsize=1024M tracefile=c:\Output.etl

- om du vill fortsätta köra även systemet startar sedan använda kommandot nedan med en ihållande switch

- netsh trace start capture=ja maxsize=1024M persistent=ja tracefile=c:\Output.etl

du kan ändra loggfilens plats och filnamn, även filstorleken

Läs också: Windows 10 kan inte ansluta till Internet och visa begränsad anslutning (WiFi och annat trådbundet LAN-nätverk)

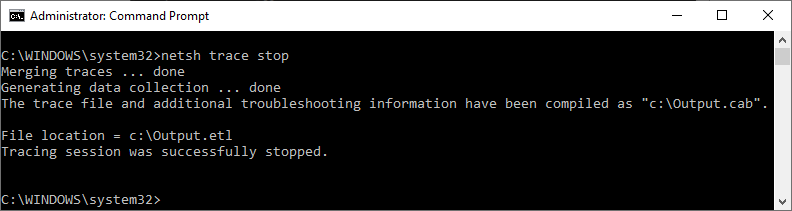

så här stoppar du Netsh-spåret för att samla in loggarna:

- öppna CMD-prompten som administratör

- och kör under kommandot

- netsh trace stop

- det kan ta lite tid att generera rapporten

utdatafil .etl kan öppnas via Microsoft Message Analyzer och Microsoft Network Monitor 3.4 verktyg för analysen

Läs också: felsökningstips för Windows 10 Långsamhetsproblem

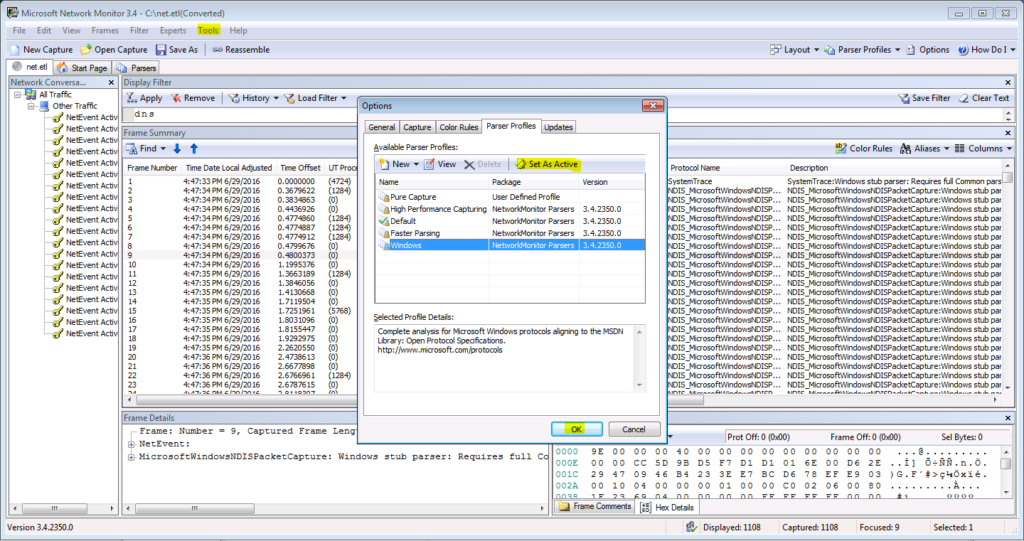

Microsoft Network Monitor 3.4 visar inte alla paket när filtret applicerats:

medan du analyserar spårningsutdatafilen .etl, du kan inte se alla fångade loggar på grund av parserprofilen

så här åtgärdar du Microsoft Network Monitor-problem för att se alla loggar efter filtrerad

- öppna Microsoft Network Monitor 3.4

- Välj “parser profil” på höger sida av konsolen

- Välj “parser profil alternativ” i listrutan

- välj “Windows” på Allmänt tryck på

- och välj “Ställ in som aktiv”

- klicka på “OK”

nu ser du alla fångade loggar

Läs också: AD långsam autentisering och uppmaning till referenser om och om igen

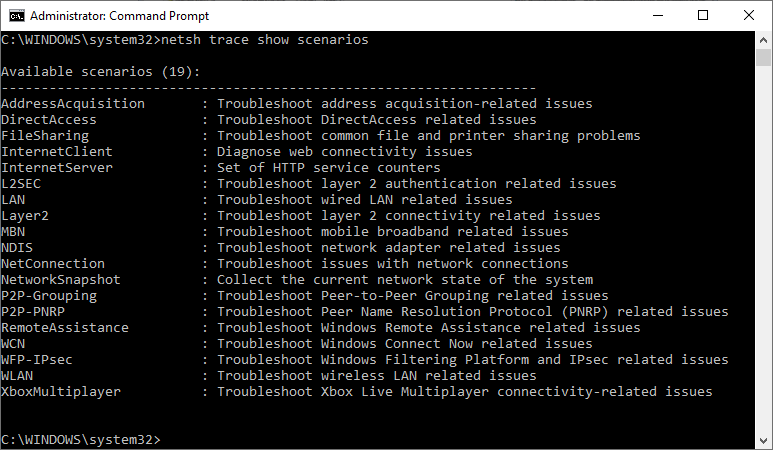

du kan också använda scenarioomkopplaren för olika krav, nedan kommandolista alla tillgängliga scenarier, detta kommer bara att fånga den nödvändiga trafiken för att minska filutrymmet och systembelastningen

netsh trace show scenarier

netsh trace start scenario=wlan capture = ja maxsize=1024M tracefile=c:\Utgång.etl

hoppas detta hjälpte dig att förstå netsh trace och hur detta kan användas för felsökning av Windows och nätverksproblem

Se även: Active Directory realtidsproblem och lösningar

Läs också: Windows Server 2019-funktioner

Leave a Reply