12 typy kybernetické kriminality

abyste se chránili, musíte vědět o různých způsobech, jak může být váš počítač ohrožen a vaše soukromí porušeno. V této části, diskutujeme o několika běžných nástrojích a technikách používaných kybernetickými zločinci. Toto není vyčerpávající seznam v žádném případě, ale dá vám komplexní představu o skulinách v síti a bezpečnostních systémech, které mohou útočníci zneužít, a také o jejich možných motivech.

the 12 typy počítačové kriminality

existuje doslova tucet způsobů, jak může být počítačová kriminalita perpretrována, a musíte vědět, co jsou

abyste se chránili, musíte vědět o různých způsobech, jak může být váš počítač ohrožen a vaše soukromí porušeno. V této části, diskutujeme o několika běžných nástrojích a technikách používaných kybernetickými zločinci. Toto není vyčerpávající seznam v žádném případě, ale dá vám komplexní představu o mezer v

sítí a bezpečnostních systémů, které mohou být využívány útočníky, a také jejich možných motivů k tomu.

1. Hacking

jednoduše řečeno, hacking je čin spáchaný vetřelcem přístupem k počítačovému systému bez vašeho svolení. Hackeři (lidé, kteří dělají “hacking”) jsou v podstatě počítačoví programátoři, kteří mají pokročilé znalosti o počítačích a běžně zneužívají tyto znalosti z nevyzpytatelných důvodů. Jsou to obvykle technologičtí nadšenci, kteří mají odborné dovednosti v jednom konkrétním softwarovém programu nebo jazyce. Pokud jde o motivy, mohlo by jich být několik, ale nejběžnější jsou velmi jednoduché a lze je vysvětlit lidskou tendencí, jako je chamtivost, sláva, moc atd. Někteří lidé to dělají čistě proto, aby předvedli své odborné znalosti-od relativně neškodných činností, jako je úprava softwaru (a dokonce i hardwaru), až po provádění úkolů, které jsou mimo záměr tvůrce, jiní chtějí jen způsobit zničení.

chamtivost a někdy voyeuristické tendence mohou způsobit, že hacker pronikne do systémů, aby ukradl osobní bankovní informace, finanční údaje společnosti atd. Snaží se také upravovat systémy tak, aby mohly plnit úkoly podle svých rozmarů. Hackeři, kteří projevují takové destruktivní chování, se někdy také nazývají “sušenky”. oni jsou také nazýváni” Black Hat ” hackeři na druhé straně, tam jsou ti, kteří rozvíjejí zájem o počítačové hackování jen z intelektuální zvědavosti. Některé společnosti najímají tyto počítačové nadšence, aby našli nedostatky v jejich bezpečnostních systémech a pomohli je opravit. Označované jako” bílý klobouk ” hackeři, tito kluci jsou proti zneužívání počítačových systémů. Snaží se proniknout do síťových systémů čistě proto, aby upozornili majitele na nedostatky. Není to vždy altruistické, ačkoli, protože mnozí to dělají také pro slávu, za účelem získání pracovních míst u špičkových společností, nebo jen proto, aby byli označováni jako bezpečnostní experti. “Šedý klobouk” je jiný termín používaný k označení hackerských aktivit, které jsou křížem mezi Černým a bílým hackováním.

někteří z nejslavnějších počítačových géniů byli kdysi hackeři, kteří dále využívali své dovednosti pro konstruktivní technologický rozvoj. Dennis Ritchie a Ken Thompson, tvůrci operačního systému UNIX (předchůdce Linuxu), byli dva z nich. Shawn Fanning, vývojář Napster, Mark Zuckerberg z Facebook fame, a mnoho dalších jsou také příklady. Prvním krokem k zabránění hackerům v přístupu k vašim systémům je naučit se, jak se hackování provádí. Samozřejmě je nad rámec této rychlé cesty jít do velkých detailů, ale pokryjeme různé techniky, které hackeři používají k tomu, aby se k vám dostali přes internet.

a. SQL injekce: SQL injekce je technika, která umožňuje hackerům hrát na bezpečnostní chyby softwaru, který provozuje webové stránky. Může být použit k útoku na jakýkoli typ nechráněné nebo nesprávně chráněné databáze SQL. Tento proces zahrnuje zadávání částí kódu SQL do pole pro zadávání webového formuláře-nejčastěji uživatelská jména a hesla -, aby hacker získal další přístup k backendu webu nebo ke konkrétnímu účtu uživatele

. Při zadávání přihlašovacích údajů do přihlašovacích polí jsou tyto informace obvykle převedeny na příkaz SQL. Tento příkaz zkontroluje zadaná data proti příslušné tabulce v databázi. Pokud se vaše vstupní data shodují s daty v tabulce, máte přístup, pokud ne, dostanete druh chyby, kterou byste viděli, když zadáte nesprávné heslo. SQL injection je obvykle další příkaz, který se po vložení do webového formuláře pokusí změnit obsah databáze tak, aby odrážel úspěšné přihlášení. Lze jej také použít k načtení informací, jako jsou čísla kreditních karet nebo hesla z nechráněných webů.

B. krádež hesel FTP: Toto je další velmi běžný způsob manipulace s webovými stránkami. Hackování hesel FTP využívá skutečnosti, že mnoho webmasterů ukládá své přihlašovací údaje na své špatně chráněné počítače. Zloděj prohledá systém oběti pro přihlašovací údaje FTP, a poté je předá do svého vzdáleného počítače. Poté se přihlásí na web prostřednictvím vzdáleného počítače a upraví webové stránky, jak se mu zlíbí.

c. Cross-site scripting:

také známý jako XSS (dříve CSS, ale přejmenován kvůli záměně s kaskádovými styly), je velmi snadný způsob, jak obejít bezpečnostní systém. Cross-site skriptování je těžko najít mezeru na webu, takže je náchylný k útoku. Při typickém útoku XSS hacker infikuje webovou stránku škodlivým skriptem nebo programem na straně klienta. Když navštívíte tuto webovou stránku, skript se automaticky stáhne do vašeho prohlížeče a spustí se. Útočníci obvykle vkládají HTML, JavaScript, VBScript, ActiveX nebo Flash do zranitelné aplikace, aby vás oklamali a shromáždili důvěrné informace. Pokud chcete chránit počítač před škodlivými hackery, investice do dobrého firewallu by měla být v první řadě. Hackování se provádí prostřednictvím sítě, takže je velmi důležité zůstat v bezpečí při používání internetu. Více o bezpečnostních tipech se dočtete v poslední kapitole této knihy.

2. Šíření virů

viry jsou počítačové programy, které se připojují nebo infikují systém nebo soubory a mají tendenci cirkulovat do jiných počítačů v síti. Narušují provoz počítače a ovlivňují uložená data – buď jejich úpravou, nebo úplným odstraněním. “Červi” na rozdíl od virů nepotřebují hostitele, aby se drželi. Pouze se replikují, dokud nesežerou veškerou dostupnou paměť v systému. Termín “červ” se někdy používá k označení samoreplikace “malware” (škodlivý softWARE). Tyto termíny se často používají zaměnitelně v kontextu hybridních virů / červů, které dominují

ačkoli nejlepší vynález lidstva, síť je stále minovým polem hrozeb

současný scénář viru. “Trojské koně” se liší od virů svým způsobem šíření.

maskují se jako legitimní soubor, jako je příloha e-mailu od údajného přítele s velmi uvěřitelným jménem, a nešíří se. Uživatel může také nevědomky nainstalovat program infikovaný trojským koněm prostřednictvím stahování z disku při návštěvě webové stránky, hraní online her nebo používání aplikací založených na internetu. Trojský kůň může způsobit poškození podobné jiným virům, jako je krádež informací nebo bránit/narušit fungování počítačových systémů.

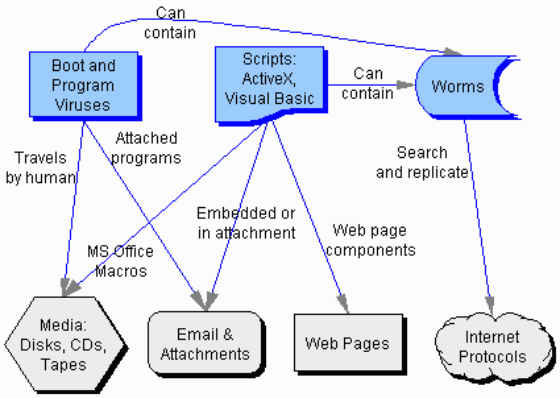

jednoduchý diagram, který ukazuje, jak může malware propogovat

jak se to stalo? Škodlivý kód nebo virus je vložen do řetězce příkazů, takže při spuštění infikovaného programu je také spuštěn virový kód (nebo v některých případech běží místo legitimního programu). Viry jsou obvykle považovány za cizí kód připojený k hostitelskému programu,ale není tomu tak vždy. Někdy je prostředí manipulováno tak, že volání legitimního neinfikovaného programu volá virový program. Virový program může být také spuštěn před spuštěním jakéhokoli jiného programu. To může prakticky infikovat každý spustitelný soubor v počítači, i když s žádným kódem těchto souborů nebylo ve skutečnosti manipulováno. Viry, které následují tento modus operandi, zahrnují viry” cluster “nebo” FAT ” (File Allocation Table), které přesměrují systémové ukazatele na infikované soubory, přidružené viry a viry, které upravují položky adresáře registru systému Windows tak,aby jejich vlastní kód byl proveden před jakýmkoli jiným legitimním programem.

počítačové viry se obvykle šíří prostřednictvím vyměnitelných médií nebo internetu. Flash disk, CD-ROM, Magnetická páska nebo jiné paměťové zařízení, které bylo v infikovaném počítači, infikuje všechny budoucí počítače, ve kterých se používá. Váš počítač může také smlouvy viry z zlověstné e-mailových příloh, nepoctiví webové stránky nebo infikovaného softwaru. A ty se šíří do každého jiného počítače ve vaší síti.

všechny počítačové viry způsobují přímé nebo nepřímé ekonomické škody. Na základě toho existují dvě kategorie virů:

1) Ty, které se šíří a nezpůsobují úmyslné poškození

2) ty, které jsou naprogramovány tak, aby způsobily poškození.

nicméně i šířením zabírají dostatek místa v paměti a času a zdrojů, které jsou vynaloženy na vyčištění. Přímé ekonomické škody jsou způsobeny, když viry mění informace během digitálního přenosu. Jednotlivci, firmy a úřady vynakládají značné náklady na vývoj a implementaci antivirových nástrojů na ochranu počítačových systémů.

3. Logické bomby

logická bomba, známá také jako “struskový kód”, je škodlivý kód, který je úmyslně vložen do softwaru, aby provedl škodlivý úkol, když je spuštěn konkrétní událostí. Není to virus, i když se obvykle chová podobným způsobem. Je tajně vložen do programu, kde leží spící, dokud nejsou splněny stanovené podmínky. Škodlivý software, jako jsou viry a červy, často obsahuje logické bomby, které jsou spouštěny v určitém užitečném zatížení nebo v předem stanoveném čase. Užitečné zatížení logické bomby není uživateli Softwaru známo a úkol, který provádí nechtěně. Programové kódy, které jsou naplánovány na spuštění v určitém čase, jsou známé jako “časované bomby”. Například neslavný virus” pátek 13.”, který napadl hostitelské systémy pouze v určitých termínech; “explodoval” (duplikoval se) každý pátek, který se stal třináctým měsícem, což způsobilo zpomalení systému.

logické bomby jsou obvykle zaměstnány nespokojenými zaměstnanci pracujícími v IT sektoru. Možná jste slyšeli o “syndromu nespokojených zaměstnanců”, kde Rozzlobení zaměstnanci, kteří byli propuštěni, používají logické bomby k odstranění databází svých zaměstnavatelů, stultifikaci sítě na chvíli nebo dokonce obchodování zasvěcených osob. Triggery spojené s prováděním logických bomb mohou být konkrétní datum a čas, chybějící záznam z databáze nebo nevedení příkazu v obvyklém čase, což znamená, že osoba tam už nepracuje. Většina logických bomb zůstává pouze v síti, ve které byly použity. Takže ve většině případů je to práce zasvěcených osob. Díky tomu je snadnější navrhnout a spustit než virus. Nemusí se replikovat; což je složitější práce. Aby byla vaše síť chráněna před logickými bombami, potřebujete neustálé sledování dat a efektivní antivirový software na každém z počítačů v síti.

existuje další použití pro typ akce prováděné v logické bombě “exploze” – provádět omezené softwarové zkoušky. Vložený kus kódu zničí software po definovaném časovém období nebo jej činí nepoužitelným, dokud uživatel nezaplatí za jeho další použití. Ačkoli tento kus kódu používá stejnou techniku jako logická bomba, má nedestruktivní, neškodné a uživatelsky průhledné použití, a není obvykle označován jako jeden.

4. Útok odepření služby

útok odepření služby (DoS) je výslovný pokus útočníků odepřít službu zamýšleným uživatelům této služby. Zahrnuje zaplavení počítačového zdroje více požadavky, než dokáže zpracovat spotřebou dostupné šířky pásma, což má za následek přetížení serveru. To způsobí, že zdroj (např. webový server), aby se výrazně zhroutil nebo zpomalil, aby k němu nikdo neměl přístup. Pomocí této techniky, útočník může učinit webové stránky nefunkční zasláním obrovské množství provozu na cílový web. Web může dočasně selhat nebo zcela havarovat, v každém případě to má za následek neschopnost systému adekvátně komunikovat. DoS útoky porušují zásady přijatelného používání prakticky všech poskytovatelů internetových služeb.

další varianta útoku odmítnutí služby je známá jako útok” distribuovaného odmítnutí služby ” (DDoS), kde řada geograficky rozšířených pachatelů zaplavuje síťový provoz. Útoky typu Denial-of-Service se obvykle zaměřují na vysoce postavené webové servery patřící bankám a platební brány kreditní karty. Webové stránky společností jako Amazon, CNN, Yahoo, Twitter a eBay! nejsou ani ušetřeni.

5. Phishing

jedná se o techniku extrahování důvěrných informací, jako jsou čísla kreditních karet a kombinace hesel uživatelského jména maskováním jako legitimní podnik. Phishing se obvykle provádí e-mailovým spoofingem. Pravděpodobně jste obdrželi e-mail obsahující odkazy na legitimní zobrazující se webové stránky. Pravděpodobně vám to připadalo podezřelé a neklikli jste na odkaz. Chytrý tah.

jak phishing může síť některé opravdu zajímavé úlovky

malware by se nainstaloval do vašeho počítače a odcizil soukromé informace. Počítačoví zločinci používají sociální inženýrství, aby vás přiměli stáhnout malware z Internetu nebo vás pod falešnou záminkou vyplnili své osobní údaje. Phishingový podvod v e-mailové zprávě lze vyhnout tím, že budete mít na paměti určité věci.

-

hledejte pravopisné chyby v textu. Kybernetičtí zločinci nejsou známí svou gramatikou a pravopisem.

-

umístěte kurzor na hypertextovou adresu URL, ale neklikejte. Zkontrolujte, zda se Adresa shoduje s adresou napsanou ve zprávě.

-

Dejte si pozor na falešné hrozby. Obdrželi jste zprávu “Váš e-mailový účet bude uzavřen, pokud neodpovíte na tento e-mail”? Mohli by vás oklamat tím, že vyhrožují, že Vaše bezpečnost byla ohrožena.

-

útočníci používají jména a loga známých webových stránek, aby vás oklamali. Grafika a webové adresy použité v e-mailu jsou nápadně podobné legitimním, ale vedou vás k falešným webům.

ne všechny phishing se provádí prostřednictvím e-mailu nebo webových stránek. Vishing (hlasový phishing) zahrnuje volání obětem pomocí falešné identity, která vás oklamá, když zvážíte, že hovor pochází z důvěryhodné organizace. Mohou tvrdit, že jsou od banky, která vás požádá o vytočení čísla (poskytovaného službou VoIP a vlastněného útočníkem) a zadání údajů o vašem účtu. Jakmile to uděláte, zabezpečení vašeho účtu je ohroženo. Zacházejte se všemi nevyžádanými telefonáty se skepticismem a nikdy neposkytujte žádné osobní údaje. Mnoho bank vydalo preventivní varování informující své uživatele o phishingových podvodech a o tom, co dělat a co nedělat, pokud jde o informace o vašem účtu. Ti z vás, kteří čtou Digit dostatečně dlouho, si budou pamatovat, že jsme úspěšně phishovali stovky našich čtenářů tím, že jsme nahlásili způsob, jak hacknout účty Gmailu jiných lidí zasláním e-mailu na vytvořený účet s vaším vlastním uživatelským jménem a heslem… a udělali jsme to před lety v příběhu o , ano, uhodli jste, phishing!

6. E-mailové bombardování a spamování

e-mailové bombardování se vyznačuje tím, že násilník posílá obrovské množství e-mailů na cílovou adresu, což má za následek zhroucení e-mailového účtu oběti nebo poštovních serverů. Zpráva je bezvýznamná a příliš dlouhá, aby spotřebovala síťové prostředky. Pokud je cíleno více účtů poštovního serveru, může to mít dopad na odmítnutí služby. Taková pošta, která často přichází do vaší doručené pošty, může být snadno detekována spamovými filtry. E-mailové bombardování se běžně provádí pomocí botnetů (soukromých počítačů připojených k internetu, jejichž bezpečnost byla ohrožena malwarem a pod kontrolou útočníka) jako útok DDoS.

tento typ útoku je obtížnější ovládat kvůli více zdrojovým adresám a robotům, kteří jsou naprogramováni tak, aby odesílali různé zprávy, aby porazili spamové filtry. “Spamování” je varianta e-mailového bombardování. Zde jsou nevyžádané hromadné zprávy zasílány velkému počtu uživatelů bez rozdílu. Otevření odkazů uvedených ve spamových e-mailech vás může vést k phishingovým webům hostujícím malware. Spamová pošta může mít také infikované soubory jako přílohy. Spamování e-mailů se zhoršuje, když příjemce odpoví na e-mail, což způsobí, že odpověď obdrží všichni původní adresáti. Spammeři shromažďují e-mailové adresy ze seznamů zákazníků, diskusních skupin, chatovacích místností, webových stránek a virů, které sklízejí adresáře uživatelů, a prodávají je také jiným spammerům. Na neplatné e-mailové adresy je odesláno velké množství spamu.

e-mailové filtry čištění nevyžádané pošty

odesílání spamu porušuje zásady přijatelného použití (AUP) téměř všech poskytovatelů internetových služeb. Pokud se váš systém náhle stane pomalým (e-mail se načítá pomalu nebo se nezdá být odeslán nebo přijat), může být důvodem, že váš odesílatel zpracovává velké množství zpráv. Bohužel v tuto chvíli neexistuje způsob, jak zcela zabránit bombardování e-mailů a spamovým e-mailům, protože není možné předpovědět původ dalšího útoku. Co však můžete udělat, je identifikovat zdroj spamových e-mailů a nechat router nakonfigurovat tak, aby blokoval všechny příchozí pakety z této adresy.

7. Web jacking

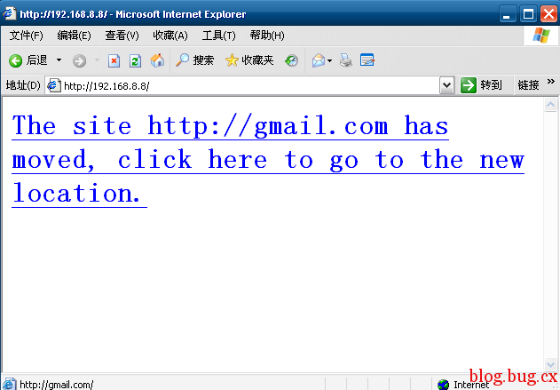

Web jacking odvozuje svůj název od “únosu”. Zde hacker podvodně převezme kontrolu nad webem. Může změnit obsah původního webu nebo dokonce přesměrovat uživatele na jinou falešně podobnou stránku, kterou ovládá. Vlastník webu nemá žádnou větší kontrolu a útočník může používat webové stránky pro své vlastní sobecké zájmy. Byly hlášeny případy, kdy útočník požádal o výkupné, a dokonce zveřejnil obscénní materiál na webu.

útok na metodu zvedání webu může být použit k vytvoření klonu webové stránky a prezentovat oběti nový odkaz, který říká, že se web přesunul. Na rozdíl od obvyklých metod phishingu, když umístíte kurzor na poskytnutý odkaz, bude prezentovaná adresa URL původní a nikoli web útočníka. Když však kliknete na nový odkaz, otevře se a rychle se nahradí škodlivým webovým serverem. Název v adresním řádku se bude mírně lišit od původního webu, který může uživatele přimět, aby si myslel, že je to legitimní web. Například “gmail” vás může přesměrovat na “gmai1”. Všimněte si toho na místě “L”. To lze snadno přehlédnout.

očividně ne gmail.s, ale stále klikne dost lidí

Web jacking lze také provést zasláním padělané zprávy registrátorovi, který řídí registraci doménového jména, pod falešnou identitou a žádá ho, aby připojil doménové jméno k IP adrese webjackeru, čímž pošle nic netušící spotřebitele, kteří zadají tento konkrétní doménový název na web řízený webjackerem. Účelem tohoto útoku je pokusit se získat přihlašovací údaje, uživatelská jména, hesla a čísla účtů uživatelů pomocí falešné webové stránky s platným odkazem, který se otevře, když je uživatel přesměrován na něj po otevření legitimního webu.

8. Cyber stalking

Cyber stalking je nová forma internetového zločinu v naší společnosti, když je člověk pronásledován nebo sledován online. Kybernetický stalker fyzicky nesleduje svou oběť; dělá to prakticky sledováním své online aktivity, aby sbíral informace o stalkee a obtěžoval ho a vyhrožoval pomocí verbálního zastrašování. Je to narušení soukromí na internetu.

Cyber stalking používá internet nebo jiné elektronické prostředky a liší se od offline stalkingu,ale je obvykle doprovázen. Většina obětí tohoto zločinu jsou ženy, které jsou pronásledovány muži a dětmi, které jsou pronásledovány dospělými predátory a pedofily. Kybernetickým stalkerům se daří na nezkušených uživatelích webu, kteří si nejsou dobře vědomi netikety a pravidel bezpečnosti internetu. Kybernetický stalker může být cizinec, ale stejně snadno může být někdo, koho znáte.

kybernetičtí stalkeři obtěžují své oběti prostřednictvím e-mailu, chatovacích místností, webových stránek, diskusních fór a otevřených publikačních webů (např. Dostupnost volného prostoru pro e-maily / webové stránky a anonymita poskytovaná chatovacími místnostmi a fóry přispěla ke zvýšení incidentů kybernetického pronásledování. Každý má dnes online přítomnost a je opravdu snadné provést vyhledávání Google a získat jméno, alias, kontaktní číslo a adresu, což přispívá k hrozbě, kterou je kybernetické pronásledování. Vzhledem k tomu, že internet se stále více stává nedílnou součástí našeho osobního a profesního života, mohou stalkers využít snadné komunikace a dostupnosti osobních údajů jen několik kliknutí myší. Kromě toho anonymní a nekonfrontační povaha internetové komunikace dále odhodí jakékoli odrazování v cestě kybernetického stalkingu. Cyber stalking se provádí dvěma hlavními způsoby:

-

Internet Stalking: zde stalker obtěžuje oběť přes internet. Nevyžádaný e-mail je nejčastějším způsobem, jak někoho ohrožovat, a stalker může dokonce posílat Obscénní Obsah a viry e-mailem. Viry a nevyžádaný telemarketingový e-mail však samy o sobě nepředstavují kybernetické pronásledování. Pokud je však E-mail zasílán opakovaně ve snaze zastrašit příjemce, mohou být považovány za pronásledování. Internetové pronásledování se neomezuje pouze na e-mail; stalkers mohou komplexněji využívat internet k obtěžování obětí. Jakýkoli jiný kybernetický zločin, o kterém jsme již četli, pokud je proveden s úmyslem vyhrožovat, obtěžovat nebo pomlouvat oběť, může představovat kybernetické pronásledování.

-

počítačové pronásledování: technologicky vyspělejší stalkers uplatňují své počítačové dovednosti, aby jim pomohli s trestným činem. Neoprávněnou kontrolu nad počítačem oběti získají využitím práce internetu a operačního systému Windows. Ačkoli to obvykle dělají zdatní a počítačově zdatní stalkeři, pokyny, jak toho dosáhnout, jsou snadno dostupné na internetu.

Cyber stalking nyní rozšířil svá křídla na sociální sítě. Se zvýšeným využíváním sociálních médií, jako je Facebook, Cvrlikání, Flickr a YouTube, váš profil, fotky, a aktualizace stavu jsou na světě. Vaše online přítomnost poskytuje dostatek informací, abyste se stali potenciální obětí pronásledování, aniž byste si byli vědomi rizika. S “check-in”, “životní události”, aplikace, které přistupují k vašim osobním údajům a potřeba postavit téměř vše, co děláte a kde to děláte, člověk opravdu nenechá nic pro stalkery, aby si sami zjistili. Technologie sociálních sítí poskytuje uživatelům internetu sociální a kolaborativní platformu pro interakci, vyjádřit své myšlenky a sdílet téměř vše o svém životě. Ačkoli to podporuje socializaci mezi lidmi, na cestě to přispívá k nárůstu porušování internetu.

9. Diddling dat

Diddling dat je neoprávněná změna dat před nebo během vstupu do počítačového systému a poté jejich změna zpět po zpracování. Pomocí této techniky může útočník upravit očekávaný výstup a je obtížné jej sledovat. Jinými slovy, původní informace, které mají být zadány, se mění buď osobou, která zadává data, virem, který je naprogramován ke změně dat, programátorem databáze nebo aplikace nebo kýmkoli jiným, kdo se podílí na procesu vytváření, nahrávání, kódování, zkoumání, kontroly, převodu nebo přenosu dat.

Jedná se o jednu z nejjednodušších metod spáchání trestného činu souvisejícího s počítačem, protože to dokáže i počítačový amatér. Navzdory tomu, že se jedná o snadný úkol, může to mít škodlivé účinky. Například osoba odpovědná za účetnictví může změnit údaje o sobě nebo příteli nebo příbuzném, což ukazuje, že jsou zaplaceny v plné výši. Tím, že změní nebo nezadají informace, jsou schopni okrást enterprise. Mezi další příklady patří padělání nebo padělání dokumentů a výměna platných počítačových pásek nebo karet s připravenými náhradami. Elektrické desky v Indii se staly oběťmi diddlingu dat počítačovými zločinci, když soukromé strany počítačovaly své systémy.

10. Krádež Identity a podvody s kreditními kartami

ke krádeži Identity dochází, když někdo ukradne vaši identitu a předstírá, že jste vy, abyste získali přístup ke zdrojům, jako jsou kreditní karty, bankovní účty a další výhody ve vašem jménu. Podvodník může také použít vaši identitu ke spáchání jiných trestných činů. “Podvody s kreditními kartami” je široký pojem pro trestné činy zahrnující krádež identity, kde zločinec používá vaši kreditní kartu k financování svých transakcí. Podvody s kreditními kartami jsou krádeží identity ve své nejjednodušší formě. Nejčastějším případem podvodu s kreditními kartami je vaše předem schválená karta, která spadá do rukou někoho jiného.

podvody s kreditními kartami jsou nejčastějším způsobem, jak hackeři ukrást peníze yoiur

může je použít k nákupu cokoli, dokud se nehlásíte úřadům a zablokujete kartu. Jediným bezpečnostním opatřením při nákupu kreditní karty je podpis na účtence, který však lze velmi snadno padělat. V některých zemích vás však obchodník může dokonce požádat o ID nebo PIN. Některé společnosti vydávající kreditní karty mají software pro odhad pravděpodobnosti podvodu. Pokud je provedena neobvykle velká transakce, emitent vám může dokonce zavolat k ověření.

často lidé zapomínají vyzvednout kopii potvrzení o kreditní kartě po jídle v restauracích nebo jinde, když platí kreditní kartou. Tyto příjmy mají číslo vaší kreditní karty a váš podpis, který může kdokoli vidět a používat. Pouze s těmito informacemi může někdo nakupovat online nebo telefonicky. Nevšimnete si to, dokud nedostanete měsíční výpis, a proto byste měli svá prohlášení pečlivě prostudovat. Při nakupování online se ujistěte, že je web důvěryhodný a bezpečný. Někteří hackeři mohou získat číslo vaší kreditní karty pomocí phishingových technik. Někdy se v levém rohu obrazovky adresního řádku prohlížeče objeví malá ikona visacího zámku, která poskytuje vyšší úroveň zabezpečení přenosu dat. Pokud na něj kliknete, řekne vám také šifrovací software, který používá.

vážnějším problémem je použití vašich osobních údajů pomocí odcizených nebo falešných dokumentů k otevření účtů (nebo ještě horší, pomocí vašeho stávajícího účtu) k získání půjčky na vaše jméno. Tito bezohlední lidé mohou shromažďovat vaše osobní údaje z vaší poštovní schránky nebo koše (nezapomeňte skartovat všechny citlivé dokumenty). Pomyslete na všechny důležité údaje vytištěné na těchto účtenkách, platových pahýlech a dalších dokumentech. Nebudete vědět nic, dokud kreditní karty lidé vystopovat a ocas vás, dokud vymazat všechny své poplatky. Pak měsíce a měsíce budete bojovat, aby se váš kredit obnovil a vaše jméno bylo vymazáno.

s rostoucími případy podvodů s kreditními kartami mnoho finančních institucí vstoupilo do softwarových řešení pro sledování vašeho kreditu a ochranu vaší identity. Pojištění proti krádeži ID může být přijato k obnovení ztracených mezd a obnovení vašeho kreditu. Ale dříve, než utratíte jmění za tyto služby, použijte bezplatná opatření zdravého rozumu k odvrácení takového zločinu.

11. Salám krájení útok

“salám krájení útok “nebo” salám podvod ” je technika, kterou kyberzločinci ukrást peníze nebo zdroje trochu najednou, takže není znatelný rozdíl v celkové velikosti. Pachatel se s těmito malými kousky dostane z velkého množství zdrojů, a tak hromadí značné množství po určitou dobu. Podstatou této metody je neschopnost odhalit zneužití. Nejtradičnějším přístupem je technika” collect-the-roundoff”. Většina výpočtů se provádí v konkrétní měně jsou zaokrouhleny na nejbližší číslo asi polovinu času a dolů po zbytek času. Pokud se programátor rozhodne shromáždit tyto přebytečné zlomky rupií na samostatný účet, zdá se, že žádná čistá ztráta systému není zřejmá. To se provádí pečlivým převodem prostředků na účet pachatele.

útočníci vloží do systému program, který automaticky provede úkol. Logické bomby mohou být také zaměstnány nespokojenými chamtivými zaměstnanci, kteří využívají své know-how sítě a / nebo privilegovaný přístup do systému. V této technice zločinec naprogramuje aritmetické kalkulačky tak, aby automaticky upravovaly data, například ve výpočtech úroků.

krádež peněz elektronicky je nejčastějším použitím techniky krájení salámu, ale není omezena na praní špinavých peněz. Technika salámu může být také použita ke shromažďování malých kousků informací po určitou dobu, aby se odvodil celkový obraz organizace. Tento akt shromažďování distribuovaných informací může být proti jednotlivci nebo organizaci. Data mohou být shromažďována z webových stránek, reklam, dokumentů shromážděných z popelnic a podobně, postupně se vytváří celá databáze faktických informací o cíli

.

vzhledem k tomu, že množství zneužití je těsně pod prahem vnímání, musíme být ostražitější. Pečlivé zkoumání našich aktiv, transakcí a všech ostatních obchodů, včetně sdílení důvěrných informací s ostatními, může pomoci snížit šance na útok touto metodou.

12. Softwarové pirátství

díky internetu a torrentům najdete zdarma téměř jakýkoli film, software nebo píseň z jakéhokoli původu. Internetové pirátství je nedílnou součástí našeho života, ke kterému vědomě nebo nevědomě všichni přispíváme. Tímto způsobem se snižují zisky vývojářů zdrojů. Nejde jen o nezákonné používání duševního vlastnictví někoho jiného, ale také o jeho předání vašim přátelům, což dále snižuje příjmy, které si zaslouží.

pirátství je na denním pořádku v Indii, ale věděli jste, že

softwarové pirátství je neoprávněné použití a distribuce počítačového softwaru. Vývojáři softwaru tvrdě pracují na vývoji těchto programů a pirátství omezuje jejich schopnost generovat dostatek prostředků k udržení vývoje aplikací. To ovlivňuje celou globální ekonomiku, protože finanční prostředky jsou předávány z jiných odvětví, což má za následek menší investice do marketingu a výzkumu.

následující představují softwarové pirátství:

-

načítání nelicencovaného softwaru do počítače

-

používání softwaru s jednou licencí na více počítačích

-

použití generátoru klíčů k obcházení ochrany proti kopírování

-

distribuce licencované nebo nelicencované (“popraskané”) verze softwaru přes internet a offline

“klonování” je další hrozbou. Stává se to, když někdo zkopíruje myšlenku vašeho softwaru a zapíše svůj vlastní kód. Vzhledem k tomu, že myšlenky nejsou chráněny přes hranice po celou dobu, není to přísně nezákonné. Softwarová “crack” je nelegálně získaná verze softwaru, která funguje kolem zakódované kopie. Uživatelé pirátského softwaru mohou pomocí generátoru klíčů vygenerovat “sériové” číslo, které odemkne vyhodnocovací verzi softwaru, čímž porazí ochranu proti kopírování. Praskání softwaru a používání neautorizovaných klíčů jsou protiprávními činy porušení autorských práv.

použití pirátského materiálu přichází s vlastními riziky. Pirátský software může obsahovat trojské koně, viry, červy a další malware, protože piráti často infikují software škodlivým kódem. Uživatelé pirátského softwaru mohou být potrestáni zákonem za nezákonné použití materiálu chráněného autorskými právy. Navíc nebudete mít softwarovou podporu, která je poskytována vývojáři.

Chcete-li chránit svůj software před pirátstvím, pokud jste vývojář, měli byste použít silné záruky. Některé webové stránky prodávají software s “digitálním otiskem prstu”, který pomáhá při sledování pirátských kopií ke zdroji. Další běžnou metodou je zamykání hardwaru. Tímto způsobem je softwarová licence uzamčena na konkrétní počítačový hardware, takže běží pouze na tomto počítači. Hackeři bohužel nadále hledají cestu kolem těchto opatření.

13. Jiní

Zatím jsme diskutovali o specializovaných metodách páchání kybernetických zločinů. Stručně řečeno, jakýkoli trestný čin spáchaný pomocí elektronických prostředků, jako je vydírání, kyberšikana, dětská pornografie a internetové podvody, se nazývá kybernetická kriminalita. Internet je obrovskou živnou půdou pro pornografii, která byla často předmětem cenzury z důvodu obscénnosti. Ale to, co lze v Indii považovat za obscénní, nemusí být v jiných zemích považováno za obscénní.

vzhledem k tomu, že každá země má jiný právní postoj k tomuto tématu, pornografie je nekontrolovatelná online. Podle indické ústavy však pornografie do značné míry spadá do kategorie obscénnosti a je trestná zákonem. Dětská pornografie je závažný trestný čin, a může přilákat nejtvrdší tresty stanovené zákonem. Pedofilové číhají v chatovacích místnostech, aby nalákali děti. Internet umožňuje dlouhodobou viktimizaci těchto dětí, protože obrázky, které se jednou objevily, se šíří jako divoký oheň,a nikdy se nemusí úplně sundat. Internetové zločiny páchané na dětech jsou předmětem vážného znepokojení a úřady je řeší, ale tento problém nemá snadné řešení.

Leave a Reply