Los 12 tipos de Delito Cibernético

Para protegerse, debe conocer las diferentes formas en que su computadora puede verse comprometida y su privacidad infringida. En esta sección, discutimos algunas herramientas y técnicas comunes empleadas por los delincuentes cibernéticos. Esta no es una lista exhaustiva de ninguna manera, pero le dará una idea completa de las lagunas en las redes y los sistemas de seguridad, que pueden ser explotados por los atacantes, y también sus posibles motivos para hacerlo.

LOS 12 TIPOS DE DELITOS CIBERNÉTICOS

Hay literalmente una docena de formas en que se puede interpretar un delito cibernético, y necesita saber cuáles son

Para protegerse, necesita saber las diferentes formas en que su computadora puede verse comprometida y su privacidad infringida. En esta sección, discutimos algunas herramientas y técnicas comunes empleadas por los delincuentes cibernéticos. Esta no es una lista exhaustiva de ninguna manera, pero le dará una idea completa de las lagunas en las redes y sistemas de seguridad

, que pueden ser explotados por los atacantes, y también sus posibles motivos para hacerlo.

1. Hacking

En palabras simples, el hacking es un acto cometido por un intruso al acceder a su sistema informático sin su permiso. Los hackers (las personas que hacen el ‘hacking’) son básicamente programadores informáticos, que tienen una comprensión avanzada de las computadoras y comúnmente usan mal este conocimiento por razones tortuosas. Por lo general, son aficionados a la tecnología que tienen habilidades de nivel experto en un programa de software o lenguaje en particular. En cuanto a los motivos, podría haber varios, pero los más comunes son bastante simples y pueden explicarse por una tendencia humana como la codicia, la fama, el poder, etc. Algunas personas lo hacen simplemente para mostrar su experiencia, desde actividades relativamente inofensivas como la modificación de software (e incluso hardware) para llevar a cabo tareas que están fuera de la intención del creador, otros solo quieren causar destrucción.

La avaricia y, a veces, las tendencias voyeurísticas pueden hacer que un hacker entre en sistemas para robar información bancaria personal, datos financieros de una corporación, etc. También intentan modificar los sistemas para que puedan ejecutar tareas a su antojo. A los hackers que muestran tal conducta destructiva también se les llama “galletas saladas” a veces. también se les llama hackers de” Sombrero Negro ” Por otro lado, hay quienes desarrollan un interés en la piratería informática solo por curiosidad intelectual. Algunas compañías contratan a estos entusiastas de la computadora para encontrar fallas en sus sistemas de seguridad y ayudar a solucionarlas. Conocidos como hackers de “Sombrero Blanco”, estos tipos están en contra del abuso de los sistemas informáticos. Intentan irrumpir en los sistemas de red simplemente para alertar a los propietarios de fallas. Sin embargo, no siempre es altruista, porque muchos también lo hacen por fama, para obtener empleos en las principales empresas, o simplemente para ser denominados expertos en seguridad. “Sombrero gris” es otro término usado para referirse a actividades de hacking que son un cruce entre hacking blanco y negro.

Algunos de los genios informáticos más famosos fueron una vez hackers que utilizaron sus habilidades para el desarrollo tecnológico constructivo. Dennis Ritchie y Ken Thompson, los creadores del sistema operativo UNIX (el predecesor de Linux), fueron dos de ellos. Shawn Fanning, el desarrollador de Napster, Mark Zuckerberg, de Facebook fame, y muchos más son también ejemplos. El primer paso para evitar que los hackers obtengan acceso a sus sistemas es aprender cómo se realiza el hacking. Por supuesto, entrar en grandes detalles está más allá del alcance de esta Vía rápida, pero cubriremos las diversas técnicas utilizadas por los hackers para llegar a usted a través de Internet.

a Inyecciones SQL: Una inyección SQL es una técnica que permite a los hackers jugar con las vulnerabilidades de seguridad del software que ejecuta un sitio web. Se puede utilizar para atacar cualquier tipo de base de datos SQL desprotegida o mal protegida. Este proceso implica ingresar porciones de código SQL en un campo de entrada de formulario web, más comúnmente nombres de usuario y contraseñas, para darle al hacker acceso adicional al backend del sitio, o a una cuenta de usuario

en particular. Cuando introduce información de inicio de sesión en los campos de inicio de sesión, esta información se convierte normalmente en un comando SQL. Este comando comprueba los datos que ha introducido con la tabla correspondiente de la base de datos. Si sus datos de entrada coinciden con los datos de la tabla, se le concede acceso, si no, obtiene el tipo de error que habría visto cuando introdujo una contraseña incorrecta. Una inyección SQL suele ser un comando adicional que, cuando se inserta en el formulario web, intenta cambiar el contenido de la base de datos para reflejar un inicio de sesión exitoso. También se puede usar para recuperar información como números de tarjetas de crédito o contraseñas de sitios no protegidos.

b. Robo de contraseñas FTP: Esta es otra forma muy común de manipular sitios web. La piratería de contraseñas FTP aprovecha el hecho de que muchos webmasters almacenan la información de inicio de sesión de su sitio web en sus PC mal protegidas. El ladrón busca en el sistema de la víctima los detalles de inicio de sesión FTP, y luego los transmite a su propia computadora remota. Luego inicia sesión en el sitio web a través de la computadora remota y modifica las páginas web a su gusto.

c. Scripting entre sitios:

También conocido como XSS (anteriormente CSS, pero renombrado debido a la confusión con las hojas de estilo en cascada), es una forma muy fácil de eludir un sistema de seguridad. El scripting entre sitios es una laguna difícil de encontrar en un sitio web, lo que lo hace vulnerable a los ataques. En un ataque XSS típico, el hacker infecta una página web con un script o programa malicioso del lado del cliente. Cuando visita esta página web, el script se descarga automáticamente en su navegador y se ejecuta. Por lo general, los atacantes inyectan HTML, JavaScript, VBScript, ActiveX o Flash en una aplicación vulnerable para engañarlo y recopilar información confidencial. Si desea proteger su PC de hackers maliciosos, lo primero que debe hacer es invertir en un buen firewall. La piratería se realiza a través de una red, por lo que es muy importante mantenerse seguro mientras usa Internet. Encontrará más información sobre consejos de seguridad en el último capítulo de este libro.

2. Diseminación de virus

Los virus son programas de computadora que se conectan a un sistema o archivos o los infectan, y tienen una tendencia a circular a otros equipos en una red. Interrumpen el funcionamiento de la computadora y afectan a los datos almacenados, ya sea modificándolos o eliminándolos por completo. Los “gusanos”, a diferencia de los virus, no necesitan un huésped al que aferrarse. Simplemente se replican hasta que consumen toda la memoria disponible en el sistema. El término “gusano” a veces se usa para referirse a “malware” autorreplicante (software malicioso). Estos términos se usan a menudo indistintamente en el contexto de los virus/gusanos híbridos que dominan

Aunque la mejor invención de la humanidad, la red sigue siendo un campo minado de amenazas

el escenario actual de virus. Los “caballos de troya” son diferentes de los virus en su forma de propagación.

Se hacen pasar por un archivo legítimo, como un archivo adjunto de correo electrónico de un supuesto amigo con un nombre muy creíble,y no se difunden. El usuario también puede, sin saberlo, instalar un programa infectado por troyanos a través de descargas automáticas al visitar un sitio web, jugar juegos en línea o usar aplicaciones impulsadas por Internet. Un caballo de Troya puede causar daños similares a otros virus, como robar información u obstaculizar/interrumpir el funcionamiento de los sistemas informáticos.

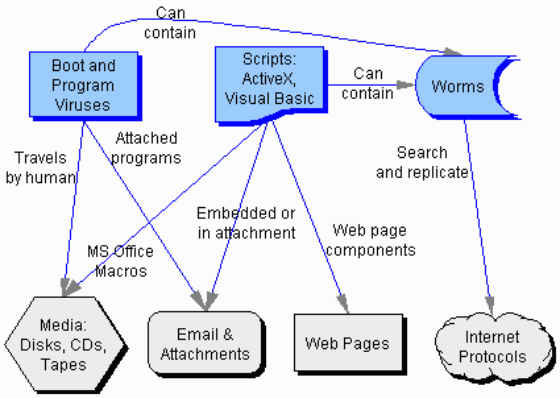

Un diagrama para mostrar cómo el malware puede propagarse

¿Cómo sucede esto? Bueno, el código malicioso o virus se inserta en la cadena de comando de modo que cuando se ejecuta el programa infectado, también se ejecuta el código viral (o en algunos casos, se ejecuta en lugar del programa legítimo). Los virus generalmente se ven como código extraño adjunto a un programa host, pero este no siempre es el caso. A veces, el entorno se manipula para que llamar a un programa legítimo no infectado llame al programa viral. El programa viral también se puede ejecutar antes de que se ejecute cualquier otro programa. Esto puede infectar virtualmente todos los archivos ejecutables en la computadora, a pesar de que ninguno de los códigos de esos archivos fue manipulado. Los virus que siguen este modus operandi incluyen virus” cluster “o” FAT ” (Tabla de Asignación de archivos), que redirigen los punteros del sistema a archivos infectados, asocian virus y modifican las entradas de directorio del Registro de Windows para que su propio código se ejecute antes que cualquier otro programa legítimo.

Los virus informáticos generalmente se propagan a través de medios extraíbles o Internet. Un disco flash, CD-ROM, cinta magnética u otro dispositivo de almacenamiento que haya estado en una computadora infectada infecta a todas las computadoras futuras en las que se use. Su computadora también puede contraer virus de archivos adjuntos de correo electrónico siniestros, sitios web falsos o software infectado. Y estos se difunden a todas las demás computadoras de su red.

Todos los virus informáticos causan daños económicos directos o indirectos. En base a esto, hay dos categorías de virus:

1) Los que solo se diseminan y no causan daño intencional

2) Los que están programados para causar daño.

Sin embargo, incluso al diseminarse, ocupan mucho espacio de memoria y tiempo y recursos que se gastan en el trabajo de limpieza. Los daños económicos directos se producen cuando los virus alteran la información durante la transmisión digital. Los particulares, las empresas y las autoridades incurren en gastos considerables para desarrollar e implementar las herramientas antivirus para proteger los sistemas informáticos.

3. Bombas lógicas

Una bomba lógica, también conocida como” código de escoria”, es una pieza de código malicioso que se inserta intencionalmente en el software para ejecutar una tarea maliciosa cuando se activa por un evento específico. No es un virus, aunque por lo general se comporta de manera similar. Se inserta sigilosamente en el programa donde permanece inactivo hasta que se cumplan las condiciones especificadas. El software malicioso, como virus y gusanos, a menudo contiene bombas lógicas que se activan en una carga útil específica o en un momento predefinido. La carga útil de una bomba lógica es desconocida para el usuario del software, y la tarea que ejecuta no es deseada. Los códigos de programa que están programados para ejecutarse en un momento determinado se conocen como”bombas de tiempo”. Por ejemplo, el infame virus “Viernes 13”, que atacaba los sistemas anfitriones solo en fechas específicas; “explotaba” (se duplicaba) todos los viernes que eran los trece de un mes, causando ralentizaciones del sistema.

Las bombas lógicas generalmente son empleadas por empleados descontentos que trabajan en el sector de TI. Es posible que haya oído hablar del “síndrome de empleado descontento”, en el que los empleados enojados que han sido despedidos usan bombas lógicas para eliminar las bases de datos de sus empleadores, atrofiar la red por un tiempo o incluso hacer uso de información privilegiada. Los disparadores asociados con la ejecución de bombas lógicas pueden ser una fecha y hora específicas, una entrada faltante de una base de datos o no poner un comando a la hora habitual, lo que significa que la persona ya no trabaja allí. La mayoría de las bombas lógicas permanecen solo en la red en la que fueron empleadas. Así que en la mayoría de los casos, son un trabajo interno. Esto hace que sean más fáciles de diseñar y ejecutar que un virus. No necesita replicarse, lo cual es un trabajo más complejo. Para mantener su red protegida de las bombas lógicas, necesita un monitoreo constante de los datos y un software antivirus eficiente en cada uno de los equipos de la red.

Hay otro uso para el tipo de acción llevada a cabo en una “explosión” de bomba lógica: hacer pruebas de software restringidas. La pieza de código incrustada destruye el software después de un período de tiempo definido o lo deja inutilizable hasta que el usuario pague por su uso posterior. Aunque esta pieza de código utiliza la misma técnica que una bomba lógica, tiene un uso no destructivo, no malicioso y transparente para el usuario, y no se conoce típicamente como una.

4. Ataque de denegación de servicio

Un ataque de denegación de servicio (DoS) es un intento explícito de los atacantes de denegar el servicio a los usuarios previstos de ese servicio. Implica inundar un recurso informático con más solicitudes de las que puede manejar consumiendo su ancho de banda disponible, lo que resulta en una sobrecarga del servidor. Esto provoca que el recurso (p. ej. un servidor web) para bloquearse o ralentizarse significativamente para que nadie pueda acceder a él. Usando esta técnica, el atacante puede hacer que un sitio web no funcione enviando cantidades masivas de tráfico al sitio objetivo. Un sitio puede funcionar mal temporalmente o bloquearse completamente, lo que en cualquier caso resultará en la incapacidad del sistema para comunicarse adecuadamente. Los ataques DoS violan las políticas de uso aceptable de prácticamente todos los proveedores de servicios de Internet.

Otra variación de un ataque de denegación de servicio se conoce como un ataque de “Denegación de Servicio Distribuido” (DDoS) en el que una serie de perpetradores geográficamente extendidos inundan el tráfico de red. Los ataques de denegación de servicio suelen dirigirse a servidores de sitios web de alto perfil pertenecientes a bancos y pasarelas de pago con tarjeta de crédito. Sitios web de empresas como Amazon, CNN, Yahoo, Twitter y eBay! tampoco se salvan.

5. Phishing

Esta es una técnica para extraer información confidencial, como números de tarjetas de crédito y combinaciones de contraseñas de nombre de usuario, haciéndose pasar por una empresa legítima. El phishing se suele llevar a cabo mediante la suplantación de identidad por correo electrónico. Es probable que hayas recibido correos electrónicos que contienen enlaces a sitios web legítimos que aparecen. Probablemente lo encontraste sospechoso y no hiciste clic en el enlace. Una jugada inteligente.

Cómo el phishing puede atrapar algunas capturas realmente interesantes

El malware se habría instalado en su computadora y habría robado información privada. Los ciberdelincuentes utilizan la ingeniería social para engañarte y hacer que descargues malware de Internet o para que rellenes tu información personal con falsos pretextos. Una estafa de phishing en un mensaje de correo electrónico se puede evitar teniendo en cuenta ciertas cosas.

-

Busque errores de ortografía en el texto. Los ciberdelincuentes no son conocidos por su gramática y ortografía.

-

Coloca el cursor sobre la URL con hipervínculo, pero no hagas clic. Compruebe si la dirección coincide con la que está escrita en el mensaje.

-

Cuidado con las amenazas falsas. ¿Recibió un mensaje que decía “Su cuenta de correo electrónico se cerrará si no responde a este correo electrónico”? Podrían engañarte amenazándote con que tu seguridad ha sido comprometida.

-

Los atacantes utilizan los nombres y logotipos de sitios web conocidos para engañarte. Los gráficos y las direcciones web utilizadas en el correo electrónico son sorprendentemente similares a los legítimos, pero te llevan a sitios falsos.

No todos los phishing se realizan a través de correo electrónico o sitios web. Vishing (phishing de voz) implica llamadas a las víctimas utilizando una identidad falsa que lo engaña para que considere que la llamada proviene de una organización de confianza. Pueden decir que son de un banco que le pide que marque un número (proporcionado por el servicio VoIP y propiedad del atacante) e ingrese los detalles de su cuenta. Una vez que lo hace, la seguridad de su cuenta se ve comprometida. Trate todas las llamadas telefónicas no solicitadas con escepticismo y nunca proporcione información personal. Muchos bancos han emitido advertencias preventivas informando a sus usuarios de estafas de phishing y de lo que se debe hacer y no hacer con respecto a la información de su cuenta. Aquellos de ustedes que lean Digit durante el tiempo suficiente recordarán que hemos logrado estafar a cientos de nuestros lectores reportando una forma de hackear las cuentas de gmail de otras personas enviando un correo electrónico a una cuenta inventada con su propio nombre de usuario y contraseña ago y lo hicimos hace años en una historia sobre , sí, lo adivinaron, ¡phishing!

6. Bombardeo de correo electrónico y spam

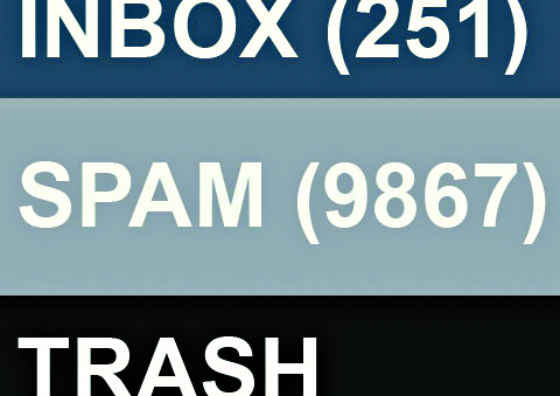

El bombardeo de correo electrónico se caracteriza por un abusador que envía grandes volúmenes de correo electrónico a una dirección de destino, lo que resulta en que la cuenta de correo electrónico o los servidores de correo de la víctima se bloqueen. El mensaje no tiene sentido y es excesivamente largo para consumir recursos de red. Si se dirigen varias cuentas de un servidor de correo, puede tener un impacto de denegación de servicio. Este tipo de correo que llega con frecuencia a su bandeja de entrada puede ser fácilmente detectado por los filtros de spam. El bombardeo de correo electrónico se lleva a cabo comúnmente utilizando botnets (computadoras privadas conectadas a Internet cuya seguridad se ha visto comprometida por malware y está bajo el control del atacante) como un ataque DDoS.

Este tipo de ataque es más difícil de controlar debido a las múltiples direcciones de origen y los bots que están programados para enviar diferentes mensajes para derrotar a los filtros de spam. El “spam” es una variante del bombardeo de correos electrónicos. Aquí se envían mensajes masivos no solicitados a un gran número de usuarios, indiscriminadamente. Abrir los enlaces que aparecen en los correos no deseados puede llevarlo a sitios web de phishing que alojan malware. El correo no deseado también puede tener archivos infectados como archivos adjuntos. El spam de correo electrónico empeora cuando el destinatario responde al correo electrónico, lo que hace que todos los destinatarios originales reciban la respuesta. Los spammers recopilan direcciones de correo electrónico de listas de clientes, grupos de noticias, salas de chat, sitios web y virus que recopilan las libretas de direcciones de los usuarios y las venden a otros spammers también. Se envía una gran cantidad de spam a direcciones de correo electrónico no válidas.

Filtros de correo electrónico que limpian el correo no deseado

El envío de correo no deseado viola la política de uso aceptable (PUA) de casi todos los proveedores de servicios de Internet. Si su sistema se torna lento de repente (el correo electrónico se carga lentamente o no parece ser enviado o recibido), la razón puede ser que su remitente de correo está procesando una gran cantidad de mensajes. Desafortunadamente, en este momento, no hay forma de evitar por completo el bombardeo de correos electrónicos y correos no deseados, ya que es imposible predecir el origen del próximo ataque. Sin embargo, lo que puede hacer es identificar la fuente de los correos no deseados y configurar su enrutador para bloquear cualquier paquete entrante de esa dirección.

7. El gato web

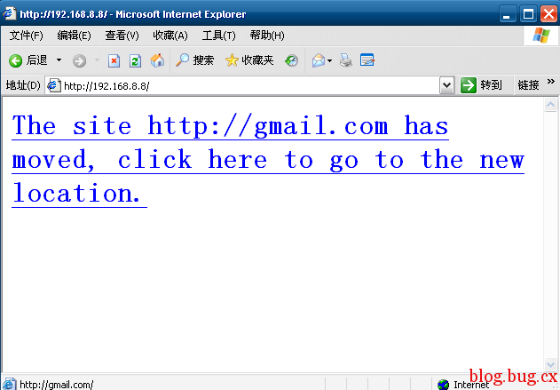

El gato web deriva su nombre de “secuestro”. Aquí, el hacker toma el control de un sitio web de forma fraudulenta. Puede cambiar el contenido del sitio original o incluso redirigir al usuario a otra página falsa de aspecto similar controlada por él. El propietario del sitio web ya no tiene control y el atacante puede usar el sitio web para sus propios intereses egoístas. Se han reportado casos en los que el atacante ha pedido rescate e incluso publicado material obsceno en el sitio.

El ataque del método de jacking web se puede usar para crear un clon del sitio web y presentar a la víctima el nuevo enlace que indica que el sitio se ha movido. A diferencia de los métodos de phishing habituales, al pasar el cursor sobre el enlace proporcionado, la URL presentada será la original y no el sitio del atacante. Pero al hacer clic en el nuevo enlace, se abre y se reemplaza rápidamente con el servidor web malicioso. El nombre en la barra de direcciones será ligeramente diferente del sitio web original, lo que puede engañar al usuario para que piense que es un sitio legítimo. Por ejemplo, “gmail “puede dirigirte a”gmai1”. Fíjate en la que está en lugar de ‘L’. Se puede pasar por alto fácilmente.

Obviamente no Gmail.com, pero aún así, suficiente gente hace clic

El web jacking también se puede hacer enviando un mensaje falso al registrador que controla el registro del nombre de dominio, bajo una identidad falsa, pidiéndole que conecte un nombre de dominio a la dirección IP del webjacker, enviando así a los consumidores desprevenidos que ingresan ese nombre de dominio en particular a un sitio web controlado por el webjacker. El propósito de este ataque es tratar de recopilar las credenciales, nombres de usuario, contraseñas y números de cuenta de los usuarios mediante el uso de una página web falsa con un enlace válido que se abre cuando el usuario es redirigido a ella después de abrir el sitio legítimo.

8. Acoso cibernético

El acoso cibernético es una nueva forma de delito en Internet en nuestra sociedad cuando se persigue o sigue a una persona en línea. Un acosador cibernético no sigue físicamente a su víctima; lo hace virtualmente siguiendo su actividad en línea para recopilar información sobre el acosado y acosarlo y hacer amenazas mediante intimidación verbal. Es una invasión de la privacidad en línea.

El acoso cibernético utiliza Internet o cualquier otro medio electrónico y es diferente del acoso fuera de línea, pero generalmente va acompañado de él. La mayoría de las víctimas de este crimen son mujeres acosadas por hombres y niños acosados por depredadores adultos y pedófilos. Los acosadores cibernéticos prosperan en los usuarios inexpertos de la web que no son muy conscientes de la netiqueta y las reglas de seguridad en Internet. Un acosador cibernético puede ser un extraño,pero también podría ser alguien que conoces.

Los acosadores cibernéticos acosan a sus víctimas a través de correo electrónico, salas de chat, sitios web, foros de discusión y sitios web de publicación abierta (por ejemplo, blogs). La disponibilidad de espacio gratuito de correo electrónico / sitio web y el anonimato proporcionado por las salas de chat y los foros han contribuido al aumento de los incidentes de acoso cibernético. Todo el mundo tiene una presencia en línea hoy en día, y es muy fácil hacer una búsqueda en Google y obtener su nombre, alias, número de contacto y dirección, contribuyendo a la amenaza que es el acoso cibernético. A medida que Internet se está convirtiendo cada vez más en una parte integral de nuestra vida personal y profesional, los acosadores pueden aprovechar la facilidad de las comunicaciones y la disponibilidad de información personal a solo unos clics del ratón. Además, la naturaleza anónima y no conflictiva de las comunicaciones por Internet elimina aún más cualquier desincentivo en el camino del acoso cibernético. El acoso cibernético se realiza de dos maneras principales:

-

Acoso por Internet: Aquí el acosador acosa a la víctima a través de Internet. El correo electrónico no solicitado es la forma más común de amenazar a alguien, y el acosador puede incluso enviar contenido obsceno y virus por correo electrónico. Sin embargo, los virus y el correo electrónico de telemercadeo no solicitado por sí solos no constituyen acoso cibernético. Pero si el correo electrónico se envía repetidamente en un intento de intimidar al destinatario, puede ser considerado como acoso. El acoso por Internet no se limita al correo electrónico; los acosadores pueden usar Internet de manera más integral para acosar a las víctimas. Cualquier otro delito cibernético sobre el que ya hayamos leído, si se hace con la intención de amenazar, acosar o calumniar a la víctima, puede equivaler a acoso cibernético.

-

Acoso informático: Los acosadores más avanzados tecnológicamente aplican sus habilidades informáticas para ayudarlos con el crimen. Obtienen control no autorizado de la computadora de la víctima explotando el funcionamiento de Internet y el sistema operativo Windows. Aunque esto generalmente lo hacen acosadores expertos y conocedores de la computadora, las instrucciones sobre cómo lograr esto están fácilmente disponibles en Internet.

El acoso cibernético ahora se ha extendido a las redes sociales. Con el mayor uso de redes sociales como Facebook, Twitter, Flickr y YouTube, su perfil, fotos y actualizaciones de estado están disponibles para que todo el mundo las vea. Su presencia en línea proporciona suficiente información para que se convierta en una víctima potencial del acoso sin siquiera ser consciente del riesgo. Con los “check-ins”, los” eventos de la vida”, las aplicaciones que acceden a su información personal y la necesidad de colocar casi todo lo que está haciendo y dónde lo está haciendo, uno realmente no deja nada para que los acosadores lo descubran por sí mismos. La tecnología de redes sociales proporciona una plataforma social y colaborativa para que los usuarios de Internet interactúen, expresen sus pensamientos y compartan casi todo sobre sus vidas. Aunque promueve la socialización entre las personas, en el camino contribuye al aumento de las violaciones de Internet.

9. Diddling de datos

Diddling de datos es una alteración no autorizada de datos antes o durante la entrada en un sistema informático, y luego cambiarla de nuevo después de que se realice el procesamiento. Usando esta técnica, el atacante puede modificar la salida esperada y es difícil de rastrear. En otras palabras, la información original que se ingresará se cambia, ya sea por una persona que escribe los datos, un virus que está programado para cambiar los datos, el programador de la base de datos o la aplicación, o cualquier otra persona involucrada en el proceso de creación, grabación, codificación, examen, verificación, conversión o transmisión de datos.

Este es uno de los métodos más simples para cometer un delito relacionado con la informática, porque incluso un aficionado a la informática puede hacerlo. A pesar de ser una tarea sin esfuerzo, puede tener efectos perjudiciales. Por ejemplo, una persona responsable de la contabilidad puede cambiar los datos sobre sí misma o sobre un amigo o familiar que demuestren que se le paga en su totalidad. Al alterar o no introducir la información, son capaces de robar a la empresa. Otros ejemplos incluyen la falsificación o falsificación de documentos y el intercambio de cintas o tarjetas de computadora válidas con reemplazos preparados. Las juntas de electricidad de la India han sido víctimas de la manipulación de datos por parte de delincuentes informáticos cuando partes privadas informatizaban sus sistemas.

10. Robo de identidad y Fraude con tarjeta de Crédito

El robo de identidad ocurre cuando alguien roba su identidad y pretende ser usted para acceder a recursos como tarjetas de crédito, cuentas bancarias y otros beneficios a su nombre. El impostor también puede usar su identidad para cometer otros delitos. “Fraude con tarjeta de crédito” es un término de amplio alcance para delitos relacionados con el robo de identidad en el que el delincuente utiliza su tarjeta de crédito para financiar sus transacciones. El fraude con tarjeta de crédito es el robo de identidad en su forma más simple. El caso más común de fraude con tarjeta de crédito es que su tarjeta preaprobada caiga en manos de otra persona.

El fraude con tarjeta de crédito es la forma más común para que los hackers roben dinero de yoiur

Puede usarlo para comprar cualquier cosa hasta que informe a las autoridades y bloquee su tarjeta. La única medida de seguridad en las compras con tarjeta de crédito es la firma en el recibo, pero que se puede falsificar muy fácilmente. Sin embargo, en algunos países, el comerciante puede incluso pedirle una identificación o un PIN. Algunas compañías de tarjetas de crédito tienen software para estimar la probabilidad de fraude. Si se realiza una transacción inusualmente grande, el emisor puede incluso llamarlo para verificar.

A menudo, las personas se olvidan de recoger su copia del recibo de la tarjeta de crédito después de comer en restaurantes o en otro lugar cuando pagan con tarjeta de crédito. Estos recibos tienen su número de tarjeta de crédito y su firma para que cualquiera los vea y los use. Solo con esta información, alguien puede hacer compras en línea o por teléfono. No lo notará hasta que reciba su estado de cuenta mensual, por lo que debe estudiar cuidadosamente sus estados de cuenta. Asegúrese de que el sitio web sea confiable y seguro cuando compre en línea. Algunos hackers pueden obtener el número de su tarjeta de crédito empleando técnicas de phishing. A veces aparece un pequeño icono de candado en la esquina izquierda de la pantalla de la barra de direcciones de su navegador, lo que proporciona un mayor nivel de seguridad para la transmisión de datos. Si hace clic en él, también le indicará el software de cifrado que utiliza.

Una preocupación más seria es el uso de su información personal con la ayuda de documentos robados o falsos para abrir cuentas (o peor aún, usar su cuenta existente) para tomar un préstamo a su nombre. Estas personas sin escrúpulos pueden recopilar sus datos personales de su buzón de correo o papelera (recuerde triturar todos los documentos confidenciales). Piense en todos los detalles importantes impresos en esos recibos, talones de pago y otros documentos. No sabrás nada hasta que la gente de la tarjeta de crédito te rastree y te siga hasta que pagues todas tus cuotas. Luego, durante meses y meses, luchará por recuperar su crédito y limpiar su nombre.

Con el aumento de los casos de fraude con tarjetas de crédito, muchas instituciones financieras han intervenido con soluciones de software para monitorear su crédito y proteger su identidad. El seguro de robo de identidad se puede tomar para recuperar los salarios perdidos y restaurar su crédito. Pero antes de gastar una fortuna en estos servicios, aplique las medidas de sentido común sin costo para evitar tal crimen.

11. Ataque de rebanado de salami

Un “ataque de rebanado de salami” o “fraude de salami” es una técnica mediante la cual los ciberdelincuentes roban dinero o recursos poco a poco para que no haya una diferencia notable en el tamaño general. El perpetrador se sale con la suya con estas pequeñas piezas de un gran número de recursos y, por lo tanto, acumula una cantidad considerable durante un período de tiempo. La esencia de este método es la falta de detección de la apropiación indebida. El enfoque más clásico es la técnica de “recoger el redondeo”. La mayoría de los cálculos se llevan a cabo en una moneda en particular y se redondean al número más cercano aproximadamente la mitad del tiempo y hacia abajo el resto del tiempo. Si un programador decide recoger estas fracciones excedentes de rupias en una cuenta separada, no parece evidente ninguna pérdida neta para el sistema. Esto se hace transfiriendo cuidadosamente los fondos a la cuenta del perpetrador.

Los atacantes insertan un programa en el sistema para llevar a cabo automáticamente la tarea. Las bombas lógicas también pueden ser empleadas por empleados codiciosos insatisfechos que explotan su conocimiento de la red y/o el acceso privilegiado al sistema. En esta técnica, el criminal programa las calculadoras aritméticas para modificar automáticamente los datos, como los cálculos de intereses.

Robar dinero electrónicamente es el uso más común de la técnica de corte de salami, pero no está restringido al lavado de dinero. La técnica del salami también se puede aplicar para recopilar pequeños fragmentos de información durante un período de tiempo para deducir una imagen general de una organización. Este acto de recopilación de información distribuida puede ir en contra de una persona u organización. Los datos se pueden recopilar de sitios web, anuncios, documentos recopilados de botes de basura, y similares, construyendo gradualmente una base de datos completa de información objetiva

sobre el objetivo.

Dado que la cantidad de apropiación indebida está justo por debajo del umbral de percepción, debemos estar más vigilantes. Un examen cuidadoso de nuestros activos, transacciones y cualquier otra transacción, incluido el intercambio de información confidencial con otras personas, podría ayudar a reducir las posibilidades de un ataque con este método.

12. Piratería de software

Gracias a Internet y los torrents, puede encontrar casi cualquier película, software o canción de cualquier origen de forma gratuita. La piratería en Internet es una parte integral de nuestras vidas a la que, a sabiendas o sin saberlo, todos contribuimos. De esta manera, los beneficios de los desarrolladores de recursos se están reduciendo. No se trata solo de usar ilegalmente la propiedad intelectual de otra persona, sino también de transmitirla a tus amigos, reduciendo aún más los ingresos que se merecen.

La piratería es rampante en la India, pero usted sabía que

La piratería de software es el uso y distribución no autorizados de software informático. Los desarrolladores de software trabajan arduamente para desarrollar estos programas, y la piratería limita su capacidad de generar ingresos suficientes para sostener el desarrollo de aplicaciones. Esto afecta a toda la economía mundial, ya que los fondos se transfieren de otros sectores, lo que se traduce en una menor inversión en marketing e investigación.

Lo siguiente constituye piratería de software:

-

Carga de software sin licencia en su PC

-

Uso de software con licencia única en varios equipos

-

Uso de un generador de claves para eludir la protección anticopia

-

Distribuir una versión de software con licencia o sin licencia (“agrietada”) a través de Internet y fuera de línea

“La clonación” es otra amenaza. Sucede cuando alguien copia la idea detrás de su software y escribe su propio código. Dado que las ideas no están protegidas contra copia a través de las fronteras todo el tiempo, esto no es estrictamente ilegal. Un “crack” de software es una versión obtenida ilegalmente del software que funciona alrededor de la prevención de copia codificada. Los usuarios de software pirateado pueden usar un generador de claves para generar un número “serie” que desbloquea una versión de evaluación del software, derrotando así la protección anticopia. El descifrado de software y el uso de claves no autorizadas son actos ilegales de infracción de derechos de autor.

El uso de material pirateado conlleva sus propios riesgos. El software pirateado puede contener troyanos, virus, gusanos y otro malware, ya que los piratas a menudo infectan el software con código malicioso. Los usuarios de software pirateado pueden ser castigados por la ley por el uso ilegal de material protegido por derechos de autor. Además, no obtendrá el soporte de software que proporcionan los desarrolladores.

Para proteger su software de la piratería, si es desarrollador, debe aplicar medidas de seguridad sólidas. Algunos sitios web venden software con una “huella digital” que ayuda a rastrear las copias pirateadas hasta la fuente. Otro método común es el bloqueo por hardware. Al usar esto, la licencia de software se bloquea en un hardware de computadora específico, de modo que solo se ejecuta en ese equipo. Desafortunadamente, los hackers continúan encontrando su camino alrededor de estas medidas.

13. Otros

Hasta ahora hemos discutido los métodos específicos para cometer delitos cibernéticos. En pocas palabras, cualquier delito cometido utilizando medios electrónicos como la extorsión en la red, el acoso cibernético, la pornografía infantil y el fraude en Internet se denomina delito cibernético. Internet es un gran caldo de cultivo para la pornografía, que a menudo ha sido objeto de censura por motivos de obscenidad. Pero lo que puede considerarse obsceno en la India, podría no ser considerado así en otros países.

Dado que cada país tiene una postura legal diferente sobre este tema, la pornografía es rampante en línea. However, according to the Indian Constitution, largely, pornography falls under the category of obscenity and is punishable by law. La pornografía infantil es un delito grave y puede acarrear las penas más severas previstas por la ley. Los pedófilos acechan en las salas de chat para atraer a los niños. Internet permite la victimización a largo plazo de estos niños, porque las imágenes una vez puestas, se propagan como un fuego salvaje y nunca pueden quitarse por completo. Los delitos cometidos en Internet contra los niños son motivo de grave preocupación y están siendo abordados por las autoridades, pero este problema no tiene una solución fácil.

Leave a Reply