de 12 typer af cyberkriminalitet

for at beskytte dig selv skal du vide om de forskellige måder, hvorpå din computer kan blive kompromitteret og dit privatliv krænket. I dette afsnit, vi diskuterer et par almindelige værktøjer og teknikker, der anvendes af cyberkriminelle. Dette er ikke en udtømmende liste på nogen måde, men vil give dig en omfattende ide om smuthuller inetværk og sikkerhedssystemer, som kan udnyttes af angribere, og også deres mulige motiver til at gøre det.

de 12 typer cyberkriminalitet

der er bogstaveligt talt et dusin måder, hvorpå en cyberkriminalitet kan fortolkes, og du skal vide, hvad de er

for at beskytte dig selv skal du vide om de forskellige måder, hvorpå din computer kan kompromitteres og dit privatliv krænkes. I dette afsnit, vi diskuterer et par almindelige værktøjer og teknikker, der anvendes af cyberkriminelle. Dette er ikke en udtømmende liste på nogen måde, men vil give dig en omfattende ide om smuthuller i

netværk og sikkerhedssystemer, som kan udnyttes af angribere, og også deres mulige motiver til at gøre det.

1. Hacking

i enkle ord er hacking en handling begået af en ubuden gæst ved at få adgang til dit computersystem uden din tilladelse. Hackere (de mennesker, der laver ‘hacking’) er dybest set computerprogrammører, der har en avanceret forståelse af computere og ofte misbruger denne viden af lusket grunde. De er normalt teknologi buffs, der har ekspertniveau færdigheder i et bestemt program eller sprog. Hvad angår motiver, kan der være flere, men de mest almindelige er ret enkle og kan forklares med en menneskelig tendens som grådighed, berømmelse, magt osv. Nogle mennesker gør det udelukkende for at vise deres ekspertise-lige fra relativt harmløse aktiviteter som at ændre programmer (og endda udstyr) til at udføre opgaver, der ligger uden for skaberens hensigt, andre vil bare forårsage ødelæggelse.

grådighed og undertiden voyeuristiske tendenser kan få en hacker til at bryde ind i systemer for at stjæle personlige bankoplysninger, et selskabs økonomiske data osv. De forsøger også at ændre systemer, så hat de kan udføre opgaver på deres luner. Hackere, der viser sådan destruktiv adfærd, kaldes også til tider” kiks”. de kaldes også “Black Hat” hackere på den anden side er der dem, der udvikler interesse for computerhacking lige ud af intellektuel nysgerrighed. Nogle virksomheder ansætter disse computerentusiaster til at finde mangler i deres sikkerhedssystemer og hjælpe med at løse dem. Benævnt” hvid Hat ” hackere, disse fyre er imod misbrug af computersystemer. De forsøger at bryde ind i netværkssystemer udelukkende for at advare ejerne af fejl. Det er dog ikke altid altruistisk, fordi mange også gør dette for berømmelse for at lande job hos topfirmaer eller bare for at blive betegnet som sikkerhedseksperter. “Grå Hat” er et andet udtryk, der bruges til at henvise til hackingaktiviteter, der er en krydsning mellem sort og hvid hacking.

nogle af de mest berømte computergenier var engang hackere, der fortsatte med at bruge deres færdigheder til konstruktiv teknologisk udvikling. Dennis Ritchie og Ken Thompson, skaberne af styresystemet, var to af dem. Facebook-berømmelsen og mange flere er også eksempler. Det første skridt mod at forhindre hackere i at få adgang til dine systemer er at lære, hvordan hacking udføres. Selvfølgelig er det uden for dette hurtige spor at gå i detaljer, men vi vil dække de forskellige teknikker, som hackere bruger til at komme til dig via Internettet.

A. en injektion er en teknik, der gør det muligt for hackere at spille på sikkerhedssårbarhederne i det program, der kører en hjemmeside. Det kan bruges til at angribe enhver form for ubeskyttet eller forkert beskyttet database. Denne proces indebærer at indtaste dele af kodekoden i et indtastningsfelt – oftest brugernavne og adgangskoder – for at give hackeren yderligere adgang til sidens backend eller til en bestemt

brugers konto. Når du indtaster logonoplysninger i logonfelter, konverteres disse oplysninger typisk til en kommando. Denne kommando kontrollerer de data, du har indtastet, i forhold til den relevante tabel i databasen. Hvis dine inputdata matcher dataene i tabellen, får du adgang, hvis ikke, får du den slags fejl, du ville have set, når du indtastede en forkert adgangskode. En indsprøjtning er normalt en ekstra kommando, der, når den indsættes i internetformularen, forsøger at ændre indholdet af databasen for at afspejle et vellykket login. Det kan også bruges til at hente oplysninger såsom kreditkortnumre eller adgangskoder fra ubeskyttede steder.

b. tyveri af FTP adgangskoder: dette er en anden meget almindelig måde at manipulere med hjemmesider. FTP-adgangskodehacking drager fordel af det faktum, at mange internetmastere gemmer deres login-oplysninger på deres dårligt beskyttede pc ‘ er. Tyven søger offerets system efter FTP-loginoplysninger og videresender dem derefter til sin egen fjerncomputer. Derefter logger han ind på hjemmesiden via fjerncomputeren og ændrer siderne, som han eller hun ønsker.

c. Cross-site scripting:

også kendt som CSS (tidligere CSS, men omdøbt på grund af forvirring med cascading style sheets), er en meget nem måde at omgå et sikkerhedssystem. Cross-site scripting er en svær at finde smuthul i en hjemmeside, hvilket gør den sårbar over for angreb. I et typisk angreb inficerer hackeren en hjemmeside med et ondsindet script eller program på klientsiden. Når du besøger denne side, hentes scriptet automatisk til din bro.ser og udføres. Typisk, angribere injicere HTML, JavaScript, VBScript, Activeks eller Flash i en sårbar program til at bedrage dig og indsamle fortrolige oplysninger. Hvis du vil beskytte din PC mod ondsindede hackere, bør det først og fremmest være at investere i en god brandvæg. Hacking sker via et netværk, så det er meget vigtigt at være sikker, mens du bruger internettet. Du kan læse mere om sikkerhedstips i det sidste kapitel i denne bog.

2. Virusformidling

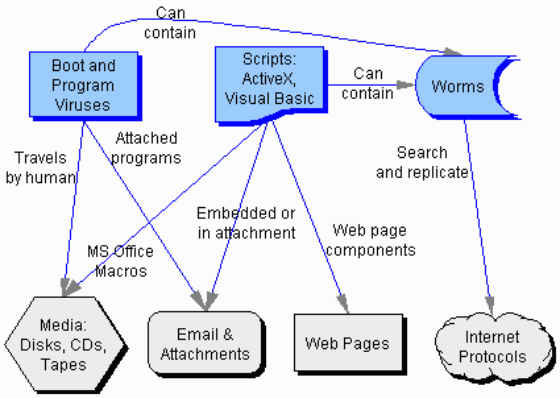

vira er computerprogrammer, der knytter sig til eller inficerer et system eller filer og har en tendens til at cirkulere til andre computere på et netværk. De forstyrrer computerens drift og påvirker de lagrede data – enten ved at ændre dem eller ved at slette dem helt. “Orme” i modsætning til vira behøver ikke en vært at klamre sig på. De replikerer blot, indtil de spiser al tilgængelig hukommelse i systemet. Udtrykket ” orm “bruges undertiden til at betyde selvreplikerende” ondsindet program”. Disse udtryk bruges ofte om hverandre i sammenhæng med de hybridvirus / orme, der dominerer

selvom menneskehedens bedste opfindelse, er nettet stadig et minefelt af trusler

det nuværende virusscenarie. “Trojanske heste” er forskellige fra vira i deres form for udbredelse.

de maskerer sig som en legitim fil, såsom en vedhæftet fil fra en formodet ven med et meget troværdigt navn, og formidler ikke sig selv. Brugeren kan også ubevidst installere en trojansk-inficeret program via drive-by overførsler, når du besøger en hjemmeside, spille online spil eller ved hjælp af internet-drevne programmer. En trojansk hest kan forårsage skader svarende til andre vira, såsom stjæle information eller hæmme/forstyrre computersystemernes funktion.

et simpelt diagram til at vise, hvordan virus kan propogate

hvordan sker det? Nå, den ondsindede kode eller virus indsættes i kommandokæden, så når det inficerede program køres, udføres viruskoden også (eller i nogle tilfælde kører i stedet for det legitime program). Virus ses normalt som fremmed kode knyttet til et værtsprogram, men det er ikke altid tilfældet. Nogle gange manipuleres miljøet, så at kalde et legitimt uinficeret program kalder det virale program. Det virale program kan også udføres, før ethvert andet program køres. Dette kan næsten inficere alle eksekverbare filer på computeren, selvom ingen af disse filers kode faktisk blev manipuleret med. Virus, der følger denne modus operandi omfatter” cluster “eller” FAT ” (File Allocation Table) virus, som omdirigerer systemet pointers til inficerede filer, associere virus og vira, der ændrer vinduerne registreringsdatabasen mappe poster, så deres egen kode udføres før nogen anden legitim program.

computervirus spredes normalt via flytbare medier eller internettet. En flashdisk, CD-ROM, magnetbånd eller anden lagerenhed, der har været i en inficeret computer, inficerer alle fremtidige computere, hvor den bruges. Din computer kan også kontrakt virus fra uhyggelige vedhæftede filer, rogue hjemmesider eller inficerede programmer. Og disse formidle til alle andre computere på dit netværk.

alle computervirus forårsager direkte eller indirekte økonomiske skader. Baseret på dette er der to kategorier af vira:

1) dem, der kun formidler og ikke forårsager forsætlig skade

2) dem, der er programmeret til at forårsage skade.

men selv ved at formidle optager de masser af hukommelsesplads og tid og ressourcer, der bruges på oprydningsjobbet. Direkte økonomiske skader forårsages, når vira ændrer informationen under digital transmission. Betydelige udgifter afholdes af enkeltpersoner, virksomheder og myndigheder til udvikling og implementering af antivirusværktøjer til beskyttelse af computersystemer.

3. Logic bombs

en logic bomb, også kendt som” slagge kode”, er et ondsindet stykke kode, der forsætligt indsættes i programmet for at udføre en ondsindet opgave, når den udløses af en bestemt begivenhed. Det er ikke en virus, selvom det normalt opfører sig på en lignende måde. Det er listende indsat i programmet, hvor det ligger i dvale, indtil angivne betingelser er opfyldt. Ondsindede programmer som virus og orme indeholder ofte logiske bomber, der udløses ved en bestemt nyttelast eller på et foruddefineret tidspunkt. Nyttelasten af en logisk bombe er ukendt for brugeren af programmet, og den opgave, den udfører uønsket. Programkoder, der er planlagt til at udføre på et bestemt tidspunkt, er kendt som “tidsbomber”. For eksempel den berygtede “fredag den 13.” – virus, der kun angreb værtssystemerne på bestemte datoer; den “eksploderede” (duplikerede sig selv) hver fredag, der tilfældigvis var den trettende i en måned, hvilket forårsagede systemafmatninger.

logiske bomber er normalt ansat af utilfredse medarbejdere, der arbejder i IT-sektoren. Du har måske hørt om “utilfredse medarbejdersyndrom”, hvor vrede medarbejdere, der er blevet fyret, bruger logiske bomber til at slette deres arbejdsgiveres databaser, stultificere netværket i et stykke tid eller endda gøre insiderhandel. Udløsere, der er forbundet med udførelsen af logiske bomber, kan være en bestemt dato og tid, en manglende post fra en database eller ikke at indsætte en kommando på det sædvanlige tidspunkt, hvilket betyder, at personen ikke arbejder der længere. De fleste logiske bomber forbliver kun i det netværk, de var ansat i. Så i de fleste tilfælde er de et insiderjob. Dette gør dem lettere at designe og udføre end en virus. Det behøver ikke at replikere; hvilket er et mere komplekst job. For at holde dit netværk beskyttet mod logiske bomber, du har brug for konstant overvågning af data og effektiv anti-virus program på hver af de computere i netværket.

der er en anden brug for den type handling, der udføres i en logisk bombe “eksplosion” – for at lave begrænsede programmer. Det indlejrede stykke kode ødelægger programmet efter en bestemt periode eller gør det ubrugeligt, indtil brugeren betaler for dets videre brug. Selvom dette stykke kode bruger den samme teknik som en logisk bombe, Det har en ikke-destruktiv, ikke-ondsindet og brugergennemsigtig brug, og kaldes typisk ikke en.

4. Denial-of-Service-angreb

et DoS-angreb (Denial-of-Service) er et eksplicit forsøg fra angribere på at nægte service til tilsigtede brugere af denne tjeneste. Det indebærer oversvømmelse af en computerressource med flere anmodninger, end den kan håndtere at forbruge sin tilgængelige båndbredde, hvilket resulterer i serveroverbelastning. Dette forårsager ressourcen (f. eks. at gå ned eller bremse betydeligt, så ingen kan få adgang til det. Ved hjælp af denne teknik kan angriberen gøre en hjemmeside ubrugelig ved at sende massive mængder trafik til det målrettede sted. Et sted kan midlertidigt fungere eller gå helt ned, hvilket under alle omstændigheder resulterer i systemets manglende evne til at kommunikere tilstrækkeligt. DoS-angreb overtræder de acceptable brugspolitikker for stort set alle internetudbydere.

en anden variation til et denial-of-service-angreb er kendt som et “distribueret Denial of Service” (DDoS) – angreb, hvor en række geografisk udbredte gerningsmænd oversvømmer netværkstrafikken. Denial-of-Service angreb typisk rettet mod højt profilerede hjemmeside servere, der tilhører banker og kreditkort betaling porte. Hjemmesider af virksomheder som

5. Phishing

dette er en teknik til at udtrække fortrolige oplysninger såsom kreditkortnumre og kombinationer af brugernavnskodeord ved at maskere sig som en legitim virksomhed. Phishing udføres typisk ved e-mail-spoofing. Du har sandsynligvis modtaget e-mail, der indeholder links til legitime vises hjemmesider. Du fandt det sandsynligvis mistænkeligt og klikkede ikke på linket. Smart træk.

hvordan phishing kan net nogle virkelig interessante fangster

den ondsindede program ville have installeret sig selv på din computer og stjålet private oplysninger. Cyberkriminelle bruger social engineering til at narre dig til at hente ondsindede programmer fra internettet eller gøre dig udfylde dine personlige oplysninger under falske forudsætninger. En phishing-fidus i en e-mail-meddelelse kan undgås ved at holde visse ting i tankerne.

-

se efter stavefejl i teksten. Cyberkriminelle er ikke kendt for deres grammatik og stavning.

-

Hold markøren over den hyperlinkede URL, men Klik ikke. Kontroller, om adressen stemmer overens med den, der er skrevet i meddelelsen.

-

pas på falske trusler. Modtog du en besked, der sagde “Din e-mail-konto lukkes, hvis du ikke svarer på denne e-mail”? De kan narre dig ved at true, at din sikkerhed er blevet kompromitteret.

-

angribere bruger navne og logoer på kendte hjemmesider til at bedrage dig. Grafikken og de internetadresser, der bruges i e-mailen, ligner slående de legitime, men de fører dig til falske sider.

ikke alle phishing sker via e-mail eller hjemmesider. Vishing (voice phishing) indebærer opkald til ofre ved hjælp af falsk identitet narre dig til at overveje opkaldet til at være fra en betroet organisation. De kan hævde at være fra en bank, der beder dig om at ringe til et nummer (leveret af VoIP-tjenesten og ejet af angriberen) og indtaste dine kontooplysninger. Når du gør det, er din kontosikkerhed kompromitteret. Behandl alle uopfordrede telefonopkald med skepsis og giv aldrig personlige oplysninger. Mange banker har udsendt forebyggende advarsler, der informerer deres brugere om phishing-svindel og do ‘s and don’ ts vedrørende dine kontooplysninger. De af jer, der læser Digit længe nok, vil huske, at vi med succes phished hundreder af vores læsere ved at rapportere en måde at hacke andres gmail-konti ved at sende en e-mail til en sammensat konto med dit eget brugernavn og adgangskode… og det gjorde vi for mange år siden i en historie om , ja, du gættede det, phishing!

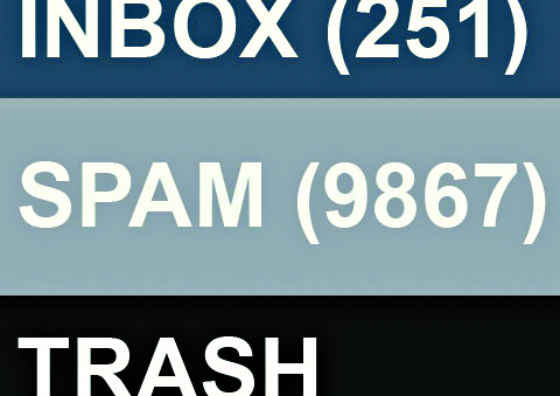

6. E-mail-bombning og spamming

e-mail-bombning er kendetegnet ved, at en misbruger sender enorme mængder e-mail til en måladresse, hvilket resulterer i, at offerets e-mail-konto eller mailservere går ned. Meddelelsen er meningsløs og for lang for at forbruge netværksressourcer. Hvis flere konti på en mailserver er målrettet, kan det have en denial-of-service-effekt. Sådan mail, der ofte ankommer i din indbakke, kan let registreres af spamfiltre. E-mail-bombning udføres almindeligvis ved hjælp af botnets (private internetforbundne computere, hvis sikkerhed er blevet kompromitteret af ondsindet program og under angriberens kontrol) som et DDoS-angreb.

denne type angreb er vanskeligere at kontrollere på grund af flere kildeadresser og bots, der er programmeret til at sende forskellige meddelelser for at besejre spamfiltre. “Spamming” er en variant af e-mail-bombning. Her sendes uopfordrede bulkbeskeder til et stort antal brugere, uden forskel. Åbning links givet i spam mails kan føre dig til phishing hjemmesider hosting ondsindede programmer. Spam mail kan også have inficerede filer som vedhæftede filer. E-mail-spamming forværres, når modtageren svarer på e-mailen, hvilket får alle de oprindelige adressater til at modtage svaret. Spammere indsamler e-mail-adresser fra kundelister, nyhedsgrupper, chatrum, hjemmesider og vira, der høster brugernes adressebøger og sælger dem også til andre spammere. En stor mængde spam sendes til ugyldige e-mail-adresser.

e-mail-filtre rengøring af spam mail

afsendelse af spam overtræder politikken for acceptabel brug (AUP) for næsten alle internetudbydere. Hvis dit system pludselig bliver trægt (e-mail indlæses langsomt eller ikke ser ud til at blive sendt eller modtaget), kan årsagen være, at din mailer behandler et stort antal meddelelser. Desværre er der på nuværende tidspunkt ingen måde at forhindre e-mail-bombning og spam-mails, da det er umuligt at forudsige oprindelsen af det næste angreb. Hvad du dog kan gøre er at identificere kilden til spam-mails og få din router konfigureret til at blokere alle indgående pakker fra den adresse.

7. Jacking

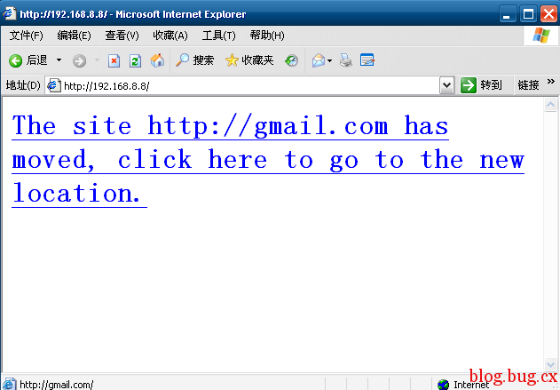

jacking får sit navn fra “kapring”. Her, hackeren tager kontrol over en hjemmeside svigagtigt. Han kan ændre indholdet af den oprindelige hjemmeside eller endda omdirigere brugeren til en anden falsk lignende udseende side kontrolleret af ham. Ejeren af hjemmesiden har ikke mere kontrol, og angriberen kan bruge hjemmesiden til sine egne egoistiske interesser. Der er rapporteret tilfælde, hvor angriberen har bedt om løsepenge og endda sendt uanstændigt materiale på stedet.

angrebet på jacking-metoden kan bruges til at oprette en klon af hjemmesiden og præsentere offeret for det nye link, der siger, at siden er flyttet. I modsætning til sædvanlige phishing-metoder, når du holder markøren over det angivne link, vil den præsenterede URL være den originale og ikke angriberens side. Men når du klikker på det nye link, åbnes det og erstattes hurtigt med den ondsindede internetserver. Navnet på adresselinjen vil være lidt anderledes end den oprindelige hjemmeside, der kan narre brugeren til at tro, at det er et legitimt sted. For eksempel kan” gmail “henvise dig til”gmai1”. Bemærk den i stedet for’L’. Det kan let overses.

selvfølgelig ikke gmail.med, men stadig nok mennesker klikker

det kan også gøres ved at sende en falsk besked til registratoren, der kontrollerer domænenavnsregistreringen, under en falsk identitet, der beder ham om at forbinde et domænenavn til hjemmesidens IP-adresse og dermed sende intetanende forbrugere, der indtaster det pågældende domænenavn, til en hjemmeside, der kontrolleres af hjemmesidens ejer. Formålet med dette angreb er at forsøge at høste brugerens legitimationsoplysninger, brugernavne, adgangskoder og kontonumre ved at bruge en falsk hjemmeside med et gyldigt link, der åbnes, når brugeren omdirigeres til den efter åbning af det legitime sted.

8. Cyber stalking

Cyber stalking er en ny form for internetkriminalitet i vores samfund, når en person forfølges eller følges online. En cyber stalker følger ikke fysisk sit offer; han gør det næsten ved at følge sin online aktivitet for at høste oplysninger om stalkee og chikanere ham eller hende og fremsætte trusler ved hjælp af verbal intimidering. Det er en invasion af ens online privatliv.

Cyber stalking bruger internettet eller andre elektroniske midler og er forskellig fra offline stalking, men er normalt ledsaget af det. De fleste ofre for denne forbrydelse er kvinder, der forfølges af mænd og børn, der forfølges af voksne rovdyr og pædofile. Cyber stalkers trives på uerfarne internetbrugere, der ikke er godt klar over netikette og reglerne for internetsikkerhed. En cyber stalker kan være en fremmed, men kunne lige så let være en, du kender.

Cyber stalkers chikanere deres ofre via e-mail, chatrum, hjemmesider, diskussionsfora og åbne udgivelse hjemmesider (f.eks blogs). Tilgængeligheden af gratis e-mail / hjemmeside plads og anonymitet leveres af chatrum og fora har bidraget til stigningen i cyber stalking hændelser. Alle har en online tilstedeværelse i dag, og det er virkelig nemt at lave en Google-søgning og få ens navn, alias, kontaktnummer og adresse, der bidrager til den trussel, der er cyberforfølgelse. Da internettet i stigende grad bliver en integreret del af vores personlige og professionelle liv, stalkers kan drage fordel af den lette kommunikation og tilgængeligheden af personlige oplysninger kun et par museklik væk. Ud over, den anonyme og ikke-konfronterende karakter af internetkommunikation kaster yderligere eventuelle afskrækkende midler i vejen for cyberforfølgelse væk. Cyber stalking sker på to primære måder:

-

Internet Stalking: her stalker chikanerer offeret via Internettet. Uopfordret e-mail er den mest almindelige måde at true nogen på, og stalkeren kan endda sende uanstændigt indhold og vira via e-mail. Imidlertid, vira og uopfordret telemarketing-e-mail alene udgør ikke cyberforfølgelse. Men hvis e-mail sendes gentagne gange i et forsøg på at skræmme modtageren, de kan betragtes som forfølgelse. Internet stalking er ikke begrænset til e-mail; stalkers kan mere omfattende bruge internettet til at chikanere ofrene. Enhver anden cyberkriminalitet, som vi allerede har læst om, hvis det gøres med en intention om at true, chikanere, eller bagvaskelse af offeret kan udgøre cyberforfølgelse.

-

Computer Stalking: de mere teknologisk avancerede stalkers anvender deres computerfærdigheder til at hjælpe dem med forbrydelsen. De får uautoriseret kontrol over offerets computer ved at udnytte driften af internettet og operativsystemet. Selvom dette normalt gøres af dygtige og computerkyndige forfølgere, instruktioner om, hvordan man opnår dette, er let tilgængelige på internettet.

Cyber stalking har nu spredt sine vinger til sociale netværk. Med den øgede brug af sociale medier som Facebook, Kvidre, Flickr og YouTube, din profil, fotos, og statusopdateringer er op til verden at se. Din online tilstedeværelse giver nok information til, at du kan blive et potentielt offer for forfølgelse uden engang at være opmærksom på risikoen. Med “check-ins”, “life-events”, apps, der får adgang til dine personlige oplysninger og behovet for at lægge næsten alt, hvad du laver, og hvor du gør det, man overlader ikke rigtig noget for stalkers at finde ud af for sig selv. Social Netværksteknologi giver en social og samarbejdsplatform for internetbrugere til at interagere, udtrykke deres tanker og dele næsten alt om deres liv. Selvom det fremmer socialisering blandt mennesker, bidrager det undervejs til stigningen i internetovertrædelser.

9. Data diddling

Data diddling er uautoriseret ændring af data før eller under indrejse i et computersystem, og derefter ændre det tilbage efter behandlingen er færdig. Ved hjælp af denne teknik kan angriberen ændre den forventede output og er vanskelig at spore. Med andre ord ændres de originale oplysninger, der skal indtastes, enten af en person, der indtaster dataene, en virus, der er programmeret til at ændre dataene, programmøren af databasen eller applikationen eller enhver anden, der er involveret i processen med at oprette, optage, kode, undersøge, kontrollere, konvertere eller transmittere data.

dette er en af de enkleste metoder til at begå en computerrelateret forbrydelse, fordi selv en computer amatør kan gøre det. På trods af at dette er en ubesværet opgave, kan det have skadelige virkninger. For eksempel kan en person, der er ansvarlig for regnskab, ændre data om sig selv eller en ven eller slægtning, der viser, at de er betalt fuldt ud. Ved at ændre eller undlade at indtaste oplysningerne, er de i stand til at stjæle fra virksomheden. Andre eksempler inkluderer smedning eller forfalskning af dokumenter og udveksling af gyldige computerbånd eller kort med forberedte udskiftninger. Elektricitetstavler i Indien har været ofre for datadeling af computerkriminelle, da private parter computeriserede deres systemer.

10. Identitetstyveri og kreditkortsvindel

identitetstyveri opstår, når nogen stjæler din identitet og foregiver at være dig for at få adgang til ressourcer såsom kreditkort, bankkonti og andre fordele i dit navn. Bedrageren kan også bruge din identitet til at begå andre forbrydelser. “Kreditkortsvindel” er en bred betegnelse for forbrydelser, der involverer identitetstyveri, hvor den kriminelle bruger dit kreditkort til at finansiere sine transaktioner. Kreditkortsvindel er identitetstyveri i sin enkleste form. Det mest almindelige tilfælde af kreditkortsvindel er, at dit forhåndsgodkendte kort falder i andres hænder.

kreditkortsvindel er den mest almindelige måde for hackere at stjæle yoiur-penge

han kan bruge dem til at købe noget, indtil du rapporterer til myndighederne og får dit kort blokeret. Den eneste sikkerhedsforanstaltning ved køb af kreditkort er underskriften på kvitteringen, men det kan meget let forfalskes. I nogle lande kan forhandleren dog endda bede dig om et ID eller en pinkode. Nogle kreditkortselskaber har programmer til at vurdere sandsynligheden for svindel. Hvis der foretages en usædvanlig stor transaktion, kan udstederen endda ringe til dig for at bekræfte.

ofte glemmer folk at indsamle deres kopi af kreditkortkvitteringen efter at have spist på restauranter eller andre steder, når de betaler med kreditkort. Disse kvitteringer har dit kreditkortnummer og din underskrift, som alle kan se og bruge. Med kun disse oplysninger kan nogen foretage køb online eller via telefon. Du vil ikke bemærke det, før du får din månedlige opgørelse, hvorfor du bør omhyggeligt studere dine udsagn. Sørg for, at hjemmesiden er pålidelig og sikker, når du handler online. Nogle hackere kan få fat i dit kreditkortnummer ved at anvende phishing-teknikker. Nogle gange vises et lille hængelåsikon i venstre skærmhjørne i adresselinjen på din bro.ser, hvilket giver et højere sikkerhedsniveau for dataoverførsel. Hvis du klikker på det, vil det også fortælle dig det krypteringsprogram, det bruger.

en mere alvorlig bekymring er brugen af dine personlige oplysninger ved hjælp af stjålne eller falske dokumenter til at åbne konti (eller endnu værre ved at bruge din eksisterende konto) til at tage et lån i dit navn. Disse skrupelløse mennesker kan indsamle dine personlige oplysninger fra din postkasse eller skraldespand (husk at makulere alle følsomme dokumenter). Tænk på alle de vigtige detaljer, der er trykt på disse kvitteringer, lønstubber og andre dokumenter. Du ved ikke noget, før kreditkortfolkene sporer dig og hale dig, indtil du rydder alle dine gebyrer. Så i måneder og måneder vil du kæmpe for at få din kredit genoprettet og dit navn ryddet.

med stigende tilfælde af kreditkortsvindel har mange finansielle institutioner trådt ind med programmelløsninger for at overvåge din kredit og beskytte din identitet. ID tyveri forsikring kan tages for at genvinde tabte lønninger og genoprette din kredit. Men før du bruger en formue på disse tjenester, anvende no-cost, sund fornuft foranstaltninger til at afværge en sådan forbrydelse.

11. Salami slicing attack

et “salami slicing attack” eller “salami fraud” er en teknik, hvor cyberkriminelle stjæler penge eller ressourcer lidt ad gangen, så der ikke er nogen mærkbar forskel i den samlede størrelse. Gjerningsmanden slipper væk med disse små stykker fra et stort antal ressourcer og akkumulerer således en betydelig mængde over en periode. Essensen af denne metode er manglen på at opdage misbrug. Den mest klassiske tilgang er “collect-the-roundoff” teknik. De fleste beregninger udføres i en bestemt valuta afrundes op til det nærmeste tal omkring halvdelen af tiden og ned resten af tiden. Hvis en programmør beslutter at indsamle disse overskydende fraktioner af rupier til en separat konto, synes intet nettotab for systemet tydeligt. Dette gøres ved omhyggeligt at overføre midlerne til gerningsmandens konto.

angribere indsætter et program i systemet for automatisk at udføre opgaven. Logiske bomber kan også anvendes af utilfredse grådige medarbejdere, der udnytter deres viden om netværket og/eller privilegeret adgang til systemet. I denne teknik programmerer kriminelle de aritmetiske regnemaskiner til automatisk at ændre data, såsom i renteberegninger.

at stjæle penge elektronisk er den mest almindelige brug af salami-skæringsteknikken, men det er ikke begrænset til hvidvaskning af penge. Salami-teknikken kan også anvendes til at indsamle små stykker information over en periode for at udlede et samlet billede af en organisation. Denne handling af distribueret informationsindsamling kan være imod en person eller en organisation. Data kan indsamles fra hjemmesider, reklamer, dokumenter indsamlet fra skraldespande, og lignende, gradvist at opbygge en hel database over faktuelle

intelligens om målet.

da mængden af misbrug er lige under tærskelværdien, skal vi være mere opmærksomme. Omhyggelig undersøgelse af vores aktiver, transaktioner og enhver anden handel, herunder deling af fortrolige oplysninger med andre, kan hjælpe med at reducere chancerne for et angreb ved hjælp af denne metode.

12. Piratkopiering

takket være internettet og torrents kan du finde næsten enhver film, program eller sang fra enhver oprindelse gratis. Internet piratkopiering er en integreret del af vores liv, som bevidst eller ubevidst vi alle bidrager til. På denne måde bliver ressourceudviklernes overskud skåret ned. Det handler ikke kun om at bruge en andens intellektuelle ejendom ulovligt, men også videregive den til dine venner, hvilket yderligere reducerer de indtægter, de fortjener.

piratkopiering er udbredt i Indien, men du vidste, at

piratkopiering er uautoriseret brug og distribution af computerprogrammer. Programmeludviklere arbejder hårdt på at udvikle disse programmer, og piratkopiering begrænser deres evne til at generere nokrevenue til at opretholde applikationsudvikling. Dette påvirker hele den globale økonomi, da midler videresendes fra andre sektorer, hvilket resulterer i mindre investeringer i markedsføring og forskning.

følgende udgør piratkopiering:

-

indlæser ulicenserede programmer på din PC

-

brug af enkeltlicenserede programmer på flere computere

-

brug af en nøglegenerator til at omgå kopibeskyttelse

-

distribution af en licenseret eller ikke-licenseret (“knækket”) version af programmet over Internettet og offline

“kloning” er en anden trussel. Det sker, når nogen kopierer ideen bag dit program og skriver sin egen kode. Da ideer ikke kopieres beskyttet på tværs af grænser hele tiden, er dette ikke strengt ulovligt. Et program” crack ” er en ulovligt opnået version af programmet, der arbejder sig rundt om den kodede kopiforebyggelse. Brugere af piratkopierede programmer kan bruge en nøglegenerator til at generere et “serienummer”, der låser op for en evalueringsversion af programmet og dermed besejrer kopibeskyttelsen. Programmer, der knækker og bruger uautoriserede nøgler, er ulovlige handlinger af krænkelse af ophavsretten.

brug af piratkopieret materiale medfører sine egne risici. Piratkopierede programmer kan indeholde trojanske heste, vira, orme og andre skadelige programmer, da pirater ofte vil inficere programmer med ondsindet kode. Brugere af piratkopierede programmer kan straffes ved lov for ulovlig brug af ophavsretligt beskyttet materiale. Derudover får du ikke den support, der leveres af udviklerne.

for at beskytte dit program mod piratkopiering, hvis du er udvikler, bør du anvende stærke sikkerhedsforanstaltninger. Nogle hjemmesider sælger programmer med et “digitalt fingeraftryk”, der hjælper med at spore de piratkopier tilbage til kilden. En anden almindelig metode er låsning af beslag. Ved hjælp af dette er programlicensen låst til et bestemt computerudstyr, således at det kun kører på den pågældende computer. Desværre fortsætter hackere med at finde vej rundt om disse foranstaltninger.

13. Andre

indtil videre har vi diskuteret de dedikerede metoder til at begå cyberforbrydelser. I en nøddeskal, enhver lovovertrædelse begået ved hjælp af elektroniske midler som nettomsortering, cybermobning, børnepornografi og internetbedrageri betegnes som cyberkriminalitet. Internettet er en enorm grobund for pornografi, som ofte har været genstand for censur på grund af uanstændighed. Men hvad der kan betragtes som uanstændigt i Indien, kan ikke betragtes som det i andre lande.

da hvert land har en anden juridisk holdning til dette emne, er pornografi voldsomt online. Imidlertid, ifølge den indiske forfatning, stort set, pornografi falder ind under kategorien uanstændighed og kan straffes ved lov. Børnepornografi er en alvorlig lovovertrædelse og kan tiltrække de hårdeste straffe, der er fastsat i loven. Pædofile lurer i chatrum for at lokke børn. Internettet tillader langvarig viktimisering af sådanne børn, fordi billederne engang blev sat op, spredt som vild ild, og bliver måske aldrig taget helt ned. Internetforbrydelser mod børn er et spørgsmål om alvorlig bekymring og behandles af myndighederne, men dette problem har ingen nem løsning.

Leave a Reply