cele 12 tipuri de criminalitate cibernetică

pentru a vă proteja, trebuie să știți despre diferitele moduri în care computerul dvs. poate fi compromis și confidențialitatea dvs. încălcată. În această secțiune, vom discuta câteva instrumente și tehnici comune folosite de infractorii cibernetici. Aceasta nu este o listă exhaustivă prin nici un mijloc, dar vă va oferi o idee cuprinzătoare a lacunelor dinrețele și sistemele de securitate, care pot fi exploatate de atacatori, precum și posibilele motive pentru a face acest lucru.

THE 12 tipuri de CYBER CRIME

există literalmente o duzină de moduri în care un cybercrime poate fi perpretrated, și trebuie să știți ce sunt

pentru a vă proteja trebuie să știți despre diferitele moduri în care computerul poate fi compromisă și intimitatea încălcat. În această secțiune, vom discuta câteva instrumente și tehnici comune folosite de infractorii cibernetici. Aceasta nu este o listă exhaustivă prin orice mijloace, dar vă va oferi o idee cuprinzătoare a lacunelor din

rețele și sisteme de securitate, care pot fi exploatate de atacatori, precum și posibilele lor motive pentru a face acest lucru.

1. Hacking

în cuvinte simple, hacking este un act comis de un intrus prin accesarea sistemului computerului fără permisiunea dumneavoastră. Hackerii (oamenii care fac hacking-ul) sunt practic programatori de calculator, care au o înțelegere avansată a computerelor și folosesc în mod obișnuit aceste cunoștințe din motive necinstite. De obicei, sunt pasionați de tehnologie care au abilități la nivel de experți într-un anumit program software sau limbă. În ceea ce privește motivele, ar putea exista mai multe, dar cele mai frecvente sunt destul de simple și pot fi explicate printr-o tendință umană, cum ar fi lăcomia, faima, puterea etc. Unii oameni o fac doar pentru a-și arăta expertiza – variind de la activități relativ inofensive, cum ar fi modificarea software-ului (și chiar a hardware-ului) pentru a îndeplini sarcini care sunt în afara intenției creatorului, alții vor doar să provoace distrugere.

lăcomia și uneori tendințele voyeuriste pot determina un hacker să pătrundă în sisteme pentru a fura informații bancare personale, datele financiare ale unei corporații etc. De asemenea, încearcă să modifice sistemele, astfel încât să poată executa sarcini la capriciile lor. Hackerii care afișează un astfel de comportament distructiv sunt, de asemenea, numiți “Crackers” uneori. ele sunt, de asemenea, numite hackeri “pălărie neagră” Pe de altă parte, există cei care dezvoltă un interes în hacking-ul computerului doar din curiozitate intelectuală. Unele companii angajează acești pasionați de calculatoare pentru a găsi defecte în sistemele lor de securitate și pentru a le ajuta să le remedieze. Denumiți hackeri “pălărie albă”, acești tipi sunt împotriva abuzului de sisteme informatice. Ei încearcă să pătrundă în sistemele de rețea doar pentru a alerta proprietarii de defecte. Totuși, nu este întotdeauna altruist, deoarece mulți fac acest lucru și pentru faimă, pentru a obține locuri de muncă cu companii de top sau doar pentru a fi numiți experți în securitate. “Pălărie gri” este un alt termen folosit pentru a se referi la activitățile de hacking care sunt o încrucișare între hacking-ul alb-negru.

unele dintre cele mai faimoase genii de calculatoare au fost cândva hackeri care și-au folosit abilitățile pentru dezvoltarea tehnologică constructivă. Dennis Ritchie și Ken Thompson, creatorii sistemului de operare Unix (predecesorul Linux), au fost doi dintre ei. Shawn Fanning, dezvoltatorul Napster, Mark Zuckerberg de la Facebook fame și multe altele sunt, de asemenea, exemple. Primul pas către prevenirea accesului hackerilor la sistemele dvs. este să aflați cum se face hacking-ul. Desigur, este dincolo de domeniul de aplicare al acestei piste rapide pentru a intra în detalii minunate, dar vom acoperi diferitele tehnici folosite de hackeri pentru a ajunge la dvs. prin internet.

a. SQL Injections: o injecție SQL este o tehnică care permite hackerilor să joace pe vulnerabilitățile de securitate ale software-ului care ruleaza un site web. Poate fi folosit pentru a ataca orice tip de bază de date SQL neprotejată sau protejată necorespunzător. Acest proces implică introducerea unor porțiuni de cod SQL într – un câmp de introducere a formularului web – cel mai frecvent nume de utilizator și parole-pentru a oferi hackerului acces suplimentar la backend-ul site-ului sau la un anumit cont de utilizator

. Când introduceți informații de conectare în câmpurile de conectare, aceste informații sunt de obicei convertite într-o comandă SQL. Această comandă Verifică datele pe care le-ați introdus în tabelul relevant din Baza de date. Dacă datele dvs. de intrare se potrivesc cu datele din tabel, vi se acordă acces, dacă nu, primiți tipul de eroare pe care l-ați fi văzut atunci când ați introdus o parolă greșită. O injecție SQL este de obicei o comandă suplimentară care, atunci când este introdusă în formularul web, încearcă să schimbe conținutul bazei de date pentru a reflecta o autentificare reușită. De asemenea, poate fi folosit pentru a prelua informații precum numere de carduri de credit sau parole de pe site-uri neprotejate.

B. furtul parolelor FTP: acesta este un alt mod foarte comun de a manipula site-urile web. FTP Parola hacking profită de faptul că mulți webmasteri stoca informațiile lor de conectare site-ul pe PC-urile lor slab protejate. Hoțul caută în sistemul victimei detalii de conectare FTP, apoi le transmite pe propriul computer la distanță. Apoi se conectează la site-ul web prin intermediul computerului la distanță și modifică paginile web după cum dorește.

c. Cross-site scripting:

de asemenea, cunoscut sub numele de XSS (anterior CSS, dar redenumit din cauza confuziei cu foi de stil cascadă), este o modalitate foarte ușoară de a eluda un sistem de securitate. Cross-site scripting este o lacună greu de găsit într-un site web, făcându-l vulnerabil la atac. Într-un atac tipic XSS, hackerul infectează o pagină web cu un script sau un program rău intenționat din partea clientului. Când vizitați această pagină web, scriptul este descărcat automat în browserul dvs. și executat. De obicei, atacatorii injectează HTML, JavaScript, VBScript, ActiveX sau Flash într-o aplicație vulnerabilă pentru a vă înșela și a aduna informații confidențiale. Dacă doriți să vă protejați computerul împotriva hackerilor rău intenționați, investiția într-un firewall bun ar trebui să fie în primul rând. Hacking-ul se face printr-o rețea, deci este foarte important să rămâneți în siguranță în timp ce utilizați internetul. Veți citi mai multe despre sfaturi de siguranță în ultimul capitol al acestei cărți.

2. Diseminarea virusului

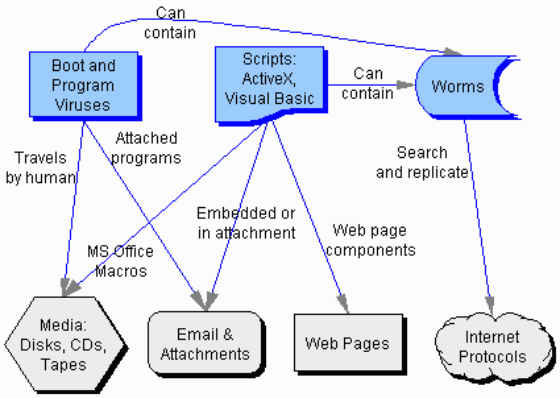

virușii sunt programe de calculator care se atașează sau infectează un sistem sau fișiere și au tendința de a circula către alte computere dintr-o rețea. Acestea perturbă funcționarea computerului și afectează datele stocate – fie modificându-le, fie ștergându-le cu totul. “Viermii”, spre deosebire de viruși, nu au nevoie de o gazdă de care să se agațe. Ei doar reproduce până când mănâncă toată memoria disponibilă în sistem. Termenul ” vierme “este uneori folosit pentru a se referi la auto-replicarea” malware ” (softWARE rău intenționat). Acești termeni sunt adesea folosiți interschimbabil în contextul virusurilor/viermilor hibrizi care domină

deși cea mai bună invenție a omenirii, net este încă un câmp minat de amenințări

scenariul virus actual. “Caii troieni” sunt diferiți de viruși în modul lor de propagare.

se deghizează într-un fișier legitim, cum ar fi un atașament de e-mail de la un presupus prieten cu un nume foarte credibil și nu se diseminează. Utilizatorul poate, de asemenea, să instaleze în necunoștință de cauză un program infectat cu troieni prin descărcări drive-by atunci când vizitează un site web, joacă jocuri online sau utilizează aplicații bazate pe internet. Un cal troian poate provoca daune similare cu alte virusuri, cum ar fi fura informații sau împiedică/perturba funcționarea sistemelor informatice.

o diagramă simplă pentru a arăta modul în care malware-ul poate propogate

cum se întâmplă asta? Ei bine, codul rău intenționat sau virusul este introdus în lanțul de comandă, astfel încât atunci când programul infectat este rulat, codul viral este, de asemenea, executat (sau, în unele cazuri, rulează în locul programului legitim). Virușii sunt de obicei văzuți ca un cod străin atașat unui program gazdă, dar acest lucru nu este întotdeauna cazul. Uneori, mediul este manipulat astfel încât apelarea unui program legitim neinfectat apelează programul viral. Programul viral poate fi, de asemenea, executat înainte de a rula orice alt program. Acest lucru poate infecta practic fiecare fișier executabil de pe computer, chiar dacă niciunul dintre codurile acestor fișiere nu a fost de fapt modificat. Virușii care urmează acest Modus operandi includ viruși “cluster” sau “FAT” (tabel de alocare a fișierelor), care redirecționează indicii de sistem către fișiere infectate, viruși asociați și viruși care modifică intrările din Directorul registrului Windows, astfel încât propriul cod să fie executat înainte de orice alt program legitim.

virușii de calculator se răspândesc de obicei prin intermediul unui suport amovibil sau al internetului. Un disc flash, CD-ROM, bandă magnetică sau alt dispozitiv de stocare care a fost într-un computer infectat infectează toate computerele viitoare în care este folosit. Computerul poate contracta, de asemenea, viruși de atașamente de e-mail sinistru, site-uri web necinstiți sau software-ul infectat. Și acestea se răspândesc la orice alt computer din rețeaua ta.

toți virușii de calculator provoacă daune economice directe sau indirecte. Pe baza acestui fapt, există două categorii de viruși:

1) Cei care difuzează și nu provoacă daune intenționate

2) cei care sunt programați să provoace daune.

cu toate acestea, chiar și prin diseminare, ei ocupă mult spațiu de memorie, timp și resurse care sunt cheltuite pentru lucrarea de curățare. Daunele economice directe sunt cauzate atunci când virușii modifică informațiile în timpul transmisiei digitale. Cheltuieli considerabile sunt suportate de persoane fizice, firme și autorități pentru dezvoltarea și implementarea instrumentelor antivirus pentru protejarea sistemelor informatice.

3. Bombe logice

o bombă logică, cunoscută și sub numele de “cod de zgură”, este o bucată de cod rău intenționată care este introdusă intenționat în software pentru a executa o sarcină rău intenționată atunci când este declanșată de un anumit eveniment. Nu este un virus, deși se comportă de obicei într-un mod similar. Acesta este inserat pe furiș în program în cazul în care se află latente până când sunt îndeplinite condițiile specificate. Software-ul rău intenționat, cum ar fi virușii și viermii, conține adesea bombe logice care sunt declanșate la o sarcină utilă specifică sau la un moment predefinit. Sarcina utilă a unei bombe logice este necunoscută utilizatorului software-ului și sarcina pe care o execută nedorită. Codurile de Program care sunt programate să se execute la un anumit moment sunt cunoscute sub numele de “bombe cu ceas”. De exemplu, infamul virus “vineri 13” care a atacat sistemele gazdă doar la date specifice; a “explodat” (s-a duplicat) în fiecare vineri care s-a întâmplat să fie a treisprezecea lună, provocând astfel încetinirea sistemului.

bombele logice sunt de obicei folosite de angajați nemulțumiți care lucrează în sectorul IT. Este posibil să fi auzit de “sindromul angajaților nemulțumiți” în care angajații furioși care au fost concediați folosesc bombe logice pentru a șterge bazele de date ale angajatorilor lor, pentru a împiedica rețeaua pentru o vreme sau chiar pentru a face tranzacții privilegiate. Declanșatoarele asociate cu executarea bombelor logice pot fi o dată și o oră specifice, o intrare lipsă dintr-o bază de date sau nu pune o comandă la ora obișnuită, ceea ce înseamnă că persoana nu mai lucrează acolo. Cele mai multe bombe logice rămân doar în rețeaua în care au fost angajate. Deci, în cele mai multe cazuri, ele sunt un loc de muncă din interior. Acest lucru le face mai ușor de proiectat și executat decât un virus. Nu trebuie să se reproducă; ceea ce este un loc de muncă mai complex. Pentru a vă menține rețeaua protejată de bombele logice, aveți nevoie de o monitorizare constantă a datelor și de un software antivirus eficient pe fiecare dintre computerele din rețea.

există o altă utilizare pentru tipul de acțiune efectuată într – o bombă logică “explozie” – pentru a face încercări software restricționate. Bucata de cod încorporată distruge software-ul după o perioadă de timp definită sau îl face inutilizabil până când utilizatorul plătește pentru utilizarea ulterioară. Deși această bucată de cod folosește aceeași tehnică ca o bombă logică, are o utilizare nedistructivă, non-rău intenționată și transparentă pentru utilizator și nu este denumită în mod obișnuit una.

4. Atac Denial-of-Service

un atac Denial-of-Service (DoS) este o încercare explicită a atacatorilor de a refuza serviciul utilizatorilor intenționați ai Serviciului respectiv. Aceasta implică inundarea unei resurse de computer cu mai multe cereri decât se poate ocupa de consumarea lățimii de bandă disponibile, ceea ce duce la supraîncărcarea serverului. Acest lucru determină resursa (de ex. un server web) să se prăbușească sau să încetinească semnificativ, astfel încât nimeni să nu îl poată accesa. Folosind această tehnică, atacatorul poate face un site web inoperabil prin trimiterea unor cantități masive de trafic către site-ul vizat. Un site poate funcționa temporar defectuos sau se poate prăbuși complet, ducând în orice caz la incapacitatea sistemului de a comunica în mod adecvat. Atacurile DoS încalcă politicile de utilizare acceptabile ale practic tuturor furnizorilor de servicii de internet.

o altă variantă a unui atac denial-of-service este cunoscut ca un atac “Distributed Denial of Service” (DDoS), în care un număr de autori pe scară largă geografic inunda traficul de rețea. Atacurile de tip Denial-of-Service vizează de obicei servere de site-uri web de înaltă calitate aparținând băncilor și gateway-urilor de plată cu carduri de credit. Site-uri web ale unor companii precum Amazon, CNN, Yahoo, Twitter și eBay! nici nu sunt cruțați.

5. Phishing

aceasta este o tehnică de extragere a informațiilor confidențiale, cum ar fi numerele cărților de credit și combinațiile de parole de utilizator, mascându-se ca o întreprindere legitimă. Phishingul este de obicei efectuat prin falsificarea e-mailurilor. Probabil ați primit e-mailuri care conțin link-uri către site-uri web legitime care apar. Probabil că ați găsit-o suspectă și nu ați făcut clic pe link. Mișcare inteligentă.

cum phishing poate net unele capturi foarte interesante

malware-ul s-ar fi instalat pe computer și furat informații private. Infractorii cibernetici folosesc ingineria socială pentru a vă păcăli să descărcați malware de pe internet sau să vă facă să completați informațiile dvs. personale sub pretexte false. O înșelătorie de phishing într-un mesaj de e-mail poate fi evitată ținând cont de anumite lucruri.

-

căutați greșeli de ortografie în text. Infractorii cibernetici nu sunt cunoscuți pentru gramatica și ortografia lor.

-

plasați cursorul peste adresa URL hiperlinkată, dar nu faceți clic. Verificați dacă adresa se potrivește cu cea scrisă în mesaj.

-

Ferește-te de amenințări false. Ați primit un mesaj care spune”contul dvs. de e-mail va fi închis dacă nu răspundeți la acest e-mail”? S-ar putea să vă păcălească amenințând că securitatea dvs. a fost compromisă.

-

atacatorii folosesc numele și logo-urile site-urilor web cunoscute pentru a vă înșela. Grafica și adresele web utilizate în e-mail sunt izbitor de asemănătoare cu cele legitime, dar vă conduc la site-uri false.

nu toate phishing se face prin e-mail sau site-uri web. Vishing (phishing vocal) implică apeluri către victime folosind identitate falsă care vă păcălește să considerați că apelul este de la o organizație de încredere. Aceștia pot pretinde că sunt de la o bancă care vă solicită să formați un număr (furnizat de serviciul VoIP și deținut de atacator) și să introduceți detaliile contului dvs. Odată ce faceți acest lucru, securitatea Contului dvs. este compromisă. Tratați toate apelurile telefonice nesolicitate cu scepticism și nu furnizați niciodată informații personale. Multe bănci au emis avertismente preventive informându-și utilizatorii despre escrocherii de tip phishing și despre acțiunile și interdicțiile cu privire la informațiile contului dvs. Aceia dintre voi lectură cifre pentru suficient de mult timp va aminti că am phished cu succes sute de cititorii noștri de raportare o modalitate de a hack conturile gmail altor persoane prin trimiterea unui e-mail la un cont format cu propriul nume de utilizator și parola… și am făcut asta cu ani în urmă într-o poveste despre , da, ai ghicit, phishing!

6. Bombardarea prin e-mail și spam-ul

bombardarea prin e-mail se caracterizează prin faptul că un abuzator trimite volume uriașe de e-mail către o adresă țintă, ceea ce duce la blocarea contului de e-mail sau a serverelor de e-mail ale victimei. Mesajul este lipsit de sens și excesiv de lung pentru a consuma resurse de rețea. Dacă sunt vizate mai multe conturi ale unui server de e-mail, acesta poate avea un impact de refuz al serviciului. Astfel de e-mailuri care sosesc frecvent în căsuța de e-mail pot fi detectate cu ușurință de filtrele de spam. Bombardarea prin e-mail este efectuată în mod obișnuit folosind botnet-uri (computere private conectate la internet a căror securitate a fost compromisă de malware și sub controlul atacatorului) ca atac DDoS.

acest tip de atac este mai dificil de controlat din cauza mai multor adrese sursă și a roboților care sunt programați să trimită mesaje diferite pentru a învinge filtrele de spam. “Spam-ul” este o variantă a bombardării prin e-mail. Aici mesajele în vrac nesolicitate sunt trimise unui număr mare de utilizatori, fără discriminare. Deschiderea link-uri date în e-mailuri spam vă poate duce la phishing site-uri web hosting malware. E-mailul Spam poate avea, de asemenea, fișiere infectate ca atașamente. Spam-ul prin e-mail se agravează atunci când destinatarul răspunde la e-mail, determinând toți destinatarii originali să primească răspunsul. Spammerii colectează adrese de e-mail din listele de clienți, grupuri de știri, camere de chat, site-uri web și viruși care recoltează cărțile de adrese ale utilizatorilor și le vând și altor spammeri. O cantitate mare de spam este trimisă la adrese de e-mail nevalide.

filtre de e-mail curățarea mesajelor spam

trimiterea de spam încalcă Politica de utilizare acceptabilă (AUP) a aproape tuturor furnizorilor de servicii de internet. Dacă sistemul dvs. devine brusc lent (e-mailul se încarcă încet sau nu pare să fie trimis sau primit), motivul poate fi că mailerul dvs. procesează un număr mare de mesaje. Din păcate, în acest moment, nu există nicio modalitate de a preveni complet bombardarea prin e-mail și mesajele spam, deoarece este imposibil să se prevadă originea următorului atac. Cu toate acestea, ceea ce puteți face este să identificați sursa mesajelor spam și să configurați routerul pentru a bloca orice pachete primite de la acea adresă.

7. Web jacking

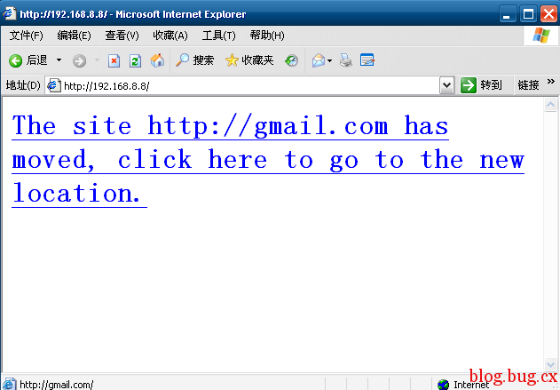

web jacking derivă numele său de la “deturnarea”. Aici, hackerul preia controlul unui site web în mod fraudulos. El poate schimba conținutul site-ului original sau chiar redirecționa utilizatorul către o altă pagină falsă similară controlată de el. Proprietarul site-ului web nu mai are control și atacatorul poate folosi site-ul web pentru propriile interese egoiste. Au fost raportate cazuri în care atacatorul a cerut răscumpărare și chiar a postat materiale obscene pe site.

atacul metoda web jacking poate fi folosit pentru a crea o clona a site-ului web, și să prezinte victimei cu noul link spunând că site-ul sa mutat. Spre deosebire de metodele obișnuite de phishing, atunci când plasați cursorul peste linkul furnizat, adresa URL prezentată va fi cea originală și nu site-ul atacatorului. Dar când faceți clic pe noul link, acesta se deschide și este înlocuit rapid cu serverul web rău intenționat. Numele de pe bara de adrese va fi ușor diferit de site-ul original, care poate păcăli utilizatorul să creadă că este un site legitim. De exemplu,” gmail “vă poate direcționa către”gmai1”. Observați – l pe cel în locul Lui ‘L’. Poate fi ușor trecut cu vederea.

evident, nu gmail.com, dar încă destui oameni fac clic

web jacking – ul se poate face și prin trimiterea unui mesaj contrafăcut către registratorul care controlează înregistrarea numelui de domeniu, sub o identitate falsă, cerându-i să conecteze un nume de domeniu la adresa IP a webjacker-ului, trimițând astfel consumatorii care nu cred că introduc acel nume de domeniu pe un site web controlat de webjacker. Scopul acestui atac este de a încerca să recolteze acreditările, numele de utilizator, parolele și numerele de cont ale utilizatorilor utilizând o pagină web falsă cu un link valid care se deschide atunci când utilizatorul este redirecționat către acesta după deschiderea site-ului legitim.

8. Urmărirea cibernetică

urmărirea cibernetică este o nouă formă de criminalitate pe internet în societatea noastră atunci când o persoană este urmărită sau urmărită online. Un hărțuitor cibernetic nu își urmărește fizic victima; el o face practic urmând activitatea sa online pentru a recolta informații despre stalkee și a-l hărțui și a face amenințări folosind intimidarea verbală. Este o invazie a intimității online.

urmărirea cibernetică utilizează internetul sau orice alte mijloace electronice și este diferită de urmărirea offline, dar este de obicei însoțită de acesta. Majoritatea victimelor acestei infracțiuni sunt femei care sunt urmărite de bărbați și copii care sunt urmăriți de prădători adulți și pedofili. Cyber stalkers prospera pe utilizatorii de web neexperimentați, care nu sunt conștienți de netiquette și regulile de siguranță pe internet. Un hărțuitor cibernetic poate fi un străin, dar ar putea fi la fel de ușor cineva pe care îl cunoști.

hărțuitorii cibernetici își hărțuiesc victimele prin e-mail, camere de chat, site-uri web, forumuri de discuții și site-uri web de publicare deschise (de exemplu, bloguri). Disponibilitatea spațiului gratuit de e-mail / site-ul web și anonimatul oferit de camerele de chat și forumuri au contribuit la creșterea incidentelor de urmărire cibernetică. Toată lumea are o prezență online în zilele noastre și este foarte ușor să faci o căutare Google și să obții numele, aliasul, numărul de contact și adresa, contribuind la amenințarea care este urmărirea cibernetică. Pe măsură ce Internetul devine din ce în ce mai mult o parte integrantă a vieții noastre personale și profesionale, stalkerii pot profita de ușurința Comunicațiilor și de disponibilitatea informațiilor personale la doar câteva clicuri de mouse. În plus, natura anonimă și non-conflictuală a comunicațiilor pe internet aruncă în continuare orice descurajare în calea urmăririi cibernetice. Cyber stalking se face în două moduri principale:

-

urmărirea pe Internet: aici stalkerul hărțuiește victima prin internet. E-mailul nesolicitat este cel mai comun mod de a amenința pe cineva, iar stalkerul poate trimite chiar conținut obscen și viruși prin e-mail. Cu toate acestea, virușii și e-mailurile de telemarketing nesolicitate singure nu constituie urmărire cibernetică. Dar dacă e-mailul este trimis în mod repetat în încercarea de a intimida destinatarul, acestea pot fi considerate urmărire. Urmărirea pe Internet nu se limitează la e-mail; urmăritorii pot folosi mai cuprinzător internetul pentru a hărțui victimele. Orice altă crimă cibernetică despre care am citit deja, dacă este făcută cu intenția de a amenința, hărțui sau calomnia victima, poate însemna urmărirea cibernetică.

-

urmărirea computerului: stalkerii mai avansați din punct de vedere tehnologic își aplică abilitățile informatice pentru a-i ajuta cu crima. Ei obțin controlul neautorizat al computerului victimei prin exploatarea funcționării internetului și a sistemului de operare Windows. Deși acest lucru se face de obicei de către stalkers competenți și calculator savvy, instrucțiuni cu privire la modul de a realiza acest lucru sunt ușor disponibile pe internet.

Cyber stalking și-a răspândit acum aripile în rețelele sociale. Odată cu utilizarea sporită a rețelelor sociale, cum ar fi Facebook, Twitter, Flickr și YouTube, profilul, fotografiile și actualizările de stare sunt pe care lumea le poate vedea. Prezența dvs. online oferă suficiente informații pentru a deveni o potențială victimă a urmăririi fără a fi conștient de risc. Cu “check-in-urile”, “evenimentele de viață”, aplicațiile care accesează informațiile dvs. personale și nevoia de a pune aproape tot ceea ce faceți și unde o faceți, nu lăsați nimic pentru stalkers să-și dea seama singuri. Tehnologia rețelelor sociale oferă o platformă socială și colaborativă pentru ca utilizatorii de internet să interacționeze, să-și exprime gândurile și să împărtășească aproape totul despre viața lor. Deși promovează socializarea între oameni, pe parcurs contribuie la creșterea încălcărilor internetului.

9. Data diddling

Data Diddling este modificarea neautorizată a datelor înainte sau în timpul intrării într-un sistem informatic și apoi schimbarea acestora după terminarea procesării. Folosind această tehnică, atacatorul poate modifica rezultatul așteptat și este dificil de urmărit. Cu alte cuvinte, informațiile originale care trebuie introduse sunt modificate, fie de către o persoană care introduce datele, un virus programat să schimbe datele, programatorul bazei de date sau al aplicației sau oricine altcineva implicat în procesul de creare, înregistrare, codificare, examinare, verificare, conversie sau transmitere a datelor.

aceasta este una dintre cele mai simple metode de comitere a unei infracțiuni legate de computer, deoarece chiar și un amator de calculator o poate face. În ciuda faptului că aceasta este o sarcină fără efort, poate avea efecte dăunătoare. De exemplu, o persoană responsabilă cu contabilitatea poate schimba datele despre ea însăși sau despre un prieten sau o rudă care arată că este plătită integral. Modificând sau nereușind să introducă informațiile, sunt capabili să fure de pe enterprise. Alte exemple includ falsificarea sau falsificarea documentelor și schimbul de benzi sau carduri de calculator valide cu înlocuiri pregătite. Panourile de electricitate din India au fost victime ale înșelăciunii de date de către infractorii de calculatoare atunci când părțile private își informatizau sistemele.

10. Furtul de identitate și frauda cu cardul de Credit

furtul de identitate apare atunci când cineva îți fură identitatea și se preface că ești tu pentru a accesa resurse precum carduri de credit, conturi bancare și alte beneficii în numele tău. Impostorul vă poate folosi și identitatea pentru a comite alte infracțiuni. “Frauda cu cardul de Credit” este un termen larg pentru infracțiunile care implică furtul de identitate în care criminalul folosește cardul dvs. de credit pentru a-și finanța tranzacțiile. Frauda cu cardul de Credit este furtul de identitate în forma sa cea mai simplă. Cel mai frecvent caz de fraudă cu cardul de credit este cardul dvs. pre-aprobat care se încadrează în mâinile altcuiva.

fraudă card de Credit este cel mai comun mod pentru hackeri pentru a fura bani yoiur

el poate folosi pentru a cumpăra nimic până când raportați autorităților și de a lua cardul blocat. Singura măsură de securitate la achizițiile cu cardul de credit este semnătura de pe chitanță, dar care poate fi foarte ușor falsificată. Cu toate acestea, în unele țări, comerciantul vă poate cere chiar un ID sau un cod PIN. Unele companii de carduri de credit au software pentru a estima probabilitatea de fraudă. Dacă se efectuează o tranzacție neobișnuit de mare, emitentul vă poate suna chiar pentru a verifica.

adesea, oamenii uită să colecteze copia chitanței cardului de credit după ce au mâncat la restaurante sau în altă parte atunci când plătesc cu cardul de credit. Aceste chitanțe au numărul cardului dvs. de credit și semnătura dvs. pentru ca oricine să le vadă și să le folosească. Cu doar aceste informații, cineva poate face achiziții online sau prin telefon. Nu o veți observa până nu veți obține extrasul lunar, motiv pentru care ar trebui să vă studiați cu atenție declarațiile. Asigurați-vă că site-ul web este de încredere și sigur atunci când faceți cumpărături online. Unii hackeri pot obține o dețin de numărul cardului de credit prin utilizarea tehnicilor de phishing. Uneori, în colțul din stânga al ecranului barei de adrese din browserul dvs. apare o pictogramă mică de lacăt, care oferă un nivel mai ridicat de securitate pentru transmiterea datelor. Dacă faceți clic pe el, vă va spune și software-ul de criptare pe care îl folosește.

o preocupare mai serioasă este utilizarea informațiilor dvs. personale cu ajutorul documentelor furate sau false pentru a deschide conturi (sau chiar mai rău, folosind contul dvs. existent) pentru a lua un împrumut în numele dvs. Acești oameni lipsiți de scrupule vă pot colecta detaliile personale din căsuța poștală sau coșul de gunoi (nu uitați să rupeți toate documentele sensibile). Gândiți-vă la toate detaliile importante tipărite pe aceste chitanțe, cioturi de plată și alte documente. Nu veți ști nimic până când oamenii card de credit urmări în jos și coada până când clar toate taxele tale. Apoi, luni și luni, veți lupta pentru a vă recupera creditul și pentru a vă șterge numele.

odată cu creșterea cazurilor de fraudă cu cardul de credit, multe instituții financiare au intervenit cu soluții software pentru a vă monitoriza creditul și a vă proteja identitatea. ID furt de asigurare pot fi luate pentru a recupera salariile pierdute și de a restabili dvs. de credit. Dar, înainte de a cheltui o avere pe aceste servicii, aplicați măsurile fără costuri, de bun simț pentru a evita o astfel de infracțiune.

11. Salam feliere atac

un “salam feliere atac” sau “salam fraudă” este o tehnică prin care cyber-criminali fura bani sau resurse un pic la un moment dat, astfel încât nu există nici o diferență notabilă în dimensiunea totală. Făptuitorul scapă cu aceste bucăți mici dintr-un număr mare de resurse și astfel acumulează o cantitate considerabilă pe o perioadă de timp. Esența acestei metode este eșecul de a detecta deturnarea. Cea mai clasică abordare este tehnica “collect-the-roundoff”. Cele mai multe calcule sunt efectuate într-o anumită monedă sunt rotunjite până la cel mai apropiat număr aproximativ jumătate din timp și în jos restul timpului. Dacă un programator decide să colecteze aceste fracții în exces de rupii într-un cont separat, nici o pierdere netă a sistemului nu pare evidentă. Acest lucru se face prin transferarea cu atenție a fondurilor în contul făptuitorului.

atacatorii introduc un program în sistem pentru a efectua automat sarcina. Bombele logice pot fi, de asemenea, folosite de angajați lacomi nesatisfăcuți care exploatează know-how-ul rețelei și/sau accesul privilegiat la sistem. În această tehnică, criminalul programează calculatoarele aritmetice pentru a modifica automat datele, cum ar fi în calculele dobânzilor.

furtul de bani electronic este cea mai obișnuită utilizare a tehnicii de feliere a salamului, dar nu se limitează la spălarea banilor. Tehnica salamului poate fi, de asemenea, aplicată pentru a aduna mici informații pe o perioadă de timp pentru a deduce o imagine de ansamblu a unei organizații. Acest act de colectare a informațiilor distribuite poate fi împotriva unei persoane sau a unei organizații. Datele pot fi colectate de pe site-uri web, reclame, documente colectate din coșuri de gunoi și altele asemenea, construind treptat o întreagă bază de date de informații faptice

despre țintă.

deoarece cantitatea de deturnare este chiar sub pragul percepției, trebuie să fim mai vigilenți. Examinarea atentă a activelor noastre, a tranzacțiilor și a oricărei alte tranzacții, inclusiv schimbul de informații confidențiale cu alte persoane, ar putea ajuta la reducerea șanselor unui atac prin această metodă.

12. Pirateria Software

datorită internetului și torrentelor, puteți găsi gratuit aproape orice film, software sau melodie de orice origine. Pirateria pe Internet este o parte integrantă a vieții noastre la care contribuim cu bună știință sau în necunoștință de cauză. În acest fel, profiturile dezvoltatorilor de resurse sunt reduse. Nu este vorba doar de utilizarea ilegală a proprietății intelectuale a altcuiva, ci și de transmiterea acesteia prietenilor dvs., reducând în continuare veniturile pe care le merită.

pirateria este răspândită în India, dar știați că

pirateria Software este utilizarea și distribuirea neautorizată a software-ului de calculator. Dezvoltatorii de Software muncesc din greu pentru a dezvolta aceste programe, iar pirateria le limitează capacitatea de a genera suficient venit pentru a susține dezvoltarea aplicațiilor. Acest lucru afectează întreaga economie globală, deoarece fondurile sunt transmise din alte sectoare, ceea ce duce la mai puține investiții în marketing și cercetare.

următoarele constituie piraterie software:

-

încărcarea software-ului fără licență pe PC

-

utilizarea software-ului cu licență unică pe mai multe computere

-

folosind un generator cheie pentru a eluda protecția împotriva copierii

-

distribuirea unei versiuni licențiate sau fără licență (“crăpată”) a software-ului pe internet și offline

“clonarea” este o altă amenințare. Se întâmplă atunci când cineva copiază ideea din spatele software-ului dvs. și își scrie propriul cod. Deoarece ideile nu sunt protejate împotriva copierii peste granițe tot timpul, acest lucru nu este strict ilegal. O “fisură” software este o versiune obținută ilegal a software-ului care funcționează în jurul prevenirii copierii codificate. Utilizatorii de software piratat pot folosi un generator cheie pentru a genera un număr “serial” care deblochează o versiune de evaluare a software-ului, învingând astfel protecția la copiere. Spargerea Software – ului și utilizarea cheilor neautorizate sunt acte ilegale de încălcare a drepturilor de autor.

utilizarea materialelor piratate vine cu propriile riscuri. Software-ul piratat poate conține troieni, viruși, viermi și alte programe malware, deoarece pirații vor infecta adesea software-ul cu cod rău intenționat. Utilizatorii de software piratat pot fi pedepsiți de lege pentru utilizarea ilegală a materialelor protejate prin drepturi de autor. În plus, nu veți primi suportul software oferit de dezvoltatori.

pentru a vă proteja software-ul împotriva pirateriei dacă sunteți dezvoltator, ar trebui să aplicați garanții puternice. Unele site-uri web vând software cu o “amprentă digitală” care ajută la urmărirea copiilor piratate la sursă. O altă metodă comună este blocarea hardware. Folosind aceasta, licența software este blocată pe un anumit hardware de computer, astfel încât să ruleze numai pe acel computer. Din păcate, hackerii continuă să-și găsească drumul în jurul acestor măsuri.

13. Alții

până acum am discutat despre metodele dedicate de comitere a infracțiunilor cibernetice. Pe scurt, orice infracțiune comisă folosind mijloace electronice, cum ar fi extorcarea netă, agresiunea cibernetică, pornografia infantilă și frauda pe internet este denumită infracțiune cibernetică. Internetul este un teren de reproducere imens pentru pornografie, care a fost adesea supus cenzurii din motive de obscenitate. Dar ceea ce poate fi considerat obscen în India, s-ar putea să nu fie considerat așa în alte țări.

din moment ce fiecare țară are o poziție juridică diferită pe această temă, pornografia este agresiv on-line. Cu toate acestea, conform Constituției indiene, în mare parte, pornografia se încadrează în categoria obscenității și se pedepsește prin lege. Pornografia infantilă este o infracțiune gravă și poate atrage cele mai dure pedepse prevăzute de lege. Pedofilii se ascund în camerele de chat pentru a atrage copiii. Internetul permite victimizarea pe termen lung a acestor copii, deoarece imaginile odată puse, s-au răspândit ca focul sălbatic și s-ar putea să nu fie niciodată luate complet. Infracțiunile comise pe internet împotriva copiilor reprezintă o problemă de mare îngrijorare și sunt abordate de autorități, însă această problemă nu are o soluție ușoară.

Leave a Reply