Die 12 Arten von Cyberkriminalität

Um sich zu schützen, müssen Sie wissen, auf welche Weise Ihr Computer kompromittiert und Ihre Privatsphäre verletzt werden kann. In diesem Abschnitt, wir diskutieren ein paar gemeinsame Werkzeuge und Techniken, die von den Cyber-Kriminellen eingesetzt. Dies ist keineswegs eine erschöpfende Liste, sondern gibt Ihnen einen umfassenden Überblick über die Schlupflöcher inNetzwerke und Sicherheitssysteme, die von Angreifern ausgenutzt werden können, und auch ihre möglichen Motive dafür.

DIE 12 ARTEN VON CYBERKRIMINALITÄT

Es gibt buchstäblich ein Dutzend Möglichkeiten, wie eine Cyberkriminalität interpretiert werden kann, und Sie müssen wissen, was sie sind

Um sich zu schützen, müssen Sie wissen, auf welche Weise Ihr Computer kompromittiert und Ihre Privatsphäre verletzt werden kann. In diesem Abschnitt, wir diskutieren ein paar gemeinsame Werkzeuge und Techniken, die von den Cyber-Kriminellen eingesetzt. Dies ist keineswegs eine erschöpfende Liste, sondern gibt Ihnen einen umfassenden Überblick über die Schlupflöcher in

Netzwerken und Sicherheitssystemen, die von Angreifern ausgenutzt werden können, sowie deren mögliche Motive dafür.

1. Hacking

In einfachen Worten, Hacking ist eine Handlung, die von einem Eindringling begangen wird, indem er ohne Ihre Erlaubnis auf Ihr Computersystem zugreift. Hacker (die Leute, die das ‘Hacken’ machen) sind im Grunde Computerprogrammierer, die ein fortgeschrittenes Verständnis von Computern haben und dieses Wissen häufig aus hinterhältigen Gründen missbrauchen. Sie sind in der Regel Technologie-Fans, die Experten-Level-Fähigkeiten in einem bestimmten Software-Programm oder Sprache haben. Was Motive betrifft, könnte es mehrere geben, aber die häufigsten sind ziemlich einfach und können durch eine menschliche Neigung wie Gier, Ruhm, Macht usw. erklärt werden. Einige Leute tun es nur, um ihr Fachwissen zu demonstrieren – von relativ harmlosen Aktivitäten wie dem Ändern von Software (und sogar Hardware) bis hin zur Ausführung von Aufgaben, die außerhalb der Absicht des Schöpfers liegen, andere wollen nur Zerstörung verursachen.

Gier und manchmal voyeuristische Tendenzen können dazu führen, dass ein Hacker in Systeme eindringt, um persönliche Bankinformationen, Finanzdaten eines Unternehmens usw. zu stehlen. Sie versuchen auch, Systeme so zu modifizieren, dass sie Aufgaben nach Belieben ausführen können. Hacker, die solch destruktives Verhalten zeigen, werden manchmal auch “Cracker” genannt. sie werden auch “Black Hat” Hacker Auf der anderen Seite genannt, es gibt diejenigen, die ein Interesse an Computer-Hacking nur aus intellektueller Neugier entwickeln. Einige Unternehmen stellen diese Computerenthusiasten ein, um Fehler in ihren Sicherheitssystemen zu finden und diese zu beheben. Bezeichnet als “White Hat” Hacker, diese Jungs sind gegen den Missbrauch von Computersystemen. Sie versuchen, in Netzwerksysteme einzudringen, um die Besitzer auf Fehler aufmerksam zu machen. Es ist jedoch nicht immer altruistisch, denn viele tun dies auch, um berühmt zu werden, um Jobs bei Top-Unternehmen zu bekommen oder einfach nur als Sicherheitsexperten bezeichnet zu werden. “Grauer Hut” ist ein anderer Begriff, der sich auf Hacking-Aktivitäten bezieht, die eine Kreuzung zwischen schwarzem und weißem Hacking darstellen.

Einige der berühmtesten Computergenies waren einst Hacker, die ihre Fähigkeiten für eine konstruktive technologische Entwicklung einsetzten. Dennis Ritchie und Ken Thompson, die Schöpfer des UNIX-Betriebssystems (Linux’s Vorgänger), waren zwei von ihnen. Shawn Fanning, der Entwickler von Napster, Mark Zuckerberg von Facebook Ruhm, und viele mehr sind auch Beispiele. Der erste Schritt, um zu verhindern, dass Hacker Zugriff auf Ihre Systeme erhalten, besteht darin, zu lernen, wie Hacking durchgeführt wird. Natürlich geht es über den Rahmen dieser Überholspur hinaus, auf große Details einzugehen, aber wir werden die verschiedenen Techniken behandeln, mit denen Hacker über das Internet zu Ihnen gelangen.

a. SQL-Injektionen: Eine SQL-Injektion ist eine Technik, mit der Hacker die Sicherheitslücken der Software ausnutzen können, auf der eine Website ausgeführt wird. Es kann verwendet werden, um jede Art von ungeschützten oder nicht ordnungsgemäß geschützten SQL-Datenbank angreifen. Bei diesem Vorgang werden Teile des SQL–Codes in ein Webformulareingabefeld eingegeben – am häufigsten Benutzernamen und Kennwörter -, um dem Hacker weiteren Zugriff auf das Site-Backend oder auf das Konto eines bestimmten

-Benutzers zu gewähren. Wenn Sie Anmeldeinformationen in Anmeldefelder eingeben, werden diese Informationen normalerweise in einen SQL-Befehl konvertiert. Dieser Befehl überprüft die von Ihnen eingegebenen Daten anhand der relevanten Tabelle in der Datenbank. Wenn Ihre Eingabedaten mit den Daten in der Tabelle übereinstimmen, erhalten Sie Zugriff, wenn nicht, erhalten Sie die Art von Fehler, die Sie gesehen hätten, wenn Sie ein falsches Passwort eingegeben hätten. Eine SQL-Injection ist normalerweise ein zusätzlicher Befehl, der beim Einfügen in das Webformular versucht, den Inhalt der Datenbank zu ändern, um eine erfolgreiche Anmeldung widerzuspiegeln. Es kann auch verwendet werden, um Informationen wie Kreditkartennummern oder Passwörter von ungeschützten Websites abzurufen.

b. Diebstahl von FTP-Passwörtern: Dies ist eine weitere sehr häufige Methode, um Websites zu manipulieren. Das Hacken von FTP-Passwörtern nutzt die Tatsache aus, dass viele Webmaster ihre Website-Anmeldeinformationen auf ihren schlecht geschützten PCs speichern. Der Dieb durchsucht das System des Opfers nach FTP-Anmeldedaten und leitet sie dann an seinen eigenen Remotecomputer weiter. Er meldet sich dann über den Remote-Computer bei der Website an und ändert die Webseiten nach Belieben.

c. Cross-Site Scripting:

Auch bekannt als XSS (früher CSS, aber aufgrund von Verwechslungen mit Cascading Style Sheets umbenannt), ist eine sehr einfache Möglichkeit, ein Sicherheitssystem zu umgehen. Cross-Site-Scripting ist eine schwer zu findende Lücke in einer Website, die sie anfällig für Angriffe macht. Bei einem typischen XSS-Angriff infiziert der Hacker eine Webseite mit einem bösartigen clientseitigen Skript oder Programm. Wenn Sie diese Webseite besuchen, wird das Skript automatisch in Ihren Browser heruntergeladen und ausgeführt. In der Regel injizieren Angreifer HTML, JavaScript, VBScript, ActiveX oder Flash in eine anfällige Anwendung, um Sie zu täuschen und vertrauliche Informationen zu sammeln. Wenn Sie Ihren PC vor böswilligen Hackern schützen möchten, sollte in erster Linie in eine gute Firewall investiert werden. Das Hacken erfolgt über ein Netzwerk, daher ist es sehr wichtig, bei der Nutzung des Internets sicher zu sein. Sie werden mehr über Sicherheitstipps im letzten Kapitel dieses Buches lesen.

2. Virus dissemination

Viren sind Computerprogramme, die sich an ein System oder Dateien anhängen oder diese infizieren und dazu neigen, auf andere Computer in einem Netzwerk zu zirkulieren. Sie stören den Computerbetrieb und beeinträchtigen die gespeicherten Daten – entweder durch Änderung oder durch Löschung. “Würmer” brauchen im Gegensatz zu Viren keinen Wirt, an dem sie sich festhalten können. Sie replizieren lediglich, bis sie den gesamten verfügbaren Speicher im System verbrauchen. Der Begriff “Wurm” wird manchmal verwendet, um selbstreplizierende “Malware” (bösartige softWARE) zu bedeuten. Diese Begriffe werden häufig synonym im Zusammenhang mit den hybriden Viren / Würmern verwendet, die dominieren

Obwohl die beste Erfindung der Menschheit, ist das Netz immer noch ein Minenfeld von Bedrohungen

das aktuelle Virus-Szenario. “Trojanische Pferde” unterscheiden sich von Viren in ihrer Art der Vermehrung.

Sie tarnen sich als legitime Datei, z. B. als E-Mail-Anhang eines vermeintlichen Freundes mit einem sehr glaubwürdigen Namen, und verbreiten sich nicht. Der Benutzer kann auch unwissentlich ein mit Trojanern infiziertes Programm über Drive-By-Downloads installieren, wenn er eine Website besucht, Online-Spiele spielt oder internetgesteuerte Anwendungen verwendet. Ein Trojanisches Pferd kann ähnliche Schäden wie andere Viren verursachen, z. B. Informationen stehlen oder die Funktion von Computersystemen behindern / stören.

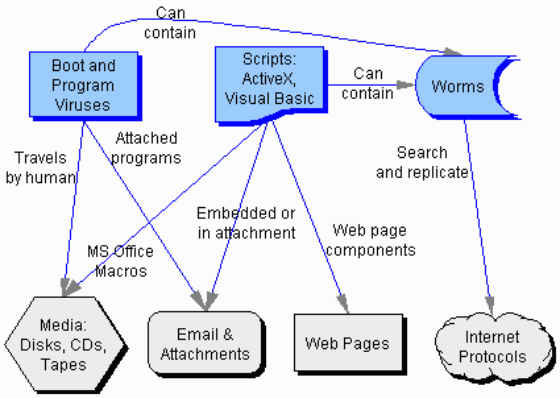

Ein einfaches Diagramm, um zu zeigen, wie Malware propagieren kann

Wie kommt es dazu? Nun, der bösartige Code oder Virus wird in die Befehlskette eingefügt, so dass bei der Ausführung des infizierten Programms auch der virale Code ausgeführt wird (oder in einigen Fällen anstelle des legitimen Programms ausgeführt wird). Viren werden normalerweise als fremder Code angesehen, der an ein Hostprogramm angehängt ist, dies ist jedoch nicht immer der Fall. Manchmal wird die Umgebung so manipuliert, dass das Aufrufen eines legitimen, nicht infizierten Programms das virale Programm aufruft. Das virale Programm kann auch ausgeführt werden, bevor ein anderes Programm ausgeführt wird. Dies kann praktisch jede ausführbare Datei auf dem Computer infizieren, obwohl keiner der Code dieser Dateien tatsächlich manipuliert wurde. Viren, die diesem Modus operandi folgen, umfassen “Cluster” – oder “FAT” -Viren (File Allocation Table), die Systemzeiger auf infizierte Dateien umleiten, assoziierte Viren und Viren, die die Windows-Registrierungsverzeichniseinträge so ändern, dass ihr eigener Code ausgeführt wird vor jedem anderen legitimen Programm.

Computerviren verbreiten sich normalerweise über Wechselmedien oder das Internet. Ein Flash-Laufwerk, eine CD-ROM, ein Magnetband oder ein anderes Speichergerät, das sich in einem infizierten Computer befindet, infiziert alle zukünftigen Computer, auf denen es verwendet wird. Ihr Computer kann auch Vertrag Viren von finsteren E-Mail-Anhänge, Rogue-Websites oder infizierte Software. Und diese verbreiten sich auf jeden anderen Computer in Ihrem Netzwerk.

Alle Computerviren verursachen direkte oder indirekte wirtschaftliche Schäden. Basierend darauf gibt es zwei Kategorien von Viren:

1) Diejenigen, die nur verbreiten und keinen vorsätzlichen Schaden verursachen

2) Diejenigen, die programmiert sind, um Schaden zu verursachen.

Selbst durch die Verbreitung beanspruchen sie jedoch viel Speicherplatz sowie Zeit und Ressourcen, die für die Bereinigung aufgewendet werden. Direkte wirtschaftliche Schäden entstehen, wenn Viren die Informationen während der digitalen Übertragung verändern. Einzelpersonen, Firmen und Behörden entstehen erhebliche Kosten für die Entwicklung und Implementierung der Antiviren-Tools zum Schutz von Computersystemen.

3. Logikbomben

Eine Logikbombe, auch bekannt als “Schlackencode”, ist ein böswilliger Code, der absichtlich in Software eingefügt wird, um eine böswillige Aufgabe auszuführen, wenn er durch ein bestimmtes Ereignis ausgelöst wird. Es ist kein Virus, obwohl es sich normalerweise ähnlich verhält. Es wird heimlich in das Programm eingefügt, wo es ruht, bis bestimmte Bedingungen erfüllt sind. Schadsoftware wie Viren und Würmer enthalten oft Logikbomben, die bei einer bestimmten Nutzlast oder zu einem vordefinierten Zeitpunkt ausgelöst werden. Die Nutzlast einer Logikbombe ist dem Benutzer der Software unbekannt und die Aufgabe, die sie ausführt, unerwünscht. Programmcodes, die zu einem bestimmten Zeitpunkt ausgeführt werden sollen, werden als “Zeitbomben” bezeichnet. Zum Beispiel der berüchtigte “Friday the 13th” -Virus, der die Hostsysteme nur an bestimmten Daten angriff; Es “explodierte” (duplizierte sich) jeden Freitag, der zufällig der dreizehnte eines Monats war, und verursachte so Systemverlangsamungen.

Logikbomben werden in der Regel von verärgerten Mitarbeitern im IT-Bereich eingesetzt. Sie haben vielleicht vom “Disgruntled Employee Syndrome” gehört, bei dem wütende Mitarbeiter, die entlassen wurden, Logikbomben verwenden, um die Datenbanken ihrer Arbeitgeber zu löschen, das Netzwerk für eine Weile zu verdummen oder sogar Insiderhandel zu betreiben. Auslöser für die Ausführung von Logikbomben können ein bestimmtes Datum und eine bestimmte Uhrzeit sein, ein fehlender Eintrag in einer Datenbank oder das Nichteingeben eines Befehls zur üblichen Zeit, was bedeutet, dass die Person dort nicht mehr arbeitet. Die meisten Logikbomben bleiben nur in dem Netzwerk, in dem sie eingesetzt wurden. In den meisten Fällen handelt es sich also um einen Insiderjob. Dies macht sie einfacher zu entwerfen und auszuführen als ein Virus. Es muss nicht repliziert werden; Das ist ein komplexerer Job. Um Ihr Netzwerk vor den logischen Bomben zu schützen, benötigen Sie eine ständige Überwachung der Daten und eine effiziente Antivirensoftware auf jedem Computer im Netzwerk.

Es gibt eine andere Verwendung für die Art der Aktion in einer Logikbombe “Explosion” durchgeführt – eingeschränkte Software-Tests zu machen. Der eingebettete Code zerstört die Software nach einer definierten Zeit oder macht sie unbrauchbar, bis der Nutzer für die weitere Nutzung bezahlt. Obwohl dieser Code die gleiche Technik wie eine Logikbombe verwendet, hat er eine zerstörungsfreie, nicht bösartige und vom Benutzer transparente Verwendung und wird normalerweise nicht als eine bezeichnet.

4. Denial-of-Service-Angriff

Ein Denial-of-Service (DoS) -Angriff ist ein expliziter Versuch von Angreifern, den beabsichtigten Benutzern dieses Dienstes den Dienst zu verweigern. Dabei wird eine Computerressource mit mehr Anforderungen überflutet, als sie verarbeiten kann, um die verfügbare Bandbreite zu verbrauchen, was zu einer Serverüberlastung führt. Dies bewirkt, dass die Ressource (z. b. ein Webserver) abstürzen oder erheblich verlangsamen, so dass niemand darauf zugreifen kann. Mit dieser Technik kann der Angreifer eine Website funktionsunfähig machen, indem er große Mengen an Datenverkehr an die Zielwebsite sendet. Eine Website kann vorübergehend Fehlfunktionen oder vollständig abstürzen, was in jedem Fall zu einer Unfähigkeit des Systems führt, angemessen zu kommunizieren. DoS-Angriffe verstoßen gegen die Richtlinien zur akzeptablen Nutzung praktisch aller Internetdienstanbieter.

Eine weitere Variante eines Denial-of-Service-Angriffs ist als “Distributed Denial of Service” (DDoS) -Angriff bekannt, bei dem eine Reihe geografisch weit verbreiteter Täter den Netzwerkverkehr überfluten. Denial-of-Service-Angriffe zielen in der Regel auf hochkarätige Website-Server von Banken und Kreditkartenzahlungsgateways ab. Websites von Unternehmen wie Amazon, CNN, Yahoo, Twitter und eBay! werden auch nicht verschont.

5. Phishing

Hierbei handelt es sich um eine Technik zum Extrahieren vertraulicher Informationen wie Kreditkartennummern und Benutzername-Passwort-Kombinationen, indem sie sich als legitimes Unternehmen tarnen. Phishing wird in der Regel durch E-Mail-Spoofing durchgeführt. Sie haben wahrscheinlich E-Mails mit Links zu legitim erscheinenden Websites erhalten. Sie fanden es wahrscheinlich verdächtig und klickten nicht auf den Link. Kluger Schachzug.

Wie Phishing einige wirklich interessante Fänge erzielen kann

Die Malware hätte sich auf Ihrem Computer installiert und private Informationen gestohlen. Cyberkriminelle nutzen Social Engineering, um Sie zum Herunterladen von Malware aus dem Internet zu verleiten oder Sie dazu zu bringen, Ihre persönlichen Daten unter falschen Vorwänden einzugeben. Ein Phishing-Betrug in einer E-Mail-Nachricht kann umgangen werden, indem bestimmte Dinge beachtet werden.

-

Suchen Sie nach Rechtschreibfehlern im Text. Cyberkriminelle sind nicht für ihre Grammatik und Rechtschreibung bekannt.

-

Bewegen Sie den Cursor über die verlinkte URL, aber klicken Sie nicht. Überprüfen Sie, ob die Adresse mit der in der Nachricht angegebenen Adresse übereinstimmt.

-

Achten Sie auf gefälschte Bedrohungen. Haben Sie eine Nachricht erhalten, die besagt “Ihr E-Mail-Konto wird geschlossen, wenn Sie nicht auf diese E-Mail antworten”? Sie könnten Sie austricksen, indem Sie drohen, dass Ihre Sicherheit gefährdet ist.

-

Angreifer verwenden die Namen und Logos bekannter Websites, um Sie zu täuschen. Die Grafiken und die in der E-Mail verwendeten Webadressen ähneln auffallend den legitimen, Aber sie führen Sie zu falschen Websites.

Nicht jedes Phishing erfolgt per E-Mail oder Website. Vishing (Voice Phishing) beinhaltet Anrufe an Opfer mit gefälschter Identität, die Sie dazu bringen, den Anruf als von einer vertrauenswürdigen Organisation stammend zu betrachten. Sie können behaupten, von einer Bank zu sein, die Sie auffordert, eine Nummer zu wählen (die vom VoIP-Dienst bereitgestellt wird und Ihnen gehört) und Ihre Kontodaten einzugeben. Sobald Sie dies tun, ist die Sicherheit Ihres Kontos gefährdet. Behandeln Sie alle unerwünschten Telefonanrufe mit Skepsis und geben Sie niemals persönliche Informationen an. Viele Banken haben präventive Warnungen herausgegeben, die ihre Benutzer über Phishing-Betrug und die Gebote und Verbote in Bezug auf Ihre Kontoinformationen informieren. Diejenigen unter Ihnen, die Digit lange genug lesen, werden sich daran erinnern, dass wir Hunderte unserer Leser erfolgreich gephished haben, indem wir einen Weg gefunden haben, die Google Mail-Konten anderer Leute zu hacken, indem wir eine E-Mail an ein erfundenes Konto mit Ihrem eigenen Benutzernamen und Passwort senden … und das haben wir vor Jahren in einer Geschichte über , ja, Sie haben es erraten, Phishing!

6. E-Mail-Bombing und Spamming

E-Mail-Bombing ist dadurch gekennzeichnet, dass ein Missbraucher große Mengen an E-Mails an eine Zieladresse sendet, was zum Absturz des E-Mail-Kontos oder der E-Mail-Server des Opfers führt. Die Nachricht ist bedeutungslos und übermäßig lang, um Netzwerkressourcen zu verbrauchen. Wenn mehrere Konten eines Mailservers ins Visier genommen werden, kann dies Auswirkungen auf Denial-of-Service haben. Solche E-Mails, die häufig in Ihrem Posteingang ankommen, können von Spam-Filtern leicht erkannt werden. E-Mail-Bombenangriffe werden üblicherweise mit Botnets (privaten Computern mit Internetverbindung, deren Sicherheit durch Malware beeinträchtigt wurde und unter der Kontrolle des Angreifers steht) als DDoS-Angriff durchgeführt.

Diese Art von Angriff ist aufgrund mehrerer Quelladressen und der Bots, die so programmiert sind, dass sie verschiedene Nachrichten senden, um Spam-Filter zu besiegen, schwieriger zu kontrollieren. “Spamming” ist eine Variante des E-Mail-Bombings. Hier werden unerwünschte Massennachrichten wahllos an eine große Anzahl von Benutzern gesendet. Das Öffnen von Links in Spam-Mails kann zu Phishing-Websites führen, auf denen Malware gehostet wird. Spam-Mails können auch infizierte Dateien als Anhänge enthalten. E-Mail-Spamming verschlechtert sich, wenn der Empfänger auf die E-Mail antwortet und alle ursprünglichen Adressaten die Antwort erhalten. Spammer sammeln E-Mail-Adressen aus Kundenlisten, Newsgroups, Chatrooms, Websites und Viren, die Adressbücher von Benutzern sammeln, und verkaufen sie auch an andere Spammer. Eine große Menge Spam wird an ungültige E-Mail-Adressen gesendet.

E-Mail-Filter Spam-Mails bereinigen

Das Versenden von Spam verstößt gegen die Acceptable Use Policy (AUP) fast aller Internetdienstanbieter. Wenn Ihr System plötzlich träge wird (E-Mails werden langsam geladen oder scheinen nicht gesendet oder empfangen zu werden), kann der Grund dafür sein, dass Ihr Mailer eine große Anzahl von Nachrichten verarbeitet. Leider gibt es derzeit keine Möglichkeit, E-Mail-Bombing und Spam-Mails vollständig zu verhindern, da es unmöglich ist, den Ursprung des nächsten Angriffs vorherzusagen. Sie können jedoch die Quelle der Spam-Mails identifizieren und Ihren Router so konfigurieren, dass eingehende Pakete von dieser Adresse blockiert werden.

7. Web Jacking

Web Jacking leitet seinen Namen von “Hijacking” ab. Hier übernimmt der Hacker betrügerisch die Kontrolle über eine Website. Er kann den Inhalt der ursprünglichen Website ändern oder den Benutzer sogar auf eine andere gefälschte, ähnlich aussehende Seite umleiten, die von ihm kontrolliert wird. Der Eigentümer der Website hat keine Kontrolle mehr und der Angreifer kann die Website für seine eigenen egoistischen Interessen nutzen. Es wurden Fälle gemeldet, in denen der Angreifer um Lösegeld gebeten und sogar obszönes Material auf der Website veröffentlicht hat.

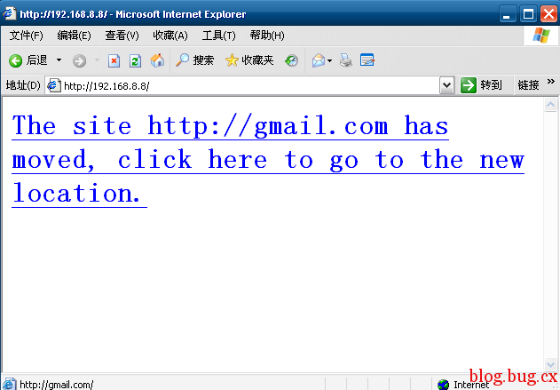

Der Angriff mit der Web-Jacking-Methode kann verwendet werden, um einen Klon der Website zu erstellen und dem Opfer den neuen Link anzuzeigen, der besagt, dass die Website verschoben wurde. Im Gegensatz zu herkömmlichen Phishing-Methoden ist die angezeigte URL die ursprüngliche und nicht die Website des Angreifers, wenn Sie den Mauszeiger über den angegebenen Link bewegen. Wenn Sie jedoch auf den neuen Link klicken, wird dieser geöffnet und schnell durch den bösartigen Webserver ersetzt. Der Name in der Adressleiste unterscheidet sich geringfügig von der ursprünglichen Website, sodass der Benutzer glauben kann, dass es sich um eine legitime Website handelt. Zum Beispiel kann “gmail” Sie zu “gmai1” weiterleiten. Beachten Sie die anstelle von ‘L’. Es kann leicht übersehen werden.

Natürlich nicht Gmail.mit, aber immer noch genug Leute klicken

Web-Jacking kann auch durch Senden einer gefälschten Nachricht an den Registrar, der die Registrierung des Domainnamens kontrolliert, unter falscher Identität erfolgen, in der er aufgefordert wird, einen Domainnamen mit der IP-Adresse des Webjackers zu verbinden, wodurch ahnungslose Verbraucher, die diesen bestimmten Domainnamen eingeben, auf eine vom Webjacker kontrollierte Website gesendet werden. Der Zweck dieses Angriffs besteht darin, zu versuchen, die Anmeldeinformationen zu ernten, Benutzernamen, Passwörter und Kontonummern von Benutzern mithilfe einer gefälschten Webseite mit einem gültigen Link, der geöffnet wird, wenn der Benutzer nach dem Öffnen der legitimen Website darauf umgeleitet wird.

8. Cyber Stalking

Cyber Stalking ist eine neue Form der Internetkriminalität in unserer Gesellschaft, wenn eine Person online verfolgt oder verfolgt wird. Ein Cyber-Stalker folgt seinem Opfer nicht physisch; er tut es virtuell, indem er seine Online-Aktivitäten verfolgt, um Informationen über den Stalker zu sammeln, ihn zu belästigen und Drohungen mit verbaler Einschüchterung zu machen. Es ist eine Verletzung der Online-Privatsphäre.

Cyber-Stalking nutzt das Internet oder andere elektronische Mittel und unterscheidet sich von Offline-Stalking, wird aber normalerweise von diesem begleitet. Die meisten Opfer dieses Verbrechens sind Frauen, die von Männern verfolgt werden, und Kinder, die von erwachsenen Raubtieren und Pädophilen verfolgt werden. Cyber-Stalker gedeihen auf unerfahrene Web-Nutzer, die nicht gut kennen Netiquette und die Regeln der Internet-Sicherheit. Ein Cyber-Stalker kann ein Fremder sein, könnte aber genauso gut jemand sein, den Sie kennen.

Cyber-Stalker belästigen ihre Opfer per E-Mail, Chatrooms, Websites, Diskussionsforen und offenen Veröffentlichungswebsites (z. B. Blogs). Die Verfügbarkeit von kostenlosem E-Mail- / Website-Speicherplatz und die Anonymität von Chatrooms und Foren haben zur Zunahme von Cyber-Stalking-Vorfällen beigetragen. Jeder hat heutzutage eine Online-Präsenz, und es ist wirklich einfach, eine Google-Suche durchzuführen und den Namen, den Alias, die Kontaktnummer und die Adresse abzurufen, was zur Bedrohung durch Cyber-Stalking beiträgt. Da das Internet zunehmend zu einem festen Bestandteil unseres persönlichen und beruflichen Lebens wird, Stalker können die einfache Kommunikation und die Verfügbarkeit persönlicher Informationen nur wenige Mausklicks entfernt nutzen. Darüber hinaus wirft der anonyme und nicht konfrontative Charakter der Internetkommunikation alle negativen Anreize für Cyber-Stalking weiter weg. Cyber-Stalking wird auf zwei Arten durchgeführt:

-

Internet-Stalking: Hier belästigt der Stalker das Opfer über das Internet. Unerwünschte E-Mails sind die häufigste Art, jemanden zu bedrohen, und der Stalker kann sogar obszöne Inhalte und Viren per E-Mail senden. Viren und unerwünschte Telemarketing-E-Mails allein stellen jedoch kein Cyber-Stalking dar. Wenn jedoch wiederholt E-Mails gesendet werden, um den Empfänger einzuschüchtern, können sie als Stalking angesehen werden. Internet-Stalking ist nicht auf E-Mails beschränkt; Stalker können das Internet umfassender nutzen, um die Opfer zu belästigen. Jede andere Cyberkriminalität, über die wir bereits gelesen haben, wenn sie mit der Absicht begangen wird, das Opfer zu bedrohen, zu belästigen oder zu verleumden, kann auf Cyber-Stalking hinauslaufen.

-

Computer-Stalking: Die technologisch fortgeschritteneren Stalker wenden ihre Computerkenntnisse an, um sie bei der Straftat zu unterstützen. Sie erlangen unbefugte Kontrolle über den Computer des Opfers, indem sie die Funktionsweise des Internets und des Windows-Betriebssystems ausnutzen. Obwohl dies in der Regel von kompetenten und Computer-versierte Stalker getan, Anweisungen, wie dies zu erreichen sind leicht im Internet verfügbar.

Cyber-Stalking hat jetzt seine Flügel auf soziale Netzwerke ausgebreitet. Mit der zunehmenden Nutzung von Social Media wie Facebook, Twitter, Flickr und YouTube sind Ihr Profil, Ihre Fotos und Statusaktualisierungen für die Welt sichtbar. Ihre Online-Präsenz bietet genügend Informationen, damit Sie ein potenzielles Opfer von Stalking werden können, ohne sich des Risikos bewusst zu sein. Mit den “Check-Ins”, den “Life-Events”, Apps, die auf Ihre persönlichen Daten zugreifen, und der Notwendigkeit, fast alles, was Sie tun und wo Sie es tun, in Ordnung zu bringen, lässt man den Stalkern nicht wirklich etwas, um es selbst herauszufinden. Die Social-Networking-Technologie bietet Internetnutzern eine soziale und kollaborative Plattform, auf der sie interagieren, ihre Gedanken ausdrücken und fast alles über ihr Leben teilen können. Obwohl es die Sozialisation unter den Menschen fördert, trägt es auf dem Weg zum Anstieg von Internetverletzungen bei.

9. Daten-Diddling

Daten-Diddling ist die unbefugte Veränderung von Daten vor oder während der Eingabe in ein Computersystem und die anschließende Änderung nach der Verarbeitung. Mit dieser Technik kann der Angreifer die erwartete Ausgabe ändern und ist schwer zu verfolgen. Mit anderen Worten, die ursprünglichen einzugebenden Informationen werden geändert, entweder durch eine Person, die die Daten eingibt, durch einen Virus, der so programmiert ist, dass er die Daten ändert, durch den Programmierer der Datenbank oder Anwendung oder durch jeden anderen, der an der Erstellung, Aufzeichnung, Codierung, Prüfung, Überprüfung, Konvertierung oder Übertragung von Daten beteiligt ist.

Dies ist eine der einfachsten Methoden, um ein Computerverbrechen zu begehen, denn selbst ein Computer-Amateur kann es tun. Obwohl dies eine mühelose Aufgabe ist, kann es schädliche Auswirkungen haben. Zum Beispiel kann eine Person, die für die Buchhaltung verantwortlich ist, Daten über sich selbst oder einen Freund oder Verwandten ändern, die zeigen, dass sie vollständig bezahlt werden. Indem sie die Informationen ändern oder nicht eingeben, können sie das Unternehmen stehlen. Andere Beispiele umfassen das Fälschen oder Fälschen von Dokumenten und den Austausch gültiger Computerbänder oder -karten mit vorbereiteten Ersatzteilen. Elektrizitätswerke in Indien wurden Opfer von Datendiddling durch Computerkriminelle, als private Parteien ihre Systeme computerisierten.

10. Identitätsdiebstahl und Kreditkartenbetrug

Identitätsdiebstahl tritt auf, wenn jemand Ihre Identität stiehlt und vorgibt, Sie zu sein, um auf Ressourcen wie Kreditkarten, Bankkonten und andere Vorteile in Ihrem Namen zuzugreifen. Der Betrüger kann Ihre Identität auch verwenden, um andere Verbrechen zu begehen. “Kreditkartenbetrug” ist ein weit reichender Begriff für Verbrechen im Zusammenhang mit Identitätsdiebstahl, bei denen der Kriminelle Ihre Kreditkarte zur Finanzierung seiner Transaktionen verwendet. Kreditkartenbetrug ist Identitätsdiebstahl in seiner einfachsten Form. Der häufigste Fall von Kreditkartenbetrug ist, dass Ihre vorab genehmigte Karte in die Hände eines anderen fällt.

Kreditkartenbetrug ist der häufigste Weg für Hacker, Yoiur-Geld zu stehlen

Er kann damit alles kaufen, bis Sie sich bei den Behörden melden und Ihre Karte sperren lassen. Die einzige Sicherheitsmaßnahme bei Kreditkartenkäufen ist die Unterschrift auf der Quittung, die jedoch sehr leicht gefälscht werden kann. In einigen Ländern kann der Händler Sie jedoch sogar nach einer ID oder PIN fragen. Einige Kreditkartenunternehmen haben Software, um die Wahrscheinlichkeit von Betrug zu schätzen. Wenn eine ungewöhnlich große Transaktion getätigt wird, kann der Emittent Sie sogar anrufen, um dies zu überprüfen.

Oft vergessen die Leute, ihre Kopie des Kreditkartenbelegs nach dem Essen in Restaurants oder anderswo abzuholen, wenn sie mit Kreditkarte bezahlen. Diese Quittungen haben Ihre Kreditkartennummer und Ihre Unterschrift für jedermann zu sehen und zu verwenden. Nur mit diesen Informationen kann jemand online oder telefonisch einkaufen. Sie werden es erst bemerken, wenn Sie Ihre monatliche Abrechnung erhalten, weshalb Sie Ihre Aussagen sorgfältig studieren sollten. Stellen Sie sicher, dass die Website vertrauenswürdig und sicher ist, wenn Sie online einkaufen. Einige Hacker können durch den Einsatz von Phishing-Techniken an Ihre Kreditkartennummer gelangen. Manchmal erscheint in der linken Bildschirmecke der Adressleiste Ihres Browsers ein winziges Vorhängeschloss-Symbol, das ein höheres Maß an Sicherheit für die Datenübertragung bietet. Wenn Sie darauf klicken, wird Ihnen auch die verwendete Verschlüsselungssoftware angezeigt.

Ein ernsthafteres Problem ist die Verwendung Ihrer persönlichen Daten mit Hilfe gestohlener oder gefälschter Dokumente, um Konten zu eröffnen (oder noch schlimmer, unter Verwendung Ihres vorhandenen Kontos), um einen Kredit in Ihrem Namen aufzunehmen. Diese skrupellosen Personen können Ihre persönlichen Daten aus Ihrer Mailbox oder Ihrem Mülleimer sammeln (denken Sie daran, alle sensiblen Dokumente zu vernichten). Denken Sie an alle wichtigen Details, die auf diesen Quittungen, Gehaltsabrechnungen und anderen Dokumenten gedruckt sind. Sie werden nichts wissen, bis die Kreditkartenmitarbeiter Sie aufspüren und Sie verfolgen, bis Sie alle Ihre Gebühren beglichen haben. Dann werden Sie monatelang darum kämpfen, dass Ihr Kredit wiederhergestellt und Ihr Name gelöscht wird.

Mit steigenden Fällen von Kreditkartenbetrug haben viele Finanzinstitute mit Softwarelösungen zur Überwachung Ihres Kredits und zum Schutz Ihrer Identität eingegriffen. Eine ID-Diebstahlversicherung kann abgeschlossen werden, um verlorene Löhne wiederherzustellen und Ihr Guthaben wiederherzustellen. Aber bevor Sie ein Vermögen für diese Dienste ausgeben, wenden Sie die kostenlosen, vernünftigen Maßnahmen an, um ein solches Verbrechen abzuwenden.

11. Salami-Slicing-Angriff

Ein “Salami-Slicing-Angriff” oder “Salami-Betrug” ist eine Technik, mit der Cyberkriminelle Geld oder Ressourcen Stück für Stück stehlen, so dass es keinen merklichen Unterschied in der Gesamtgröße gibt. Der Täter kommt mit diesen kleinen Stücken aus einer Vielzahl von Ressourcen davon und sammelt so über einen Zeitraum eine beträchtliche Menge an. Das Wesen dieser Methode ist das Versagen, die Veruntreuung zu erkennen. Der klassischste Ansatz ist die “Collect-the-Roundoff” -Technik. Die meisten Berechnungen, die in einer bestimmten Währung durchgeführt werden, werden etwa in der Hälfte der Zeit auf die nächste Zahl aufgerundet und in der restlichen Zeit. Wenn ein Programmierer beschließt, diese überschüssigen Rupien auf einem separaten Konto zu sammeln, scheint kein Nettoverlust für das System ersichtlich zu sein. Dies geschieht durch sorgfältige Überweisung des Geldes auf das Konto des Täters.

Angreifer fügen ein Programm in das System ein, um die Aufgabe automatisch auszuführen. Logikbomben können auch von unzufriedenen gierigen Mitarbeitern eingesetzt werden, die ihr Know-how über das Netzwerk und / oder den privilegierten Zugriff auf das System ausnutzen. Bei dieser Technik programmiert der Kriminelle die arithmetischen Taschenrechner, um Daten automatisch zu ändern, z. B. bei Zinsberechnungen.

Geld elektronisch zu stehlen ist die häufigste Verwendung der Salami-Schneidetechnik, aber es ist nicht auf Geldwäsche beschränkt. Die Salami-Technik kann auch angewendet werden, um kleine Informationen über einen bestimmten Zeitraum zu sammeln, um ein Gesamtbild einer Organisation abzuleiten. Dieser Akt der verteilten Informationsbeschaffung kann gegen eine Person oder eine Organisation gerichtet sein. Daten können von Websites, Anzeigen, Dokumenten aus Mülleimern und dergleichen gesammelt werden, wodurch nach und nach eine ganze Datenbank mit sachlichen

Informationen über das Ziel aufgebaut wird.

Da die Höhe der Veruntreuung knapp unter der Wahrnehmungsschwelle liegt, müssen wir wachsamer sein. Eine sorgfältige Prüfung unserer Vermögenswerte, Transaktionen und aller anderen Transaktionen, einschließlich der Weitergabe vertraulicher Informationen an andere, kann dazu beitragen, die Wahrscheinlichkeit eines Angriffs durch diese Methode zu verringern.

12. Softwarepiraterie

Dank des Internets und der Torrents können Sie fast jeden Film, jede Software oder jeden Song von jedem Ursprung kostenlos finden. Internetpiraterie ist ein wesentlicher Bestandteil unseres Lebens, zu dem wir alle wissentlich oder unwissentlich beitragen. Auf diese Weise werden die Gewinne der Ressourcenentwickler gekürzt. Es geht nicht nur darum, das geistige Eigentum eines anderen illegal zu nutzen, sondern es auch an Ihre Freunde weiterzugeben, um die Einnahmen, die sie verdienen, weiter zu reduzieren.

Piraterie ist in Indien weit verbreitet, aber Sie wussten, dass

Softwarepiraterie die unbefugte Verwendung und Verbreitung von Computersoftware ist. Softwareentwickler arbeiten hart daran, diese Programme zu entwickeln, und Piraterie schränkt ihre Fähigkeit ein, genügend Einnahmen zu generieren, um die Anwendungsentwicklung aufrechtzuerhalten. Dies wirkt sich auf die gesamte Weltwirtschaft aus, da die Mittel aus anderen Sektoren weitergeleitet werden, was zu weniger Investitionen in Marketing und Forschung führt.

Folgendes stellt Softwarepiraterie dar:

-

Laden von nicht lizenzierter Software auf Ihren PC

-

Einzellizenzierte Software auf mehreren Computern verwenden

-

Verwendung eines Schlüsselgenerators zur Umgehung des Kopierschutzes

-

Verteilen einer lizenzierten oder nicht lizenzierten (“geknackten”) Version von Software über das Internet und offline

” Klonen” ist eine weitere Bedrohung. Es passiert, wenn jemand die Idee hinter Ihrer Software kopiert und seinen eigenen Code schreibt. Da Ideen nicht immer über Grenzen hinweg kopiergeschützt sind, ist dies nicht streng illegal. Ein Software- “Crack” ist eine illegal erworbene Version der Software, die sich um die Verhinderung verschlüsselter Kopien herumarbeitet. Benutzer von Raubkopien können einen Schlüsselgenerator verwenden, um eine “Seriennummer” zu generieren, die eine Testversion der Software freischaltet, wodurch der Kopierschutz aufgehoben wird. Das Knacken von Software und die Verwendung nicht autorisierter Schlüssel sind illegale Urheberrechtsverletzungen.

Die Verwendung von Raubkopien birgt eigene Risiken. Die raubkopierte Software kann Trojaner, Viren, Würmer und andere Malware enthalten, da Piraten Software häufig mit bösartigem Code infizieren. Benutzer von Raubkopien können gesetzlich für die illegale Verwendung von urheberrechtlich geschütztem Material bestraft werden. Außerdem erhalten Sie nicht den Software-Support, der von den Entwicklern bereitgestellt wird.

Um Ihre Software vor Piraterie zu schützen, sollten Sie als Entwickler strenge Sicherheitsvorkehrungen treffen. Einige Websites verkaufen Software mit einem “digitalen Fingerabdruck”, der dabei hilft, die Raubkopien bis zur Quelle zurückzuverfolgen. Eine weitere gängige Methode ist die Hardwaresperre. Dadurch wird die Softwarelizenz an eine bestimmte Computerhardware gebunden, sodass sie nur auf diesem Computer ausgeführt wird. Leider finden Hacker weiterhin ihren Weg um diese Maßnahmen herum.

13. Andere

Bisher haben wir die dedizierten Methoden zur Begehung von Cyberkriminalität diskutiert. Kurz gesagt, jede Straftat, die mit elektronischen Mitteln wie Netzerpressung, Cyber-Mobbing, Kinderpornografie und Internetbetrug begangen wird, wird als Cyberkriminalität bezeichnet. Das Internet ist ein riesiger Nährboden für Pornografie, die oft wegen Obszönität zensiert wurde. Aber was in Indien als obszön angesehen werden kann, wird in anderen Ländern möglicherweise nicht als obszön angesehen.

Da jedes Land einen anderen rechtlichen Standpunkt zu diesem Thema hat, ist Pornografie im Internet weit verbreitet. Nach der indischen Verfassung fällt Pornografie jedoch weitgehend unter die Kategorie der Obszönität und ist strafbar. Kinderpornografie ist eine schwere Straftat und kann die härtesten Strafen nach sich ziehen, die gesetzlich vorgesehen sind. Pädophile lauern in Chatrooms, um Kinder anzulocken. Das Internet ermöglicht eine langfristige Viktimisierung solcher Kinder, weil die Bilder, sobald sie aufgestellt sind, sich wie ein Lauffeuer verbreiten und möglicherweise nie vollständig entfernt werden. Internetkriminalität gegen Kinder gibt Anlass zu großer Besorgnis und wird von den Behörden angegangen, aber dieses Problem hat keine einfache Lösung.

Leave a Reply