the 12 types of Cyber Crime

jotta voit suojella itseäsi sinun täytyy tietää eri tapoja, joilla tietokoneesi voidaan vaarantaa ja yksityisyyttäsi loukataan. Tässä osiossa käsitellään muutamia yleisiä työkaluja ja tekniikoita, joita verkkorikolliset käyttävät. Tämä ei ole tyhjentävä lista millään tavalla, mutta antaa sinulle kattavan käsityksen tietoverkkojen ja turvajärjestelmien porsaanrei ‘ istä, joita hyökkääjät voivat käyttää hyväkseen, ja myös heidän mahdollisista motiiveistaan tehdä niin.

12 TIETOVERKKORIKOSTYYPPIÄ

on olemassa kirjaimellisesti tusina tapaa, joilla kyberrikollisuutta voidaan tulkita, ja sinun on tiedettävä, mitä ne ovat

suojautuaksesi sinun on tiedettävä eri tavoista, joilla tietokonettasi voidaan vaarantaa ja yksityisyyttäsi loukata. Tässä osiossa käsitellään muutamia yleisiä työkaluja ja tekniikoita, joita verkkorikolliset käyttävät. Tämä ei ole suinkaan tyhjentävä lista, mutta antaa kattavan kuvan

verkkojen ja turvajärjestelmien porsaanrei ‘ istä, joita hyökkääjät voivat käyttää hyväkseen, ja myös heidän mahdollisista motiiveistaan.

1. Hakkerointi

yksinkertaistettuna hakkerointi on tunkeilijan tekemä teko, jonka hän on tehnyt tunkeutumalla tietokonejärjestelmääsi ilman sinun lupaasi. Hakkerit (ihmiset, jotka tekevät ‘hakkeroinnin’) ovat pohjimmiltaan tietokoneohjelmoijia, joilla on kehittynyt ymmärrys tietokoneista ja jotka käyttävät tätä tietoa yleisesti väärin vilpillisistä syistä. He ovat yleensä teknologian harrastajia, joilla on asiantuntijatason taitoja tietyssä ohjelmassa tai kielessä. Mitä motiiveja, niitä voisi olla useita, mutta yleisimmät ovat melko yksinkertaisia ja voidaan selittää ihmisen taipumus, kuten ahneus, maine, valta, jne. Jotkut ihmiset tekevät sen pelkästään näyttääkseen asiantuntemustaan-aina suhteellisen harmittomista toiminnoista, kuten ohjelmistojen (ja jopa laitteiston) muokkaamisesta sellaisten tehtävien suorittamiseen, jotka eivät ole luojan tarkoitusperiä, toiset haluavat vain aiheuttaa tuhoa.

ahneus ja joskus Tirkistely voivat saada hakkerin murtautumaan järjestelmiin varastaakseen henkilökohtaisia pankkitietoja, yrityksen taloudellisia tietoja jne. He myös yrittävät muokata järjestelmiä, jotta hat he voivat suorittaa tehtäviä niiden oikkuja. Hakkereita, joilla on tällainen tuhoisa käytös, kutsutaan toisinaan myös “Crackereiksi”. niitä kutsutaan myös “Black Hat” hakkerit toisaalta, on niitä, jotka kehittävät kiinnostusta tietokoneen hakkerointi vain ulos älyllistä uteliaisuutta. Jotkut yritykset palkkaavat näitä tietokoneharrastajia etsimään tietoturvajärjestelmistään puutteita ja auttamaan niiden korjaamisessa. Kutsutaan “White Hat” hakkerit, nämä kaverit vastustavat väärinkäyttöä tietokonejärjestelmien. He yrittävät murtautua verkkojärjestelmiin vain varoittaakseen omistajia vioista. Se ei ole aina altruistista, vaikka, koska monet tekevät tätä myös kuuluisuuden vuoksi, saadakseen töitä huippuyrityksiltä, tai vain tullakseen kutsutuiksi turvallisuusasiantuntijoiksi. “Harmaa hattu” on toinen termi, jolla viitataan hakkerointitoimintaan, joka on mustan ja valkoisen hakkeroinnin risteytys.

jotkut kuuluisimmista tietokoneneroista olivat aikoinaan hakkereita, jotka jatkoivat taitojensa käyttämistä rakentavaan teknologiseen kehitykseen. UNIX-käyttöjärjestelmän (Linuxin edeltäjä) luojat Dennis Ritchie ja Ken Thompson olivat kaksi heistä. Myös Napsterin Kehittäjä Shawn Fanning, Facebook Famen Mark Zuckerberg ja monet muut ovat esimerkkejä. Ensimmäinen askel estää hakkereita pääsemästä järjestelmiin on oppia, miten hakkerointi tehdään. Tietenkin se on soveltamisalan ulkopuolella tämän Fast Track mennä suuria yksityiskohtia, mutta me kattaa eri tekniikoita, joita hakkerit saada sinut Internetin kautta.

a.SQL Injection: SQL-injektio on tekniikka, jonka avulla hakkerit voivat pelata www-sivustoa ylläpitävän ohjelmiston tietoturvahaavoittuvuuksilla. Sitä voidaan käyttää hyökkäämään minkä tahansa suojaamattoman tai väärin suojatun SQL-tietokannan. Tämä prosessi edellyttää syöttämällä osia SQL-koodin web-lomakkeen merkintä kenttään-yleisimmin käyttäjätunnukset ja salasanat – antaa hakkeri edelleen pääsy sivuston backend, tai tietyn

käyttäjän tilille. Kun kirjautumistiedot syötetään kirjautumiskenttiin, nämä tiedot muunnetaan yleensä SQL-komennoksi. Tämä komento tarkistaa syöttämäsi tiedot tietokannassa olevasta taulukosta. Jos syötetiedot vastaavat taulukon tietoja, sinulle myönnetään pääsy, Jos ei, saat sellaisen virheen, jonka olisit nähnyt, kun laitoit väärän salasanan. SQL-injektio on yleensä lisäkomento, joka verkkolomakkeeseen lisättynä yrittää muuttaa tietokannan sisältöä vastaamaan onnistunutta kirjautumista. Sen avulla voidaan myös hakea tietoja, kuten luottokorttinumeroita tai salasanoja suojaamattomilta sivustoilta.

b. FTP-salasanojen Varkaus: tämä on toinen hyvin yleinen tapa peukaloida verkkosivuja. FTP salasana hakkerointi hyödyntää sitä, että monet webmasters tallentaa niiden verkkosivuilla kirjautumistiedot niiden huonosti suojattu PC. Varas etsii uhrin järjestelmästä FTP-kirjautumistiedot ja välittää ne sitten omalle etätietokoneelleen. Tämän jälkeen hän kirjautuu sivustolle etätietokoneen kautta ja muokkaa verkkosivuja mielensä mukaan.

c. Cross-site scripting:

tunnetaan myös nimellä XSS (aiemmin CSS, mutta nimettiin uudelleen cascading style Sheetsin sekaannuksen vuoksi), on erittäin helppo tapa kiertää turvajärjestelmä. Cross-site scripting on vaikea löytää porsaanreikä web-sivuston, joten se on altis hyökkäyksille. Tyypillisessä XSS-hyökkäyksessä hakkeri tartuttaa web-sivun haitallisella asiakaspuolen skriptillä tai ohjelmalla. Kun vierailet tällä sivulla, skripti ladataan automaattisesti selaimeesi ja suoritetaan. Tyypillisesti hyökkääjät ruiskuttavat HTML -, JavaScript -, VBScript -, ActiveX-tai Flashin haavoittuvaan sovellukseen huijatakseen sinua ja kerätäkseen luottamuksellista tietoa. Jos haluat suojata tietokoneesi haitallisilta hakkereilta, hyvään palomuuriin panostaminen pitäisi olla ennen kaikkea. Hakkerointi tapahtuu verkon kautta, joten on erittäin tärkeää pysyä turvassa Internetiä käytettäessä. Lue lisää turvallisuusvinkkejä tämän kirjan viimeisestä luvusta.

2. Virusten leviäminen

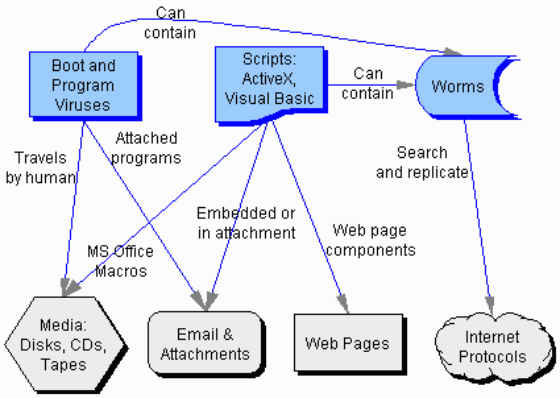

virukset ovat tietokoneohjelmia, jotka kiinnittyvät järjestelmään tai tiedostoihin tai tartuttavat niitä ja joilla on taipumus levitä verkon muihin tietokoneisiin. Ne häiritsevät tietokoneen toimintaa ja vaikuttavat tallennettuun dataan-joko muokkaamalla sitä tai poistamalla sen kokonaan. “Madot” toisin kuin virukset eivät tarvitse isäntää takertuakseen. Ne vain monistuvat, kunnes syövät kaiken mahdollisen muistin. Termiä ” mato “käytetään joskus tarkoittamaan itsereplisoivia” haittaohjelmia ” (haittaohjelmia). Näitä termejä käytetään usein vaihdellen yhteydessä Hybridi viruksia / matoja, jotka hallitsevat

vaikka verkko on ihmiskunnan paras keksintö, se on silti uhkien miinakenttä

nykyinen virusskenaario. “Troijan hevoset” eroavat leviämistavoiltaan viruksista.

he naamioituvat lailliseksi tiedostoksi, kuten oletetun ystävän sähköpostiliitteeksi, jolla on hyvin uskottava nimi, eivätkä levitä itseään. Käyttäjä voi myös tietämättään asentaa troijalaisen saastuttaman ohjelman drive-by-latausten kautta käydessään verkkosivustolla, pelatessaan verkkopelejä tai käyttäessään internet-ohjattuja sovelluksia. Troijan hevonen voi aiheuttaa samanlaisia vaurioita kuin muutkin virukset, kuten varastaa tietoja tai haitata/häiritä tietokonejärjestelmien toimintaa.

yksinkertainen kaavio näyttää, miten haittaohjelmat voivat propogate

miten tämä on mahdollista? No, haitallinen koodi tai virus lisätään komentoketjuun siten, että kun tartunnan saanutta ohjelmaa ajetaan, myös viruskoodi suoritetaan (tai joissakin tapauksissa suoritetaan laillisen ohjelman sijasta). Virukset nähdään yleensä isäntäohjelmaan liitettyinä ylimääräisinä koodeina, mutta näin ei aina ole. Joskus ympäristöä manipuloidaan niin, että kutsuminen lailliseksi tartuttamattomaksi ohjelmaksi kutsuu virusohjelmaa. Virusohjelma voidaan suorittaa myös ennen minkään muun ohjelman suorittamista. Tämä voi käytännössä tartuttaa jokaisen tietokoneen suoritettavan tiedoston, vaikka yhtäkään näistä tiedostojen koodista ei todellisuudessa peukaloitu. Viruksia, jotka noudattavat tätä toimintatapaa, ovat ” cluster “tai” FAT ” (File Allocation Table) virukset, jotka ohjaavat järjestelmän osoittimet saastuneisiin tiedostoihin, yhdistävät viruksia ja viruksia, jotka muokkaavat Windowsin Rekisterihakemiston merkintöjä siten, että niiden oma koodi suoritetaan ennen muuta laillista ohjelmaa.

tietokonevirukset leviävät yleensä irrotettavan median tai Internetin välityksellä. Tartunnan saaneessa tietokoneessa ollut flash-levy, CD-ROM, magneettinauha tai muu tallennuslaite tartuttaa kaikki tulevat tietokoneet, joissa sitä käytetään. Tietokone voi myös sopimus viruksia synkkä sähköpostin liitetiedostoja, rogue web-sivustoja tai tartunnan ohjelmisto. Ja nämä leviävät kaikkiin muihin tietokoneisiinne.

kaikki tietokonevirukset aiheuttavat suoria tai epäsuoria taloudellisia vahinkoja. Tämän perusteella viruksia on kahta luokkaa:

1) Ne, jotka vain levittävät eivätkä aiheuta tahallista vahinkoa

2) Ne, jotka on ohjelmoitu aiheuttamaan vahinkoa.

ne vievät kuitenkin levittämiselläkin runsaasti muistitilaa sekä aikaa ja resursseja, joita siivousurakkaan kuluu. Suoria taloudellisia vahinkoja syntyy, kun virukset muuttavat tietoa digitaalisen lähetyksen aikana. Yksityishenkilöille, yrityksille ja viranomaisille aiheutuu huomattavia kustannuksia tietokonejärjestelmien suojaamiseen tarkoitettujen viruksentorjuntavälineiden kehittämisestä ja käyttöönotosta.

3. Logiikkapommit

logiikkapommi, joka tunnetaan myös nimellä “slag code”, on haitallinen koodinpätkä, joka syötetään tarkoituksellisesti ohjelmistoon suorittamaan haitallinen tehtävä tietyn tapahtuman laukaisemana. Se ei ole virus, vaikka se yleensä käyttäytyy samalla tavalla. Se lisätään vaivihkaa ohjelmaan, jossa se on lepotilassa, kunnes tietyt ehdot täyttyvät. Haittaohjelmat, kuten virukset ja madot, sisältävät usein logiikkapommeja, jotka laukaistaan tietyllä hyötykuormalla tai ennalta määriteltynä aikana. Logiikkapommin hyötykuorma on ohjelmiston käyttäjälle tuntematon, ja sen suorittama tehtävä ei-toivottu. Ohjelmakoodeja, jotka on ajoitettu suoritettaviksi tiettyyn aikaan, kutsutaan “aikapommeiksi”. Esimerkiksi pahamaineinen “Friday the 13th” – virus, joka hyökkäsi isäntäjärjestelmiin vain tiettyinä päivinä; se” räjähti ” (monisti itsensä) joka perjantai, joka sattui olemaan kuukauden kolmastoista, aiheuttaen siten järjestelmän hidastumista.

Logiikkapommeja käyttävät yleensä IT-alalla työskentelevät tyytymättömät työntekijät. Olet ehkä kuullut “tyytymättömän työntekijän syndroomasta”, jossa potkut saaneet vihaiset työntekijät käyttävät logiikkapommeja poistaakseen työnantajiensa tietokannat, jumittaakseen verkon hetkeksi tai jopa tehdäkseen sisäpiirikauppoja. Logiikkapommien toteutukseen liittyvät laukaisimet voivat olla tietty päivämäärä ja kellonaika, puuttuva merkintä tietokannasta tai komennon laittamatta jättäminen tavalliseen aikaan, eli henkilö ei enää työskentele siellä. Useimmat logiikkapommit pysyvät vain siinä verkossa, jossa ne olivat töissä. Useimmiten kyse on sisäpiirin keikasta. Tämä tekee niistä helpompia suunnitella ja toteuttaa kuin virus. Sen ei tarvitse monistua, mikä on monimutkaisempaa työtä. Jotta verkko pysyy suojattuna logiikkapommeilta, tarvitaan jatkuvaa tietojen seurantaa ja tehokasta virustorjuntaohjelmistoa jokaisessa verkon tietokoneessa.

on toinen käyttö toiminnan tyyppi suoritetaan logiikkapommi “räjähdys” – tehdä rajoitettu ohjelmisto kokeiluja. Upotettu koodinpätkä tuhoaa ohjelmiston tietyn ajan kuluttua tai tekee siitä käyttökelvottoman, kunnes käyttäjä maksaa sen jatkokäytöstä. Vaikka tämä koodinpätkä käyttää samaa tekniikkaa kuin logiikkapommi, sillä on tuhoamaton, ei-haitallinen ja käyttäjän läpinäkyvä käyttö, eikä sitä yleensä kutsuta sellaiseksi.

4. Palvelunestohyökkäys

palvelunestohyökkäys (Denial-of-Service, DOS) on hyökkääjien nimenomainen yritys kieltää palvelu kyseisen palvelun aiotuilta käyttäjiltä. Se liittyy tulvimalla tietokoneen resurssi enemmän pyyntöjä kuin se voi käsitellä kuluttaa sen käytettävissä kaistanleveys, joka johtaa palvelimen ylikuormitus. Tämä aiheuttaa resurssin (esim. WWW-palvelin) kaatua tai hidastaa merkittävästi niin, ettei kukaan pääse siihen käsiksi. Käyttämällä tätä tekniikkaa, hyökkääjä voi tehdä web-sivuston käyttökelvoton lähettämällä valtavia määriä liikennettä kohteena sivuston. Sivusto voi tilapäisesti vioittua tai kaatua kokonaan, mikä johtaa joka tapauksessa siihen, ettei järjestelmä pysty kommunikoimaan riittävästi. DoS-hyökkäykset rikkovat käytännössä kaikkien internet-palveluntarjoajien hyväksyttäviä käyttöehtoja.

toinen muunnelma palvelunestohyökkäyksestä tunnetaan nimellä “Distributed Denial of Service” (DDoS)-hyökkäys, jossa joukko maantieteellisesti laajalle levinneitä tekijöitä tulvii verkkoliikenteeseen. Palvelunestohyökkäykset kohdistuvat tyypillisesti korkean profiilin pankkien palvelimiin ja luottokorttimaksuportteihin. Sivustot yritysten kuten Amazon, CNN, Yahoo, Twitter ja eBay! eivät säästy myöskään.

5. Tietojenkalastelu

tämä tekniikka, jossa salassapidettäviä tietoja, kuten luottokorttinumeroita ja käyttäjätunnuksen salasanayhdistelmiä, kerätään naamioitumalla lailliseksi yritykseksi. Tietojenkalastelu tapahtuu tyypillisesti sähköpostihuijauksella. Olet todennäköisesti saanut sähköpostia, joka sisältää linkkejä laillisille verkkosivustoille. Se oli luultavasti epäilyttävää, etkä klikannut linkkiä. Fiksu veto.

miten tietojenkalastelu voi netota todella mielenkiintoisia saaliita

haittaohjelma olisi asentanut itsensä tietokoneellesi ja varastanut yksityisiä tietoja. Verkkorikolliset käyttävät sosiaalista tekniikkaa huijatakseen sinua lataamaan haittaohjelmia Internetistä tai saadakseen sinut täyttämään henkilötietosi väärin perustein. Sähköpostissa olevan tietojenkalasteluhuijauksen voi kiertää pitämällä tietyt asiat mielessä.

-

Etsi kirjoitusvirheitä tekstistä. Kyberrikolliset eivät ole tunnettuja kieliopistaan ja oikeinkirjoituksestaan.

-

vie kohdistin hyperlinkkatun URL-osoitteen päälle, mutta älä klikkaa. Tarkista, vastaako osoite viestiin kirjoitettua osoitetta.

-

varo tekaistuja uhkauksia. Saitko viestin “sähköpostitilisi suljetaan, jos et vastaa tähän sähköpostiin”? He saattavat huijata sinua uhkaamalla, että turvallisuutesi on vaarantunut.

-

hyökkääjät käyttävät tunnettujen verkkosivujen nimiä ja logoja huijatakseen sinua. Sähköpostissa käytetyt grafiikat ja verkko-osoitteet muistuttavat räikeästi laillisia, mutta ne johtavat huijaussivustoille.

kaikki tietojenkalastelu ei tapahdu sähköpostin tai verkkosivujen kautta. Vising (voice phishing) sisältää puheluita uhreille käyttäen väärennettyä henkilöllisyyttä huijaamalla sinua harkitsemaan puhelun olevan luotettavalta organisaatiolta. He voivat väittää olevansa pankista, joka pyytää sinua soittamaan numeroon (jonka tarjoaa VoIP-palvelu ja jonka omistaa attacker) ja antamaan tilitietosi. Kun teet sen, tilisi turvallisuus vaarantuu. Suhtaudu kaikkiin ei-toivottuihin puheluihin epäilevästi, äläkä koskaan anna mitään henkilökohtaisia tietoja. Monet pankit ovat antaneet ennaltaehkäiseviä varoituksia, joissa ne ilmoittavat käyttäjilleen tietojenkalasteluhuijauksista sekä tilitietojasi koskevista kielloista ja kielloista. Ne teistä käsittelyssä Digit tarpeeksi kauan muistaa, että olemme onnistuneesti phished satoja lukijoitamme raportoimalla tapa hakata muiden ihmisten gmail-tilejä lähettämällä sähköpostia sovitetun tilin omalla käyttäjätunnus ja salasana… ja teimme , että vuosia sitten tarina, kyllä, arvasit sen, phishing!

6. Sähköpostin pommittaminen ja roskapostittaminen

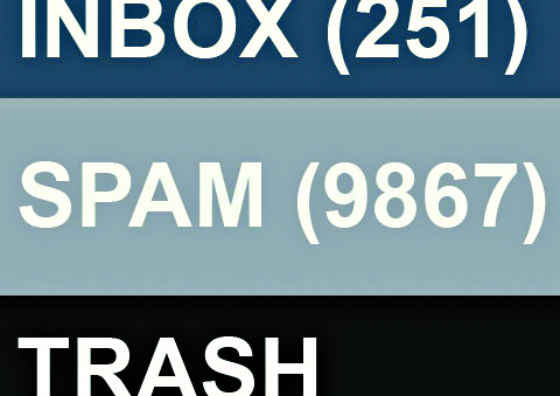

Sähköpostipommitukselle on tyypillistä, että hyväksikäyttäjä lähettää valtavia määriä sähköpostia kohdeosoitteeseen, mikä johtaa uhrin sähköpostitilin tai sähköpostipalvelimien kaatumiseen. Viesti on merkityksetön ja liian pitkä verkon resurssien kuluttamiseksi. Jos kohteena on useita sähköpostipalvelimen tilejä, sillä voi olla palvelunestovaikutus. Tällainen sähköpostiisi usein saapuva posti voidaan helposti havaita roskapostisuodattimilla. Sähköpostipommitus suoritetaan yleisesti käyttämällä botnetejä (yksityisiä internetyhteyksiä käyttäviä tietokoneita, joiden tietoturva on vaarantunut haittaohjelman takia ja hyökkääjän valvonnassa) DDoS-hyökkäyksenä.

tämän tyyppistä hyökkäystä on vaikeampi hallita useiden lähdeosoitteiden ja bottien takia, jotka on ohjelmoitu lähettämään erilaisia viestejä roskapostisuodattimien nujertamiseksi. “Spamming” on muunnelma sähköpostipommituksesta. Tässä ei-toivottuja irtoviestejä lähetetään suurelle määrälle käyttäjiä summittaisesti. Roskapostiviesteissä annettujen linkkien avaaminen voi johtaa tietojenkalastelusivustoille, jotka isännöivät haittaohjelmia. Roskapostissa voi olla myös saastuneita tiedostoja liitteinä. Sähköpostin roskapostittaminen pahenee, kun vastaanottaja vastaa sähköpostiin aiheuttaen kaikille alkuperäisille vastaanottajille vastauksen. Roskapostittajat keräävät sähköpostiosoitteita asiakaslistoilta, uutisryhmistä, keskustelupalstoilta, verkkosivuilta ja viruksilta, jotka keräävät käyttäjien osoitekirjoja ja myyvät niitä myös muille roskapostittajille. Suuri määrä roskapostia lähetetään virheellisiin sähköpostiosoitteisiin.

roskapostin poistaminen

roskapostin lähettäminen rikkoo lähes kaikkien internet-palveluntarjoajien hyväksyttävän käytön käytäntöä (AUP). Jos järjestelmä yhtäkkiä tulee hidas (Sähköposti latautuu hitaasti tai ei näytä lähetetään tai vastaanotetaan), syy voi olla, että postittaja käsittelee suuri määrä viestejä. Valitettavasti tällä hetkellä, ei ole mitään keinoa täysin estää sähköpostin pommitukset ja roskapostit, koska se on mahdotonta ennustaa alkuperää seuraavan hyökkäyksen. Kuitenkin, mitä voit tehdä, on tunnistaa lähde roskapostin ja on reitittimen määritetty estämään saapuvien pakettien kyseisestä osoitteesta.

7. Web tuncking

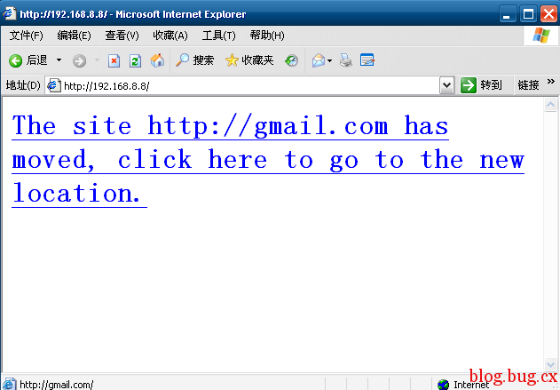

Web tuncking on saanut nimensä “kaappauksesta”. Tässä, hakkeri ottaa haltuunsa web-sivuston petollisesti. Hän saattaa muuttaa alkuperäisen sivuston sisältöä tai jopa ohjata käyttäjän toiselle hänen hallitsemalleen väärennetylle samannäköiselle sivulle. Sivuston omistajalla ei ole enää kontrollia, ja hyökkääjä saattaa käyttää sivustoa omien itsekkäiden etujensa ajamiseen. On raportoitu tapauksia, joissa hyökkääjä on pyytänyt lunnaita ja postannut sivustolle jopa Rivoa materiaalia.

web jacking method-hyökkäyksellä voidaan luoda verkkosivusta klooni ja esittää uhrille Uusi linkki, jossa kerrotaan sivuston siirtyneen. Toisin kuin tavalliset tietojenkalastelumenetelmät, kun viet kursorin annetun linkin päälle, esitetty URL on alkuperäinen eikä hyökkääjän sivusto. Mutta kun napsautat uutta linkkiä, se avautuu ja korvataan nopeasti haitallisella www-palvelimella. Nimi osoiterivillä on hieman erilainen kuin alkuperäinen sivusto, joka voi huijata käyttäjää ajattelemaan, että se on laillinen sivusto. Esimerkiksi, ” gmail “voi ohjata sinut”gmai1”. Huomaa yksi L: n sijasta. Se jää helposti huomaamatta.

ei tietenkään gmail.com, mutta silti tarpeeksi ihmisiä klikkaa

Web tunking voidaan tehdä myös lähettämällä väärennetty viesti rekisterinpitäjä valvoa verkkotunnuksen rekisteröinti, alle väärä henkilöllisyys pyytää häntä yhdistämään verkkotunnuksen webjacker IP-osoite, jolloin lähettää hyväuskoinen kuluttajat, jotka syöttävät kyseisen verkkotunnuksen verkkosivuilla valvotaan webjacker. Tämän hyökkäyksen tarkoituksena on yrittää kerätä käyttäjien tunnukset, käyttäjätunnukset, salasanat ja tilinumerot käyttämällä väärennettyä web-sivua, jossa on voimassa oleva linkki, joka avautuu, kun käyttäjä ohjataan sille laillisen sivuston avaamisen jälkeen.

8. Kybervakoilu

Kybervakoilu on yhteiskuntamme Uusi nettirikollisuuden muoto, kun ihmistä jahdataan tai seurataan verkossa. Kybervakooja ei fyysisesti seuraa uhriaan; hän tekee sen virtuaalisesti seuraamalla nettiaktiivisuuttaan keräämällä tietoa vaanijasta ja häiriköimällä häntä ja esittämällä uhkauksia sanallisella pelottelulla. Se loukkaa ihmisen yksityisyyttä verkossa.

Kybervakoilu käyttää Internetiä tai mitä tahansa muuta sähköistä keinoa ja eroaa offline-kyttäämisestä, mutta siihen liittyy yleensä se. Useimmat tämän rikoksen uhrit ovat naisia, joita miehet vaanivat, ja lapsia, joita aikuiset saalistajat ja pedofiilit vaanivat. Kybervahdit viihtyvät kokemattomilla netin käyttäjillä, jotka eivät ole hyvin perillä netistä ja Internetin turvallisuussäännöistä. Kybervakooja voi olla tuntematon, mutta yhtä hyvin se voi olla joku tuttu.

Kybervahdit ahdistelevat uhrejaan sähköpostitse, keskustelupalstoilla, verkkosivuilla, keskustelufoorumeilla ja avoimilla julkaisusivustoilla (esimerkiksi blogeissa). Ilmainen sähköposti – / web-sivuston tila ja keskustelupalstojen ja keskustelupalstojen tarjoama anonymiteetti ovat osaltaan lisänneet tietoverkkojen väijymistapauksia. Kaikilla on nykyään online-läsnäolo, ja on todella helppoa tehdä Google-haku ja saada oma nimi, alias, puhelinnumero ja osoite, mikä osaltaan uhkaa, joka on cyber stalking. Internetin muuttuessa yhä kiinteämmäksi osaksi henkilökohtaista ja työelämäämme stalkkerit voivat hyödyntää viestinnän helppoutta ja henkilökohtaisten tietojen saatavuutta vain muutaman hiiren klikkauksen päässä. Lisäksi internetviestinnän nimettömyys ja vastakkainasettelun puuttuminen heittävät edelleen pois kaikki pidäkkeet, jotka haittaavat verkkovakoilua. Kybervakoilua tehdään kahdella ensisijaisella tavalla:

-

Internet Stalking: tässä stalker ahdistelee uhrin Internetin kautta. Pyytämätön sähköposti on yleisin tapa uhkailla jotakuta, ja ahdistelija saattaa lähettää sähköpostilla jopa Rivoa sisältöä ja viruksia. Pelkät virukset ja pyytämättömät puhelinmyyntisähköpostit eivät kuitenkaan ole kybervakoilua. Mutta jos sähköpostia lähetetään toistuvasti yrittäessään pelotella vastaanottajaa, niitä voidaan pitää vainoamisena. Internet-kyttääminen ei rajoitu sähköpostiin, vaan kyttääjät voivat entistä kattavammin käyttää Internetiä ahdistellakseen uhreja. Mikä tahansa muu kyberrikollisuus, josta olemme jo lukeneet, jos se tehdään uhatakseen, häiritäkseen tai herjatakseen uhria, voi olla kyberrikollisuutta.

-

tietokone Stalking:teknologisesti kehittyneempiä stalkers soveltaa tietokonetaitojaan auttaa heitä rikoksen. He saivat luvatta haltuunsa uhrin tietokoneen hyödyntämällä internetin ja Windows-käyttöjärjestelmän toimintaa. Vaikka tämä on yleensä tehdä taitava ja tietokoneen taju stalkers, ohjeet siitä, miten tämä on helposti saatavilla Internetissä.

Kybervakoilu on nyt levittänyt siipensä sosiaaliseen verkostoitumiseen. Sosiaalisen median, kuten Facebook, Twitter, Flickr ja YouTube, lisääntynyt käyttö profiilisi, valokuvat, ja tilapäivitykset ovat jopa maailman nähtävillä. Verkkoläsnäolosi antaa tarpeeksi tietoa, jotta sinusta voi tulla mahdollinen vaanimisen uhri ilman, että olet edes tietoinen riskeistä. “Check-ins”, “life-events”, sovellukset, jotka käyttävät henkilökohtaisia tietoja ja tarve sietää lähes kaikki, mitä olet tekemässä ja missä olet tekemässä sitä, yksi ei oikeastaan jätä mitään stalkers selvittää itse. Sosiaalinen verkostoituminen teknologia tarjoaa sosiaalisen ja yhteisöllisen Alustan Internetin käyttäjille vuorovaikutuksessa, ilmaista ajatuksiaan ja jakaa lähes kaiken elämästään. Vaikka se edistää ihmisten sosiaalistumista, samalla se edistää internet-rikkomusten lisääntymistä.

9. Data diddling

Data Diddling on tietojen luvatonta muuttamista ennen tietojärjestelmään syöttämistä tai sen aikana ja sen muuttamista takaisin käsittelyn jälkeen. Tällä tekniikalla hyökkääjä voi muokata odotettua ulostuloa ja sitä on vaikea seurata. Toisin sanoen, alkuperäinen syötettävä tieto muuttuu, joko henkilö kirjoittamalla tiedot, virus, joka on ohjelmoitu muuttamaan tietoja, ohjelmoija tietokannan tai sovelluksen, tai kuka tahansa muu mukana prosessissa luoda, tallentaa, koodata, tutkia, tarkistaa, muuntaa tai lähettää tietoja.

tämä on yksi yksinkertaisimmista tietokonerikoksen tekotavoista, koska jopa tietokoneharrastaja pystyy siihen. Vaikka tämä on vaivatonta työtä, sillä voi olla haitallisia vaikutuksia. Esimerkiksi kirjanpidosta vastaava henkilö voi muuttaa itseään tai ystäväänsä tai sukulaistaan koskevia tietoja osoittaen, että hänelle maksetaan täysi palkka. Muuttamalla tietoja tai jättämällä ne syöttämättä he voivat varastaa enterpriselta. Muita esimerkkejä ovat asiakirjojen väärentäminen tai väärentäminen sekä voimassa olevien tietokonenauhojen tai-korttien vaihtaminen valmiilla korvauksilla. Intian sähkölaitokset ovat joutuneet tietokonerikollisten kavaltamien tietojen uhreiksi, kun yksityiset tahot ovat tietokoneistaneet niiden järjestelmiä.

10. Identiteettivarkaus ja luottokorttipetos

identiteettivarkaus tapahtuu, kun joku varastaa henkilöllisyytesi ja teeskentelee olevansa Sinä päästäkseen käsiksi resursseihin, kuten luottokortteihin, pankkitileihin ja muihin nimissäsi oleviin etuihin. Huijari voi käyttää henkilöllisyyttäsi myös muihin rikoksiin. “Luottokorttipetos” on laaja termi rikoksille, joihin liittyy identiteettivarkaus, jossa rikollinen käyttää luottokorttia rahoittaakseen liiketoimiaan. Luottokorttipetokset ovat identiteettivarkauksia yksinkertaisimmillaan. Yleisin luottokorttipetostapaus on ennalta hyväksytyn kortin joutuminen jonkun toisen käsiin.

luottokorttipetos on hakkereiden yleisin tapa varastaa yoiurin rahaa

hän voi käyttää sitä ostaakseen mitä tahansa, kunnes ilmoittautuu viranomaisille ja saa korttinsa estettyä. Luottokorttiostosten ainoa turvatoimenpide on kuitissa oleva allekirjoitus, mutta sen voi hyvin helposti väärentää. Joissakin maissa kauppias saattaa kuitenkin jopa pyytää henkilöllisyystodistusta tai PIN-koodia. Joillakin luottokorttiyhtiöillä on käytössään ohjelmisto, jolla voi arvioida petoksen todennäköisyyttä. Jos tehdään epätavallisen suuri liiketoimi, liikkeeseenlaskija voi jopa soittaa sinulle varmentaakseen sen.

usein ihmiset unohtavat noutaa luottokorttikuittinsa syötyään ravintoloissa tai muualla, kun he maksavat luottokortilla. Näissä kuiteissa on luottokorttisi numero ja allekirjoituksesi. Vain näillä tiedoilla joku voi tehdä ostoksia verkossa tai puhelimitse. Et huomaa sitä ennen kuin saat kuukausittaisen tiliotteesi, minkä vuoksi sinun kannattaa tutkia huolellisesti tiliotteesi. Varmista, että sivusto on luotettava ja turvallinen, Kun teet ostoksia verkossa. Jotkut hakkerit voivat saada käsiinsä luottokorttisi numeron käyttämällä tietojenkalastelutekniikoita. Joskus selaimesi osoiterivin vasemmanpuoleiseen näytönkulmaan ilmestyy pieni riippulukko-kuvake, joka tarjoaa paremman tietoturvan tiedonsiirtoon. Jos klikkaat sitä, se kertoo myös käyttämänsä salausohjelmiston.

vakavampi huolenaihe on henkilökohtaisten tietojesi käyttö varastettujen tai väärennettyjen asiakirjojen avulla tilien avaamiseen (tai vielä pahempaa, käyttämällä nykyistä tiliäsi) lainan ottamiseen nimissäsi. Nämä häikäilemättömät ihmiset voivat kerätä henkilökohtaisia tietoja postilaatikosta tai roskakoriin (muista silputa kaikki arkaluonteiset asiakirjat). Ajattele kaikkia tärkeitä yksityiskohtia, jotka on painettu noihin kuiteihin, palkkakuitteihin ja muihin asiakirjoihin. Et tiedä mitään, ennen kuin luottokorttiväki jäljittää sinut-ja seuraa sinua, kunnes maksusi on maksettu. Sitten taistelet kuukausia saadaksesi luottosi takaisin ja nimesi puhdistetuksi.

luottokorttipetosten lisääntyessä monet rahoituslaitokset ovat ottaneet käyttöön ohjelmistoratkaisuja luottosi seuraamiseksi ja henkilöllisyytesi suojaamiseksi. ID varkaus vakuutus voidaan ottaa takaisin menetetty palkka ja palauttaa luotto. Mutta ennen kuin käytät omaisuuksia näihin palveluihin, käytä kustannuksettomia, terveen järjen keinoja tällaisen rikoksen estämiseksi.

11. Salamihyökkäys

“salamihyökkäys” tai “salamipetos” on tekniikka, jolla kyberrikolliset varastavat rahaa tai resursseja vähän kerrallaan niin, ettei kokonaiskoossa ole havaittavaa eroa. Tekijä pääsee näistä pienistä palasista kuin koira veräjästä, ja sitä kautta kertyy huomattava määrä ajan kuluessa. Tekotavan ydin on se, ettei kavalluksia ole huomattu. Klassisin lähestymistapa on” collect-the-roundoff ” – tekniikka. Useimmat laskelmat suoritetaan tietyssä valuutassa pyöristetään lähimpään numeroon noin puolet ajasta ja alas loppuajan. Jos ohjelmoija päättää kerätä nämä rupioiden ylimääräiset Murtoluvut erilliselle tilille, mikään nettotappio järjestelmälle ei näytä ilmeiseltä. Tämä tapahtuu siirtämällä varat huolellisesti tekijän tilille.

hyökkääjät lisäävät järjestelmään ohjelman, joka suorittaa tehtävän automaattisesti. Logiikkapommeja voivat käyttää myös tyytymättömät ahneet työntekijät, jotka hyödyntävät tietotaitoaan verkosta ja/tai etuoikeutettua pääsyä järjestelmään. Tässä tekniikassa rikollinen ohjelmoi aritmeettiset laskimet automaattisesti muokkaamaan dataa esimerkiksi korkolaskennoissa.

rahan varastaminen sähköisesti on yleisin Salamin viipalointitekniikan käyttö, mutta se ei rajoitu rahanpesuun. Salami-tekniikkaa voidaan soveltaa myös keräämään pieniä tiedonpalasia tietyn ajan kuluessa, jotta saadaan kokonaiskuva organisaatiosta. Tällainen hajautettu tiedonhankinta voi kohdistua yksittäiseen henkilöön tai organisaatioon. Tietoa voidaan kerätä muun muassa verkkosivuilta, mainoksista, roskiksista kerätyistä asiakirjoista ja vastaavista, jolloin vähitellen muodostuu kokonainen tietokanta faktatietojen

tiedustelusta kohteesta.

koska kavallusten määrä on hieman alle havaintokynnyksen, meidän on oltava valppaampia. Omaisuuden, liiketoimien ja kaikkien muiden liiketoimien huolellinen tutkiminen, mukaan lukien luottamuksellisten tietojen jakaminen muiden kanssa, voi auttaa vähentämään hyökkäyksen mahdollisuutta tällä menetelmällä.

12. Ohjelmistopiratismi

internetin ja torrenttien ansiosta voit löytää lähes minkä tahansa elokuvan, ohjelmiston tai kappaleen mistä tahansa alkuperästä ilmaiseksi. Internet-piratismi on olennainen osa elämäämme, jota me kaikki tietoisesti tai tietämättämme edistämme. Näin resurssikehittäjien voitot pienenevät. Kyse ei ole vain jonkun toisen henkisen omaisuuden laittomasta käytöstä, vaan myös sen siirtämisestä ystävillesi, mikä vähentää entisestään heidän ansaitsemiaan tuloja.

piratismi rehottaa Intiassa, mutta tiesitte, että

ohjelmistopiratismi on tietokoneohjelmistojen luvatonta käyttöä ja levittämistä. Ohjelmistokehittäjät työskentelevät kovasti kehittääkseen näitä ohjelmia, ja piratismi hillitsee heidän kykyään tuottaa tarpeeksi revenue ylläpitämään sovelluskehitystä. Tämä vaikuttaa koko maailmantalouteen, kun varoja välitetään muilta sektoreilta, mikä vähentää investointeja markkinointiin ja tutkimukseen.

seuraavat ovat ohjelmistopiratismia:

-

Ladataan lisensoimattomia ohjelmistoja tietokoneellesi

-

yhden lisensoidun ohjelmiston käyttäminen useissa tietokoneissa

-

käyttämällä avain generaattori kiertää kopiosuojaus

-

lisensoidun tai lisensoimattoman (“cracked”) version levittäminen Internetissä ja offline-tilassa

“Kloonaus” on toinen uhka. Se tapahtuu, kun joku kopioi idean ohjelmistosi takana ja kirjoittaa oman koodinsa. Koska ideoita ei kopioida rajojen yli koko ajan, tämä ei ole täysin laitonta. “Crack” – ohjelmisto on laittomasti hankittu versio ohjelmistosta, joka kiertää koodatun kopioinnin eston. Käyttäjät pirated software voi käyttää avain generaattori tuottaa “serial” numero, joka avaa arviointi versio ohjelmistosta, mikä päihittää kopiosuojaus. Ohjelmistojen murtaminen ja luvattomien avainten käyttö ovat laittomia tekijänoikeusrikkomuksia.

piraattimateriaalin käyttöön liittyy omat riskinsä. Piraattiohjelmisto saattaa sisältää troijalaisia, viruksia, matoja ja muita haittaohjelmia, sillä piraatit tartuttavat ohjelmistoihin usein haitallisen koodin. Laittomasti valmistettujen ohjelmistojen käyttäjiä voidaan rangaista lain nojalla tekijänoikeudella suojatun materiaalin laittomasta käytöstä. Lisäksi et saa ohjelmistotukea, jota kehittäjät tarjoavat.

ohjelmistosi suojaamiseksi piratismilta, jos olet kehittäjä, sinun tulisi käyttää vahvoja suojatoimia. Jotkut sivustot myyvät ohjelmistoja, joissa on” digitaalinen sormenjälki”, joka auttaa jäljittämään piraattikopiot takaisin lähteelle. Toinen yleinen menetelmä on laitteiston lukitus. Tämän avulla Ohjelmistolisenssi lukitaan tiettyyn tietokonelaitteistoon siten, että se toimii vain kyseisessä tietokoneessa. Valitettavasti hakkerit jatkavat näiden toimenpiteiden kiertämistä.

13. Muut

tähän mennessä olemme keskustelleet tietoverkkorikosten tekotavoista. Lyhyesti sanottuna kaikkia sähköisin keinoin tehtyjä rikoksia, kuten nettikiristystä, nettikiusaamista, lapsipornografiaa ja internetpetoksia, kutsutaan verkkorikoksiksi. Internet on valtava kasvualusta pornografialle, joka on usein joutunut sensuurin kohteeksi säädyttömyyden vuoksi. Mutta sitä, mitä voidaan pitää säädyttömänä Intiassa, ei ehkä pidetä niin muissa maissa.

koska jokaisella maalla on erilainen oikeudellinen kanta tähän aiheeseen, pornografia rehottaa verkossa. Intian perustuslain mukaan pornografia kuuluu kuitenkin suurelta osin säädyttömyyden luokkaan, ja se on laissa rangaistavaa. Lapsiporno on vakava rikos, ja se voi johtaa ankarimpiin laissa säädettyihin rangaistuksiin. Pedofiilit vaanivat keskustelupalstoilla houkutellakseen lapsia. Internet mahdollistaa tällaisten lasten pitkäaikaisen uhriksi joutumisen, koska kuvat kerran pystytetään, leviävät kuin maastopalo, eikä niitä välttämättä koskaan saada kokonaan alas. Lapsiin kohdistuvat nettirikokset ovat vakava huolenaihe, ja viranomaiset puuttuvat niihin, mutta tähän ongelmaan ei ole helppoa ratkaisua.

Leave a Reply