Les 12 types de Cybercriminalité

Afin de vous protéger, vous devez connaître les différentes façons dont votre ordinateur peut être compromis et votre vie privée violée. Dans cette section, nous discutons de quelques outils et techniques courants utilisés par les cybercriminels. Cette liste n’est en aucun cas exhaustive, mais vous donnera une idée complète des failles dansles réseaux et les systèmes de sécurité, qui peuvent être exploités par des attaquants, ainsi que de leurs motivations possibles pour le faire.

LES 12 TYPES DE CYBERCRIMINALITÉ

Il existe littéralement une douzaine de façons dont une cybercriminalité peut être appréhendée, et vous devez savoir ce qu’ils sont

Afin de vous protéger, vous devez connaître les différentes façons dont votre ordinateur peut être compromis et votre vie privée violée. Dans cette section, nous discutons de quelques outils et techniques courants utilisés par les cybercriminels. Cette liste n’est en aucun cas exhaustive, mais vous donnera une idée complète des failles des réseaux et des systèmes de sécurité

, qui peuvent être exploités par des attaquants, ainsi que de leurs motivations possibles pour le faire.

1. Piratage

En termes simples, le piratage est un acte commis par un intrus en accédant à votre système informatique sans votre permission. Les pirates informatiques (les personnes qui font le “piratage”) sont essentiellement des programmeurs informatiques, qui ont une compréhension avancée des ordinateurs et abusent généralement de ces connaissances pour des raisons sournoises. Ce sont généralement des passionnés de technologie qui ont des compétences de niveau expert dans un logiciel ou une langue particulière. Quant aux motifs, il pourrait y en avoir plusieurs, mais les plus courants sont assez simples et peuvent s’expliquer par une tendance humaine telle que la cupidité, la gloire, le pouvoir, etc. Certaines personnes le font uniquement pour montrer leur expertise – allant d’activités relativement inoffensives telles que la modification de logiciels (et même de matériel) pour effectuer des tâches en dehors de l’intention du créateur, d’autres veulent simplement provoquer la destruction.

La cupidité et parfois les tendances voyeuristes peuvent amener un pirate à pénétrer dans les systèmes pour voler des informations bancaires personnelles, les données financières d’une société, etc. Ils essaient également de modifier les systèmes pour qu’ils puissent exécuter des tâches à leur guise. Les pirates informatiques affichant une telle conduite destructrice sont parfois appelés “craquelins”. ils sont aussi appelés pirates “Chapeau noir” D’autre part, il y a ceux qui développent un intérêt pour le piratage informatique juste par curiosité intellectuelle. Certaines entreprises embauchent ces passionnés d’informatique pour trouver des failles dans leurs systèmes de sécurité et les aider à les corriger. Appelés pirates informatiques “à chapeau blanc”, ces types sont contre l’abus des systèmes informatiques. Ils tentent de pénétrer dans les systèmes de réseau uniquement pour alerter les propriétaires de failles. Ce n’est pas toujours altruiste, cependant, car beaucoup le font aussi pour la gloire, afin de décrocher des emplois dans de grandes entreprises, ou simplement pour être qualifiés d’experts en sécurité. “Chapeau gris” est un autre terme utilisé pour désigner les activités de piratage qui sont un croisement entre le piratage noir et blanc.

Certains des génies informatiques les plus célèbres étaient autrefois des pirates informatiques qui utilisaient leurs compétences pour un développement technologique constructif. Dennis Ritchie et Ken Thompson, les créateurs du système d’exploitation UNIX (le prédécesseur de Linux), étaient deux d’entre eux. Shawn Fanning, le développeur de Napster, Mark Zuckerberg de Facebook fame, et bien d’autres en sont également des exemples. La première étape pour empêcher les pirates d’accéder à vos systèmes consiste à apprendre comment le piratage est effectué. Bien sûr, il est hors de portée de cette voie rapide d’entrer dans les détails, mais nous couvrirons les différentes techniques utilisées par les pirates pour vous atteindre via Internet.

a. Injections SQL: Une injection SQL est une technique qui permet aux pirates de jouer sur les vulnérabilités de sécurité du logiciel qui exécute un site Web. Il peut être utilisé pour attaquer tout type de base de données SQL non protégée ou mal protégée. Ce processus consiste à saisir des portions de code SQL dans un champ de saisie de formulaire Web – le plus souvent des noms d’utilisateur et des mots de passe – pour donner au pirate un accès supplémentaire au backend du site ou au compte d’un utilisateur

particulier. Lorsque vous saisissez des informations de connexion dans les champs de connexion, ces informations sont généralement converties en une commande SQL. Cette commande vérifie les données que vous avez saisies par rapport à la table correspondante de la base de données. Si vos données d’entrée correspondent aux données de la table, vous avez accès, sinon, vous obtenez le genre d’erreur que vous auriez vu lorsque vous avez entré un mauvais mot de passe. Une injection SQL est généralement une commande supplémentaire qui, lorsqu’elle est insérée dans le formulaire Web, tente de modifier le contenu de la base de données pour refléter une connexion réussie. Il peut également être utilisé pour récupérer des informations telles que des numéros de carte de crédit ou des mots de passe à partir de sites non protégés.

b. Vol de mots de passe FTP: Il s’agit d’un autre moyen très courant de falsifier des sites Web. Le piratage de mot de passe FTP tire parti du fait que de nombreux webmasters stockent leurs informations de connexion au site Web sur leurs PC mal protégés. Le voleur recherche les informations de connexion FTP dans le système de la victime, puis les transmet à son propre ordinateur distant. Il se connecte ensuite au site Web via l’ordinateur distant et modifie les pages Web à sa guise.

c. Script intersite:

Également connu sous le nom de XSS (anciennement CSS, mais renommé en raison de la confusion avec les feuilles de style en cascade), est un moyen très facile de contourner un système de sécurité. Le script intersite est une faille difficile à trouver dans un site Web, ce qui le rend vulnérable aux attaques. Dans une attaque XSS typique, le pirate infecte une page Web avec un script ou un programme malveillant côté client. Lorsque vous visitez cette page Web, le script est automatiquement téléchargé sur votre navigateur et exécuté. En règle générale, les attaquants injectent du HTML, du JavaScript, du VBScript, de l’ActiveX ou du Flash dans une application vulnérable pour vous tromper et recueillir des informations confidentielles. Si vous souhaitez protéger votre PC contre les pirates malveillants, investir dans un bon pare-feu devrait être d’abord et avant tout. Le piratage se fait via un réseau, il est donc très important de rester en sécurité lors de l’utilisation d’Internet. Vous en apprendrez plus sur les conseils de sécurité dans le dernier chapitre de ce livre.

2. Diffusion de virus

Les virus sont des programmes informatiques qui s’attachent ou infectent un système ou des fichiers et qui ont tendance à circuler vers d’autres ordinateurs d’un réseau. Ils perturbent le fonctionnement de l’ordinateur et affectent les données stockées – soit en les modifiant, soit en les supprimant complètement. Contrairement aux virus, les “vers” n’ont pas besoin d’un hôte auquel s’accrocher. Ils se répliquent simplement jusqu’à ce qu’ils mangent toute la mémoire disponible dans le système. Le terme “ver” est parfois utilisé pour désigner des “logiciels malveillants” (logiciels malveillants) auto-répliquants. Ces termes sont souvent utilisés de manière interchangeable dans le contexte des virus/vers hybrides qui dominent

Bien que la meilleure invention de l’humanité, le réseau reste un champ de mines de menaces

le scénario viral actuel. Les “chevaux de Troie” diffèrent des virus par leur mode de propagation.

Ils se font passer pour un fichier légitime, comme une pièce jointe à un e-mail d’un ami supposé avec un nom très crédible, et ne se diffusent pas. L’utilisateur peut également installer sans le savoir un programme infecté par un cheval de Troie via des téléchargements au volant lorsqu’il visite un site Web, joue à des jeux en ligne ou utilise des applications pilotées par Internet. Un cheval de Troie peut causer des dommages similaires à d’autres virus, tels que voler des informations ou entraver / perturber le fonctionnement des systèmes informatiques.

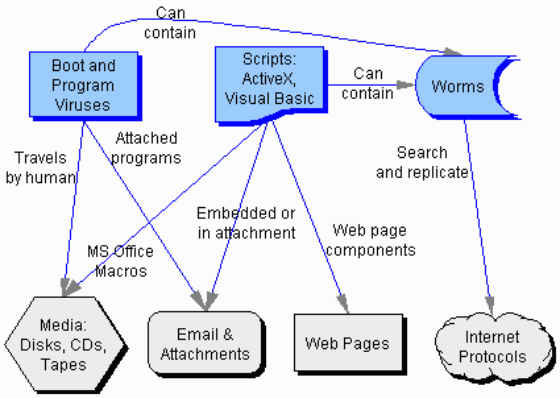

Un diagramme simple pour montrer comment les logiciels malveillants peuvent se propager

Comment cela se passe-t-il? Eh bien, le code malveillant ou le virus est inséré dans la chaîne de commandement de sorte que lorsque le programme infecté est exécuté, le code viral est également exécuté (ou, dans certains cas, s’exécute à la place du programme légitime). Les virus sont généralement considérés comme du code étranger attaché à un programme hôte, mais ce n’est pas toujours le cas. Parfois, l’environnement est manipulé de sorte que l’appel d’un programme légitime non infecté appelle le programme viral. Le programme viral peut également être exécuté avant tout autre programme. Cela peut pratiquement infecter tous les fichiers exécutables de l’ordinateur, même si aucun code de ces fichiers n’a été falsifié. Les virus qui suivent ce mode opératoire comprennent les virus “cluster” ou “FAT” (Table d’allocation de fichiers), qui redirigent les pointeurs système vers des fichiers infectés, associent des virus et des virus qui modifient les entrées du répertoire du Registre Windows afin que leur propre code soit exécuté avant tout autre programme légitime.

Les virus informatiques se propagent généralement via des supports amovibles ou Internet. Un disque flash, un CD-ROM, une bande magnétique ou un autre périphérique de stockage qui se trouve dans un ordinateur infecté infecte tous les futurs ordinateurs dans lesquels il est utilisé. Votre ordinateur peut également contracter des virus à partir de pièces jointes sinistres, de sites Web frauduleux ou de logiciels infectés. Et ceux-ci se diffusent sur tous les autres ordinateurs de votre réseau.

Tous les virus informatiques causent des dommages économiques directs ou indirects. Sur cette base, il existe deux catégories de virus:

1) Ceux qui ne font que diffuser et ne causent pas de dommages intentionnels

2) Ceux qui sont programmés pour causer des dommages.

Cependant, même en diffusant, ils occupent beaucoup d’espace mémoire, ainsi que du temps et des ressources qui sont consacrés au travail de nettoyage. Des dommages économiques directs sont causés lorsque des virus modifient les informations lors de la transmission numérique. Des dépenses considérables sont engagées par les particuliers, les entreprises et les autorités pour développer et mettre en œuvre les outils antivirus destinés à protéger les systèmes informatiques.

3. Bombes logiques

Une bombe logique, également appelée “code de scories”, est un morceau de code malveillant qui est intentionnellement inséré dans un logiciel pour exécuter une tâche malveillante lorsqu’il est déclenché par un événement spécifique. Ce n’est pas un virus, bien qu’il se comporte généralement de la même manière. Il est inséré furtivement dans le programme où il est en sommeil jusqu’à ce que les conditions spécifiées soient remplies. Les logiciels malveillants tels que les virus et les vers contiennent souvent des bombes logiques qui sont déclenchées à une charge utile spécifique ou à un moment prédéfini. La charge utile d’une bombe logique est inconnue de l’utilisateur du logiciel, et la tâche qu’elle exécute indésirable. Les codes de programme qui doivent s’exécuter à un moment donné sont appelés “bombes à retardement”. Par exemple, le fameux virus du “vendredi 13” qui n’attaquait les systèmes hôtes qu’à des dates précises; il “explosait” (se dupliquait) tous les vendredis qui se trouvaient être le treizième du mois, provoquant ainsi des ralentissements du système.

Les bombes logiques sont généralement utilisées par des employés mécontents travaillant dans le secteur informatique. Vous avez peut-être entendu parler du “syndrome des employés mécontents” dans lequel des employés en colère qui ont été licenciés utilisent des bombes logiques pour supprimer les bases de données de leurs employeurs, étouffer le réseau pendant un certain temps ou même commettre un délit d’initié. Les déclencheurs associés à l’exécution de bombes logiques peuvent être une date et une heure spécifiques, une entrée manquante dans une base de données ou ne pas mettre de commande à l’heure habituelle, ce qui signifie que la personne n’y travaille plus. La plupart des bombes logiques ne restent que dans le réseau dans lequel elles ont été employées. Donc, dans la plupart des cas, c’est un travail d’initié. Cela les rend plus faciles à concevoir et à exécuter qu’un virus. Il n’a pas besoin de répliquer; ce qui est un travail plus complexe. Pour protéger votre réseau des bombes logiques, vous avez besoin d’une surveillance constante des données et d’un logiciel antivirus efficace sur chacun des ordinateurs du réseau.

Il y a une autre utilisation pour le type d’action effectuée dans une “explosion” de bombe logique – pour faire des essais logiciels restreints. Le morceau de code intégré détruit le logiciel après une période de temps définie ou le rend inutilisable jusqu’à ce que l’utilisateur paie pour son utilisation ultérieure. Bien que ce morceau de code utilise la même technique qu’une bombe logique, il a une utilisation non destructive, non malveillante et transparente pour l’utilisateur, et n’est généralement pas appelé un.

4. Attaque par déni de service

Une attaque par déni de service (DoS) est une tentative explicite par des attaquants de refuser le service aux utilisateurs prévus de ce service. Cela implique d’inonder une ressource informatique de plus de demandes qu’elle ne peut gérer en consommant sa bande passante disponible, ce qui entraîne une surcharge du serveur. Cela provoque la ressource (par ex. un serveur Web) pour planter ou ralentir considérablement afin que personne ne puisse y accéder. En utilisant cette technique, l’attaquant peut rendre un site Web inutilisable en envoyant des quantités massives de trafic vers le site ciblé. Un site peut temporairement mal fonctionner ou tomber en panne complète, entraînant dans tous les cas une incapacité du système à communiquer de manière adéquate. Les attaques DoS violent les politiques d’utilisation acceptables de pratiquement tous les fournisseurs de services Internet.

Une autre variante d’une attaque par déni de service est connue sous le nom d’attaque par ” Déni de service distribué ” (DDoS) dans laquelle un certain nombre d’auteurs géographiquement répandus inondent le trafic réseau. Les attaques par déni de service ciblent généralement des serveurs de sites Web de haut niveau appartenant à des banques et des passerelles de paiement par carte de crédit. Sites Web d’entreprises telles que Amazon, CNN, Yahoo, Twitter et eBay! ne sont pas épargnés non plus.

5. Phishing

Il s’agit d’une technique d’extraction d’informations confidentielles telles que les numéros de carte de crédit et les combinaisons de mots de passe du nom d’utilisateur en se faisant passer pour une entreprise légitime. Le phishing est généralement effectué par usurpation d’e-mail. Vous avez probablement reçu des e-mails contenant des liens vers des sites Web apparaissant légitimes. Vous l’avez probablement trouvé suspect et n’avez pas cliqué sur le lien. Un geste intelligent.

Comment le phishing peut attirer des captures vraiment intéressantes

Le logiciel malveillant se serait installé sur votre ordinateur et aurait volé des informations privées. Les cybercriminels utilisent l’ingénierie sociale pour vous inciter à télécharger des logiciels malveillants sur Internet ou vous obliger à remplir vos informations personnelles sous de faux prétextes. Une arnaque de phishing dans un message électronique peut être évitée en gardant certaines choses à l’esprit.

-

Recherchez les fautes d’orthographe dans le texte. Les cybercriminels ne sont pas connus pour leur grammaire et leur orthographe.

-

Placez votre curseur sur l’URL hyperliée mais ne cliquez pas. Vérifiez si l’adresse correspond à celle inscrite dans le message.

-

Méfiez-vous des fausses menaces. Avez-vous reçu un message disant “Votre compte de messagerie sera fermé si vous ne répondez pas à cet e-mail”? Ils pourraient vous tromper en menaçant que votre sécurité a été compromise.

-

Les attaquants utilisent les noms et logos de sites Web bien connus pour vous tromper. Les graphiques et les adresses Web utilisés dans l’e-mail sont étonnamment similaires aux adresses légitimes, mais ils vous conduisent à des sites bidons.

Tous les hameçonnage ne se font pas par e-mail ou sur des sites Web. Le vishing (phishing vocal) implique des appels aux victimes utilisant une fausse identité vous trompant en considérant que l’appel provient d’une organisation de confiance. Ils peuvent prétendre provenir d’une banque vous demandant de composer un numéro (fourni par le service VoIP et appartenant à l’attaquant) et d’entrer les détails de votre compte. Une fois que vous faites cela, la sécurité de votre compte est compromise. Traitez tous les appels téléphoniques non sollicités avec scepticisme et ne fournissez jamais d’informations personnelles. De nombreuses banques ont émis des avertissements préventifs informant leurs utilisateurs des escroqueries par hameçonnage et des choses à faire et à ne pas faire concernant les informations de votre compte. Ceux d’entre vous qui lisent Digit assez longtemps se souviendront que nous avons réussi à hameçonner des centaines de nos lecteurs en signalant un moyen de pirater les comptes gmail d’autres personnes en envoyant un e-mail à un compte créé avec votre propre nom d’utilisateur et mot de passe ago et nous l’avons fait il y a des années dans une histoire sur, oui, vous l’avez deviné, le phishing!

6. Le bombardement d’e-mails et le spam

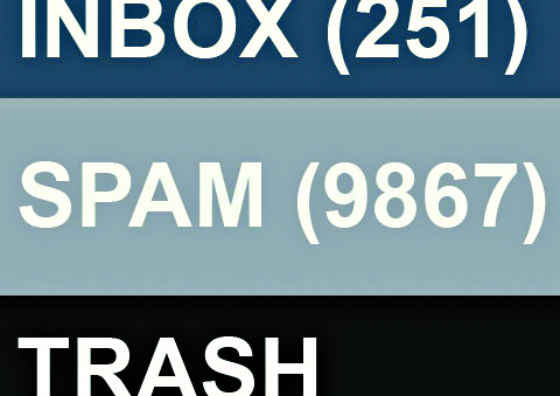

Le bombardement d’e-mails se caractérise par l’envoi par un agresseur d’énormes volumes d’e-mails à une adresse cible, ce qui entraîne une panne du compte de messagerie de la victime ou des serveurs de messagerie. Le message est dénué de sens et excessivement long pour consommer les ressources du réseau. Si plusieurs comptes d’un serveur de messagerie sont ciblés, cela peut avoir un impact sur le déni de service. Un tel courrier arrivant fréquemment dans votre boîte de réception peut être facilement détecté par les filtres anti-spam. Le bombardement d’e-mails est généralement effectué à l’aide de botnets (ordinateurs privés connectés à Internet dont la sécurité a été compromise par des logiciels malveillants et sous le contrôle de l’attaquant) comme une attaque DDoS.

Ce type d’attaque est plus difficile à contrôler en raison des multiples adresses sources et des robots programmés pour envoyer différents messages afin de vaincre les filtres anti-spam. Le “spamming” est une variante du bombardement d’e-mails. Ici, des messages en masse non sollicités sont envoyés à un grand nombre d’utilisateurs, sans distinction. L’ouverture de liens donnés dans les courriers indésirables peut vous conduire à des sites Web d’hameçonnage hébergeant des logiciels malveillants. Le courrier indésirable peut également contenir des fichiers infectés en pièces jointes. Le spam par e-mail s’aggrave lorsque le destinataire répond à l’e-mail, ce qui fait que tous les destinataires d’origine reçoivent la réponse. Les spammeurs collectent les adresses e-mail des listes de clients, des groupes de discussion, des salons de discussion, des sites Web et des virus qui collectent les carnets d’adresses des utilisateurs et les vendent également à d’autres spammeurs. Une grande quantité de spam est envoyée à des adresses e-mail invalides.

Filtres de courrier électronique nettoyage du courrier indésirable

L’envoi de spam viole la politique d’utilisation acceptable (PUA) de presque tous les fournisseurs de services Internet. Si votre système devient soudainement lent (le courrier électronique se charge lentement ou ne semble pas être envoyé ou reçu), la raison peut être que votre mailer traite un grand nombre de messages. Malheureusement, à l’heure actuelle, il n’y a aucun moyen d’empêcher complètement le bombardement d’e-mails et les spams car il est impossible de prédire l’origine de la prochaine attaque. Cependant, ce que vous pouvez faire est d’identifier la source des courriers indésirables et de configurer votre routeur pour bloquer les paquets entrants de cette adresse.

7. Web jacking

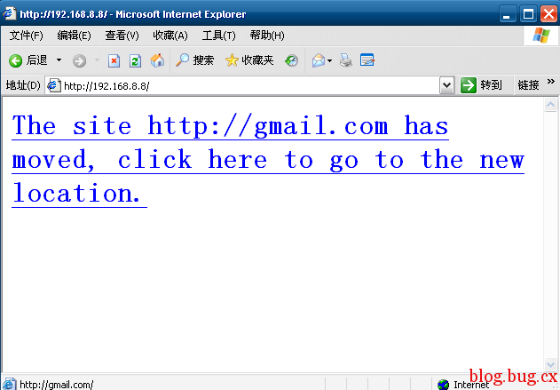

Le Web jacking tire son nom de “détournement”. Ici, le pirate prend le contrôle frauduleusement d’un site Web. Il peut modifier le contenu du site d’origine ou même rediriger l’utilisateur vers une autre fausse page d’apparence similaire contrôlée par lui. Le propriétaire du site Web n’a plus de contrôle et l’attaquant peut utiliser le site Web pour ses propres intérêts égoïstes. Des cas ont été signalés où l’attaquant a demandé une rançon et a même publié du matériel obscène sur le site.

L’attaque de la méthode web jacking peut être utilisée pour créer un clone du site Web et présenter à la victime le nouveau lien indiquant que le site a été déplacé. Contrairement aux méthodes de phishing habituelles, lorsque vous passez votre curseur sur le lien fourni, l’URL présentée sera celle d’origine, et non le site de l’attaquant. Mais lorsque vous cliquez sur le nouveau lien, il s’ouvre et est rapidement remplacé par le serveur Web malveillant. Le nom sur la barre d’adresse sera légèrement différent du site Web d’origine, ce qui peut inciter l’utilisateur à penser qu’il s’agit d’un site légitime. Par exemple, “gmail” peut vous diriger vers “gmai1”. Remarquez celui à la place de “L”. Il peut être facilement négligé.

Évidemment pas gmail.avec, mais encore assez de gens cliquent

Le web jacking peut également se faire en envoyant un message contrefait au registraire contrôlant l’enregistrement du nom de domaine, sous une fausse identité lui demandant de connecter un nom de domaine à l’adresse IP du webjacker, envoyant ainsi des consommateurs sans méfiance qui entrent ce nom de domaine particulier à un site Web contrôlé par le webjacker. Le but de cette attaque est d’essayer de récolter les informations d’identification, les noms d’utilisateur, les mots de passe et les numéros de compte des utilisateurs en utilisant une fausse page Web avec un lien valide qui s’ouvre lorsque l’utilisateur y est redirigé après l’ouverture du site légitime.

8. Cyber-harcèlement

Le cyber-harcèlement est une nouvelle forme de criminalité sur Internet dans notre société lorsqu’une personne est poursuivie ou suivie en ligne. Un cyber-harceleur ne suit pas physiquement sa victime; il le fait virtuellement en suivant son activité en ligne pour récolter des informations sur le harceleur et le harceler et proférer des menaces en utilisant l’intimidation verbale. C’est une atteinte à la vie privée en ligne.

Le cyber-harcèlement utilise Internet ou tout autre moyen électronique et est différent du harcèlement hors ligne, mais il s’accompagne généralement de celui-ci. La plupart des victimes de ce crime sont des femmes traquées par des hommes et des enfants traqués par des prédateurs adultes et des pédophiles. Les cyber-harceleurs prospèrent sur des internautes inexpérimentés qui ne connaissent pas bien la nétiquette et les règles de sécurité sur Internet. Un cyber-harceleur peut être un étranger, mais pourrait tout aussi bien être quelqu’un que vous connaissez.

Les cyber-harceleurs harcèlent leurs victimes par courrier électronique, salons de discussion, sites Web, forums de discussion et sites Web de publication ouverts (par exemple, blogs). La disponibilité d’un espace de messagerie / site Web gratuit et l’anonymat fourni par les salles de discussion et les forums ont contribué à l’augmentation des incidents de cyber-harcèlement. Tout le monde a une présence en ligne de nos jours, et il est très facile de faire une recherche sur Google et d’obtenir son nom, son alias, son numéro de contact et son adresse, contribuant à la menace qu’est le cyber-harcèlement. Alors qu’Internet fait de plus en plus partie intégrante de notre vie personnelle et professionnelle, les harceleurs peuvent profiter de la facilité des communications et de la disponibilité des informations personnelles en quelques clics de souris. En outre, la nature anonyme et non conflictuelle des communications sur Internet élimine en outre tout élément dissuasif sur la voie de la cyber-traque. Le cyber-harcèlement se fait de deux manières principales:

-

Harcèlement sur Internet: Ici, le harceleur harcèle la victime via Internet. Le courrier électronique non sollicité est le moyen le plus courant de menacer quelqu’un, et le harceleur peut même envoyer du contenu obscène et des virus par courrier électronique. Cependant, les virus et les e-mails de télémarketing non sollicités ne constituent pas à eux seuls un cyber-harcèlement. Mais si un e-mail est envoyé à plusieurs reprises dans le but d’intimider le destinataire, il peut être considéré comme du harcèlement criminel. Le harcèlement sur Internet ne se limite pas au courrier électronique; les harceleurs peuvent utiliser Internet de manière plus complète pour harceler les victimes. Toute autre cybercriminalité dont nous avons déjà pris connaissance, si elle est faite avec l’intention de menacer, de harceler ou de calomnier la victime, peut constituer un cyber-harcèlement.

-

Harcèlement informatique: Les harceleurs les plus avancés sur le plan technologique appliquent leurs compétences informatiques pour les aider à commettre le crime. Ils prennent le contrôle non autorisé de l’ordinateur de la victime en exploitant le fonctionnement d’Internet et du système d’exploitation Windows. Bien que cela soit généralement fait par des harceleurs compétents et avertis en informatique, des instructions sur la façon d’y parvenir sont facilement disponibles sur Internet.

Le cyber-harcèlement a maintenant déployé ses ailes vers les réseaux sociaux. Avec l’utilisation accrue des médias sociaux tels que Facebook, Twitter, Flickr et YouTube, votre profil, vos photos et vos mises à jour de statut sont visibles dans le monde entier. Votre présence en ligne fournit suffisamment d’informations pour que vous deveniez une victime potentielle de harcèlement criminel sans même être conscient du risque. Avec les “check-ins”, les “événements de la vie”, les applications qui accèdent à vos informations personnelles et la nécessité de mettre en place à peu près tout ce que vous faites et où vous le faites, on ne laisse vraiment rien aux harceleurs à comprendre par eux-mêmes. La technologie des réseaux sociaux fournit une plate-forme sociale et collaborative permettant aux internautes d’interagir, d’exprimer leurs pensées et de partager presque tout sur leur vie. Bien qu’il favorise la socialisation entre les gens, il contribue en cours de route à la montée des violations d’Internet.

9. Diddling de données

Le diddling de données est une modification non autorisée des données avant ou pendant l’entrée dans un système informatique, puis une modification après le traitement. En utilisant cette technique, l’attaquant peut modifier la sortie attendue et est difficile à suivre. En d’autres termes, les informations d’origine à saisir sont modifiées, soit par une personne qui tape les données, un virus programmé pour modifier les données, le programmeur de la base de données ou de l’application, ou toute autre personne impliquée dans le processus de création, d’enregistrement, d’encodage, d’examen, de vérification, de conversion ou de transmission de données.

C’est l’une des méthodes les plus simples pour commettre un crime lié à l’informatique, car même un amateur d’informatique peut le faire. Bien que cela soit une tâche sans effort, cela peut avoir des effets néfastes. Par exemple, une personne responsable de la comptabilité peut modifier des données sur elle-même ou sur un ami ou un parent montrant qu’elle est payée en totalité. En modifiant ou en omettant de saisir les informations, ils sont en mesure de voler l’entreprise. D’autres exemples incluent la falsification ou la contrefaçon de documents et l’échange de bandes ou de cartes informatiques valides avec des remplacements préparés. Les conseils d’électricité en Inde ont été victimes de la manipulation de données par des criminels informatiques lorsque des parties privées informatisaient leurs systèmes.

10. Vol d’identité et fraude par carte de crédit

Le vol d’identité se produit lorsque quelqu’un vole votre identité et se fait passer pour vous pour accéder à des ressources telles que des cartes de crédit, des comptes bancaires et d’autres avantages en votre nom. L’imposteur peut également utiliser votre identité pour commettre d’autres crimes. “Fraude par carte de crédit” est un terme très répandu pour les crimes impliquant le vol d’identité où le criminel utilise votre carte de crédit pour financer ses transactions. La fraude par carte de crédit est un vol d’identité dans sa forme la plus simple. Le cas le plus courant de fraude par carte de crédit est que votre carte pré-approuvée tombe entre les mains de quelqu’un d’autre.

La fraude par carte de crédit est le moyen le plus courant pour les pirates de voler de l’argent yoiur

Il peut l’utiliser pour acheter n’importe quoi jusqu’à ce que vous vous rendiez aux autorités et que votre carte soit bloquée. La seule mesure de sécurité sur les achats par carte de crédit est la signature sur le reçu mais qui peut très facilement être falsifiée. Cependant, dans certains pays, le commerçant peut même vous demander une pièce d’identité ou un code PIN. Certaines sociétés de cartes de crédit ont un logiciel pour estimer la probabilité de fraude. Si une transaction inhabituellement importante est effectuée, l’émetteur peut même vous appeler pour vérifier.

Souvent, les gens oublient de récupérer leur copie du reçu de carte de crédit après avoir mangé au restaurant ou ailleurs lorsqu’ils paient par carte de crédit. Ces reçus ont votre numéro de carte de crédit et votre signature pour que quiconque puisse les voir et les utiliser. Avec seulement ces informations, quelqu’un peut effectuer des achats en ligne ou par téléphone. Vous ne le remarquerez pas tant que vous n’aurez pas reçu votre relevé mensuel, c’est pourquoi vous devriez étudier attentivement vos relevés. Assurez-vous que le site Web est fiable et sécurisé lors de vos achats en ligne. Certains pirates peuvent mettre la main sur votre numéro de carte de crédit en utilisant des techniques de phishing. Parfois, une petite icône de cadenas apparaît dans le coin gauche de l’écran de la barre d’adresse de votre navigateur, ce qui offre un niveau de sécurité plus élevé pour la transmission des données. Si vous cliquez dessus, il vous indiquera également le logiciel de cryptage qu’il utilise.

Une préoccupation plus grave est l’utilisation de vos informations personnelles à l’aide de documents volés ou faux pour ouvrir des comptes (ou pire encore, en utilisant votre compte existant) pour contracter un prêt à votre nom. Ces personnes peu scrupuleuses peuvent collecter vos données personnelles dans votre boîte aux lettres ou corbeille (pensez à déchiqueter tous les documents sensibles). Pensez à tous les détails importants imprimés sur ces reçus, talons de paie et autres documents. Vous ne saurez rien jusqu’à ce que les gens de la carte de crédit vous traquent et vous suivent jusqu’à ce que vous effaciez toutes vos cotisations. Ensuite, pendant des mois et des mois, vous vous battrez pour que votre crédit soit rétabli et que votre nom soit effacé.

Avec l’augmentation des cas de fraude par carte de crédit, de nombreuses institutions financières sont intervenues avec des solutions logicielles pour surveiller votre crédit et protéger votre identité. Une assurance vol d’identité peut être prise pour récupérer les salaires perdus et rétablir votre crédit. Mais avant de dépenser une fortune pour ces services, appliquez les mesures de bon sens sans frais pour éviter un tel crime.

11. Attaque de tranchage de salami

Une “attaque de tranchage de salami” ou “fraude au salami” est une technique par laquelle les cybercriminels volent de l’argent ou des ressources un peu à la fois afin qu’il n’y ait aucune différence notable de taille globale. L’auteur s’en tire avec ces petits morceaux à partir d’un grand nombre de ressources et accumule ainsi une quantité considérable sur une période de temps. L’essence de cette méthode est l’incapacité à détecter le détournement. L’approche la plus classique est la technique du “collect-the-roundoff”. La plupart des calculs sont effectués dans une devise particulière sont arrondis au nombre le plus proche environ la moitié du temps et le reste du temps. Si un programmeur décide de collecter ces fractions excédentaires de roupies sur un compte séparé, aucune perte nette pour le système ne semble apparente. Cela se fait en transférant soigneusement les fonds sur le compte de l’auteur.

Les attaquants insèrent un programme dans le système pour effectuer automatiquement la tâche. Les bombes logiques peuvent également être employées par des employés cupides insatisfaits qui exploitent leur savoir-faire du réseau et/ou un accès privilégié au système. Dans cette technique, le criminel programme les calculatrices arithmétiques pour modifier automatiquement les données, comme dans les calculs d’intérêts.

Voler de l’argent par voie électronique est l’utilisation la plus courante de la technique de tranchage du salami, mais elle ne se limite pas au blanchiment d’argent. La technique du salami peut également être appliquée pour recueillir de petites informations sur une période de temps afin de déduire une image globale d’une organisation. Cet acte de collecte d’informations distribuées peut être à l’encontre d’un individu ou d’une organisation. Les données peuvent être collectées à partir de sites Web, de publicités, de documents collectés dans des poubelles, etc., constituant progressivement une base de données complète d’informations factuelles

sur la cible.

Étant donné que le montant des détournements est juste en dessous du seuil de perception, nous devons être plus vigilants. Un examen attentif de nos actifs, de nos transactions et de toutes les autres transactions, y compris le partage d’informations confidentielles avec d’autres personnes, pourrait aider à réduire les risques d’attaque par cette méthode.

12. Piratage de logiciels

Grâce à Internet et aux torrents, vous pouvez trouver gratuitement presque n’importe quel film, logiciel ou chanson de n’importe quelle origine. Le piratage sur Internet fait partie intégrante de nos vies auxquelles, sciemment ou inconsciemment, nous contribuons tous. De cette façon, les bénéfices des développeurs de ressources sont réduits. Il ne s’agit pas seulement d’utiliser illégalement la propriété intellectuelle de quelqu’un d’autre, mais aussi de la transmettre à vos amis, ce qui réduit davantage les revenus qu’ils méritent.

Le piratage est endémique en Inde, mais vous saviez que

Le piratage de logiciels est l’utilisation et la distribution non autorisées de logiciels informatiques. Les développeurs de logiciels travaillent dur pour développer ces programmes, et le piratage limite leur capacité à générer suffisamment de recettes pour soutenir le développement d’applications. Cela affecte l’ensemble de l’économie mondiale, car les fonds sont relayés par d’autres secteurs, ce qui entraîne moins d’investissements dans le marketing et la recherche.

Les éléments suivants constituent un piratage de logiciels:

-

Chargement de logiciels sans licence sur votre PC

-

Utilisation d’un logiciel sous licence unique sur plusieurs ordinateurs

-

Utilisation d’un générateur de clés pour contourner la protection contre la copie

-

Distribution d’une version de logiciel sous licence ou sans licence (” fissurée “) sur Internet et hors ligne

” Le clonage ” est une autre menace. Cela se produit lorsque quelqu’un copie l’idée derrière votre logiciel et écrit son propre code. Puisque les idées ne sont pas protégées contre la copie au-delà des frontières tout le temps, ce n’est pas strictement illégal. Un logiciel “crack” est une version obtenue illégalement du logiciel qui contourne la prévention de la copie codée. Les utilisateurs de logiciels piratés peuvent utiliser un générateur de clés pour générer un numéro “série” qui déverrouille une version d’évaluation du logiciel, annulant ainsi la protection contre la copie. Le piratage de logiciels et l’utilisation de clés non autorisées constituent des actes illégaux de violation du droit d’auteur.

L’utilisation de matériel piraté comporte ses propres risques. Les logiciels piratés peuvent contenir des chevaux de Troie, des virus, des vers et d’autres logiciels malveillants, car les pirates infectent souvent les logiciels avec du code malveillant. Les utilisateurs de logiciels piratés peuvent être punis par la loi pour utilisation illégale de matériel protégé par le droit d’auteur. De plus, vous n’obtiendrez pas le support logiciel fourni par les développeurs.

Pour protéger votre logiciel contre le piratage si vous êtes un développeur, vous devez appliquer des garanties solides. Certains sites Web vendent des logiciels avec une “empreinte numérique” qui aide à remonter les copies piratées à la source. Une autre méthode courante est le verrouillage matériel. En utilisant cela, la licence du logiciel est verrouillée sur un matériel informatique spécifique, de sorte qu’elle ne s’exécute que sur cet ordinateur. Malheureusement, les pirates continuent de contourner ces mesures.

13. Autres

Jusqu’à présent, nous avons discuté des méthodes dédiées à la commission de cybercriminalité. En un mot, toute infraction commise à l’aide de moyens électroniques tels que l’extorsion sur Internet, la cyberintimidation, la pornographie juvénile et la fraude sur Internet est qualifiée de cybercriminalité. Internet est un énorme terreau pour la pornographie, qui a souvent été soumise à la censure pour des motifs d’obscénité. Mais ce qui peut être considéré comme obscène en Inde pourrait ne pas l’être dans d’autres pays.

Étant donné que chaque pays a une position juridique différente sur ce sujet, la pornographie est endémique en ligne. Cependant, selon la Constitution indienne, la pornographie relève en grande partie de la catégorie de l’obscénité et est punie par la loi. La pornographie mettant en scène des enfants est une infraction grave et peut entraîner les peines les plus sévères prévues par la loi. Les pédophiles se cachent dans les salons de discussion pour attirer les enfants. Internet permet la victimisation à long terme de ces enfants, car les images une fois mises en place, se propagent comme un feu de forêt et peuvent ne jamais être complètement démontées. Les crimes contre les enfants sur Internet sont un sujet de grave préoccupation et sont traités par les autorités, mais ce problème n’a pas de solution facile.

Leave a Reply