a kiberbűnözés 12 típusa

annak érdekében, hogy megvédje magát, tudnia kell a számítógép különböző módjairól, amelyek veszélyeztethetik és megsérthetik a magánéletét. Ebben a részben, megbeszéljük néhány közös eszközök és technikák által alkalmazott számítógépes bűnözők. Ez nem egy kimerítő lista, de átfogó képet ad a támadók által kihasználható hálózatokról és biztonsági rendszerekről, valamint azok lehetséges indítékairól.

a kiberbűnözés 12 típusa

szó szerint egy tucat módja van annak, hogy a kiberbűnözés perpretrálható legyen, és tudnia kell, hogy mik azok

annak érdekében, hogy megvédje magát, tudnia kell a számítógép veszélyeztetésének és a magánélet megsértésének különböző módjairól. Ebben a részben, megbeszéljük néhány közös eszközök és technikák által alkalmazott számítógépes bűnözők. Ez nem egy kimerítő lista, de átfogó képet ad a

hálózatok és biztonsági rendszerek kiskapuiról, amelyeket a támadók kihasználhatnak, valamint azok lehetséges indítékairól.

1. Hacking

egyszerű szavakkal, a hackelés egy betolakodó által elkövetett cselekmény, amely az Ön engedélye nélkül hozzáfér a számítógépes rendszerhez. A hackerek (a hackelést végző emberek) alapvetően számítógépes programozók, akik fejlett számítógépes ismeretekkel rendelkeznek, és gyakran visszaélnek ezzel a tudással fondorlatos okokból. Általában technológiai rajongók, akik szakértői szintű ismeretekkel rendelkeznek egy adott szoftverprogramban vagy nyelven. Ami a motívumokat illeti, több is lehet, de a leggyakoribbak meglehetősen egyszerűek, és olyan emberi hajlammal magyarázhatók, mint a kapzsiság, a hírnév, a hatalom stb. Vannak, akik pusztán azért teszik, hogy megmutassák szakértelmüket-kezdve a viszonylag ártalmatlan tevékenységektől, például a szoftverek (sőt a hardverek) módosításától az alkotó szándékán kívül eső feladatok elvégzéséig, mások csak pusztítást akarnak okozni.

a kapzsiság és néha a voyeurisztikus hajlamok arra késztethetik a hackereket, hogy betörjenek a rendszerekbe, hogy ellopják a személyes banki információkat, a vállalat pénzügyi adatait stb. Megpróbálják módosítani a rendszereket is, hogy a szeszélyeik szerint végrehajthassák a feladatokat. Az ilyen pusztító magatartást mutató hackereket időnként “crackereknek” is nevezik. másfelől” fekete kalap ” hackereknek is nevezik őket, vannak olyanok, akik csak intellektuális kíváncsiságból érdeklődnek a számítógépes hackelés iránt. Egyes vállalatok bérlik ezeket a számítógépes rajongókat, hogy megtalálják a biztonsági rendszereik hibáit, és segítsenek kijavítani őket. “Fehér kalap” hackereknek nevezik, ezek a srácok ellenzik a számítógépes rendszerekkel való visszaélést. Megpróbálnak betörni a hálózati rendszerekbe pusztán azért, hogy figyelmeztessék a tulajdonosokat a hibákra. Ez nem mindig önzetlen, bár, mert sokan ezt a hírnevet is, annak érdekében, hogy a föld munkahelyek top cégek, vagy csak nevezik biztonsági szakértők. A “szürke kalap” egy másik kifejezés, amelyet olyan hackelési tevékenységekre utalnak, amelyek keresztezik a fekete-fehér hackelést.

a leghíresebb számítógépes zsenik egykor hackerek voltak, akik készségeiket konstruktív technológiai fejlődésre használták fel. Dennis Ritchie és Ken Thompson, a Unix operációs rendszer (a Linux elődje) alkotói ketten voltak. Shawn Fanning, a Napster fejlesztője, Mark Zuckerberg, a Facebook hírneve és még sok más is példa. Az első lépés annak megakadályozása felé, hogy a hackerek hozzáférjenek a rendszereihez, az, hogy megtanulják, hogyan történik a hackelés. Természetesen túlmutat ezen a gyorsított úton, hogy nagyszerű részletekbe menjünk, de kitérünk a hackerek által használt különféle technikákra, hogy az Interneten keresztül eljussanak hozzád.

a. SQL Injection: az SQL injection olyan technika, amely lehetővé teszi a hackerek számára, hogy a webhelyet futtató szoftver biztonsági résein játszanak. Ezt fel lehet használni, hogy megtámadják bármilyen típusú védtelen vagy nem megfelelően védett SQL adatbázis. Ez a folyamat magában foglalja az SQL kód egyes részeinek beírását egy webes űrlapbeviteli mezőbe – leggyakrabban felhasználónevek és jelszavak -, hogy a hacker további hozzáférést biztosítson a webhely háttérprogramjához vagy egy adott

felhasználói fiókhoz. Amikor bejelentkezési adatokat ír be a bejelentkezési mezőkbe,ezek az információk általában SQL parancsokká alakulnak. Ez a parancs ellenőrzi a beírt adatokat az adatbázis megfelelő táblájával. Ha a bemeneti adatok megegyeznek a táblázatban szereplő adatokkal, akkor hozzáférést kap, ha nem, akkor olyan hibát kap, amelyet akkor látott volna, amikor rossz jelszót adott meg. Az SQL injekció általában egy további parancs, amely a webes űrlapba illesztve megpróbálja megváltoztatni az adatbázis tartalmát, hogy tükrözze a sikeres bejelentkezést. Használható olyan információk lekérésére is, mint például hitelkártya-számok vagy jelszavak a nem védett webhelyekről.

b. FTP jelszavak lopása: ez egy másik nagyon gyakori módszer a webhelyek manipulálására. Az FTP jelszó feltörése kihasználja azt a tényt, hogy sok webmester rosszul védett számítógépein tárolja webhelyének bejelentkezési adatait. A tolvaj az áldozat rendszerében keresi az FTP bejelentkezési adatait, majd továbbítja azokat a saját távoli számítógépére. Ezután a távoli számítógépen keresztül bejelentkezik a webhelyre, és tetszés szerint módosítja a weboldalakat.

c. Cross-site scripting:

más néven XSS (korábban CSS, de átnevezték miatt összetéveszthető lépcsőzetes stíluslapok), egy nagyon egyszerű módja annak, hogy megkerüljék a biztonsági rendszer. A webhelyek közötti szkriptek nehezen megtalálható kiskapu egy webhelyen, sebezhetővé téve a támadásokat. Egy tipikus XSS támadás során a hacker rosszindulatú ügyféloldali szkriptet vagy programot fertőz meg egy weboldalon. Amikor meglátogatja ezt a weboldalt, a szkript automatikusan letöltődik a böngészőjébe, és végrehajtásra kerül. A támadók általában HTML-t, Javascriptet, VBScript-et, ActiveX-et vagy Flash-t fecskendeznek be egy sebezhető alkalmazásba, hogy megtévesszenek és bizalmas információkat gyűjtsenek. Ha meg akarja védeni számítógépét a rosszindulatú hackerektől, akkor elsősorban a jó tűzfalba kell fektetnie. A hackelés hálózaton keresztül történik, ezért nagyon fontos, hogy biztonságban maradjon az internet használata közben. A biztonsági tippekről a könyv utolsó fejezetében olvashat bővebben.

2. Vírusterjesztés

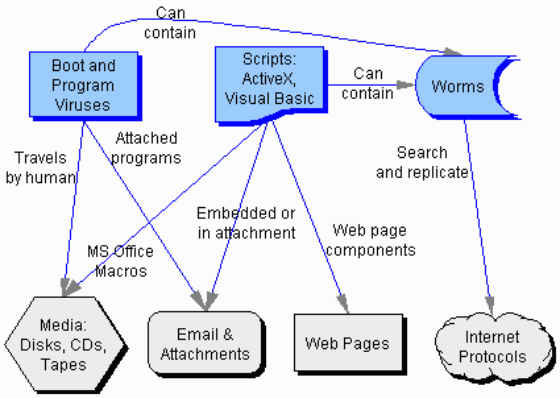

a vírusok olyan számítógépes programok, amelyek egy rendszerhez vagy fájlhoz kapcsolódnak vagy megfertőznek egy rendszert vagy fájlt, és hajlamosak a hálózat más számítógépeire terjedni. Megzavarják a számítógép működését és befolyásolják a tárolt adatokat-akár módosítással, akár teljes törléssel. A” férgeknek ” a vírusokkal ellentétben nincs szükségük gazdaszervezetre, hogy ragaszkodjanak hozzá. Csak addig replikálódnak, amíg fel nem fogyasztják a rendszer összes rendelkezésre álló memóriáját. A “féreg” kifejezést néha önreplikáló “rosszindulatú” (rosszindulatú szoftver) kifejezésre használják. Ezeket a kifejezéseket gyakran felcserélhetően használják a domináns hibrid vírusok/férgek összefüggésében

bár az emberiség legjobb találmánya, a net még mindig a fenyegetések aknamezője

a jelenlegi vírus forgatókönyv. A” trójai lovak ” terjedési módjukban különböznek a vírusoktól.

legitim fájlnak álcázzák magukat, például egy feltételezett barát e-mail mellékleteként, nagyon hihető névvel, és nem terjesztik magukat. A felhasználó tudatlanul telepíthet egy trójai fertőzött programot drive-by letöltések útján is, amikor meglátogat egy weboldalt, online játékokat játszik vagy internet-vezérelt alkalmazásokat használ. A trójai faló más vírusokhoz hasonló károkat okozhat, például információkat lophat el, vagy akadályozhatja/megzavarhatja a számítógépes rendszerek működését.

egy egyszerű diagram annak bemutatására, hogy a rosszindulatú programok hogyan terjeszthetnek

hogy történhetett ez? Nos, a rosszindulatú kódot vagy vírust beillesztik a parancsláncba, így a fertőzött program futtatásakor a víruskód is végrehajtásra kerül (vagy bizonyos esetekben a törvényes program helyett fut). A vírusokat általában a gazdaprogramhoz csatolt idegen kódnak tekintik, de ez nem mindig így van. Néha a környezetet úgy manipulálják, hogy egy legitim, nem fertőzött program meghívása a vírusprogramot hívja. A vírusprogram bármely más program futtatása előtt is végrehajtható. Ez gyakorlatilag megfertőzheti a számítógép minden futtatható fájlját, annak ellenére, hogy ezeknek a fájloknak a kódját valójában nem manipulálták. Az ezt a modus operandi-t követő vírusok közé tartoznak a “fürt” vagy a ” FAT ” (File Allocation Table) vírusok, amelyek átirányítják a rendszermutatókat a fertőzött fájlokra, társítják a vírusokat és a vírusokat, amelyek úgy módosítják a Windows rendszerleíró adatbázis könyvtárbejegyzéseit, hogy saját kódjuk minden más legitim program előtt végrehajtásra kerüljön.

a számítógépes vírusok általában cserélhető adathordozón vagy az Interneten keresztül terjednek. A fertőzött számítógépen található flash lemez, CD-ROM, mágnesszalag vagy más tárolóeszköz megfertőzi az összes jövőbeli számítógépet, amelyben használják. A számítógép is szerződést vírusok baljós e-mail mellékleteket, szélhámos weboldalak vagy fertőzött szoftver. És ezek eljutnak a hálózat minden más számítógépére.

minden számítógépes vírus közvetlen vagy közvetett gazdasági károkat okoz. Ennek alapján a vírusoknak két kategóriája van:

1) azok, amelyek csak terjesztik és nem okoznak szándékos kárt

2) azok, amelyek károkozásra vannak programozva.

azonban még a terjesztéssel is rengeteg memóriaterületet, időt és erőforrásokat foglalnak el, amelyeket a takarítási munkára fordítanak. Közvetlen gazdasági károkat okoznak, ha a vírusok megváltoztatják az információkat a digitális átvitel során. Jelentős költségek merülnek fel az egyének, a cégek és a hatóságok számára a számítógépes rendszerek védelmét szolgáló vírusvédelmi eszközök kifejlesztése és végrehajtása során.

3. Logikai bombák

a logikai bomba, más néven “salak kód”, egy rosszindulatú kóddarab, amelyet szándékosan helyeznek be a szoftverbe egy rosszindulatú feladat végrehajtására, amikor egy adott esemény kiváltja. Ez nem vírus, bár általában hasonló módon viselkedik. Titokban beillesztésre kerül a programba, ahol szunnyad, amíg a megadott feltételek nem teljesülnek. A rosszindulatú szoftverek, például a vírusok és a férgek gyakran tartalmaznak logikai bombákat, amelyeket egy adott hasznos teher vagy egy előre meghatározott időpontban indítanak el. A logikai bomba hasznos terhe ismeretlen a szoftver felhasználója számára, és az általa végrehajtott feladat nem kívánt. Azok a programkódok, amelyeket egy adott időpontban terveznek végrehajtani, “időzített bombák”néven ismertek. Például a hírhedt “13. péntek” vírus, amely csak meghatározott időpontokban támadta meg a gazdarendszereket; minden pénteken “felrobbant” (megismételte magát), amely történetesen egy hónap tizenharmadik volt, ezáltal a rendszer lelassulását okozva.

a logikai bombákat általában az informatikai szektorban dolgozó elégedetlen alkalmazottak alkalmazzák. Lehet, hogy hallott már az “elégedetlen munkavállalói szindrómáról”, amelyben a kirúgott dühös alkalmazottak logikai bombákat használnak munkáltatóik adatbázisainak törlésére, egy ideig megrontják a hálózatot, vagy akár bennfentes kereskedelmet folytatnak. A logikai bombák végrehajtásához kapcsolódó triggerek lehetnek egy adott dátum és idő, hiányzó bejegyzés az adatbázisból, vagy nem adnak be parancsot a szokásos időben, vagyis az illető már nem dolgozik ott. A legtöbb logikai bomba csak abban a hálózatban marad, amelyben alkalmazták őket. Tehát a legtöbb esetben bennfentes munka. Ez megkönnyíti a tervezést és végrehajtást, mint egy vírus. Nem kell megismételni; ami összetettebb feladat. Annak érdekében, hogy a hálózat védve legyen a logikai bombáktól, folyamatosan figyelemmel kell kísérnie az adatokat és a hatékony vírusirtó szoftvert a hálózat minden számítógépén.

van egy másik felhasználás a logikai bomba “robbanás” során végrehajtott művelet típusához – korlátozott szoftverpróbák elvégzéséhez. A beágyazott kód egy meghatározott idő elteltével megsemmisíti a szoftvert, vagy használhatatlanná teszi, amíg a felhasználó meg nem fizet a további használatáért. Bár ez a kóddarab ugyanazt a technikát használja, mint egy logikai bomba, roncsolásmentes, nem rosszindulatú és felhasználó-átlátható használata van, és általában nem egynek nevezik.

4. Szolgáltatásmegtagadási támadás

a szolgáltatásmegtagadási támadás (Dos) a támadók kifejezett kísérlete a szolgáltatás megtagadására a szolgáltatás tervezett felhasználóinak. Ez magában foglalja a számítógépes erőforrás elárasztását több kéréssel, mint amennyit képes kezelni a rendelkezésre álló sávszélesség elfogyasztásával, ami szerver túlterhelést eredményez. Ez okozza az erőforrást (pl. a webszerver), hogy jelentősen összeomlik vagy lelassuljon, hogy senki ne férhessen hozzá. Ezzel a technikával a támadó működésképtelenné teheti a webhelyet, ha hatalmas mennyiségű forgalmat küld a megcélzott webhelyre. A webhely átmenetileg meghibásodhat vagy teljesen összeomolhat, ami minden esetben a rendszer megfelelő kommunikációjának képtelenségét eredményezheti. A DoS támadások gyakorlatilag minden internetszolgáltató elfogadható használati irányelveit sértik.

a szolgáltatásmegtagadási támadás másik változata az úgynevezett” elosztott szolgáltatásmegtagadás ” (DDoS) támadás, amelyben számos földrajzilag elterjedt elkövető elárasztja a hálózati forgalmat. A szolgáltatásmegtagadási támadások általában a bankok és a hitelkártya-fizetési átjárók magas rangú webhely-szervereit célozzák meg. Olyan cégek weboldalai, mint az Amazon, a CNN, a Yahoo, a Twitter és az eBay! nem kímélik sem.

5. Adathalászat

ez egy olyan technika, amely bizalmas információkat, például hitelkártya-számokat és felhasználónév-jelszavakat kombinál, törvényes vállalkozásnak álcázva. Az adathalászatot általában e-mail hamisítással hajtják végre. Valószínűleg e-mailt kapott, amely linkeket tartalmaz a törvényes megjelenő webhelyekre. Valószínűleg gyanúsnak találta, és nem kattintott a linkre. Okos lépés.

hogyan adathalászat net néhány igazán érdekes fogások

a malware volna telepítve magát a számítógépre, és lopott személyes adatokat. A számítógépes bűnözők a social engineering segítségével becsapják Önt, hogy rosszindulatú programokat töltsön le az internetről, vagy hamis ürüggyel töltse ki személyes adatait. Az e-mail üzenetben szereplő adathalász átverést bizonyos dolgok szem előtt tartásával lehet elkerülni.

-

keresse meg a helyesírási hibákat a szövegben. A kiberbűnözők nem a nyelvtanukról és a helyesírásukról ismertek.

-

vigye a kurzort a hiperhivatkozott URL fölé,de ne kattintson. Ellenőrizze, hogy a cím megegyezik-e az üzenetben írtakkal.

-

vigyázz a hamis fenyegetésekre. Kapott egy üzenetet, hogy “az e-mail fiókja zárva lesz, ha nem válaszol erre az e-mailre”? Lehet, hogy becsapják azzal, hogy azzal fenyegetik, hogy a biztonsága veszélybe került.

-

a támadók jól ismert webhelyek nevét és logóját használják, hogy megtévesszék Önt. Az e-mailben használt grafika és webcímek feltűnően hasonlítanak a legitimekhez, de hamis webhelyekhez vezetnek.

nem minden adathalászat történik e-mailben vagy webhelyen. Vishing (voice phishing) magában hívások áldozatok segítségével hamis személyazonosság bolondozás, figyelembe véve a hívást, hogy egy megbízható szervezet. Azt állíthatják, hogy olyan banktól származnak, amely arra kéri Önt, hogy tárcsázzon egy számot (amelyet a VoIP szolgáltatás biztosít, és a támadó tulajdonában van), és adja meg fiókja adatait. Ha ezt megteszi, a fiók biztonsága veszélybe kerül. Kezelje az összes kéretlen telefonhívást szkeptikusan, és soha ne adjon meg személyes adatokat. Sok bank megelőző figyelmeztetéseket adott ki, amelyek tájékoztatják felhasználóikat az adathalász csalásokról, valamint a fiókadatokkal kapcsolatos teendőkről és teendőkről. Azok, akik elég hosszú ideig olvassák a Digit-et , emlékezni fognak arra, hogy sikeresen adathalásztunk több száz olvasónkat azáltal, hogy jelentést tettünk más emberek gmail-fiókjainak feltörésére azáltal, hogy e-mailt küldtünk egy saját felhasználónévvel és jelszóval ellátott kitalált fiókba… és ezt évekkel ezelőtt megtettük egy történetben, igen, kitaláltad, adathalászat!

6. E-mail bombázás és spam

az e-mail bombázást az jellemzi, hogy a bántalmazó hatalmas mennyiségű e-mailt küld egy célcímre, ami az áldozat e-mail fiókjának vagy e-mail szervereinek összeomlását eredményezi. Az üzenet értelmetlen és túl hosszú ahhoz, hogy hálózati erőforrásokat használjon. Ha egy levelezőszerver több fiókját célozza meg, annak szolgáltatásmegtagadási hatása lehet. Az ilyen levelek, amelyek gyakran érkeznek a postaládájába, könnyen felismerhetők a spamszűrőkkel. Az e-mailes bombázást általában botnetek (privát internethez csatlakoztatott számítógépek, amelyek biztonságát rosszindulatú programok veszélyeztetik, és a támadó ellenőrzése alatt állnak) DDoS támadásként hajtják végre.

ezt a fajta támadást nehezebb ellenőrizni a több forráscím és a botok miatt, amelyek úgy vannak programozva, hogy különböző üzeneteket küldjenek a spamszűrők legyőzésére. A “spam” az e-mail bombázás egyik változata. Itt a kéretlen tömeges üzeneteket nagyszámú felhasználónak küldjük, válogatás nélkül. A spam e-mailekben megadott linkek megnyitása rosszindulatú programokat tároló adathalász webhelyekhez vezethet. A Spam levelek fertőzött fájlokat is tartalmazhatnak mellékletként. Az e-mail spam rosszabbodik, amikor a címzett válaszol az e-mailre, aminek következtében az összes eredeti címzett megkapja a választ. A spammerek e-mail címeket gyűjtenek ügyféllistákból, hírcsoportokból, csevegőszobákból, webhelyekről és vírusokból, amelyek begyűjtik a felhasználók címjegyzékeit, és eladják azokat más spammereknek is. Nagy mennyiségű spam kerül érvénytelen e-mail címekre.

e-mail szűrők a levélszemét tisztítása

a levélszemét küldése sérti szinte az összes internetszolgáltató Elfogadható használatra vonatkozó irányelveit (AUP). Ha a rendszer hirtelen lassúvá válik (az e-mail lassan töltődik be, vagy úgy tűnik, hogy nem küldik vagy fogadják), ennek oka az lehet, hogy a levelező nagyszámú üzenetet dolgoz fel. Sajnos jelenleg nincs mód arra, hogy teljesen megakadályozzuk az e-mail bombázást és a spam leveleket, mivel lehetetlen megjósolni a következő támadás eredetét. Azonban, amit tehet, hogy azonosítja a spam e-mailek forrását, és konfigurálja az útválasztót úgy, hogy blokkolja az adott címről érkező csomagokat.

7. Web emelési

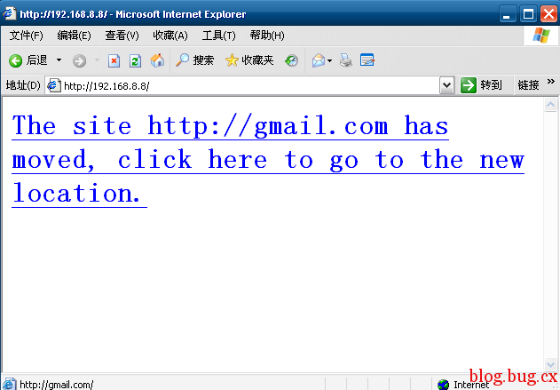

Web emelési származik a neve “eltérítés”. Itt, a hacker csalárd módon veszi át az irányítást egy webhely felett. Megváltoztathatja az eredeti webhely tartalmát, vagy akár átirányíthatja a felhasználót egy másik hamis, hasonló megjelenésű oldalra, amelyet ő irányít. A webhely tulajdonosa már nem rendelkezik ellenőrzéssel, és a támadó saját önző érdekeire használhatja a webhelyet. Beszámoltak olyan esetekről, amikor a támadó váltságdíjat kért, sőt obszcén anyagot is közzétett az oldalon.

a web emelési módszer támadás lehet használni, hogy hozzon létre egy klón a weboldal, és jelen az áldozat az új linket, mondván, hogy a webhely költözött. A szokásos adathalász módszerekkel ellentétben, amikor a kurzort a megadott link fölé viszi, a bemutatott URL lesz az eredeti, nem pedig a támadó webhelye. De ha rákattint az új linkre, megnyílik, és gyorsan helyettesíti a rosszindulatú webszervert. A címsoron szereplő név kissé eltér az eredeti webhelytől, amely becsaphatja a felhasználót, hogy azt gondolja, hogy ez egy legitim webhely. Például a ” gmail “a”gmai1” – re irányíthatja Önt. Figyeljük meg az egyik helyett ‘L’. Könnyen figyelmen kívül lehet hagyni.

nyilvánvalóan nem gmail.val vel, de még mindig elég ember kattint

Web emelési is elvégezhető küldött hamis üzenetet a regisztrátor ellenőrzi a domain név regisztráció, alatt hamis személyazonosság kérve őt, hogy csatlakoztassa a domain nevet a webjacker IP-címét, így küldött gyanútlan fogyasztók, akik meg az adott domain név egy weboldal által ellenőrzött webjacker. Ennek a támadásnak az a célja, hogy megpróbálja begyűjteni a felhasználók hitelesítő adatait, felhasználóneveit, jelszavait és számlaszámait egy hamis weboldal használatával, amely érvényes hivatkozással nyílik meg, amikor a felhasználót átirányítják rá a törvényes webhely megnyitása után.

8. Cyber stalking

a Cyber stalking az internetes bűnözés új formája társadalmunkban, amikor egy személyt online üldöznek vagy követnek. A cyber stalker fizikailag nem követi áldozatát; gyakorlatilag úgy teszi ezt, hogy online tevékenységét követi, hogy információkat gyűjtsön a stalkee – ről,zaklatja őt, és verbális megfélemlítéssel fenyeget. Ez az online magánélet megsértése.

a számítógépes követés az internetet vagy bármely más elektronikus eszközt használja, és különbözik az offline követéstől, de általában kíséri. Ennek a bűncselekménynek a legtöbb áldozata nő, akiket férfiak és gyermekek követnek, akiket felnőtt ragadozók és pedofilok követnek. Cyber stalkers boldogulni tapasztalatlan webes felhasználók, akik nem ismerik jól netikett és a szabályokat az internet biztonságát. A cyber stalker lehet egy idegen, de ugyanolyan könnyen lehet valaki tudja.

a Cyber stalkerek e-mailben, csevegőszobákban, weboldalakon, vitafórumokon és nyílt közzétételi webhelyeken (pl. blogok) zaklatják áldozataikat. Az ingyenes e-mail / webhelytér elérhetősége, valamint a csevegőszobák és fórumok által biztosított anonimitás hozzájárult a számítógépes zaklatási események növekedéséhez. Manapság mindenkinek van online jelenléte, és nagyon könnyű elvégezni a Google keresést, és megszerezni a nevét, aliasát, elérhetőségét és címét, hozzájárulva a fenyegetéshez, amely a számítógépes zaklatás. Mivel az internet egyre inkább a személyes és szakmai életünk szerves részévé válik, a stalkerek kihasználhatják a kommunikáció egyszerűségét és a személyes adatok elérhetőségét csak néhány egérkattintással. Ezenkívül az internetes kommunikáció anonim és konfrontációmentes jellege tovább távolítja el a számítógépes követés minden visszatartó erejét. A számítógépes követés két elsődleges módon történik:

-

internetes követés: itt a stalker zaklatja az áldozatot az Interneten keresztül. A kéretlen e-mail a leggyakoribb módja annak, hogy megfenyegessen valakit, és a stalker akár obszcén tartalmat és vírusokat is küldhet e-mailben. Azonban a vírusok és a kéretlen telemarketinges e-mailek önmagukban nem jelentenek számítógépes követést. De ha az e-mailt ismételten elküldik a címzett megfélemlítésére, követésnek tekinthetők. Az internetes követés nem korlátozódik az e-mailekre; a stalkerek átfogóbban használhatják az internetet az áldozatok zaklatására. Bármely más számítógépes bűncselekmény, amelyről már olvastunk, ha az áldozat fenyegetésének, zaklatásának vagy rágalmazásának szándékával történik, számítógépes zaklatásnak minősülhet.

-

számítógépes követés: a technológiailag fejlettebb stalkerek számítógépes ismereteiket alkalmazzák, hogy segítsék őket a bűncselekményben. Az internet és a Windows operációs rendszer működésének kihasználásával jogosulatlan irányítást szereznek az áldozat számítógépe felett. Bár ezt általában jártas és számítógépes hozzáértésű stalkerek végzik, az erre vonatkozó utasítások könnyen elérhetők az interneten.

a Cyber stalking most kiterjesztette szárnyait a közösségi hálózatokra. A közösségi média, például a Facebook, a Twitter, a Flickr és a YouTube fokozott használatával profilod, fényképeid és állapotfrissítéseid a világ számára láthatók. Online jelenléte elegendő információt nyújt ahhoz, hogy a követés potenciális áldozatává váljon anélkül, hogy tisztában lenne a kockázattal. A “check-in”, az” élet-események”, alkalmazások, amelyek hozzáférnek a személyes adatokat, és annak szükségességét, hogy tegye fel csak arról szól, hogy mit csinálsz, és hol csinálod, az egyik nem igazán hagy semmit a stalkerek kitalálni maguknak. A közösségi hálózati technológia közösségi és együttműködési platformot biztosít az internethasználók számára, hogy kölcsönhatásba lépjenek, kifejezzék gondolataikat és megosszák szinte mindent az életükről. Bár elősegíti az emberek közötti szocializációt, az út mentén hozzájárul az internetes jogsértések növekedéséhez.

9. Data diddling

Data Diddling az adatok jogosulatlan megváltoztatása a számítógépes rendszerbe való belépés előtt vagy alatt, majd a feldolgozás befejezése után. Ezzel a technikával a támadó módosíthatja a várt kimenetet, amelyet nehéz nyomon követni. Más szavakkal, az eredeti beírandó információ megváltozik, akár az adatokat beíró személy, akár az adatok megváltoztatására programozott vírus, az adatbázis vagy alkalmazás programozója, vagy bárki más, aki részt vesz az adatok létrehozásának, rögzítésének, kódolásának, vizsgálatának, ellenőrzésének, konvertálásának vagy továbbításának folyamatában.

ez az egyik legegyszerűbb módszer a számítógéppel kapcsolatos bűncselekmények elkövetésére, mert még egy számítógépes Amatőr is megteheti. Annak ellenére, hogy ez könnyű feladat, káros hatásai lehetnek. Például a könyvelésért felelős személy megváltoztathatja önmagára vagy egy barátjára vagy rokonára vonatkozó adatokat, amelyek azt mutatják, hogy teljes mértékben fizetik őket. Megváltoztatva vagy elmulasztva megadni az információkat, képesek lopni az enterprise-tól. További példák a dokumentumok hamisítása vagy hamisítása, valamint az érvényes számítógépes szalagok vagy kártyák cseréje előkészített cserékkel. Az indiai villamosenergia-táblák számítógépes bűnözők által okozott adatok áldozatai lettek, amikor magánfelek számítógépesítették rendszereiket.

10. Személyazonosság-lopás és hitelkártya-csalás

személyazonosság-lopás akkor fordul elő, amikor valaki ellopja az Ön személyazonosságát, és úgy tesz, mintha Ön lenne, hogy hozzáférjen olyan erőforrásokhoz, mint például hitelkártyák, bankszámlák és egyéb juttatások az Ön nevében. A csaló felhasználhatja személyazonosságát más bűncselekmények elkövetésére is. A “hitelkártya-csalás” széles körű kifejezés a személyazonosság-lopással járó bűncselekményekre, ahol a bűnöző az Ön hitelkártyáját használja tranzakcióinak finanszírozására. A hitelkártya-csalás a legegyszerűbb formában személyazonosság-lopás. A hitelkártya-csalások leggyakoribb esete az előre jóváhagyott kártya, amely valaki más kezébe kerül.

hitelkártya csalás a leggyakoribb módja a hackerek ellopni yoiur pénzt

tudja használni, hogy vásárolni semmit, amíg nem jelent a hatóságoknak, és kap a kártya blokkolva. A hitelkártya-vásárlások egyetlen biztonsági intézkedése a nyugtán található aláírás, de ez nagyon könnyen hamisítható. Egyes országokban azonban a kereskedő akár azonosítót vagy PIN-kódot is kérhet Öntől. Néhány hitelkártya-társaság rendelkezik szoftverrel a csalás valószínűségének becslésére. Ha szokatlanul nagy tranzakció történik, a kibocsátó akár igazolásra is felhívhatja Önt.

az emberek gyakran elfelejtik összegyűjteni a hitelkártya-nyugta másolatát étkezés után éttermekben vagy másutt, amikor hitelkártyával fizetnek. Ezek a nyugták tartalmazzák a hitelkártya számát és az aláírását, hogy bárki láthassa és használhassa. Csak ezekkel az információkkal valaki online vagy telefonon vásárolhat. Nem fogja észrevenni, amíg meg nem kapja a havi kimutatását, ezért gondosan tanulmányoznia kell nyilatkozatait. Győződjön meg arról, hogy a webhely megbízható és biztonságos az online vásárlás során. Egyes hackerek adathalász technikák alkalmazásával megszerezhetik a hitelkártya számát. Néha egy apró lakat ikon jelenik meg a böngésző címsorának bal oldali sarkában, amely magasabb szintű biztonságot nyújt az adatátvitelhez. Ha rákattint, azt is megmondja, hogy a titkosító szoftver használ.

komolyabb aggodalomra ad okot az, hogy személyes adatait ellopott vagy hamis dokumentumok segítségével használják számlák megnyitásához (vagy még rosszabb, a meglévő fiók használatával), hogy hitelt vegyenek fel a nevedben. Ezek a gátlástalan emberek összegyűjthetik személyes adatait a postaládájából vagy a kukából (ne felejtsen el minden érzékeny dokumentumot megsemmisíteni). Gondoljon az összes fontos részletre, amelyet ezekre a nyugtákra, fizetési csonkokra és egyéb dokumentumokra nyomtattak. Nem fogsz tudni semmit, amíg a hitelkártyás emberek le nem nyomoznak, és nem követnek, amíg nem törleszted a tartozásod. Aztán hónapokig és hónapokig küzdesz, hogy a hiteled helyreálljon és a neved tisztázódjon.

a hitelkártya-csalások növekvő eseteivel számos pénzügyi intézmény lépett be szoftveres megoldásokkal, hogy figyelemmel kísérje hitelét és őrizze személyazonosságát. ID lopás biztosítás lehet venni, hogy visszaszerezze az elveszett bérek és állítsa vissza a hitel. De mielőtt egy vagyont költene ezekre a szolgáltatásokra, alkalmazza a költségmentes, józan ész intézkedéseket egy ilyen bűncselekmény elkerülésére.

11. Szalámi szeletelés támadás

a “szalámi szeletelés támadás” vagy “szalámi csalás” egy olyan technika, amellyel a számítógépes bűnözők pénzt vagy erőforrásokat lopnak el egy időben, így nincs észrevehető különbség a teljes méretben. Az elkövető megússza ezeket a kis darabokat nagy számú erőforrásból, és így jelentős összeget halmoz fel egy idő alatt. Ennek a módszernek a lényege, hogy nem észlelték a visszaélést. A legklasszikusabb megközelítés a” collect-the-roundoff ” technika. A legtöbb számítást egy adott pénznemben hajtják végre, a legközelebbi számra kerekítik az idő felét, a fennmaradó időt pedig lefelé. Ha egy programozó úgy dönt, hogy ezeket a felesleges rúpia-frakciókat külön számlára gyűjti, akkor a rendszer nettó vesztesége nem tűnik nyilvánvalónak. Ez úgy történik, hogy gondosan átutalja a pénzeszközöket az elkövető számlájára.

a támadók egy programot helyeznek be a rendszerbe a feladat automatikus végrehajtásához. Logikai bombákat alkalmazhatnak elégedetlen, kapzsi alkalmazottak is, akik kihasználják a hálózatra vonatkozó know-how-jukat és/vagy a rendszerhez való kiváltságos hozzáférést. Ebben a technikában a bűnöző programozza az aritmetikai számológépeket az adatok automatikus módosítására, például az érdeklődési számítások során.

a szalámi szeletelési technika leggyakoribb használata az elektronikus pénzlopás, de ez nem korlátozódik a pénzmosásra. A szalámi technika alkalmazható arra is, hogy kis mennyiségű információt gyűjtsön egy bizonyos idő alatt, hogy átfogó képet kapjon egy szervezetről. Ez a megosztott információgyűjtési cselekmény magánszemély vagy szervezet ellen fordulhat. Az adatok gyűjthetők weboldalakról, hirdetésekről, kukákból gyűjtött dokumentumokról és hasonlókról, fokozatosan felépítve egy teljes adatbázist a tárgyról szóló tényszerű

intelligenciáról.

mivel a hűtlen kezelés mértéke éppen az észlelési küszöb alatt van, éberebbnek kell lennünk. Eszközeink, tranzakcióink és minden más ügylet gondos vizsgálata, beleértve a Bizalmas Információk másokkal való megosztását, csökkentheti az ezzel a módszerrel történő támadás esélyét.

12. Szoftverkalózkodás

az internetnek és a torrenteknek köszönhetően szinte bármilyen filmet, szoftvert vagy dalt megtalálhatsz bármilyen forrásból ingyen. Az internetes kalózkodás életünk szerves része, amelyhez tudatosan vagy tudatlanul mindannyian hozzájárulunk. Így csökken az erőforrás-Fejlesztők nyeresége. Nem csak valaki más szellemi tulajdonának illegális felhasználásáról van szó, hanem arról is, hogy továbbadja barátainak, tovább csökkentve a megérdemelt bevételt.

a kalózkodás burjánzik Indiában, de Ön tudta, hogy

a szoftverkalózkodás a számítógépes szoftverek jogosulatlan használata és terjesztése. A szoftverfejlesztők keményen dolgoznak ezen programok fejlesztésén, a kalózkodás pedig korlátozza azon képességüket, hogy elegendő mennyiséget generáljanak az alkalmazásfejlesztés fenntartásához. Ez az egész világgazdaságot érinti, mivel a forrásokat más ágazatokból továbbítják, ami kevesebb befektetést eredményez a marketingbe és a kutatásba.

a következők minősülnek szoftverkalózkodásnak:

-

engedély nélküli szoftver betöltése a számítógépre

-

egyetlen licenccel rendelkező szoftver használata több számítógépen

-

kulcsgenerátor használata a másolásvédelem megkerülésére

-

licencelt vagy engedély nélküli (“repedt”) szoftververzió terjesztése az interneten és offline

“a” klónozás ” egy másik fenyegetés. Ez akkor történik, amikor valaki lemásolja a szoftver mögött rejlő ötletet, és saját kódot ír. Mivel az ötletek nem mindig másolásvédettek a határokon át, ez nem szigorúan illegális. A szoftver “crack” egy illegálisan szerzett változata a szoftver, amely működik az utat körül a kódolt másolás megelőzése. A kalóz szoftverek felhasználói használhatnak egy kulcsgenerátort egy “sorozatszám” létrehozására, amely feloldja a szoftver próbaverzióját, ezzel legyőzve a másolásvédelmet. A szoftverek feltörése és a jogosulatlan kulcsok használata a szerzői jogok megsértésének jogellenes cselekményei.

a kalóz anyagok használata saját kockázatokkal jár. A kalóz szoftver tartalmazhat trójaiakat, vírusokat, férgeket és más rosszindulatú programokat, mivel a kalózok gyakran megfertőzik a szoftvert rosszindulatú kódokkal. A kalóz szoftverek felhasználóit a törvény büntetheti a szerzői joggal védett anyagok illegális felhasználása miatt. Ráadásul nem kapja meg a fejlesztők által nyújtott szoftveres támogatást.

a szoftver kalózkodással szembeni védelme érdekében, ha Ön Fejlesztő, erős biztosítékokat kell alkalmaznia. Egyes webhelyek “digitális ujjlenyomattal” ellátott szoftvert árulnak, amely segít a kalóz másolatok visszakeresésében a forráshoz. Egy másik gyakori módszer a hardverzár. Ennek használatával a szoftverlicenc egy adott számítógépes hardverhez van zárva, így csak az adott számítógépen fut. Sajnos a hackerek továbbra is megtalálják az utat ezen intézkedések körül.

13. Egyéb

eddig a számítógépes bűncselekmények elkövetésének dedikált módszereit tárgyaltuk. Dióhéjban, minden olyan bűncselekményt, amelyet elektronikus úton követnek el, mint például a nettó zsarolás, az internetes zaklatás, a gyermekpornográfia és az internetes csalás, számítógépes bűncselekménynek nevezik. Az internet hatalmas táptalaja a pornográfiának, amelyet gyakran obszcén okokból cenzúráztak. De mi tekinthető obszcén Indiában, lehet, hogy nem tekinthető így más országokban.

mivel minden országnak más jogi álláspontja van ebben a témában, a pornográfia burjánzik az interneten. Az indiai alkotmány szerint azonban a pornográfia nagyrészt a trágárság kategóriájába tartozik, és törvény bünteti. A gyermekpornográfia súlyos bűncselekmény, és a törvény által előírt legszigorúbb büntetéseket vonhatja maga után. Pedofilok leselkednek chat szobák, hogy rávegyék a gyermekek. Az internet lehetővé teszi az ilyen gyermekek hosszú távú áldozattá válását, mert a képek egyszer felkerülnek, vad tűzként terjednek, és soha nem fogják teljesen eltávolítani. A gyermekek elleni internetes bűncselekmények komoly aggodalomra adnak okot, és a hatóságok foglalkoznak velük, de erre a problémára nincs könnyű megoldás.

Leave a Reply