I 12 tipi di Cyber Crime

Al fine di proteggere se stessi è necessario conoscere i diversi modi in cui il computer può essere compromessa e la vostra privacy violata. In questa sezione, discutiamo alcuni strumenti e tecniche comuni impiegati dai criminali informatici. Questo non è un elenco esaustivo con qualsiasi mezzo, ma vi darà un’idea completa delle scappatoie innetworks e sistemi di sicurezza, che possono essere sfruttati dagli aggressori, e anche i loro possibili motivi per farlo.

IL 12 TIPI DI CRIMINALITÀ informatica

Ci sono letteralmente una dozzina di modi in cui un informatico può essere perpretrated, e avete bisogno di sapere di cosa si tratta

per proteggere se stessi, è necessario conoscere i diversi modi in cui il vostro computer può essere compromessa e la tua privacy violata. In questa sezione, discutiamo alcuni strumenti e tecniche comuni impiegati dai criminali informatici. Questo non è un elenco esaustivo con qualsiasi mezzo, ma vi darà un’idea completa delle scappatoie in

reti e sistemi di sicurezza, che possono essere sfruttati dagli aggressori, e anche i loro possibili motivi per farlo.

1. Hacking

In parole semplici, l’hacking è un atto commesso da un intruso accedendo al sistema del computer senza il vostro permesso. Gli hacker (le persone che fanno l’hacking) sono fondamentalmente programmatori di computer, che hanno una comprensione avanzata dei computer e comunemente abusano di questa conoscenza per ragioni subdole. Di solito sono appassionati di tecnologia che hanno competenze di livello esperto in un particolare programma software o lingua. Per quanto riguarda i motivi, potrebbero esserci diversi, ma i più comuni sono piuttosto semplici e possono essere spiegati da una tendenza umana come l’avidità, la fama, il potere, ecc. Alcune persone lo fanno puramente per mostrare la loro esperienza-che vanno da attività relativamente innocue come la modifica del software (e persino dell’hardware) per svolgere attività che sono al di fuori dell’intento del creatore, altri vogliono solo causare distruzione.

L’avidità e talvolta le tendenze voyeuristiche possono indurre un hacker a penetrare nei sistemi per rubare informazioni bancarie personali, dati finanziari di una società, ecc. Cercano anche di modificare i sistemi in modo che possano eseguire attività ai loro capricci. Gli hacker che mostrano tale condotta distruttiva sono anche chiamati” Cracker ” a volte. sono anche chiamati hacker” Black Hat ” D’altra parte, ci sono quelli che sviluppano un interesse per l’hacking informatico solo per curiosità intellettuale. Alcune aziende assumono questi appassionati di computer per trovare difetti nei loro sistemi di sicurezza e aiutare a risolverli. Indicato come hacker” Cappello bianco”, questi ragazzi sono contro l’abuso di sistemi informatici. Tentano di entrare nei sistemi di rete puramente per avvisare i proprietari di difetti. Non è sempre altruistico, però, perché molti lo fanno anche per la fama, al fine di atterrare posti di lavoro con le migliori aziende, o semplicemente per essere definito come esperti di sicurezza. “Cappello grigio” è un altro termine usato per riferirsi alle attività di hacking che sono un incrocio tra hacking in bianco e nero.

Alcuni dei più famosi geni del computer erano una volta hacker che hanno continuato a utilizzare le loro abilità per lo sviluppo tecnologico costruttivo. Dennis Ritchie e Ken Thompson, i creatori del sistema operativo UNIX (predecessore di Linux), erano due di loro. Shawn Fanning, lo sviluppatore di Napster, Mark Zuckerberg di Facebook fama, e molti altri sono anche esempi. Il primo passo per impedire agli hacker di accedere ai tuoi sistemi è imparare come si fa l’hacking. Naturalmente è al di là della portata di questa pista veloce per andare in grandi dettagli, ma ci occuperemo delle varie tecniche utilizzate dagli hacker per arrivare a voi via internet.

a. SQL Injection: Una SQL injection è una tecnica che consente agli hacker di giocare sulle vulnerabilità di sicurezza del software che gestisce un sito web. Può essere utilizzato per attaccare qualsiasi tipo di database SQL non protetto o impropriamente protetto. Questo processo comporta l’inserimento di porzioni di codice SQL in un campo di immissione modulo web-più comunemente nomi utente e password-per dare l’hacker ulteriore accesso al back-end del sito, o ad un particolare

account utente. Quando si immettono informazioni di accesso nei campi di accesso, queste informazioni vengono in genere convertite in un comando SQL. Questo comando controlla i dati immessi rispetto alla tabella pertinente nel database. Se i tuoi dati di input corrispondono ai dati nella tabella, ti viene concesso l’accesso, in caso contrario, ottieni il tipo di errore che avresti visto quando hai inserito una password errata. Un SQL injection è di solito un comando aggiuntivo che, una volta inserito nel modulo Web, tenta di modificare il contenuto del database per riflettere un accesso riuscito. Può anche essere utilizzato per recuperare informazioni come numeri di carte di credito o password da siti non protetti.

b. Furto di password FTP: questo è un altro modo molto comune per manomettere i siti web. FTP password hacking sfrutta il fatto che molti webmaster memorizzare le loro informazioni di accesso sito web sui loro PC scarsamente protetti. Il ladro cerca il sistema della vittima per i dettagli di accesso FTP, e poi li trasmette al proprio computer remoto. Quindi accede al sito Web tramite il computer remoto e modifica le pagine web a suo piacimento.

c. Cross-site scripting:

Noto anche come XSS (precedentemente CSS, ma rinominato a causa della confusione con i fogli di stile a cascata), è un modo molto semplice per aggirare un sistema di sicurezza. Cross-site scripting è una scappatoia difficile da trovare in un sito web, che lo rende vulnerabile agli attacchi. In un tipico attacco XSS, l’hacker infetta una pagina web con uno script dannoso lato client o un programma. Quando si visita questa pagina web, lo script viene scaricato automaticamente nel browser ed eseguito. In genere, gli aggressori iniettano HTML, JavaScript, VBScript, ActiveX o Flash in un’applicazione vulnerabile per ingannare l’utente e raccogliere informazioni riservate. Se si desidera proteggere il PC da hacker malintenzionati, investire in un buon firewall dovrebbe essere prima di tutto. L’hacking avviene attraverso una rete, quindi è molto importante stare al sicuro durante l’utilizzo di Internet. Leggerai di più sui suggerimenti per la sicurezza nell’ultimo capitolo di questo libro.

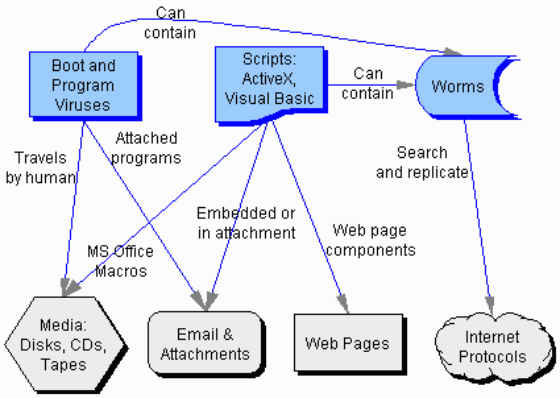

2. Diffusione dei virus

I virus sono programmi per computer che si attaccano o infettano un sistema o file, e hanno la tendenza a circolare ad altri computer su una rete. Interrompono il funzionamento del computer e influenzano i dati memorizzati, modificandoli o eliminandoli del tutto. I “worm” a differenza dei virus non hanno bisogno di un host a cui aggrapparsi. Si limitano a replicare fino a quando non mangiano tutta la memoria disponibile nel sistema. Il termine” worm “è talvolta usato per significare selfreplicating “malware” (software dannoso). Questi termini sono spesso usati in modo intercambiabile nel contesto dei virus/worm ibridi che dominano

Anche se migliore invenzione dell’umanità, la rete è ancora un campo minato di minacce

lo scenario attuale virus. I “cavalli di Troia” sono diversi dai virus nel loro modo di propagazione.

Si mascherano come un file legittimo, come un allegato e-mail da un presunto amico con un nome molto credibile, e non si diffondono. L’utente può anche inconsapevolmente installare un programma infetto da Trojan tramite download drive-by quando si visita un sito web, giocare online o utilizzando applicazioni basate su Internet. Un cavallo di Troia può causare danni simili ad altri virus, come rubare informazioni o ostacolare/interrompere il funzionamento dei sistemi informatici.

Un semplice diagramma per mostrare come il malware può propogate

Come succede? Bene, il codice dannoso o il virus viene inserito nella catena di comando in modo che quando viene eseguito il programma infetto, viene eseguito anche il codice virale (o in alcuni casi, viene eseguito al posto del programma legittimo). I virus sono solitamente visti come codice estraneo collegato a un programma host, ma questo non è sempre il caso. A volte, l’ambiente viene manipolato in modo che chiamando un programma legittimo non infetto chiama il programma virale. Il programma virale può anche essere eseguito prima di qualsiasi altro programma viene eseguito. Questo può praticamente infettare ogni file eseguibile sul computer, anche se nessuno di questi file’ codice è stato effettivamente manomesso. I virus che seguono questo modus operandi includono virus” cluster “o” FAT ” (File Allocation Table), che reindirizzano i puntatori di sistema a file infetti, associano virus e virus che modificano le voci della directory del Registro di Windows in modo che il proprio codice venga eseguito prima di qualsiasi altro programma legittimo.

I virus informatici di solito si diffondono tramite supporti rimovibili o Internet. Un disco flash, CD-ROM, nastro magnetico o altro dispositivo di memorizzazione che è stato in un computer infetto infetta tutti i computer futuri in cui viene utilizzato. Il computer può anche contrarre virus da allegati e-mail sinistri, siti web canaglia o software infetto. E questi si diffondono a tutti gli altri computer della tua rete.

Tutti i virus informatici causano danni economici diretti o indiretti. Sulla base di questo, ci sono due categorie di virus:

1) Quelli che diffondono solo e non causano danni intenzionali

2) Quelli che sono programmati per causare danni.

Tuttavia, anche diffondendo, occupano molto spazio di memoria, tempo e risorse che vengono spesi per il lavoro di pulizia. I danni economici diretti sono causati quando i virus alterano le informazioni durante la trasmissione digitale. Notevoli spese sono sostenute da individui, imprese e autorità per lo sviluppo e l’attuazione degli strumenti anti-virus per proteggere i sistemi informatici.

3. Bombe logiche

Una bomba logica, noto anche come” codice scorie”, è un pezzo dannoso di codice che viene intenzionalmente inserito nel software per eseguire un compito dannoso quando attivato da un evento specifico. Non è un virus, anche se di solito si comporta in modo simile. Viene inserito furtivamente nel programma dove giace dormiente fino a quando non vengono soddisfatte le condizioni specificate. Software dannosi come virus e worm contengono spesso bombe logiche che vengono attivate in un payload specifico o in un momento predefinito. Il carico utile di una bomba logica è sconosciuto all’utente del software e l’attività che esegue indesiderata. I codici di programma che sono programmati per l’esecuzione in un determinato momento sono noti come”time-bombs”. Ad esempio, il famigerato virus “Friday the 13th” che ha attaccato i sistemi host solo in date specifiche; è “esploso” (si è duplicato) ogni venerdì che era il tredicesimo di un mese, causando così rallentamenti del sistema.

Le bombe logiche sono solitamente impiegate da dipendenti scontenti che lavorano nel settore IT. Potresti aver sentito parlare di” sindrome dei dipendenti scontenti “in cui i dipendenti arrabbiati che sono stati licenziati usano bombe logiche per eliminare i database dei loro datori di lavoro, stultificare la rete per un po’ o addirittura fare insider trading. I trigger associati all’esecuzione di bombe logiche possono essere una data e un’ora specifiche, una voce mancante da un database o non inserire un comando alla solita ora, il che significa che la persona non lavora più lì. La maggior parte delle bombe logiche rimane solo nella rete in cui sono state impiegate. Quindi, nella maggior parte dei casi, sono un lavoro insider. Questo li rende più facili da progettare ed eseguire rispetto a un virus. Non ha bisogno di replicare; che è un lavoro più complesso. Per mantenere la rete protetta dalle bombe logiche, è necessario un monitoraggio costante dei dati e un efficiente software antivirus su ciascuno dei computer della rete.

C’è un altro uso per il tipo di azione svolta in una bomba logica “esplosione” – per fare prove software limitate. Il pezzo di codice incorporato distrugge il software dopo un periodo di tempo definito o lo rende inutilizzabile fino a quando l’utente non paga per il suo ulteriore utilizzo. Anche se questo pezzo di codice utilizza la stessa tecnica di una bomba logica, ha un uso non distruttivo, non dannoso e trasparente per l’utente e non viene in genere indicato come uno.

4. Attacco Denial-of-Service

Un attacco Denial-of-Service (DoS) è un tentativo esplicito da parte degli aggressori di negare il servizio agli utenti previsti di tale servizio. Si tratta di inondare una risorsa del computer con più richieste di quante ne possa gestire consumando la larghezza di banda disponibile che si traduce in sovraccarico del server. Ciò causa la risorsa (ad es. un server web) per bloccarsi o rallentare in modo significativo in modo che nessuno possa accedervi. Utilizzando questa tecnica, l’utente malintenzionato può rendere inutilizzabile un sito Web inviando enormi quantità di traffico al sito di destinazione. Un sito può temporaneamente funzionare male o andare in crash completamente, in ogni caso con conseguente incapacità del sistema di comunicare in modo adeguato. Gli attacchi DoS violano le politiche di utilizzo accettabili di praticamente tutti i fornitori di servizi Internet.

Un’altra variante di un attacco denial-of-service è noto come un “Distributed Denial of Service” (DDoS) attacco in cui un certo numero di autori geograficamente diffusi inondano il traffico di rete. Gli attacchi Denial-of-Service in genere colpiscono server di siti Web di alto profilo appartenenti a banche e gateway di pagamento con carta di credito. Siti web di aziende come Amazon, CNN, Yahoo, Twitter e eBay! non sono risparmiati neanche.

5. Phishing

Questa è una tecnica di estrazione di informazioni riservate come numeri di carte di credito e combinazioni di password username mascherandosi come un’impresa legittima. Il phishing viene in genere effettuato tramite e-mail spoofing. Probabilmente hai ricevuto e-mail contenenti link a siti web che appaiono legittimi. Probabilmente l’hai trovato sospetto e non hai fatto clic sul link. Mossa intelligente.

Come il phishing può net alcune catture davvero interessanti

Il malware si sarebbe installato sul computer e rubato informazioni private. Cyber-criminali utilizzano ingegneria sociale per ingannare l’utente a scaricare malware da Internet o ti fanno compilare le informazioni personali sotto falsi pretesti. Una truffa di phishing in un messaggio di posta elettronica può essere evitata tenendo a mente alcune cose.

-

Cerca errori di ortografia nel testo. Cyber-criminali non sono noti per la loro grammatica e ortografia.

-

Passa il cursore sull’URL con collegamento ipertestuale ma non fare clic. Controlla se l’indirizzo corrisponde a quello scritto nel messaggio.

-

Attenzione alle minacce false. Hai ricevuto un messaggio che dice “Il tuo account email verrà chiuso se non rispondi a questa email”? Potrebbero ingannarti minacciando che la tua sicurezza è stata compromessa.

-

Gli aggressori utilizzano i nomi ei loghi di siti web ben noti per ingannare l’utente. La grafica e gli indirizzi web utilizzati nell’e-mail sono sorprendentemente simili a quelli legittimi, ma ti portano a siti fasulli.

Non tutto il phishing avviene tramite e-mail o siti web. Vishing (voice phishing) coinvolge le chiamate alle vittime che utilizzano un’identità falsa ingannare a considerare la chiamata di essere da un’organizzazione di fiducia. Essi possono pretendere di essere da una banca che ti chiede di comporre un numero (fornito dal servizio VoIP e di proprietà di attaccante) e inserire i dettagli del tuo account. Una volta fatto ciò, la sicurezza del tuo account è compromessa. Trattare tutte le telefonate non richieste con scetticismo e mai fornire informazioni personali. Molte banche hanno emesso avvisi preventivi che informano i loro utenti di truffe di phishing e le cose da fare e da non fare per quanto riguarda le informazioni del tuo account. Quelli di voi che leggono Digit per abbastanza tempo ricorderanno che abbiamo phished con successo centinaia di nostri lettori segnalando un modo per hackerare gli account gmail di altre persone inviando un’e-mail a un account composto con il proprio nome utente e password!e lo abbiamo fatto anni fa in una storia su , sì, avete indovinato, phishing!

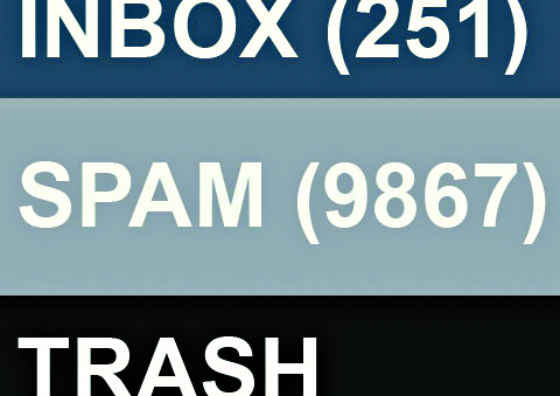

6. Email bombing e spamming

Email bombing è caratterizzato da un aggressore l’invio di enormi volumi di e-mail a un indirizzo di destinazione con conseguente account di posta elettronica della vittima o server di posta crash. Il messaggio è privo di significato ed eccessivamente lungo per consumare risorse di rete. Se più account di un server di posta sono mirati, potrebbe avere un impatto denial-of-service. Tale posta che arriva frequentemente nella tua casella di posta può essere facilmente rilevata dai filtri antispam. Il bombardamento di posta elettronica viene comunemente effettuato utilizzando botnet (computer privati connessi a Internet la cui sicurezza è stata compromessa da malware e sotto il controllo dell’attaccante) come attacco DDoS.

Questo tipo di attacco è più difficile da controllare a causa di più indirizzi di origine e dei bot programmati per inviare messaggi diversi per sconfiggere i filtri antispam. “Spamming” è una variante di email bombing. Qui i messaggi di massa non richiesti vengono inviati a un gran numero di utenti, indiscriminatamente. L’apertura di link indicati nelle mail di spam può portare a siti web di phishing che ospitano malware. La posta di spam può anche avere file infetti come allegati. Email spamming peggiora quando il destinatario risponde all’e-mail causando tutti i destinatari originali per ricevere la risposta. Gli spammer raccolgono indirizzi e-mail da elenchi di clienti, newsgroup, chat-room, siti web e virus che raccolgono le rubriche degli utenti e li vendono anche ad altri spammer. Una grande quantità di spam viene inviata a indirizzi email non validi.

Filtri e-mail che eliminano la posta indesiderata

L’invio di spam viola la politica di utilizzo accettabile (AUP) di quasi tutti i fornitori di servizi Internet. Se il sistema diventa improvvisamente lento (e-mail carica lentamente o non sembra essere inviato o ricevuto), il motivo potrebbe essere che il vostro mailer sta elaborando un gran numero di messaggi. Sfortunatamente, in questo momento, non c’è modo di prevenire completamente il bombardamento e-mail e le mail di spam in quanto è impossibile prevedere l’origine del prossimo attacco. Tuttavia, quello che puoi fare è identificare la fonte delle mail di spam e avere il router configurato per bloccare i pacchetti in arrivo da quell’indirizzo.

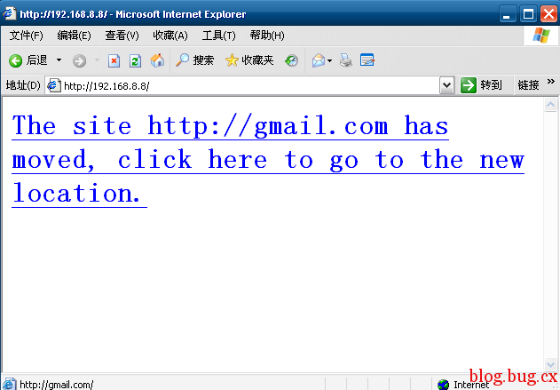

7. Web jacking

Web jacking deriva il suo nome da “dirottamento”. Qui, l’hacker prende il controllo di un sito web in modo fraudolento. Egli può modificare il contenuto del sito originale o anche reindirizzare l’utente a un altro falso simile pagina cercando controllato da lui. Il proprietario del sito web non ha più controllo e l’utente malintenzionato può utilizzare il sito web per i propri interessi egoistici. Sono stati segnalati casi in cui l’attaccante ha chiesto un riscatto e ha persino pubblicato materiale osceno sul sito.

Il web jacking metodo di attacco può essere utilizzato per creare un clone del sito web, e presentare la vittima con il nuovo link dicendo che il sito si è spostato. A differenza dei soliti metodi di phishing, quando si passa il cursore sul link fornito, l’URL presentato sarà quello originale e non il sito dell’attaccante. Ma quando si fa clic sul nuovo collegamento, si apre e viene rapidamente sostituito con il server web dannoso. Il nome sulla barra degli indirizzi sarà leggermente diverso dal sito web originale che può ingannare l’utente a pensare che sia un sito legittimo. Ad esempio,” gmail “potrebbe indirizzarti a”gmai1”. Si noti quello al posto di ‘L’. Può essere facilmente trascurato.

Ovviamente non gmail.com, ma ancora abbastanza persone clic

Il web jacking può anche essere fatto inviando un messaggio contraffatto al registrar che controlla la registrazione del nome di dominio, sotto una falsa identità chiedendogli di collegare un nome di dominio all’indirizzo IP del webjacker, inviando così ignari consumatori che inseriscono quel particolare nome di dominio a un sito Web controllato dal webjacker. Lo scopo di questo attacco è quello di cercare di raccogliere le credenziali, nomi utente, password e numeri di conto degli utenti utilizzando una pagina web falso con un link valido che si apre quando l’utente viene reindirizzato ad esso dopo aver aperto il sito legittimo.

8. Cyber stalking

Il cyber stalking è una nuova forma di crimine su Internet nella nostra società quando una persona viene perseguita o seguita online. Un cyber stalker non segue fisicamente la sua vittima; lo fa praticamente seguendo la sua attività online per raccogliere informazioni sullo stalkee e molestarlo o lei e fare minacce usando intimidazioni verbali. È un’invasione della propria privacy online.

Il cyber stalking utilizza Internet o qualsiasi altro mezzo elettronico ed è diverso dallo stalking offline, ma di solito è accompagnato da esso. La maggior parte delle vittime di questo crimine sono donne pedinate da uomini e bambini pedinati da predatori adulti e pedofili. Cyber stalker prosperano su utenti web inesperti che non sono ben consapevoli della netiquette e le regole di sicurezza di Internet. Un cyber stalker può essere un estraneo, ma potrebbe altrettanto facilmente essere qualcuno che conosci.

Cyber stalker molestare le loro vittime via e-mail, chat room, siti web, forum di discussione e siti web di pubblicazione aperta (ad esempio blog). La disponibilità di spazio gratuito e-mail / sito web e l’anonimato fornito da chat room e forum ha contribuito all’aumento degli incidenti di cyber stalking. Ognuno ha una presenza online al giorno d’oggi, ed è davvero facile fare una ricerca su Google e ottenere il proprio nome, alias, numero di contatto e indirizzo, contribuendo alla minaccia che è cyber stalking. Poiché Internet sta diventando sempre più parte integrante della nostra vita personale e professionale, gli stalker possono sfruttare la facilità di comunicazione e la disponibilità di informazioni personali a pochi clic del mouse. Inoltre, la natura anonima e non conflittuale delle comunicazioni su Internet allontana ulteriormente qualsiasi disincentivo nel modo di cyber stalking. Cyber stalking è fatto in due modi principali:

-

Internet Stalking: Qui lo stalker molesta la vittima via internet. E-mail non richieste è il modo più comune di minacciare qualcuno, e lo stalker può anche inviare contenuti osceni e virus via e-mail. Tuttavia, i virus e le e-mail di telemarketing non richieste da sole non costituiscono lo stalking informatico. Ma se e-mail viene inviato più volte nel tentativo di intimidire il destinatario, essi possono essere considerati come stalking. Lo stalking su Internet non si limita alle e-mail; gli stalker possono utilizzare Internet in modo più completo per molestare le vittime. Qualsiasi altro crimine informatico di cui abbiamo già letto, se fatto con l’intenzione di minacciare, molestare o calunniare la vittima può equivalere a cyber stalking.

-

Computer Stalking: Gli stalker più tecnologicamente avanzati applicano le loro abilità informatiche per assisterli con il crimine. Ottengono il controllo non autorizzato del computer della vittima sfruttando il funzionamento di Internet e del sistema operativo Windows. Anche se questo è di solito fatto da abili e computer savvy stalkers, istruzioni su come realizzare questo sono facilmente disponibili su internet.

Cyber stalking ha ora spalancato le ali al social networking. Con l’aumento dell’uso di social media come Facebook, Twitter, Flickr e YouTube, il tuo profilo, le foto e gli aggiornamenti di stato sono visibili al mondo. La tua presenza online fornisce informazioni sufficienti per diventare una potenziale vittima di stalking senza nemmeno essere a conoscenza del rischio. Con i “check-in”, gli” eventi della vita”, le app che accedono alle tue informazioni personali e la necessità di mettere su quasi tutto ciò che stai facendo e dove lo stai facendo, non si lascia davvero nulla agli stalker per capire da soli. La tecnologia di social networking fornisce una piattaforma sociale e collaborativa per gli utenti di Internet di interagire, esprimere i loro pensieri e condividere quasi tutto ciò che riguarda la loro vita. Anche se promuove la socializzazione tra le persone, lungo il percorso contribuisce all’aumento delle violazioni di Internet.

9. Diddling dei dati

Il diddling dei dati è un’alterazione non autorizzata dei dati prima o durante l’ingresso in un sistema informatico e quindi la modifica dopo l’elaborazione. Utilizzando questa tecnica, l’attaccante può modificare l’output previsto ed è difficile da tenere traccia. In altre parole, le informazioni originali da inserire vengono modificate, da una persona che digita i dati, da un virus programmato per modificare i dati, dal programmatore del database o dell’applicazione o da chiunque altro sia coinvolto nel processo di creazione, registrazione, codifica, esame, controllo, conversione o trasmissione dei dati.

Questo è uno dei metodi più semplici per commettere un crimine informatico, perché anche un dilettante di computer può farlo. Nonostante questo sia un compito senza sforzo, può avere effetti dannosi. Ad esempio, una persona responsabile della contabilità può modificare i dati su se stessi o su un amico o un parente mostrando che sono pagati per intero. Alterando o non riuscendo a inserire le informazioni, sono in grado di rubare dall’enterprise. Altri esempi includono la falsificazione o la contraffazione di documenti e lo scambio di nastri o carte di computer validi con sostituzioni preparate. Schede di energia elettrica in India sono stati vittime di diddling dati da criminali informatici quando i partiti privati sono stati informatizzare i loro sistemi.

10. Furto di identità e frodi con carte di credito

Il furto di identità si verifica quando qualcuno ruba la tua identità e finge di essere te per accedere a risorse come carte di credito, conti bancari e altri benefici a tuo nome. L’impostore può anche usare la tua identità per commettere altri crimini. “Frode con carta di credito” è un termine ad ampio raggio per reati che coinvolgono il furto di identità in cui il criminale utilizza la carta di credito per finanziare le sue transazioni. Frode con carta di credito è il furto di identità nella sua forma più semplice. Il caso più comune di frode con carta di credito è la tua carta pre-approvata che cade nelle mani di qualcun altro.

Le frodi con carta di credito sono il modo più comune per gli hacker di rubare denaro yoiur

Può usarlo per comprare qualsiasi cosa fino a quando non si segnala alle autorità e si blocca la carta. L’unica misura di sicurezza sugli acquisti con carta di credito è la firma sulla ricevuta ma che può essere facilmente falsificata. Tuttavia, in alcuni paesi il commerciante può anche chiedere un ID o un PIN. Alcune società di carte di credito hanno un software per stimare la probabilità di frode. Se viene effettuata una transazione insolitamente grande, l’emittente può anche chiamare per verificare.

Spesso le persone dimenticano di ritirare la loro copia della ricevuta della carta di credito dopo aver mangiato nei ristoranti o altrove quando pagano con carta di credito. Queste ricevute hanno il tuo numero di carta di credito e la tua firma per chiunque di vedere e utilizzare. Con solo queste informazioni, qualcuno può fare acquisti online o per telefono. Non lo noterai finché non ottieni il tuo estratto conto mensile, motivo per cui dovresti studiare attentamente le tue dichiarazioni. Assicurarsi che il sito web è affidabile e sicuro quando lo shopping online. Alcuni hacker possono ottenere una sospensione del vostro numero di carta di credito utilizzando tecniche di phishing. A volte viene visualizzata una piccola icona lucchetto nell’angolo sinistro dello schermo della barra degli indirizzi del browser che fornisce un livello più elevato di sicurezza per la trasmissione dei dati. Se si fa clic su di esso, vi dirà anche il software di crittografia che utilizza.

Una preoccupazione più seria è l’uso delle tue informazioni personali con l’aiuto di documenti rubati o falsi per aprire account (o peggio ancora, utilizzando il tuo account esistente) per prendere un prestito a tuo nome. Queste persone senza scrupoli possono raccogliere i tuoi dati personali dalla tua casella di posta o cestino (ricordatevi di distruggere tutti i documenti sensibili). Pensa a tutti i dettagli importanti stampati su quelle ricevute, buste paga e altri documenti. Non si sa una cosa fino a quando le persone di carta di credito si rintracciano e si coda fino a cancellare tutte le vostre quote. Poi per mesi e mesi ti batterai per ottenere il tuo credito ripristinato e il tuo nome cancellato.

Con l’aumento dei casi di frode con carta di credito, molte istituzioni finanziarie sono intervenuti con soluzioni software per monitorare il vostro credito e proteggere la vostra identità. L’assicurazione furto d’identità può essere presa per recuperare i salari persi e ripristinare il credito. Ma prima di spendere una fortuna su questi servizi, applicare il no-cost, misure di buon senso per scongiurare un tale crimine.

11. Salame slicing attack

Un “salame slicing attack” o “salame fraud” è una tecnica con cui i cyber-criminali rubano denaro o risorse un po ‘ alla volta in modo che non ci sia alcuna differenza evidente nella dimensione complessiva. Il perpetratore se la cava con questi piccoli pezzi da un gran numero di risorse e quindi accumula una quantità considerevole per un periodo di tempo. L’essenza di questo metodo è il mancato rilevamento dell’appropriazione indebita. L’approccio più classico è la tecnica “collect-the-roundoff”. La maggior parte dei calcoli vengono effettuati in una particolare valuta sono arrotondati fino al numero più vicino circa la metà del tempo e verso il basso il resto del tempo. Se un programmatore decide di raccogliere queste frazioni in eccesso di rupie su un conto separato, nessuna perdita netta per il sistema sembra evidente. Questo viene fatto trasferendo attentamente i fondi sul conto dell’autore.

Gli aggressori inseriscono un programma nel sistema per eseguire automaticamente l’attività. Bombe logiche possono anche essere impiegati da dipendenti avidi insoddisfatti che sfruttano il loro know-how della rete e / o accesso privilegiato al sistema. In questa tecnica, i programmi criminali calcolatrici aritmetiche per modificare automaticamente i dati, come ad esempio nei calcoli di interesse.

Rubare denaro elettronicamente è l’uso più comune della tecnica di affettatura del salame, ma non è limitato al riciclaggio di denaro. La tecnica del salame può anche essere applicata per raccogliere piccoli pezzi di informazioni per un periodo di tempo per dedurre un quadro generale di un’organizzazione. Questo atto di raccolta di informazioni distribuite può essere contro un individuo o un’organizzazione. I dati possono essere raccolti da siti web, pubblicità, documenti raccolti da bidoni della spazzatura e simili, costruendo gradualmente un intero database di informazioni fattuali

sull’obiettivo.

Poiché la quantità di appropriazione indebita è appena al di sotto della soglia della percezione, dobbiamo essere più vigili. Un attento esame dei nostri beni, delle transazioni e di ogni altro affare, inclusa la condivisione di informazioni riservate con altri, potrebbe contribuire a ridurre le possibilità di un attacco con questo metodo.

12. Pirateria software

Grazie a Internet e ai torrent, puoi trovare gratuitamente quasi tutti i film, software o canzoni di qualsiasi origine. La pirateria su Internet è parte integrante della nostra vita che consapevolmente o inconsapevolmente contribuiamo tutti. In questo modo, i profitti degli sviluppatori di risorse vengono ridotti. Non si tratta solo di utilizzare illegalmente la proprietà intellettuale di qualcun altro, ma anche di trasmetterla ai tuoi amici riducendo ulteriormente le entrate che meritano.

La pirateria è dilagante in India, ma si sapeva che

La pirateria software è l’uso non autorizzato e la distribuzione di software per computer. Gli sviluppatori di software lavorano duramente per sviluppare questi programmi, e la pirateria frena la loro capacità di generare enoughrevenue per sostenere lo sviluppo di applicazioni. Ciò riguarda l’intera economia globale in quanto i fondi vengono trasferiti da altri settori, il che si traduce in meno investimenti nel marketing e nella ricerca.

I seguenti costituiscono pirateria del software:

-

il Caricamento di software senza licenza sul tuo PC

-

Utilizzando una singola licenza del software su più computer

-

Utilizzando un generatore di chiavi per eludere la protezione anticopia

-

la Distribuzione di una licenza o senza licenza (“cracking”) la versione del software su internet e non in linea

“la Clonazione” è un’altra minaccia. Succede quando qualcuno copia l’idea dietro il tuo software e scrive il proprio codice. Dal momento che le idee non sono protetti da copia attraverso le frontiere per tutto il tempo, questo non è strettamente illegale. Un software “crack” è una versione ottenuta illegalmente del software che funziona intorno alla prevenzione della copia codificata. Gli utenti di software pirata possono utilizzare un generatore di chiavi per generare un numero “seriale” che sblocca una versione di valutazione del software, sconfiggendo così la protezione dalla copia. Il cracking del software e l’utilizzo di chiavi non autorizzate sono atti illegali di violazione del copyright.

L’utilizzo di materiale piratato comporta i propri rischi. Il software pirata può contenere trojan, virus, worm e altri malware, poiché i pirati spesso infettano il software con codice dannoso. Gli utenti di software pirata possono essere puniti dalla legge per l’uso illegale di materiale protetto da copyright. Inoltre non sarà possibile ottenere il supporto software fornito dagli sviluppatori.

Per proteggere il software dalla pirateria se sei uno sviluppatore, è necessario applicare forti garanzie. Alcuni siti web vendono software con una “impronta digitale” che aiuta a rintracciare le copie pirata alla fonte. Un altro metodo comune è il blocco hardware. Usando questo, la licenza software è bloccata su un hardware specifico del computer, in modo tale che venga eseguito solo su quel computer. Purtroppo, gli hacker continuano a trovare il loro modo per aggirare queste misure.

13. Altri

Finora abbiamo discusso i metodi dedicati di commettere crimini informatici. In poche parole, qualsiasi reato commesso utilizzando mezzi elettronici come estorsione netta, bullismo informatico, pornografia infantile e frode su Internet è definito come crimine informatico. Internet è un enorme terreno fertile per la pornografia, che è stata spesso oggetto di censura per motivi di oscenità. Ma ciò che può essere considerato osceno in India, potrebbe non essere considerato così in altri paesi.

Poiché ogni paese ha una posizione legale diversa su questo argomento, la pornografia è dilagante online. Tuttavia, secondo la Costituzione indiana, in gran parte, la pornografia rientra nella categoria dell’oscenità ed è punibile dalla legge. La pornografia infantile è un reato grave e può attirare le pene più severe previste dalla legge. I pedofili si nascondono nelle chat room per attirare i bambini. Internet permette la vittimizzazione a lungo termine di questi bambini, perché le immagini una volta messe in piedi, si diffondono come un fuoco selvaggio e potrebbero non essere mai completamente abbattute. I crimini su Internet contro i bambini sono motivo di grave preoccupazione e vengono affrontati dalle autorità, ma questo problema non ha una soluzione facile.

Leave a Reply