サイバー犯罪の12のタイプ

あなた自身を守るためには、あなたのコンピュータが侵害され、あなたのプライバシーが侵害されるさまざまな方法について知る必要があります。 このセクションでは、サイバー犯罪者が採用するいくつかの一般的なツールと技術について説明します。 これは決して網羅的なリストではありませんが、攻撃者が悪用する可能性のあるnetworksとセキュリティシステムの抜け穴と、その可能性のある動機の包括的なアイデアを提供します。

サイバー犯罪の12種類

文字通りサイバー犯罪をperpretratedすることができるダースの方法があり、あなたは彼らが何であるかを知る必要があります

あなた自身を守るためには、あなたのコンピュータが侵害され、あなたのプライバシーが侵害されるさまざまな方法について知る必要があります。 このセクションでは、サイバー犯罪者が採用するいくつかの一般的なツールと技術について説明します。 これは決して網羅的なリストではありませんが、攻撃者が悪用する可能性のある

ネットワークとセキュリティシステムの抜け穴と、その可能性のある動機について包括的なアイデアを提供します。

1. ハッキング

簡単に言えば、ハッキングとは、侵入者があなたの許可なしにコンピュータシステムにアクセスすることによって犯される行為です。 ハッカー(’ハッキング’をやっている人々)は、基本的にコンピュータの高度な理解を持っており、一般的によこしまな理由のためにこの知識を誤用するコンピュー 彼らは通常、ある特定のソフトウェアプログラムまたは言語で専門家レベルのスキルを持っている技術愛好家です。 動機については、いくつかあるかもしれませんが、最も一般的なものは非常に単純であり、貪欲、名声、権力などの人間の傾向によって説明することがで 一部の人々は、純粋に彼らの専門知識を誇示するためにそれを行う-そのような作成者の意図の外にあるタスクを実行するためにソフトウェア(さらには

強欲、時には盗撮的な傾向は、ハッカーが個人の銀行情報、企業の財務データなどを盗むためにシステムに侵入する可能性があります。 彼らはまた、彼らの気まぐれでタスクを実行できるようにシステムを修正しようとします。 このような破壊的な行為を示すハッカーは、時には”クラッカー”とも呼ばれます。 彼らはまた、”黒い帽子”ハッカーと呼ばれています一方、知的好奇心からコンピュータハッキングに興味を持つ人がいます。 一部の企業は、セキュリティシステムの欠陥を見つけ、それらを修正するためにこれらのコンピュータ愛好家を雇います。 “白い帽子”ハッカーと呼ばれ、これらの人は、コンピュータシステムの乱用に反対しています。 彼らは純粋に欠陥の所有者に警告するためにネットワークシステムに侵入しようとします。 しかし、多くの人が名声のためにこれを行うため、トップ企業と仕事をするため、または単にセキュリティ専門家と呼ばれるため、常に利他的ではあ “灰色の帽子”は、黒と白のハッキングの間のクロスであるハッキング活動を指すために使用される別の用語です。

最も有名なコンピュータの天才のいくつかは、かつて建設的な技術開発のために自分のスキルを使用するようになったハッカーでした。 UNIXオペレーティングシステム(Linuxの前身)の作成者であるDennis RitchieとKen Thompsonはそのうちの2人でした。 Napsterの開発者であるShawn Fanning、Facebookの名声のMark Zuckerbergなどもその例です。 ハッカーがあなたのシステムにアクセスするのを防ぐための最初のステップは、ハッキングがどのように行われるかを学ぶことです。 もちろん、それは偉大な詳細に入るために、このファーストトラックの範囲を超えています,しかし、我々は、インターネットを介してあなたに到達するため

A.SQLインジェクション:SQLインジェクションは、ハッカーがwebサイトを実行するソフトウェアのセキュリティ脆弱性に遊ぶことを可能にする技術です。 これは、保護されていない、または不適切に保護されたSQLデータベースの任意のタイプを攻撃するために使用することができます。 このプロセスでは、WEBフォームの入力フィールドにSQLコードの一部を入力し、最も一般的にはユーザー名とパスワードを入力して、ハッカーがサイトのバックエンド、または特定の

ユーザーのアカウントにさらにアクセスできるようにします。 ログイン情報をサインインフィールドに入力すると、通常、この情報はSQLコマンドに変換されます。 このコマンドは、入力したデータをデータベース内の関連するテーブルと照合します。 入力データがテーブル内のデータと一致する場合は、アクセス権が付与され、そうでない場合は、間違ったパスワードを入力したときに見られるようなエラー SQLインジェクションは、通常、webフォームに挿入されたときに、ログインが成功したことを反映するようにデータベースの内容を変更しようとする追加のコ 保護されていないサイトからクレジットカード番号やパスワードなどの情報を取得するためにも使用できます。

b.FTPパスワードの盗難:これはwebサイトを改ざんするもう一つの非常に一般的な方法です。 FTPパスワードハッキングは、多くのウェブマスターが彼らの不十分に保護されたPc上で彼らのウェブサイトのログイン情報を 泥棒は被害者のシステムを検索してFTPログインの詳細を検索し、それらを自分のリモートコンピュータに中継します。 彼は、リモートコンピュータを介してwebサイトにログインし、彼または彼女が喜ばとしてwebページを変更します。

C.クロスサイトスクリプティング:

XSS(以前はCSSと呼ばれていましたが、カスケードスタイルシートとの混乱のために名前が変更されました)とも呼ばれ、セキ クロスサイトスクリプティングは、webサイトで見つけにくい抜け穴であり、攻撃に対して脆弱です。 典型的なXSS攻撃では、ハッカーは悪意のあるクライアント側のスクリプトまたはプログラムでwebページに感染します。 このwebページにアクセスすると、スクリプトが自動的にブラウザにダウンロードされ、実行されます。 通常、攻撃者はHTML、JavaScript、VBScript、ActiveX、またはFlashを脆弱なアプリケーションに注入して、あなたを欺き、機密情報を収集します。 あなたが悪意のあるハッカーからあなたのPCを保護したい場合は、良いファイアウォールに投資することは何よりもまずすべきです。 ハッキングはネットワークを介して行われるため、インターネットを使用している間は安全に滞在することが非常に重要です。 あなたはこの本の最後の章で安全のヒントについての詳細を読むでしょう。

2. ウイルスの拡散

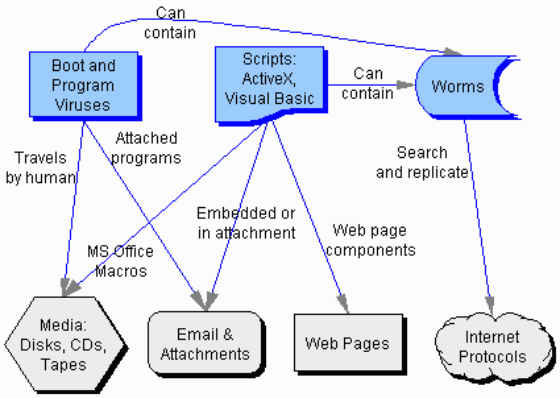

ウイルスは、システムやファイルに自分自身を添付したり感染させたりするコンピュータプログラムであり、ネットワーク上の他のコ 彼らは、コンピュータの動作を中断し、格納されたデータに影響を与える–それを変更するか、それを完全に削除することによってのいずれか。 ウイルスとは違って”みみず”はにしがみつくホストを必要としない。 彼らはシステム内のすべての利用可能なメモリを食べるまで、彼らは単に複製します。 「ワーム」という用語は、「マルウェア」(悪意のあるソフトウェア)を自己複製することを意味するために使用されることがあります。 これらの用語は、多くの場合、支配するハイブリッドウイルス/ワームの文脈で交換可能に使用されます

人類の最高の発明が、ネットはまだ脅威の地雷原である

現在のウイルスシナリオ。 “トロイの木馬”は、伝播の方法でウイルスとは異なります。

彼らは正当なファイルになりすまし、非常に信憑性のある名前を持つはずの友人からの電子メールの添付ファイルなど、自分自身を広めません。 ユーザーは、ウェブサイトを訪問したり、オンラインゲームをプレイしたり、インターネット駆動型アプリケーションを使用したりするときに、ドライブバイ トロイの木馬は、情報を盗み、コンピュータシステムの機能を妨害/妨害するなど、他のウイルスと同様の損傷を引き起こす可能性があります。

マルウェアがどのように伝播するかを示す簡単な図

これはどのように起こるのですか? まあ、悪意のあるコードやウイルスがコマンドのチェーンに挿入されるので、感染したプログラムが実行されると、ウイルスコードも実行されます(場合に ウイルスは通常、ホストプログラムに添付された無関係なコードと見なされますが、これは必ずしもそうではありません。 場合によっては、正当な感染していないプログラムを呼び出すとウイルスプログラムが呼び出されるように環境が操作されることがあります。 ウイルスプログラムは、任意の他のプログラムが実行される前に実行されてもよい。 これらのファイルのコードのどれもが実際に改ざんされていないにもかかわらず、これは事実上、コンピュータ上のすべての実行可能ファイルに感染 この手口に従うウイルスには、”cluster”または”FAT”(ファイルアロケーションテーブル)ウイルスが含まれ、感染したファイルへのシステムポインタをリダイレクトし、ウイルスとWindowsレジストリのディレクトリエントリを変更して、独自のコードが他の正当なプログラムの前に実行されるようにするウイルスが含まれます。

コンピュータウイルスは、通常、リムーバブルメディアやインターネットを介して広がっています。 感染したコンピュータにあったフラッシュディスク、CD-ROM、磁気テープ、またはその他の記憶装置は、それが使用されている将来のすべてのコンピュータに感染 お使いのコンピュータはまた、不吉な電子メールの添付ファイル、不正なwebサイトや感染したソフトウェアからウイルスを契約することができます。 そして、これらは、ネットワーク上の他のすべてのコンピュータに普及しています。

すべてのコンピュータウイルスは、直接的または間接的な経済的損害を引き起こ これに基づいて、ウイルスには2つのカテゴリがあります:

1)拡散するだけで意図的な損傷を引き起こさないもの

2)損傷を引き起こすようにプログ

しかし、普及しても、彼らは十分なメモリ空間と、クリーンアップ作業に費やされる時間とリソースを占有します。 デジタル伝送中にウイルスが情報を変更すると、直接的な経済的損害が発生します。 コンピュータシステムを保護するためのウイルス対策ツールを開発し、実装するために、個人、企業、当局がかなりの費用を負担します。

3. Logic bombs

“slag code”とも呼ばれるlogic bombは、特定のイベントによってトリガされたときに悪意のあるタスクを実行するために意図的にソフトウェアに挿入され それは通常、同様の方法で動作しますが、それは、ウイルスではありません。 これは、指定された条件が満たされるまで休止状態にあるプログラムにこっそり挿入されます。 ウイルスやワームなどの悪意のあるソフトウェアには、多くの場合、特定のペイロードまたは事前定義された時間にトリガされる論理爆弾が含 ロジック爆弾のペイロードは、ソフトウェアのユーザーには不明であり、それが不要に実行するタスク。 特定の時間に実行されるようにスケジュールされたプログラムコードは、”時限爆弾”と呼ばれます。 たとえば、特定の日付にのみホストシステムを攻撃した悪名高い”13日の金曜日”ウイルスは、毎月13日に起こった毎週金曜日に”爆発”(複製)し、システムの

論理爆弾は、通常、IT部門で働く不満を持った従業員によって採用されています。 解雇された怒っている従業員が論理爆弾を使用して雇用者のデータベースを削除したり、しばらくの間ネットワークを停止させたり、インサイダー取引を 論理爆弾の実行に関連するトリガーは、特定の日付と時刻、データベースからのエントリの欠落、または通常の時間にコマンドを入力しないことができます。 ほとんどの論理爆弾は、彼らが採用されたネットワークにのみ滞在します。 だから、ほとんどの場合、彼らはインサイダーの仕事です。 これにより、ウイルスよりも設計と実行が容易になります。 それは複製する必要はありません。 論理爆弾から保護されたネットワークを維持するには、ネットワーク内の各コンピュータ上のデータと効率的なアンチウイルスソフトウェアの一定の監視

論理爆弾”爆発”で実行されるアクションの種類のための別の使用があります–制限されたソフトウェアの試験を行うために。 埋め込まれたコードは、定義された期間の後にソフトウェアを破壊するか、ユーザーがそれ以上の使用のために支払うまで使用できなくなります。 このコードはロジック爆弾と同じ手法を使用していますが、非破壊的で悪意のないユーザー透過的な使用をしており、通常は1つとは呼ばれません。

4. サービス拒否攻撃

サービス拒否(DoS)攻撃とは、攻撃者がそのサービスの意図されたユーザーにサービスを拒否しようとする明示的な試みです。 それは、サーバーの過負荷になり、その利用可能な帯域幅を消費する処理することができますよりも多くの要求でコンピュータリソースをフラッ これにより、リソースが発生します(例: 誰もそれにアクセスできないように、webサーバー)がクラッシュしたり、大幅に遅くなります。 この手法を使用すると、攻撃者は対象のサイトに大量のトラフィックを送信することにより、webサイトを動作不能にする可能性があります。 サイトは、一時的に誤動作したり、完全にクラッシュする可能性があります,どのような場合には、システムが適切に通信することができな DoS攻撃は、事実上すべてのインターネットサービスプロバイダの許容可能な使用ポリシーに違反します。

サービス拒否攻撃のもう一つのバリエーションは、地理的に広範な加害者の数がネットワークトラフィックを洪水させる”分散型サービス拒否”(DDoS)攻撃として知られている。 サービス拒否攻撃は、通常、銀行やクレジットカード決済ゲートウェイに属する知名度の高いwebサイトサーバーを対象とします。 このようなアマゾン、CNN、ヤフー、TwitterやeBayなどの企業のウェブサイト! どちらかを免れるされていません。

5. フィッシング

正当な企業になりすましてクレジットカード番号やユーザー名パスワードコンボなどの機密情報を抽出する技術。 フィッシングは、通常、電子メールのなりすましによって実行されます。 おそらく正当な現われるウェブサイトへのリンクを含んでいる電子メールを受け取った。 あなたはおそらくそれが疑わしいと感じ、リンクをクリックしませんでした。 スマートな動き。

どのようにフィッシングがいくつかの本当に興味深いキャッチをネットすることができます

マルウェアは、コンピュータに自分自身をイ サイバー犯罪者は、インターネットからマルウェアをダウンロードしたり、偽の口実の下であなたの個人情報を記入するようにあなたをだまし 電子メールメッセージのフィッシング詐欺は、特定のことを念頭に置いて回避することができます。

-

テキストのスペルミスを探します。 サイバー犯罪者は、彼らの文法やスペルのために知られていません。

-

ハイパーリンクされたURLの上にカーソルを置きますが、クリックしないでくださ アドレスがメッセージに記載されているアドレスと一致するかどうかを確認します。

-

偽の脅威に気をつけろ。 “このメールに返信しないとメールアカウントが閉鎖されます”というメッセージが表示されましたか? 彼らはあなたのセキュリティが侵害されていると脅してあなたをだますかもしれません。

-

攻撃者は、あなたを欺くために、よく知られているwebサイトの名前やロゴを使用しています。 電子メールで使用されるグラフィックおよび網の住所は正当な物に驚くほど類似しているが、偽の場所に導く。

すべてのフィッシングが電子メールやwebサイトを介して行われるわけではありません。 ヴィッシング(音声フィッシング)は、信頼できる組織からのものであることを考慮するようにあなたをだまし偽のアイデンティティを使用して犠牲者への呼び出しを含みます。 彼らは(VoIPサービスによって提供され、攻撃者が所有する)番号をダイヤルし、アカウントの詳細を入力するように求めて銀行からのものであると主張す これを行うと、アカウントのセキュリティが侵害されます。 すべての迷惑な電話を懐疑的に扱い、決して個人情報を提供しないでください。 多くの銀行は、フィッシング詐欺とあなたのアカウント情報に関する行うといけないことのユーザーに知らせる先制警告を発行しています。 Digitを十分に長く読んでいる人は、自分のユーザー名とパスワードで構成されたアカウントに電子メールを送信することで、他の人のgmailアカウントをハックする方法を報告することによって、何百人もの読者をフィッシングしたことを覚えています…そして、私たちは何年も前にフィッシングについての話をしました,はい,あなたはそれを推測しました,フィッシング!

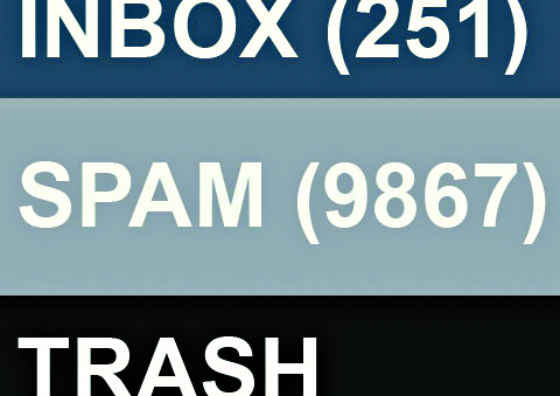

6. 電子メールの爆撃とスパム

電子メールの爆撃は、悪用者がターゲットアドレスに膨大な量の電子メールを送信し、被害者の電子メールアカウントまたはメールサーバーがクラッシュすることを特徴としています。 ネットワークリソースを消費するために、メッセージは無意味で長すぎます。 メールサーバーの複数のアカウントが対象となっている場合は、サービス拒否の影響がある可能性があります。 あなたの受信トレイに頻繁に到着するようなメールは、簡単にスパムフィルタによって検出することができます。 電子メールの爆撃は、一般的にDDoS攻撃としてボットネット(そのセキュリティがマルウェアによって侵害され、攻撃者の制御下にあるプライベートインターネッ

このタイプの攻撃は、複数の送信元アドレスと、スパムフィルタを打ち負かすために異なるメッセージを送信するようにプログラムされたボットのた “スパム”は電子メールの爆撃の変形である。 ここでは、迷惑な一括メッセージが無差別に多数のユーザーに送信されます。 スパムメールで指定されたリンクを開くと、マルウェアをホストするフィッシングwebサイトにつながる可能性があります。 スパムメールには、感染したファイルが添付ファイルとして含まれている可能性があります。 受信者がメールに返信すると、メールのスパムが悪化し、元のすべての受信者が返信を受信する原因となります。 Spammersはユーザーのアドレス帳を収穫し、他のspammersにまた販売する顧客のリスト、ニュースグループ、雑談部屋、ウェブサイトおよびウイルスから電子メールアドレスを 無効なメールアドレスに大量のスパムが送信されます。

メールフィルタスパムメールを一掃する

スパムを送信することは、ほぼすべてのインターネットサービスプロバイダのacceptable use policy(AUP)に違反します。 システムが突然低速になった場合(電子メールの読み込みが遅い、または送受信されていないように見える場合)、メーラーが多数のメッセージを処理してい 残念ながら、現時点では、次の攻撃の原因を予測することは不可能であるため、電子メールの爆撃やスパムメールを完全に防ぐ方法はありません。 しかし、あなたができることは、スパムメールの送信元を特定し、そのアドレスからの着信パケットをブロックするようにルータを設定することです。

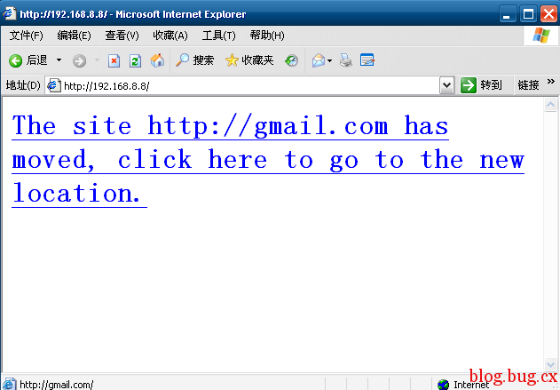

7. Web jacking

Web jackingはその名前を”ハイジャック”に由来しています。 ここでは、ハッカーは詐欺的にwebサイトの制御を取ります。 彼は、元のサイトのコンテンツを変更したり、彼によって制御される別の偽の同様の探してページにユーザーをリダイレクトすることができます。 Webサイトの所有者は、これ以上の制御を持っていないと攻撃者は、彼自身の利己的な利益のためにwebサイトを使用することができます。 攻撃者が身代金を要求し、わいせつな資料をサイトに掲載した事例が報告されています。

web jacking method攻撃は、webサイトのクローンを作成し、サイトが移動したことを示す新しいリンクを犠牲者に提示するために使用される可能性があります。 通常のフィッシング詐欺の方法とは異なり、提供されたリンクの上にカーソルを置くと、表示されるURLは元のURLであり、攻撃者のサイトではありません。 しかし、新しいリンクをクリックすると、それが開き、すぐに悪意のあるwebサーバーに置き換えられます。 アドレスバー上の名前は、それが正当なサイトだと思うようにユーザーをだますことができ、元のウェブサイトとはわずかに異なります。 たとえば、”gmail”は”gmai1″に誘導することがあります。 ‘L’の代わりにあるものに注意してください。 それは簡単に見過ごされることができます。

明らかにgmailではありません。comが、それでも十分な人がクリック

ウェブジャッキングはまた、偽のidの下で、ドメイン名の登録を制御するレジストラに偽造メッセージを送信することによって行うことができま この攻撃の目的は、正当なサイトを開いた後にユーザーがリダイレクトされたときに開く有効なリンクを持つ偽のwebページを使用して、ユーザーの資格情報、ユー

8. サイバーストーキング

サイバーストーキングは、人がオンラインで追跡または追跡されたときの、私たちの社会におけるインターネット犯罪の新しい形 サイバーストーカーは物理的に彼の犠牲者を追跡しません; 彼はstalkeeについての情報を収穫し、彼または彼女に嫌がらせをし、口頭での脅迫を使用して脅威を作るために彼のオンライン活動に従うことによって事実上それを行います。 それは自分のオンラインプライバシーの侵害です。

サイバーストーキングは、インターネットやその他の電子的手段を使用しており、オフラインストーキングとは異なりますが、通常はそれを伴います。 この犯罪のほとんどの犠牲者は、大人の捕食者や小児性愛者にストーカーされている男性と子供にストーカーされている女性です。 サイバーストーカーは、ネチケットとインターネットの安全性のルールをよく認識していない経験の浅いwebユーザーに繁栄します。 サイバーストーカーは見知らぬ人かもしれませんが、同じように簡単にあなたが知っている誰かである可能性があります。

サイバーストーカーは、電子メール、チャットルーム、webサイト、ディスカッションフォーラム、公開webサイト(例えばブログ)を介して被害者に嫌がらせをします。 無料の電子メール/webサイトスペースの可用性とチャットルームやフォーラムによって提供される匿名性は、サイバーストーキング事件の増加に貢献しています。 誰もが今日のオンラインプレゼンスを持っており、Google検索を行い、自分の名前、エイリアス、連絡先番号、住所を取得し、サイバーストーキングである脅威に貢献するのは本当に簡単です。 インターネットがますます私達の個人的な、専門の生命の重要部分になっているので、ストーカーはコミュニケーションの容易さおよび個人情報の供給を少数のマウスのかちりと言う音だけ利用できる。 さらに、インターネット通信の匿名で非対立的な性質は、サイバーストーキングの方法で任意のdisincentivesを離れてさらに投げます。 サイバーストーキングは二つの主要な方法で行われます:

-

インターネットストーカー:ここでは、ストーカーは、インターネットを介して被害者に嫌がらせをします。 迷惑メールは誰かを脅かす最も一般的な方法であり、ストーカーはわいせつなコンテンツやウイルスを電子メールで送信することさえあります。 しかし、ウイルスや迷惑なテレマーケティングメールだけでは、サイバーストーキングを構成するものではありません。 しかし、受信者を威嚇する試みで電子メールが繰り返し送信される場合、それらはストーカー行為とみなされるかもしれません。 インターネットのストーカー行為は電子メールに限られない;ストーカーは被害者に嫌がらせをするのにインターネットをより包括的に使用できる。 被害者を脅迫、嫌がらせ、または中傷する意図で行われた場合、私たちがすでに読んだ他のサイバー犯罪は、サイバーストーキングに達する可能性があります。

-

コンピュータストーカー:より技術的に高度なストーカーは、犯罪でそれらを支援するために自分のコンピュータのスキルを適用します。 彼らは、インターネットとWindowsオペレーティングシステムの動作を悪用することにより、被害者のコンピュータの不正な制御を得る。 これは通常、熟練したコンピュータに精通したストーカーによって行われますが、これを達成する方法の指示は、インターネット上で簡単に利用可能です。

サイバーストーキングは今、ソーシャルネットワーキングにその翼を広げています。 Facebook、Twitter、Flickr、YouTubeなどのソーシャルメディアの使用が増加するにつれて、あなたのプロフィール、写真、ステータスの更新が世界に向けられています。 あなたのオンライン存在はあなたが危険に気づいていないでストーカー行為の潜在的な犠牲者になることができるように十分な情報を提供する。 “チェックイン”、”ライフイベント”、あなたの個人情報にアクセスするアプリと、あなたがやっていることとあなたがそれをやっている場所についてちょうど ソーシャルネットワーキング技術は、インターネットユーザーが対話し、自分の考えを表現し、自分たちの生活についてのほぼすべてを共有す それは人々の間で社会化を促進するが、道に沿ってそれはインターネット違反の上昇に貢献しています。

9. データディドリング

データディドリングとは、コンピュータシステムへの入力前または入力中にデータを不正に変更し、処理が完了した後にデータを元に戻 この手法を使用すると、攻撃者は予想される出力を変更し、追跡が困難になる可能性があります。 言い換えれば、入力される元の情報は、データを入力する人、データを変更するようにプログラムされたウイルス、データベースまたはアプリケーションのプロ

これは、コンピュータ関連の犯罪を犯す最も簡単な方法の一つです。 これは楽な作業であるにもかかわらず、それは有害な影響を持つことができます。 たとえば、会計責任者は、自分自身や友人や親戚に関するデータを変更して、全額が支払われていることを示すことがあります。 情報を変更または入力に失敗することによって、彼らは企業から盗むことができます。 他の例としては、文書を偽造または偽造し、有効なコンピュータテープまたはカードを準備された交換品と交換することが挙げられる。 インドの電気ボードは、民間の当事者が彼らのシステムをコンピュータ化していたときに、コンピュータ犯罪者によってデータdiddlingの犠牲者となっています。

10. 個人情報の盗難とクレジットカード詐欺

個人情報の盗難は、誰かがあなたの身元を盗み、クレジットカード、銀行口座、その他の特典などのリソースに 詐欺師はまた、他の犯罪を犯すためにあなたの身元を使用することができます。 “クレジットカード詐欺”は、犯罪者が彼の取引に資金を供給するためにあなたのクレジットカードを使用して個人情報の盗難を含む犯罪のための広 クレジットカード詐欺は、その最も単純な形で個人情報の盗難です。 クレジットカード詐欺の最も一般的なケースは、誰か他の人の手に落ちるあなたの事前承認されたカードです。

クレジットカード詐欺は、ハッカーがyoiurのお金を盗む最も一般的な方法です

彼はあなたが当局に報告し、あなたのカードがブロックされるまで、何かを購入す クレジットカードの購入の唯一のセキュリティ対策は、領収書の署名ですが、それは非常に簡単に偽造することができます。 ただし、一部の国では、商人はIDまたはPINの入力を求めることさえあります。 いくつかのクレジットカード会社は、詐欺の確率を推定するためのソフトウェアを持っています。 異常に大きいトランザクションがなされれば、発行者は確認するために呼ぶかもしれない。

多くの場合、人々はクレジットカードで支払うときにレストランや他の場所で食べた後、クレジットカードの領収書のコピーを収集することを忘 これらの領収書は、あなたのクレジットカード番号と誰もが見て使用するためのあなたの署名を持っています。 この情報だけで、誰かがオンラインまたは電話で購入することができます。 あなたは慎重にあなたの文を勉強する必要があります理由である、あなたの毎月の文を取得するまで、あなたはそれに気づくことはありません。 オンラインで買い物をするときは、ウェブサイトが信頼でき、安全であることを確認してください。 一部のハッカーは、フィッシング技術を採用することにより、あなたのクレジットカード番号のホールドを得ることができます。 時には、小さな南京錠のアイコンは、データ伝送のためのセキュリティのより高いレベルを提供し、ブラウザ上のアドレスバーの左画面隅に表示されます。 あなたがそれをクリックすると、それはまた、あなたにそれが使用する暗号化ソフトウェアを教えてくれます。

より深刻な懸念は、あなたの名前でローンを取るために(またはさらに悪いことに、既存のアカウントを使用して)口座を開くために盗まれたか、偽の文書の助けを借りて、あなたの個人情報を使用することです。 これらの不謹慎な人々は、あなたのメールボックスやゴミ箱からあなたの個人情報を収集することができます(すべての機密文書を細断処理するこ これらの領収書に印刷されたすべての重要な詳細を考え、スタブやその他の文書を支払います。 クレジットカードの人々があなたを追跡し、あなたの会費をすべてクリアするまであなたを尾まで、あなたは事を知らないでしょう。 その後、数ヶ月と数ヶ月のためにあなたの信用を復元し、あなたの名前をクリア取得するために戦っているでしょう。

クレジットカード詐欺の上昇ケースでは、多くの金融機関は、あなたの信用を監視し、あなたのアイデンティティを守るためにソフ ID盗難保険は、失われた賃金を回復し、あなたの信用を復元するために撮影することができます。 しかし、あなたがこれらのサービスに大金を費やす前に、そのような犯罪を回避するために、無償の常識的な措置を適用してください。

11. サラミスライス攻撃

「サラミスライス攻撃」または「サラミ詐欺」とは、サイバー犯罪者が一度にお金や資源を少しずつ盗み、全体の大きさに顕著な差 加害者は、多数のリソースからこれらの小さな作品を離れて取得し、したがって、時間の期間にわたってかなりの量を蓄積します。 この方法の本質は、不正流用を検出できないことです。 最も古典的なアプローチは、”収集-ラウンドオフ”技術です。 ほとんどの計算は、特定の通貨で行われている時間の半分の時間とダウン時間の残りの部分について最も近い数に切り上げられています。 プログラマは、別のアカウントにルピーのこれらの余分な画分を収集することを決定した場合、システムへの純損失は明らかではないようです。 これは、加害者の口座に資金を慎重に移すことによって行われます。

攻撃者は、自動的にタスクを実行するためにシステムにプログラムを挿入します。 論理爆弾は、ネットワークおよび/またはシステムへの特権アクセスのノウハウを利用する満足していない貪欲な従業員によっても採用され得る。 この技術では、犯罪者は、関心計算などのデータを自動的に変更するように算術計算機をプログラムする。

電子的にお金を盗むことは、サラミスライス技術の最も一般的な使用ですが、それはマネーロンダリングに限定されるものではありません。 サラミ技術はまた、組織の全体像を推測するために一定期間にわたって情報の小さなビットを収集するために適用することができます。 分散された情報収集のこの行為は、個人または組織に対するものである可能性があります。 Webサイト、広告、ゴミ箱から収集した文書などからデータを収集することができ、徐々にターゲットに関する事実

知性のデータベース全体を構築することがで

不正流用の量は知覚の限界をちょうど下回っているので、我々はより警戒する必要があります。 当社の資産、取引、および機密情報の他の人との共有を含む他のすべての取引を慎重に検討することは、この方法による攻撃の可能性を減らすのに役

12. ソフトウェアの著作権侵害

インターネットと急流のおかげで、あなたは自由のための任意の起源からほぼすべての映画、ソフトウェアや曲を見つ インターネットの著作権侵害は、故意または無意識のうちに我々はすべてに貢献する私たちの生活の不可欠な部分です。 このようにして、リソース開発者の利益は削減されています。 それは誰か他の人の知的財産を違法に使用するだけでなく、あなたの友人にそれを渡すことで、彼らが値する収入をさらに減らすことです。

インドでは著作権侵害が横行していますが、

ソフトウェアの著作権侵害はコンピュータソフトウェアの不正使用と配布であることを知っていました。 ソフトウェア開発者は、これらのプログラムを開発するために懸命に働き、著作権侵害は、アプリケーション開発を維持するために十分な収益を生成す これは、資金がマーケティングや研究への投資が少なくなる他のセクターから中継されるため、世界経済全体に影響を与えます。

以下はソフトウェアの著作権侵害を構成しています:

-

ライセンスのないソフトウェアをPCにロードする

-

複数のコンピュータでの単一ライセンスソフトウェアの使用

-

キージェネレータを使用してコピープロテクトを回避するには

-

ライセンスまたはライセンスのない(”クラックされた”)バージョンのソフトウェアをインターネッ

“クローニング”は別の脅威です。 それは、誰かがあなたのソフトウェアの背後にあるアイデアをコピーし、自分のコードを書くときに起こります。 アイデアは常に国境を越えてコピー保護されていないので、これは厳密に違法ではありません。 ソフトウェア”亀裂”は、エンコードされたコピー防止の周りにその方法を動作するソフトウェアの違法に取得されたバージョンです。 海賊版ソフトウェアのユーザーは、このようにコピープロテクトを破って、ソフトウェアの評価版のロックを解除する”シリアル”番号を生成するためにキージェネレータを使用することができます。 ソフトウェアのクラッキングと不正なキーの使用は、著作権侵害の違法行為です。

海賊版の素材を使用することは、それ自身のリスクが伴います。 海賊は、多くの場合、悪意のあるコードでソフトウェアに感染するので、海賊版ソフトウェアは、トロイの木馬、ウイルス、ワームやその他のマルウェア 海賊版ソフトウェアのユーザーは、著作権で保護された素材の違法使用のために法律によって処罰される可能性があります。 さらに、開発者によって提供されるソフトウェアサポートを取得することはできません。

ソフトウェアを著作権侵害から保護するには、開発者であれば、強力な保護手段を適用する必要があります。 あるウェブサイトは源に海賊版されたコピーをたどることで助ける”デジタル指紋”のソフトウェアを販売する。 別の一般的な方法は、ハードウェアロックです。 これを使用すると、ソフトウェアライセンスは特定のコンピュータハードウェアにロックされ、そのコンピュータ上でのみ実行されます。 残念ながら、ハッカーはこれらの対策の周りに自分の道を見つけるために続けています。

13. その他

これまで、サイバー犯罪を犯すための専用の方法について議論してきました。 一言で言えば、ネット恐喝、サイバーいじめ、児童ポルノ、インターネット詐欺などの電子的手段を使用して行われた犯罪は、サイバー犯罪と呼ばれます。 インターネットはポルノのための巨大な繁殖地であり、それはしばしば猥褻を理由に検閲の対象となっています。 しかし、インドでは猥褻とみなされるかもしれないものは、他の国ではそう考えられないかもしれません。

すべての国がこの主題について異なる法的立場を持っているので、ポルノはオンラインで横行しています。 しかし、インドの憲法によると、主に、ポルノは猥褻のカテゴリーに分類され、法律によって処罰されます。 児童ポルノは重大な犯罪であり、法律によって定められた最も厳しい刑罰を引き付けることができます。 小児性愛者は、子供たちを誘惑するためにチャットルームに潜んでいます。 インターネットは、そのような子供たちの長期的な被害を可能にします,写真は一度我慢ので、,野生の火のように広がります,そして、完全にダウンして取得することはありません. 子どもたちに対するインターネット犯罪は重大な懸念の問題であり、当局によって対処されているが、この問題は簡単な解決策を持っていません。

Leave a Reply