de 12 typer Cyberkriminalitet

for å beskytte deg trenger du å vite om de forskjellige måtene som datamaskinen kan bli kompromittert og personvernet krenket. I denne delen, vi diskutere noen vanlige verktøy og teknikker ansatt av cyber kriminelle. Dette er ikke en uttømmende liste på noen måte, men vil gi deg en omfattende ide om smutthullene inettverk og sikkerhetssystemer, som kan utnyttes av angripere, og også deres mulige motiver for å gjøre det.

DE 12 TYPER NETTKRIMINALITET

det er bokstavelig talt et dusin måter som en nettkriminalitet kan perpretrated, og du trenger å vite hva de er

for å beskytte deg selv du trenger å vite om de ulike måtene som datamaskinen kan bli kompromittert og personvernet krenket. I denne delen, vi diskutere noen vanlige verktøy og teknikker ansatt av cyber kriminelle. Dette er ikke en uttømmende liste på noen måte, men vil gi deg en omfattende ide om smutthullene i

nettverk og sikkerhetssystemer, som kan utnyttes av angripere, og også deres mulige motiver for å gjøre det.

1. Hacking

i enkle ord, hacking er en handling begått av en inntrenger ved å få tilgang til datasystemet uten din tillatelse. Hackere (folkene som gjør ‘hacking’) er i utgangspunktet dataprogrammerere, som har en avansert forståelse av datamaskiner og ofte misbruker denne kunnskapen av utrolige grunner. De er vanligvis teknologi buffs som har ekspertnivå ferdigheter i ett bestemt program eller språk. Når det gjelder motiver, kan det være flere, men de vanligste er ganske enkle og kan forklares av en menneskelig tendens som grådighet, berømmelse, makt, etc. Noen mennesker gjør det bare for å vise frem sin kompetanse-alt fra relativt ufarlige aktiviteter som å modifisere programvare (og til og med maskinvare) for å utføre oppgaver som er utenfor skaperens hensikt, andre vil bare forårsake ødeleggelse.

Grådighet og noen ganger voyeuristiske tendenser kan føre til at en hacker bryter seg inn i systemer for å stjele personlig bankinformasjon, et selskaps økonomiske data, etc. De prøver også å endre systemer slik at de kan utføre oppgaver på deres lunger. Hackere som viser slik destruktiv oppførsel kalles også “Kjeks” til tider. de kalles også “Black Hat” hackere På den annen side, det er de som utvikler en interesse for hacking bare ut av intellektuell nysgjerrighet. Noen selskaper ansetter disse datamaskinentusiaster for å finne feil i deres sikkerhetssystemer og bidra til å fikse dem. Referert til som” White Hat ” hackere, disse gutta er mot misbruk av datasystemer. De forsøker å bryte seg inn i nettverkssystemer bare for å varsle eierne av feil. Det er ikke alltid altruistisk, men fordi mange gjør dette for berømmelse også, for å lande jobber med toppselskaper, eller bare for å bli betegnet som sikkerhetseksperter. “Grey Hat” er et annet begrep som brukes til å referere til hackingaktiviteter som er et kryss mellom svart og hvitt hacking.

noen av de mest kjente data genier var en gang hackere som gikk på å bruke sine ferdigheter for konstruktiv teknologisk utvikling. Dennis Ritchie og Ken Thompson, skaperne AV UNIX-operativsystemet (Linux forgjenger), var to av dem. Shawn Fanning, utvikleren Av Napster, Mark Zuckerberg Av Facebook berømmelse, og mange flere er også eksempler. Det første skrittet mot å hindre hackere fra å få tilgang til systemene er å lære hvordan hacking er gjort. Selvfølgelig er det utenfor Omfanget av Dette Raske Sporet å gå inn i flotte detaljer, men vi vil dekke de ulike teknikkene som brukes av hackere for å komme til deg via internett.

A. SQL-Injeksjoner: EN SQL-injeksjon er en teknikk som gjør at hackere kan spille på sikkerhetsproblemer i programvaren som kjører et nettsted. Den kan brukes til å angripe alle typer ubeskyttet ELLER feil beskyttet SQL database. Denne prosessen innebærer å legge inn deler AV SQL-kode i et webskjemaoppføringsfelt-oftest brukernavn og passord – for å gi hackeren ytterligere tilgang til nettstedets backend, eller til en bestemt

brukerens konto. Når du angir påloggingsinformasjon i påloggingsfelt, konverteres denne informasjonen vanligvis til EN SQL-kommando. Denne kommandoen kontrollerer dataene du har angitt, mot den aktuelle tabellen i databasen. Hvis inndataene dine samsvarer med dataene i tabellen, får du tilgang, hvis ikke, får du den typen feil du ville ha sett når du legger inn feil passord. EN SQL-injeksjon er vanligvis en ekstra kommando som når den settes inn i webskjemaet, prøver å endre innholdet i databasen for å gjenspeile en vellykket pålogging. Den kan også brukes til å hente informasjon som kredittkortnumre eller passord fra ubeskyttede nettsteder.

B. Tyveri AV FTP-Passord: Dette er en annen svært vanlig måte å tukle med nettsteder. FTP passord hacking utnytter det faktum at mange webmastere lagre deres hjemmeside påloggingsinformasjon på sine dårlig beskyttet Pcer. Tyven søker offerets system FOR FTP innloggingsdetaljer, og videresender dem deretter til sin egen eksterne datamaskin. Han logger inn på webområdet via den eksterne datamaskinen og endrer web-sider som han eller hun vil.

c. Cross-site scripting:

OGSÅ KJENT SOM XSS (tidligere CSS, men omdøpt på grunn av forvirring med cascading style sheets), er en veldig enkel måte å omgå et sikkerhetssystem. Cross-site scripting er et vanskelig å finne smutthull i et nettsted, noe som gjør det sårbart for angrep. I et TYPISK xss-angrep infiserer hackeren en nettside med et ondsinnet skript eller program på klientsiden. Når du besøker denne nettsiden, blir skriptet automatisk lastet ned til nettleseren din og utført. Vanligvis injiserer angripere HTML, JavaScript, Vbscript, ActiveX eller Flash i et sårbart program for å bedra deg og samle konfidensiell informasjon. Hvis DU vil beskytte PCEN mot ondsinnede hackere, bør du først og fremst investere i en god brannmur. Hacking gjøres gjennom et nettverk, så det er veldig viktig å være trygg mens du bruker internett. Du vil lese mer om sikkerhetstips i siste kapittel i denne boken.

2. Virus spredning

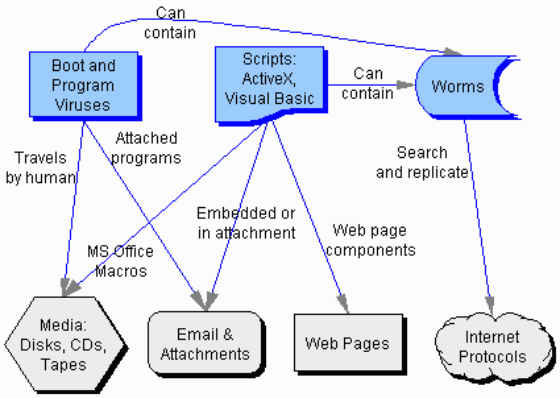

Virus Er dataprogrammer som fester seg til eller infisere et system eller filer, og har en tendens til å sirkulere til andre datamaskiner på et nettverk. De forstyrrer datamaskinens drift og påvirker dataene som er lagret – enten ved å endre det eller ved å slette det helt. “Ormer” i motsetning til virus trenger ikke en vert å klamre seg til. De replikerer bare til de spiser opp alt tilgjengelig minne i systemet. Begrepet ” orm “brukes noen ganger til å bety selvrepliserende” malware “(Skadelig programvare). Disse begrepene brukes ofte om hverandre i sammenheng med hybrid virus / ormer som dominerer

selv om menneskehetens beste oppfinnelse, er nettet fortsatt et minefelt av trusler

dagens virusscenario. “Trojanske hester” er forskjellige fra virus i deres form for forplantning.

de maskerer seg som en legitim fil, for eksempel et e-postvedlegg fra en antatt venn med et veldig troverdig navn, og sprer ikke seg selv. Brukeren kan også uvitende installere Et Trojansk-infisert program via drive-by nedlastinger når du besøker et nettsted, spiller online spill eller bruker internett-drevne applikasjoner. En Trojansk hest kan forårsake skade som andre virus, for eksempel stjele informasjon eller hindre/forstyrre funksjonen til datasystemer.

Et enkelt diagram for å vise hvordan malware kan propogate

Hvordan skjer dette? Vel, den ondsinnede koden eller viruset settes inn i kommandokjeden, slik at når det infiserte programmet kjøres, blir viruskoden også utført (eller i noen tilfeller kjører i stedet for det legitime programmet). Virus er vanligvis sett på som fremmed kode knyttet til et vertsprogram, men dette er ikke alltid tilfelle. Noen ganger blir miljøet manipulert slik at det å kalle et legitimt uinfisert program kaller det virale programmet. Det virale programmet kan også utføres før et annet program kjøres. Dette kan nesten infisere hver kjørbar fil på datamaskinen, selv om ingen av disse filene kode ble faktisk tuklet med. Virus som følger denne modusen operandi inkluderer” cluster “eller” FAT ” (File Allocation Table) virus, som omdirigere system pekere til infiserte filer, knytte virus og virus som endrer windows-Registret katalogoppføringer slik at deres egen kode kjøres før andre legitime program.

Datavirus spres vanligvis via flyttbare medier eller internett. En flash-disk, CD-ROM, magnetbånd eller annen lagringsenhet som har vært i en infisert datamaskin, infiserer alle fremtidige datamaskiner der den brukes. Datamaskinen kan også kontrakt virus fra skumle e-postvedlegg, rogue webområder eller infisert programvare. Og disse sprer seg til alle andre datamaskiner på nettverket ditt.

alle datavirus forårsaker direkte eller indirekte økonomiske skader. Basert på dette er det to kategorier av virus:

1) de som bare sprer og ikke forårsaker forsettlig skade

2) de som er programmert til å forårsake skade.

men selv ved å spre, tar de opp rikelig med minneplass, og tid og ressurser som brukes på oppryddingsjobben. Direkte økonomiske skader oppstår når virus endrer informasjonen under digital overføring. Betydelige utgifter påløper av enkeltpersoner, bedrifter og myndigheter for å utvikle og implementere anti-virus verktøy for å beskytte datasystemer.

3. Logic bombs

en logisk bombe, også kjent som “slaggkode”, er et ondsinnet stykke kode som med vilje settes inn i programvare for å utføre en ondsinnet oppgave når den utløses av en bestemt hendelse. Det er ikke et virus, selv om det vanligvis oppfører seg på en lignende måte. Det er smug satt inn i programmet der det ligger sovende inntil spesifiserte vilkår er oppfylt. Skadelig programvare som virus og ormer inneholder ofte logiske bomber som utløses ved en bestemt nyttelast eller på et forhåndsdefinert tidspunkt. Nyttelasten til en logisk bombe er ukjent for brukeren av programvaren, og oppgaven som den utfører uønsket. Programkoder som er planlagt å utføre på et bestemt tidspunkt er kjent som “tidsbomber”. For eksempel, den beryktede “fredag den 13.” virus som angrep vertssystemer bare på bestemte datoer; det “eksploderte” (duplisert seg selv) hver fredag som skjedde til å være den trettende i en måned, og dermed forårsaker system forsinkelser.

Logiske bomber er vanligvis ansatt av misfornøyde ansatte som arbeider I IT-sektoren. Du har kanskje hørt om “misfornøyd ansattes syndrom” hvor sint ansatte som har blitt sparket, bruker logiske bomber til å slette databasene til sine arbeidsgivere, stultify nettverket for en stund eller til og med gjøre innsidehandel. Utløsere knyttet til utførelsen av logiske bomber kan være en bestemt dato og klokkeslett, en manglende oppføring fra en database eller ikke å sette inn en kommando på vanlig tid, noe som betyr at personen ikke jobber der lenger. De fleste logiske bomber forblir bare i nettverket de var ansatt i. Så i de fleste tilfeller er de en insider jobb. Dette gjør dem enklere å designe og utføre enn et virus. Det trenger ikke å replikere; som er en mer kompleks jobb. For å holde nettverket ditt beskyttet mot logikkbomber, trenger du konstant overvåking av dataene og effektiv antivirusprogramvare på hver av datamaskinene i nettverket.

Det er en annen bruk for den typen handling som utføres i en logisk bombe ” eksplosjon – – for å gjøre begrensede programvareforsøk. Den innebygde koden ødelegger programvaren etter en definert tidsperiode eller gjør den ubrukelig til brukeren betaler for videre bruk. Selv om denne koden bruker samme teknikk som en logisk bombe, har den en ikke-destruktiv, ikke-ondsinnet og bruker-gjennomsiktig bruk, og er vanligvis ikke referert til som en.

4. Denial-of-Service angrep

Et Denial-of-Service (DoS) angrep er et eksplisitt forsøk fra angripere å nekte tjenesten til tiltenkte brukere av den tjenesten. Det innebærer flom en datamaskin ressurs med flere forespørsler enn det kan håndtere forbruker sin tilgjengelige båndbredde som resulterer i server overbelastning. Dette forårsaker ressursen (f. eks. en webserver) for å krasje eller senke betydelig slik at ingen kan få tilgang til den. Ved hjelp av denne teknikken kan angriperen gjøre et webområde ubrukelig ved å sende store mengder trafikk til det målrettede området. Et nettsted kan midlertidig feil eller krasje helt, i alle fall resulterer i manglende evne til systemet til å kommunisere tilstrekkelig. DoS-angrep bryter med retningslinjene for akseptabel bruk for nesten alle internett-leverandører.

En annen variant av et tjenestenektangrep er kjent som Et” Distribuert Tjenestenektangrep ” (DDoS) angrep hvor en rekke geografisk utbredte gjerningsmenn oversvømmer nettverkstrafikken. Denial-of-Service angrep vanligvis målrette høyt profilerte web site servere som tilhører banker og kredittkort betaling gateways. Nettsteder av selskaper Som Amazon, Cnn, Yahoo, Twitter og eBay! de er heller ikke spart.

5. Phishing

dette er en teknikk for å trekke ut konfidensiell informasjon som kredittkortnumre og brukernavn passord kombinasjoner av maskert som en legitim bedrift. Phishing utføres vanligvis via e-post spoofing. Du har sannsynligvis mottatt e-post som inneholder lenker til legitime nettsteder som vises. Du har sannsynligvis funnet det mistenkelig og ikke klikke på linken. Smart trekk.

hvordan phishing kan netto noen virkelig interessante fangster

malware ville ha installert seg på datamaskinen og stjålet privat informasjon. Cyberkriminelle bruker sosialteknikk til å lure deg til å laste ned skadelig programvare fra internett eller få deg til å fylle ut dine personlige opplysninger under falske forutsetninger. En phishing-svindel i en e – postmelding kan unngås ved å holde visse ting i tankene.

-

Se etter stavefeil i teksten. Cyber-kriminelle er ikke kjent for sin grammatikk og staving.

-

Hold markøren over DEN hyperkoblede NETTADRESSEN, men ikke klikk. Sjekk om adressen samsvarer med den som er skrevet i meldingen.

-

Se opp for falske trusler. Har du mottatt en melding som sier “din e-postkonto vil bli stengt hvis du ikke svarer på denne e-posten”? De kan lure deg ved å true at sikkerheten din har blitt kompromittert.

-

Angripere bruke navn og logoer av kjente nettsteder for å lure deg. Grafikken og nettadressene som brukes i e-posten, er påfallende lik de legitime, men de fører deg til falske nettsteder.

ikke alle phishing er gjort via e-post eller nettsteder. Vishing (voice phishing) innebærer anrop til ofre ved hjelp av falsk identitet som lurer deg til å vurdere kallet til å være fra en pålitelig organisasjon. De kan hevde å være fra en bank som ber deg om å ringe et nummer (levert Av VoIP-tjenesten og eid av angriper) og angi kontoopplysningene dine. Når du gjør det, er kontosikkerheten din kompromittert. Behandle alle uønskede telefonsamtaler med skepsis og aldri gi noen personlig informasjon. Mange banker har utstedt forebyggende advarsler som informerer brukerne om phishing-svindel og do ‘s and don’ ts angående kontoinformasjonen din. De av dere leser Digit for lenge nok vil huske at vi lykkes phished hundrevis av våre lesere ved å rapportere en måte å hacke andres gmail-kontoer ved å sende en e-post til en gjort opp konto med ditt eget brukernavn og passord… og vi gjorde det år siden i en historie om , ja, du gjettet det, phishing!

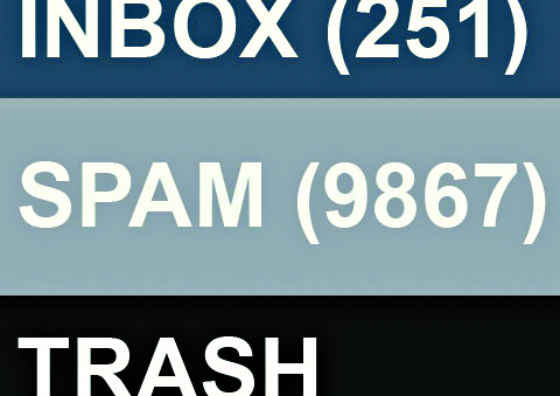

6. E-postbombing og spamming

e-postbombing er preget av at en misbruker sender store mengder e-post til en måladresse som resulterer i at offerets e-postkonto eller e-postservere krasjer. Meldingen er meningsløs og for lang for å forbruke nettverksressurser. Hvis flere kontoer for en e-postserver er målrettet, kan det ha innvirkning på tjenestenekt. Slike e-post som kommer ofte i innboksen din, kan lett oppdages av spamfiltre. E-postbombing utføres vanligvis ved hjelp av botnett (private internett-tilkoblede datamaskiner hvis sikkerhet har blitt kompromittert av skadelig programvare og under angriperens kontroll) som Et DDoS-angrep.

denne typen angrep er vanskeligere å kontrollere på grunn av flere kildeadresser og bots som er programmert til å sende forskjellige meldinger for å beseire spamfiltre. “Spamming” er en variant av e-postbombing. Her sendes uønskede massemeldinger til et stort antall brukere, uansett. Åpne koblinger gitt i spam post kan føre deg til phishing nettsteder hosting malware. Spam mail kan også ha infiserte filer som vedlegg. E-postspamming forverres når mottakeren svarer på e-post forårsaker alle de opprinnelige adressater å motta svar. Spammere samler e-postadresser fra kundelister, nyhetsgrupper, chat-rom, nettsteder og virus som høster brukernes adressebøker, og selger dem til andre spammere også. En stor mengde spam sendes til ugyldige e-postadresser.

e-postfiltre som fjerner søppelpost

Sending av søppelpost er i strid med retningslinjene for akseptabel bruk (aup) for nesten alle internettleverandører. Hvis systemet plutselig blir tregt (e-post laster sakte eller ikke ser ut til å bli sendt eller mottatt), kan årsaken være at mailer behandler et stort antall meldinger. Dessverre er det på dette tidspunktet ingen måte å forhindre e-postbombing og spam-post, da det er umulig å forutsi opprinnelsen til neste angrep. Men det du kan gjøre er å identifisere kilden til spam-postene og få ruteren konfigurert til å blokkere innkommende pakker fra den adressen.

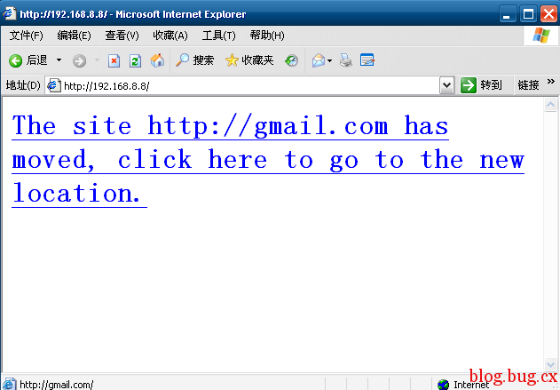

7. Web jacking

Web jacking har fått navnet sitt fra “kapring”. Her, hacker tar kontroll over et nettsted uredelig. Han kan endre innholdet på det opprinnelige nettstedet eller omdirigere brukeren til en annen falsk lignende ser side kontrollert av ham. Eieren av nettstedet har ikke mer kontroll og angriperen kan bruke nettstedet for sine egne egoistiske interesser. Det er rapportert tilfeller der angriperen har bedt om løsepenger, og til og med lagt ut uanstendig materiale på nettstedet.

web jacking method attack kan brukes til å lage en klone av nettstedet, og presentere offeret med den nye lenken som sier at nettstedet har flyttet. I motsetning til vanlige phishing-metoder, når du holder markøren over lenken som er oppgitt, vil NETTADRESSEN som presenteres være den opprinnelige, og ikke angriperens nettsted. Men når du klikker på den nye lenken, åpnes den og erstattes raskt med den ondsinnede webserveren. Navnet på adresselinjen vil være litt forskjellig fra det opprinnelige nettstedet som kan lure brukeren til å tro at det er et legitimt nettsted. For eksempel kan “gmail” henvise deg til “gmai1”. Legg merke til den i stedet For ‘L’. Det kan lett overses.

ikke gmail.com, men fortsatt nok folk klikker

web jacking kan også gjøres ved å sende en forfalsket melding til registratoren som kontrollerer domenenavnregistreringen, under en falsk identitet som ber ham om å koble et domenenavn til webjackerens IP-adresse, og dermed sende intetanende forbrukere som skriver inn det aktuelle domenenavnet til et nettsted kontrollert av webjacker. Formålet med dette angrepet er å prøve å høste legitimasjonene, brukernavnene, passordene og kontonumrene til brukerne ved å bruke en falsk nettside med en gyldig lenke som åpnes når brukeren blir omdirigert til den etter å ha åpnet det legitime nettstedet.

8. Cyber stalking

Cyber stalking er en ny form for internett kriminalitet i vårt samfunn når en person blir forfulgt eller fulgt på nettet. En cyber stalker ikke fysisk følge hans offer; han gjør det nesten ved å følge sin online aktivitet for å høste informasjon om stalkee og trakassere ham eller henne og gjøre trusler ved hjelp av verbal trusler. Det er en invasjon av ens personvern på nettet.

Cyber stalking bruker internett eller andre elektroniske midler og er forskjellig fra offline stalking, men er vanligvis ledsaget av det. De fleste ofrene for denne forbrytelsen er kvinner som er forfulgt av menn og barn som er forfulgt av voksne rovdyr og pedofile. Cyber stalkers trives på uerfarne nettbrukere som ikke er godt klar over nettikette og reglene for internett-sikkerhet. En cyber stalker kan være en fremmed, men kan like gjerne være noen du kjenner.

Cyber stalkers trakassere sine ofre via e-post, chatterom, nettsteder, diskusjonsfora og åpne publisering nettsteder (f.eks blogger). Tilgjengeligheten av gratis e-post / nettsted plass og anonymitet levert av chatterom og fora har bidratt til økningen av cyber stalking hendelser. Alle har en online tilstedeværelse i dag, og det er veldig enkelt Å Gjøre Et Google-søk og få sitt navn, alias, kontaktnummer og adresse, noe som bidrar til trusselen som er cyber stalking. Som internett er i økende grad blitt en integrert del av våre personlige og profesjonelle liv, stalkers kan dra nytte av den enkle kommunikasjon og tilgjengeligheten av personlig informasjon bare noen få museklikk unna. I tillegg, den anonyme og ikke-konfronterende natur internett-kommunikasjon videre kaster bort noen disincentives i veien for cyber stalking. Cyber stalking er gjort på to primære måter:

-

Internett Stalking: her stalker trakasserer offeret via internett. Uønsket e-post er den vanligste måten å true noen, og stalker kan også sende uanstendig innhold og virus via e-post. Men, virus og uønsket telemarketing e-post alene utgjør ikke cyber stalking. Men hvis e-post sendes gjentatte ganger i et forsøk på å skremme mottakeren, de kan anses som stalking. Internett stalking er ikke begrenset til e-post; stalkers kan mer omfattende bruke internett til å trakassere ofrene. Enhver annen cyberkriminalitet som vi allerede har lest om, hvis det gjøres med en intensjon om å true, trakassere eller forfalske offeret, kan utgjøre cyber stalking.

-

Computer Stalking: de mer teknologisk avanserte stalkers bruker sine datakunnskaper for å hjelpe dem med forbrytelsen. De får uautorisert kontroll over offerets datamaskin ved å utnytte driften av internett og Windows-operativsystemet. Selv om dette er vanligvis gjort av dyktige og datamaskinen kunnskapsrike stalkers, instruksjoner om hvordan du gjør dette er lett tilgjengelig på internett.

Cyber stalking har nå spredt sine vinger til sosiale nettverk. Med økt bruk av sosiale medier Som Facebook, Twitter, Flickr og YouTube, profilen din, bilder, og statusoppdateringer er opp for verden å se. Din online tilstedeværelse gir nok informasjon for deg å bli et potensielt offer for stalking uten selv å være klar over risikoen. Med “check-ins”,” livshendelser”, apps som får tilgang til din personlige informasjon og behovet for å sette opp omtrent alt du gjør og hvor du gjør det, forlater man egentlig ikke noe for stalkers å finne ut for seg selv. Sosiale nettverk teknologi gir en sosial og samarbeidsplattform for internett-brukere å samhandle, uttrykke sine tanker og dele nesten alt om livet. Selv om det fremmer sosialisering blant mennesker, bidrar det underveis til økningen av internettbrudd.

9. Data diddling

Data Diddling er uautorisert endring av data før eller under oppføring i et datasystem, og deretter endre det tilbake etter at behandlingen er ferdig. Ved hjelp av denne teknikken kan angriperen endre forventet utgang og er vanskelig å spore. Med andre ord, den opprinnelige informasjonen som skal legges inn, endres, enten av en person som skriver inn dataene, et virus som er programmert til å endre dataene, programmereren til databasen eller applikasjonen, eller noen andre som er involvert i prosessen med å lage, registrere, kode, undersøke, sjekke, konvertere eller overføre data.

dette er en av de enkleste metodene for å begå en datamaskinrelatert kriminalitet, fordi selv en datamaskinamatør kan gjøre det. Til tross for at dette er en uanstrengt oppgave, kan det ha skadelige effekter. For eksempel kan en person som er ansvarlig for regnskap, endre data om seg selv eller en venn eller slektning som viser at de er betalt i sin helhet. Ved å endre eller unnlate å legge inn informasjonen, kan de stjele fra bedriften. Andre eksempler er smiing eller forfalskning av dokumenter og utveksling av gyldige datatape eller kort med forberedte erstatninger. Elektrisitet styrene I India har vært ofre for data diddling av datakriminelle når private parter ble computerizing sine systemer.

10. Identitetstyveri Og Kredittkortsvindel

Identitetstyveri oppstår når noen stjeler din identitet og later til å være deg å få tilgang til ressurser som kredittkort, bankkontoer og andre fordeler i ditt navn. Bedrager kan også bruke din identitet til å begå andre forbrytelser. “Kredittkortsvindel” er et bredt begrep for forbrytelser som involverer identitetstyveri der kriminelle bruker kredittkortet ditt til å finansiere sine transaksjoner. Kredittkortsvindel er identitetstyveri i sin enkleste form. Det vanligste tilfellet av kredittkortsvindel er ditt forhåndsgodkjente kort som faller i andres hender.

Kredittkortsvindel er den vanligste måten for hackere å stjele yoiur penger

Han Kan bruke den til å kjøpe noe før du rapporterer til myndighetene og få kortet ditt blokkert. Det eneste sikkerhetsmålet på kredittkortkjøp er signaturen på kvitteringen, men det kan veldig enkelt forfalskes. I noen land kan selgeren til og med be DEG OM EN ID eller EN PIN-KODE. Noen kredittkortselskaper har programvare for å anslå sannsynligheten for svindel. Hvis en uvanlig stor transaksjon er gjort, kan utstederen til og med ringe deg for å bekrefte.

ofte glemmer folk å samle sin kopi av kredittkortkvitteringen etter å ha spist på restauranter eller andre steder når de betaler med kredittkort. Disse kvitteringene har ditt kredittkortnummer og din signatur for alle å se og bruke. Med bare denne informasjonen kan noen foreta kjøp online eller via telefon. Du vil ikke merke det før du får din månedlige kontoutskrift, og derfor bør du nøye studere uttalelsene dine. Sørg for at nettstedet er pålitelig og sikker når du handler på nettet. Noen hackere kan få tak i kredittkortnummeret ditt ved å bruke phishing-teknikker. Noen ganger vises et lite hengelåsikon i venstre hjørne av adressefeltet i nettleseren din, noe som gir et høyere sikkerhetsnivå for dataoverføring. Hvis du klikker på den, vil den også fortelle deg krypteringsprogramvaren den bruker.

En mer alvorlig bekymring er bruken av dine personlige opplysninger ved hjelp av stjålne eller falske dokumenter for å åpne kontoer (eller enda verre, ved hjelp av din eksisterende konto) for å ta et lån i ditt navn. Disse skruppelløse personer kan samle dine personlige opplysninger fra postkassen eller papirkurven (husk å makulere alle sensitive dokumenter). Tenk på alle viktige detaljer trykt på disse kvitteringer, betale stubber og andre dokumenter. Du vil ikke vite noe før kredittkort folk spore deg ned og hale deg før du fjerner alle kontingent. Så i måneder og måneder vil du kjempe for å få kreditt gjenopprettet og navnet ditt ryddet.

med økende tilfeller av kredittkortsvindel har mange finansinstitusjoner gått inn med programvareløsninger for å overvåke kreditt og beskytte identiteten din. ID-tyveri forsikring kan tas for å gjenopprette tapte lønn og gjenopprette kreditt. Men før du bruker en formue på disse tjenestene, gjelder gratis, sunn fornuft tiltak for å avverge en slik forbrytelse.

11. Salami slicing attack

et “salami slicing attack “eller” salami-svindel ” er en teknikk der cyberkriminelle stjeler penger eller ressurser litt om gangen, slik at det ikke er merkbar forskjell i total størrelse. Gjerningsmannen kommer unna med disse små bitene fra et stort antall ressurser og samler dermed en betydelig mengde over en tidsperiode. Essensen av denne metoden er mangelen på å oppdage misbruk. Den mest klassiske tilnærmingen er” collect-the-roundoff ” teknikk. De fleste beregninger utføres i en bestemt valuta avrundes opp til nærmeste nummer omtrent halvparten av tiden og ned resten av tiden. Hvis en programmerer bestemmer seg for å samle disse overskytende fraksjoner av rupees til en egen konto, synes ingen netto tap for systemet tydelig. Dette gjøres ved å forsiktig overføre midlene til gjerningsmannens konto.

Angripere setter inn et program i systemet for automatisk å utføre oppgaven. Logikkbomber kan også brukes av utilfredse grådige ansatte som utnytter sin kunnskap om nettverket og / eller privilegert tilgang til systemet. I denne teknikken, kriminelle programmer aritmetiske kalkulatorer å automatisk endre data, for eksempel i renteberegninger.

Stjele penger elektronisk er den vanligste bruken av salami slicing teknikk, men det er ikke begrenset til hvitvasking av penger. Salami teknikken kan også brukes til å samle små biter av informasjon over en periode for å utlede et helhetlig bilde av en organisasjon. Denne handlingen med distribuert informasjonsinnsamling kan være mot en person eller en organisasjon. Data kan hentes fra nettsteder, annonser, dokumenter samlet inn fra søppelbøtter og lignende, og gradvis bygge opp en hel database med fakta

intelligens om målet.

Siden mengden misbruk ligger like under terskelen av oppfatning, må vi være mer årvåken. Nøye undersøkelse av våre eiendeler, transaksjoner og all annen handel, inkludert deling av konfidensiell informasjon med andre, kan bidra til å redusere sjansene for et angrep ved hjelp av denne metoden.

12. Programvare Piratkopiering

takket være internett og torrents, kan du finne nesten hvilken som helst film, programvare eller sang fra hvilken som helst opprinnelse gratis. Internett piratkopiering er en integrert del av våre liv som bevisst eller ubevisst vi alle bidrar til. På denne måten blir fortjenesten til ressursutviklerne kuttet ned. Det handler ikke bare om å bruke andres immaterielle rettigheter ulovlig, men også gi det videre til vennene dine og redusere inntektene de fortjener.

Piratkopiering er utbredt i India, men du visste at

piratkopiering av programvare er uautorisert bruk og distribusjon av dataprogramvare. Programvareutviklere jobber hardt for å utvikle disse programmene, og piratkopiering begrenser deres evne til å generere nok til å opprettholde applikasjonsutvikling. Dette påvirker hele verdensøkonomien ettersom midler blir videresendt fra andre sektorer som resulterer i mindre investeringer i markedsføring og forskning.

følgende utgjør piratkopiering av programvare:

-

Laster ulisensiert programvare på PCEN

-

bruke enkeltlisensiert programvare på flere datamaskiner

-

Bruke en nøkkel generator for å omgå kopibeskyttelse

-

Distribuere en lisensiert eller ulisensiert (“sprukket”) versjon av programvare over internett og offline

“Kloning” er en annen trussel. Det skjer når noen kopierer ideen bak programvaren og skriver sin egen kode. Siden ideer ikke er kopibeskyttet over landegrensene hele tiden, er dette ikke strengt ulovlig. En programvare “crack” er en ulovlig innhentet versjon av programvaren som fungerer sin vei rundt kodet kopi forebygging. Brukere av piratkopiert programvare kan bruke en nøkkelgenerator til å generere et “serienummer” som låser opp en evalueringsversjon av programvaren, og dermed beseirer kopibeskyttelsen. Sprengning av programvare og bruk av uautoriserte nøkler er ulovlige handlinger med brudd på opphavsretten.

bruk av piratkopiert materiale kommer med egen risiko. Den piratkopierte programvaren kan inneholde Trojanere, virus, ormer og annen skadelig programvare, siden pirater ofte vil infisere programvare med ondsinnet kode. Brukere av piratkopiert programvare kan straffes etter loven for ulovlig bruk av opphavsrettsbeskyttet materiale. I tillegg får du ikke programvarestøtten som tilbys av utviklerne.

for å beskytte programvaren mot piratkopiering hvis du er en utvikler, bør du bruke sterke sikringstiltak. Noen nettsteder selger programvare med et “digitalt fingeravtrykk” som hjelper til med å spore tilbake piratkopiene til kilden. En annen vanlig metode er maskinvarelåsing. Ved hjelp av dette er programvarelisensen låst til en bestemt maskinvare, slik at den bare kjører på den datamaskinen. Dessverre fortsetter hackere å finne veien rundt disse tiltakene.

13. Andre

Så langt har Vi diskutert dedikerte metoder for å begå cyber forbrytelser. I et nøtteskall, ethvert lovbrudd begått ved hjelp av elektroniske midler som nettutpressing, nettmobbing, barnepornografi og internett-svindel betegnes som nettkriminalitet. Internett er et stort avlsmiljø for pornografi, som ofte har vært utsatt for sensur på grunn av uanstendighet. Men det som kan anses som uanstendig I India, kan ikke anses som det i andre land.

siden hvert land har en annen juridisk stilling på dette emnet, er pornografi voldsomt online. Men Ifølge Den Indiske Grunnloven faller pornografi i stor grad under kategorien uanstendighet og straffes ved lov. Barnepornografi er et alvorlig lovbrudd, og kan tiltrekke seg de strengeste straffene som følger av loven. Pedofile lurer i chatterom for å lokke barn. Internett tillater langsiktig mobbing av slike barn, fordi bildene en gang satt opp, spre seg som ild, og kan aldri bli tatt ned helt. Internett forbrytelser mot barn er et spørsmål om alvorlig bekymring, og blir adressert av myndighetene, men dette problemet har ingen enkel løsning.

Leave a Reply