the 12 types of Cyber Crime

om jezelf te beschermen moet je op de hoogte zijn van de verschillende manieren waarop je computer in gevaar kan komen en je privacy geschonden kan worden. In deze sectie, we bespreken een paar gemeenschappelijke tools en technieken die worden gebruikt door de cybercriminelen. Dit is geen uitputtende lijst met alle middelen, maar geeft u een uitgebreid idee van de mazen in netwerken en beveiligingssystemen, die kunnen worden uitgebuit door aanvallers, en ook hun mogelijke motieven om dit te doen.

de 12 soorten cybercriminaliteit

er zijn letterlijk een dozijn manieren waarop een cybercriminaliteit kan worden verward, en u moet weten wat ze zijn

om uzelf te beschermen moet u weten over de verschillende manieren waarop uw computer kan worden gecompromitteerd en uw privacy geschonden. In deze sectie, we bespreken een paar gemeenschappelijke tools en technieken die worden gebruikt door de cybercriminelen. Dit is geenszins een uitputtende lijst, maar geeft u een uitgebreid idee van de mazen in

netwerken en beveiligingssystemen, die door aanvallers kunnen worden uitgebuit, en ook hun mogelijke motieven om dit te doen.

1. Hacking

in eenvoudige woorden, hacken is een handeling gepleegd door een indringer door toegang te krijgen tot uw computersysteem zonder uw toestemming. Hackers (de mensen die het ‘hacken’ doen) zijn in principe computerprogrammeurs, die een geavanceerd begrip van computers hebben en deze kennis vaak misbruiken om slinkse redenen. Het zijn meestal technologie liefhebbers die expert-niveau vaardigheden in een bepaald softwareprogramma of taal. Wat betreft motieven, er kunnen verschillende, maar de meest voorkomende zijn vrij eenvoudig en kan worden verklaard door een menselijke tendancy zoals hebzucht, roem, macht, enz. Sommige mensen doen het puur om hun expertise te tonen-variërend van relatief onschadelijke activiteiten zoals het wijzigen van software (en zelfs hardware) om taken uit te voeren die buiten de bedoeling van de Schepper liggen, anderen willen alleen maar vernietiging veroorzaken.Hebzucht en soms voyeuristische neigingen kunnen ertoe leiden dat een hacker in systemen inbreekt om persoonlijke bankgegevens, financiële gegevens van een bedrijf, enz.te stelen. Ze proberen ook systemen te wijzigen zodat ze taken kunnen uitvoeren op hun grillen. Hackers weergeven van dergelijke destructieve gedrag worden ook wel “Crackers” soms. ze worden ook wel “Black Hat” hackers aan de andere kant, er zijn mensen die een interesse in computer hacken net uit intellectuele nieuwsgierigheid te ontwikkelen. Sommige bedrijven huren deze computer liefhebbers om fouten in hun beveiligingssystemen te vinden en te helpen ze op te lossen. Aangeduid als” witte hoed ” hackers, deze jongens zijn tegen het misbruik van computersystemen. Ze proberen in te breken in netwerksystemen puur om de eigenaren van gebreken te waarschuwen. Het is echter niet altijd altruïstisch, want velen doen dit ook voor de roem, om banen te krijgen bij topbedrijven, of gewoon om te worden aangeduid als security experts. “Grijze hoed” is een andere term die wordt gebruikt om te verwijzen naar hacking-activiteiten die een kruising tussen zwart en Wit hacken.

enkele van de beroemdste computergenieën waren ooit hackers die hun vaardigheden gingen gebruiken voor constructieve technologische ontwikkeling. Dennis Ritchie en Ken Thompson, de makers van het UNIX-besturingssysteem (Linux ‘ voorganger), waren twee van hen. Shawn Fanning, de ontwikkelaar van Napster, Mark Zuckerberg van Facebook faam, en nog veel meer zijn ook voorbeelden. De eerste stap om te voorkomen dat hackers toegang krijgen tot uw systemen is om te leren hoe hacken wordt gedaan. Natuurlijk is het buiten het bereik van deze Fast Track om in grote details te gaan, maar we zullen de verschillende technieken die door hackers worden gebruikt om u via het internet te bereiken behandelen.

a. SQL injecties: een SQL injectie is een techniek die hackers in staat stelt om te spelen op de beveiligingsproblemen van de software die een website draait. Het kan worden gebruikt om elk type van onbeschermde of onjuist beschermde SQL-database aan te vallen. Dit proces omvat het invoeren van delen van SQL-code in een webformulier invoerveld – meestal gebruikersnamen en wachtwoorden – om de hacker verdere toegang te geven tot de site backend, of een bepaalde

gebruikersaccount. Wanneer u aanmeldingsgegevens invoert in aanmeldingsvelden, wordt deze informatie meestal geconverteerd naar een SQL-opdracht. Dit commando controleert de gegevens die u hebt ingevoerd tegen de relevante tabel in de database. Als uw invoergegevens overeenkomen met de gegevens in de tabel, krijgt u toegang, zo niet, krijgt u het soort fout dat u zou hebben gezien wanneer u een verkeerd wachtwoord invoert. Een SQL-injectie is meestal een extra commando dat, wanneer ingevoegd in het webformulier, probeert de inhoud van de database te veranderen om een succesvolle login weer te geven. Het kan ook worden gebruikt om informatie op te halen, zoals creditcardnummers of wachtwoorden van onbeschermde sites.

B. diefstal van FTP-wachtwoorden: dit is een andere veel voorkomende manier om te knoeien met websites. FTP password hacking maakt gebruik van het feit dat veel webmasters hun website login informatie op te slaan op hun slecht beveiligde pc ‘ s. De dief doorzoekt het systeem van het slachtoffer voor FTP – login gegevens, en vervolgens doorgestuurd naar zijn eigen externe computer. Hij logt vervolgens in op de website via de computer op afstand en wijzigt de webpagina ‘ s naar eigen goeddunken.

c. Cross-site scripting:

ook bekend als XSS (voorheen CSS, maar hernoemd vanwege verwarring met cascading style sheets), is een zeer eenvoudige manier om een beveiligingssysteem te omzeilen. Cross-site scripting is een moeilijk te vinden Maas in een website, waardoor het kwetsbaar voor aanvallen. In een typische XSS-aanval, de hacker infecteert een webpagina met een kwaadaardige client-side script of programma. Wanneer u deze webpagina bezoekt, wordt het script automatisch gedownload naar uw browser en uitgevoerd. Doorgaans, aanvallers injecteren HTML, JavaScript, VBScript, ActiveX of Flash in een kwetsbare applicatie om u te misleiden en het verzamelen van vertrouwelijke informatie. Als u uw PC wilt beschermen tegen kwaadaardige hackers, moet investeren in een goede firewall in de eerste plaats. Hacken gebeurt via een netwerk, dus het is erg belangrijk om veilig te blijven tijdens het gebruik van het internet. In het laatste hoofdstuk van dit boek lees je meer over veiligheidstips.

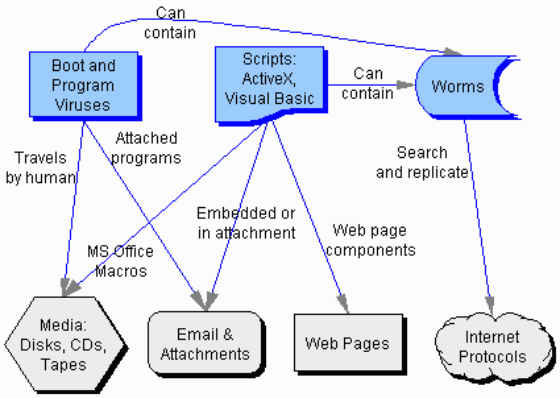

2. Virusverspreiding

virussen zijn computerprogramma ‘ s die zich aan een systeem of bestanden hechten of deze infecteren en die de neiging hebben naar andere computers in een netwerk te circuleren. Ze verstoren de werking van de computer en beïnvloeden de opgeslagen gegevens – hetzij door deze te wijzigen of door deze volledig te verwijderen. “Wormen” in tegenstelling tot virussen hebben geen gastheer nodig om zich aan vast te klampen. Ze repliceren tot ze al het beschikbare geheugen in het systeem opeten. De term “worm “wordt soms gebruikt om zelfreplicerende” malware ” (kwaadaardige softWARE) betekenen. Deze termen worden vaak door elkaar gebruikt in de context van de hybride virussen / wormen die domineren

hoewel de beste uitvinding van de mensheid, is het net nog steeds een mijnenveld van bedreigingen

het huidige virusscenario. “Trojaanse paarden” verschillen van virussen in hun manier van voortplanting.

ze doen zich voor als een legitiem bestand, zoals een e-mailbijlage van een vermeende vriend met een zeer geloofwaardige naam, en verspreiden zichzelf niet. De gebruiker kan ook onbewust installeren van een Trojan-geïnfecteerde programma via drive-by downloads bij het bezoeken van een website, het spelen van online games of het gebruik van internet-driven applicaties. Een Trojaans paard kan schade veroorzaken die vergelijkbaar is met andere virussen, zoals het stelen van informatie of belemmeren/verstoren van de werking van computersystemen.

een eenvoudig diagram om te laten zien hoe malware kan propogate

Hoe kan dit gebeuren? Goed, de kwaadaardige code of virus wordt ingevoegd in de commandostructuur, zodat wanneer het geïnfecteerde programma wordt uitgevoerd, de virale code wordt ook uitgevoerd (of in sommige gevallen, loopt in plaats van het legitieme programma). Virussen worden meestal gezien als vreemde code gekoppeld aan een host programma, maar dit is niet altijd het geval. Soms, de omgeving wordt gemanipuleerd, zodat het aanroepen van een legitieme niet-geïnfecteerde programma roept het virale programma. Het virale programma kan ook worden uitgevoerd voordat een ander programma wordt uitgevoerd. Dit kan vrijwel elk uitvoerbaar bestand op de computer infecteren, hoewel geen van die bestanden’ code daadwerkelijk is geknoeid met. Virussen die deze modus operandi volgen omvatten “cluster” of “FAT” (File Allocation Table) virussen, die systeem pointers omleiden naar geïnfecteerde bestanden, associate virussen en virussen die de Windows-register directory entries te wijzigen, zodat hun eigen code wordt uitgevoerd voordat een ander legitiem programma.

computervirussen verspreiden zich meestal via verwijderbare media of het internet. Een flash disk, CD-ROM, magneetband of ander opslagapparaat dat in een geà nfecteerde computer is geweest infecteert alle toekomstige computers waarin het wordt gebruikt. Uw computer kan ook virussen uit sinistere e-mailbijlagen, malafide websites of geïnfecteerde software contracteren. En deze verspreiden naar elke andere computer in je netwerk.

alle computervirussen veroorzaken directe of indirecte economische schade. Op basis hiervan zijn er twee categorieën virussen:

1) virussen die alleen verspreiden en geen opzettelijke schade veroorzaken

2) virussen die geprogrammeerd zijn om schade te veroorzaken.

echter, zelfs door verspreiding nemen ze veel geheugenruimte in beslag, en tijd en middelen die worden besteed aan het opruimen. Directe economische schade wordt veroorzaakt wanneer virussen de informatie wijzigen tijdens digitale transmissie. Particulieren, bedrijven en autoriteiten maken aanzienlijke kosten voor de ontwikkeling en implementatie van de antivirusprogramma ‘ s ter bescherming van computersystemen.

3. Logic bombs

een logic bomb, ook bekend als” slag code”, is een kwaadaardig stukje code dat opzettelijk in de software wordt ingebracht om een kwaadwillige taak uit te voeren wanneer deze wordt geactiveerd door een specifieke gebeurtenis. Het is geen virus, hoewel het zich meestal op een vergelijkbare manier gedraagt. Het is stealthily ingevoegd in het programma waar het ligt slapende totdat bepaalde voorwaarden zijn voldaan. Kwaadaardige software zoals virussen en wormen bevatten vaak logische bommen die worden geactiveerd bij een specifieke lading of op een vooraf bepaald tijdstip. De payload van een logische bom is onbekend voor de gebruiker van de software, en de taak die het ongewenste uitvoert. Programmacodes die gepland zijn om op een bepaald moment uit te voeren staan bekend als “tijdbommen”. Bijvoorbeeld, het beruchte “vrijdag de 13e” virus dat de host systemen aangevallen alleen op specifieke data; het “explodeerde” (zichzelf gedupliceerd) elke vrijdag die toevallig de dertiende van een maand, waardoor het systeem vertragingen.Logic bombs worden meestal gebruikt door ontevreden werknemers in de IT-sector. Je hebt misschien gehoord van “ontevreden werknemer syndroom” waarin boze werknemers die zijn ontslagen gebruik maken van logica bommen om de databases van hun werkgevers te verwijderen, stultify het netwerk voor een tijdje of zelfs doen handel met voorkennis. Triggers geassocieerd met de uitvoering van logische bommen kunnen een specifieke datum en tijd zijn, een ontbrekende ingang uit een database of het niet plaatsen van een commando op het gebruikelijke tijdstip, wat betekent dat de persoon daar niet meer werkt. De meeste logische bommen blijven alleen in het netwerk waar ze in werkten. Dus in de meeste gevallen zijn ze een insider job. Dit maakt ze gemakkelijker te ontwerpen en uit te voeren dan een virus. Het hoeft niet te repliceren; dat is een complexere taak. Om uw netwerk beschermd te houden tegen de logische bommen, moet u constant toezicht houden op de gegevens en efficiënte antivirussoftware op elk van de computers in het netwerk.

er is een ander gebruik voor het type actie uitgevoerd in een logische bom “explosie” – om beperkte software trials te maken. Het ingesloten stukje code vernietigt de software na een bepaalde periode of maakt het onbruikbaar totdat de gebruiker betaalt voor het verdere gebruik ervan. Hoewel dit stuk code dezelfde techniek gebruikt als een logische bom, heeft het een niet-destructief, niet-kwaadaardig en gebruiker-transparant gebruik, en wordt meestal niet aangeduid als een.

4. Denial-of-Service attack

een Denial-of-Service (DoS) aanval is een expliciete poging van aanvallers om de service te weigeren aan de beoogde gebruikers van die service. Het gaat om het overspoelen van een computer resource met meer verzoeken dan het kan omgaan met het consumeren van de beschikbare bandbreedte, wat resulteert in server overbelasting. Dit veroorzaakt de bron (bijv. een webserver) aanzienlijk te crashen of te vertragen, zodat niemand er toegang toe heeft. Met behulp van deze techniek, de aanvaller kan maken een website onbruikbaar door het verzenden van enorme hoeveelheden verkeer naar de beoogde site. Een locatie kan tijdelijk defect raken of volledig crashen, wat in ieder geval resulteert in het onvermogen van het systeem om adequaat te communiceren. DoS-aanvallen schenden het beleid voor acceptabel gebruik van vrijwel alle internetproviders.

een andere variant op een denial-of-service-aanval is bekend als een “Distributed Denial of Service” (DDoS) – aanval waarbij een aantal geografisch verspreide daders het netwerkverkeer overstromen. Denial-of-Service aanvallen zijn meestal gericht op high profile website servers die behoren tot banken en credit card betaling gateways. Websites van bedrijven zoals Amazon, CNN, Yahoo, Twitter en eBay! worden ook niet gespaard.

5. Phishing

dit is een techniek van het extraheren van vertrouwelijke informatie zoals creditcardnummers en gebruikersnaam wachtwoord Combo ‘ s door zich te vermommen als een legitieme onderneming. Phishing wordt meestal uitgevoerd via e-mail spoofing. U hebt waarschijnlijk ontvangen e-mail met links naar legitieme verschijnen websites. Je vond het waarschijnlijk verdacht en klikte niet op de link. Slimme zet.

hoe phishing een aantal echt interessante vangsten kan netto

de malware zou zichzelf op uw computer hebben geà nstalleerd en gestolen persoonlijke informatie. Cybercriminelen gebruiken social engineering om u te verleiden tot het downloaden van malware van het internet of u uw persoonlijke gegevens onder valse voorwendselen in te vullen. Een phishing scam in een e-mailbericht kan worden ontweken door het houden van bepaalde dingen in het achterhoofd.

-

zoek naar spelfouten in de tekst. Cybercriminelen staan niet bekend om hun grammatica en spelling.

-

Beweeg uw cursor over de hyperlinked URL, maar KLIK niet. Controleer of het adres overeenkomt met het adres in het bericht.

-

kijk uit voor valse bedreigingen. Heeft u een bericht ontvangen met de mededeling “uw e-mailaccount wordt gesloten als u deze e-mail niet beantwoordt”? Ze kunnen je misleiden door te dreigen dat je beveiliging in gevaar is.

-

aanvallers gebruiken de namen en logo ‘ s van bekende websites om u te misleiden. De graphics en de webadressen gebruikt in de e-mail zijn opvallend vergelijkbaar met de legitieme degenen, maar ze leiden je naar nep-sites.

niet alle phishing gebeurt via e-mail of websites. Vishing (voice phishing) omvat oproepen aan slachtoffers met behulp van valse identiteit die u voor de gek houden in het overwegen van de oproep te zijn van een vertrouwde organisatie. Zij kunnen beweren te zijn van een bank die u vraagt om een nummer te bellen (verstrekt door VoIP-service en eigendom van aanvaller) en voer uw accountgegevens. Zodra u dat doet, is de beveiliging van uw account in gevaar. Behandel alle ongevraagde telefoontjes met scepsis en geef nooit persoonlijke informatie. Veel banken hebben preventieve waarschuwingen hun gebruikers op de hoogte van phishing en de do ‘s en don’ ts met betrekking tot uw account informatie. Degenen onder u lezen cijfer voor lang genoeg zal onthouden dat we met succes phished honderden van onze lezers door het melden van een manier om andere mensen Gmail-accounts te hacken door het sturen van een e-mail naar een opgemaakt account met uw eigen gebruikersnaam en wachtwoord… en we deden dat jaren geleden in een verhaal over , ja, je raadt het al, phishing!

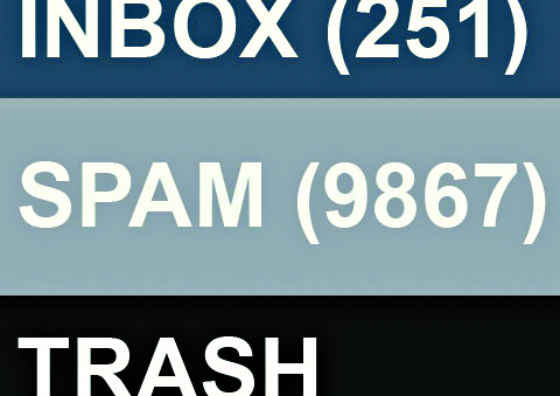

6. E-mailbombardementen en spam

e-mailbombardementen worden gekenmerkt door een misbruiker die enorme hoeveelheden e-mail naar een doeladres verzendt, waardoor het e-mailaccount of de mailservers van het slachtoffer crashen. De boodschap is zinloos en te lang om netwerkbronnen te verbruiken. Als meerdere accounts van een mailserver zijn gericht, kan het een denial-of-service impact hebben. Dergelijke mail die vaak in uw inbox kan gemakkelijk worden gedetecteerd door spamfilters. E-mail bombarderen wordt meestal uitgevoerd met behulp van botnets (private Internet verbonden computers waarvan de veiligheid is aangetast door malware en onder de controle van de aanvaller) als een DDoS-aanval.

dit type aanval is moeilijker te controleren vanwege meerdere bronadressen en de bots die geprogrammeerd zijn om verschillende berichten te sturen om spamfilters te verslaan. “Spamming” is een variant van e-mail bombarderen. Hier worden ongevraagde bulkberichten zonder onderscheid naar een groot aantal gebruikers gestuurd. Het openen van links gegeven in spam mails kan leiden tot phishing websites hosting malware. Spam e-mail kan ook geà nfecteerde bestanden als bijlagen. E-mail spamming verergert wanneer de ontvanger reageert op de e-mail waardoor alle oorspronkelijke geadresseerden om het antwoord te ontvangen. Spammers verzamelen e-mailadressen van klantenlijsten, nieuwsgroepen, chatrooms, websites en virussen die adresboeken van gebruikers oogsten, en verkopen ze ook aan andere spammers. Een grote hoeveelheid spam wordt verzonden naar ongeldige e-mailadressen.

e-mailfilters het opruimen van spammail

het versturen van spam is in strijd met het beleid voor acceptabel gebruik (acceptable use policy, AUP) van bijna alle internetproviders. Als uw systeem plotseling traag wordt (e-mail laadt langzaam of lijkt niet te worden verzonden of ontvangen), kan de reden zijn dat uw mailer een groot aantal berichten verwerkt. Helaas, op dit moment, er is geen manier om volledig te voorkomen dat e-mail bombardementen en spam mails als het is onmogelijk om de oorsprong van de volgende aanval te voorspellen. Echter, wat je kunt doen is de bron van de spam mails te identificeren en uw router geconfigureerd om inkomende pakketten te blokkeren van dat adres.

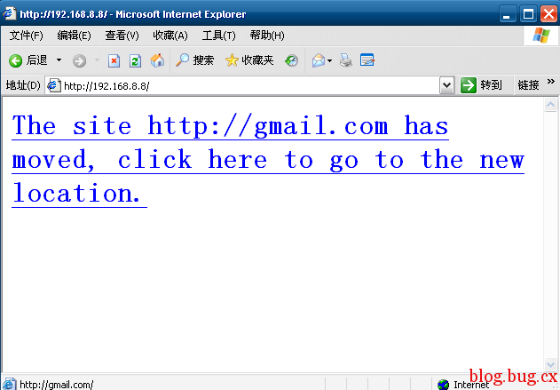

7. Web jacking

Web jacking ontleent zijn naam aan “hijacking”. Hier, de hacker neemt de controle van een website frauduleus. Hij kan de inhoud van de oorspronkelijke site te wijzigen of zelfs omleiden van de gebruiker naar een andere nep-soortgelijke uitziende pagina gecontroleerd door hem. De eigenaar van de website heeft geen controle meer en de aanvaller kan de website gebruiken voor zijn eigen egoïstische belangen. Er zijn gevallen gemeld waarbij de aanvaller om losgeld heeft gevraagd en zelfs obsceen materiaal op de site heeft geplaatst.

de web jacking method attack kan worden gebruikt om een kloon van de website te maken, en het slachtoffer de nieuwe link te tonen waarin staat dat de site is verplaatst. In tegenstelling tot de gebruikelijke phishing-methoden, wanneer u de muisaanwijzer over de verstrekte link, de URL gepresenteerd zal de oorspronkelijke zijn, en niet de site van de aanvaller. Maar wanneer u klikt op de nieuwe link, het opent en wordt snel vervangen door de kwaadaardige webserver. De naam op de adresbalk zal iets anders zijn dan de oorspronkelijke website die de gebruiker kan verleiden om te denken dat het een legitieme site. Bijvoorbeeld, ” gmail “kan u leiden naar”gmai1”. Let op die ene in plaats van ‘L’. Het kan gemakkelijk over het hoofd worden gezien.

uiteraard niet gmail.com, maar nog steeds genoeg mensen klikken

Web jacking kan ook gedaan worden door een vals bericht te sturen naar de registrar die de domeinnaamregistratie beheert, onder een valse identiteit waarin hem gevraagd wordt een domeinnaam te koppelen aan het IP-adres van de webjacker, waardoor nietsvermoedende consumenten die die specifieke domeinnaam invoeren naar een website gestuurd worden die door de webjacker wordt gecontroleerd. Het doel van deze aanval is om te proberen om de referenties te oogsten, gebruikersnamen, wachtwoorden en accountnummers van gebruikers met behulp van een nep-webpagina met een geldige link die wordt geopend wanneer de gebruiker wordt doorgestuurd naar het na het openen van de legitieme site.

8. Cyberstalking

cyberstalking is een nieuwe vorm van internetcriminaliteit in onze samenleving wanneer een persoon online wordt achtervolgd of gevolgd. Een cyberstalker volgt zijn slachtoffer niet fysiek.; hij doet het virtueel door het volgen van zijn online activiteit om informatie over de stalkee te oogsten en hem of haar lastig te vallen en bedreigingen te maken met behulp van verbale intimidatie. Het is een inbreuk op iemands online privacy.Cyber stalking maakt gebruik van internet of andere elektronische middelen en verschilt van offline stalking, maar gaat er meestal mee gepaard. De meeste slachtoffers van deze misdaad zijn vrouwen die worden gestalkt door mannen en kinderen die worden gestalkt door volwassen roofdieren en pedofielen. Cyber stalkers gedijen op onervaren webgebruikers die niet goed op de hoogte zijn van netiquette en de regels van internet Veiligheid. Een cyber stalker kan een vreemde zijn, maar kan net zo gemakkelijk iemand zijn die je kent.

Cyberstalkers vallen hun slachtoffers lastig via e-mail, chatrooms, websites, discussieforums en open publicatiesites (bijv. blogs). De beschikbaarheid van gratis e-mail / Website ruimte en de anonimiteit van chatrooms en forums heeft bijgedragen aan de toename van cyber stalking incidenten. Iedereen heeft tegenwoordig een online aanwezigheid, en het is heel gemakkelijk om een Google-zoekopdracht te doen en je naam, alias, contactnummer en adres te krijgen, wat bijdraagt aan de dreiging die cyberstalking is. Aangezien het internet steeds meer een integraal onderdeel van ons persoonlijke en professionele leven wordt, kunnen stalkers profiteren van het gemak van communicatie en de beschikbaarheid van persoonlijke informatie slechts een paar muisklikken verwijderd. Bovendien verwijdert het anonieme en niet-confronterende karakter van internetcommunicatie alle negatieve prikkels in de weg van cyberstalking. Cyber stalking wordt gedaan op twee primaire manieren:

-

Internet Stalking: hier valt de stalker het slachtoffer lastig via het internet. Ongevraagde e-mail is de meest voorkomende manier om iemand te bedreigen, en de stalker kan zelfs obscene inhoud en virussen per e-mail te sturen. Echter, virussen en ongevraagde telemarketing e-mail alleen vormen niet cyber stalking. Maar als e-mail herhaaldelijk wordt verzonden in een poging om de ontvanger te intimideren, kunnen ze worden beschouwd als stalking. Internet stalking is niet beperkt tot e-mail; stalkers kunnen het internet uitgebreider gebruiken om de slachtoffers lastig te vallen. Elke andere cyber-misdaad die we al hebben gelezen over, indien gedaan met een intentie om te bedreigen, lastig vallen, of laster van het slachtoffer kan neerkomen op cyber stalking.

-

computer Stalking: de meer technologisch geavanceerde stalkers hun computervaardigheden toe te passen om hen te helpen met de misdaad. Ze krijgen ongeautoriseerde controle over de computer van het slachtoffer door gebruik te maken van de werking van het internet en het Windows-besturingssysteem. Hoewel dit meestal wordt gedaan door bekwame en computer savvy stalkers, instructies over hoe dit te bereiken zijn gemakkelijk beschikbaar op het internet.

Cyber stalking heeft nu zijn vleugels verspreid naar sociale netwerken. Met het toegenomen gebruik van sociale media zoals Facebook, Twitter, Flickr en YouTube, uw profiel, foto ‘ s, en status updates zijn voor de hele wereld te zien. Uw online aanwezigheid biedt voldoende informatie voor u om een potentieel slachtoffer van stalking worden zonder zelfs bewust van het risico. Met de “check-ins”, De “life-events”, apps die toegang hebben tot uw persoonlijke gegevens en de noodzaak om zowat alles wat je doet en waar je het doet op te zetten, laat men niet echt iets over voor de stalkers om zelf uit te zoeken. Sociale netwerktechnologie biedt een sociaal en samenwerkingsplatform voor internetgebruikers om te communiceren, hun gedachten te uiten en bijna alles over hun leven te delen. Hoewel het socialisatie onder mensen bevordert, draagt het langs de weg bij aan de opkomst van internetschendingen.

9. Data diddling

Data Diddling is ongeoorloofd wijzigen van gegevens voor of tijdens het invoeren in een computersysteem, en vervolgens terug te veranderen nadat de verwerking is gedaan. Met behulp van deze techniek, de aanvaller kan de verwachte uitvoer te wijzigen en is moeilijk te volgen. Met andere woorden, de oorspronkelijke informatie die moet worden ingevoerd, wordt gewijzigd, hetzij door een persoon die de gegevens intypt, een virus dat is geprogrammeerd om de gegevens te wijzigen, de programmeur van de database of applicatie, of iemand anders die betrokken is bij het proces van het maken, opnemen, coderen, onderzoeken, controleren, converteren of verzenden van gegevens.

dit is een van de eenvoudigste methoden om een computergerelateerde misdaad te plegen, omdat zelfs een computeramateur dit kan. Ondanks dat dit een moeiteloze taak is, kan het schadelijke effecten hebben. Een persoon die verantwoordelijk is voor de boekhouding kan bijvoorbeeld gegevens over zichzelf of een vriend of familielid wijzigen waaruit blijkt dat ze volledig zijn betaald. Door de informatie te wijzigen of niet in te voeren, kunnen ze stelen van de enterprise. Andere voorbeelden zijn het vervalsen of vervalsen van documenten en het uitwisselen van geldige computerbanden of-kaarten met voorbereide vervangingen. Electricity boards in India zijn het slachtoffer van data diddling door computercriminelen toen private partijen waren het automatiseren van hun systemen.

10. Identiteitsdiefstal en creditcardfraude

identiteitsdiefstal treedt op wanneer iemand uw identiteit steelt en zich voordoet als u om toegang te krijgen tot bronnen zoals creditcards, bankrekeningen en andere voordelen op uw naam. De bedrieger kan uw identiteit ook gebruiken om andere misdaden te plegen. “Credit card fraude” is een brede term voor misdrijven waarbij identiteitsdiefstal waarbij de crimineel gebruikt uw creditcard om zijn transacties te financieren. Creditcardfraude is identiteitsdiefstal in zijn eenvoudigste vorm. Het meest voorkomende geval van creditcardfraude is uw vooraf goedgekeurde kaart die in handen van iemand anders valt.

creditcardfraude is de meest voorkomende manier voor hackers om uw geld te stelen

hij kan het gebruiken om alles te kopen totdat u zich meldt bij de autoriteiten en uw kaart geblokkeerd. De enige veiligheidsmaatregel op credit card aankopen is de handtekening op het ontvangstbewijs, maar die kan heel gemakkelijk worden vervalst. Echter, in sommige landen kan de handelaar u zelfs vragen om een ID of een PIN-code. Sommige creditcardbedrijven hebben software om de kans op fraude te schatten. Als er een ongewoon grote transactie wordt gedaan, kan de uitgever u zelfs bellen om te verifiëren.

vaak vergeten mensen om hun kopie van de creditcard ontvangst te verzamelen na het eten in restaurants of elders wanneer ze betalen met een creditcard. Deze bonnetjes hebben uw creditcardnummer en uw handtekening voor iedereen te zien en te gebruiken. Met alleen deze informatie kan iemand online of telefonisch aankopen doen. U zult het niet merken totdat u uw maandelijkse verklaring, dat is waarom je moet zorgvuldig bestuderen uw verklaringen. Zorg ervoor dat de website betrouwbaar en veilig is bij het online winkelen. Sommige hackers kunnen een greep van uw credit card nummer te krijgen door het gebruik van phishing-technieken. Soms verschijnt er een klein hangslotpictogram op de linker schermhoek van de adresbalk op uw browser die een hoger niveau van beveiliging biedt voor gegevensoverdracht. Als u erop klikt, zal het u ook vertellen de encryptie software die het gebruikt.

een meer ernstige zorg is het gebruik van uw persoonlijke gegevens met behulp van gestolen of valse documenten om accounts te openen (of erger nog, met behulp van uw bestaande account) om een lening op uw naam. Deze gewetenloze mensen kunnen uw persoonlijke gegevens te verzamelen uit uw mailbox of prullenbak (vergeet niet om alle gevoelige documenten te versnipperen). Denk aan alle belangrijke details afgedrukt op die bonnetjes, loonstrookjes en andere documenten. Je zult niets weten totdat de credit card mensen je opsporen en je volgen totdat je al je contributies hebt betaald. Dan zul je maanden en maanden vechten om je krediet te herstellen en je naam te zuiveren.

met toenemende gevallen van creditcardfraude, hebben veel financiële instellingen ingegrepen met softwareoplossingen om uw krediet te bewaken en uw identiteit te bewaken. ID diefstal verzekering kan worden genomen om verloren lonen te herstellen en te herstellen van uw krediet. Maar voordat je een fortuin uitgeeft aan deze diensten, pas de kostenloze, verstandige maatregelen toe om een dergelijke misdaad te voorkomen.

11. Salami slicing attack

een ” salami slicing attack “of” salami fraud ” is een techniek waarbij cybercriminelen beetje bij beetje geld of middelen stelen, zodat er geen merkbaar verschil in grootte is. De dader komt met deze kleine stukjes uit een groot aantal bronnen weg en accumuleert dus een aanzienlijke hoeveelheid over een periode van tijd. De essentie van deze methode is het niet detecteren van de verduistering. De meest klassieke aanpak is “verzamel-de-roundoff” techniek. De meeste berekeningen worden uitgevoerd in een bepaalde valuta worden afgerond naar het dichtstbijzijnde nummer ongeveer de helft van de tijd en naar beneden de rest van de tijd. Als een programmeur besluit om deze overtollige fracties Roepies op een aparte rekening te verzamelen, lijkt er geen nettoverlies voor het systeem zichtbaar. Dit gebeurt door het geld zorgvuldig over te maken naar de rekening van de dader.

aanvallers plaats een programma in het systeem om de taak automatisch uit te voeren. Logic bombs kunnen ook worden gebruikt door ontevreden hebzuchtige werknemers die hun knowhow van het netwerk en/of bevoorrechte toegang tot het systeem exploiteren. In deze techniek, de criminele programma ‘ s de rekenkundige rekenmachines om automatisch gegevens te wijzigen, zoals in rente berekeningen.

het stelen van geld elektronisch is het meest voorkomende gebruik van de salami snijden techniek, maar het is niet beperkt tot het witwassen van geld. De salami techniek kan ook worden toegepast om kleine stukjes informatie te verzamelen over een periode van tijd om een totaalbeeld van een organisatie af te leiden. Deze handeling van gedistribueerde informatieverzameling kan tegen een individu of een organisatie zijn. Gegevens kunnen worden verzameld van websites, advertenties, documenten verzameld uit Prullenbak, en dergelijke, geleidelijk opbouwen van een hele database van feitelijke

informatie over het doel.

aangezien de hoeveelheid verduistering net onder de drempel van perceptie ligt, moeten we waakzamer zijn. Zorgvuldig onderzoek van onze activa, transacties en elke andere omgang met inbegrip van het delen van vertrouwelijke informatie met anderen kan helpen verminderen van de kans op een aanval door deze methode.

12. Softwarepiraterij

dankzij internet en torrents kunt u vrijwel elke film, software of song van elke oorsprong gratis vinden. Internetpiraterij is een integraal onderdeel van ons leven waar we bewust of onbewust allemaal aan bijdragen. Op deze manier worden de winsten van de resource-ontwikkelaars gekort. Het gaat niet alleen om het illegaal gebruiken van andermans intellectuele eigendom, maar ook om het door te geven aan je vrienden om de inkomsten die ze verdienen verder te verminderen.

piraterij is wijdverspreid in India, maar u wist dat

softwarepiraterij het ongeoorloofde gebruik en distributie van computersoftware is. Softwareontwikkelaars werken hard om deze programma ‘ s te ontwikkelen, en piraterij beperkt hun vermogen om voldoende te genereren om de ontwikkeling van applicaties te ondersteunen. Dit heeft gevolgen voor de hele wereldeconomie, aangezien fondsen uit andere sectoren worden gebruikt, wat resulteert in minder investeringen in marketing en onderzoek.

vormen softwarepiraterij:

-

software zonder licentie laden op uw PC

-

software met één licentie op meerdere computers gebruiken

-

met behulp van een key generator te omzeilen kopieerbeveiliging

-

het verspreiden van een gelicentieerde of niet-gelicentieerde (“gebarsten”) versie van software via internet en offline

“klonen” is een andere bedreiging. Het gebeurt wanneer iemand kopieert het idee achter uw software en schrijft zijn eigen code. Omdat ideeën niet altijd over de grenzen heen beschermd zijn, is dit niet strikt illegaal. Een software “crack” is een illegaal verkregen versie van de software die zijn weg werkt rond de gecodeerde kopieerbeveiliging. Gebruikers van illegale software kunnen een key generator gebruiken om een “serieel” nummer dat een evaluatieversie van de software ontsluit genereren, dus het verslaan van de kopieerbeveiliging. Software kraken en het gebruik van ongeautoriseerde sleutels zijn illegale daden van schending van het auteursrecht.

het gebruik van illegaal gekopieerd materiaal brengt zijn eigen risico ‘ s met zich mee. De illegale software kan Trojaanse paarden, virussen, wormen en andere malware bevatten, omdat piraten vaak software zullen infecteren met kwaadaardige code. Gebruikers van illegale software kunnen worden gestraft door de wet voor illegaal gebruik van auteursrechtelijk beschermd materiaal. Plus je krijgt niet de software-ondersteuning die wordt geleverd door de ontwikkelaars.

om uw software te beschermen tegen piraterij als u een ontwikkelaar bent, moet u sterke beveiligingen toepassen. Sommige websites verkopen software met een” digitale vingerafdruk ” die helpt bij het traceren van de illegale kopieën naar de bron. Een andere veel voorkomende methode is hardware vergrendelen. Hiermee wordt de softwarelicentie vergrendeld op een specifieke computerhardware, zodat deze alleen op die computer draait. Helaas, hackers blijven hun weg vinden rond deze maatregelen.

13. Anderen

tot nu toe hebben we gesproken over de specifieke methoden voor het plegen van cybercriminaliteit. In een notendop wordt elk strafbaar feit dat met elektronische middelen wordt gepleegd, zoals netto afpersing, cyberpesten, kinderpornografie en internetfraude, aangeduid als cybercriminaliteit. Het internet is een enorme broedplaats voor pornografie, die vaak op grond van obsceniteit aan censuur is onderworpen. Maar wat in India als obsceen kan worden beschouwd, wordt in andere landen misschien niet als obsceen beschouwd.

omdat elk land een andere juridische positie op dit gebied heeft, is pornografie welig tierend online. Echter, volgens de Indiase grondwet, grotendeels, pornografie valt onder de categorie van obsceniteit en is strafbaar door de wet. Kinderpornografie is een ernstig misdrijf en kan de strengste straffen krijgen waarin de wet voorziet. Pedofielen loeren in chatrooms om kinderen te lokken. Het internet maakt langdurige slachtofferschap van dergelijke kinderen mogelijk, omdat de foto ‘ s eenmaal opgehangen, verspreid als wild-vuur, en kan nooit volledig worden verwijderd. Internetmisdrijven tegen kinderen zijn een punt van grote zorg en worden door de autoriteiten aangepakt, maar dit probleem heeft geen gemakkelijke oplossing.

Leave a Reply