12 rodzajów cyberprzestępczości

aby chronić siebie, musisz wiedzieć o różnych sposobach, w jakie komputer może zostać naruszony, a Twoja prywatność naruszona. W tej sekcji omówimy kilka typowych narzędzi i technik stosowanych przez cyberprzestępców. Nie jest to w żaden sposób wyczerpująca lista,ale daje wyczerpujący obraz luk w sieciach i systemach bezpieczeństwa, które mogą być wykorzystywane przez napastników, a także ich możliwych motywów do tego.

12 rodzajów cyberprzestępczości

istnieje dosłownie tuzin sposobów, w których cyberprzestępczość może zostać zinterpretowana, i musisz wiedzieć, czym one są

aby się chronić, musisz wiedzieć o różnych sposobach, w jakie komputer może zostać zagrożony, a Twoja prywatność naruszona. W tej sekcji omówimy kilka typowych narzędzi i technik stosowanych przez cyberprzestępców. Nie jest to w żaden sposób wyczerpująca lista, ale da ci kompleksowe pojęcie o lukach w sieciach i systemach bezpieczeństwa

, które mogą być wykorzystywane przez napastników, a także ich możliwych motywach.

1. Hacking

w prostych słowach, hacking jest czynem popełnionym przez intruza poprzez dostęp do systemu komputerowego bez Twojej zgody. Hakerzy (ludzie wykonujący “hacking”) to w zasadzie Programiści komputerowi, którzy mają zaawansowaną wiedzę na temat komputerów i często nadużywają tej wiedzy z przebiegłych powodów. Zazwyczaj są to miłośnicy technologii, którzy mają umiejętności na poziomie eksperckim w jednym konkretnym programie lub języku. Jeśli chodzi o motywy, może być ich kilka, ale najczęstsze są dość proste i można je wytłumaczyć ludzką tendencją, taką jak chciwość, sława, władza itp. Niektórzy ludzie robią to wyłącznie po to, aby pokazać swoją wiedzę-począwszy od stosunkowo nieszkodliwych działań, takich jak modyfikowanie oprogramowania (a nawet sprzętu) do wykonywania zadań, które są poza intencją twórcy, inni po prostu chcą spowodować zniszczenie.

chciwość i czasami skłonności podglądaczy mogą spowodować, że haker włamie się do systemów w celu kradzieży osobistych informacji bankowych, danych finansowych korporacji itp. Próbują również modyfikować systemy, aby mogły wykonywać zadania według swoich kaprysów. Hakerzy wykazujący takie destrukcyjne zachowania są czasami również nazywani “krakersami”. z drugiej strony, są tacy, którzy rozwijają zainteresowanie hakerstwem komputerowym tylko z ciekawości intelektualnej. Niektóre firmy zatrudniają tych entuzjastów komputerów, aby znaleźć wady w swoich systemach bezpieczeństwa i pomóc je naprawić. Określani jako” White Hat ” hakerzy, ci faceci są przeciwko nadużyciom systemów komputerowych. Próbują włamać się do systemów sieciowych wyłącznie po to, aby ostrzec właścicieli o wadach. Nie zawsze jest to jednak altruistyczne, ponieważ wielu robi to również dla sławy, aby wylądować w najlepszych firmach lub po prostu zostać nazwanym ekspertami od bezpieczeństwa. “Szary kapelusz” to inny termin używany w odniesieniu do działań hakerskich, które są skrzyżowaniem czarnego i białego hakowania.

niektórzy z najbardziej znanych geniuszy komputerowych byli kiedyś hakerami, którzy wykorzystywali swoje umiejętności do konstruktywnego rozwoju technologicznego. Dennis Ritchie i Ken Thompson, twórcy systemu operacyjnego UNIX (poprzednik Linuksa), byli dwoma z nich. Shawn Fanning, twórca Napster, Mark Zuckerberg z Facebook fame i wiele innych to również przykłady. Pierwszym krokiem w kierunku uniemożliwienia hakerom dostępu do Twoich systemów jest nauczenie się, jak to się robi. Oczywiście poza zakresem tej szybkiej ścieżki, aby przejść do wielkich szczegółów, ale omówimy różne techniki stosowane przez hakerów, aby dostać się do ciebie za pośrednictwem Internetu.

a. SQL Injection: SQL injection to technika, która pozwala hakerom na wykorzystanie luk w zabezpieczeniach oprogramowania uruchamiającego witrynę internetową. Może być używany do atakowania dowolnego typu niezabezpieczonych lub niewłaściwie chronionych baz danych SQL. Proces ten polega na wprowadzeniu części kodu SQL do pola formularza internetowego-najczęściej nazw użytkowników i haseł-aby dać hakerowi dalszy dostęp do zaplecza witryny lub do konkretnego konta użytkownika

. Po wprowadzeniu informacji logowania do pól logowania informacje te są zazwyczaj konwertowane na polecenie SQL. To polecenie sprawdza wprowadzone dane w odpowiedniej tabeli w bazie danych. Jeśli Twoje dane wejściowe są zgodne z danymi w tabeli, masz dostęp, jeśli nie, otrzymasz rodzaj błędu, który byłby widoczny po wprowadzeniu niewłaściwego hasła. SQL injection jest zwykle dodatkowym poleceniem, które po włożeniu do formularza internetowego próbuje zmienić zawartość bazy danych, aby odzwierciedlić pomyślne logowanie. Może być również używany do pobierania informacji, takich jak numery kart kredytowych lub hasła z niezabezpieczonych witryn.

B. kradzież haseł FTP: jest to kolejny bardzo powszechny sposób manipulowania stronami internetowymi. FTP password hacking wykorzystuje fakt, że wielu webmasterów przechowuje swoje dane logowania do Witryny na swoich słabo chronionych komputerach. Złodziej przeszukuje system ofiary w poszukiwaniu danych logowania do FTP, a następnie przekazuje je do swojego zdalnego komputera. Następnie loguje się do witryny za pomocą zdalnego komputera i modyfikuje strony internetowe, jak chce.

c. Cross-Site scripting:

znany również jako XSS (dawniej CSS, ale przemianowany z powodu mylenia z kaskadowymi arkuszami stylów), jest bardzo łatwym sposobem na obejście systemu zabezpieczeń. Cross-Site scripting jest trudną do znalezienia luką w witrynie internetowej, co czyni ją podatną na ataki. W typowym ataku XSS haker infekuje stronę internetową złośliwym skryptem lub programem po stronie klienta. Podczas odwiedzania tej strony internetowej skrypt jest automatycznie pobierany do przeglądarki i wykonywany. Zazwyczaj atakujący wstrzykują HTML, JavaScript, VBScript, ActiveX lub Flash do podatnej aplikacji, aby oszukać cię i zebrać poufne informacje. Jeśli chcesz chronić swój komputer przed złośliwymi hakerami, inwestowanie w dobrą zaporę sieciową powinno być przede wszystkim. Hakowanie odbywa się za pośrednictwem sieci, więc bardzo ważne jest, aby zachować bezpieczeństwo podczas korzystania z Internetu. Więcej na temat wskazówek dotyczących bezpieczeństwa przeczytasz w ostatnim rozdziale tej książki.

2. Rozpowszechnianie wirusów

wirusy to programy komputerowe, które dołączają się do systemu lub plików lub infekują je i mają tendencję do cyrkulacji do innych komputerów w sieci. Zakłócają one działanie komputera i wpływają na przechowywane dane-modyfikując je lub całkowicie usuwając. “Robaki” w przeciwieństwie do wirusów nie potrzebują hosta do trzymania się. Replikują się, dopóki nie zjedzą całej dostępnej pamięci w systemie. Termin ” robak “jest czasami używany do samoodtwarzającego się” złośliwego oprogramowania ” (złośliwego oprogramowania). Terminy te są często używane zamiennie w kontekście hybrydowych wirusów / robaków, które dominują

chociaż najlepszym wynalazkiem ludzkości, sieć jest nadal polem minowym zagrożeń

obecny scenariusz wirusa. “Konie trojańskie” różnią się od wirusów sposobem ich rozmnażania.

udają legalny plik, taki jak załącznik do maila od rzekomego przyjaciela o bardzo wiarygodnym imieniu i nie rozpowszechniają się. Użytkownik może również nieświadomie zainstalować program zainfekowany trojanem za pomocą pobierania z dysku podczas odwiedzania strony internetowej, grania w gry online lub korzystania z aplikacji internetowych. Koń trojański może powodować szkody podobne do innych wirusów, takich jak kradzież informacji lub utrudniać/zakłócać funkcjonowanie systemów komputerowych.

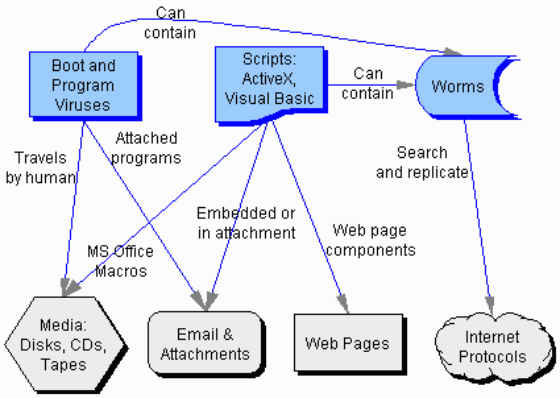

prosty diagram pokazujący, w jaki sposób złośliwe oprogramowanie może propagować

Jak to się stało? Cóż, złośliwy kod lub wirus jest wstawiany do łańcucha poleceń, tak że gdy zainfekowany program jest uruchamiany, kod wirusowy jest również wykonywany (lub w niektórych przypadkach działa zamiast legalnego programu). Wirusy są zwykle postrzegane jako obcy kod dołączony do programu hosta, ale nie zawsze tak jest. Czasami środowisko jest manipulowane tak, że wywołanie legalnego niezakażonego programu wywołuje program wirusowy. Program wirusowy może być również uruchomiony przed uruchomieniem jakiegokolwiek innego programu. Może to praktycznie zainfekować każdy plik wykonywalny na komputerze, nawet jeśli żaden z tych plików nie został zmodyfikowany. Wirusy, które podążają za tym modusem działania, obejmują wirusy” klastra “lub” FAT ” (tablica alokacji plików), które przekierowują wskaźniki systemowe do zainfekowanych plików, kojarzą wirusy i wirusy, które modyfikują wpisy katalogu rejestru systemu Windows tak, że ich własny kod jest wykonywany przed jakimkolwiek innym legalnym programem.

wirusy komputerowe zwykle rozprzestrzeniają się za pośrednictwem nośników wymiennych lub Internetu. Dysk flash, CD-ROM, Taśma magnetyczna lub inne urządzenie pamięci masowej, które znajdowało się w zainfekowanym komputerze, infekuje wszystkie przyszłe komputery, w których jest używane. Twój komputer może również zarazić się wirusami z złowrogich załączników e-mail, nieuczciwych stron internetowych lub zainfekowanego oprogramowania. A te rozprzestrzeniają się na każdy inny komputer w Twojej sieci.

wszystkie wirusy komputerowe powodują bezpośrednie lub pośrednie szkody ekonomiczne. Na tej podstawie istnieją dwie kategorie wirusów:

1) te, które tylko się rozprzestrzeniają i nie powodują celowych uszkodzeń

2) te, które są zaprogramowane do powodowania uszkodzeń.

jednak nawet poprzez rozpowszechnianie zajmują dużo miejsca w pamięci oraz czasu i zasobów, które są wydawane na sprzątanie. Bezpośrednie szkody ekonomiczne są spowodowane, gdy wirusy zmieniają informacje podczas transmisji cyfrowej. Znaczne wydatki ponoszą osoby prywatne, firmy i władze na opracowanie i wdrożenie narzędzi antywirusowych do ochrony systemów komputerowych.

3. Bomby logiczne

bomba logiczna, znana również jako “kod żużla”, jest złośliwym fragmentem kodu, który jest celowo wstawiany do oprogramowania w celu wykonania złośliwego zadania, gdy zostanie wywołany przez określone zdarzenie. Nie jest to wirus, chociaż zwykle zachowuje się w podobny sposób. Jest on ukradkiem wstawiany do programu, gdzie pozostaje uśpiony, dopóki nie zostaną spełnione określone warunki. Złośliwe oprogramowanie, takie jak wirusy i robaki, często zawiera bomby logiczne, które są uruchamiane przy określonym ładunku lub w określonym czasie. Ładunek bomby logicznej jest nieznany użytkownikowi oprogramowania, a zadanie, które wykonuje, niechciane. Kody programów, które są zaplanowane do wykonania w określonym czasie, są znane jako”bomby czasowe”. Na przykład niesławny wirus” Piątek Trzynastego”, który zaatakował systemy gospodarza tylko w określonych terminach;” eksplodował ” (powielał się) w każdy piątek, który okazał się trzynastym w miesiącu, powodując spowolnienie systemu.

bomby logiczne są zwykle zatrudniane przez niezadowolonych pracowników pracujących w sektorze IT. Być może słyszałeś o “syndromie niezadowolonych pracowników”, w którym wściekli pracownicy, którzy zostali zwolnieni, używają bomb logicznych do usuwania baz danych swoich pracodawców, ubliżania sieci na chwilę, a nawet handlu poufnymi informacjami. Wyzwalacze związane z wykonywaniem bomb logicznych mogą być konkretną datą i godziną, brakującym wpisem z bazy danych lub nie umieszczaniem polecenia w zwykłym czasie, co oznacza, że dana osoba już tam nie pracuje. Większość bomb logicznych pozostaje tylko w sieci, w której były używane. Więc w większości przypadków, są tajną pracą. To sprawia, że są łatwiejsze do zaprojektowania i wykonania niż wirus. Nie musi się replikować, co jest bardziej złożoną pracą. Aby chronić swoją sieć przed bombami logicznymi, potrzebujesz stałego monitorowania danych i wydajnego oprogramowania antywirusowego na każdym z komputerów w sieci.

jest jeszcze inne zastosowanie dla rodzaju działania przeprowadzanego w “eksplozji” bomby logicznej – do wykonywania ograniczonych prób oprogramowania. Osadzony fragment kodu niszczy oprogramowanie po określonym czasie lub czyni je bezużytecznym, dopóki użytkownik nie zapłaci za jego dalsze użytkowanie. Chociaż ten kawałek kodu używa tej samej techniki co bomba logiczna, ma nieniszczące, nie złośliwe i przejrzyste użycie przez użytkownika i zazwyczaj nie jest określany jako taki.

4. Atak typu Denial-of-Service

atak typu Denial-of-Service (DoS) to jawna próba odmówienia usługi zamierzonym użytkownikom tej usługi. Polega ona na zalaniu zasobu komputerowego większą liczbą żądań niż jest w stanie obsłużyć zużywając dostępną przepustowość, co powoduje przeciążenie serwera. Powoduje to, że zasób (np. serwer WWW), aby zawiesić lub znacznie spowolnić, aby nikt nie miał do niego dostępu. Korzystając z tej techniki, atakujący może sprawić, że witryna internetowa nie będzie działać, wysyłając ogromne ilości ruchu do docelowej witryny. Witryna może tymczasowo uszkodzić lub całkowicie zawiesić się, w każdym przypadku powodując niezdolność systemu do odpowiedniej komunikacji. Ataki DoS naruszają zasady dopuszczalnego użytkowania obowiązujące praktycznie wszystkich dostawców usług internetowych.

inną odmianą ataku typu denial-of-service jest znany jako” Distributed Denial of Service ” (DDoS), w którym wielu geograficznie rozpowszechnionych sprawców zalewa ruch sieciowy. Ataki typu Denial-of-Service są zazwyczaj skierowane na serwery stron internetowych należących do banków i bramek płatności kartami kredytowymi. Strony firm takich jak Amazon, CNN, Yahoo, Twitter i eBay! nie oszczędzono też.

5. Phishing

to technika wydobywania poufnych informacji, takich jak numery kart kredytowych i kombinacje haseł użytkownika, maskując się jako legalne Przedsiębiorstwo. Phishing jest zwykle przeprowadzany przez spoofing poczty e-mail. Prawdopodobnie otrzymałeś e-mail zawierający linki do legalnych stron internetowych. Prawdopodobnie uznałeś to za podejrzane i nie kliknąłeś linku. Sprytne posunięcie.

jak phishing może net kilka naprawdę ciekawych połowów

złośliwe oprogramowanie zainstalowałoby się na twoim komputerze i ukradło prywatne informacje. Cyberprzestępcy wykorzystują socjotechnikę, aby nakłonić cię do pobrania złośliwego oprogramowania z Internetu lub zmuszenia do podania danych osobowych pod fałszywym pretekstem. Oszustwa phishingowe w wiadomości e-mail można uniknąć, pamiętając o pewnych rzeczach.

-

Szukaj błędów ortograficznych w tekście. Cyberprzestępcy nie są znani ze swojej gramatyki i pisowni.

-

najedź kursorem na hiperłącze URL, ale nie klikaj. Sprawdź, czy adres pasuje do adresu zapisanego w wiadomości.

-

uważaj na fałszywe groźby. Czy otrzymałeś wiadomość “Twoje konto e-mail zostanie zamknięte, jeśli nie odpowiesz na ten e-mail”? Mogą cię oszukać, grożąc, że Twoje bezpieczeństwo zostało naruszone.

-

napastnicy używają nazw i logo znanych witryn internetowych, aby cię oszukać. Grafika i adresy internetowe użyte w e-mailu są uderzająco podobne do tych legalnych, ale prowadzą do fałszywych stron.

nie wszystkie phishing odbywa się za pośrednictwem poczty e-mail lub stron internetowych. Vishing (voice phishing) polega na wezwaniach do ofiar za pomocą fałszywej tożsamości, które sprawiają, że telefon jest od zaufanej organizacji. Mogą twierdzić, że pochodzą z banku z prośbą o wybranie numeru (dostarczonego przez usługę VoIP i należącego do atakującego) i podanie danych konta. Gdy to zrobisz, bezpieczeństwo Twojego konta zostanie naruszone. Traktuj wszystkie niechciane rozmowy telefoniczne ze sceptycyzmem i nigdy nie podawaj żadnych danych osobowych. Wiele banków wydało uprzednie Ostrzeżenia informujące ich użytkowników o oszustwach phishingowych oraz zakazach dotyczących informacji o koncie. Ci, którzy czytają Digit wystarczająco długo, będą pamiętać, że udało nam się wyłudzić setki naszych czytelników, zgłaszając sposób na włamanie do kont Gmail innych osób, wysyłając wiadomość e-mail na wymyślone konto z własną nazwą użytkownika i hasłem… i zrobiliśmy to lata temu w historii o , tak, zgadłeś, phishingu!

6. Bombardowanie e-mailem i spamowanie

bombardowanie e-mailem charakteryzuje się wysyłaniem przez sprawcę ogromnych ilości wiadomości e-mail na adres docelowy, co powoduje awarię konta e-mail ofiary lub serwerów pocztowych. Wiadomość jest bezsensowna i zbyt długa, aby zużywać zasoby sieciowe. Jeśli adresowane jest wiele kont serwera pocztowego, może to mieć wpływ na odmowę usługi. Taka poczta przychodząca często do skrzynki odbiorczej może być łatwo wykryta przez filtry antyspamowe. Bombardowanie poczty e-mail jest zwykle przeprowadzane za pomocą botnetów (prywatnych komputerów podłączonych do Internetu, których bezpieczeństwo zostało naruszone przez złośliwe oprogramowanie i pod kontrolą atakującego) jako atak DDoS.

ten typ ataku jest trudniejszy do kontrolowania ze względu na wiele adresów źródłowych i boty, które są zaprogramowane do wysyłania różnych wiadomości, aby pokonać filtry spamu. “Spamowanie” to odmiana bombardowania e-mailem. Tutaj niechciane wiadomości masowe są wysyłane do dużej liczby użytkowników, masowo. Otwieranie linków podanych w wiadomościach spamowych może prowadzić do phishingu stron internetowych hostujących złośliwe oprogramowanie. Spam mail może również zawierać zainfekowane pliki jako załączniki. Spamowanie poczty e-mail pogarsza się, gdy odbiorca odpowiada na wiadomość e-mail, co powoduje, że wszyscy pierwotni adresaci otrzymują odpowiedź. Spamerzy zbierają adresy e-mail z list klientów, grup dyskusyjnych, czatów, stron internetowych i wirusów, które zbierają Książki adresowe użytkowników i sprzedają je również innym spamerom. Duża ilość spamu jest wysyłana na nieprawidłowe adresy e-mail.

filtry e-mail czyszczenie spamu

wysyłanie spamu narusza zasady dopuszczalnego użytkowania (AUP) prawie wszystkich dostawców usług internetowych. Jeśli Twój system nagle staje się powolny (e-mail ładuje się powoli lub nie wydaje się być wysyłany lub odbierany), powodem może być fakt, że Twój mailer przetwarza dużą liczbę wiadomości. Niestety, w tej chwili nie ma sposobu, aby całkowicie zapobiec bombardowaniu poczty e – mail i spamowi, ponieważ nie można przewidzieć pochodzenia następnego ataku. Możesz jednak zidentyfikować źródło spamu i skonfigurować router tak, aby blokował wszystkie przychodzące pakiety z tego adresu.

7. Web jacking

Web jacking wywodzi swoją nazwę od “hijacking”. Tutaj haker przejmuje kontrolę nad stroną internetową oszukańczo. Może on zmienić zawartość oryginalnej strony, a nawet przekierować użytkownika na inną fałszywą, podobną stronę kontrolowaną przez niego. Właściciel strony internetowej nie ma już kontroli, a atakujący może korzystać z witryny internetowej dla własnych egoistycznych interesów. Odnotowano przypadki, w których napastnik poprosił o okup, a nawet opublikował nieprzyzwoite materiały na stronie.

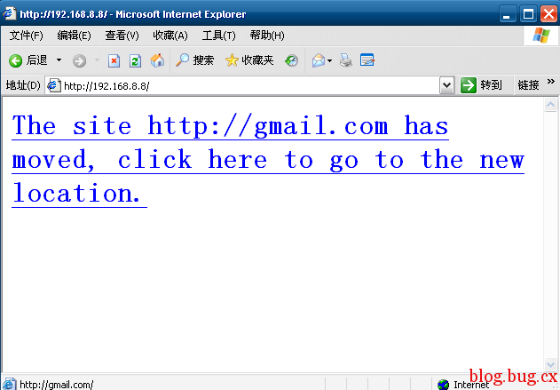

metoda Web jacking może być użyta do utworzenia klonu strony internetowej i zaprezentowania ofiary z nowym linkiem informującym, że strona się przeniosła. W przeciwieństwie do zwykłych metod phishingu, po najechaniu kursorem na podany link prezentowany adres URL będzie oryginalny, a nie Strona atakującego. Ale po kliknięciu nowego łącza otwiera się i jest szybko zastępowany złośliwym serwerem internetowym. Nazwa na pasku adresu będzie nieznacznie różnić się od oryginalnej strony internetowej, co może skłonić użytkownika do myślenia, że jest to legalna strona. Na przykład “gmail “może skierować cię do”gmai1”. Zwróć uwagę na tę w miejscu “L”. Można go łatwo przeoczyć.

oczywiście nie gmail.com, ale i tak wystarczy kliknąć

Web jacking można również zrobić, wysyłając fałszywą wiadomość do REJESTRATORA kontrolującego rejestrację nazwy domeny, pod fałszywą tożsamością, prosząc go o połączenie nazwy domeny z adresem IP webjackera, wysyłając w ten sposób niczego nie podejrzewających konsumentów, którzy wprowadzają tę konkretną nazwę domeny do witryny kontrolowanej przez webjackera. Celem tego ataku jest próba zebrania danych uwierzytelniających, nazw użytkowników, haseł i numerów kont użytkowników za pomocą fałszywej strony internetowej z prawidłowym linkiem, która otwiera się, gdy użytkownik zostanie przekierowany na nią po otwarciu legalnej strony.

8. Cyber stalking

Cyber stalking to nowa forma przestępczości internetowej w naszym społeczeństwie, gdy osoba jest ścigana lub śledzona w Internecie. Cyberprzestępca nie śledzi fizycznie swojej ofiary; robi to praktycznie, śledząc swoją aktywność w Internecie, aby zebrać informacje o prześladowcy i nękać go i grozić za pomocą słownego zastraszania. To naruszenie prywatności w Internecie.

Cyber stalking korzysta z Internetu lub innych środków elektronicznych i różni się od stalkingu offline, ale zwykle towarzyszy mu. Większość ofiar tej zbrodni to kobiety prześladowane przez mężczyzn i dzieci prześladowane przez dorosłych drapieżników i pedofilów. Cyber stalkerzy rozwijają się na niedoświadczonych użytkowników sieci, którzy nie są w pełni świadomi netykiety i zasad bezpieczeństwa w Internecie. Cybernetyczny prześladowca może być nieznajomym, ale równie łatwo może być kimś, kogo znasz.

Cyber prześladowcy nękają swoje ofiary za pośrednictwem poczty elektronicznej, czatów, stron internetowych, forów dyskusyjnych i otwartych stron internetowych (np. blogów). Dostępność darmowej przestrzeni e-mailowej / internetowej oraz anonimowość zapewniana przez czaty i fora przyczyniły się do wzrostu liczby incydentów cybernetycznego stalkingu. W dzisiejszych czasach każdy ma obecność w Internecie i naprawdę łatwo jest wyszukać w Google i uzyskać imię, pseudonim, numer kontaktowy i adres, przyczyniając się do zagrożenia, jakim jest cybernetyczne prześladowanie. Ponieważ internet staje się coraz bardziej integralną częścią naszego życia osobistego i zawodowego, prześladowcy mogą skorzystać z łatwości komunikacji i dostępności danych osobowych zaledwie kilka kliknięć myszką. Ponadto anonimowy i niekonfrontacyjny charakter komunikacji internetowej dodatkowo odrzuca wszelkie czynniki zniechęcające do cyber stalkingu. Cyber stalking odbywa się na dwa podstawowe sposoby:

-

prześladowanie przez Internet: tutaj prześladowca nęka ofiarę za pośrednictwem Internetu. Niechciane wiadomości e-mail są najczęstszym sposobem grożenia komuś, a prześladowca może nawet wysyłać nieprzyzwoite treści i wirusy pocztą elektroniczną. Jednak same wirusy i niechciane e-maile telemarketingowe nie stanowią Cyber stalkingu. Ale jeśli e-maile są wysyłane wielokrotnie w celu zastraszenia odbiorcy, mogą zostać uznane za stalking. Prześladowanie przez Internet nie ogranicza się do poczty elektronicznej; prześladowcy mogą bardziej kompleksowo wykorzystywać internet do nękania ofiar. Każde inne cyberprzestępstwo, o którym już czytaliśmy, jeśli zostało dokonane z zamiarem zastraszenia, nękania lub oszczerstwa ofiary, może oznaczać cybernetyczne prześladowanie.

-

prześladowanie komputerowe: bardziej zaawansowani technologicznie prześladowcy wykorzystują swoje umiejętności komputerowe, aby pomóc im w przestępstwie. Uzyskują nieautoryzowaną kontrolę nad komputerem ofiary, wykorzystując działanie Internetu i systemu operacyjnego Windows. Chociaż zwykle odbywa się to przez biegłych i doświadczonych stalkerów komputerowych, instrukcje, jak to osiągnąć, są łatwo dostępne w Internecie.

Cyber stalking rozszerzył skrzydła na portale społecznościowe. Wraz ze zwiększonym wykorzystaniem mediów społecznościowych, takich jak Facebook, Twitter, Flickr i YouTube, Twój profil, zdjęcia i aktualizacje statusu są dostępne dla całego świata. Twoja obecność w internecie zapewnia wystarczającą ilość informacji, aby stać się potencjalną ofiarą stalkingu, nawet nie zdając sobie sprawy z ryzyka. Dzięki “odprawom”,” wydarzeniom z życia”, aplikacjom, które uzyskują dostęp do Twoich danych osobowych i potrzebie umieszczania wszystkiego, co robisz i gdzie to robisz, nie zostawia się niczego, co stalkerzy mogliby sami sobie wymyślić. Technologia sieci społecznościowych zapewnia platformę społecznościową i wspólną dla użytkowników Internetu do interakcji, wyrażania swoich myśli i dzielenia się prawie wszystkim o swoim życiu. Chociaż Promuje socjalizację wśród ludzi, po drodze przyczynia się do wzrostu naruszeń Internetu.

9. Data diddling

Data Diddling to nieautoryzowana zmiana danych przed lub w trakcie wprowadzania do systemu komputerowego, a następnie zmiana ich z powrotem po zakończeniu przetwarzania. Korzystając z tej techniki, atakujący może modyfikować oczekiwany wynik i jest trudny do śledzenia. Innymi słowy, pierwotne informacje, które należy wprowadzić, są zmieniane przez osobę wpisującą dane, wirusa zaprogramowanego do zmiany danych, programistę bazy danych lub aplikacji, lub kogokolwiek innego zaangażowanego w proces tworzenia, nagrywania, kodowania, badania, sprawdzania, konwertowania lub przesyłania danych.

jest to jedna z najprostszych metod popełnienia przestępstwa związanego z komputerem, ponieważ może to zrobić nawet komputerowy amator. Pomimo tego, że jest to zadanie łatwe, może mieć szkodliwe skutki. Na przykład osoba odpowiedzialna za księgowość może zmienić dane o sobie lub znajomych lub krewnych, pokazując, że są one w pełni opłacone. Zmieniając lub nie wprowadzając informacji, są w stanie ukraść z enterprise. Inne przykłady obejmują podrabianie lub podrabianie dokumentów oraz wymianę ważnych taśm komputerowych lub kart z przygotowanymi zamiennikami. Tablice elektroenergetyczne w Indiach padły ofiarą wykorzystywania danych przez przestępców komputerowych, gdy prywatne podmioty komputeryzowały swoje systemy.

10. Kradzież tożsamości i oszustwo związane z kartami kredytowymi

kradzież tożsamości ma miejsce, gdy ktoś kradnie twoją tożsamość i udaje, że jest tobą, aby uzyskać dostęp do zasobów, takich jak karty kredytowe, konta bankowe i inne korzyści w Twoim imieniu. Oszust może również wykorzystać twoją tożsamość do popełnienia innych przestępstw. “Oszustwo kartą kredytową” jest szeroko pojętym terminem przestępstw związanych z kradzieżą tożsamości, w których przestępca wykorzystuje Twoją kartę kredytową do finansowania swoich transakcji. Oszustwo kartą kredytową to kradzież tożsamości w najprostszej formie. Najczęstszym przypadkiem oszustwa karty kredytowej jest twoja wstępnie zatwierdzona karta wpadająca w czyjeś ręce.

oszustwa związane z kartami kredytowymi to najczęstszy sposób, w jaki hakerzy kradną pieniądze

może ich użyć do zakupu czegokolwiek, dopóki nie zgłosisz się do władz i nie zablokujesz swojej karty. Jedynym środkiem bezpieczeństwa w przypadku zakupów kartą kredytową jest podpis na paragonie, ale można go bardzo łatwo sfałszować. Jednak w niektórych krajach sprzedawca może nawet poprosić o identyfikator lub PIN. Niektóre firmy obsługujące karty kredytowe mają oprogramowanie do szacowania prawdopodobieństwa oszustwa. Jeśli zostanie dokonana niezwykle duża transakcja, emitent może nawet zadzwonić do Ciebie w celu weryfikacji.

często ludzie zapominają odebrać swoją kopię rachunku karty kredytowej po posiłku w restauracji lub gdzie indziej, gdy płacą kartą kredytową. Te paragony mają numer karty kredytowej i podpis, które każdy może zobaczyć i wykorzystać. Dzięki tym informacjom ktoś może dokonywać zakupów online lub telefonicznie. Nie zauważysz tego, dopóki nie otrzymasz miesięcznego Oświadczenia, dlatego powinieneś dokładnie przestudiować swoje oświadczenia. Upewnij się, że strona jest godna zaufania i bezpieczna podczas zakupów online. Niektórzy hakerzy mogą zdobyć numer twojej karty kredytowej, stosując techniki phishingu. Czasami w lewym rogu ekranu paska adresu przeglądarki pojawia się mała ikona kłódki, która zapewnia wyższy poziom bezpieczeństwa transmisji danych. Jeśli klikniesz na niego, pokaże Ci również oprogramowanie szyfrujące, którego używa.

poważniejszym problemem jest wykorzystanie Twoich danych osobowych za pomocą skradzionych lub fałszywych dokumentów w celu otwarcia kont (lub, co gorsza, przy użyciu istniejącego konta) w celu wzięcia pożyczki w Twoim imieniu. Te pozbawione skrupułów osoby mogą zbierać Twoje dane osobowe ze skrzynki pocztowej lub kosza na śmieci (pamiętaj, aby zniszczyć wszystkie poufne dokumenty). Pomyśl o wszystkich ważnych szczegółach wydrukowanych na tych paragonach, płatnościach i innych dokumentach. Nic nie dowiesz się, dopóki ludzie od kart kredytowych cię nie namierzą i nie będą cię śledzić, dopóki nie wyczyścisz swoich należności. Potem przez wiele miesięcy będziesz walczył o odzyskanie kredytu i oczyszczenie swojego nazwiska.

w związku z rosnącymi przypadkami oszustw związanych z kartami kredytowymi wiele instytucji finansowych wprowadziło rozwiązania programowe, aby monitorować kredyt i chronić twoją tożsamość. Ubezpieczenie od kradzieży tożsamości można podjąć, aby odzyskać utracone zarobki i przywrócić kredyt. Ale zanim wydasz fortunę na te usługi, zastosuj bezkosztowe, zdroworozsądkowe środki, aby zapobiec takiej zbrodni.

11. Atak na krojenie Salami

” atak na krojenie salami “lub” oszustwo salami ” to technika, dzięki której cyberprzestępcy kradną pieniądze lub zasoby po trochu, aby nie było zauważalnej różnicy w ogólnej wielkości. Sprawca ucieka z tych małych kawałków z dużej liczby zasobów, a tym samym gromadzi znaczną ilość w okresie czasu. Istotą tej metody jest brak wykrycia sprzeniewierzenia. Najbardziej klasycznym podejściem jest technika” collect-the-roundoff”. Większość obliczeń odbywa się w danej walucie są zaokrąglane w górę do najbliższej liczby około połowy czasu i w dół Przez resztę czasu. Jeśli programista zdecyduje się zebrać te nadwyżki rupii na osobne konto, Żadna strata netto dla systemu nie wydaje się widoczna. Odbywa się to poprzez ostrożne przelanie środków na konto sprawcy.

atakujący wstawiają program do systemu, aby automatycznie wykonać zadanie. Bomby logiczne mogą być również wykorzystywane przez niezadowolonych chciwych pracowników, którzy wykorzystują swoją wiedzę na temat sieci i / lub uprzywilejowanego dostępu do systemu. W tej technice przestępcy programują kalkulatory arytmetyczne do automatycznej modyfikacji danych, np. w obliczeniach odsetek.

kradzież pieniędzy drogą elektroniczną jest najczęstszym zastosowaniem techniki krojenia salami, ale nie ogranicza się do prania pieniędzy. Technika salami może być również stosowana do zbierania małych fragmentów informacji w czasie, aby wydedukować ogólny obraz organizacji. Ten akt rozproszonego gromadzenia informacji może być przeciwko osobie fizycznej lub organizacji. Dane mogą być zbierane ze stron internetowych, reklam, dokumentów zebranych z koszy na śmieci i tym podobnych, stopniowo budując całą bazę faktów

inteligencji o celu.

ponieważ kwota sprzeniewierzenia jest tuż poniżej progu percepcji, musimy być bardziej czujni. Dokładna analiza naszych aktywów, transakcji i wszelkich innych transakcji, w tym dzielenie się poufnymi informacjami z innymi, może zmniejszyć szanse na atak za pomocą tej metody.

12. Piractwo oprogramowania

dzięki Internetowi i torrentom możesz znaleźć prawie każdy film, oprogramowanie lub piosenkę z dowolnego pochodzenia ZA DARMO. Piractwo internetowe jest integralną częścią naszego życia, do którego świadomie lub nieświadomie wszyscy przyczyniamy się. W ten sposób zyski deweloperów zasobów są zmniejszane. Nie chodzi tylko o nielegalne wykorzystywanie cudzej własności intelektualnej, ale także przekazywanie jej znajomym, co jeszcze bardziej zmniejsza dochody, na które zasługują.

piractwo jest powszechne w Indiach, ale wiedziałeś, że

piractwo to nieautoryzowane użycie i dystrybucja oprogramowania komputerowego. Programiści ciężko pracują nad rozwojem tych programów, a piractwo ogranicza ich zdolność do generowania wystarczających przychodów, aby utrzymać rozwój aplikacji. Wpływa to na całą światową gospodarkę, ponieważ fundusze są przekazywane z innych sektorów, co skutkuje mniejszymi inwestycjami w marketing i badania.

piractwo oprogramowania:

-

Ładowanie nielicencjonowanego oprogramowania na komputer

-

Korzystanie z jednego licencjonowanego oprogramowania na wielu komputerach

-

Korzystanie z generatora kluczy w celu obejścia ochrony przed kopiowaniem

-

Dystrybucja licencjonowanej lub nielicencjonowanej (“cracked”) wersji oprogramowania przez internet i offline

“klonowanie” to kolejne zagrożenie. Dzieje się tak, gdy ktoś kopiuje ideę Twojego oprogramowania i pisze własny kod. Ponieważ pomysły nie są przez cały czas chronione przed kopiowaniem ponad granicami, nie jest to ściśle nielegalne. Oprogramowanie “crack” to nielegalnie uzyskana wersja oprogramowania, która działa wokół zapobiegania zakodowanym kopiom. Użytkownicy pirackiego oprogramowania mogą używać key generator do generowania “numer seryjny”, który odblokowuje wersję testową oprogramowania, pokonując w ten sposób ochronę przed kopiowaniem. Crackowanie oprogramowania i używanie nieautoryzowanych kluczy jest nielegalnym działaniem naruszającym prawa autorskie.

Korzystanie z pirackich materiałów wiąże się z własnym ryzykiem. Pirackie oprogramowanie może zawierać trojany, wirusy, robaki i inne złośliwe oprogramowanie, ponieważ piraci często infekują oprogramowanie złośliwym kodem. Użytkownicy pirackiego oprogramowania mogą zostać ukarani przez prawo za nielegalne wykorzystanie materiałów chronionych prawem autorskim. Ponadto nie otrzymasz wsparcia oprogramowania zapewnianego przez programistów.

aby chronić oprogramowanie przed piractwem, jeśli jesteś programistą, powinieneś zastosować silne zabezpieczenia. Niektóre strony internetowe sprzedają oprogramowanie z “cyfrowym odciskiem palca”, które pomaga w śledzeniu pirackich kopii do źródła. Inną popularną metodą jest blokowanie sprzętu. Korzystając z tego, licencja na oprogramowanie jest zablokowana na określonym sprzęcie komputerowym, tak że działa tylko na tym komputerze. Niestety, hakerzy nadal znajdują sposób na obejście tych środków.

13. Inne

do tej pory omawialiśmy dedykowane metody popełniania cyberprzestępstw. W skrócie, każde przestępstwo popełnione przy użyciu środków elektronicznych, takich jak wymuszenie sieciowe, cyberprzemocy, pornografia dziecięca i oszustwa internetowe są określane jako cyberprzestępczość. Internet jest ogromną wylęgarnią pornografii, która często podlegała cenzurze ze względu na obsceniczność. Ale to, co może być uznane za obsceniczne w Indiach, może nie być uważane za tak w innych krajach.

ponieważ każdy kraj ma inne stanowisko prawne w tej sprawie, Pornografia jest szerząca się w Internecie. Jednak zgodnie z indyjską konstytucją, w dużej mierze Pornografia należy do kategorii obsceniczności i jest karalna przez prawo. Pornografia dziecięca jest poważnym przestępstwem i może pociągnąć za sobą najsurowsze kary przewidziane przez prawo. Pedofile czają się na czatach, by zwabić dzieci. Internet pozwala na długoterminową wiktymizację takich dzieci, ponieważ Zdjęcia raz wystawione, rozprzestrzeniają się jak dziki ogień i mogą nigdy nie zostać całkowicie zdjęte. Przestępstwa internetowe przeciwko dzieciom są sprawą poważną i są rozwiązywane przez władze, ale problem ten nie ma łatwego rozwiązania.

Leave a Reply