os 12 tipos de crimes cibernéticos

para se proteger, você precisa saber sobre as diferentes maneiras pelas quais seu computador pode ser comprometido e sua privacidade violada. Nesta seção, discutimos algumas ferramentas e técnicas comuns empregadas pelos criminosos cibernéticos. Esta não é uma lista exaustiva de forma alguma, mas lhe dará uma ideia abrangente das brechas dos sistemas innetworks e de segurança, que podem ser explorados por invasores, e também seus possíveis motivos para fazê-lo.

OS 12 TIPOS DE CRIME CIBERNÉTICO

Existem literalmente dezenas de maneiras em que um cibercrime pode ser perpretrated, e você precisa saber o que eles são

a fim de proteger a si mesmo que você precisa saber sobre as diferentes formas em que o computador pode ser comprometida e a sua privacidade violada. Nesta seção, discutimos algumas ferramentas e técnicas comuns empregadas pelos criminosos cibernéticos. Esta não é uma lista exaustiva de forma alguma, mas lhe dará uma ideia abrangente das brechas em redes e sistemas de segurança

, que podem ser explorados por invasores e também seus possíveis motivos para fazê-lo.

1. Hacking

em palavras simples, hacking é um ato cometido por um intruso acessando seu sistema de computador SEM SUA permissão. Hackers (as pessoas que fazem o ‘hacking’) são basicamente Programadores de computador, que têm uma compreensão avançada de computadores e comumente usam indevidamente esse conhecimento por razões desonestas. Eles geralmente são fãs de tecnologia que têm habilidades de nível especializado em um determinado programa ou idioma de software. Quanto aos motivos, pode haver vários, mas os mais comuns são bastante simples e podem ser explicados por uma tendência humana, como ganância, fama, poder, etc. Algumas pessoas fazem isso apenas para mostrar sua experiência-variando de atividades relativamente inofensivas, como modificar software (e até hardware) para realizar tarefas que estão fora da intenção do criador, outras apenas querem causar destruição.A ganância e, às vezes, as tendências voyeurísticas podem fazer com que um hacker invada sistemas para roubar informações bancárias pessoais, dados financeiros de uma empresa, etc. Eles também tentam modificar os sistemas para que possam executar tarefas de acordo com seus caprichos. Os Hackers que exibem essa conduta destrutiva também são chamados de “Crackers” às vezes. eles também são chamados de hackers de “chapéu preto”, por outro lado, há aqueles que desenvolvem interesse em hackear computadores apenas por curiosidade intelectual. Algumas empresas contratam esses entusiastas do computador para encontrar falhas em seus sistemas de segurança e ajudar a corrigi-los. Referidos como hackers de “chapéu branco”, esses caras são contra o abuso de sistemas de computador. Eles tentam invadir sistemas de rede puramente para alertar os proprietários de falhas. No entanto, nem sempre é altruísta, porque muitos fazem isso pela fama também, a fim de conseguir empregos com as principais empresas, ou apenas para ser denominado como especialistas em segurança. “Chapéu cinza” é outro termo usado para se referir a atividades de hacking que são um cruzamento entre hacking preto e branco.

alguns dos gênios do computador mais famosos já foram hackers que passaram a usar suas habilidades para o desenvolvimento tecnológico construtivo. Dennis Ritchie e Ken Thompson, os criadores do sistema operacional UNIX (antecessor do Linux), eram dois deles. Shawn Fanning, o desenvolvedor do Napster, Mark Zuckerberg da Fama do Facebook, e muitos mais também são exemplos. O primeiro passo para evitar que hackers tenham acesso aos seus sistemas é aprender como o hacking é feito. É claro que está além do escopo deste caminho rápido para entrar em grandes detalhes, mas vamos cobrir as várias técnicas usadas por hackers para chegar até você através da internet.

A. injeções SQL: uma injeção SQL é uma técnica que permite aos hackers jogar sobre as vulnerabilidades de segurança do software que executa um site. Ele pode ser usado para atacar qualquer tipo de banco de dados SQL desprotegido ou protegido incorretamente. Esse processo envolve inserir partes do código SQL em um campo de entrada de formulário da web – mais comumente nomes de usuário e senhas – para dar ao hacker acesso adicional ao back-end do site ou a uma conta de usuário específica

. Quando você insere informações de logon em campos de login, essas informações são normalmente convertidas em um comando SQL. Este comando verifica os dados inseridos na tabela relevante no banco de dados. Se seus dados de entrada corresponderem aos dados da tabela, você terá acesso, caso contrário, receberá o tipo de erro que teria visto ao inserir uma senha errada. Uma injeção SQL é geralmente um comando adicional que, quando inserido no formulário da web, tenta alterar o conteúdo do banco de dados para refletir um login bem-sucedido. Ele também pode ser usado para recuperar informações como números de cartão de crédito ou senhas de sites desprotegidos.

B. roubo de senhas FTP: esta é outra maneira muito comum de adulterar sites. O hacking de senha FTP aproveita o fato de que muitos webmasters armazenam suas informações de login do site em seus PCs mal protegidos. O ladrão pesquisa o sistema da vítima em busca de detalhes de login FTP e, em seguida, os retransmite para seu próprio computador remoto. Ele então faz login no site através do computador remoto e modifica as páginas da web como quiser.

c. Cross-site scripting:

Também conhecido como XSS (anteriormente CSS, mas renomeado devido a uma confusão com folhas de estilo em cascata), é uma maneira muito fácil de burlar um sistema de segurança. Cross-Site scripting é uma brecha difícil de encontrar em um site, tornando-o vulnerável a ataques. Em um ataque XSS típico, o hacker infecta uma página da web com um script ou programa malicioso do lado do cliente. Quando você visita esta página da web, o script é baixado automaticamente para o seu navegador e executado. Normalmente, os invasores injetam HTML, JavaScript, VBScript, ActiveX ou Flash em um aplicativo vulnerável para enganá-lo e coletar informações confidenciais. Se você deseja proteger seu PC de hackers maliciosos, investir em um bom firewall deve ser em primeiro lugar. Hacking é feito através de uma rede, por isso é muito importante ficar seguro enquanto estiver usando a internet. Você vai ler mais sobre dicas de segurança no último capítulo deste livro.

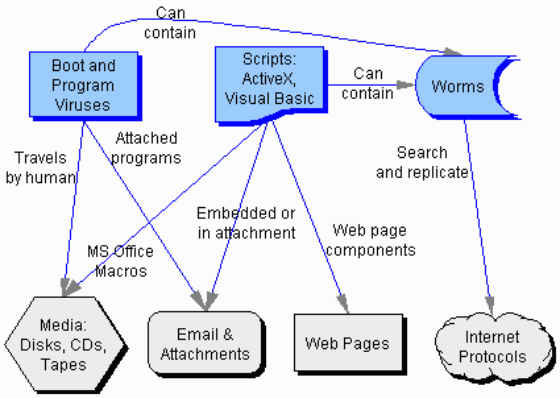

2. Disseminação de vírus

os vírus são programas de computador que se ligam ou infectam um sistema ou arquivos e tendem a circular para outros computadores em uma rede. Eles interrompem a operação do computador e afetam os dados armazenados – modificando-os ou excluindo-os completamente. “Worms” ao contrário dos vírus não precisam de um host para se agarrar. Eles apenas se replicam até que consumam toda a memória disponível no sistema. O termo “worm” às vezes é usado para significar auto-replicação de “malware” (software malicioso). Esses termos são frequentemente usados de forma intercambiável no contexto dos vírus/worms híbridos que dominam

embora a melhor invenção da humanidade, a rede ainda é um campo minado de ameaças

o cenário atual do vírus. “Cavalos de Tróia” são diferentes dos vírus em sua maneira de propagação.Eles se disfarçam como um arquivo legítimo, como um anexo de E-mail de um suposto amigo com um nome muito crível, e não se disseminam. O usuário também pode, sem saber, instalar um programa infectado por Trojan por meio de downloads drive-by ao visitar um site, Jogar Jogos online ou usar aplicativos baseados na internet. Um cavalo de Tróia pode causar danos semelhantes a outros vírus, como roubar informações ou dificultar/interromper o funcionamento dos sistemas de computador.

Um diagrama simples para mostrar como o malware pode propagar

Como isso acontece? Bem, o código malicioso ou vírus é inserido na cadeia de comando para que, quando o programa infectado é executado, o código viral também é executado (ou em alguns casos, é executado em vez do programa legítimo). Os vírus geralmente são vistos como códigos estranhos anexados a um programa host, mas nem sempre é esse o caso. Às vezes, o ambiente é manipulado para que chamar um programa não infectado legítimo chame o programa viral. O programa viral também pode ser executado antes de qualquer outro programa ser executado. Isso pode praticamente infectar todos os arquivos executáveis no computador, embora nenhum dos códigos desses arquivos tenha sido realmente adulterado. Os vírus que seguem este modus operandi incluem vírus “cluster” ou ” FAT ” (File Allocation Table), que redirecionam os ponteiros do sistema para arquivos infectados, associam vírus e vírus que modificam as entradas do Diretório de registro do Windows para que seu próprio código seja executado antes de qualquer outro programa legítimo.

os vírus de computador geralmente se espalham por meio de mídia removível ou pela internet. Um disco flash, CD-ROM, fita magnética ou outro dispositivo de armazenamento que esteve em um computador infectado infecta todos os computadores futuros em que é usado. Seu computador também pode contrair vírus de anexos de E-mail sinistros, sites desonestos ou software infectado. E estes se disseminam para todos os outros computadores em sua rede.

todos os vírus de computador causam danos econômicos diretos ou indiretos. Com base nisso, existem duas categorias de vírus:

1) aqueles que apenas disseminam e não causam danos intencionais

2) aqueles que são programados para causar danos.

no entanto, mesmo disseminando, eles ocupam muito espaço de memória e tempo e recursos que são gastos no trabalho de limpeza. Danos econômicos diretos são causados quando os vírus alteram as informações durante a transmissão digital. Despesas consideráveis são incorridas por indivíduos, empresas e autoridades para o desenvolvimento e implementação das ferramentas antivírus para proteger os sistemas de computador.

3. Bombas lógicas

uma bomba lógica, também conhecida como” código de escória”, é um código malicioso que é intencionalmente inserido no software para executar uma tarefa maliciosa quando acionado por um evento específico. Não é um vírus, embora geralmente se comporte de maneira semelhante. É furtivamente inserido no programa onde fica inativo até que as condições especificadas sejam atendidas. Softwares Maliciosos, como vírus e worms, geralmente contêm bombas lógicas que são acionadas em uma carga útil específica ou em um momento predefinido. A carga útil de uma bomba lógica é desconhecida para o usuário do software e a tarefa que ele executa indesejada. Os códigos de programa que estão programados para serem executados em um determinado momento são conhecidos como”bombas-relógio”. Por exemplo, o infame vírus “sexta-feira 13″ que atacou os sistemas hospedeiros apenas em datas específicas; ele” explodiu ” (duplicou-se) todas as sextas-feiras que chegavam ao décimo terceiro de mês, causando lentidão no sistema.

as bombas lógicas são geralmente empregadas por funcionários descontentes que trabalham no setor de TI. Você pode ter ouvido falar de” síndrome do funcionário descontente ” em que funcionários irritados que foram demitidos usam bombas lógicas para excluir os bancos de dados de seus empregadores, stultify a rede por um tempo ou até mesmo fazer insider trading. Os gatilhos associados à execução de bombas lógicas podem ser uma data e hora específicas, uma entrada ausente de um banco de dados ou não colocar um comando no horário usual, o que significa que a pessoa não funciona mais lá. A maioria das bombas lógicas permanece apenas na rede em que foram empregadas. Então, na maioria dos casos, eles são um trabalho interno. Isso os torna mais fáceis de projetar e executar do que um vírus. Não precisa se replicar; que é um trabalho mais complexo. Para manter sua rede protegida das bombas lógicas, você precisa de monitoramento constante dos dados e software antivírus eficiente em cada um dos computadores da rede.

há outro uso para o tipo de ação realizada em uma bomba lógica “explosão” – para fazer testes de software restritos. O código incorporado destrói o software após um período de tempo definido ou o torna inutilizável até que o usuário pague por seu uso posterior. Embora este pedaço de código use a mesma técnica que uma bomba lógica, ele tem um uso não destrutivo, não malicioso e transparente para o Usuário, e normalmente não é referido como um.

4. Ataque de negação de Serviço

um ataque de negação de Serviço (DoS) é uma tentativa explícita dos atacantes de negar serviço aos usuários pretendidos desse serviço. Envolve inundar um recurso de computador com mais solicitações do que pode lidar com o consumo de sua largura de banda disponível, o que resulta em sobrecarga do servidor. Isso faz com que o recurso (por exemplo . um servidor web) para travar ou desacelerar significativamente para que ninguém possa acessá-lo. Usando essa técnica, o invasor pode tornar um site inoperável enviando grandes quantidades de tráfego para o site de destino. Um site pode funcionar temporariamente ou falhar completamente, em qualquer caso, resultando na incapacidade do sistema de se comunicar adequadamente. Os ataques dos violam as Políticas de uso aceitáveis de praticamente todos os provedores de serviços de internet.

outra variação de um ataque de negação de serviço é conhecida como um ataque de “negação de serviço distribuída” (DDoS) em que vários perpetradores geograficamente difundidos inundam o tráfego da rede. Ataques de negação de serviço normalmente visam servidores de sites de alto perfil pertencentes a bancos e gateways de pagamento com cartão de crédito. Sites de empresas como Amazon, CNN, Yahoo, Twitter e eBay! também não são poupados.

5. Phishing

esta é uma técnica de extração de informações confidenciais, como números de cartão de crédito e combos de senha de nome de usuário, disfarçando-se de uma empresa legítima. O Phishing é normalmente realizado por spoofing por e-mail. Você provavelmente já recebeu e-mail contendo links para sites que aparecem legítimos. Você provavelmente achou suspeito e não clicou no link. Inteligente.

como o phishing pode gerar algumas capturas realmente interessantes

o malware teria se instalado no seu computador e roubado informações privadas. Os cibercriminosos usam a engenharia social para induzi-lo a baixar malware da internet ou fazer você preencher suas informações pessoais sob falsos pretextos. Um golpe de phishing em uma mensagem de E-mail pode ser evitado mantendo certas coisas em mente.

-

procure erros de ortografia no texto. Os cibercriminosos não são conhecidos por sua gramática e ortografia.

-

passe o cursor sobre o URL hiperlink, mas não clique. Verifique se o endereço corresponde ao escrito na mensagem.

-

Cuidado com ameaças falsas. Você recebeu uma mensagem dizendo “Sua conta de E-mail será fechada se você não responder a este e-mail”? Eles podem enganá-lo ameaçando que sua segurança tenha sido comprometida.

-

os invasores usam os nomes e logotipos de sites conhecidos para enganá-lo. Os gráficos e os endereços da web usados no e-mail são notavelmente semelhantes aos legítimos, mas eles levam você a sites falsos.

nem todo phishing é feito por e-mail ou sites. Vishing (voice phishing) envolve chamadas para vítimas usando identidade falsa enganando você a considerar a chamada de uma organização confiável. Eles podem alegar ser de um banco solicitando que você disque um número (fornecido pelo serviço VoIP e de propriedade do invasor) e insira os detalhes da sua conta. Depois de fazer isso, a segurança da sua conta é comprometida. Trate todos os telefonemas não solicitados com ceticismo e nunca forneça informações pessoais. Muitos bancos emitiram avisos preventivos informando seus usuários sobre golpes de phishing e o que fazer e o que não fazer em relação às informações da sua conta. Aqueles de vocês lendo dígito por tempo suficiente vai lembrar que nós phished com sucesso centenas de nossos leitores, relatando uma maneira de hackear contas do gmail de outras pessoas , enviando um e-mail para uma conta composta com seu próprio nome de usuário e senha… e nós fizemos isso anos atrás em uma história sobre, Sim, você adivinhou, phishing!

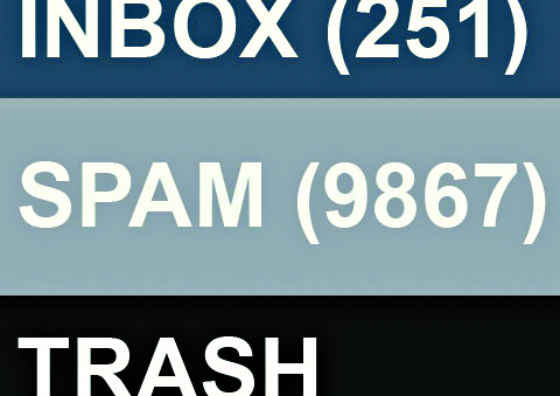

6. Bombardeio de E-mail e spam

o bombardeio de E-Mail é caracterizado por um agressor enviando enormes volumes de E-mail para um endereço de destino, resultando na falha da conta de E-mail ou dos servidores de E-mail da vítima. A mensagem é sem sentido e excessivamente longa para consumir recursos de rede. Se várias contas de um servidor de E-mail forem direcionadas, isso pode ter um impacto de negação de serviço. Esses e-mails que chegam com frequência em sua caixa de entrada podem ser facilmente detectados por filtros de spam. O bombardeio de E-mail é comumente realizado usando botnets (computadores privados conectados à internet cuja segurança foi comprometida por malware e sob o controle do invasor) como um ataque DDoS.

Este tipo de ataque é mais difícil de controlar, devido a vários endereços de origem e os bots que são programados para enviar mensagens diferentes para derrotar os filtros de spam. “Spam” é uma variante do bombardeio por e-mail. Aqui, mensagens em massa não solicitadas são enviadas para um grande número de usuários, indiscriminadamente. Abrir links fornecidos em E-mails de spam pode levá-lo a sites de phishing que hospedam malware. Spam mail também pode ter arquivos infectados como anexos. O spam de E-mail piora quando o destinatário responde ao E-mail, fazendo com que todos os destinatários originais recebam a resposta. Os Spammers coletam endereços de E-mail de listas de Clientes, Grupos de notícias, salas de bate-papo, sites e vírus que coletam os catálogos de endereços dos usuários e os vendem a outros spammers também. Uma grande quantidade de spam é enviada para endereços de E-mail inválidos.

o envio de spam viola a Política de uso aceitável (Aup) de quase todos os provedores de serviços de internet. Se o seu sistema de repente se torna lento (e-mail carrega lentamente ou não parece ser enviado ou recebido), a razão pode ser que o seu mailer está processando um grande número de mensagens. Infelizmente, neste momento, não há como evitar completamente o bombardeio de E-mails e E-mails de spam, pois é impossível prever a origem do próximo ataque. No entanto, o que você pode fazer é identificar a origem dos E-mails de spam e ter seu roteador configurado para bloquear todos os pacotes recebidos desse endereço.

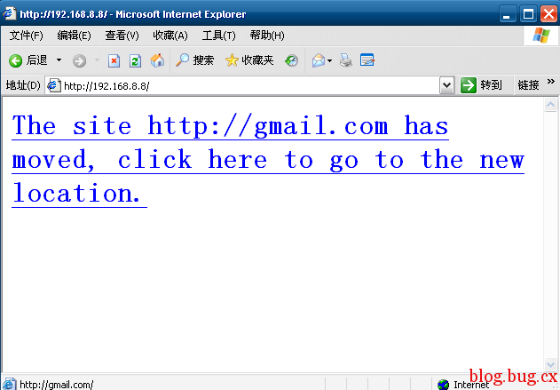

7. Web jacking

web jacking deriva seu nome de “hijacking”. Aqui, o hacker assume o controle de um site fraudulentamente. Ele pode alterar o conteúdo do site original ou mesmo redirecionar o Usuário para outra página falsa de aparência semelhante controlada por ele. O proprietário do site não tem mais controle e o invasor pode usar o site para seus próprios interesses egoístas. Foram relatados casos em que o invasor pediu resgate e até postou material obsceno no site.

o web jacking method attack pode ser usado para criar um clone do site e apresentar à vítima o novo link dizendo que o site foi movido. Ao contrário dos métodos usuais de phishing, quando você passa o cursor sobre o link fornecido, o URL apresentado será o original e não o site do invasor. Mas quando você clica no novo link, ele abre e é rapidamente substituído pelo servidor da web malicioso. O nome na barra de endereços será um pouco diferente do site original que pode enganar o usuário a pensar que é um site legítimo. Por exemplo,” gmail “pode direcioná-lo para”gmai1”. Observe o que está no lugar de ‘L’. Pode ser facilmente esquecido.

obviamente não gmail.com, mas ainda um número suficiente de pessoas clique

Web elevação também pode ser feito através do envio de uma falsa mensagem para o registrador de controlar o registro de nome de domínio, sob uma falsa identidade, pedindo-lhe para ligar um nome de domínio para o webjacker endereço IP, assim enviar os consumidores desavisados que adentram que determinado nome de domínio para um site controlado pelo webjacker. O objetivo deste ataque é tentar coletar as credenciais, nomes de usuário, senhas e números de conta dos usuários usando uma página da web falsa com um link válido que é aberto quando o Usuário é redirecionado para ele após abrir o site legítimo.

8. Cyber stalking é uma nova forma de crime na internet em nossa sociedade quando uma pessoa é perseguida ou seguida online. Um perseguidor cibernético não segue fisicamente sua vítima; ele faz isso virtualmente seguindo sua atividade online para coletar informações sobre o stalkee e assediá-lo e fazer ameaças usando intimidação verbal. É uma invasão da privacidade online.A perseguição cibernética usa a internet ou qualquer outro meio eletrônico e é diferente da perseguição offline, mas geralmente é acompanhada por ela. A maioria das vítimas desse crime são mulheres perseguidas por homens e crianças perseguidos por predadores e pedófilos adultos. Os Cyber stalkers prosperam em usuários inexperientes da web que não estão bem cientes da netiqueta e das regras de segurança na internet. Um cyber stalker pode ser um estranho, mas poderia facilmente ser alguém que você conhece.

os perseguidores cibernéticos assediam suas vítimas por e-mail, salas de bate-papo, sites, fóruns de discussão e sites de publicação aberta (por exemplo, blogs). A disponibilidade de espaço de E-mail / site gratuito e o anonimato fornecido por salas de bate-papo e fóruns contribuíram para o aumento de incidentes de perseguição cibernética. Todo mundo tem uma presença on-line hoje em dia, e é muito fácil fazer uma pesquisa no Google e obter seu nome, alias, número de contato e endereço, contribuindo para a ameaça que é a perseguição cibernética. Como a internet está se tornando cada vez mais parte integrante de nossas vidas pessoais e profissionais, os perseguidores podem aproveitar a facilidade de comunicação e a disponibilidade de informações pessoais a apenas alguns cliques do mouse. Além disso, a natureza anônima e não conflituosa das Comunicações pela internet afasta ainda mais os desincentivos na forma de perseguição cibernética. A perseguição cibernética é feita de duas maneiras principais:

-

perseguição na Internet: Aqui o perseguidor assedia a vítima pela internet. O e-mail não solicitado é a maneira mais comum de ameaçar alguém, e o perseguidor pode até enviar conteúdo obsceno e vírus por e-mail. No entanto, vírus e E-mails de telemarketing não solicitados por si só não constituem perseguição cibernética. Mas se o e-mail for enviado repetidamente na tentativa de intimidar o destinatário, eles podem ser considerados como perseguição. A perseguição na Internet não se limita ao E-mail; os perseguidores podem usar a internet de forma mais abrangente para assediar as vítimas. Qualquer outro crime cibernético sobre o qual já lemos, se feito com a intenção de ameaçar, assediar ou caluniar a vítima, pode resultar em perseguição cibernética.

-

perseguição de Computador: os stalkers tecnologicamente mais avançados aplicam suas habilidades de computador para ajudá-los com o crime. Eles ganham controle não autorizado do computador da vítima, explorando o funcionamento da internet e do Sistema Operacional Windows. Embora isso geralmente seja feito por stalkers proficientes e experientes em computadores, as instruções sobre como fazer isso estão facilmente disponíveis na internet.

a perseguição cibernética agora abriu suas asas para as redes sociais. Com o aumento do uso de mídias sociais como Facebook, Twitter, Flickr e YouTube, seu perfil, fotos e atualizações de status estão disponíveis para o mundo ver. Sua presença on-line fornece informações suficientes para você se tornar uma vítima em potencial de perseguição, mesmo sem estar ciente do risco. Com os “check-ins”, os “eventos de vida”, aplicativos que acessam suas informações pessoais e a necessidade de colocar quase tudo o que você está fazendo e onde você está fazendo, não se deixa nada para os perseguidores descobrirem por si mesmos. A tecnologia de rede Social fornece uma plataforma social e colaborativa para os usuários da internet interagirem, expressarem seus pensamentos e compartilharem quase tudo sobre suas vidas. Embora promova a socialização entre as pessoas, ao longo do caminho contribui para o surgimento de violações da internet.

9. Dados diddling

dados Diddling é a alteração não autorizada dos dados antes ou durante a entrada em um sistema de computador e, em seguida, alterá-los novamente após o processamento ser feito. Usando essa técnica, o invasor pode modificar a saída esperada e é difícil de rastrear. Em outras palavras, a informação original a ser inserido for alterado, seja por uma pessoa digitar os dados, um vírus programado para alterar os dados, o programador de banco de dados ou a aplicação, ou qualquer outra pessoa envolvida no processo de criação, gravação, codificação, examinar, conferir, conversão ou transmissão de dados.

este é um dos métodos mais simples de cometer um crime relacionado ao computador, porque até mesmo um amador de computador pode fazê-lo. Apesar de ser uma tarefa fácil, pode ter efeitos prejudiciais. Por exemplo, uma pessoa responsável pela contabilidade pode alterar dados sobre si mesma ou um amigo ou parente mostrando que eles são pagos na íntegra. Ao alterar ou não inserir as informações, eles podem roubar da empresa. Outros exemplos incluem forjar ou falsificar documentos e trocar fitas ou cartões de computador válidos com substituições preparadas. Placas de eletricidade na Índia foram vítimas de dados de criminosos quando partes privadas estavam informatizando seus sistemas.

10. Roubo de identidade e fraude de cartão de crédito

o roubo de identidade ocorre quando alguém rouba sua identidade e finge ser você para acessar recursos como cartões de crédito, contas bancárias e outros benefícios em seu nome. O impostor também pode usar sua identidade para cometer outros crimes. “Fraude de cartão de crédito” é um termo amplo para crimes envolvendo roubo de identidade, onde o criminoso usa seu cartão de crédito para financiar suas transações. Fraude de cartão de crédito é roubo de identidade em sua forma mais simples. O caso mais comum de fraude de cartão de crédito é o seu cartão pré-aprovado caindo nas mãos de outra pessoa.

fraude de cartão de Crédito é a forma mais comum de hackers para roubar yoiur dinheiro

Ele pode usá-lo para comprar nada, até que você informar as autoridades e obter o seu cartão bloqueado. A única medida de segurança nas compras com cartão de crédito é a assinatura do recibo, mas que pode ser falsificada com muita facilidade. No entanto, em alguns países, o comerciante pode até pedir um ID ou um PIN. Algumas empresas de cartão de crédito têm software para estimar a probabilidade de fraude. Se uma transação excepcionalmente grande for feita, o emissor pode até ligar para você para verificar.

muitas vezes as pessoas se esquecem de coletar sua cópia do recibo do cartão de crédito depois de comer em restaurantes ou em outro lugar quando pagam com cartão de crédito. Esses recibos têm seu número de cartão de crédito e sua assinatura para qualquer pessoa ver e usar. Com apenas essas informações, alguém pode fazer compras online ou por telefone. Você não notará até obter sua declaração mensal, e é por isso que você deve estudar cuidadosamente suas declarações. Certifique-se de que o site é confiável e seguro ao fazer compras on-line. Alguns hackers podem obter um porão de seu número de cartão de crédito, empregando técnicas de phishing. Às vezes, um pequeno ícone de cadeado aparece no canto esquerdo da barra de endereços do seu navegador, o que fornece um nível mais alto de segurança para a transmissão de dados. Se você clicar nele, ele também informará o software de criptografia que ele usa.

uma preocupação mais séria é o uso de suas informações pessoais com a ajuda de documentos roubados ou falsos para abrir contas (ou pior ainda, usando sua conta existente) para tomar um empréstimo em seu nome. Essas pessoas sem escrúpulos podem coletar seus dados pessoais de sua caixa de correio ou lixeira (lembre-se de destruir todos os documentos confidenciais). Pense em todos os detalhes importantes impressos nesses recibos, recibos de pagamento e outros documentos. Você não saberá nada até que as pessoas do cartão de crédito o rastreiem e o sigam até que você limpe todas as suas dívidas. Então, por meses e meses, você estará lutando para recuperar seu crédito e limpar seu nome.

com casos crescentes de fraude de cartão de crédito, muitas instituições financeiras entraram em contato com soluções de software para monitorar seu crédito e proteger sua identidade. Seguro de roubo de identidade pode ser tomado para recuperar salários perdidos e restaurar seu crédito. Mas antes de gastar uma fortuna com esses serviços, aplique as medidas sem custo e de bom senso para evitar tal crime.

11. Ataque de corte de salame

um “ataque de corte de salame” ou “fraude de salame” é uma técnica pela qual os cibercriminosos roubam dinheiro ou Recursos um pouco de cada vez para que não haja diferença perceptível no tamanho geral. O perpetrador se safa com esses pedacinhos de um grande número de recursos e, assim, acumula uma quantidade considerável ao longo de um período de tempo. A essência desse método é a falha em detectar a apropriação indébita. A abordagem mais clássica é a técnica” coletar o roundoff”. A maioria dos cálculos são realizados em uma determinada moeda são arredondados para o número mais próximo cerca de metade do tempo e para baixo o resto do tempo. Se um programador decidir coletar essas frações excessivas de rúpias em uma conta separada, nenhuma perda líquida para o sistema parece aparente. Isso é feito transferindo cuidadosamente os fundos para a conta do perpetrador.

os atacantes inserem um programa no sistema para realizar automaticamente a tarefa. Bombas lógicas também podem ser empregadas por funcionários gananciosos insatisfeitos que exploram seu know-how da rede e / ou acesso privilegiado ao sistema. Nessa técnica, o criminoso programa as calculadoras aritméticas para modificar automaticamente os dados, como nos cálculos de juros.

roubar dinheiro eletronicamente é o uso mais comum da técnica de corte de salame, mas não se restringe à Lavagem de dinheiro. A técnica do salame também pode ser aplicada para coletar pequenos pedaços de informação ao longo de um período de tempo para deduzir uma imagem geral de uma organização. Este ato de coleta de informações distribuídas pode ser contra um indivíduo ou uma organização. Os dados podem ser coletados de sites, anúncios, documentos coletados de latas de lixo e similares, construindo gradualmente todo um banco de dados de inteligência factual

sobre o alvo.

como a quantidade de apropriação indébita está logo abaixo do limiar da percepção, precisamos estar mais vigilantes. O exame cuidadoso de nossos ativos, transações e todas as outras transações, incluindo o compartilhamento de informações confidenciais com outras pessoas, pode ajudar a reduzir as chances de um ataque por esse método.

12. Pirataria de Software

graças à internet e torrents, você pode encontrar quase qualquer filme, software ou música de qualquer origem gratuitamente. A pirataria na Internet é parte integrante de nossas vidas que, consciente ou inconscientemente, todos nós contribuímos. Dessa forma, os lucros dos desenvolvedores de recursos estão sendo reduzidos. Não se trata apenas de usar ilegalmente a propriedade intelectual de outra pessoa, mas também de transmiti-la aos seus amigos, reduzindo ainda mais a receita que eles merecem.

a pirataria é galopante na Índia, mas você sabia que a pirataria de Software é o uso e distribuição não autorizados de software. Os desenvolvedores de Software trabalham duro para desenvolver esses programas, e a pirataria restringe sua capacidade de gerar o suficiente para sustentar o desenvolvimento de aplicativos. Isso afeta toda a economia global, pois os fundos são retransmitidos de outros setores, o que resulta em menos investimento em marketing e pesquisa.

os seguintes constituem pirataria de software:

-

Carregamento de software não licenciado no seu PC

-

Usando uma licença única de software em vários computadores

-

Usando um gerador de chave para burlar a proteção contra cópia

-

a Distribuição de um licenciado ou sem licença (“rachado”) versão do software através da internet e offline

“a Clonagem” é outra ameaça. Acontece quando alguém copia a ideia por trás do seu software e escreve seu próprio código. Como as ideias não são protegidas contra cópia através das fronteiras o tempo todo, isso não é estritamente ilegal. Um software “crack” é uma versão obtida ilegalmente do software que funciona em torno da prevenção de cópia codificada. Os usuários de software pirateado podem usar um gerador de chaves para gerar um número “serial” que desbloqueia uma versão de avaliação do software, derrotando assim a proteção contra cópia. A quebra de Software e o uso de chaves não autorizadas são atos ilegais de violação de direitos autorais.

o uso de material pirateado vem com seus próprios riscos. O software pirateado pode conter Trojans, vírus, worms e outros malwares, uma vez que os piratas geralmente infectam software com código malicioso. Os usuários de software pirateado podem ser punidos pela lei pelo uso ilegal de material protegido por direitos autorais. Além disso, você não receberá o Suporte de software fornecido pelos desenvolvedores.

para proteger seu software da pirataria se você é um desenvolvedor, você deve aplicar fortes salvaguardas. Alguns sites vendem software com uma “impressão digital” que ajuda a rastrear as cópias piratas até a fonte. Outro método comum é o bloqueio de hardware. Usando isso, a licença de software é bloqueada para um hardware de computador específico, de modo que ele seja executado apenas nesse computador. Infelizmente, os hackers continuam a contornar essas medidas.

13. Outros

até agora, discutimos os métodos dedicados de cometer crimes cibernéticos. Em poucas palavras, qualquer ofensa cometida usando meios eletrônicos, como extorsão líquida, cyberbullying, pornografia infantil e fraude na internet é denominado como crime cibernético. A internet é um enorme terreno fértil para a pornografia, que muitas vezes tem sido sujeita a censura por motivos de obscenidade. Mas o que pode ser considerado obsceno na Índia, pode não ser considerado em outros países.

uma vez que cada país tem uma posição legal diferente sobre este assunto, a pornografia é galopante online. No entanto, de acordo com a Constituição indiana, em grande parte, a pornografia se enquadra na categoria de obscenidade e é punível por lei. A pornografia infantil é uma ofensa grave e pode atrair as punições mais severas previstas por lei. Pedófilos espreitam em salas de bate-papo para atrair crianças. A Internet permite a vitimização a longo prazo de tais crianças, porque as fotos uma vez colocadas, se espalham como fogo selvagem, e podem nunca ser tiradas completamente. Crimes na Internet contra crianças são uma questão de grave preocupação, e estão sendo abordados pelas autoridades, mas este problema não tem solução fácil.

Leave a Reply