de 12 typerna av cyberbrott

för att skydda dig själv måste du veta om de olika sätt på vilka datorn kan äventyras och din integritet kränks. I det här avsnittet diskuterar vi några vanliga verktyg och tekniker som används av cyberbrottslingar. Detta är inte en uttömmande lista på något sätt, men kommer att ge dig en omfattande uppfattning om kryphålen inätverk och säkerhetssystem, som kan utnyttjas av angripare, och även deras möjliga motiv för att göra det.

de 12 typerna av cyberbrott

det finns bokstavligen ett dussin sätt på vilka en cyberbrott kan perpretreras, och du måste veta vad de är

för att skydda dig själv måste du veta om de olika sätten på vilka din dator kan äventyras och din integritet kränks. I det här avsnittet diskuterar vi några vanliga verktyg och tekniker som används av cyberbrottslingar. Detta är inte en uttömmande lista på något sätt, men kommer att ge dig en omfattande uppfattning om kryphålen i

nätverk och säkerhetssystem, som kan utnyttjas av angripare, och även deras möjliga motiv för att göra det.

1. Hacking

i enkla ord är hacking en handling som begåtts av en inkräktare genom att komma åt ditt datorsystem utan ditt tillstånd. Hackare (de människor som gör ‘hacking’) är i grunden datorprogrammerare, som har en avancerad förståelse för datorer och ofta missbrukar denna kunskap för försåtliga skäl. De är oftast teknik buffs som har expertnivå färdigheter i ett visst program eller språk. När det gäller motiv kan det finnas flera, men de vanligaste är ganska enkla och kan förklaras av en mänsklig tendancy som girighet, berömmelse, makt etc. Vissa människor gör det enbart för att visa upp sin expertis-allt från relativt ofarliga aktiviteter som att modifiera programvara (och till och med hårdvara) för att utföra uppgifter som ligger utanför skaparens avsikt, andra vill bara orsaka förstörelse.

girighet och ibland voyeuristiska tendenser kan få en hackare att bryta sig in i system för att stjäla personlig bankinformation, ett företags finansiella data etc. De försöker också ändra system så att de kan utföra uppgifter på sina lustar. Hackare som visar sådant destruktivt beteende kallas också” Crackers ” ibland. de kallas också “Black Hat” hackare å andra sidan finns det de som utvecklar ett intresse för datorhackning bara av intellektuell nyfikenhet. Vissa företag anställer dessa datorentusiaster för att hitta brister i sina säkerhetssystem och hjälpa till att fixa dem. Kallas” White Hat ” hackare, dessa killar är emot missbruk av datorsystem. De försöker bryta sig in i nätverkssystem enbart för att varna ägarna av brister. Det är dock inte alltid altruistiskt, för många gör det också för berömmelse, för att landa jobb med toppföretag, eller bara för att kallas säkerhetsexperter. “Grå hatt” är en annan term som används för att hänvisa till hacking aktiviteter som är en korsning mellan svart och vitt hacking.

några av de mest kända datorgeni var en gång hackare som fortsatte med att använda sina färdigheter för konstruktiv teknisk utveckling. Dennis Ritchie och Ken Thompson, skaparna av UNIX-operativsystemet (Linux föregångare), var två av dem. Shawn Fanning, utvecklaren av Napster, Mark Zuckerberg från Facebook fame, och många fler är också exempel. Det första steget mot att förhindra hackare från att få tillgång till dina system är att lära sig hur hacking görs. Naturligtvis är det utanför ramen för detta snabba spår att gå in i stora detaljer, men vi kommer att täcka de olika tekniker som används av hackare för att komma till dig via internet.

a. SQL-injektioner: en SQL-injektion är en teknik som gör det möjligt för hackare att spela på säkerhetsproblemen hos programvaran som kör en webbplats. Den kan användas för att attackera alla typer av oskyddade eller felaktigt skyddade SQL-databas. Denna process innebär att ange delar av SQL-kod i ett webbformulär inmatningsfält – oftast användarnamn och lösenord – för att ge hackaren ytterligare tillgång till webbplatsen backend, eller till en viss

användarens konto. När du anger inloggningsinformation i inloggningsfält konverteras denna information vanligtvis till ett SQL-kommando. Det här kommandot kontrollerar de data du har angett mot den relevanta tabellen i databasen. Om dina indata matchar data i tabellen får du åtkomst, om inte, får du den typ av fel du skulle ha sett när du lägger in ett fel lösenord. En SQL-injektion är vanligtvis ett extra kommando som när det sätts in i webbformuläret försöker ändra innehållet i databasen för att återspegla en lyckad inloggning. Det kan också användas för att hämta information som kreditkortsnummer eller lösenord från oskyddade webbplatser.

b. stöld av FTP-lösenord: Detta är ett annat mycket vanligt sätt att manipulera med webbplatser. FTP-lösenordshackning utnyttjar det faktum att många webbansvariga lagrar sin webbplatsinloggningsinformation på sina dåligt skyddade datorer. Tjuven söker offrets system för FTP inloggningsuppgifter, och sedan vidarebefordrar dem till sin egen fjärrdator. Han loggar sedan in på webbplatsen via fjärrdatorn och ändrar webbsidor som han eller hon vill.

c. Cross-site scripting:

även känd som XSS (tidigare CSS, men bytt namn på grund av förvirring med cascading style sheets), är ett mycket enkelt sätt att kringgå ett säkerhetssystem. Cross-site scripting är ett svårt att hitta kryphål på en webbplats, vilket gör det sårbart för attacker. I en typisk XSS-attack infekterar hackaren en webbsida med ett skadligt skript eller program på klientsidan. När du besöker den här webbsidan laddas skriptet automatiskt ner till din webbläsare och körs. Vanligtvis injicerar angripare HTML, JavaScript, VBScript, ActiveX eller Flash i ett sårbart program för att lura dig och samla in konfidentiell information. Om du vill skydda din dator från skadliga hackare bör du först och främst investera i en bra brandvägg. Hacking sker via ett nätverk, så det är mycket viktigt att vara säker när du använder internet. Du kommer att läsa mer om säkerhetstips i det sista kapitlet i den här boken.

2. Virusspridning

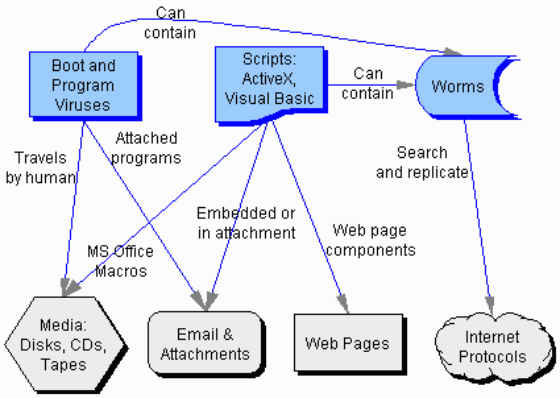

virus är datorprogram som ansluter sig till eller infekterar ett system eller filer och har en tendens att cirkulera till andra datorer i ett nätverk. De stör datorns funktion och påverkar de lagrade data – antingen genom att ändra den eller genom att radera den helt och hållet. “Maskar” till skillnad från virus behöver inte en värd att hålla fast vid. De replikerar bara tills de äter upp allt tillgängligt minne i systemet. Termen ” mask “används ibland för att betyda självreplikerande” skadlig kod ” (skadlig programvara). Dessa termer används ofta omväxlande i samband med hybridvirus / maskar som dominerar

även om mänsklighetens bästa uppfinning är nätet fortfarande ett minfält av hot

det nuvarande virusscenariot. “Trojanska hästar” skiljer sig från virus på deras sätt att föröka sig.

de maskerar sig som en legitim fil, till exempel en e-postbilaga från en förmodad vän med ett mycket trovärdigt namn, och sprider sig inte själva. Användaren kan också omedvetet installera ett Trojaninfekterat program via drive – by-nedladdningar när man besöker en webbplats, spelar onlinespel eller använder internetdrivna applikationer. En trojansk häst kan orsaka skador som liknar andra virus, till exempel stjäla information eller hindra/störa datorsystemens funktion.

ett enkelt diagram för att visa hur skadlig kod kan propogera

hur händer detta? Tja, den skadliga koden eller viruset sätts in i kommandokedjan så att när det infekterade programmet körs, körs viruskoden också (eller i vissa fall körs istället för det legitima programmet). Virus ses vanligtvis som främmande kod kopplad till ett värdprogram, men det är inte alltid fallet. Ibland manipuleras miljön så att ett legitimt oinfekterat program kallar virusprogrammet. Det virala programmet kan också köras innan något annat program körs. Detta kan praktiskt taget infektera varje körbar fil på datorn, även om ingen av dessa filers kod faktiskt manipulerades. Virus som följer detta modus operandi inkluderar” cluster “eller” FAT ” (File Allocation Table) virus, som omdirigerar systempekare till infekterade filer, associerar virus och virus som ändrar Windows-Registerkatalogposterna så att deras egen kod körs före något annat legitimt program.

datavirus sprids vanligtvis via flyttbara media eller internet. En flash-disk, CD-ROM, magnetband eller annan lagringsenhet som har varit i en infekterad dator infekterar alla framtida datorer där den används. Din dator kan också kontrakt virus från olycksbådande e-postbilagor, oseriösa webbplatser eller infekterad programvara. Och dessa sprids till alla andra datorer i ditt nätverk.

alla datavirus orsakar direkta eller indirekta ekonomiska skador. Baserat på detta finns det två kategorier av virus:

1) de som bara sprider och inte orsakar avsiktlig skada

2) de som är programmerade för att orsaka skador.

men även genom att sprida tar de upp gott om minnesutrymme och tid och resurser som spenderas på saneringsjobbet. Direkta ekonomiska skador orsakas när virus förändrar informationen under digital överföring. Betydande kostnader uppstår av individer, företag och myndigheter för att utveckla och implementera antivirusverktygen för att skydda datorsystem.

3. Logic bombs

en logic bomb, även känd som “slaggkod”, är en skadlig kod som avsiktligt sätts in i programvara för att utföra en skadlig uppgift när den utlöses av en specifik händelse. Det är inte ett virus, även om det vanligtvis beter sig på ett liknande sätt. Det är smyg in i programmet där det ligger vilande tills angivna villkor är uppfyllda. Skadlig programvara som virus och maskar innehåller ofta logiska bomber som utlöses vid en viss nyttolast eller vid en fördefinierad tidpunkt. Nyttolasten för en logisk bomb är okänd för användaren av programvaran, och den uppgift som den utför oönskade. Programkoder som är planerade att köras vid en viss tidpunkt kallas “tidsbomber”. Till exempel det ökända “Friday the 13th” – viruset som attackerade värdsystemen endast på specifika datum; det “exploderade” (duplicerade sig själv) varje fredag som råkade vara den trettonde i månaden, vilket orsakade systemavbrott.

logiska bomber används vanligtvis av missnöjda anställda som arbetar inom IT-sektorn. Du kanske har hört talas om” missnöjd anställd syndrom ” där arga anställda som har blivit avfyrade använder logiska bomber för att radera databaserna hos sina arbetsgivare, stultify nätverket ett tag eller till och med göra insiderhandel. Utlösare i samband med utförandet av logiska bomber kan vara ett specifikt datum och tid, en saknad post från en databas eller inte sätta in ett kommando vid den vanliga tiden, vilket innebär att personen inte arbetar där längre. De flesta logiska bomber stannar bara i nätverket de var anställda i. Så i de flesta fall är de ett insiderjobb. Detta gör dem lättare att designa och köra än ett virus. Det behöver inte replikera; vilket är ett mer komplext jobb. För att hålla ditt nätverk skyddat från logikbomberna behöver du konstant övervakning av data och effektiv antivirusprogram på var och en av datorerna i nätverket.

det finns en annan användning för den typ av åtgärd som utförs i en logisk bomb “explosion” – för att göra begränsade programvaruförsök. Den inbäddade koden förstör programvaran efter en definierad tidsperiod eller gör den oanvändbar tills användaren betalar för dess vidare användning. Även om denna kod använder samma teknik som en logisk bomb, har den en icke-destruktiv, icke-skadlig och användartransparent användning och kallas vanligtvis inte en.

4. Denial-of-Service attack

en DoS-attack (Denial-of-Service) är ett uttryckligt försök av angripare att neka service till avsedda användare av den tjänsten. Det handlar om att översvämma en datorresurs med fler förfrågningar än den kan hantera att konsumera sin tillgängliga bandbredd vilket resulterar i överbelastning av servern. Detta orsakar resursen (t. ex. en webbserver) att krascha eller sakta ner betydligt så att ingen kan komma åt den. Med hjälp av denna teknik kan angriparen göra en webbplats obrukbar genom att skicka enorma mängder trafik till den riktade webbplatsen. En webbplats kan tillfälligt fungera eller krascha helt, vilket i alla fall leder till att systemet inte kan kommunicera tillräckligt. DoS-attacker bryter mot policyerna för acceptabel användning för praktiskt taget alla Internetleverantörer.

en annan variant av en denial-of-service-attack är känd som en” distribuerad Denial of Service ” (DDOS) attack där ett antal geografiskt utbredda förövare översvämmer nätverkstrafiken. Denial-of-Service-attacker riktar sig vanligtvis till högprofilerade webbplatsservrar som tillhör banker och kreditkortsbetalningsportar. Webbplatser för företag som Amazon, CNN, Yahoo, Twitter och eBay! sparas inte heller.

5. Phishing

detta är en teknik för att extrahera konfidentiell information som kreditkortsnummer och användarnamn lösenordskombinationer genom att maskeras som ett legitimt företag. Phishing utförs vanligtvis via e-postspoofing. Du har antagligen fått e-post som innehåller länkar till legitima webbplatser som visas. Du tyckte förmodligen att det var misstänkt och klickade inte på länken. Smart drag.

hur phishing kan netto några riktigt intressanta fångster

malware skulle ha installerat sig på din dator och stulit privat information. Cyberbrottslingar använder socialteknik för att lura dig att ladda ner skadlig kod från internet eller få dig att fylla i din personliga information under falska förespeglingar. En phishing-bluff i ett e-postmeddelande kan undvikas genom att hålla vissa saker i åtanke.

-

leta efter stavfel i texten. Cyberbrottslingar är inte kända för sin grammatik och stavning.

-

håll muspekaren över den hyperlänkade webbadressen men Klicka inte. Kontrollera om adressen matchar den som skrivs i meddelandet.

-

se upp för falska hot. Fick du ett meddelande som säger “Ditt e-postkonto kommer att stängas om du inte svarar på det här e-postmeddelandet”? De kan lura dig genom att hota att din säkerhet har äventyrats.

-

angripare använder namn och logotyper på kända webbplatser för att lura dig. Grafiken och webbadresserna som används i e-postmeddelandet är påfallande lik de legitima, men de leder dig till falska webbplatser.

inte alla nätfiske sker via e-post eller webbplatser. Vishing (voice phishing) innebär samtal till offer som använder falsk identitet som lurar dig att överväga att samtalet kommer från en betrodd organisation. De kan göra anspråk på att vara från en bank som ber dig att ringa ett nummer (tillhandahålls av VoIP-tjänst och ägs av angripare) och ange dina kontouppgifter. När du gör det, ditt konto säkerhet äventyras. Behandla alla oönskade telefonsamtal med skepsis och ge aldrig någon personlig information. Många banker har utfärdat förebyggande varningar som informerar sina användare om phishing-bedrägerier och göra och inte göra om din kontoinformation. De av er som läser Digit tillräckligt länge kommer ihåg att vi framgångsrikt phished hundratals våra läsare genom att rapportera ett sätt att hacka andras gmail-konton genom att skicka ett e-postmeddelande till en består konto med ditt eget användarnamn och lösenord… och vi gjorde det år sedan i en berättelse om , ja, du gissade rätt, phishing!

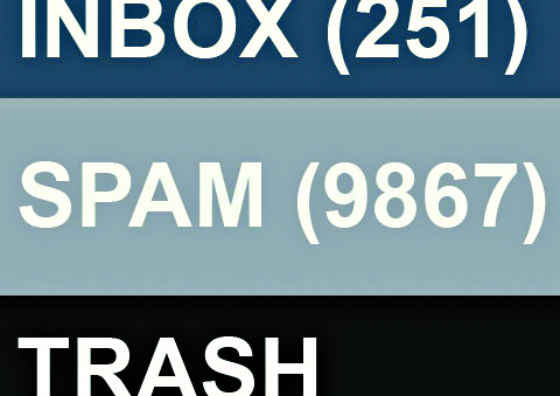

6. E-postbombning och skräppost

e-postbombning kännetecknas av att en missbrukare skickar stora volymer e-post till en måladress vilket resulterar i offrets e-postkonto eller e-postservrar kraschar. Meddelandet är meningslöst och alltför långt för att konsumera nätverksresurser. Om flera konton på en e-postserver är riktade kan det ha en överbelastningspåverkan. Sådan post som kommer ofta i din inkorg kan lätt upptäckas av spamfilter. E-postbombning utförs vanligtvis med botnät (privata internetanslutna datorer vars säkerhet har äventyrats av skadlig kod och under angriparens kontroll) som en DDoS-attack.

denna typ av attack är svårare att kontrollera på grund av flera källadresser och bots som är programmerade att skicka olika meddelanden för att besegra spamfilter. “Spamming” är en variant av e-postbombning. Här skickas oönskade massmeddelanden till ett stort antal användare, urskillningslöst. Att öppna länkar som ges i skräppost kan leda dig till phishing-webbplatser som är värd för skadlig kod. Skräppost kan också ha infekterade filer som bilagor. E-postspammning förvärras när mottagaren svarar på e-postmeddelandet och får alla ursprungliga Adressater att få svaret. Spammare samlar in e-postadresser från kundlistor, nyhetsgrupper, chattrum, webbplatser och virus som skördar användarnas adressböcker och säljer dem till andra spammare också. En stor mängd skräppost skickas till ogiltiga e-postadresser.

e-postfilter rengöring av skräppost

skicka skräppost bryter mot policyn för godtagbar användning (AUP) för nästan alla Internetleverantörer. Om ditt system plötsligt blir trögt (e-post laddas långsamt eller inte verkar skickas eller tas emot) kan orsaken vara att din mailer behandlar ett stort antal meddelanden. Tyvärr finns det för närvarande inget sätt att helt förhindra e-postbombning och skräppost eftersom det är omöjligt att förutsäga ursprunget till nästa attack. Men vad du kan göra är att identifiera källan till skräppostmeddelandena och ha din router konfigurerad för att blockera inkommande paket från den adressen.

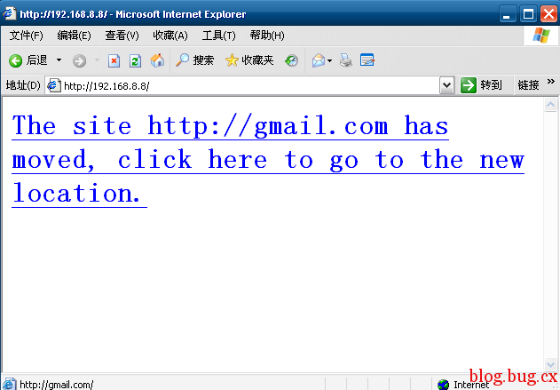

7. Web jacking

Web jacking har fått sitt namn från “kapning”. Här tar hackaren kontroll över en webbplats bedrägligt. Han kan ändra innehållet på den ursprungliga webbplatsen eller till och med omdirigera användaren till en annan falsk liknande sida som kontrolleras av honom. Ägaren av webbplatsen har ingen mer kontroll och angriparen kan använda webbplatsen för sina egna själviska intressen. Fall har rapporterats där angriparen har bett om lösen och till och med lagt upp obscent material på webbplatsen.

web jacking method attack kan användas för att skapa en klon av webbplatsen och presentera offret med den nya länken som säger att webbplatsen har flyttat. Till skillnad från vanliga phishing-metoder, när du sveper markören över länken som tillhandahålls, kommer den presenterade webbadressen att vara den ursprungliga och inte angriparens webbplats. Men när du klickar på den nya länken öppnas den och ersätts snabbt med den skadliga webbservern. Namnet på adressfältet kommer att skilja sig något från den ursprungliga webbplatsen som kan lura användaren att tro att det är en legitim webbplats. Till exempel kan” gmail “hänvisa dig till”gmai1”. Lägg märke till den i stället för ‘L’. Det kan lätt förbises.

självklart inte gmail.med, men fortfarande tillräckligt många människor klickar

web jacking kan också göras genom att skicka ett förfalskat meddelande till registratorn som kontrollerar domännamnsregistreringen, under en falsk identitet som ber honom att ansluta ett domännamn till webjackers IP-adress och därmed skicka intet ont anande konsumenter som anger det specifika domännamnet till en webbplats som kontrolleras av webjackaren. Syftet med denna attack är att försöka skörda referenser, användarnamn, lösenord och kontonummer för användare genom att använda en falsk webbsida med en giltig länk som öppnas när användaren omdirigeras till den efter att ha öppnat den legitima webbplatsen.

8. Cyber stalking

Cyber stalking är en ny form av internetbrott i vårt samhälle när en person förföljs eller följs online. En cyberstalker följer inte fysiskt sitt offer; han gör det praktiskt taget genom att följa sin onlineaktivitet för att skörda information om stalkee och trakassera honom eller henne och göra hot med verbal hot. Det är en invasion av ens integritet online.

Cyber stalking använder internet eller andra elektroniska medel och skiljer sig från offline stalking, men åtföljs vanligtvis av det. De flesta offer för detta brott är kvinnor som förföljs av män och barn som förföljs av vuxna rovdjur och pedofiler. Cyber stalkers trivs på oerfarna webbanvändare som inte är väl medvetna om netikett och reglerna för internetsäkerhet. En cyber stalker kan vara en främling, men kan lika gärna vara någon du känner.

Cyberstalkers trakasserar sina offer via e-post, chattrum, webbplatser, diskussionsforum och öppna publiceringswebbplatser (t.ex. bloggar). Tillgången till gratis e-post / Webbplats utrymme och anonymitet som tillhandahålls av chattrum och Forum har bidragit till ökningen av cyber stalking incidenter. Alla har en online-närvaro nuförtiden, och det är verkligen lätt att göra en Google-sökning och få ett namn, alias, kontaktnummer och adress, vilket bidrar till hotet som är cyber stalking. Eftersom internet alltmer blir en integrerad del av våra personliga och professionella liv, stalkers kan dra nytta av den enkla kommunikationen och tillgången till personlig information bara några musklick bort. För övrigt, den anonyma och icke-konfronterande natur Internetkommunikation kastar ytterligare bort eventuella hinder i vägen för cyber stalking. Cyber stalking görs på två primära sätt:

-

Internet Stalking: här trakasserar stalker offret via internet. Oönskad e-post är det vanligaste sättet att hota någon, och stalker kan även skicka obscent innehåll och virus via e-post. Men virus och oönskad telemarketing-e-post ensam utgör inte cyber stalking. Men om e-post skickas upprepade gånger i ett försök att skrämma mottagaren, de kan betraktas som stalking. Internet stalking är inte begränsat till e-post; stalkers kan mer omfattande använda internet för att trakassera offren. Alla andra cyberbrott som vi redan har läst om, om de görs med avsikt att hota, trakassera eller förtala offret kan uppgå till cyberstalking.

-

dator Stalking: de mer tekniskt avancerade stalkers tillämpa sina datorkunskaper för att hjälpa dem med brottet. De får obehörig kontroll över offrets dator genom att utnyttja driften av internet och Windows-operativsystemet. Även om detta vanligtvis görs av skickliga och datorkunniga stalkers, instruktioner om hur man åstadkommer detta är lätt tillgängliga på internet.

Cyber stalking har nu spridit sina vingar till sociala nätverk. Med den ökade användningen av sociala medier som Facebook, Twitter, Flickr och YouTube är din profil, foton och statusuppdateringar upp för världen att se. Din online-närvaro ger tillräckligt med information för att du ska bli ett potentiellt offer för förföljelse utan att ens vara medveten om risken. Med “incheckningar”, “livshändelser”, appar som får tillgång till din personliga information och behovet av att lägga upp nästan allt du gör och var du gör det, lämnar man inte riktigt något för stalkarna att räkna ut för sig själva. Social nätverksteknik ger en social och samarbetsplattform för internetanvändare att interagera, uttrycka sina tankar och dela nästan allt om sina liv. Även om det främjar socialisering bland människor, längs vägen bidrar det till ökningen av internetöverträdelser.

9. Data diddling

Data Diddling är obehörig ändring av data före eller under inträde i ett datorsystem, och sedan ändra det tillbaka efter bearbetning är klar. Med hjälp av denna teknik kan angriparen ändra den förväntade utgången och är svår att spåra. Med andra ord ändras den ursprungliga informationen som ska anges, antingen av en person som skriver in data, ett virus som är programmerat för att ändra data, programmeraren för databasen eller applikationen eller någon annan som är involverad i processen att skapa, spela in, koda, undersöka, kontrollera, Konvertera eller överföra data.

detta är en av de enklaste metoderna för att begå ett datorrelaterat brott, för även en datoramatör kan göra det. Trots att detta är en enkel uppgift kan det ha skadliga effekter. Till exempel kan en person som ansvarar för redovisning ändra uppgifter om sig själv eller en vän eller släkting som visar att de betalas i sin helhet. Genom att ändra eller misslyckas med att ange informationen kan de stjäla från företaget. Andra exempel är smide eller förfalskning av dokument och utbyte av giltiga datorband eller kort med förberedda ersättare. Elstyrelser i Indien har varit offer för datadiddling av datorkriminella när privata parter datoriserade sina system.

10. Identitetsstöld och kreditkortsbedrägerier

identitetsstöld uppstår när någon stjäl din identitet och låtsas vara du för att få tillgång till resurser som kreditkort, bankkonton och andra förmåner i ditt namn. Bedragaren kan också använda din identitet för att begå andra brott. “Kreditkortsbedrägerier” är en omfattande term för brott som involverar identitetsstöld där brottslingen använder ditt kreditkort för att finansiera sina transaktioner. Kreditkortsbedrägerier är identitetsstöld i sin enklaste form. Det vanligaste fallet med kreditkortsbedrägerier är ditt förhandsgodkända kort som faller i någon annans händer.

kreditkortsbedrägerier är det vanligaste sättet för hackare att stjäla yoiur-pengar

han kan använda den för att köpa vad som helst tills du rapporterar till myndigheterna och får ditt kort blockerat. Den enda säkerhetsåtgärden på kreditkortsköp är signaturen på kvittot men det kan mycket enkelt förfalskas. I vissa länder kan dock Handlaren till och med be dig om ett ID eller en PIN-kod. Vissa kreditkortsföretag har programvara för att uppskatta sannolikheten för bedrägeri. Om en ovanligt stor transaktion görs kan emittenten till och med ringa dig för att verifiera.

ofta glömmer folk att samla in sin kopia av kreditkortskvittot efter att ha ätit på Restauranger eller någon annanstans när de betalar med kreditkort. Dessa kvitton har ditt kreditkortsnummer och din signatur för alla att se och använda. Med endast denna information kan någon göra inköp online eller via telefon. Du kommer inte att märka det förrän du får ditt månatliga uttalande, varför du bör noggrant studera dina uttalanden. Se till att webbplatsen är pålitlig och säker när du handlar online. Vissa hackare kan få tag på ditt kreditkortsnummer genom att använda phishing-tekniker. Ibland visas en liten hänglåsikon i det vänstra skärmhörnet i adressfältet i din webbläsare som ger en högre säkerhetsnivå för dataöverföring. Om du klickar på den kommer den också att berätta vilken krypteringsprogramvara den använder.

en allvarligare oro är användningen av din personliga information med hjälp av stulna eller falska dokument för att öppna konton (eller ännu värre, med ditt befintliga konto) för att ta ett lån i ditt namn. Dessa skrupelfria människor kan samla in dina personuppgifter från din brevlåda eller papperskorgen (kom ihåg att strimla alla känsliga dokument). Tänk på alla viktiga detaljer som skrivs ut på dessa kvitton, lönestubbar och andra dokument. Du vet inte en sak förrän kreditkortsfolket spårar dig och svansar dig tills du rensar alla dina avgifter. Sedan i månader och månader kommer du att kämpa för att få din kredit återställd och ditt namn rensas.

med stigande fall av kreditkortsbedrägerier har många finansiella institutioner gått in med mjukvarulösningar för att övervaka din kredit och skydda din identitet. ID-stöld försäkring kan vidtas för att återställa förlorade löner och återställa din kredit. Men innan du spenderar en förmögenhet på dessa tjänster, tillämpa utan kostnad, sunt förnuft åtgärder för att avvärja ett sådant brott.

11. Salami skivning attack

en “salami skivning attack” eller “salami bedrägeri” är en teknik genom vilken cyberbrottslingar stjäla pengar eller resurser lite i taget så att det inte finns någon märkbar skillnad i den totala storleken. Förövaren kommer undan med dessa små bitar från ett stort antal resurser och ackumulerar därmed en betydande mängd över en tidsperiod. Kärnan i denna metod är misslyckandet med att upptäcka missbruk. Det mest klassiska tillvägagångssättet är” collect-the-roundoff ” – tekniken. De flesta beräkningar utförs i en viss valuta avrundas upp till närmaste nummer ungefär halva tiden och ner resten av tiden. Om en programmerare bestämmer sig för att samla in dessa överskottsfraktioner av rupier till ett separat konto, verkar ingen nettoförlust för systemet uppenbart. Detta görs genom att försiktigt överföra medel till gärningsmannens konto.

angripare sätter in ett program i systemet för att automatiskt utföra uppgiften. Logiska bomber kan också användas av otillfredsställda giriga anställda som utnyttjar sin kunskap om nätverket och/eller privilegierad tillgång till systemet. I denna teknik programmerar kriminella de aritmetiska kalkylatorerna för att automatiskt ändra data, till exempel i ränteberäkningar.

att stjäla pengar elektroniskt är den vanligaste användningen av salami skivning teknik, men det är inte begränsat till penningtvätt. Salami tekniken kan också användas för att samla små bitar av information under en tidsperiod för att härleda en helhetsbild av en organisation. Denna handling av distribuerad informationsinsamling kan vara mot en individ eller en organisation. Data kan samlas in från webbplatser, annonser, dokument som samlats in från soptunnor och liknande, gradvis bygga upp en hel databas med faktiska

intelligens om målet.

eftersom mängden missbruk ligger strax under uppfattningsgränsen måste vi vara mer vaksamma. Noggrann undersökning av våra tillgångar, transaktioner och alla andra transaktioner inklusive delning av konfidentiell information med andra kan bidra till att minska risken för en attack med denna metod.

12. Piratkopiering av programvara

tack vare internet och torrents kan du hitta nästan vilken film, programvara eller låt som helst gratis. Internet piratkopiering är en integrerad del av våra liv som medvetet eller omedvetet vi alla bidrar till. På så sätt minskar resursutvecklarnas vinster. Det handlar inte bara om att använda någon annans immateriella egendom olagligt utan också vidarebefordra den till dina vänner och ytterligare minska intäkterna de förtjänar.

piratkopiering är frodas i Indien, men du visste att

piratkopiering är obehörig användning och distribution av programvara. Mjukvaruutvecklare arbetar hårt för att utveckla dessa program, och piratkopiering begränsar deras förmåga att generera enough revenue att upprätthålla applikationsutveckling. Detta påverkar hela den globala ekonomin eftersom medel vidarebefordras från andra sektorer vilket resulterar i mindre investeringar i marknadsföring och forskning.

följande utgör piratkopiering av programvara:

-

laddar olicensierad programvara på din dator

-

använda enlicensierad programvara på flera datorer

-

använda en nyckelgenerator för att kringgå kopieringsskydd

-

distribuera en licensierad eller olicensierad (“knäckt”) version av programvara över internet och offline

“kloning” är ett annat hot. Det händer när någon kopierar tanken bakom din programvara och skriver sin egen kod. Eftersom ideer inte är kopieringsskyddade över gränserna hela tiden är detta inte strikt olagligt. En programvara “crack” är en olagligt erhållen version av programvaran som arbetar sig runt den kodade kopieringsförebyggande. Användare av piratkopierad programvara kan använda en nyckelgenerator för att generera ett “seriellt” nummer som låser upp en utvärderingsversion av programvaran och därmed besegra kopieringsskyddet. Programvarusprickning och användning av obehöriga nycklar är olagliga handlingar av upphovsrättsintrång.

att använda piratkopierat material medför egna risker. Den piratkopierade programvaran kan innehålla trojaner, virus, maskar och annan skadlig kod, eftersom pirater ofta infekterar programvara med skadlig kod. Användare av piratkopierad programvara kan straffas av lagen för olaglig användning av upphovsrättsskyddat material. Plus att du inte kommer att få programvarusupport som tillhandahålls av utvecklarna.

för att skydda din programvara från piratkopiering om du är en utvecklare, bör du tillämpa starka skyddsåtgärder. Vissa webbplatser säljer programvara med ett” digitalt fingeravtryck ” som hjälper till att spåra piratkopiorna till källan. En annan vanlig metod är hårdvarulåsning. Med hjälp av detta är programvarulicensen låst till en viss datorhårdvara, så att den bara körs på den datorn. Tyvärr fortsätter hackare att hitta sig runt dessa åtgärder.

13. Andra

hittills har vi diskuterat de dedikerade metoderna för att begå cyberbrott. I ett nötskal, alla brott som begås med hjälp av elektroniska medel som nätutpressning, cybermobbning, barnpornografi och internetbedrägerier kallas cyberbrott. Internet är en enorm grogrund för pornografi, som ofta har varit föremål för censur på grund av obscenitet. Men vad som kan anses vara obscent i Indien, kanske inte anses vara så i andra länder.

eftersom varje land har en annan rättslig ställning i detta ämne, är pornografi utbredd online. Enligt den indiska konstitutionen faller emellertid i stor utsträckning pornografi under kategorin obscenitet och är straffbart enligt lag. Barnpornografi är ett allvarligt brott och kan dra till sig de hårdaste straff som föreskrivs i lag. Pedofiler lurar i chattrum för att locka barn. Internet möjliggör långvarig utsatthet för sådana barn, eftersom bilderna en gång sätts upp, sprids som vildbrand och kanske aldrig tas ner helt. Internetbrott mot barn är en fråga av allvarlig oro och behandlas av myndigheterna, men detta problem har ingen enkel lösning.

Leave a Reply