FSMO-Rollen in Active Directory: Was sie sind und wie sie funktionieren

Active Directory (AD) ist ein von Microsoft erstellter Verzeichnisdienst, der in den meisten Versionen von Windows Server-Betriebssystemen als eine Reihe von Prozessen und Diensten enthalten ist.

Sie können sich AD als Datenbank oder sicheren Speicherort vorstellen, in dem alle Attribute Ihrer Benutzer wie Benutzernamen, Kennwörter und mehr gespeichert sind. Dieses zentrale Repository automatisiert viele Aufgaben wie die Verwaltung von Benutzerdaten, die Bereitstellung von Sicherheit und die Interaktion mit anderen Verzeichnissen.

In den ersten Versionen von AD gab es viele Chancen für Konflikte. Angenommen, ein Domänencontroller hat der Datenbank einen neuen Mitarbeiter hinzugefügt. Da die Änderung an der ANZEIGE vorgenommen wurde, wurde sie im gesamten Unternehmen widergespiegelt, und das ist in Ordnung. Einige Sekunden später wollte ein anderer Domänencontroller die Datensätze von Mitarbeitern löschen, die nicht mehr im Unternehmen arbeiteten. Versehentlich löschte es diesen Mitarbeiter auch aus der ANZEIGE.

Das Konfliktmanagementsystem folgte dann der Richtlinie “last writer wins”, sodass die vom zweiten Domänencontroller vorgenommene Änderung gültig war, während die vom ersten Domänencontroller vorgenommene Änderung verworfen wurde. Dies bedeutet, dass der neue Mitarbeiter nicht mehr im System war und nicht auf die Ressourcen des Systems zugreifen konnte, was offensichtlich nicht richtig ist.

Um solche Konflikte zu vermeiden, wurde ein Single-Master-Modell eingeführt. In diesem Modell konnte nur ein Domänencontroller (DC) einen bestimmten Aktualisierungstyp ausführen. Wenn im obigen Fall nur der erste DC für das Hinzufügen und Entfernen von Mitarbeitern und der zweite DC für die Sicherheit verantwortlich wäre, wäre ein solcher Konflikt nicht aufgetreten.

Dies war jedoch auch mit Einschränkungen verbunden. Was passiert, wenn der erste DC ausfällt? Sie können keine Mitarbeiter hinzufügen oder löschen, bis sie wieder angezeigt werden. Eine derart starke Abhängigkeit von einem einzigen Controller ist aus betrieblicher Sicht nie gut.

Daher ging Microsoft in nachfolgenden Versionen ein wenig weiter, um mehrere Rollen für jeden DC aufzunehmen und jedem DC die Möglichkeit zu geben, die gesamte Rolle auf einen anderen DC innerhalb desselben Unternehmens zu übertragen. Der offensichtliche Vorteil hierbei ist, dass keine Rolle an einen bestimmten DC gebunden ist, sodass Sie diese Rolle automatisch auf einen anderen funktionierenden DC übertragen können, wenn einer ausfällt.

Da ein solches Modell viel Flexibilität bietet, wird es als Flexible Single Master Operation (FSMO) bezeichnet.

Effektiv ist FSMO ein Multimaster-Modell, das jedem DC klare Rollen und Verantwortlichkeiten zuweist und gleichzeitig die Flexibilität bietet, Rollen bei Bedarf zu übertragen.

FSMO-Rollen

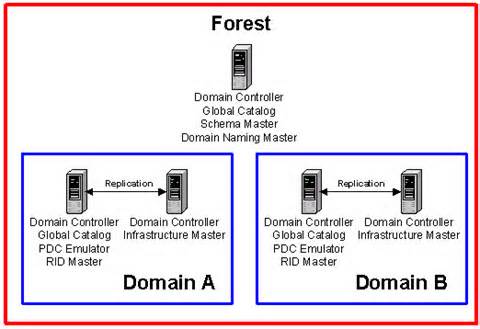

FSMO ist grob in fünf Rollen unterteilt und sie sind:

- Schema Master

- Domain naming Master

- RID Master

- PDC Master

- Infrastructure Master

Von diesen sind die ersten beiden FSMO-Rollen auf Gesamtstrukturebene verfügbar, während die restlichen drei für jede Domäne erforderlich sind.

Remoteerweiterungen

Lassen Sie uns nun jede FSMO-Rolle eingehend betrachten.

Schema Master

Schema Master enthält, wie der Name schon sagt, eine Lese-/Schreibkopie des gesamten Schemas Ihrer ANZEIGE. Wenn Sie sich fragen, was ein Schema ist, enthält es alle Attribute, die einem Benutzerobjekt zugeordnet sind, und umfasst Kennwort, Rolle, Bezeichnung und Mitarbeiter-ID, um nur einige zu nennen.

Wenn Sie also die Mitarbeiter-ID ändern möchten, müssen Sie dies in diesem DC tun. Standardmäßig ist der erste Controller, den Sie in Ihrer Gesamtstruktur installieren, der Schemamaster.

Domänenbenennungsmaster

Der Domänenbenennungsmaster ist für die Überprüfung von Domänen verantwortlich, sodass für jede Gesamtstruktur nur einer vorhanden ist. Wenn Sie also eine brandneue Domäne in einer vorhandenen Gesamtstruktur erstellen, stellt dieser Controller sicher, dass eine solche Domäne nicht bereits vorhanden ist. Wenn Ihr Domänennamensmaster aus irgendeinem Grund nicht verfügbar ist, können Sie keine neue Domäne erstellen.

Da Sie Domänen nicht häufig erstellen, bevorzugen einige Unternehmen Schemamaster und Domänenbenennungsmaster innerhalb desselben Controllers.

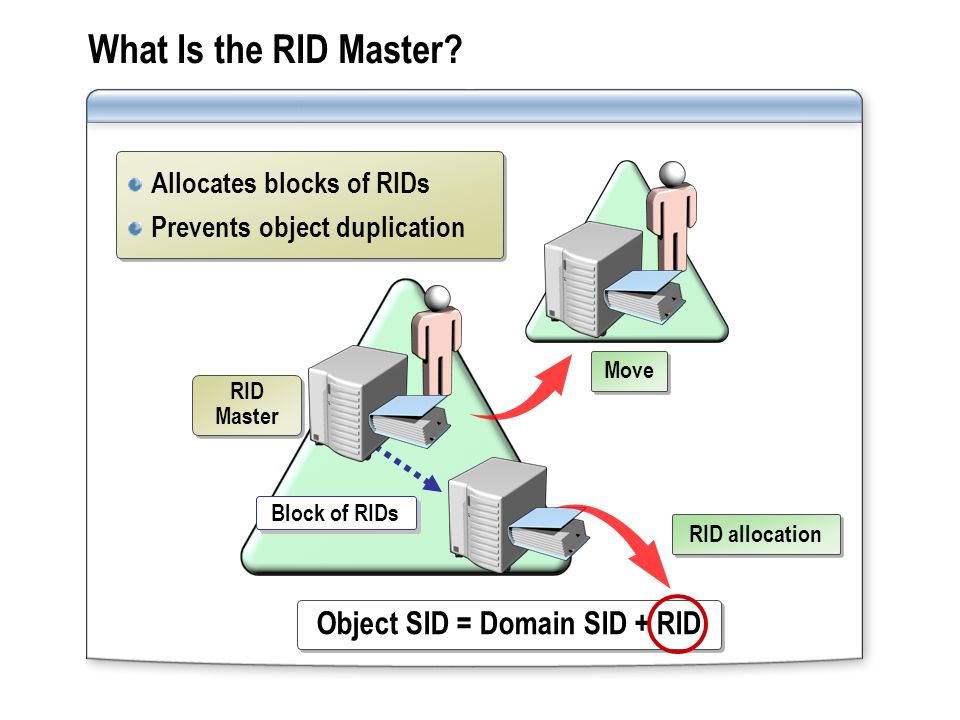

Jedes Mal, wenn Sie ein Sicherheitskonto erstellen, sei es ein Benutzerkonto, ein Gruppenkonto oder ein Hauptkonto, möchten Sie ihm Zugriffsberechtigungen hinzufügen. Sie können dies jedoch nicht anhand des Namens eines Benutzers oder einer Gruppe tun, da sich dies jederzeit ändern kann.

Angenommen, Sie hatten Andy mit einer bestimmten Rolle und er verließ das Unternehmen. Also hast du Andys Konto geschlossen und stattdessen Tim mitgebracht. Jetzt müssen Sie Andy in den Sicherheitszugriffslisten jeder Ressource durch Tim ersetzen.

Dies ist nicht praktikabel, da es zeitaufwändig und fehleranfällig ist.

Aus diesem Grund verknüpfen Sie jedes Sicherheitsprinzip mit einer sogenannten Sicherheits-ID oder SID. Auf diese Weise bleibt die SID auch dann gleich, wenn Andy zu Tim wechselt, sodass Sie nur eine Änderung vornehmen müssen.

Diese SID hat ein spezifisches Muster, um sicherzustellen, dass jede SID im System eindeutig ist. Es beginnt immer mit dem Buchstaben “S”, gefolgt von der Version (beginnt mit 1) und einem Bezeichnerautoritätswert. Danach folgt der Domänen- oder lokale Computername, der für alle SIDs in derselben Domäne gilt. Schließlich folgt auf den Domainnamen eine sogenannte relative ID oder RID.

Im Wesentlichen ist RID der Wert, der die Eindeutigkeit zwischen verschiedenen Objekten im Active Directory sicherstellt.

Eine SID sieht folgendermaßen aus: S-1-5-32365098609486930-1029. Hier ist 1029 die ZAHL, die eine SID einzigartig macht, während die lange Zahlenreihe Ihr Domainname ist.

Dies kann aber auch zu Konflikten führen. Angenommen, wir erstellen zwei Benutzerkonten gleichzeitig. Dies kann zu Konflikten führen, da beide Objekte möglicherweise dieselbe SID haben.

Um diesen Konflikt zu vermeiden, weist der RID-Master jedem Domänencontroller Blöcke von 500 zu. Auf diese Weise erhält DC1 RIDs von 1 bis 500, DC2 RIDs von 501 bis 1.000 und so weiter. Wenn einem Domänencontroller die RIDs ausgehen, kontaktiert er den RID-Master, und dieser RID-Master weist wiederum einen weiteren Block von 500 zu.

Der RID-Master ist also für die Verarbeitung von RID-Poolanforderungen von DCs innerhalb einer einzelnen Domäne verantwortlich, um sicherzustellen, dass jede SID eindeutig ist.

PDC-Emulator

PDC steht für Primary Domain Controller und stammt aus einer Zeit, als es nur einen Domänencontroller gab, der eine Lese-Schreib-Kopie des Schemas hatte. Die verbleibenden Domänencontroller waren ein Backup für diesen PDC. Wenn Sie also ein Passwort ändern möchten, müssen Sie zum PDC gehen.

Heute gibt es keine PDCs mehr. Aber einige seiner Rollen wie Zeitsynchronisation und Passwortverwaltung werden von einem Domänencontroller namens PDC Emulator übernommen.

Schauen wir uns zuerst die Passwortverwaltung an.

Angenommen, ich gehe zu einem Domänencontroller und setze mein Passwort zurück, da es abgelaufen ist. Dann melde ich mich bei einem anderen Computer für eine andere Site an und kontaktiere beispielsweise einen anderen Domänencontroller zur Authentifizierung. Es besteht die Möglichkeit, dass meine Anmeldung fehlschlägt, da der erste Domänencontroller meine Kennwortänderung möglicherweise nicht auf andere Controller repliziert hat.

Ein PDC-Emulator vermeidet diese Verwirrungen, indem er der Controller für das Zurücksetzen von Kennwörtern ist. Daher wird mein Client den PDC-Emulator kontaktieren, wenn eine Anmeldung fehlschlägt, um zu überprüfen, ob eine Kennwortänderung stattgefunden hat. Außerdem werden alle Kontosperrungen aufgrund falscher Kennwörter auf diesem PDC-Emulator verarbeitet.

Abgesehen von der Kennwortverwaltung synchronisiert PDC Emulator die Zeit in einem Unternehmenssystem. Dies ist eine wichtige Funktionalität, da die AD-Authentifizierung zur Sicherheit ein Protokoll namens Kerberos verwendet. Die Hauptaufgabe dieses Protokolls besteht darin, sicherzustellen, dass Datenpakete während der Übertragung nicht aus dem Netzwerk entfernt oder manipuliert werden.

Wenn also während des Authentifizierungsprozesses eine Differenz von fünf Minuten oder mehr zwischen einer Serveruhr und Ihrem System besteht, hält Kerberos dies für einen Angriff und authentifiziert Sie nicht.

Gut, aber welche Rolle spielt hier ein PDC-Emulator?

Nun, Ihr lokales System synchronisiert seine Zeit mit dem Domänencontroller, und der Domänencontroller wiederum synchronisiert seine Zeit mit dem PDC-Emulator. Auf diese Weise ist der PDC-Emulator die Hauptuhr für alle Domänencontroller in Ihrer Domäne.

Microsoft

Wenn dieser Controller ausgefallen ist, sinkt Ihre Sicherheit um einige Stufen und macht Kennwörter anfällig für Angriffe.

Infrastrukturmaster

Die Kernfunktionalität eines Infrastrukturmasters besteht darin, auf alle lokalen Benutzer und Referenzen innerhalb einer Domäne zu verweisen. Dieser Controller versteht die Gesamtinfrastruktur der Domäne, einschließlich der darin vorhandenen Objekte.

Es ist für die lokale Aktualisierung von Objektreferenzen verantwortlich und stellt auch sicher, dass es in den Kopien anderer Domänen auf dem neuesten Stand ist. Dieser Aktualisierungsprozess wird über eine eindeutige Kennung, möglicherweise eine SID, abgewickelt.

Infrastructure Master ähnelt einem anderen AD-Tool namens Global Catalog (GC). Dieser GC ist wie ein Index, der weiß, wo sich alles in einem Active Directory befindet. Der Infrastrukturmaster hingegen ist eine kleinere Version von GC, da er auf eine einzige Domäne beschränkt ist.

Warum ist es wichtig, GC hier zu kennen? Weil GC und Infrastrukturmaster nicht im selben Domänencontroller platziert werden sollten. Wenn Sie dies tun, funktioniert der Infrastrukturmaster nicht mehr, da der GC Vorrang hat.

Wenn Sie nur einen Domänencontroller haben, spielt dies im Allgemeinen keine Rolle. Wenn Sie jedoch über eine große Gesamtstruktur mit mehreren Domänencontrollern verfügen, führt das Vorhandensein von GC und Infrastrukturmaster zu Problemen.

Nehmen wir hier eine Situation. Wir haben mehrere Domänen, die zu einem GC-Server nachschlagen. Innerhalb einer Domäne nehmen wir eine Änderung der Gruppenmitgliedschaft vor, und der Infrastrukturmaster weiß von dieser Änderung. Der GC-Server wird jedoch nicht aktualisiert, da die Änderung nicht an einer universellen Gruppe vorgenommen wurde. Dies bedeutet, dass Ihr GC- und Infrastrukturmaster möglicherweise nicht synchron sind, was wiederum zu Authentifizierungsproblemen führen kann. Stellen Sie daher sicher, dass Sie für jede Domäne entweder einen Infrastrukturmaster oder einen GC haben, jedoch nicht beide.

Zusammenfassung

Wie Sie sehen können. FSMO-Rollen verhindern Konflikte in einem Active Directory und geben Ihnen gleichzeitig die Flexibilität, verschiedene Vorgänge innerhalb des Active Directory abzuwickeln. Sie können grob in fünf Rollen unterteilt werden, von denen die ersten beiden für die gesamte Gesamtstruktur gelten, während sich die verbleibenden drei auf eine bestimmte Domäne beziehen.

Haben Sie FSMO-Rollen in Ihrer Organisation implementiert? Bitte teilen Sie uns Ihre Gedanken mit.

Bildnachweis: Wikimedia

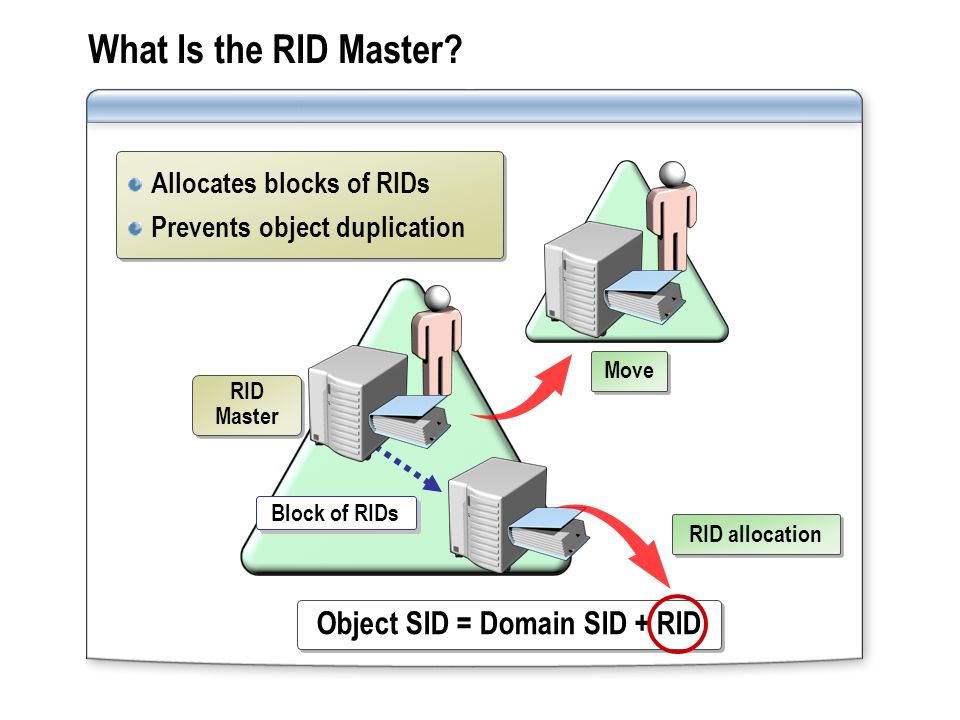

Jedes Mal, wenn Sie ein Sicherheitskonto erstellen, sei es ein Benutzerkonto, ein Gruppenkonto oder ein Hauptkonto, möchten Sie ihm Zugriffsberechtigungen hinzufügen. Sie können dies jedoch nicht anhand des Namens eines Benutzers oder einer Gruppe tun, da sich dies jederzeit ändern kann.

Angenommen, Sie hatten Andy mit einer bestimmten Rolle und er verließ das Unternehmen. Also hast du Andys Konto geschlossen und stattdessen Tim mitgebracht. Jetzt müssen Sie Andy in den Sicherheitszugriffslisten jeder Ressource durch Tim ersetzen.

Dies ist nicht praktikabel, da es zeitaufwändig und fehleranfällig ist.

Aus diesem Grund verknüpfen Sie jedes Sicherheitsprinzip mit einer sogenannten Sicherheits-ID oder SID. Auf diese Weise bleibt die SID auch dann gleich, wenn Andy zu Tim wechselt, sodass Sie nur eine Änderung vornehmen müssen.

Diese SID hat ein spezifisches Muster, um sicherzustellen, dass jede SID im System eindeutig ist. Es beginnt immer mit dem Buchstaben “S”, gefolgt von der Version (beginnt mit 1) und einem Bezeichnerautoritätswert. Danach folgt der Domänen- oder lokale Computername, der für alle SIDs in derselben Domäne gilt. Schließlich folgt auf den Domainnamen eine sogenannte relative ID oder RID.

Im Wesentlichen ist RID der Wert, der die Eindeutigkeit zwischen verschiedenen Objekten im Active Directory sicherstellt.

Eine SID sieht folgendermaßen aus: S-1-5-32365098609486930-1029. Hier ist 1029 die ZAHL, die eine SID einzigartig macht, während die lange Zahlenreihe Ihr Domainname ist.

Dies kann aber auch zu Konflikten führen. Angenommen, wir erstellen zwei Benutzerkonten gleichzeitig. Dies kann zu Konflikten führen, da beide Objekte möglicherweise dieselbe SID haben.

Um diesen Konflikt zu vermeiden, weist der RID-Master jedem Domänencontroller Blöcke von 500 zu. Auf diese Weise erhält DC1 RIDs von 1 bis 500, DC2 RIDs von 501 bis 1.000 und so weiter. Wenn einem Domänencontroller die RIDs ausgehen, kontaktiert er den RID-Master, und dieser RID-Master weist wiederum einen weiteren Block von 500 zu.

Der RID-Master ist also für die Verarbeitung von RID-Poolanforderungen von DCs innerhalb einer einzelnen Domäne verantwortlich, um sicherzustellen, dass jede SID eindeutig ist.

PDC-Emulator

PDC steht für Primary Domain Controller und stammt aus einer Zeit, als es nur einen Domänencontroller gab, der eine Lese-Schreib-Kopie des Schemas hatte. Die verbleibenden Domänencontroller waren ein Backup für diesen PDC. Wenn Sie also ein Passwort ändern möchten, müssen Sie zum PDC gehen.

Heute gibt es keine PDCs mehr. Aber einige seiner Rollen wie Zeitsynchronisation und Passwortverwaltung werden von einem Domänencontroller namens PDC Emulator übernommen.

Schauen wir uns zuerst die Passwortverwaltung an.

Angenommen, ich gehe zu einem Domänencontroller und setze mein Passwort zurück, da es abgelaufen ist. Dann melde ich mich bei einem anderen Computer für eine andere Site an und kontaktiere beispielsweise einen anderen Domänencontroller zur Authentifizierung. Es besteht die Möglichkeit, dass meine Anmeldung fehlschlägt, da der erste Domänencontroller meine Kennwortänderung möglicherweise nicht auf andere Controller repliziert hat.

Ein PDC-Emulator vermeidet diese Verwirrungen, indem er der Controller für das Zurücksetzen von Kennwörtern ist. Daher wird mein Client den PDC-Emulator kontaktieren, wenn eine Anmeldung fehlschlägt, um zu überprüfen, ob eine Kennwortänderung stattgefunden hat. Außerdem werden alle Kontosperrungen aufgrund falscher Kennwörter auf diesem PDC-Emulator verarbeitet.

Abgesehen von der Kennwortverwaltung synchronisiert PDC Emulator die Zeit in einem Unternehmenssystem. Dies ist eine wichtige Funktionalität, da die AD-Authentifizierung zur Sicherheit ein Protokoll namens Kerberos verwendet. Die Hauptaufgabe dieses Protokolls besteht darin, sicherzustellen, dass Datenpakete während der Übertragung nicht aus dem Netzwerk entfernt oder manipuliert werden.

Wenn also während des Authentifizierungsprozesses eine Differenz von fünf Minuten oder mehr zwischen einer Serveruhr und Ihrem System besteht, hält Kerberos dies für einen Angriff und authentifiziert Sie nicht.

Gut, aber welche Rolle spielt hier ein PDC-Emulator?

Nun, Ihr lokales System synchronisiert seine Zeit mit dem Domänencontroller, und der Domänencontroller wiederum synchronisiert seine Zeit mit dem PDC-Emulator. Auf diese Weise ist der PDC-Emulator die Hauptuhr für alle Domänencontroller in Ihrer Domäne.

Microsoft

Wenn dieser Controller ausgefallen ist, sinkt Ihre Sicherheit um einige Stufen und macht Kennwörter anfällig für Angriffe.

Infrastrukturmaster

Die Kernfunktionalität eines Infrastrukturmasters besteht darin, auf alle lokalen Benutzer und Referenzen innerhalb einer Domäne zu verweisen. Dieser Controller versteht die Gesamtinfrastruktur der Domäne, einschließlich der darin vorhandenen Objekte.

Es ist für die lokale Aktualisierung von Objektreferenzen verantwortlich und stellt auch sicher, dass es in den Kopien anderer Domänen auf dem neuesten Stand ist. Dieser Aktualisierungsprozess wird über eine eindeutige Kennung, möglicherweise eine SID, abgewickelt.

Infrastructure Master ähnelt einem anderen AD-Tool namens Global Catalog (GC). Dieser GC ist wie ein Index, der weiß, wo sich alles in einem Active Directory befindet. Der Infrastrukturmaster hingegen ist eine kleinere Version von GC, da er auf eine einzige Domäne beschränkt ist.

Warum ist es wichtig, GC hier zu kennen? Weil GC und Infrastrukturmaster nicht im selben Domänencontroller platziert werden sollten. Wenn Sie dies tun, funktioniert der Infrastrukturmaster nicht mehr, da der GC Vorrang hat.

Wenn Sie nur einen Domänencontroller haben, spielt dies im Allgemeinen keine Rolle. Wenn Sie jedoch über eine große Gesamtstruktur mit mehreren Domänencontrollern verfügen, führt das Vorhandensein von GC und Infrastrukturmaster zu Problemen.

Nehmen wir hier eine Situation. Wir haben mehrere Domänen, die zu einem GC-Server nachschlagen. Innerhalb einer Domäne nehmen wir eine Änderung der Gruppenmitgliedschaft vor, und der Infrastrukturmaster weiß von dieser Änderung. Der GC-Server wird jedoch nicht aktualisiert, da die Änderung nicht an einer universellen Gruppe vorgenommen wurde. Dies bedeutet, dass Ihr GC- und Infrastrukturmaster möglicherweise nicht synchron sind, was wiederum zu Authentifizierungsproblemen führen kann. Stellen Sie daher sicher, dass Sie für jede Domäne entweder einen Infrastrukturmaster oder einen GC haben, jedoch nicht beide.

Zusammenfassung

Wie Sie sehen können. FSMO-Rollen verhindern Konflikte in einem Active Directory und geben Ihnen gleichzeitig die Flexibilität, verschiedene Vorgänge innerhalb des Active Directory abzuwickeln. Sie können grob in fünf Rollen unterteilt werden, von denen die ersten beiden für die gesamte Gesamtstruktur gelten, während sich die verbleibenden drei auf eine bestimmte Domäne beziehen.

Haben Sie FSMO-Rollen in Ihrer Organisation implementiert? Bitte teilen Sie uns Ihre Gedanken mit.

Bildnachweis: Wikimedia

Leave a Reply