FSMO: n roolit Active Directoryssa: mitä ne ovat ja miten ne toimivat

Active Directory (AD) on Microsoftin luoma hakemistopalvelu, joka tulee prosessien ja palveluiden joukkona useimmissa Windows Server-käyttöjärjestelmien versioissa.

voit kuvitella AD: n tietokannaksi tai turvalliseksi paikaksi, joka tallentaa kaikki käyttäjiesi attribuutit, kuten käyttäjätunnukset, salasanat ja paljon muuta. Tämä keskustietokanta automatisoi monia tehtäviä, kuten käyttäjätietojen hallinnan, tietoturvan tarjoamisen ja toimintojen välisen toiminnan muiden hakemistojen kanssa.

AD: n alkuperäisissä versioissa oli monta ristiriitatilannetta. Esimerkiksi, sanotaan, domain controller lisäsi uuden työntekijän tietokantaan. Koska muutos tehtiin mainokseen, se heijastui koko yritykseen, ja se ei haittaa. Muutamaa sekuntia myöhemmin toinen domain-ohjain halusi poistaa tiedot työntekijöistä, jotka eivät enää työskennelleet yrityksessä. Vahingossa se poisti myös tämän työntekijän mainoksesta.

silloinen konfliktinhallintajärjestelmä noudatti “viimeinen kirjoittaja voittaa” – käytäntöä, joten toisen verkkotunnuksen ohjaimen tekemä muutos oli voimassa, kun taas ensimmäisen verkkotunnuksen ohjaimen tekemä muutos hylättiin. Tämä tarkoittaa, että uusi työntekijä ei ollut enää järjestelmässä eikä päässyt käsiksi järjestelmän resursseihin, mikä ei tietenkään ole oikein.

tällaisten ristiriitojen estämiseksi otettiin käyttöön yhden päällikön malli. Tässä mallissa vain yksi domain controller (DC) pystyi suorittamaan tietyntyyppisen päivityksen. Edellä mainitussa tapauksessa, jos vain ensimmäinen DC olisi vastuussa työntekijöiden lisäämisestä ja poistamisesta ja toinen DC olisi vastuussa turvallisuudesta, niin tällaista konfliktia ei olisi tapahtunut.

tähän tuli kuitenkin myös rajoituksia. Mitä tapahtuu, kun ensimmäinen DC kaatuu? Et voi lisätä tai poistaa työntekijöitä ennen kuin se tulee takaisin ylös. Tällainen raskas riippuvuus yhdestä ohjaajasta ei ole koskaan hyvä toiminnan kannalta.

niin, Microsoft meni hieman pidemmälle myöhemmissä versioissa sisällyttämään useita rooleja jokaiselle DC: lle ja antamaan jokaiselle DC: lle mahdollisuuden siirtää koko rooli mille tahansa muulle DC: lle saman yrityksen sisällä. Ilmeinen etu tässä on, että mikään rooli ei ole sidottu mihinkään tiettyyn DC: hen, joten kun yksi menee alas, voit automaattisesti siirtää tämän roolin toiseen toimivaan DC: hen.

koska tällainen malli tarjoaa paljon joustavuutta, sitä kutsutaan joustavaksi Single Master Operationiksi (FSMO).

käytännössä FSMO on multimaster-malli, joka antaa selkeät roolit ja vastuut jokaiselle DC: lle ja samalla joustaa tehtävien siirtämisessä tarvittaessa.

FSMO-roolit

FSMO jakautuu karkeasti viiteen rooliin ja ne ovat:

- skeema master

- Domain naming master

- rid master

- PDC emulator

- Infrastructure master

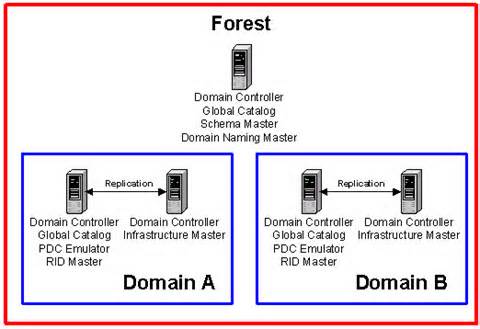

näistä kaksi ensimmäistä FSMO-roolia ovat käytettävissä metsätasolla ja loput kolme ovat tarpeellisia jokaiselle verkkotunnukselle.

Etälaajennukset

katsotaan nyt jokaista FSMO-roolia perusteellisesti.

Skeemamestari

Skeemamestari pitää nimensä mukaisesti hallussaan lukukirjoituskopiota mainoksen koko skeemasta. Jos mietit, mitä skeema on, se on kaikki attribuutit liittyvät käyttäjäobjektin ja sisältää salasanan, rooli, nimitys, ja työntekijän tunnus, muutamia mainitakseni.

joten, jos haluat vaihtaa työntekijän tunnuksen, sinun täytyy tehdä se tässä DC: ssä. Oletusarvoisesti ensimmäinen metsään asentamasi ohjain on skeema master.

Domain naming master

Domain naming master on vastuussa verkkotunnusten tarkistamisesta, joten jokaista metsää kohden on vain yksi. Tämä tarkoittaa sitä, että jos luot uuden verkkotunnuksen olemassa olevaan metsään, tämä ohjain varmistaa, että tällaista verkkotunnusta ei ole jo olemassa. Jos verkkotunnuksen nimeämismestari on jostain syystä poissa käytöstä, et voi luoda uutta verkkotunnusta.

koska verkkotunnuksia ei luoda usein, jotkut yritykset haluavat skeema master ja domain naming master saman ohjaimen sisällä.

rid master

joka kerta, kun luot suojausperiaatteen, oli se sitten käyttäjätili, ryhmätili tai päätili, haluat lisätä siihen käyttöoikeuksia. Mutta et voi tehdä sitä käyttäjän tai ryhmän nimen perusteella, koska se voi muuttua milloin tahansa.

sanotaan, että sinulla oli Andy tietyssä roolissa,ja hän jätti yhtiön. Suljit Andyn tilin ja toit Timin. Sinun täytyy mennä ja korvata Andy Timillä jokaisen resurssin turvallisuuslistoilla.

tämä ei ole käytännöllistä, koska se on aikaa vievää ja virhealtista.

tämän vuoksi jokainen turvaperiaate liitetään johonkin, jota kutsutaan turvakoodiksi tai SID: ksi. Näin, vaikka Andy muuttuisi Timiksi, SID pysyy samana, joten sinun täytyy tehdä vain yksi muutos.

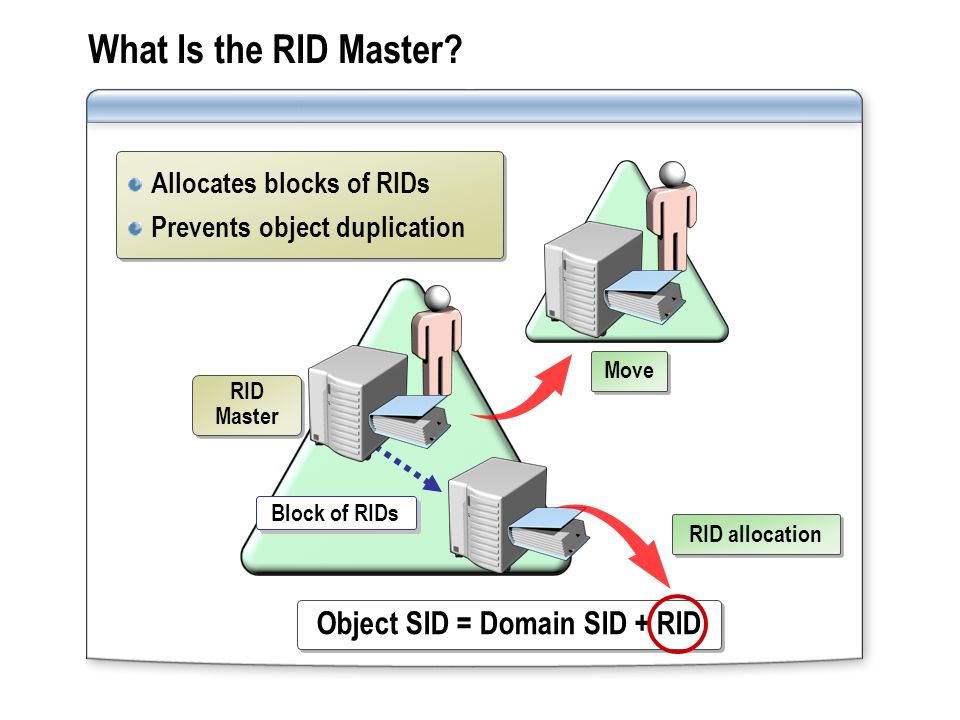

tällä SID: llä on erityinen kuvio, jolla varmistetaan, että jokainen SID järjestelmässä on ainutlaatuinen. Se alkaa aina S-kirjaimella, jota seuraa versio (alkaa 1: llä) ja tunnisteen auktoriteettiarvo. Tätä seuraa verkkotunnuksen tai paikallisen tietokoneen nimi, joka on yhteinen kaikille saman verkkotunnuksen sisällä sijaitseville Kätkytkuolemille. Lopuksi, verkkotunnus seuraa mitä kutsutaan suhteellinen ID tai RID.

pohjimmiltaan rid on arvo, joka varmistaa ainutlaatuisuuden eri objektien välillä active directory.

a SID näyttää tältä: S-1-5-32365098609486930-1029. Tässä 1029 on RID, joka tekee SID: stä ainutlaatuisen, kun taas pitkä numerosarja on verkkotunnuksesi nimi.

mutta tämäkin voi johtaa konflikteihin. Sanotaan, että luomme kaksi käyttäjätiliä yhtä aikaa. Tämä voi aiheuttaa konflikteja, koska on mahdollista, että molemmilla esineillä on sama SID.

tämän ristiriidan välttämiseksi rid-päällikkö määrää jokaiselle toimialueen ohjaimelle 500: n lohkot. Näin DC1 saa RIDs 1-500, DC2 saa RIDs 501-1 000 ja niin edelleen. Kun toimialueen ohjaimelta loppuvat rid-tiedostot, se ottaa yhteyttä RID-Masteriin,ja tämä rid-päällikkö puolestaan määrää toisen lohkon 500.

joten RID master on vastuussa DCs: n RID-pool-pyyntöjen käsittelystä yhdellä verkkotunnuksella sen varmistamiseksi, että jokainen SID on yksilöllinen.

PDC-emulaattori

PDC tulee sanoista Primary Domain Controller ja se on peräisin ajalta, jolloin oli vain yksi toimialueen ohjain, jolla oli luku-kirjoitus-kopio skeemasta. Loput toimialueen ohjaimet olivat varmuuskopio tämän PDC. Jos halusi vaihtaa salasanan, piti mennä PDC: hen.

nykyään ei ole enää PDC: Itä. Mutta muutama sen tehtävistä, kuten aikasynkronointi ja salasananhallinta, on otettu haltuun toimialueen ohjaimella nimeltä PDC emulator.

Katsotaanpa ensin sen salasanojen hallintaa.

sanotaan, että menen yhdelle toimialueen ohjaimelle ja nollaan salasanani, koska se on vanhentunut. Sitten kirjaudun toiseen koneeseen eri sivustolle ja sanotaan, että se ottaa yhteyttä eri toimialueen ohjaimeen todennusta varten. On mahdollista, että kirjautumiseni epäonnistuu, koska ensimmäinen domain-ohjain ei välttämättä ole kopioinut salasananvaihtoani muille ohjaimille.

PDC-emulaattori välttää nämä sekaannukset olemalla ohjain salasanojen nollaamiseen. Niin, asiakkaani ottaa yhteyttä PDC emulaattori kun kirjautuminen epäonnistuu, tarkistaa, jos oli salasanan vaihto. Myös kaikki vääristä salasanoista johtuvat tilien sulkemiset käsitellään tässä PDC-emulaattorissa.

salasanojen hallintaa lukuun ottamatta PDC-emulaattori synkronoi ajan yritysjärjestelmässä. Tämä on tärkeä toiminto, koska mainosten todennus käyttää tietoturvaan Kerberos-nimistä protokollaa. Tämän protokollan tärkein tehtävä on varmistaa, että datapaketteja ei oteta pois verkosta tai peukaloida, kun se lähetetään.

joten kun palvelinkellon ja järjestelmäsi välillä on autentikointiprosessin aikana viiden minuutin tai enemmän eroa, kerberos pitää tätä hyökkäyksenä eikä Todenna sinua.

hieno, mutta mikä on PDC-emulaattorin rooli tässä?

no, paikallinen järjestelmäsi synkronoi aikansa verkkotunnusohjaimen kanssa, ja verkkotunnusohjain puolestaan synkronoi aikansa PDC-emulaattorin kanssa. Näin PDC-emulaattori on pääkello kaikille verkkotunnuksen ohjaimille.

Microsoft

kun tämä ohjain on alhaalla, tietoturvasi laskee muutaman pykälän ja tekee salasanoista haavoittuvia hyökkäyksille.

Infrastructure master

infrastructure master-järjestelmän ydintoiminto on viitata kaikkiin paikallisiin käyttäjiin ja viitealueisiin. Tämä ohjain ymmärtää yleistä infrastruktuuria verkkotunnuksen mukaan lukien mitä esineitä on läsnä sitä.

se vastaa objektiviittausten päivittämisestä paikallisesti ja huolehtii myös siitä, että se on ajan tasalla muiden verkkotunnusten kopioissa. Se käsittelee tämän päivitysprosessin yksilöllisen tunnisteen, mahdollisesti SID: n, kautta.

Infrastructure master on samankaltainen kuin toinen mainostyökalu nimeltä Global Catalog (GC). Tämä GC on kuin indeksi, joka tietää, missä kaikki on, aktiivisen hakemiston sisällä. Infrastructure master taas on pienempi versio GC: stä, koska se on rajoitettu yhteen toimialueeseen.

nyt, miksi täällä on tärkeää tietää GC: stä? Koska GC: tä ja infrastructure Masteria ei pitäisi sijoittaa samaan toimialueen ohjaimeen. Jos satut tekemään niin, infrastruktuurimestari lakkaa toimimasta, kun GC saa etusijan.

Yleensä, Jos käytössä on vain yksi domain-ohjain, tällä ei ole niin suurta merkitystä. Mutta jos sinulla on suuri metsä, jossa on useita domain-ohjaimia, sekä GC: n että infrastructure Masterin läsnäolo aiheuttaa ongelmia.

Otetaanpa tilanne tässä. Meillä on useita verkkotunnuksia, jotka näyttävät jopa GC-palvelimelle. Yhden verkkotunnuksen sisällä teemme muutoksen ryhmän jäsenyyteen ja infrastruktuurin päällikkö tietää tästä muutoksesta. Se ei kuitenkaan Päivitä GC-palvelinta, koska muutosta ei tehty universal Groupille. Tämä tarkoittaa, on olemassa mahdollisuus GC ja infrastructure master olla synkronoimaton, ja puolestaan, tämä voi aiheuttaa todennusongelmia. Siksi varmista, että sinulla on joko infrastruktuuri master tai GC jokaiselle verkkotunnukselle, mutta ei molempia.

Yhteenveto

kuten näette. FSMO-roolit estävät konfliktit active Directoryssa ja samalla antavat sinulle mahdollisuuden käsitellä erilaisia toimintoja active Directoryssa. Ne voidaan jakaa karkeasti viiteen osaan, joista kaksi ensimmäistä koskevat koko metsää, kun taas loput kolme liittyvät tiettyyn toimialaan.

oletko toteuttanut FSMO-rooleja organisaatiossasi? Kerro ajatuksesi meille.

Photo credit: Wikimedia

Leave a Reply